CISCO PIX防火墙系统管理

思科PIX防火墙的基本配置

思科PIX 防火墙的基本配置【项目目标】掌握PIX 防火墙基本配置方法。

【项目背景】某公司使用Cisco PIX 515防火墙连接到internet ,ISP 分配给该公司一段公网IP 地址。

公司具有Web 服务器和Ftp 服务器,要求让内网用户和外网用户都能够访问其web 服务和FTP 服务,但外部网络用户不可以访问内网。

【方案设计】1.总体设计ISP 分配给该公司一段公网IP 地址为61.1.1.2—61.1.1.254。

在DMZ 区域放置一台Web 服务器和一台Ftp 服务器,使用61.1.1.3和61.1.1.4这两个全局IP 地址分别将Web 服务器和Ftp 服务器发布到Internet 。

利用访问控制列表来控制外网用户的访问。

2.任务分解任务1:防火墙基本配置。

任务2:接口基本配置。

任务3:配置防火墙默认路由。

任务4:配置内网用户访问外网规则。

任务5:发布DMZ 区域的服务器。

任务6:配置访问控制列表。

任务7:查看与保存配置。

3.知识准备所有的防火墙都是按以下两种情况配置的:(1)拒绝所有的流量,这需要在网络中特殊指定能够进入和出去的流量的一些类型。

(2)允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

不过大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的内部用户能够发送和接收Email ,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP 的进程。

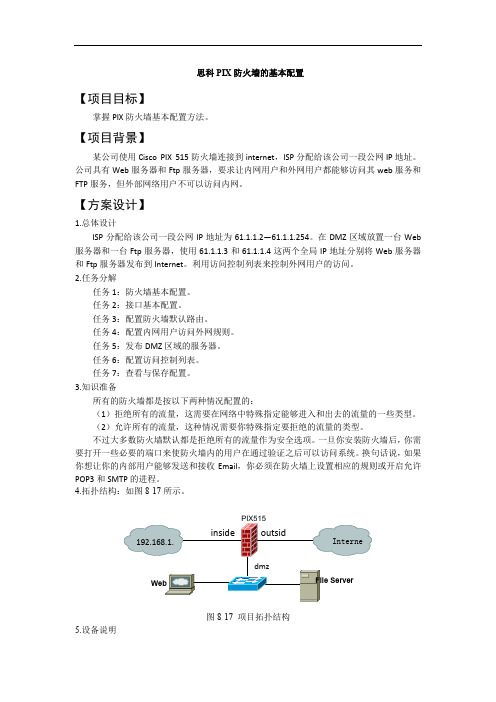

4.拓扑结构:如图8-17所示。

图8-17 项目拓扑结构5.设备说明PIX515dmzoutsidinside File ServerWeb192.168.1.Interne以PIX515防火墙7.X 版本的操作系统为例,介绍其配置过程。

在配置之前先假设pix515防火墙的ethernet0接口作为外网接口(命名为outside),并分配全局IP 地址为61.1.1.2;ethernet1接口作为内网接口(命名为inside),并分配私有IP 地址为192.168.1.1;ethernet2接口作为DMZ 接口,并分配私有IP 地址为192.168.2.1。

PIX Firewall使用手册(1)

内容与目录控制网络访问Firewall的工作原理适应性安全算法多个接口和安全等级数据在PIX Firewall中的移动方式内部地址的转换切入型代理访问控制AAA集成访问列表管线防范攻击向路径发送Flood GuardFlood DefenderFragGuard和虚拟重组DNS控制ActiveX阻挡Java过滤URL过滤启动专有协议和应用第2版本可配置的代理呼叫Mail Guard多媒体支持支持的多媒体应用RAS第2版本RTSPCisco IP电话H.323SIPNETBIOS over IP创建VPNVPN?IPSec互联网密钥交换(IKE)认证机构使用站点到站点VPN使用远程接入VPN防火墙的系统管理Device ManagerTelnet界面SSH第1版本使用SNMPTFTP配置服务器XDMCP使用系统日志服务器FTP和URL登录与IDS集成PIX热备份PIX Firewall的用途(Using PIX Firewall)借助Cisco PIX Firewall,您只需用一台设备就能建立状态防火墙保护和安全的VPN接入。

PIX Firewall不但提供了可扩展的安全解决方案,还为某些型号提供故障恢复支持,以便提供最高的可靠性。

PIX Firewall使用专用操作系统,与使用通用操作系统,因而常常遇到威胁和袭击的软件防火墙相比,这种操作系统更安全、更容易维护。

在本章中,我们将介绍使用PIX Firewall保护网络资产和建立安全VPN接入的方法。

本章包括以下几节:∙控制网络访问∙防范攻击∙启动专有协议和应用∙建立虚拟专用网∙防火墙的系统管理∙防火墙的故障恢复控制网络访问(Controlling Network Access)本节将介绍PIX Firewall提供的网络防火墙功能,包含以下内容:∙PIX Firewall的工作原理∙适应性安全算法∙多个接口和安全等级∙数据在PIX Firewall中的移动方式∙内部地址的转换∙切入型代理∙访问控制PIX Firewall的工作原理(How the PIX Firewall Works)PIX Firewall的作用是防止外部网络(例如公共互联网)上的非授权用户访问内部网络。

思科防火墙使用及功能配置

10/100BaseTX Ethernet 1 (RJ-45)

10/100BaseTX Ethernet 0 (RJ-45)

Console port (RJ-45)

Power switch

通常的连接方案

PIX防火墙通用维护命令

访问模式

• PIX Firewall 有4种访问模式:

name 命令

pixfirewall(config)#

name ip_address name

DMZ

• 关联一个名称和一个IP地址

pixfirewall(config)# name 172.16.0.2 bastionhost

192.168.0.0/24

e0

.2 e2

.2

Bastion

.1

host

– 为中小企业而设计 – 并发吞吐量188Mbps – 168位3DES IPSec VPN吞吐量

63Mbps – Intel 赛扬 433 MHz 处理器 – 64 MB RAM – 支持 6 interfaces

PIX 515 基本配件

• PIX 515主机 • 接口转换头 • 链接线 • 固定角架 • 电源线 • 资料

terminal – show interface, show ip address,

show memory, show version, show xlate – exit reload – hostname, ping, telnet

enable 命令

pixfirewall>

enable

– Enables you to enter different access modes

Telecommuter

通信公司PIX防火墙安全配置手册

A移动PIX防火墙安全配置手册A移动通信有限公司拟制: 审核: 批准: 会签: 标准化:版本控制分发控制目录1综述 (5)2CISCO PIX的几种典型配置 (6)2.1典型配置(1)——访问控制、包过滤和NA T (6)2.1.1网络拓扑图 (6)2.1.2配置环境 (6)2.1.3配置举例 (9)2.2典型配置(2)——IPsec VPN Tunnel (13)2.2.1网络拓扑图 (13)2.2.2配置 (13)2.3典型配置(3)——双机热备 (15)2.4典型配置(4)——内容过滤 (20)2.4.1filter activex示例 (20)2.4.2filter url示例 (20)2.5典型配置(5)——入侵检测 (21)3PIX防火墙自身加固 (23)3.1PIX防火墙操作系统版本较低 (23)3.2PIX防火墙没有安全配置SNMP (23)3.3配置了telnet允许,地址段是调试时的地址,没有更改为管理工作站的地址 (24)3.4telnet远程管理是明文传输,没有配置SSH (24)3.5没有在PIX防火墙上配置防止恶意攻击的特性 (24)3.6策略配置inside<--→outside的策略不严格,如any---→any等 (25)1综述本配置手册介绍了Cisco PIX防火墙的几种典型的配置场景,以加强防火墙对网络的安全防护作用。

同时也提供了PIX防火墙自身的安全加固建议,防止针对防火墙的直接攻击。

通用和共性的有关防火墙管理、技术、配置方面的内容,请参照《A移动防火墙安全规范》。

2CISCO PIX的几种典型配置2.1 典型配置(1)——访问控制、包过滤和NAT2.1.1网络拓扑图2.1.2配置环境本配置中没有用户认证和授权,NAT(网络地址转换)完成地址转换工作。

下面的例子中,所有接口上的用户可以访问所有服务器,而在内部、dmz1、dmz2、dmz3和dmz4接口上的主机可以启动连接。

思科ASA和PIX防火墙配置手册

思科ASA和PIX防火墙配置手册根据思科教学资料整理2013 年12 月 19 日目录第一章配置基础 (1)1.1 用户接口 (1)1.2 防火墙许可介绍 (2)1.3 初始配置................................................................................................................................2 第二章配置连接性.. (3)2.1 配置接口 (3)2.2 配置路由 (5)2.3 DHCP (6)2.4 组播的支持 (7)第三章防火墙的管理 (8)3.1 使用Security Context建立虚拟防火墙(7.x特性) (8)3.2 管理Flash文件系统 (9)3.3 管理配置文件 (10)3.4 管理管理会话 (10)3.5 系统重启和崩溃 (11)3.6 SNMP支持............................................................................................................................12 第四章用户管理. (13)4.1 一般用户管理 (13)4.2 本地数据库管理用户 (13)4.3 使用AAA服务器来管理用户 (14)4.4 配置AAA管理用户 (14)4.5 配置AAA支持用户Cut-Through代理 (15)4.6 密码恢复 (15)第五章防火墙的访问控制 (16)5.1 防火墙的透明模式 (16)5.2 防火墙的路由模式和地址翻译 (17)5.3 使用ACL进行访问控制......................................................................................................20 第六章配置Failover增加可用性.. (23)6.1 配置Failover (23)6.2 管理Failover (25)6.3 升级Failover模式防火墙的OS镜像 (25)第七章配置负载均衡 (26)7.1 配置软件实现 (只在6500 native ios模式下) (26)7.2 配置硬件实现 (27)7.3 配置CSS实现.......................................................................................................................29 第八章日志管理. (30)8.1 时钟管理 (30)8.2 日志配置 (30)8.3 日志消息输出的微调 (32)8.4 日志分析..............................................................................................................................33 第九章防火墙工作状态验证.. (34)9.1 防火墙健康检查 (34)9.2 流经防火墙数据的监控 (34)9.3 验证防火墙的连接性 (35)第一章配置基础1.1 用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x 或者2.0,2.0 为7.x 新特性,PDM 的http 方式(7 .x 以后称为ASDM)和VMS 的Firewall Management Center。

思科ciscopix设备管理器(pdm)防火墙技术-电脑资料

思科ciscopix设备管理器(pdm)防火墙技术-电脑资料概述cisco pix device manager(pdm)可以为大型企业和电信运营商提供他们所需要的功能,帮助他们方便地管理cisco pix防火墙,。

它具有一个直观的图形化用户界面( gui),可以帮助您安装和配置您的pix防火墙。

此外,它还可以提供各种含有大量信息的、实时的和基于历史数据的报告,从而能够帮助您深入地了解使用趋势、性能状况和安全事件。

加密通信功能让您可以有效地管理本地或者远程的cisco pix防火墙。

简而言之,pdm可以简化互联网安全性,使它成为一个经济有效的工具,帮助您提高生产率和网络安全性,节约时间和资金。

直观的用户界面很多安全漏洞都是由于错误的配置而导致的。

因此,安全策略的部署必须尽可能方便直观。

pdm所提供的向导、鼠标点击式配置和在线帮助可以降低用户的管理难度。

安全人员可以将精力集中于加强网络安全和制定安全策略,而不是管理各种用于执行安全任务的工具。

向导pix device manager提供了一个方便易用的向导,它可以帮助您安装一个新的pix系统。

在pdm安装向导的帮助下,您只需完成几个步骤,就可以有效地创建一个基本配置,让您可以通过防火墙,安全地将分组从内部网络发送到外部网络。

您还可以执行多个可选的任务,例如设置关于外部用户对您的web或者邮件服务器的访问权限的安全规则。

在完成了前期的安装任务以后,直观的下拉菜单和图表可以帮助您方便地添加和删除服务和规则,以及访问其他的功能设置。

图形化用户界面利用cisco pix device manager,您可以在方便地配置、管理和监控整个网络中的安全策略。

pdm的图形化用户界面(gui)为用户提供了一个熟悉的标签式界面,用户只需点击一次就可以访问常用的任务。

即使对于新手来说,pdm的鼠标点击式设计也非常简便,从而缩短了用户的上手时间。

pdm的gui有助于大幅度缩短管理时间,最大限度地提高网络安全管理效率,因而可以节约大量的成本。

Cisco PIX防火墙的基本配置

Cisco PIX防火墙的基本配置1. 同样是用一条串行电缆从电脑的COM口连到Cisco PIX 525防火墙的console口;2. 开启所连电脑和防火墙的电源,进入Windows系统自带的"终端",通讯参数可按系统默然。

进入防火墙初始化配置,在其中主要设置有:Date(日期)、time(时间)、hostname(主机名称)、inside ip address(内部网卡IP地址)、domain(主域)等,完成后也就建立了一个初始化设置了。

此时的提示符为:pix255>。

3. 输入enable命令,进入Pix 525特权用户模式,默然密码为空。

如果要修改此特权用户模式密码,则可用enable password命令,命令格式为:enable password password [encrypted],这个密码必须大于16位。

Encrypted选项是确定所加密码是否需要加密。

4、定义以太端口:先必须用enable命令进入特权用户模式,然后输入configure terminal(可简称为config t),进入全局配置模式模式。

具体配置pix525>enablePassword:pix525#config tpix525 (config)#interface ethernet0 autopix525 (config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

5. clock配置时钟,这也非常重要,这主要是为防火墙的日志记录而资金积累的,如果日志记录时间和日期都不准确,也就无法正确分析记录中的信息。

这须在全局配置模式下进行。

时钟设置命令格式有两种,主要是日期格式不同,分别为:clock set hh:mm:ss month day month year和clock set hh:mm:ss day month year前一种格式为:小时:分钟:秒月日年;而后一种格式为:小时:分钟:秒日月年,主要在日、月份的前后顺序不同。

思科ASA和PIX防火墙配置手册

10.2配置基于linux的syslog-ng服务器29

10.3配置基于Windows的syslog服务器30

10.4路由器下syslog支持的配置30

10.5交换机下syslog支持的配置31

10.6 PIX防火墙下syslog支持的配置32

10.7 VPN Concentrator下syslog支持的配置33

PIX 7.x

Firewall(config)# interface hardware_id[.subinterface]

Firewall(config-if)# nameif if_name

Firewall(config-if)# security-level level

注:Pix 7.x和FWSM 2.x开始支持不同接口有相同的security level,前提是全局配置模式下使用same-security-traffic permit inter-interface命令。

宣告该接口为缺省路由Firewall(config)# rip if_name default version [1 | 2 [authentication [text | md5 key key_id]]

配置OSPF

定义OSPF进程Firewall(config)# router ospf pid

启用PRF防止地址欺骗Firewall(config)# ip verify reverse-path interface if_name

配置静态路由Firewall(config)# route if_name ip_address netmask gateway_ip [metric]

配置RIP

CISCO PIX515E 防火墙的详细设置资料

conduit permit tcp host 202.105.113.203 eq www any

conduit permit tcp host 202.105.113.203 eq ftp any

conduit permit tcp host 202.105.113.205 eq smtp any

255.255.255.255 0 0

static (inside,outside) 202.105.113.205 192.168.1.11netmask

255.255.255.255 0 0

conduit permit icmp any any

步骤1:用access-list命令来配置加密用访问控制列表;

例如:

access-list acl-name {permit|deny} protocol src_addr src_mask [operator

port [port]] dest_addr dest_mask [operator prot [port]]

!server beind PIX Firewalls is encrypted ,The source

!and destination IP address are the global IP addresses of the statics.

Access-list 101 permit ip host 192.168.1.10 host 192.168.2.10

global (outside) 1 202.105.113.201

nat (inside) 1 0.0.0.0 0.0.0.0 0 0

static (inside,outside) 202.105.113.203 192.168.1.10 netmask

cisco pix防火墙基本配置命令使用手册

cisco pix防火墙基本配置命令使用任何企业安全策略的一个主要部分都是实现和维护防火墙,因此防火墙在网络安全的实现当中扮演着重要的角色。

防火墙通常位于企业网络的边缘,这使得内部网络与internet之间或者与其他外部网络互相隔离,并限制网络互访从而保护企业内部网络。

设置防火墙目的都是为了在内部网与外部网之间设立唯一的通道,简化网络的安全管理。

在众多的企业级主流防火墙中,cisco pix防火墙是所有同类产品性能最好的一种。

cisco pix 系列防火墙目前有5种型号pix506,515,520,525,535。

其中pix535是pix 500系列中最新,功能也是最强大的一款。

它可以提供运营商级别的处理能力,适用于大型的isp等服务提供商。

但是pix特有的os操作系统,使得大多数管理是通过命令行来实现的,不象其他同类的防火墙通过web管理界面来进行网络管理,这样会给初学者带来不便。

本文将通过实例介绍如何配置cisco pix防火墙。

在配置pix防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:ø内部区域(内网)。

内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

ø外部区域(外网)。

外部区域通常指internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

ø停火区(dmz)。

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置web服务器,mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CISCO PIX防火墙系统管理使用Telnet进行远程系统管理(Using Telnet for Remote System Management)IDS系统日志信息(IDS Syslog Messages)使用DHCP(Using DHCP)使用SNMP(Using SNMP)使用SSH(Using SSH)一、使用Telnet进行远程系统管理(Using Telnet for Remote System Management)在内部和第三接口上可经由Telnet访问控制台。

第三接口是与PIX防火墙中第三个可用插槽相连的网络。

您可用show nameif命令浏览第三接口。

列表从上往下的第三项是第三接口。

串行控制台让单一用户配置PIX防火墙,但很多情况下这对有多位管理员的站点来说不太方便。

PIX防火墙允许您从任意内部接口上的主机经由Telnet访问串行控制台。

配置了IPSec后,您就可使用Telnet从外部接口远程管理PIX防火墙的控制台。

本部分包括以下内容:? 配置Telnet控制台访问(Configuring Telnet Console Access)? 测试Telnet访问(Testing Telnet Access)? 保护外部接口上的Telnet连接(Securing a Telnet Connection on the Outside Interface)? Trace Channel特性(Trace Channel Feature)(一)、配置Telnet控制台访问(Configuring Telnet Console Access)按照以下步骤来配置Telnet控制台访问:步骤1使用PIX防火墙telnet命令。

例如,如想让一台位于内部接口之上、地址为192.168.1.2的主机访问PIX防火墙,就输入以下命令。

telnet 192.168.1.2 255.255.255.255 inside如果设置了IPSec,您即可让位于外部接口上的主机访问PIX防火墙控制台。

具体信息请参见"保护外部接口上的Telnet连接(Securinga Telnet Connection on the Outside Interface)"部分。

使用如下命令。

telnet 209.165.200.225 225.255.225.224 outside步骤2如需要,可对PIX防火墙在断开一个Telnet会话前,该会话可闲置的时间长度进行设置。

默认值5分钟对大多数情况来说过短,需予以延长直至完成所有生产前测试和纠错。

按下例所示设置较长的闲置时间。

telnet timeout 15;步骤3如果您想用认证服务器来保护到控制台的访问,您可使用aaa authentication telnet console命令,它需要您在验证服务器上有一个用户名和口令。

当您访问控制台时,PIX防火墙提示您提供这些登录条件。

如果验证服务器离线,您仍可使用用户名pix和由enable password命令设置的口令访问控制台。

步骤4 用write memory命令保存配置中的命令(二)、测试Telnet访问(Testing Telnet Access)执行以下步骤来测试Telnet访问:步骤1从主机启动一个到PIX防火墙接口IP地址的Telnet会话。

如果您正使用Windows 95或Windows NT,点击Start>Run来启动Telnet会话。

例如,如果内部接口IP地址是192.168.1.1,输入以下命令。

telnet 192.168.1.1步骤2PIX防火墙提示您输入口令:PIX passwd:输入cisco,然后按Enter键。

您即登录到PIX防火墙上了。

默认口令为cisco,您可用passwd命令来更改它。

您可在Telnet控制台上输入任意您可从串行控制台上设置的命令,但如果您重启PIX防火墙,您将需在其重启动后登录PIX防火墙。

一些Telnet应用,如Windows 95或Windows NT Telnet会话可能不支持通过箭头键使用的PIX防火墙命令历史记录特性。

然而,您可按Ctrl-P来获取最近输入的命令。

步骤3一旦您建立了Telnet访问,您可能想在纠错时浏览ping(探查)信息。

您可用debug icmp trace命令浏览来自Telnet会话的ping信息。

Trace Channel特性也对debug的显示有影响,这将在"Trace Channel特性(Trace Channel Feature)"中详述。

成功的ping信息如下:Outbound ICMP echo request (len 32 id 1 seq 512)209.165.201.2>209.165.201.1Inbound ICMP echo reply (len 32 id 1 seq 256) 209.165.201.1>209.165.201.23步骤4此外,您可使用Telnet控制台会话来浏览系统日志信息:a. 用logging monitor 7命令启动信息显示。

"7"将使所有系统日志级别均得以显示。

如果您正在生产模式下使用PIX防火墙,您可能希望使用logging buffered 7命令唇?信息存储在您可用show logging命令浏览的缓存中,还可用clear logging命令清理缓存以便更方便地浏览。

如想停止缓存信息,使用no logging buffered命令。

您也可将数目从7降至较小值,如3,以限制所显示的信息数。

b. 如果您输入logging monitor命令,然后输入terminal monitor命令来使信息在您的Telnet 会话中显示。

如想禁止信息显示,使用terminal no monitor命令。

例1给出了使用Telnet允许主机访问PIX防火墙控制台的命令。

例1 使用Telnettelnet 10.1.1.11 255.255.255.255telnet 192.168.3.0 255.255.255.0第一个telnet命令允许单一主机,10.1.1.11用Telnet访问PIX防火墙控制台。

网络掩模的最后八位字节中的数值255表明只有指定主机可访问该控制台。

第二个telnet命令允许192.168.3.0网络上的所有主机访问PIX防火墙控制台。

网络掩模的最后八位字节中的数值0允许那一网络中的所有主机进行访问。

然而,Telnet只允许16台主机同时访问PIX防火墙控制台。

(三)、保护外部接口上的Telnet连接 (Securing a Telnet Connection on the Outside Interface)本部分讲述如何保护到PIX防火墙的外部接口的PIX防火墙控制台Telnet连接。

它包括以下内容:? 概述(Overview)? 使用Cisco Secure VPN Client (Using Cisco Secure VPN Client)? 使用Cisco VPN 3000 Client (Using Cisco VPN 3000 Client)概述(Overview)如果您正使用Cisco Secure Policy Manager 2.0或更高版本,本部分也适用于您。

本部分的前提是假定您正使用Cisco VPN Client 3.0, Cisco Secure VPN Client 1.1或Cisco VPN 3000 Client 2.5来保护您的Telnet连接。

在下一部分的举例中,PIX防火墙的外部接口的IP地址是168.20.1.5,Cisco Secure VPN Client的IP地址来自于虚拟地址池,为10.1.2.0。

有关此命令的具体信息,请参见《Cisco PIX防火墙命令参考》中telnet命令页。

您将需在您的VPN客户机上设置两个安全策略。

一个用于保护您的Telnet连接,另一个保护您到内部网络的连接。

使用Cisco Secure VPN Client (Using Cisco Secure VPN Client)本部分仅适用于您使用Cisco Secure VPN Client的情况。

如想对您到PIX防火墙的外部接口的Telnet连接加密,则将以下步骤作为您PIX防火墙配置的一部分加以执行步骤1创建一个access-list命令语句,定义需从PIX防火墙到使用来自本地虚拟地址池中目的地址的VPN客户机而进行保护的流量access-list 84 permit ip host 168.20.1.5 10.1.2.0 255.255.255.0步骤2定义哪台主机可用Telnet访问PIX防火墙控制台:telnet 10.1.2.0 255.255.255.0 outside从本地池和外部接口指定VPN客户机的地址。

步骤3在VPN客户机中,创建一个安全策略,将远程方身份识别IP地址与网关IP地址定义为相同--PIX防火墙外部接口的IP地址。

在此例中,PIX防火墙的外部IP 地址为168.20.1.5。

步骤4配置VPN客户机上的其它安全策略,以与PIX防火墙的安全策略相配。

使用Cisco VPN 3000 Client (Using Cisco VPN 3000 Client)本部分仅适用于您使用Cisco VPN 3000 Client的情况。

如想对您到PIX防火墙的外部接口的Telnet连接加密,则将以下步骤作为您PIX防火墙配置的一部分加以执行。

在下例中,PIX防火墙外部接口的IP地址为168.20.1.5,Cisco VPN 3000 Client的IP地址来自于虚拟地址池,为10.1.2.0。

定义哪台主机可用Telnet访问PIX防火墙。

从本地池和外部接口指定VPN客户机的地址。

telnet 10.1.2.0 255.255.255.0 outside(四)、Trace Channel特性(Trace Channel Feature)debug packet命令将其输出送至Trace Channel。

其它所有debug命令则并非如此。

Trace Channel的使用改变了您在PIX防火墙控制台或Telnet会话期间浏览屏幕上输出结果的方式。

如果一个debug命令不使用Trace Channel,每个会话都独立运作,意味着任意从会话中启动的命令只出现在该会话中。

在默认状态下,不使用Trace Channel 的会话的输出是禁用的。

Trace Channel的位置取决于您在控制台会话的同时还运行着一个同步Telnet控制台会话,还是您只使用PIX防火墙串行控制台:o 如果您仅使用PIX防火墙串行控制台,所有debug命令都显示在串行控制台上。