不可否认协议时限性的形式化分析

基于ATL逻辑的公平多方不可否认协议的分析与改进

【A sat Io e vr m ocmns f er i nl a m lg nlea rooa dsd yt . m -ae ra bt c 】n r ro e o es ro i i aw y t  ̄m itaa z p t ls oe s m a a e sdom l r d to c h t g ot t t o o h a o f lc o o y o c a se g b f

合谋 性 。

【关键 词 】 不可否认性 ; 形式化分析 ; 公平性 ; ; c a 博弈 Mo h

A a s n mp e n fA F i Mu i at N nrp dain Poo o B s d o T o i n l i a d I mv me to ar l・ r o ・ u i o rtc l a e n A L L gc ys tp y ・ ・ e t

重视。00 , 20 年 MK协议被提出, 它允许一个发送者发送相同的

信息给多个接收者。Onea i 等对其进行了改进 , v 使得该协议的

一

来的漏洞也愈加明显。 因此抗合谋性已成为多方安全协议的一

个重要研究点。 本文基于博弈的A L逻辑形式化方法分析了一个公平的 T 多方不可否认协议 , 并提 出了两种改进方案, 使得改进后协议 满足抗合谋性。基于博弈的 A L T 逻辑形式化分析方法克服了

技 术探 讨 ・ eh o o y a d Su y T cn lg n t d

基于 A L逻辑的公平 T 多方不可否认协议的分析与改进

汪 学 明 翁 立 晨

( 州 大 学计 算机 科 学 与信 息 学 院 贵 州贵 阳 50 2 ) 贵 5 0 5

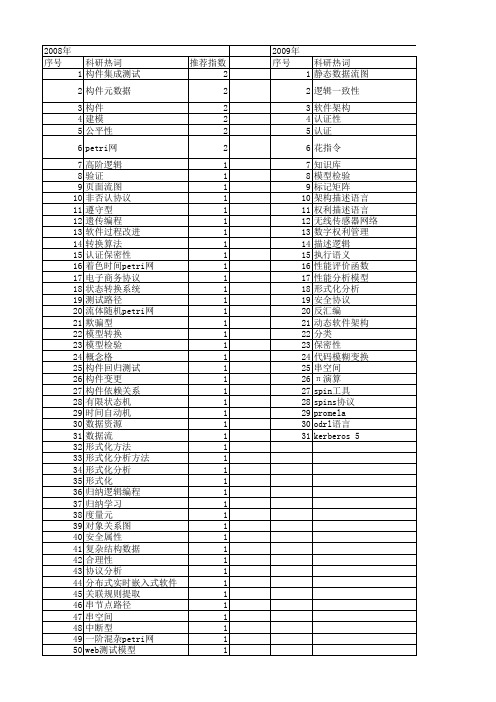

【计算机科学】_形式化分析方法_期刊发文热词逐年推荐_20140728

科研热词 静态数据流图 逻辑一致性 软件架构 认证性 认证 花指令 知识库 模型检验 标记矩阵 架构描述语言 权利描述语言 无线传感器网络 数字权利管理 描述逻辑 执行语义 性能评价函数 性能分析模型 形式化分析 安全协议 反汇编 动态软件架构 分类 保密性 代码模糊变换 串空间 π 演算 spin工具 spins协议 promela odrl语言 kerberos 5

科研热词 构件集成测试 构件元数据 构件 建模 公平性 petri网 高阶逻辑 验证 页面流图 非否认协议 遵守型 遗传编程 软件过程改进 转换算法 认证保密性 着色时间petri网 电子商务协议 状态转换系统 测试路径 流体随机petri网 欺骗型 模型转换 模型检验 概念格 构件回归测试 构件变更 构件依赖关系 有限状态机 时间自动机 数据资源 数据流 形式化方法 形式化分析方法 形式化分析 形式化 归纳逻辑编程 归纳学习 度量元 对象关系图 安全属性 复杂结构数据 合理性 协议分析 分布式实时嵌入式软件 关联规则提取 串节点路径 串空间 中断型 一阶混杂petri网 web测试模型 web应用 svo逻辑

2008年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 线性四元树 模型检测 构件 形式化描述 nam 项重写 非否认性 非否认协议 逼近 逻辑构件 逻辑分析方法 通信顺序进程 进程隔离 认证性 行为协议 自动机 脆弱性分析 秘密性 相容性验证 特征交互 混合密码原语 格雷码 树语言 树自动机 时限性 时间行为协议 彩色图像表示 形式化验证 形式化方法 形式化原型 密钥保密性 安全操作系统 安全属性 安全协议 原子性 分布式系统 决策 公平性 信任管理 信任协商 位平面分解 代数性质 交互行为 二进制程序 二值图像表示 事件消费策略 事件代数 不干扰模型 上下文策略 三角形 web服务组合 vmm

一种新的安全协议形式化分析方法——证据逻辑

第3 4卷 第 2期

V 1 4 0 3 _.

・

计

算

机

工

程

20 08年 1月

J n a y2 0 a u r 0 8

No 2 .

Co p t rEn i e r n m u e gn e i g

安 全技 术 ・

一

文章 编号:1 o_4808 2 02 3 文献标识码:A 0 _32(0) —09—o 0确设计至 关重 要 ,近 十几年来 国内外学者对这一技 术进 行了较为深入的研究 ,提 出 了多种 形式化 分析方法 ,其 中最 具影响力 的是 B N 逻 A 辑…。B N逻辑通过对协议主体 的信仰进行推理 ,成功发现 A 了 Ned a Sho dr协议、K reo eh m—cre e e rs协议等几个著名协议 b 中存在 的漏 洞。 之后在 B N类逻辑的基础之上 , A 一些增 强和

[ sr clT e ̄r l ayi me d r vr mp r tt h cua eino e sc ry pooos hspp rit d csan w Abtat h ma a ls  ̄o sae ey i ot O te ac rt d s ft eu t rtc l n s n a e g h i 、T i ae nr ue e o

h xs n o k p o fl i,w ih C b sd t l z u ni t r tc l h e x h e po o o sn o — u it te e i ig w r , r o g c h c a e u e O a ay e te a te t ain p oo o s te k y e c a g rt c l a d te n nr p dain t o n n h h c o , n h e o

不可否认的英语句型

不可否认的英语句型不可否认,英语句型:Non-Repudiation1)Non-Repudiation不可否认1.Formal Analysis Of Non-Repudiation Protocols With SVO Logic;不可否认协议形式化分析的SVO逻辑方法2.A Non-Repudiation Protocol With Many Off-Line TTPs;一个含多个可信第三方的不可否认协议3.An Non-Repudiation Digital Signature Scheme Both Sender And Receiver;一种双方不可否认的数字签名方案英文短句/例句1.There Is No Denying That...事实不可否认...2.Facts Are Stubborn.[谚]事实是不可否认的。

3.There Is No Gainsaying His Honesty.他的诚实是不可否认的。

4.He Was Undeniably A Prospeorus Man.不可否认,他一帆风顺。

5.To An Undeniable Degree Or In An Undeniable Manner.到了不可否认的程度或者以不可否认的方式。

6.Non-Repudiation Protocol Is A Special Network Protocol Which Provides Non-Repudiation Service.不可否认协议正是专门为了提供不可否认服务而设计的网络协议。

7.Non-Repudiation –Ensure That A Party To A Genuine Transaction Cannot Falsely Deny Their Participation不可否认性——确保进行真实交易的一方不能否认他们的参与8.The Quality Of Being Undeniable And Not Worth Arguing About.不可否认,没有争论的价值。

移动微支付协议Payword的改进与形式化分析

移动微支付协议 Py od的改进 与形式化 分析 aw r

周 璇 , 汪 学明

( 州 大学 计 算机 科 学 与信 息学 院,贵 州 贵 阳 50 2 ) 贵 50 5

产 生 至 今 广 泛 运 用 于 各 种 电子 商 务 协 议 的分 析 与 验 证 ,取 得 很 好 的效 果 。移 动 微 支 付 协 议 属 于 电子 商 务 协 议 ,我 们 将 运 用S VO逻 辑 分 析 移 动 微 支 付 协 议 。

本 文 对 P y od 议 的 交 互 过 程 进 行 分 析 , 出 P y od aw r 协 指 a w r

了 , 用 可 自更 新 的 H s 链 机 制 , 高 了效 率 , 大 程 度 实 现 使 ah 提 最

的需 求 , 要 安 全 支 付 协 议 。 实 际 交 易 过 程 中 , 需 在 由于 支 付 和 结 算 过 程 的交 易 额 普 遍 较 低 , 无 线 网 带 宽 和 传 输 效 率 较 低 , 且 因此 支 付 协 议 首 先 需 要 解 决 小 交 易 额 的支 付 和 结 算 问题 , 另 外 支 付 协 议 的 设 计 不 能 太 复 杂 , 须 保 证 在 现 有 无 线 网带 宽 必 和 传 输 效 率 下 协 议 能 正 常 执 行 。目前 的无 线 上 网 设 备 运 算 速 度并不够快, 此支付协议的运算量不能太大, 为 至少 需低 于无

服 务 , 浏 览 网站 、 载 音 乐 等 。这 些服 务 并 不 完 全 免 费 , 如 下 需 要 收 取额 外 的 费 用 。 为满 足 交 易 的 可 靠 性 、 平 性 和 安 全 性 公

SET协议解析

HCIS Security Team

基本原理

关于电子商务安全协议

电子商务协议用来保证电子商务的安全,早期电子商 务安全协议有Digicash协议,FirstVirtual协议,Netbill协 议,现在有SET协议,IBS协议,ISI协议,在线数字货 币协议,离线数字货币协议等,无论那种电子商务协议

© 2010 HCIS Corporation

HCIS Security Team

数字证书内部格式是CCITT X.509国际标准所规定的,主要 包括以下几点: 1.数字证书拥有者的姓名 2,数字证书拥有者的公共秘钥 3,公共秘钥的有效期 4,颁发数字证书的单位 5,数字证书的序列号 6,颁发数字证书单位的数字签名

CA私钥

数字证书

CA认证中心将鲍勃的公钥和一些鲍勃的相关信 息通过认证中心的私钥加密,生成数字证书。

© 2010 HCIS Corporation

HCIS Security Team

数字证书

CA的公钥

鲍勃的公钥

数字签名

消息摘要

杰克收到鲍勃附有数字签名和数字证书的消息,就可 以通过使用CA中心的公钥解密数字证书得到鲍勃的公 钥,然后解密数字签名得到摘要,确认消息来自鲍勃。

© 2010 HCIS Corporation

HCIS Security Team

SET协议系统结构

认证中心

银行网络

Internet

支付网关

持卡人

商家

收单银行

发卡银行

© 2010 HCIS Corporation

HCIS Security Team

1,持卡人到发卡银行申请电子商务活动软件,并且到 CA申请数字证书。

基于扩展CS逻辑的非否认协议形式化分析方法

.

Ex e de t n d CS Logc f r An l z n n- e d a in o o ol i o a y i g No r pu i to Pr t c s W ANG u n L U u ZHANG a - u Ja I Jn Hu ng o

摘 要 将基 于知识逻 辑的 C S逻 辑 系统用于分析具有时限性的非否认 协议 , 针对非否认协议 的性 质对 C S逻辑进 行

了扩展 , 出了描述和分析非否认性以及公平性的方法 , 给 并使 用扩展后 的逻辑对 改进 了该协议存在对签名的重放攻击漏 洞, 满足强非 否认性 。验证 过程 也表 明, 不 扩展后 的 C S逻 辑能 够有 效地描述和分析具有 时限性 的非 否认协议 的安全性质 。

2 C S逻辑

分析安全协议 的模态逻辑方法分为信念逻辑和知识逻辑

两大类 。信念 逻辑 的典 型代 表是 B N A 及 B N A 类逻 辑 。知 识逻辑 的典型代表是 C S逻辑 和 C 5逻辑[ ] S逻辑在 KT 7 。C 逻辑推 理中引入 了对 时间 的推理 规则 , 可用于分析 与时间相 关的安全协议的性 质 ; KT5 辑则侧 重 于在较低 的抽象 层 C 逻 次上描述协议相关的一些基本性质 , 随机数 的新鲜性 、 如 角色 的行为 、 密码 系统 的特性等 。

21 C . S逻 辑 基 本 术 语

时限责任问题 ; 梁坚等人 『指 出 Ku o方法 的一些 缺陷 , 2 ] d 并提

具 有 时 限性 的非 否认 协 议 的安 全性 质 。

电子合同中 , 实现非否认 服务 。非否 认协议 必须满 足两个 基

【国家自然科学基金】_多方协议_基金支持热词逐年推荐_【万方软件创新助手】_20140731

推荐指数 5 4 3 2 2 2 2 2 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 安全多方计算 离散对数 隐私保护 私有信息 数字签名 广义圆锥曲线 密码学 安全 多方签名协议 多方保密计算 协议 分簇 伪造攻击 项目风险评估 非否认 零泄漏 集合交集 辩证分析模型 负载均衡 认知无线电 计算几何 茫然传输协议 自适应 自认证 统计分布 线性整数秘密共享 粗糙集 私营标准 特许经营期限 点积协议 模求逆 模拟范例 概率树分析法 条件信息熵 最近点对 旅行商问题 数据扰乱 异常检测 市场准入 属性约简 对话博弈 对等网络 密钥交换 安全性 安全协议 大规模 大型多人在线游戏 多方论据博弈 多方排序 多方密钥交换 多agent系统 多agent交互

科研热词 密码学 隐私保护 茫然第三方 秘密共享 密钥协商 安全多方计算 多方计算 零知识证明 隐形传态 随机预言模型 阻断攻击 门限加密 量子身份认证 量子密码学 量子安全直接通信 重放攻击 路由震荡 路由异常 计算机应用 计算几何 自治域 群组密钥管理 编辑距离 等价关系 空间信息网络 秘密分享 私有信息保护 私有信息 离散对数问题 确定性复合剩余假设 相似模式匹配 百万富翁问题 百万富翁协议 电子拍卖 点积协议 模糊贴近度 服务失效攻击 有限全变换半群 最近点对 映射 时限性 无排斥性 拥塞控制 承诺方案 快速恢复与重传 并行可否认认证 幂等元搜索问题 市场出清 密钥树 密钥建立1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

SET协议的可追究性分析与改进

ABS TRACT T e p oo o a c u t b l y p o i e h o —e u i t n p o ffrs li g e c mmec ip ts O a t o — h r tc l c o n a i t r vd st e n n r p da i r o ov n — o i o o r e ds u e ,S r h o g n lsso es t r tc l a c u tb l y i v r e e s r .K i rL g ci n a p o c rt e a ay i f — o u h a ay i f h e p oo o c o na i t e y n c s ay t i s a l o i sa p r a h f n lsso c mme c r — a o h e r e p o

t o ̄acu t it.I a z gte conaito E rt o uig h poe al L g ,h sl o a po — o l co na ly na l i cu t ly f Tpo cl s ei rvdK i o i te euts wt t rt c bi n yn h a b i S o nt m  ̄ c r sh h o

安全01--网络安全项目介绍与分析

C2级:引进了受控访问环境,如文件权限、加入身份验 证,并写入日志。

缺点:审计在于它需要额外的处理时间和磁盘空间 例: UNIX系统、Novell3.x或更高、windows NT

任务二 规划网络整体安全

项目描述

公司的具体需求归纳如下。

科研中心是该公司的机密核心部门,

负责新技术的开发和新产品的研发,任何内容都不能被外界所 了解。

销售部门主管产品销售和技术推广,产品和技术信息需要不 断更新,让用户能及时了解更新动态,另外还要能保证网页 浏览速度。 人事部门主管整个公司员工的招聘和培训,以及保管员工的 所有档案资料,包括电子资料和纸质资料。 财务部门主管整个公司的薪金和资金流动,除了财务部门和 公司董事会以外财务状况不能被别人知道。 公司需要使用OA办公系统,方便内部各部门之间的信息交流。 技术文档能够安全地在网上传送。

可信计算机系统评估准则

B2

结构化安全保护

设计系统时必须有一个合理的总体设计方案,面向安全的体系结构, 遵循最小授权原则,较好的抗渗透能力,访问控制应对所有的 主体和客体提供保护,对系统进行隐蔽通道分析

除了C2级别的安全需求外,增加安全策略模型,数据标号(安全和 属性),托管访问控制 存取控制以用户为单位实现广泛的审计和验证机制 有选择的存取控制,用户与数据分离,数据保护以用户为单位 保护措施很少,没有安全功能。

③ 存在漏洞的操作系统。

操作系统漏洞是指计算机操作系统(如Windows XP)本身 所存在的问题或技术缺陷,操作系统的安全性直接影响到 整个网络的安全。 一方面是因为操作系统本身就是系统软件,是一个计 算机程序,任何程序都会存在Bug,因此操作系统也会 存在Bug; 另一方面是操作系统需要用户进行配置,用户配置不 完整或不正确都会造成系统的缺陷。 网络安全机制构建再严格,也需要人去构建和管理,而有 些公司或单位的工作人员可能因为安全意识淡薄甚至没有 安全意识,导致配置不当甚至错误,这样很容易损坏设备、 信息,导致整个网络瘫痪。