实验3 分析Ethernet II帧

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验3 分析Ethernet II帧

1.实验目的:

1)掌握使用Wireshark分析俘获的踪迹文件的基本技能;

2)深刻理解Ethernet II帧结构。

2.实验内容:

1)分析俘获的或踪迹文件中的Ethernet II帧结构;

2)分析以太帧结构。

3.实验环境:

1)Win7x86便携式笔记本;

2)Realtek PCIe GBE Family Controller;

3)Wireshark 1.11.2。

4.实验步骤:

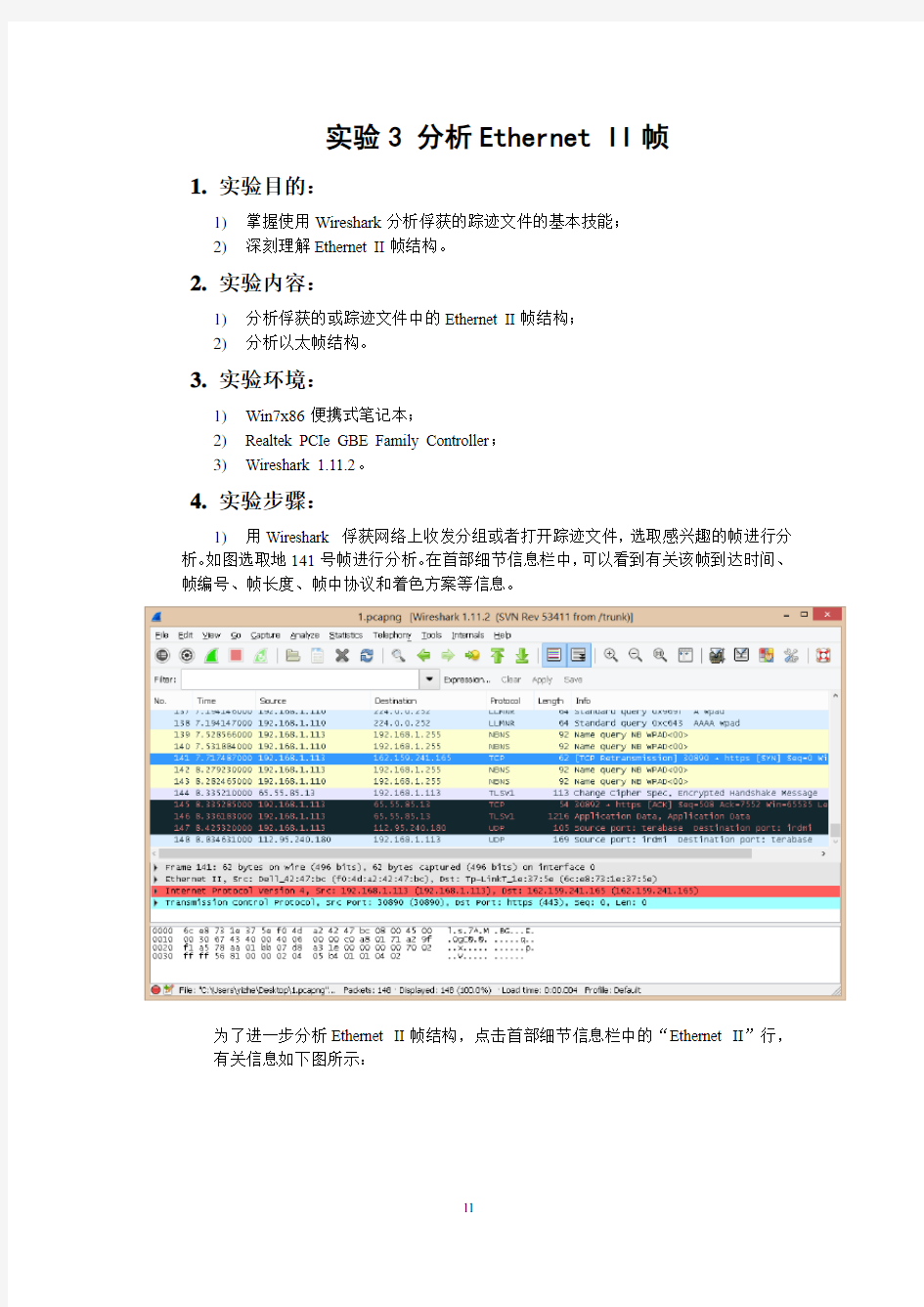

1)用Wireshark 俘获网络上收发分组或者打开踪迹文件,选取感兴趣的帧进行分析。如图选取地141号帧进行分析。在首部细节信息栏中,可以看到有关该帧到达时间、帧编号、帧长度、帧中协议和着色方案等信息。

为了进一步分析Ethernet II帧结构,点击首部细节信息栏中的“Ethernet II”行,有关信息如下图所示:

其中看到源MAC地址为(f0:4d:a22:42:47:bc),目的MAC地址为(6c:e8:73:1e:37:5e);以太类型字段中值为0x0800,表示该帧封装了IP数据报;以及MAC地址分配的相关信息。

2)分析以太帧结构

将计算机联入网络,打开Wireshark俘获分组,从本机向选定的Web服务器发送Ping报文。回答下列问题:

(1)本机的48比特以太网MAC地址是什么?

(2)以太帧中目的MAC地址是什么?它是你选定的远地Web服务器Mac地址吗?那么,该地址是什么设备的MAC地址呢?

(3)给出2字节以太类型字段的十六进制的值。它表示以太帧包含了什么样的协议?上网查找如果期中封装的IPv6协议,其值应为多少?

用本机Ping报文,用CMD使用命令ping –t发送Ping报文

接下来用wireshark俘获报文

本机的48比特以太网MAC地址是f0:4d:a22:42:47:bc

以太网帧目的地址6c:e8:73:1e:37:5e,不是选定的远地Web服务器MAC地址,是IP包下一跳所要到达的网络设备的MAC地址。

2个字节标识出以太网帧所携带的上层数据类型,如16进制数0x0800代表IP协议数据,16进制数0x809B代表AppleTalk协议数据,16进制数0x8138代表Novell 类型协议数据等。

5.实验小结:

通过该实验学习到了对以太网帧的俘获,并明白了以太网MAC地址等等,从实验中掌握了对wireshark的应用,并了解了Ping的使用方法。