《信息安全技术与应用》试题1BD-A4

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第 1 页 共 6 页

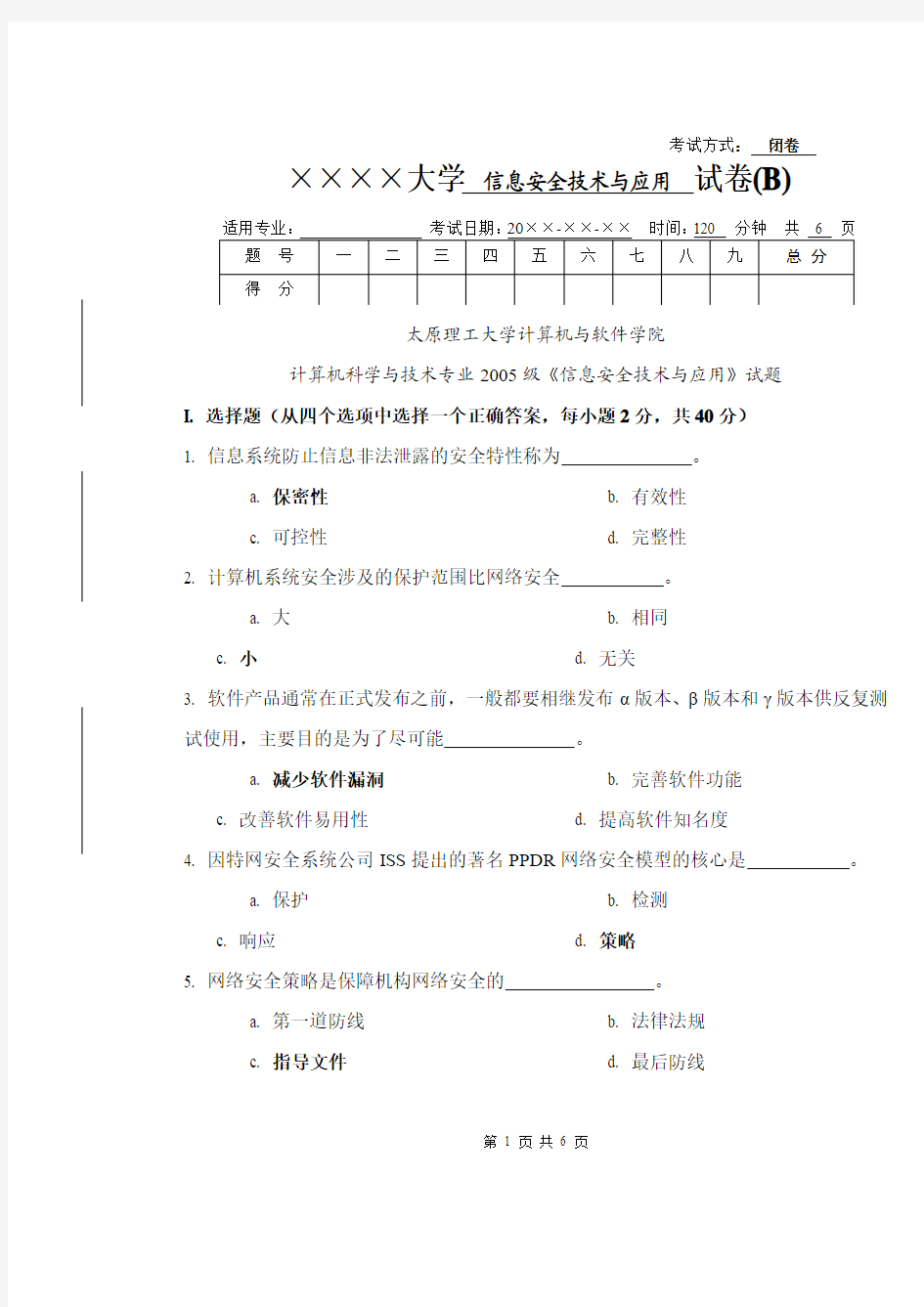

考试方式: 闭卷

××××大学

信息安全技术与应用

试卷(B)

太原理工大学计算机与软件学院

计算机科学与技术专业2005级《信息安全技术与应用》试题

I. 选择题(从四个选项中选择一个正确答案,每小题2分,共40分) 1. 信息系统防止信息非法泄露的安全特性称为 。

a. 保密性

b. 有效性

c. 可控性

d. 完整性

2. 计算机系统安全涉及的保护范围比网络安全 。

a. 大

b. 相同

c. 小

d. 无关

3. 软件产品通常在正式发布之前,一般都要相继发布α版本、β版本和γ版本供反复测试使用,主要目的是为了尽可能 。

a. 减少软件漏洞

b. 完善软件功能

c. 改善软件易用性

d. 提高软件知名度

4. 因特网安全系统公司ISS 提出的著名PPDR 网络安全模型的核心是

。

a. 保护

b. 检测

c. 响应

d. 策略

5. 网络安全策略是保障机构网络安全的 。

a. 第一道防线

b. 法律法规

c. 指导文件

d. 最后防线

6. 安全专用产品的生产者在其产品进入国内市场销售之前,必须申领。

a. 计算机信息系统安全专用产品销售许可证

b. 涉密计算机信息系统建设资质

c. 计算机信息系统集成资质

d. 信息系统工程监理资质

7. 下列那个机构专门从事计算机网络安全应急响应协作工作。

a. ITU

b. IEEE

c. CERT

d. CVE

8. 美国《可信计算机系统评价标准》TCSEC将安全级别划分为四大类七个等级,下列哪个安全级别的安全保障能力最高。

a. B2

b. C1

c. B1

d. C2

9. 下列那一种加密算法属于对称加密体制?

a. RSA

b. Diffie-Hellman

c. ElGamal

d. DES

10. 从客体出发表达主体访问客体权限的访问控制方法称为。

a. 访问控制列表

b. 访问能力表

c. 访问控制矩阵

d. 授权关系表

11. 探测远程目标系统漏洞的攻击称为。

a. 缓冲区溢出攻击

b. 端口扫描攻击

c. 拒绝服务攻击

d. 获取用户权限攻击

12. 当入侵检测监视的对象为网络流量时,称为。

a. 主机入侵检测

b. 数据入侵检测

c. 网络入侵检测

d. 异常入侵检测

第 2 页共6 页

13. 异常入侵检测的主要缺点是。Array

a. 不能检测知攻击

b. 占用系统资源多

c. 检测率低

d. 误报率高

14. IEEE 802.11系列无线局域网采用协议解决多用户共享无线信道的冲突问题。

a. CSMA/CD

b. HDLC

c. CSMA/CA

d. PPP

15. 为了解决IEEE 802.11标准系列无线设备的兼容性,生产厂商自发成立了联盟。

a. WiMAX

b. SIG

c. H2GF

d. Wi-Fi

16. 下列那一个IEEE 标准是面向大范围覆盖的无线城域网标准?

a. IEEE 802.11a

b. IEEE 802.11g

c. IEEE 802.15

d. IEEE 802.16

17. WEP设置初始向量的目地是为了。

a. 加长密钥长度

b. 提高密钥破译难度

c. 提高算法效率

d. 防止破坏完整性

18. 将IEEE 802.11 WLAN部署为高安全要求服务时,应使用下列那一种WEP身份认证?

a. 封闭系统认证

b. 共享密钥认证

c. 开放系统认证

d. 临时密钥认证

19. 无线局域网劫持可使会话流向指定的恶意无线客户端,主要利用了

协议漏洞。

a. RARP

b. TCP

c. ARP

d. IP

第 3 页共6 页

20. 测试目标主机的可达性、名称、IP地址、路由跳数和往返时间应使用下列哪一个命令?

a. ping

b. ipconfig

c. tracert

d. netstat

II. 判断题(在正确叙述后的括号内划“√”,否则划“×”,每小题2分,共10分)1. 网络安全的最终目标就是通过各种技术与管理手段实现网络信息系统的可靠性、保密性、完整性、有效性、可控性和拒绝否认性。(√)

2. 主动攻击主要破坏信息的保密性,而被动攻击主要破坏信息的完整性和有效性。(×)

3. 违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统违反了《中华人民共和国治安管理处罚条理》。(×)

4. 最大网络连接数是指网络入侵检测系统单位时间内能够监控的最大数据流量。(×)

5. 国际《信息技术安全评价公共标准》CC定义的评价保证等级EAL4安全可信度高于EAL5。(×)

III. 简要回答下列问题(每小题10分,共40分)。

1. 网络安全评估人员应重点掌握那些网络安全技术?

网络安全评价标准、安全等级划分、安全产品测评方法与工具、网络信息采集以及网络攻击技术。

2. 制定网络安全策略主要考虑那些内容?

网络硬件物理安全、网络连接安全、操作系统安全、网络服务安全、数据安全、安全管理责任和网络用户安全责任等。

第 4 页共6 页