IPTABLES常用配置文档

iptables命令参数

iptables命令参数iptables命令是Linux系统中用于设置防火墙规则的工具,它允许用户通过在内核中的网络数据包传输路径上添加或删除规则来过滤、修改和重定向网络数据包。

iptables命令有许多参数可以用来指定具体的操作和规则。

下面是一些常用的iptables命令参数:1. -A或--append:添加规则到规则链的末尾。

例如,`iptables -A INPUT -s 192.168.0.1 -j DROP`将会添加一个规则,禁止来自IP地址为192.168.0.1的主机的所有入站连接。

2. -I或--insert:在规则链内指定的位置插入规则。

例如,`iptables -I INPUT3 -s 192.168.0.1 -j DROP`将会在INPUT链的第3个位置插入一个规则,禁止来自IP地址为192.168.0.1的主机的所有入站连接。

3. -D或--delete:从规则链中删除规则。

例如,`iptables -D INPUT -s 192.168.0.1 -j DROP`将会删除INPUT链中所有来自IP地址为192.168.0.1的主机的入站连接的规则。

4. -P或--policy:设置默认策略。

例如,`iptables -P INPUT ACCEPT`将会将INPUT链的默认策略设置为接受所有入站连接。

5. -s或--source:指定源IP地址或地址段。

例如,`iptables -A INPUT -s 192.168.0.0/24 -j DROP`将会添加一个规则,禁止来自192.168.0.0/24网段的主机的所有入站连接。

6. -d或--destination:指定目标IP地址或地址段。

例如,`iptables -AOUTPUT -d 192.168.0.1 -j DROP`将会添加一个规则,禁止所有出站连接到IP地址为192.168.0.1的主机。

7. -p或--protocol:指定要过滤的传输层协议,如TCP、UDP或ICMP。

iptables防火墙配置语法

iptables是 Linux 下用于配置 IPv4 数据包过滤规则的工具,可以用于设置防火墙规则、NAT 规则等。

以下是iptables的基本配置语法和一些常见用法:1. 基本语法:iptables的基本语法为:2. 常用选项:▪-A:向规则链的末尾添加规则。

▪-I:在规则链的指定位置插入规则。

▪-D:从规则链中删除规则。

▪-L:列出规则链的所有规则。

▪-P:设置规则链的默认策略。

▪-F:清除规则链中的所有规则。

▪-N:创建新的用户自定义规则链。

3. 规则链:▪INPUT:处理输入数据包。

▪OUTPUT:处理输出数据包。

▪FORWARD:处理通过系统的数据包。

▪PREROUTING:在路由之前处理数据包。

▪POSTROUTING:在路由之后处理数据包。

4. 规则匹配条件:▪-s:源 IP 地址。

▪-d:目标 IP 地址。

▪-p:协议(如 tcp、udp、icmp)。

▪--sport:源端口。

▪--dport:目标端口。

5. 动作:▪-j ACCEPT:接受数据包。

▪-j DROP:丢弃数据包。

▪-j REJECT:拒绝数据包。

6. 例子:▪允许所有对本机的访问:▪允许本机对外的访问:▪允许已建立的连接通过:▪拒绝从指定 IP 地址访问本机:7. 保存规则:8. 永久生效:这些是基本的iptables配置语法和用法,实际配置中可能会涉及更复杂的规则和链,具体的规则设置要根据你的网络需求和安全策略来定制。

建议在修改防火墙规则前确保对其影响有充分的了解,并在远程环境中谨慎操作,以免失去远程连接。

11--iptables配置与详解

linux下IPTABLES配置详解如果你的IPTABLES基础知识还不了解,建议先去看看.开始配置我们来配置一个filter表的防火墙.(1)查看本机关于IPTABLES的设置情况[root@tp ~]# iptables -L -n(2)清除原有规则.不管你在安装linux时是否启动了防火墙,如果你想配置属于自己的防火墙,那就清除现在filter的所有规则.[root@tp ~]# iptables -F清除预设表filter中的所有规则链的规则[root@tp ~]# iptables -X清除预设表filter中使用者自定链中的规则[root@tp ~]# iptables -L -n提前说一句,这些配置就像用命令配置IP一样,重起就会失去作用[root@tp ~]# /etc/rc.d/init.d/iptables save这样就可以写到/etc/sysconfig/iptables文件里了.写入后记得把防火墙重起一下,才能起作用.[root@tp ~]# service iptables restart(3)设定预设规则[root@tp ~]# iptables -P INPUT DROP[root@tp ~]# iptables -P OUTPUT ACCEPT[root@tp ~]# iptables -P FORWARD DROP上面的意思是,当超出了IPTABLES里filter表里的两个链规则(INPUT,FORWARD)时,不在这两个规则里的数据包怎么处理呢,那就是DROP(放弃).应该说这样配置是很安全的.我们要控制流入数据包而对于OUTPUT链,也就是流出的包我们不用做太多限制,而是采取ACCEPT,也就是说,不在着个规则里的包怎么办呢,那就是通过.可以看出INPUT,FORWARD两个链采用的是允许什么包通过,而OUTPUT链采用的是不允许什么包通过.这样设置还是挺合理的,当然你也可以三个链都DROP,但这样做我认为是没有必要的,而且要写的规则就会增加.但如果你只想要有限的几个规则是,如只做WEB服务器.还是推荐三个链都是DROP.注:如果你是远程SSH登陆的话,当你输入第一个命令回车的时候就应该掉了.因为你没有设置任何规则.怎么办,去本机操作呗!(4)添加规则.首先添加INPUT链,INPUT链的默认规则是DROP,所以我们就写需要ACCETP(通过)的链为了能采用远程SSH登陆,我们要开启22端口.[root@tp ~]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT[root@tp ~]# iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT(注:这个规则,如果你把OUTPUT 设置成DROP的就要写上这一部,好多人都是望了写这一部规则导致,始终无法SSH.在远程一下,是不是好了.其他的端口也一样,如果开启了web服务器,OUTPUT设置成DROP的话,同样也要添加一条链:)[root@tp ~]# iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT ,其他同理.)如果做了WEB服务器,开启80端口.[root@tp ~]# iptables -A INPUT -p tcp --dport 80 -j ACCEPT如果做了邮件服务器,开启25,110端口.[root@tp ~]# iptables -A INPUT -p tcp --dport 110 -j ACCEPT[root@tp ~]# iptables -A INPUT -p tcp --dport 25 -j ACCEPT如果做了FTP服务器,开启21端口[root@tp ~]# iptables -A INPUT -p tcp --dport 21 -j ACCEPT[root@tp ~]# iptables -A INPUT -p tcp --dport 20 -j ACCEPT如果做了DNS服务器,开启53端口[root@tp ~]# iptables -A INPUT -p tcp --dport 53 -j ACCEPT如果你还做了其他的服务器,需要开启哪个端口,照写就行了.上面主要写的都是INPUT链,凡是不在上面的规则里的,都DROP允许icmp包通过,也就是允许ping,[root@tp ~]# iptables -A OUTPUT -p icmp -j ACCEPT (OUTPUT设置成DROP的话) [root@tp ~]# iptables -A INPUT -p icmp -j ACCEPT (INPUT设置成DROP的话)允许loopback!(不然会导致DNS无法正常关闭等问题)IPTABLES -A INPUT -i lo -p all -j ACCEPT (如果是INPUT DROP)IPTABLES -A OUTPUT -o lo -p all -j ACCEPT(如果是OUTPUT DROP)下面写OUTPUT链,OUTPUT链默认规则是ACCEPT,所以我们就写需要DROP(放弃)的链.减少不安全的端口连接[root@tp ~]# iptables -A OUTPUT -p tcp --sport 31337 -j DROP[root@tp ~]# iptables -A OUTPUT -p tcp --dport 31337 -j DROP有些些特洛伊木马会扫描端口31337到31340(即黑客语言中的elite 端口)上的服务。

linux中iptables配置文件及命令详解详解

linux中iptables配置⽂件及命令详解详解iptables配置⽂件直接改iptables配置就可以了:vim /etc/sysconfig/iptables。

1、关闭所有的 INPUT FORWARD OUTPUT 只对某些端⼝开放。

下⾯是命令实现:iptables -P INPUT DROPiptables -P FORWARD DROPiptables -P OUTPUT DROP再⽤命令 iptables -L -n 查看是否设置好,好看到全部 DROP 了这样的设置好了,我们只是临时的,重启服务器还是会恢复原来没有设置的状态还要使⽤ service iptables save 进⾏保存看到信息 firewall rules 防⽕墙的规则其实就是保存在 /etc/sysconfig/iptables可以打开⽂件查看 vi /etc/sysconfig/iptables2、下⾯我只打开22端⼝,看我是如何操作的,就是下⾯2个语句(⼀下为命令⾏模式)iptables -A INPUT -p tcp --dport 22 -j ACCEPTiptables -A OUTPUT -p tcp --sport 22 -j ACCEPT再查看下 iptables -L -n 是否添加上去, 看到添加了Chain INPUT (policy DROP)target prot opt source destinationACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:22Chain FORWARD (policy DROP)target prot opt source destinationChain OUTPUT (policy DROP)target prot opt source destinationACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp spt:22现在Linux服务器只打开了22端⼝,⽤putty.exe测试⼀下是否可以链接上去。

Iptables(防火墙)的基本配置说明及实例演示

Iptables(防火墙)的基本配置说明及实例演示Iptables的基本配置对于Internet上的系统,不管是什么情况都要明确一点:网络是不安全的。

因此,虽然创建一个防火墙并不能保证系统100%安全,但却是绝对必要的。

Linux提供了一个优秀的防火墙工具—netfilter/iptables。

它完全免费、功能强大、使用灵活、可以对流入和流出的信息进行细化控制,且可以在一台低配置机器上很好地运行可以用iptables为Unix、Linux和BSD个人工作站创建一个防火墙,也可以为一个子网创建防火墙以保护其它的系统平台。

iptales只读取数据包头,不会给信息流增加负担,也无需进行验证。

典型的防火墙设置有两个网卡:一个流入,一个流出。

iptables读取流入和流出数据包的报头,将它们与规则集(Ruleset)相比较,将可接受的数据包从一个网卡转发至另一个网卡,对被拒绝的数据包,可以丢弃或按照所定义的方式来处理。

防火墙的基本概念iptables command [match] [target] 文字说明:command命令选项,match匹配,target目标1、Iptables对数据包流向的描述关键字INPUT //用该单词表示流入的数据包OUTPUT //表示流出的数据包FORWARD //表示转发的数据包防火墙对数据包的处理,要么是INPUT,要么是OUTPUT,要么是FORWARD,三个必选其一。

2.命令(command)command部分是iptables命令最重要的部分。

它告诉iptables命令要做什么,例如插入规则、将规则添加到链的末尾或删除规则。

下面是一些命令及例子。

-A 添加一个规则,后面还在跟其它参数-D 删除一个规则,同上-L 查看所有规则-F 清除所有规则3、匹配部分的参数-p 指定协议-s 指定源地址--sport 指定源端口或协议-d 指定目标地址--dport指定目标端口或协议4、目标目标即操作,即前面的语句满足后,执行的动作。

iptable 参数

iptable 参数Iptables参数详解引言:Iptables是Linux系统中一个非常强大的防火墙工具,它可以帮助我们管理网络流量,保护服务器的安全。

本文将详细介绍一些常用的Iptables参数及其作用,帮助读者更好地理解和使用Iptables。

一、基础概念:1. Iptables是什么:Iptables是Linux系统中的一个内核模块,用于管理网络数据包的过滤和转发。

通过Iptables,我们可以定义各种规则和策略,控制网络流量的进出。

2. 防火墙:防火墙是指一组规则和策略,用于控制网络流量的进出。

防火墙可以根据规则过滤和阻止不符合条件的数据包,从而保护服务器的安全。

二、常用参数及其作用:1. -A, --append:该参数用于向规则链的末尾添加新的规则。

我们可以通过该参数指定规则链和规则内容,从而实现对数据包的过滤和转发。

2. -I, --insert:该参数用于向规则链的开头插入新的规则。

与-A参数不同的是,-I 参数可以指定规则的位置,从而精确控制规则的执行顺序。

3. -D, --delete:该参数用于删除规则链中的指定规则。

我们可以通过该参数指定规则链和规则内容,从而实现对规则的删除。

4. -P, --policy:该参数用于设置规则链的默认策略。

我们可以通过该参数指定规则链和策略,从而实现对数据包的默认处理方式。

5. -F, --flush:该参数用于清空规则链中的所有规则。

通过该参数,我们可以快速删除所有规则,恢复到默认的防火墙设置。

6. -N, --new-chain:该参数用于创建一个新的规则链。

我们可以通过该参数指定规则链的名称,从而实现对数据包的更细粒度的控制。

7. -E, --rename-chain:该参数用于重命名规则链。

通过该参数,我们可以将一个规则链重命名为另一个名称,从而更好地组织和管理规则。

8. -L, --list:该参数用于列出当前规则链中的所有规则。

IPTABLES的常用配置

实验环境介绍:本脚本环境为eth0外网,eth1内网;#!/bin/sh#外网网卡EXT_IF="eth0"FW_IP="61.137.85.21"#内网网卡INT_IF="eth1"LAN_IP="1Array2.168.0.1"LAN_IP_RANGE="1Array2.168.0.0/255.255.255.0"#加载模块,一般已内建#Module loading.#echo "modprobe modules"#modprode ip_tables#modprode ip_nat_ftp#modprode ip_conntrack#modprobe ip_conntrack_ftp#启用转发(forward)功能echo "enabling IP FORWARDING......"echo "1" > /proc/sys/net/ipv4/ip_forward#规则初始化,设置默认都为dropecho "enabling iptables rules"#reset the default policies in the tables#Iptables 命令参数iptables -Fiptables -Xiptables -F -t mangleiptables -X -t mangleiptables -F -t natiptables -X -t natiptables -Z -t nat#set policiesiptables -P INPUT DROPiptables -P FORWARD DROPiptables -P OUTPUT DROP###-----------------------------------------------------------------### #过虑蠕虫病毒#444/445/6Array/135/13Array###-----------------------------------------------------------------### iptables -A FORWARD -p tcp --dport 4444 -j DROP iptables -A FORWARD -p udp --dport 4444 -j DROP iptables -A FORWARD -p tcp --dport 445 -j DROP iptables -A FORWARD -p udp --dport 445 -j DROP iptables -A FORWARD -p tcp --dport 6Array -j DROPiptables -A FORWARD -p udp --dport 6Array -j DROPiptables -A FORWARD -p tcp --dport 135 -j DROPiptables -A FORWARD -p udp --dport 135 -j DROPiptables -A FORWARD -p tcp --dport 13Array -j DROPiptables -A FORWARD -p udp --dport 13Array -j DROP#允许ping localhost,ping 1Array2.168.0.1/2#allow loopback accessiptables -A INPUT -p icmp -i lo -j ACCEPTiptables -A OUTPUT -p icmp -o lo -j ACCEPT#打开内对内连接#iptables -A INPUT -i lo -j ACCEPT#允许代理和内网客户机相互传输数据(包括ping)#allow ping LANiptables -A INPUT -p ALL -i $INT_IF -s $LAN_IP_RANGE -j ACCEPTiptables -A OUTPUT -p ALL -o $INT_IF -d $LAN_IP_RANGE -j ACCEPT#允许外网的网卡与内网相互通讯.接受数据只接受响应封包,否则不予放行.发送数据没有限制. iptables -A INPUT -p ALL -i $INT_IF -s $LAN_IP_RANGE -j ACCEPTiptables -A INPUT -p ALL -i $INT_IF -s $LAN_IP_RANGE -j ACCEPT#拒绝外部使用内网进行欺骗#deny local cheatiptables -A INPUT -i $EXT_IF -s 1Array2.168.0.0/16 -j DROPiptables -A INPUT -i $EXT_IF -s 10.0.0.0/8 -j DROPiptables -A INPUT -i $EXT_IF -s 172.16.0.0/12 -j DROPiptables -A INPUT -i $EXT_IF -s 127.0.0.0/8 -j DROP#从LAN进入防火墙主机的dhcp封包,不于放行,只有防火墙担任DHCP时才放行#deny DHCP_packets from LANiptables -A INPUT -p udp -i $INT_IF --dport 67 --sport 68 -j DROP###-----------------------------------------------------------------------------------####配置向外方向的TCP规则,其中--state ESTABLISHED ,NEW参数指定要检查哪个状态。

iptables配置-14页精选文档

netfilter/iptables IP 信息包过滤系统是一种功能强大的工具,可用于添加、编辑和除去规则,这些规则是在做信息包过滤决定时,防火墙所遵循和组成的规则。

这些规则存储在专用的信息包过滤表中,而这些表集成在 Linux 内核中。

在信息包过滤表中,规则被分组放在我们所谓的链(chain)中。

虽然 netfilter/iptables IP 信息包过滤系统被称为单个实体,但它实际上由两个组件netfilter 和 iptables 组成。

netfilter 组件也称为内核空间(kernelspace),是内核的一部分,由一些信息包过滤表组成,这些表包含内核用来控制信息包过滤处理的规则集。

iptables 组件是一种工具,也称为用户空间(userspace),它使插入、修改和除去信息包过滤表中的规则变得容易。

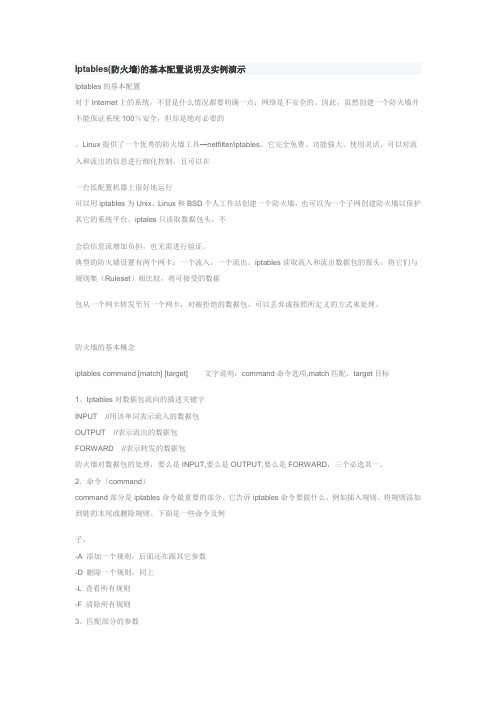

iptables包含4个表,5个链。

其中表是按照对数据包的操作区分的,链是按照不同的Hook点来区分的,表和链实际上是netfilter的两个维度。

4个表:filter,nat,mangle,raw,默认表是filter(没有指定表的时候就是filter表)。

表的处理优先级:raw>mangle>nat>filter。

filter:一般的过滤功能nat:用于nat功能(端口映射,地址映射等)mangle:用于对特定数据包的修改raw:有限级最高,设置raw时一般是为了不再让iptables做数据包的链接跟踪处理,提高性能5个链:PREROUTING,INPUT,FORWARD,OUTPUT,POSTROUTING。

PREROUTING:数据包进入路由表之前INPUT:通过路由表后目的地为本机FORWARDING:通过路由表后,目的地不为本机OUTPUT:由本机产生,向外转发POSTROUTIONG:发送到网卡接口之前。

如下图:INPUT/OUTPUT/FORWARD只用于-t filterINPUT 如果包的目标就是本机,则包直接进入INPUT链,再被本地正在等待该包的进程接OUTPUT 两类包走OUTPUT,一类是INPUT入的包,一类是主机本身产生的包FORWARD 如果包的目标不是本机,而是穿过本机的包,则进入FORWARD链,FORWARD既不走INPUT,也不走OUTPUTPOSTROUTING/PREROUTING只用于-t natPREROUTING 进入路由之前进行,最先进行,DNATPOSTROUTING 进入路由之后进行,最后进行,SNATFOWARD是基于两个接口的,不象INPUT,OUTPUT都是基于单一接口的-i, --in-interface 匹配包的入口-i只适用于INPUT、FORWARD、PREROUTING链中,而用在OUTPUT POSTROUTING都会出错。

iptables配置手册

.iptable设置:查看当前默认filter表的规则:iptables -L;iptables - P INPUT/OUTPUT/FORWARD -DROP/ACCEPT(-p设置链的目标规则);添加规则:iptables -A INPUT -i 网卡名称 -j ACCEPT iptables -A OUTPUT -o 网卡名称 -j ACCEPT;iptables -A FORWARD -i 网卡名称-j ACCEPT;iptables -A FORWARD -o 网卡名称 -j ACCEPT(-A添加规则,-i后跟接口名称,-j目标跳转)。

在远程putty到linux主机上首次做iptables规则时需按以下步骤,以免造成远程断开再也登不了远程linux主机的麻烦.1.清除原有filter规则.[root@linux ~]# iptables -F 清除预设表filter中的所有规则链的规则[root@linux ~]# iptables -X 清除预设表filter中使用者自定链中的规则2.清除原有filter规则后的信息应为下面的样子[root@linux ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destinationChain FORWARD (policy ACCEPT)target prot opt source destinationChain OUTPUT (policy ACCEPT)target prot opt source destination3.保存所做的修改和重启iptables[root@linux ~]# /etc/rc.d/init.d/iptables save[root@linux ~]# service iptables restart4.添加远程ssh端口[root@linux ~]#iptables -A INPUT -p tcp --dport 22 -j ACCEPT[root@linux ~]#iptables -A OUTPUT -p tcp --dport 22 -j ACCEPT5.设定预设规则[root@linux ~]# iptables -p INPUT DROP[root@linux ~]# iptables -p OUTPUT ACCEPT[root@linux ~]# iptables -p FORWARD DROP6.再次保存所做的修改和重启iptables[root@linux ~]# /etc/rc.d/init.d/iptables save[root@linux ~]# service iptables restart==================================================== ==================================================== ================IP 伪装:启动内部对外转址:iptables -t nat -A POSTROUTING -o eth0 -s 172.16.0.0/16 -j SNAT --to-source $FW_IP (-s表示源地址,/16表示掩码);启动外部对内部转址:iptables -t nat -A PREROUTING -i eth0 -p tcp -d $FW_IP --dport 80 -j DNAT --to-destination 172.16.255.2:80 //凡对 $FW_IP:80 连线者,则转址至172.16.255.2:80 ;open 外部主机 telnet port 23:iptables -A OUTPUT -o eth0 -p tcp -s $FW_IP --sport 1024:65535 -d any/0 --dport 23 -j ACCEPT;iptables -A INPUT -i eth0 -p tcp ! --syn -s any/0 --sport 23 -d $FW_IP --dport 1024:65535 -j ACCEPT ;开放邮包转递通道:open SMTP port 25# 别人可以送信给自己:iptables -A INPUT -i eth0 -p tcp -s any/0 --sport 1024:65535 -d $FW_IP --dport 25 -j ACCEPT;iptables -A OUTPUT -o eth0 -p tcp ! --syn -s $FW_IP --sport 25 -d any/0 --dport 1024:65535 -j ACCEPT;# 你可以送信给别人:iptables -A OUTPUT -o eth0 -p tcp -s $FW_IP --sport1024:65535 -d any/0 --dport 25 -j ACCEPT ;iptables -A INPUT -i eth0 -p tcp ! --syn -s any/0 --sport 25 -d $FW_IP --dport 1024:65525 -j ACCEPT;开放对外离线下载信件的通道(开放内部网路可以对外部网路的 POP3 server 取信件):open 对外部主机的 POP3 port 110。

iptables配置文件etcsysconfigiptables内容详解

iptables配置⽂件etcsysconfigiptables内容详解#头两⾏是注释说明# Firewall configuration written by system-config-securitylevel# Manual customization of this file is not recommended.#使⽤filter表*filter#下⾯四条内容定义了内建的INPUT、FORWAARD、ACCEPT链,还创建了⼀个被称为RH-Firewall-1-INPUT 的新链:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]:RH-Firewall-1-INPUT - [0:0]#将所有流⼊的数据写⼊到⽇志⽂件中-A INPUT -j LOG --log-level crit#下⾯这条规则将添加到INPUT链上,所有发往INPUT链上的数据包将跳转到RH-Firewall-1 //链上。

-A INPUT -j RH-Firewall-1-INPUT#下⾯这条规则将添加到FORWARD链上,所有发往INPUT链上的数据包将跳转到RH-Firewall-1 //链上。

-A FORWARD -j RH-Firewall-1-INPUT#下⾯这条规则将被添加到RH-Firewall-1-input链。

它可以匹配所有的数据包,其中流⼊接⼝(-i)//是⼀个环路接⼝(lo)。

#匹配这条规则的数据包将全部通过(ACCEPT),不会再使⽤别的规则来和它们进⾏⽐较-A RH-Firewall-1-INPUT -i lo -j ACCEPT#下⾯这条规则是拒绝所以的icmp包-p 后是协议如:icmp、tcp、udp。

端⼝是在-p后⾯--sport源端⼝,--dport⽬的端⼝。

-j 指定数据包发送的#⽬的地址如:ACCEPT、DROP、QUEUE等等-A RH-Firewall-1-INPUT -p icmp --icmp-type any -j DROP-A RH-Firewall-1-INPUT -p 50 -j ACCEPT-A RH-Firewall-1-INPUT -p 51 -j ACCEPT-A RH-Firewall-1-INPUT -p udp --dport 5353 -d 224.0.0.251 -j ACCEPT-A RH-Firewall-1-INPUT -p udp -m udp --dport 631 -j ACCEPT-A RH-Firewall-1-INPUT -p tcp -m tcp --dport 631 -j ACCEPT-A RH-Firewall-1-INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT#-m state --state ESTABLISHED,RELATED这个条件表⽰所有处于ESTABLISHED或者RELATED状态的包,策略都是接受的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

可以通过/sbin/iptables -F清除所有规则来暂时停止防火墙:(警告:这只适合在没有配置防火墙的环境中,如果已经配置过默认规则为deny的环境,此步骤将使系统的所有网络访问中断)如果想清空的话,先执行/sbin/iptables -P INPUT ACCEPT然后执行/sbin/iptables -F通过iptables -L 看到如下信息Chain INPUT (policy DROP 0 packets, 0 bytes) (注意是DROP)执行/sbin/iptables -F就肯定立马断开连接当执行了/sbin/iptables -P INPUT ACCEPT再次通过iptables -L看信息的话就是Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)所以现在是可以安全使用/sbin/iptables -F了——————————————————————常用的IPTABLES规则如下:只能收发邮件,别的都关闭iptables -I Filter -m mac –mac-source 00:0F:EA:25:51:37 -j DROPiptables -I Filter -m mac –mac-source 00:0F:EA:25:51:37 -p udp –dport 53 -j ACCEPTiptables -I Filter -m mac –mac-source 00:0F:EA:25:51:37 -p tcp –dport 25 -j ACCEPTiptables -I Filter -m mac –mac-source 00:0F:EA:25:51:37 -p tcp –dport 110 -j ACCEPTIPSEC NAT 策略iptables -I PFWanPriv -d 192.168.100.2 -j ACCEPTiptables -t nat -A PREROUTING -p tcp –dport 80 -d $INTERNET_ADDR -j DNAT –to-destination 192.168.100.2:80iptables -t nat -A PREROUTING -p tcp –dport 1723 -d $INTERNET_ADDR -j DNAT –to-destination 192.168.100.2:1723iptables -t nat -A PREROUTING -p udp –dport 1723 -d $INTERNET_ADDR -jDNAT –to-destination 192.168.100.2:1723iptables -t nat -A PREROUTING -p udp –dport 500 -d $INTERNET_ADDR -j DNAT –to-destination 192.168.100.2:500iptables -t nat -A PREROUTING -p udp –dport 4500 -d $INTERNET_ADDR -j DNAT –to-destination 192.168.100.2:4500FTP服务器的NATiptables -I PFWanPriv -p tcp –dport 21 -d 192.168.100.200 -j ACCEPTiptables -t nat -A PREROUTING -p tcp –dport 21 -d $INTERNET_ADDR -j DNAT –to-destination 192.168.100.200:21只允许访问指定网址iptables -A Filter -p udp –dport 53 -j ACCEPTiptables -A Filter -p tcp –dport 53 -j ACCEPTiptables -A Filter -d -j ACCEPTiptables -A Filter -d -j ACCEPTiptables -A Filter -j DROP开放一个IP的一些端口,其它都封闭iptables -A Filter -p tcp –dport 80 -s 192.168.100.200 -d -j ACCEPTiptables -A Filter -p tcp –dport 25 -s 192.168.100.200 -j ACCEPTiptables -A Filter -p tcp –dport 109 -s 192.168.100.200 -j ACCEPTiptables -A Filter -p tcp –dport 110 -s 192.168.100.200 -j ACCEPTiptables -A Filter -p tcp –dport 53 -j ACCEPTiptables -A Filter -p udp –dport 53 -j ACCEPTiptables -A Filter -j DROP多个端口iptables -A Filter -p tcp -m multiport –destination-port 22,53,80,110 -s192.168.20.3 -j REJECT连续端口iptables -A Filter -p tcp -m multiport –source-port 22,53,80,110 -s 192.168.20.3 -j REJECT iptables -A Filter -p tcp –source-port 2:80 -s 192.168.20.3 -j REJECT指定时间上网iptables -A Filter -s 10.10.10.253 -m time –timestart 6:00 –timestop 11:00 –days Mon,Tue,Wed,Thu,Fri,Sat,Sun -j DROPiptables -A Filter -m time –timestart 12:00 –timestop 13:00 –daysMon,Tue,Wed,Thu,Fri,Sat,Sun -j ACCEPTiptables -A Filter -m time –timestart 17:30 –timestop 8:30 –daysMon,Tue,Wed,Thu,Fri,Sat,Sun -j ACCEPT禁止多个端口服务iptables -A Filter -m multiport -p tcp –dport 21,23,80 -j ACCEPT将WAN 口NAT到PCiptables -t nat -A PREROUTING -i $INTERNET_IF -d $INTERNET_ADDR -j DNAT –to-destination 192.168.0.1将WAN口8000端口NAT到192。

168。

100。

200的80端口iptables -t nat -A PREROUTING -p tcp –dport 8000 -d $INTERNET_ADDR -j DNAT –to-destination 192.168.100.200:80MAIL服务器要转的端口iptables -t nat -A PREROUTING -p tcp –dport 110 -d $INTERNET_ADDR -j DNAT –to-destination 192.168.100.200:110iptables -t nat -A PREROUTING -p tcp –dport 25 -d $INTERNET_ADDR -j DNAT –to-destination 192.168.100.200:25只允许PING 202。

96。

134。

133,别的服务都禁止iptables -A Filter -p icmp -s 192.168.100.200 -d 202.96.134.133 -j ACCEPT iptables -A Filter -j DROP禁用BT配置iptables –A Filter –p tcp –dport 6000:20000 –j DROP禁用QQ防火墙配置iptables -A Filter -p udp –dport ! 53 -j DROPiptables -A Filter -d 218.17.209.0/24 -j DROPiptables -A Filter -d 218.18.95.0/24 -j DROPiptables -A Filter -d 219.133.40.177 -j DROP基于MAC,只能收发邮件,其它都拒绝iptables -I Filter -m mac –mac-source 00:0A:EB:97:79:A1 -j DROPiptables -I Filter -m mac –mac-source 00:0A:EB:97:79:A1 -p tcp –dport 25 -j ACCEPTiptables -I Filter -m mac –mac-source 00:0A:EB:97:79:A1 -p tcp –dport 110 -j ACCEPT禁用MSN配置iptables -A Filter -p udp –dport 9 -j DROPiptables -A Filter -p tcp –dport 1863 -j DROPiptables -A Filter -p tcp –dport 80 -d 207.68.178.238 -j DROPiptables -A Filter -p tcp –dport 80 -d 207.46.110.0/24 -j DROP只允许PING 202。

96。

134。

133 其它公网IP都不许PINGiptables -A Filter -p icmp -s 192.168.100.200 -d 202.96.134.133 -j ACCEPT iptables -A Filter -p icmp -j DROP禁止某个MAC地址访问internet:iptables -I Filter -m mac –mac-source 00:20:18:8F:72:F8 -j DROP禁止某个IP地址的PING:iptables –A Filter –p icmp –s 192.168.0.1 –j DROP禁止某个IP地址服务:iptables –A Filter -p tcp -s 192.168.0.1 –dport 80 -j DROPiptables –A Filter -p udp -s 192.168.0.1 –dport 53 -j DROP只允许某些服务,其他都拒绝(2条规则)iptables -A Filter -p tcp -s 192.168.0.1 –dport 1000 -j ACCEPTiptables -A Filter -j DROP禁止某个IP地址的某个端口服务iptables -A Filter -p tcp -s 10.10.10.253 –dport 80 -j ACCEPTiptables -A Filter -p tcp -s 10.10.10.253 –dport 80 -j DROP禁止某个MAC地址的某个端口服务iptables -I Filter -p tcp -m mac –mac-source 00:20:18:8F:72:F8 –dport 80 -j DROP禁止某个MAC地址访问internet:iptables -I Filter -m mac –mac-source 00:11:22:33:44:55 -j DROP禁止某个IP地址的PING:iptables –A Filter –p icmp –s 192.168.0.1 –j DROP ————————————————————————————————IPFW 或Netfilter 的封包流向,local process 不会经过FORWARD Chain,因此lo 只在INPUT 及OUTPUT 二个chain 作用。