基于双重混沌映射的图像加密算法

基于二维Logistic混沌系统的图像加密算法分析

第28期2021年10月No.28October ,2021基于二维Logistic 混沌系统的图像加密算法分析乔建平(柳州职业技术学院,广西柳州545006)摘要:传统图像加密算法过程烦琐,文章提出了一种基于混沌映射的移位置乱图像加密算法。

先用混沌序列对原始图像进行像素移位置乱,再对置乱图像做分段式灰度值替代操作得到加密图像。

仿真结果表明,该算法具有加密速度快、密钥敏感强、抵抗差分攻击等优点。

关键词:图像加密;混沌系统;像素置乱;加密算法中图分类号:TP309.7文献标志码:A 江苏科技信息Jiangsu Science &Technology Information基金项目:2021年广西高校中青年教师科研基础能力提升项目;项目名称:混沌系统加密图像加密算法研究与应用;项目编号:RZ2100001898。

作者简介:乔建平(1993—),男,广西柳州人,助教,硕士;研究方向:图像识别。

引言随着信息技术快速发展,信息安全尤为重要,混沌图像加密算法成为研究热点。

本文设计了一种新的图像加密算法,运用二维逻辑映射(2D-Logistic Map )产生的密钥,对像素错位移位置乱,再利用2D-Logistic Map 产生序列对置乱图像进行分段灰度值替代操作,得到加密图像。

计算机仿真数据分析验证,该加密方案在各加密参数方面达到要求。

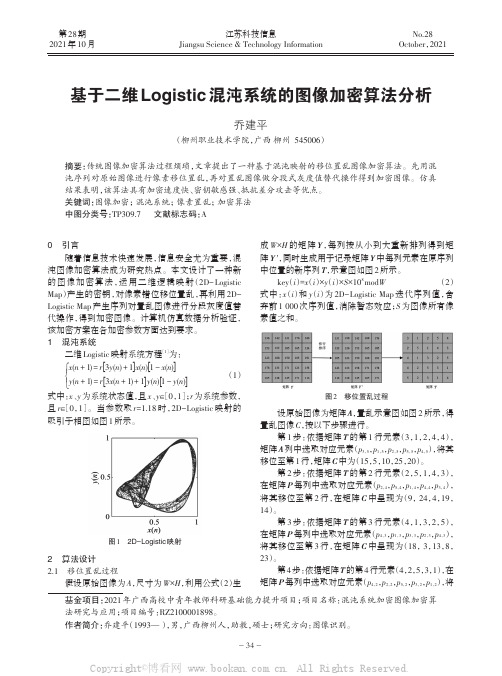

1混沌系统二维Logistic 映射系统方程[1]为:ìíîïïx (n +1)=r []3y (n )+1x (n )[]1-x (n )y (n +1)=r []3x (n +1)+1y (n )[]1-y (n )(1)式中:x 、y 为系统状态值,且x 、y ∈[0,1];r 为系统参数,且r ∈[0,1]。

当参数取r =1.18时,2D-Logistic 映射的吸引子相图如图1所示。

2算法设计2.1移位置乱过程假设原始图像为A ,尺寸为W×H ,利用公式(2)生成W×H 的矩阵Y ,每列按从小到大重新排列得到矩阵Y ′,同时生成用于记录矩阵Y 中每列元素在原序列中位置的新序列T ,示意图如图2所示。

利用图像分割思想的二维混沌映射及图像加密算法

第15卷 第7期2007年7月 光学精密工程 Optics and Precision Engineering Vol.15 No.7 J ul.2007 收稿日期:2006211219;修订日期:2007203221. 基金项目:国家自然科学基金资助项目(No.60474016)文章编号 10042924X (2007)0721096208利用图像分割思想的二维混沌映射及图像加密算法黄 峰,冯 勇(哈尔滨工业大学电气工程及自动化学院,黑龙江哈尔滨150001)摘要:根据二维混沌映射思想,设计了一种新的图像加密算法。

二维混沌映射包括左映射和右映射两个子映射。

通过对图像的拉伸和折叠处理,实现图像的混沌加密。

沿图像的对角线方向,将方图分割为上下两个等腰三角形图像;利用等腰三角形图像两列像素之间的像素数目差,以水平方向,依次将某列中的像素插入到相邻下一列像素之中,直至将原始图像拉伸成为一条直线。

最后,按照原始图像大小,将这条直线折叠成一个新的图像。

映射是可逆的,可应用于图像加密,密钥设计为二维混沌映射的左映射和右映射的组合。

进行了仿真研究,结果表明:当密钥为64bit 时,密钥空间为1.84×1019,加密速度约为3Mb/s 。

该加密算法具有加密速度快、安全性高、没有信息损失、可移植性强和容易软、硬件实现等特点。

关 键 词:二维混沌映射;图像加密;混沌中图分类号:TP309.7 文献标识码:ANovel 2D chaotic m ap based on im age segmentation andim age encryption approachHUAN G Feng ,FEN G Y ong(School of Electrical Engineering and A utomation ,Harbin Institute of T echnology ,Harbin 150001,China )Abstract :A novel image encryption app roach based on a new 2D chaotic map and consisting of left map and right map utilizing image segmentation was propo sed.The chaotic encryption of image is realized by p rocessing image stretch 2and 2fold.Firstly ,a square image was divided into two iso sceles t riangles along t he diagonal ,utilizing t he difference of t he pixel numbers of two adjacent columns of t he trian 2gles ,each pixel in a column was inserted to t he next adjacent column.Then ,t he original image could be st retched to a line.Finally ,t he line was folded over to a new square image whose size was t he same as t he original image.The p rocess was invertible ,so t hat t he positions of image pixels could be used in image encryption.Taking t he numbers of t he left map and t he right map as t he keys ,t he algorit hm of t he map was formulated ,t he met hod of key generation was designed and t he security of t he proposed image encryption was analyzed.The simulation result s show t hat t he p roposed encryption app roach is valid.When t he key is 64bit s ,t he whole key space size is 1.84×1019and t he speed of encryption is 3Mb/s.The image encryption has several advantages such as rapid speeds ,high security and wit hout message lo ss and it is easy for hardware/software realization.K ey w ords :2D chaotic map ;image encryptio n ;chaos1 引 言 随着信息技术的发展,越来越多的图片通过互联网、无线通信等渠道传播。

基于双混沌映射的图像加密算法

基于双混沌映射的图像加密算法唐立法;周健勇【摘要】提出了一种基于Logistic和Henon混沌映射的图像加密方法.首先利用Logistic混沌动力学系统产生的混沌序列,通过动态量化算法增强其随机性和复杂性,对原始图像进行混沌置乱,得到置乱图像.然后对Henon混沌映射产生的序列进行量化变换,产生"异或"矩阵,与置乱后的图像进行"异或",实现对图像的加密.仿真实验表明,该方法具有良好的加密效果和较强的安全性.【期刊名称】《微型机与应用》【年(卷),期】2010(029)023【总页数】4页(P31-34)【关键词】图像加密;混沌加密;Logistic映射;Henon映射;混沌映射【作者】唐立法;周健勇【作者单位】上海理工大学,管理学院,上海,200093;上海理工大学,管理学院,上海,200093【正文语种】中文【中图分类】TP309.2数字图像信息具有直观、形象、易懂和信息量大等特点,已成为人们日常生活、生产中接触最多的信息种类之一[1]。

随着数字图像在商业、军事等不同程度的保密领域内的普及,其安全性研究得到了广泛的关注[2]。

由于图像存储的特殊性,在传统的密码学领域并没有单独将图像作为一种特殊的明文形式来考虑其加密特性。

虽然利用传统的加密技术对图像加密是可实现的,但其加密效率低、安全性不高,不能适应图像加密的需要,因此专用的图像加密技术被广泛关注。

近年来混沌理论的应用研究引起了密码学界的关注,由于混沌遍历性正符合Shannon提出的密码系统设计的扩散混淆等基本原则,使混沌理论在图像加密中得到广泛应用 [3-5]。

本文提出一种基于Logistic和Henon双混沌的图像加密算法,并通过实验分析证明,该算法具有优异的加密性能和运算效率。

1 混沌理论及模型混沌与密码学有着紧密的联系,一个好的密码系统应该具备以下几个条件[6]:(1)把明文变换为尽可能随机的密文;(2)加密算法对明文有高度敏感性;(3)加密系统对密钥有高度敏感性。

基于混沌系统的图像加密算法研究[开题报告]

![基于混沌系统的图像加密算法研究[开题报告]](https://img.taocdn.com/s3/m/c6afd736524de518974b7d4c.png)

开题报告通信工程基于混沌系统的图像加密算法研究一、课题研究意义及现状意义:随着计算机技术和网络通信技术不断发展和迅速普及,通信保密问题日益突出。

信息安全问题已经成为阻碍经济持续稳定发展和威胁国家安全的一个重要问题,而密码学是用来保证信息安全的一种必要的手段,现代密码学便应运而生,如经典的私钥密码算法DES、IDEA、AES和公钥密码算法RSA、EIGamal等,新颖的量子密码、椭圆曲线密码算法等,在信息安全的保密方面都发挥了重要作用。

图像信息生动形象,它已经成为人类表达信息的重要手段之一,网络上的图像数据有很多是要求发送方和接收方要进行保密通信的,信息安全与保密显得越来越重要。

目前,国际上正在探讨使用一些非传统的方法进行信息加密与隐藏,其中混沌理论就是被采纳和得到广泛应用的方法之一。

混沌加密是近年来兴起的一个研究课题,基于混沌理论的保密通信、信息加密和信息隐藏技术的研究已成为国际非线性科学和信息科学两个领域交叉融合的热门前沿课题之一,也是国际上高科技研究的一个新领域,基于混沌理论的密码学近来成为很热门的科学。

对于数字图像来说,具有其特别的一面就是数字图像具有数据量大、数据相关度高等特点,用传统的加密方式对图像加密时存在效率低的缺点;而新型的混沌加密方式为图像加密提供了一种新的有效途径。

基于这种原因,本论文主要探讨基于混沌理论的数字图像加密算法。

混沌现象是在非线性动力系统中出现的确定性、类似随机的过程,这种过程既非周期又非收敛,并且对初值具有极其敏感的依赖性,混沌系统所具有的这些基本特性恰好能够满足保密通信及密码学的基本要求。

图像加密过程就是通过加密系统把原始的图像信息(明文),按照加密算法变换成与明文完全不同的数字信息(密文)的过程。

国内外现状:1963年,洛伦兹发表论文“决定论非周期流”,讨论了天气预报的困难和大气湍流现象,给出了著名的洛伦兹方程,这是在耗散系统中,一个确定的方程却能导出混沌解的第一个实例,从而揭歼了对混沌现象深入研究的序幕。

基于双混沌映射的图像加密算法

力 学 系统 产 生 的 混 沌 序 列 , 过 动 态 量 化 算 法 增 强 其 随 机 性 和 复 杂 性 , 原 始 图像 进 行 混 沌 置 乱 , 通 对 得

到 置 乱 图 像 。 然 后 对 He o n n混 沌 映 射 产 生 的 序 列 进 行 量 化 变 换 , 生 “ 或 ” 阵 , 置 乱 后 的 图 像 进 产 异 矩 与

Ab ta t s r c :T i p p r p o o e i d o ma e e c y t n a g r h b s d o h o it c a s ma p n n h n n c a s h s a e r p s s a k n f i g n rp i l o i m a e n t e L g si h o p ig a d t e He o h o o t c

i a e m g The sm ulto x rme a es ls s o t tt t o sa g o fe to n r p i n to s f f n to i ai n e pe i ntlr u t h w ha he me h d ha o d ef c fe c y ton a d sr ng ae u c in.

mag oc s i g n ulm e a Tec n l y e Pr e s n a d M t i di h o og

基 于 双 混沌 映 射 的图像 加密 算 法

唐立 法. 健 勇 周

( 海 理 工 大 学 管 理 学 院 , 海 209 ) 上 上 0 0 3

摘 要 : 提 出 了 一 种 基 于 L gs c和 He o oii t n n混 沌 映 射 的 图 像 加 密 方 法 。 首 先 利 用 L gs c混 沌 动 oii t

毕业设计(论文)一种基于多维混沌系统的图像加密算法研究

山东理工大学毕业设计(论文)题目:一种基于多维混沌系统的图像加密算法研究学院:理学院专业:信息与计算科学学生姓名:王淑燕指导教师:贺超毕业设计(论文)时间:年月日~ 6月 18日共18 周摘要近年来,计算机技术﹑网络技术和通讯技术的飞速发展。

通过网络资源对图像信息进行传送也已经变得越来越普遍。

正因为如此,图像的安全与保密问题也显得越来越重要。

相对于声音﹑文字等信息来说,图像包含着更多的的信息量。

因此,图像安全问题成为国际上关注的焦点。

图像加密是保证图像安全的重要方法之一。

由于计算机的性能不断提高﹑破解技术不断发展,所以就要求加密技术的不断的更新。

混沌系统是非周期的;混沌系统产生的混沌序列具有很好的隐藏性;混沌系统对初始条件的高度敏感。

以上的特点,使混沌系统长期的不可预测,使其天生具备了图像加密的条件,因此将混沌系统应用于图像加密技术引起了人们的广泛关注。

本文对基于混沌系统的图像加密技术在以下几个方面作了较深入的研究:首先,介绍了混沌系统和图像加密技术的研究背景﹑意义和现状;混沌系统的定义﹑特征以及典型的一﹑二﹑三维混沌系统。

其次,研究了几种常见的图像加密技术,混沌序列的加密原理,基于混沌系统的图像加密的设计步骤和发展方向,重点介绍了混沌理论在图像加密中的应用。

最后,重点研究了一维Logistic加密﹑二维DWT域加密﹑三维Arnold加密,对他们进行了计算机仿真实验,并对各项性能做了对比分析。

实验表明:该算法的加密解密过程对密钥非常的敏感,具有加密效果好,速度快,算法易于实现等优点。

关键词:混沌序列,混沌系统,图像置乱,图像加密AbstractWith the development of computer technology﹑network technology and communication technology, the transmit of picture information has become more and more common through the network ,the security and confidentiality of picture information are also becoming more important. Picture implies more information than sound, and text, the security of image information has become a hot research topic on the international, the image encryption technology is one important way to ensure information security.Today computer improve the performance continuously, the crack technology continues development, the demand of new encryption technology is still very urgent. Chaotic system has a non-periodic ﹑continuous broadband spectrum﹑noise-like characteristics and its produces chaotic sequence has good hidden, and its high sensitivity to initial conditions ,so it has a long-term unpredictability, it has the image encryption condition naturally, therefore chaotic system is applied to image encryption technology has aroused widespread concern.This article made a more in-depth study of based chaotic system’s image encryption technique in the following aspects: first, it introduces the research status of chaotic system and image encryption technology, the characteristic of chaotic systems and typical one﹑two and dimensional chaotic system. Secondly, it studied several image encryption technology, focusing on the chaotic theory’s applications in image encryption, it analysis several typical method of based chaotic system’s image encryption technique, and it simulation and compare analysis of various performance. Finally, it concludes an based multi-dimensional chaotic system’s image encryption algorithm: first, using three-dimensional Arnold crypto map do scrambling encryption of the image’s location; and made some improvements of scrambling. Next, I made a computer simulation experiments of the algorithm, it analyzed period the key space﹑key sensitivity and statistical characteristics.The experimental results shoes that: the algorithm of encryption and decryption processes are very sensitive towards external keys, with a large secret key, strong combat ability, good encryption effect, speed fast, the algorithms is easy to implement and it have a good statistical properties.Key words: Chaotic Sequence, Chaotic System, Image Scrambling, Image Encryption目录摘要 (I)Abstract (II)目录 ................................................................................................................................................ I V 第一章引言.......................................................................................................................... - 1 -1.1研究的背景和意义........................................................................................................ - 1 -1.2 基于混沌的图像研究现状........................................................................................... - 1 -1.3 论文的主要内容及结构安排....................................................................................... - 2 - 第二章混沌的基本理论.......................................................................................................... - 4 -2.1 混沌学的发展历程....................................................................................................... - 4 -2.2混沌的定义.................................................................................................................... - 4 -2.3 混沌理论的基本概念................................................................................................. - 5 -2.4 研究混沌的基本方法................................................................................................... - 6 -2.4.1 Lyapunov指数[]6 ............................................................................................... - 7 -2.4.2 熵[]6 ................................................................................................................... - 7 - 第三章基于混沌的加密技术.................................................................................................. - 9 -3.1 几个典型的混沌系统................................................................................................... - 9 -3.1.1 一维混沌系统.................................................................................................... - 9 -3.1.2 二维混沌系统.................................................................................................. - 10 -3.1.3 三维混沌系统.................................................................................................. - 10 -3.2几种常见的图像加密技术.......................................................................................... - 10 -3.2.1 基于像素位置变换的加密技术...................................................................... - 11 -3.2.2 基于随机序列的加密技术.............................................................................. - 11 -3.2.3 基于压缩编码的加密技术.............................................................................. - 11 -3.3 混沌序列加密原理..................................................................................................... - 12 -3.3.1 利用混沌序列加密的可能性.......................................................................... - 12 -3.3.2 混沌序列的产生.............................................................................................. - 12 -3.4基于混沌系统的图像加密的设计步骤...................................................................... - 12 -3.5 基于混沌系统的图像加密技术的发展方向............................................................. - 13 - 第四章一种基于多维混沌系统的图像加密算法.................................................................. - 15 -4.1密码学的研究现状...................................................................................................... - 15 -4.2 序列加密..................................................................................................................... - 16 -4.2.1 一维序列加密算法—Logistic加密................................................................ - 16 -4.2.2 实验结果与分析.............................................................................................. - 17 -4.3 置乱加密..................................................................................................................... - 18 -4.3.1 三维置乱加密算法—Arnold加密.................................................................. - 18 -4.3.2 实验结果与分析.............................................................................................. - 19 - 第五章总结与展望.................................................................................................................. - 21 -参考文献.................................................................................................................................... - 23 - 致谢 ....................................................................................................................................... - 24 - 附录 ........................................................................................................................................... - 25 -第一章引言1.1研究的背景和意义伴随着计算机的日益推广和普及,网络应用的飞速发展,网络的安全问题成为备受社会各界关注的焦点。

一种基于双混沌映射的DCT域图像加密算法

摘

要

结合混沌序列易生成、 对初始条件敏感 、 类似 白噪声的统计特 性等特点 , 出一种基 于双 混沌 的 D T域 图像加 密算 提 C

法。算法先利用 A nl rod变换对 图像 8× 8分块进行置乱 , 由 l i i 再 o sc映射对 D T分块 内系数进行调制 , gt C 最后对各调制 D T分 C

加密 方 案 , 该 方 法 是 在 全 局 D T域 进 行 图像 加 但 C

20 0 8年 7月 1 日收到 湖 南省 教 育 厅 科 研 基 金 ( 8 0 8 和 湖 南 7 0C 1)

式( ) 1 中的 A o 映射通过改变图像象素的位 ml d

置 达到 置乱 的 目的 , 而不 改 变 图像 象 素 值 , 就 不 也

体现在 所有 的象 素 点 中 。相对 于 空 域算 法 , 域 算 频

法加 密效率 比较 高 。

发现的。A l 映射就是一种典 型的混沌映射 , mo d J

如 公式 ( ) 示 。 1所

, ㈩

单 华宁 , 等 通 过分 别 对 小波 变 换 域低 频 系 数 和高频 系数进 行混 沌 猫 映 射实 现 图像加 密 , 由于 猫

映射 只是改变 系数 位 置 而 不改 变 系 数本 身 , 图像 加 密效果 不是 很 好 。王 银 花 , 等 结 合 混 沌 映 射 , 提

。 6

出了一种分数 傅立 叶变 换 域 图像 加 密算 法 , 得 了 取

一

( ) 中 Y 1式 是大 小 为 N xN 的 图像 置换 前

数 学 家 Ma h w t e s提 出 了把 混 沌 系统 用 于数 据 加 密 t

密, 与现 有 图像 压 缩 编码 系统 不 一 致 。现 利用 双 混 沌映射 , 以实 现 一 种 基 于 分 块 D T的 图 像 加 密 算 C

一种基于双混沌映射的数字图像分块加密方案

一种基于双混沌映射的数字图像分块加密方案伊皮提哈尔·塔依尔; 阿布都热合曼·卡的尔【期刊名称】《《现代计算机(专业版)》》【年(卷),期】2019(000)030【总页数】6页(P25-29,44)【关键词】Chebyshev映射; Henon映射; 图像分块; 图像加密; 伪随机序列【作者】伊皮提哈尔·塔依尔; 阿布都热合曼·卡的尔【作者单位】新疆财经大学统计与数据科学学院乌鲁木齐 830012; 新疆财经大学信息与管理学院乌鲁木齐 830012【正文语种】中文0 引言近年来,随着网络技术的飞速发展,网络交互过程中的信息安全问题备受关注,因此出现了大量了信息保密方案,又因为混沌系统具有初值强敏感性、强随机性等奇特的特性,因此基于混沌理论的保密通信方案开始涌现。

例如,薛亚娣等人[1]利用Logistic混沌系统与Henon混沌系统设计了一种基于组合混沌系统的图像加密算法,周一聪等人[2-4]设计了基于新一维混沌系统的图像加密方案,Hua等人[5]设计了一维混沌映射的通用框架,使三种常用的一维映射够两两结合,形成具有更好混沌行为的新映射。

李頔等人[6]根据LM-PRNG直接生成随机数数据分布的特性,设计了一种基于直方图优化法的改进Logistic伪随机数发生器(ILMPRNG),Shen等人[7-9]提出基于超混沌系统的加密算法,Xing等人[10]提出了一种基于AES密钥生成调度和混沌映射的灰度图像加密方案,Liu等人[11]提出了一种基于多种常用混沌映射的图像块加密算法,Reddy等人[12]提出了一种利用混沌映射将患者信息嵌入医学x射线图像的方法,保护了患者信息的机密性,并增加了对医学图像的保护,Liang等人[13]提出了一种基于Chebyshev混沌神经网络的视频水印算法。

本文在上述研究的基础上,提出了一种新的基于双混沌映射的图像分块加密方案,其方法是使用两种混沌映射构造伪随机序列发生器,生成二维随机密钥流,通过图像分块的方式,采用“扩散-混淆”两轮加密方式进行加密,得到最终的密文图像。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

组 伪随 机序 列 ,然 后对 L g si 密后 的结 果通 过 改变 图 o i c加 t 像 各点 的像 素 值进 行 二次 加 密 。通 过 两次 加 密使 得加 密效 果 更好 ,安全性 更 高 。

2基础知识

2 1L g t . oii s c混沌系统

Lg t 映射 对 图像 的像 素 进 行 置 乱 ,达 到 改 变图像 像 素 点 的 位 置 ,再 运 用 Lrn 混 沌 系统 对 Lg t 加 密后 的 图像 进 行 二 次加 密 oii sc oez oii sc

来 改 变图像 的像 素 值 以 达 到 双 重 加 密 的效 果 。仿 真 实验 表 明 ,该 算 法 具 有 可 行 性 、执 行 速 度 快 、密钥 量 大和 加 密效 果 好 的优 点 。

基于双重混 沌映射 的图像 加ቤተ መጻሕፍቲ ባይዱ算法

刘剑 鸣 ,李 晓 君

( 山大 学 工业 计算 机控 制工 程 河北 省重 点实 验室 ,河北 秦 皇岛 06 0 ) 燕 6 04

摘 要 :提 出 了一种双 重混沌的图像 加 密算法 。算 法采 用 L gsi 混沌映射和 L o itc rn oe z混沌 系统对图像 进行加 密。算 法首先利 用

关键 词 :混沌 ;图像加 密;置乱 ;l ii映射 ;lez o sc gt o n 混沌 系统 r

Ba e on s d Dua Ch os l a Ma i g ma En yp i Al r t m pp n I ge cr ton go i h

L i —mn L i —jn I Jn i U a g, l×a u o

Ke w o d y r s: ca s i g ecypin srmbig;o it ma pn lrn s se h o ;ma e nr t ;c a l l si o n g c p i oe z y tm g;

1引 言

进入 2 世 纪 ,随 着 计算 机 运 算 速 度 的 加 快 、 网络 通 l 信技 术 和多媒 体 技术 的迅 猛 发展 ,数 字 图像 和信 息 的安 全 传输 与存 储 变得 尤为 重要 ,人们 一直 在 寻求 使 图像 和信 息 更 安全 、更 难破 译 的加 密方 法 。 由于数 字 图像 的数 据量 大 、 冗 余度 高 、像素 相关 性 强等 特 点 ,使得 图像 的加 密 方法 区

别 于对 文 本 文件 等 的加 密 [7 混沌 是 一 种 由非 线 性 动 力 1l -。

沌映射 ,它们 都具 有 混 沌 系统 的初值 敏 感性 和参 数敏 感性 。

本文 采取 第三 I D 密 方 法 ,即空 域 复合 法 。首 先给定 两个  ̄H 初 始值 通过 L g si 沌映 射生 成 两个 混沌 序列 ,将 两个 o i c混 t

ag rh lot i m whc po ie hg e cy to e fc ny s a t r n n r p i a d a lr r e s u e . ih rvd s ih nr pin f ie c i i f se i e cy to n n h s age K y nmb r

oii l m g px l r srmbe uig o i i ma pn t c a g t e lc t n. h n te oe z y tm i sd o n r p t e ma e g i f e rgn ia e ie a e ca ld sn lgs c a t pig o hn e h i o a i T e , h lrn s se s e t ec y t h i g a an t r r o u a te is ec y to b lgsi h frt n r pin y o i c t mapn i re t moiy h px I au A ls t e ma e s nr p e t c T e i lt n h ws h t h pi n dr o g o df te ie v l e. t a t.h i g i e cy td wie. h s ai so t a t mu o e

达 到置 乱 的 目的 。基 于此 ,运 用 Lo e z混沌 系统得 到三 ’ rn 组 伪随 机序 列 ,经 过预 处 理后 ,将 三 组伪 随机 序 列变 成一

的地合置改像像的, 置址通乱变中素位一 换集过来图各点置 ■

学规 律控 制 的行 为 ,其吸 引 子 的维数 是 分数 ,有十 分复 杂 的分 形 结构 ,具 有不 可预 测性 ,混沌 系统 的 遍历 性 、类 随 机 的噪 声特性 、对初 值 的敏 感性 ,由于 混沌 序列 有 如此 优 良的 密码 学特 性 ,使 越来 越 多的 人运 用 混沌 系统 的这 些 特 性进 行 图像 加密 算 法的 研 究 。图像 加 密 的方 法可 以分 为

Ab ta t: An ma e nr p in ag r h sr c i g e cy t loi m b sd o d a ca t s se i poo e whc u ig o it mapn a d l e z s se . isl te o t a e n u l h o i y t m s rp sd c i h s lgsi n c pi g n o n y tm Frt r y,h

(e a fIutM op t otl n/en o ee Fo/e Y s nUir t, q h ndoHb/o e o , O/) xy Lb o d r Cmue Cnr # e / fHb/ rvc, a h nes n s/ r o E n r# n na v i y /u de, ee # o 4 ha na h