wireshark抓取https协议

wireshark使用方法

wireshark使用方法Wireshark使用方法。

Wireshark是一款开源的网络协议分析软件,它可以帮助用户捕获和分析网络数据包,用于网络故障排除、网络性能优化以及网络安全监控等方面。

本文将介绍Wireshark的基本使用方法,帮助用户快速上手并熟练运用该软件。

1. 下载和安装Wireshark。

首先,用户需要从Wireshark官方网站上下载最新版本的软件安装包。

安装过程非常简单,只需要按照安装向导一步一步操作即可。

在安装过程中,用户可以选择是否安装WinPcap,这是一个用于网络数据包捕获的库,Wireshark需要依赖它来进行数据包的捕获。

2. 启动Wireshark。

安装完成后,用户可以在桌面或者开始菜单中找到Wireshark 的图标,双击图标即可启动Wireshark软件。

在启动时,系统可能会提示需要管理员权限,用户需要输入管理员密码才能正常启动软件。

3. 开始捕获数据包。

启动Wireshark后,用户会看到一个主界面,界面上方是菜单栏和工具栏,下方是数据包列表和数据包详细信息。

用户可以点击菜单栏中的“捕获”选项,选择需要捕获数据包的网络接口,然后点击“开始”按钮,Wireshark就会开始捕获该网络接口上的数据包。

4. 过滤数据包。

Wireshark捕获到的数据包可能非常庞大,用户可以使用过滤器来筛选出需要关注的数据包。

在过滤栏中输入过滤条件,比如IP 地址、协议类型、端口号等,Wireshark就会只显示符合条件的数据包,方便用户进行分析。

5. 分析数据包。

捕获到数据包后,用户可以点击某个数据包,Wireshark会在下方显示该数据包的详细信息,包括数据包的源地址、目的地址、协议类型、数据长度等。

用户可以根据这些信息进行网络故障排查或者网络性能分析。

6. 保存和导出数据包。

在分析完数据包后,用户可以将捕获到的数据包保存下来,以便日后分析或者分享。

用户可以点击菜单栏中的“文件”选项,选择“保存”或者“导出”选项,Wireshark会将数据包保存成pcap格式,用户可以随时打开Wireshark软件进行再次分析。

wireshark抓包工具的工作原理、特点和应用场合

【Wireshark抓包工具的工作原理、特点和应用场合】一、Wireshark抓包工具的工作原理1. 数据包捕获:Wireshark通过网络接口捕获网络上的数据包,可以实时监控数据流量,并将其转化成可读的数据格式。

2. 数据包分析:Wireshark可以对捕获的数据包进行解析和分析,包括源位置区域、目的位置区域、协议类型等信息,方便用户理解和判断网络通信情况。

3. 数据包展示:Wireshark提供了直观的图形化界面,将捕获的数据包以列表和流的形式展示,方便用户观察和分析。

二、Wireshark抓包工具的特点1. 多协议支持:Wireshark支持多种网络协议的捕获和解析,如TCP、UDP、IP、HTTP等,可以满足复杂网络环境下的需求。

2. 灵活性:Wireshark可以根据用户需求进行过滤和搜索,筛选出特定的数据包进行分析,有利于快速定位网络问题。

3. 开源免费:Wireshark是一款开源软件,用户可以免费获取和使用,而且有强大的社区支持,可以及时获得更新和技术支持。

4. 跨评台性:Wireshark支持多种操作系统,包括Windows、Linux、macOS等,方便用户在不同评台上使用和部署。

三、Wireshark抓包工具的应用场合1. 网络故障排查:Wireshark可以帮助网络管理员分析网络故障原因,包括丢包、延迟、网络拥堵等问题,并提供有效的解决方案。

2. 安全监测:Wireshark可以监控网络通信情况,检测潜在的网络攻击,帮助用户保护网络安全。

3. 网络性能优化:Wireshark可以分析网络通信情况,帮助用户优化网络性能,提高数据传输效率。

4. 教学和研究:Wireshark可以作为教学和研究工具,帮助用户深入理解网络通信原理和技术,提高网络技术水平。

四、个人观点和理解Wireshark作为一款强大的网络抓包工具,具有丰富的功能和灵活的应用方式,可以帮助用户解决各种网络问题,提高网络管理效率和安全性。

wireshark抓包教程

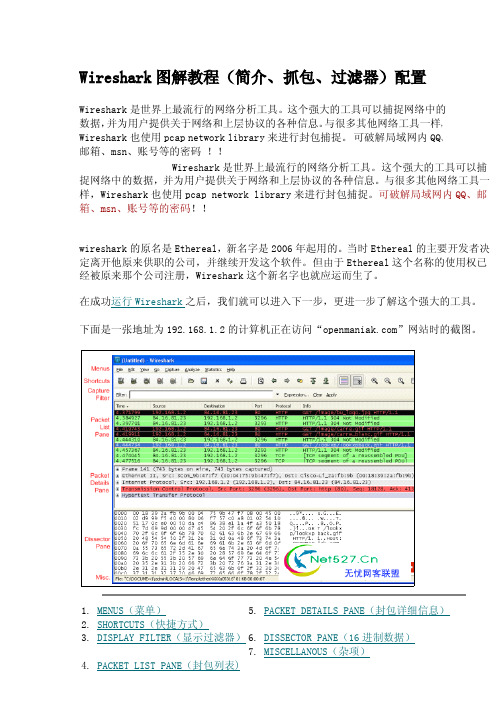

Wireshark图解教程(简介、抓包、过滤器)配置Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。

下面是一张地址为192.168.1.2的计算机正在访问“”网站时的截图。

1.MENUS(菜单)2.SHORTCUTS(快捷方式)3.DISPLAY FILTER(显示过滤器)4.PACKET LIST PANE(封包列表)5.PACKET DETAILS PANE(封包详细信息)6.DISSECTOR PANE(16进制数据)7.MISCELLANOUS(杂项)1.MENUS(菜单)程序上方的8个菜单项用于对Wireshark进行配置:-"File"(文件)-"Edit"(编辑)-"View"(查看)-"Go"(转到)-"Capture"(捕获)-"Analyze"(分析)-"Statistics"(统计)-"Help"(帮助)打开或保存捕获的信息。

wireshark抓包分析了解相关协议工作原理

安徽农业大学计算机网络原理课程设计报告题目wireshark抓包分析了解相关协议工作原理姓名学号院系信息与计算机学院专业计算机科学与技术中国·合肥二零一一年12月Wireshark抓包分析了解相关协议工作原理学生:康谦班级:09计算机2班学号:09168168 指导教师:饶元(安徽农业大学信息与计算机学院合肥)摘要:本文首先ping同一网段和ping不同网段间的IP地址,通过分析用wireshark抓到的包,了解ARP地址应用于解析同一局域网内IP地址到硬件地址的映射。

然后考虑访问抓到的包与访问抓到的包之间的区别,分析了访问二者网络之间的不同。

关键字:ping 同一网段不同网段 wireshark 协议域名服务器正文:一、ping隔壁计算机与ping 抓到的包有何不同,为什么?(1)、ping隔壁计算机ARP包:ping包:(2)ing ARP包:Ping包:(3)考虑如何过滤两种ping过程所交互的arp包、ping包;分析抓到的包有何不同。

答:ARP地址是解决同一局域网上的主机或路由器的IP地址和硬件地址的映射问题,如果要找的主机和源主机不在同一个局域网上,就会解析出网关的硬件地址。

二、访问,抓取收发到的数据包,分析整个访问过程。

(1)、访问ARP(网络层):ARP用于解析IP地址与硬件地址的映射,本例中请求的是默认网关的硬件地址。

源主机进程在本局域网上广播发送一个ARP请求分组,询问IP地址为192.168.0.10的硬件地址,IP地址为192.168.0.100所在的主机见到自己的IP 地址,于是发送写有自己硬件地址的ARP响应分组。

并将源主机的IP地址与硬件地址的映射写入自己ARP高速缓存中。

DNS(应用层):DNS用于将域名解析为IP地址,首先源主机发送请求报文询问 的IP地址,DNS服务器210.45.176.18给出的IP地址为210.45.176.3TCP(运输层):TCP协议是面向连接的协议,运输连接用来传送TCP报文,运输连接有三个阶段,即连接建立、数据传送和连接释放。

wireshark抓包分析

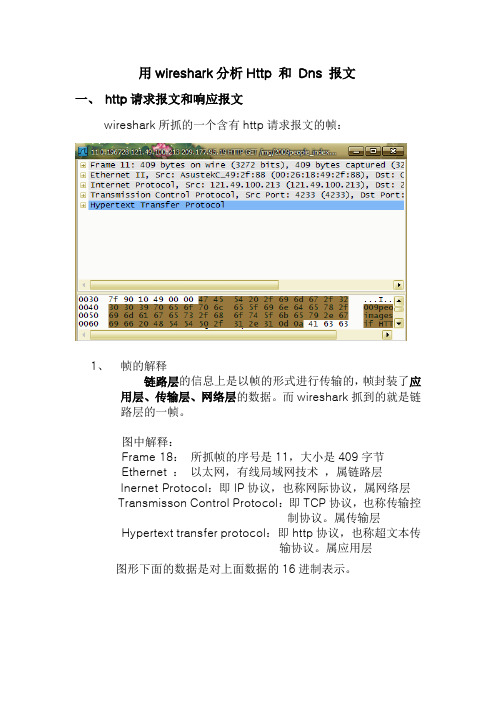

用wireshark分析Http 和Dns 报文一、http请求报文和响应报文wireshark所抓的一个含有http请求报文的帧:1、帧的解释链路层的信息上是以帧的形式进行传输的,帧封装了应用层、传输层、网络层的数据。

而wireshark抓到的就是链路层的一帧。

图中解释:Frame 18:所抓帧的序号是11,大小是409字节Ethernet :以太网,有线局域网技术,属链路层Inernet Protocol:即IP协议,也称网际协议,属网络层Transmisson Control Protocol:即TCP协议,也称传输控制协议。

属传输层Hypertext transfer protocol:即http协议,也称超文本传输协议。

属应用层图形下面的数据是对上面数据的16进制表示。

2、分析上图中的http请求报文报文分析:请求行:GET /img/2009people_index/images/hot_key.gif HTTP/1.1 方法字段/ URL字段/http协议的版本我们发现,报文里有对请求行字段的相关解释。

该报文请求的是一个对象,该对象是图像。

首部行:Accept: */*Referer: /这是网站网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接在抓包分析的过程中还发现了另外一些http请求报文中所特有的首部字段名,比如下面http请求报文中橙黄色首部字段名:Accept: */*Referer: /thread-345413-1-1.html这是html文件网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式If-Modified-Since: Sat, 13 Mar 2010 06:59:06 GMT 内容是否被修改:最后一次修改时间If-None-Match: "9a4041-197-2f11e280" 关于资源的任何属性(ET ags值)在ETags的值中可以体现,是否改变User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接Cookie: cdb_sid=0Ocz4H; cdb_oldtopics=D345413D; cdb_visitedfid=17; __gads=ID=7ab350574834b14b:T=1287731680:S=ALNI_Mam5QHAAK2cJdDTRuSxY 24VDbjc1Acookie,允许站点跟踪用户,coolie ID是7ab350574834b14b3、分析http的响应报文,针对上面请求报文的响应报文如下:wireshark对于2中http请求报文的响应报文:展开http响应报文:报文分析:状态行:HTTP/1.0 200 OK首部行:Content-Length: 159 内容长度Accept-Ranges: bytes 接受范围Server: nginx 服务器X-Cache: MISS from 经过了缓存服务器Via::80(squid/2.6.STABLE14-20070808) 路由响应信息Date: Fri, 22 Oct 2010 12:09:42 GMT 响应信息创建的时间Content-Type: image/gif 内容类型图像Expires: Fri, 22 Oct 2010 12:10:19 GMT 设置内容过期时间Last-Modified: Fri, 11 Jun 2010 00:50:48 GMT 内容最后一次修改时间Powered-By-ChinaCache:PENDING from CNC-BJ-D-3BA ChinaCache的是一家领先的内容分发网络(CDN)在中国的服务提供商。

websocket wireshark解析

websocket wireshark解析WebSocket 是一种基于 TCP 的全双工通信协议,它在单个 TCP 连接上进行全双工通信,允许服务器主动向客户端推送数据。

Wireshark 是一款开源的网络协议分析器,可以用来捕获和分析网络数据包,包括 WebSocket 通信的数据包。

使用 Wireshark 对 WebSocket 通信进行解析,可以帮助我们深入了解 WebSocket 协议的工作原理和通信过程。

下面是一些关于如何使用 Wireshark 解析 WebSocket 通信的详细步骤和注意事项:启动 Wireshark 并开始捕获数据包:在 Wireshark 中选择正确的网络接口,并开始捕获数据包。

确保在捕获数据包之前已经建立了 WebSocket 连接。

过滤 WebSocket 数据包:在 Wireshark 的过滤器栏中输入 "websocket",以过滤出所有的 WebSocket 数据包。

这样可以帮助我们更快速地找到和分析 WebSocket 通信的数据包。

分析 WebSocket 握手协议:WebSocket 的握手协议是基于 HTTP 协议的,因此在Wireshark 中可以看到 WebSocket 握手的数据包。

分析这些数据包可以帮助我们了解WebSocket 连接的建立过程,包括协议版本、子协议选择等信息。

分析 WebSocket 数据帧:WebSocket 通信的数据是以帧(frame)为单位进行传输的。

在 Wireshark 中可以看到每个 WebSocket 数据帧的详细信息,包括帧类型(如文本帧、二进制帧等)、数据载荷、掩码等。

通过分析这些数据帧,我们可以了解 WebSocket 通信的数据内容和格式。

需要注意的是,WebSocket 通信是加密的,因此在分析 WebSocket 数据包时可能需要使用解密工具或密钥来解密数据包。

此外,由于 WebSocket 通信是基于 TCP 协议的,因此在分析数据包时还需要考虑 TCP 协议的相关知识和技巧。

wireshark抓包实验报告

wireshark抓包实验报告Wireshark抓包实验报告1. 实验简介本次实验旨在通过使用Wireshark软件进行网络抓包,深入了解网络通信过程中的数据传输和协议交互。

通过分析抓包数据,我们可以了解网络流量的组成、协议的运作方式以及网络安全的相关问题。

2. 实验准备在进行实验之前,我们需要准备一台运行Wireshark软件的计算机,并连接到一个网络环境中。

Wireshark是一款开源的网络协议分析工具,可以在各种操作系统上运行。

安装并配置好Wireshark后,我们就可以开始进行抓包实验了。

3. 实验步骤3.1 启动Wireshark打开Wireshark软件,选择需要抓包的网络接口。

Wireshark会监听该接口上的所有网络流量,并将其显示在界面上。

3.2 开始抓包点击“开始”按钮,Wireshark开始抓取网络数据包。

此时,我们可以看到界面上实时显示的数据包信息,包括源地址、目标地址、协议类型等。

3.3 过滤抓包数据由于网络流量非常庞大,我们可以使用过滤器来筛选出我们感兴趣的数据包。

Wireshark提供了丰富的过滤器选项,可以根据协议、源地址、目标地址等条件进行过滤。

3.4 分析抓包数据选中某个数据包后,Wireshark会显示其详细信息,包括协议分层、数据字段等。

通过分析这些信息,我们可以了解数据包的结构和内容,进一步了解网络通信的细节。

4. 实验结果与讨论在实验过程中,我们抓取了一段时间内的网络流量,并进行了分析。

通过对抓包数据的观察和解读,我们得出了以下几点结果和讨论:4.1 协议分层在抓包数据中,我们可以清晰地看到各种协议的分层结构。

从物理层到应用层,每个协议都承担着不同的功能和责任。

通过分析协议分层,我们可以了解协议之间的关系,以及它们在网络通信中的作用。

4.2 数据传输过程通过分析抓包数据,我们可以追踪数据在网络中的传输过程。

我们可以看到数据包从源地址发送到目标地址的路径,了解中间经过的路由器和交换机等设备。

wireshark 抓包的格式

Wireshark是一种流行的网络分析工具,它可以捕获和分析网络数据包。

Wireshark抓包的格式是非常重要的,它决定了我们如何解析和分析捕获到的数据包。

本文将介绍Wireshark抓包的格式,包括常见的文件类型和数据结构,并探讨如何有效地利用这些格式进行网络分析和故障排查。

一、Wireshark抓包的文件格式Wireshark可以将捕获到的数据包保存为不同的文件格式,其中常见的包括pcap、pcapng、cap、etl等。

不同的文件格式具有不同的特点和用途,下面我们将逐一介绍它们。

1. pcap格式pcap(Packet Capture)是Wireshark最常用的文件格式,它可以保存捕获到的网络数据包以及相关的信息,如时间戳、数据长度、数据内容等。

pcap格式的文件通常使用libpcap或WinPcap库进行读取和分析,它可以跨评台使用,并且被许多网络工具和应用程序所支持。

2. pcapng格式pcapng(Packet Capture Next Generation)是Wireshark的一种新文件格式,它在pcap的基础上进行了扩展和改进,支持更多的元数据和信息字段。

pcapng格式的文件通常包含多个数据块(Block),每个数据块都可以保存不同类型的数据,如捕获配置信息、数据包数据、接口信息等。

pcapng格式的文件在Wireshark 1.8及以上版本中得到支持,在一些特定场景下具有更好的灵活性和可扩展性。

3. cap格式cap格式是一种比较老旧的文件格式,它通常用于微软网络监控工具或特定的硬件设备。

cap格式的文件结构较为简单,通常包含数据包的原始内容和一些简单的元数据信息,不支持一些高级的特性和功能。

4. etl格式etl(Event Trace Log)格式是一种Windows事件跟踪日志文件格式,它通常用于收集系统和应用程序的事件信息。

在一些特定情况下,我们也可以使用Wireshark来解析和分析etl格式的数据包,不过需要借助一些额外的工具和插件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

wireshark抓取https协议

作者:张春醒

确认wireshark版本:

我使用的wireshark版本是2.4.3,低版本wireshark对https支持有限。

第一种方法(keylogfile法):

1. 设置windows环境变量,添加SSLKEYLOGFILE=E:\sslkeylog.log

2. wireshark首选项,ssl协议,最后的log filename选择E:\sslkeylog.log

3. 开启wireshark抓包后,使用浏览器访问https网站。

观察到已经有明文http包了。追踪流->ssl流,可以查看完整http信息

第二种方法(服务器私钥法):

1. 把服务器私钥拷贝到windows机器

两种形式:

a)p12格式的文件,例如:test.keystore.p12 + 密码

b)无密码的pem文件,例如:test.clear.pem

生成方法参见《转换keystore证书到PEM格式文件.doc》

2. 给wireshark设置服务器私钥

wireshark首选项-> ssl ->RSA Key List

或者

3. 打开第一种方法抓取的https包,也同样能看到http数据了。