网络安全技术复习试题3

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

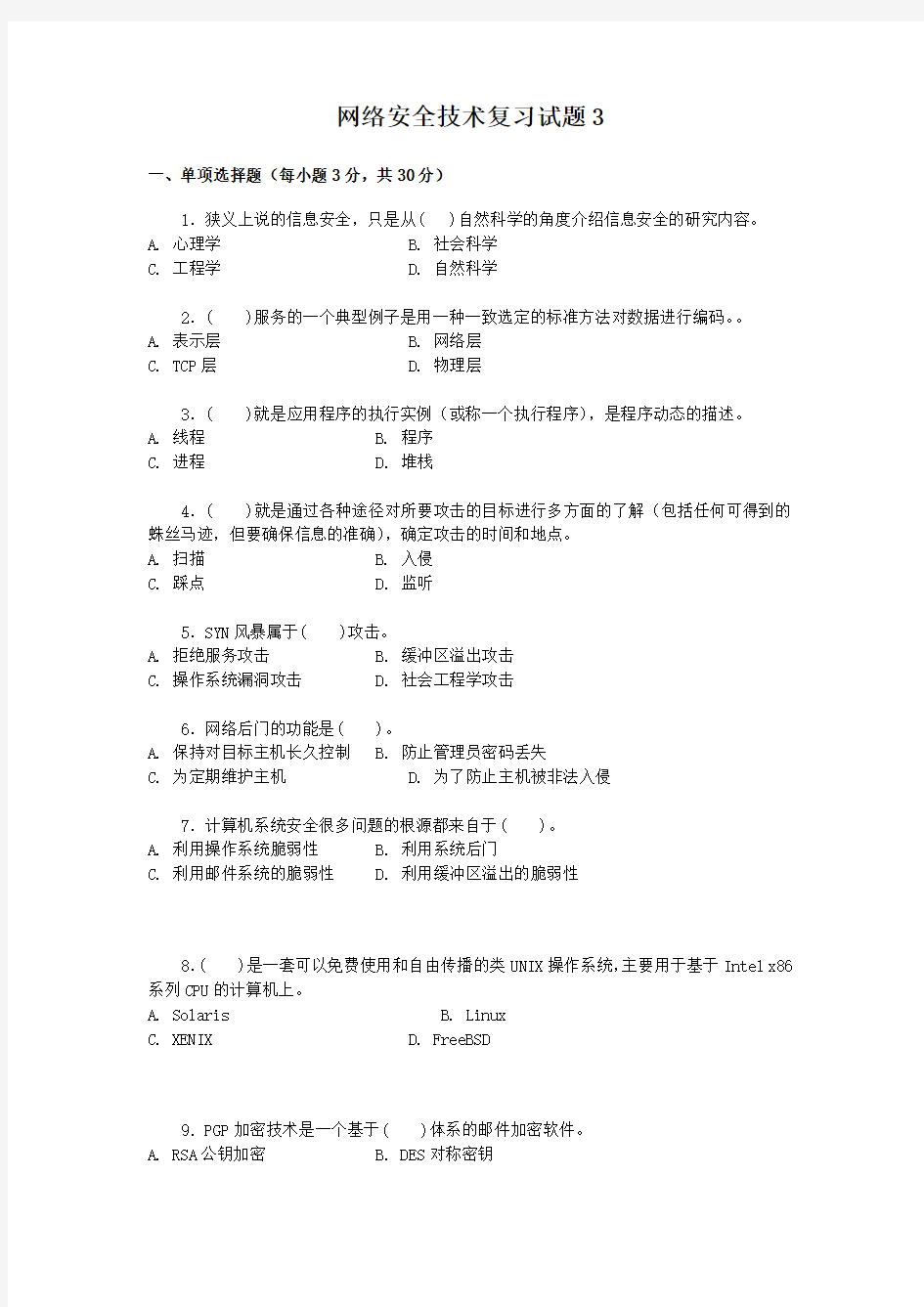

网络安全技术复习试题3

一、单项选择题(每小题3分,共30分)

1.狭义上说的信息安全,只是从( )自然科学的角度介绍信息安全的研究内容。A. 心理学 B. 社会科学

C. 工程学

D. 自然科学

2.( )服务的一个典型例子是用一种一致选定的标准方法对数据进行编码。。

A. 表示层

B. 网络层

C. TCP层

D. 物理层

3.( )就是应用程序的执行实例(或称一个执行程序),是程序动态的描述。

A. 线程

B. 程序

C. 进程

D. 堆栈

4.( )就是通过各种途径对所要攻击的目标进行多方面的了解(包括任何可得到的蛛丝马迹,但要确保信息的准确),确定攻击的时间和地点。

A. 扫描

B. 入侵

C. 踩点

D. 监听

5.SYN风暴属于( )攻击。

A. 拒绝服务攻击

B. 缓冲区溢出攻击

C. 操作系统漏洞攻击

D. 社会工程学攻击

6.网络后门的功能是( )。

A. 保持对目标主机长久控制

B. 防止管理员密码丢失

C. 为定期维护主机

D. 为了防止主机被非法入侵

7.计算机系统安全很多问题的根源都来自于( )。

A. 利用操作系统脆弱性

B. 利用系统后门

C. 利用邮件系统的脆弱性

D. 利用缓冲区溢出的脆弱性

8.( )是一套可以免费使用和自由传播的类UNIX操作系统,主要用于基于Intel x86系列CPU的计算机上。

A. Solaris

B. Linux

C. XENIX

D. FreeBSD

9.PGP加密技术是一个基于( )体系的邮件加密软件。

A. RSA公钥加密

B. DES对称密钥

C. MD5数字签名

D. MD5加密

10.仅设立防火墙系统,而没有( ),防火墙就形同虚设。

A. 管理员

B. 安全操作系统

C. 安全策略

D. 防毒系统

二、多项选择题(每小题4分,共20分)

1.信息安全的目标CIA指的是( )。

A. 机密性

B. 完整性

C. 可靠性

D. 可用性

2.OSI层的安全技术来考虑安全模型( )。

A. 物理层

B. 数据链路层

C. 网络层、传输层、会话层

D. 表示层、应用层

3.入侵检测的内容主要包括: ( )。

A.独占资源、恶意使用

B.试图闯入和成功闯入、冒充其他用户

C.安全审计

D.规范安全策略、合法用户的泄漏

4.公开密钥基础设施(PKI)由以下部分组成:( )。

A.认证中心;登记中心B.质检中心

C.咨询服务D.证书持有者;用户、证书库

5.计算机病毒是指能够()的一组计算机指令或者程序代码。

A.破坏计算机功能 B.毁坏计算机数据

C.自我复制D.危害计算机操作人员健康

三、填空题(每空2分,共10分)

1.TCG目的是在计算和通信系统中广泛使用基于硬件安全模块支持下的___________,以提高整体的安全性。

2.___________的主要功能是完成网络中主机间的报文传输,在广域网中,这包括产生从源端到目的端的路由。

3. ___________中存储了Windows操作系统的所有配置。

4. ___________是基于主机之上,对系统中不合适的设置、脆弱的口令及其他同安全规则抵触的对象进行检查。

5. 字典攻击是最常见的一种___________攻击。

四、简答题(每小题10分,共30分)

1. 网络攻击和防御分别包括哪些内容?

2. 简述OSI参考模型的结构

3. 简述研究恶意代码的必要性。

参考解答

一、单项选择题

1.D 2.A 3.C 4.C 5.A 6.A 7.A 8.B 9.A 10.C

二、多项选择题

1.ABD 2.ABCD 3.ABD 4.AD 5.ABC

三、填空题

1.可信计算平台

2.网络层

3. 注册表

4.被动式策略

5. 暴力

四、简答题

1. 网络攻击和防御分别包括哪些内容?

攻击技术主要包括以下几个方面。

(1)网络监听:自己不主动去攻击别人,而是在计算机上设置一个程序去监听目标计算机与其他计算机通信的数据。

(2)网络扫描:利用程序去扫描目标计算机开放的端口等,目的是发现漏洞,为入侵该计算机做准备。

(3)网络入侵:当探测发现对方存在漏洞后,入侵到目标计算机获取信息。

(4)网络后门:成功入侵目标计算机后,为了实现对“战利品”的长期控制,在目标计算机中种植木马等后门。

(5)网络隐身:入侵完毕退出目标计算机后,将自己入侵的痕迹清除,从而防止被对方管理员发现。

2. 简述OSI参考模型的结构

答:OSI参考模型是国际标准化组织(International Standards Organization,ISO)制定的模型,把计算机与计算机之间的通信分成7个互相连接的协议层,自顶向下分别为应用层、表示层、会话层、传输层、网络层、数据链路层、物理层。

3. 简述研究恶意代码的必要性。

答:在Internet安全事件中,恶意代码造成的经济损失占有最大的比例。如今,恶意代码已成为信息战、网络战的重要手段。日益严重的恶意代码问题,不仅使企业及用户蒙受了巨大经济损失,而且使国家的安全面临着严重威胁。