配置 Windows 服务帐户和权限

Windows Server 2008详细配置

1。

如何安装Windows Server 2008 ?可以采取两种方式:一是硬盘安装,二是光盘安装。

无论采取哪种方式,都建议遵循从低版本到高版本的安装顺序,即:Windows XP——Windows VISTA——Windows Server 2008 。

否则会相当麻烦的。

具体安装办法,与安装VISTA相似,本博客有详细介绍。

2。

安装到最后一步提示输入密码,我怎么输了N次都过不去呢?输入错误。

Windows Server 2008要求采取比较复杂的密码方式,如果简单输入12345678或者abcdefgh,那是绝对不行的。

正确输入应当是:8位以上包括英文大小写字母的密码,比如:Windows2008,绝对一次顺利通过。

3。

目前激活Windows Server 2008有几种方式?你认为哪种方法更好一些?目前,Windows sever 2008的激活方法主要有三种:1。

自动激活。

毫无疑问这是最正规的,当属首选。

2。

电话激活。

也在微软允许范围之内,无非就是费点事。

3。

替换激活。

替换文件虽可激活,但个别之处因有“Vista”痕迹终觉不爽。

4。

听说激活之后要备份什么文件?有什么用处吗?是的。

备份的目的是为了免去以后重装系统时候的麻烦。

具体方法是——1。

备份以下两个文件,同时保存好激活CD-KEY(注意:appdata是隐藏的文件夹)\Windows\System32\licensing\pkeyconfig\pkeyconfig.xrm-ms\Windows\ServiceProfiles\NetworkService\AppData\Roaming\Microsoft\SoftwareLicensing\toke ns.dat2。

以后再重装系统,不必输入CD-KEY,也不要连网,找到上面的两个文件,右键点属性——安全——高级——所有者,修改为administrator,关闭窗口,再重新选择高级——权限,修改amdinistator为完全控制,这样就可以删除了。

Windows 用户帐户权限设置详解

Windows XP用户帐户权限设置详解1:标准用户该用户可修改大部分计算机设制,安装不修改操作系统文件且不需要安装系统服务的应用程序,创建和管理本地用户帐户和组,启动或停止默认情况下不启动的服务,但不可访问NTFS分区上属于其他用户的私有文件.2:受限用户该用户可操作计算机并保存文档,但不可以安装程序或进行可能对系统文件和设置有潜在的破坏性的任何修改.3:其他用户(1)系统***--有对计算机的完全访问控制权.(2)备份操作员不能根改安全性设置(3)客人--权限同受限用户(4)高级用户--权限同标准用户在XP中设置用户权限按照一下步骤进行:进入"控制面板",在"控制面板"中双击"管理工具"打中开"管理工具",在"管理工具"中双击"计算机管理"打开"计算机管理"控制台,在"计算机管理"控制台左面窗口中双击"本地用户和组",再单下面的"用户",右面窗口即显示此计算机上的所有用户。

要更改某用户信息,右击右面窗口的该用户的图标,即弹出快捷菜单,该菜单包括:设置密码、删除、重命名、属性、帮助等项,单击设置密码、删除、重命名等项可进行相应的操作。

单击属性弹出属性对话框,“常规”选项卡可对用户密码安全,帐户的停锁等进行设置,“隶属于”选项卡可改变用户组,方法如下:先选中下面列表框中的用户,单击“删除”按纽,如此重复删除列表中的所有用户,单击“添加”按纽,弹出“选择组”对话柜,单击“高级”按纽,单击“立即查找”按纽,下面列表框中列出所有的用户组,Administrators组为***组(其成员拥有所有权限),Power Users组为超级用户组(其成员拥有除计算机管理以外的所有权限,可安装程序),User组为一般用户组(其成员只执行程序,不能安装和删程序)。

windows系统权限管理分析

windows系统权限管理分析1权限windows中,权限指的是不同账户对文件,文件夹,注册表等的访问能力。

在Windows系统中,用户名和密码对系统安全的影响毫无疑问是最重要。

通过一定方式获得计算机用户名,然后再通过一定的方法获取用户名的密码,已经成为许多黑客的重要攻击方式。

即使现在许多防火墙软件不端涌现,功能也逐步加强,但是通过获取用户名和密码的攻击方式仍然时有发生。

而通过加固Windows系统用户的权限,在一定程度上对安全有着很大的帮助。

Windows是一个支持多用户、多任务的操作系统,不同的用户在访问这台计算机时,将会有不同的权限。

"权限"(Permission)是针对资源而言的。

也就是说,设置权限只能是以资源为对象,即"设置某个文件夹有哪些用户可以拥有相应的权限",而不能是以用户为主。

这就意味着"权限"必须针对"资源"而言,脱离了资源去谈权限毫无意义──在提到权限的具体实施时,"某个资源"是必须存在的。

利用权限可以控制资源被访问的方式,如User组的成员对某个资源拥有"读取"操作权限、Administrators组成员拥有"读取+写入+删除"操作权限等。

值得一提的是,有一些Windows用户往往会将"权利"与"权限"两个非常相似的概念搞混淆,这里做一下简单解释:“权利"(Right)主要是针对用户而言的。

"权力"通常包含"登录权力" (Logon Right)和"特权"(Privilege)两种。

登录权力决定了用户如何登录到计算机,如是否采用本地交互式登录、是否为网络登录等。

特权则是一系列权力的总称,这些权力主要用于帮助用户对系统进行管理,如是否允许用户安装或加载驱动程序等。

Windows操作系统六大用户组及系统帐户权限功能设置分析

Windows 操作系统六大顾客组及系统帐户权限功效设立分析在Windows 系统中,顾客名和密码对系统安全的影响毫无疑问是最重要。

通过一定方式获得计算机顾客名,然后再通过一定的办法获取顾客名的密码,已经成为许多黑客的重要攻击方式。

即使现在许多防火墙软件不端涌现,功效也逐步加强,但是通过获取顾客名和密码的攻击方式仍然时有发生。

其实通过加固Windows 系统顾客的权限,在一定程度上对安全有着很大的协助。

Windows 是一种支持多顾客、多任务的操作系统,不同的顾客在访问这台计算机时,将会有不同的权限。

同时,对顾客权限的设立也是是基于顾客和进程而言的,Windows 里,顾客被分成许多组,组和组之间都有不同的权限,并且一种组的顾客和顾客之间也能够有不同的权限。

下列就是常见的顾客组。

ers普通顾客组,这个组的顾客无法进行故意或无意的改动。

因此,顾客能够运行通过验证的应用程序,但不能够运行大多数旧版应用程序。

Users 组是最安全的组,由于分派给该组的默认权限不允许组员修改操作系统的设立或顾客资料。

Users 组提供了一种最安全的程序运行环境。

在通过NTFS 格式化的卷上,默认安全设立旨在严禁该组的组员危及操作系统和已安装程序的完整性。

顾客不能修改系统注册表设立、操作系统文献或程序文献。

Users 能够创立本地组,但只能修改自己创立的本地组。

Users 能够关闭工作站,但不能关闭服务器。

2.Power Users高级顾客组,Power Users 能够执行除了为Administrators 组保存的任务外的其它任何操作系统任务。

分派给Power Users 组的默认权限允许Power Users 组的组员修改整个计算机的设立。

但Power Users 不含有将自己添加到Administrators 组的权限。

在权限设立中,这个组的权限是仅次于Administrators 的。

3.Administrators管理员组,默认状况下,Administrators 中的顾客对计算机/域有不受限制的完全访问权。

Windows 系统OPC服务器和客户端的DCOM配置手册

Windows7系统OPC服务器和客户端的DCOM配置此文档适用于32位的Windows7系统。

服务器和客户端都需要做此DCOM的配置。

由于OPC(OLE for Process Control)建立在Microsoft的COM(Component Model)基础上,并且OPC的远程通讯依赖Microsoft的DCOM(Distribute COM),安全方面则依赖Microsoft的Windows安全设置。

通过网络相互通信,OPC Server(OPC服务端)和OPC Client (OPC客户端)所在的操作系统,需要设置DCOM的安全属性,下面使用Windows7系统介绍配置过程。

一、系统账户配置OPC服务器和客户端对系统登录的用户账户有一定要求,登录的账户名称:Administrator,密码:空。

若系统当前的登录账户并不是Administrator时,则切换登录账户。

若在系统登录时,可以选择Administrator账户登录,或者已经是Administrator账户登录,那么直接跳到第二节设置。

若不是上述情况,那么请参考接下去的设置。

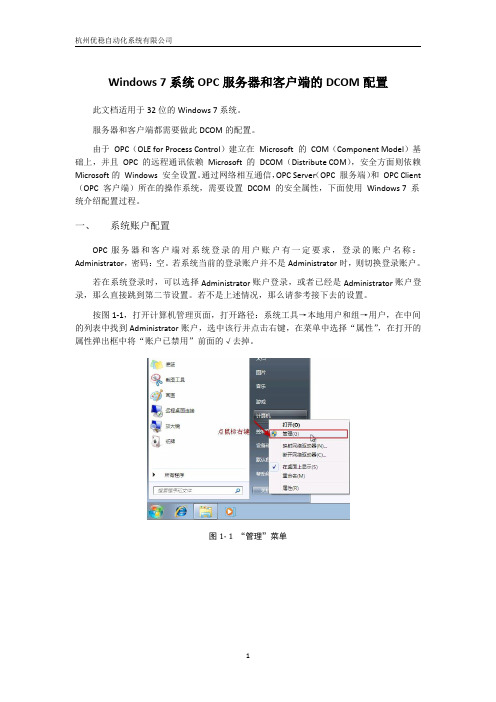

按图1-1,打开计算机管理页面,打开路径:系统工具→本地用户和组→用户,在中间的列表中找到Administrator账户,选中该行并点击右键,在菜单中选择“属性”,在打开的属性弹出框中将“账户已禁用”前面的√去掉。

图1-1“管理”菜单图1-2计算机管理图1-3Administrator属性另外,OPC服务器还需启用Guest账户。

设置方法请参考Administrator账户启用配置。

二、修改操作系统Firewall(防火墙)关于DCOM和OPC的规则由于DCOM使用操作系统的135端口,所以要想不同计算机上面的OPC服务器和OPC客户端通讯正常,要修改防火墙规则,允许135端口的连接。

如果OPC服务器和OPC 客户端安装在同一台计算机,不需要修改防火墙规则。

windowsserver2012基本操作

windowsserver2012基本操作Windows Server 2012是微软公司的一款服务器操作系统,具有许多新的特性和功能。

下面是一些基本的操作步骤,帮助您开始使用Windows Server 2012:一、启动和登录1. 打开计算机电源,启动服务器。

2. 当操作系统启动时,您应该看到一个欢迎屏幕,显示一些系统信息。

3. 在欢迎屏幕上,选择“使用管理员帐户登录”。

4. 输入管理员帐户的用户名和密码,然后按Enter键。

5. 成功登录后,您将进入Windows Server 2012的桌面环境。

二、文件和文件夹管理1. 在桌面上,右键单击空白区域,选择“新建”>“文件夹”,创建一个新文件夹。

2. 在桌面上或新创建的文件夹中,右键单击空白区域,选择“新建”>“文本文档”,创建一个新文本文档以演示如何在Windows Server 2012中进行文件和文件夹管理。

3. 使用键盘输入文本,并保存文档。

4. 将新创建的文档重命名为适当的名称,例如“example.txt”。

5. 使用资源管理器或文件资源管理器(Windows Server 2012默认使用文件资源管理器)导航到新创建的文件夹,右键单击该文件夹,并选择“属性”。

6. 在文件夹属性对话框中,您可以选择适当的选项卡(例如常规、共享、权限等),以管理文件和文件夹。

三、控制面板和设置1. 打开控制面板,您可以通过在桌面上右键单击空白区域并选择“控制面板”来访问它。

2. 在控制面板中,您可以找到许多不同的设置和应用程序,例如网络和Internet、用户账户、系统和安全等。

3. 您可以按照控制面板中的说明进行设置或更改配置。

四、网络连接和管理1. 在桌面上右键单击网络图标(网络图标可能显示为“网络”或“Wi-Fi”),选择“打开网络和共享中心”。

2. 在网络和共享中心窗口中,您可以查看和管理您的网络连接。

3. 您还可以在控制面板中打开“网络和Internet”设置,以访问更多网络管理选项。

系统配置方法

系统配置方法电脑在启动时会自动寻找config.sys这个文件,如果没有它,电脑就按默认的方式运行,但这种默认的方式在大部分情况下都不是最适合电脑使用的,所以我们应对电脑进行设置,比如设置对扩展内存的使用,加载光驱驱动程序等。

如果您的电脑出现Windows使用不了、游戏报告内存不够、光驱找不到、无法连接网络等等错误,合理修改config.sys也许能解决一半以上的问题。

config.sys是文本文件,可以用任何编辑器编辑修改。

如果你增添、更改或删除config.sys 文件中的任一配置命令,则这种改变只在下一次启动DOS时才有效。

系统配置文件内核本身也可以看成是一个“程序”。

为什么内核需要配置文件?内核需要了解系统中用户和组的列表,进而管理文件权限(即根据权限判定特定用户(UNIX_USERS)是否可以打开某个文件)。

注意,这些文件不是明确地由程序读取的,而是由系统库所提供的一个函数读取,并被内核使用。

例如,程序需要某个用户的(加密过的)密码时不应该打开/etc/passwd 文件。

相反,程序应该调用系统库的getpw() 函数。

这种函数也被称为系统调用。

打开/etc/passwd 文件和之后查找那个被请求的用户的密码都是由内核(通过系统库)决定的。

除非另行指定,Red Hat Linux 系统中大多数配置文件都在/etc 目录中。

配置文件可以大致分为下面几类:访问文件/etc/host.conf 告诉网络域名服务器如何查找主机名。

(通常是/etc/hosts,然后就是名称服务器;可通过netconf 对其进行更改。

)/etc/hosts 包含(本地网络中)已知主机的一个列表。

如果系统的IP 不是动态生成,就可以使用它。

对于简单的主机名解析(点分表示法),在请求DNS 或NIS 网络名称服务器之前,/etc/hosts.conf 通常会告诉解析程序先查看这里。

/etc/hosts.allow 请参阅hosts_access 的联机帮助页。

Windows20002003服务器配置

3. 创建额外域控制器

目 的:为配置额外域控制器,同步AD

要 点:DNS,额外域控制器(额外域控制器,也有人叫辅助域,或者备份域)

--------------------------------------------------------------------------------------------------

4.6 出来一个界面,让填域名,上面是父域的名字(),中间填入son,下面自动完成,显示全名为

4.7 完成其他选项

4.8 完成后,在server3的 ad user and computer中的domain controller ou中可以找到server3的计算机帐号

5.4 在位置集区,新增排除范围192.168.10.100-192.168.10.200供保留区使用

5.5 保留区,为要指定Ip的电脑配置保留地址,如,mac地址为0c12312300,IP地址为192.168.10.101

5.6 在领域选项,路由器选项可以指定网关,DNS服务器指定DNS,名称服务器制定Wins服务器

4.9 在dns的这个zone中可以找到关于server3的srv记录

5. 安装DHCP服务

目 的: 在server1上安装DHCP服务

要 点: DHCP、领域、地址保留、AD授权、地址分配

Windows下的用户管理

本地用户账户只能使用户登录到账户所在计算机并获得对该机资源的访问。

当创建本地用户账户后,Windows操作系统将在该机的本地安全性数据库中创建该账户,计算机使用其本地安全性数据库验证本地用户账户,以便让用户登录到该计算机。

1、帐户的查看右键点击“我的电脑”,选择“管理”,在计算机管理控制台中选择“本地用户和组”,选择“用户”。

2、内置帐户安装操作系统后自动建立,最常用的是Administrator和Guest。

Administrator(系统管理员):在Windows XP中拥有最高的权限,可以管理整个计算机和域的各项设置。

可重命名,但不可删除、禁用该账户。

Guest(客户):只有很少的权限,供用户临时使用。

默认情况下,Guest账户是禁用的,如需使用,必须手工启用。

可以重命名,但不可以删除该账户。

3、帐户的创建右键点击用户,选择新用户。

4、帐户权限的分配帐户基本权限的分配是通过用户组来实现的,组是用户账户的集合,通过使用组,可以一次为多个用户分配权利和权限,从而达到简化用户账户管理的目的。

(1)组的查看(2)内置组Administrators:管理员权限,对计算机拥有最高的控制权利;Guests:跟Users组有同样的访问权,但限制更多;Power Users:拥有大部分管理权限,但也有限制,可以运行经过验证的应用程序,也可以运行旧版应用程序;Users:用户无法进行有意或无意的改动,可以运行经过证明的文件,但不能运行大多数旧版应用程序;如果该用户需要对计算机进行大多数的操作,建议给其Users权限;但如果用户需要经常进行系统配置,可以考虑给其Power Users权限;而对于那些只是偶尔使用的用户,给其Guests权限。

(3)赋予用户权限将用户加入相应的组当中。

右键点击帐户名称,选择“属性”,点击“隶属于”选项卡。

5、帐户的启用与禁止右键点击帐户名称,选择“属性”。

6、设置用户帐户密码策略为了保证用户帐户的安全,需要设置一些密码策略,从而使用户帐户的密码不易丢失。

Windows Server 2016用户管理

动态包含成员的内置组

其成员由Windows程序“自动添加” Windows会根据用户的状态来决定用户所属的组 组内的成员也随之动态变化,无法修改

12/26

动态包含成员的内置组

Interactive

动态包含在本地登录的用户

作业

17/26

如何创建、管理用户帐户? 与Windows组件关联的用户帐户有哪些? 如何创建、管理组? 需要人为添加 成员的内置组包括哪些? 动态包含成员的内置组包括哪些?

考题

18/26

第二章 用户管理 —— 实验部分

实验案例:配置服务器的用户级组账户

实验环境

使用Windows Server 2016 R2服务器集中存储公司文件 要求每个员工都能访问该服务器,并具有不同的权限

第二章 用户管理 —— 理论部分

课前小考

Windows Server 2016 R2包含了哪些版本? 如何配置IPv4网络参数? 如何设置计算机名称? 如何设置DNS服务器地址? 如何加入Windows工作组? 什么是用户帐户?

2/26

理解用户帐户 掌握创建、管理用户账户的方法 理解用户组 掌握创建、管理用户组的方法

用户管理

6/26

内置用户帐户2-1

用于特殊用途,一般不需更改其权限

与使用者关联的用户帐户

Administrator(管理员用户) Guest(来宾用户)

与Windows组件关联的用户帐户

SYSTEM(本地系统) LOCAL SERVICE(本地服务) NETWORK SERVICE(网络服务)

15/26

课后作业

必做

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

QL Server 中的每个服务表示一个进程或一组进程,用于通过 Windows 管理 SQL Server 操作的身份验证。

本主题介绍此 SQL Server 版本中服务的默认配置,以及可以在 SQL Server 安装过程中以及安装之后设置的 SQL Server 服务的配置选项。

内容本主题分为以下几个部分:∙SQL Server 安装的服务∙服务属性和配置o默认服务帐户▪更改帐户属性o可用于 Windows 7 和 Windows Server 2008 R2 的新帐户类型o自动启动o在无人参与的安装过程中配置服务o防火墙端口∙服务权限o服务配置和访��控制o Windows 特权和权限o授予 SQL Server Per-service SID 或本地 Windows 组的文件系统权限o授予其他 Windows 用户帐户或组的文件系统权限o与非寻常磁盘位置相关的文件系统权限o查看其他注意事项o注册表权限o WMIo命名管道∙设置o数据库引擎设置▪Windows 主体▪sa 帐户▪SQL Server Per-service SID 登录名和特权▪SQL Server 代理程序登录名和特权▪HADRON 和 SQL 故障转移群集实例和特权▪SQL 编写器和特权▪SQL WMI 和特权o SSAS 设置o SSRS 设置∙从早期版本升级∙附录o服务帐户的描述o辨别识别实例的服务和不识别实例的服务o本地化的服务名称SQL Server 安装的服务根据您决定安装的组件,SQL Server 安装程序将安装以下服务:∙SQL Server Database Services- 用于 SQL Server 关系数据库引擎的服务。

可执行文件为<MSSQLPATH>\MSSQL\Binn\sqlservr.exe。

∙SQL Server 代理- 执行作业、监视 SQL Server、激发警报以及允许自动执行某些管理任务。

SQL Server 代理服务在 SQL Server Express 的实例上存在,但处于禁用状态。

可执行文件为 <MSSQLPATH>\MSSQL\Binn\sqlagent.exe。

∙Analysis Services- 为商业智能应用程序提供联机分析处理 (OLAP) 和数据挖掘功能。

可执行文件为<MSSQLPATH>\OLAP\Bin\msmdsrv.exe。

∙Reporting Services- 管理、执行、创建、计划和传递报表。

可执行文件为 <MSSQLPATH>\Reporting Services\ReportServer\Bin\ReportingServicesService.exe。

∙Integration Services- 为 Integration Services 包的存储和执行提供管理支持。

可执行文件路径为<MSSQLPATH>\120\DTS\Binn\MsDtsSrvr.exe∙SQL Server Browser- 向客户端计算机提供 SQL Server 连接信息的名称解析服务。

可执行文件的路径为 c:\Program Files (x86)\Microsoft SQL Server\90\Shared\sqlbrowser.exe∙全文搜索- 对结构化和半结构化数据的内容和属性快速创建全文索引,从而为 SQL Server 提供文档筛选和断字功能。

∙SQL 编写器- 允许备份和还原应用程序在 Volume Shadow Copy Service (VSS) 框架中运行。

∙SQL Server 分布式重播控制器- 跨多个分布式重播客户端计算机提供跟踪重播业务流程。

∙SQL Server 分布式重播客户端- 与分布式重播控制器一起来模拟针对 SQL Server 数据库引擎实例的并发工作负荷的一台或多台分布式重播客户端计算机。

顶部服务属性和配置用于启动和运行 SQL Server 的启动帐户可以是域用户帐户、本地用户帐户、、或内置系统帐户。

309b9dac-0b3a-4617-85ef-c4519ce9d014#VA309b9dac-0b3a-4617-85ef-c4519ce9d014#MSA若要启动和运行 SQL Server 中的每项服务,这些服务都必须有一个在安装过程中配置的启动帐户。

此部分介绍可配置为启动 SQL Server 服务的帐户、SQL Server 安装程序使用的默认值、Per-service SID 的概念、启动选项以及配置防火墙。

∙默认服务帐户∙自动启动∙配置服务启动类型∙防火墙端口默认服务帐户下表列出了安装程序在安装所有组件时使用的默认服务帐户。

列出的默认帐户是建议使用的帐户,但特殊注明的除外。

独立服务器或域控制器*当需要 SQL Server 计算机外部的资源时,Microsoft 建议使用配置了必需的最小特权的托管服务帐户 (MSA)。

SQL Server 故障转移群集实例顶部更改帐户属性重要事项顶部可用于Windows 7 和Windows Server 2008 R2 的新帐户类型Windows 7 和 Windows Server 2008 R2 有两种新型的服务帐户,即托管服务帐户 (MSA) 和虚拟帐户。

托管服务帐户和虚拟帐户设计用于向关键应用程序(例如 SQL Server)提供其自己帐户的隔离,同时使管理员无需手动管理这些帐户的服务主体名称 (SPN) 和凭据。

这就使得管理服务帐户用户、密码和 SPN 的过程变得简单得多。

∙托管服务帐户托管服务帐户 (MSA) 是一种由域控制器创建和管理的域帐户。

它分配给单个成员计算机以用于运行服务。

域控制器将自动管理密码。

您不能使用 MSA 登录到计算机,但计算机可以使用 MSA 来启动 Windows 服务。

MSA 可以向 Active Directory 注册服务主体名称 (SPN)。

MSA 的名称中有一个$后缀,例如DOMAIN\ACCOUNTNAME$。

在指定 MSA 时,请将密码留空。

因为将 MSA 分配给单个计算机,它不能用于 Windows 群集的不同节点。

注意注意∙虚拟帐户Windows Server 2008 R2 和 Windows 7 中的虚拟帐户是“托管的本地帐户”,此类帐户提供以下功能以简化服务管理。

虚拟帐户是自动管理的,并且虚拟帐户可以访问域环境中的网络。

如果在 Windows Server 2008 R2 或 Windows 7 上安装 SQL Server 时对服务帐户使用默认值,则将使用将实例名称用作服务名称的虚拟帐户,格式为NT SERVICE\<SERVICENAME>。

以虚拟帐户身份运行的服务通过使用计算机帐户的凭据(格式为<domain_name>\<computer_name>$)访问网络资源。

当指定一个虚拟帐户以启动 SQL Server 时,应将密码留空。

如果虚拟帐户无法注册服务主体名称 (SPN),则手动注册该 SPN。

有关手动注册 SPN 的详细信息,请参阅手动注册 SPN。

注意下表列出了虚拟帐户名称的示例。

有关托管服务帐户和虚拟帐户的详细信息,请参阅的托管服务和虚拟帐户概念/library/dd548356(WS.10).aspx部分以及托管服务帐户常见问题解答 (FAQ)。

安全说明:始终用尽可能低的用户权限运行 SQL Server 服务。

只要可能,就会使用或。

309b9dac-0b3a-4617-85ef-c4519ce9d014#VA309b9dac-0b3a-4617-85ef-c4519ce9d014#MSA当无法使用 MSA 和虚拟帐户时,将使用特定的低特权用户帐户或域帐户,而不将共享帐户用于 SQL Server 服务。

对不同的 SQL Server 服务使用单独的帐户。

不要向 SQL Server 服务帐户或服务组授予其他权限。

在支持服务 SID 的情况下,将通过组成员身份或直接将权限授予服务 SID。

自动启动除了具有用户帐户外,每项服务还有用户可控制的三种可能的启动状态:∙已禁用服务已安装但当前未运行。

∙手动服务已安装,但仅当另一个服务或应用程序需要该服务的功能时才启动。

∙自动服务由操作系统自动启动。

在安装过程中,启动状态处于选中状态。

当安装命名实例时,SQL Server Browser 服务应设置为自动启动。

在无人参与的安装过程中配置服务下表显示了可以在安装过程中配置的 SQL Server 服务。

对于无人参与的安装,可以在配置文件中或在命令提示符下使用开关。

1有关无人参与安装的详细信息和示例语法,请参阅从命令提示符安装 SQL Server 2014。

2在 SQL Server 实例和 SQL Server Express with Advanced Services 实例上,SQL Server Express 代理服务已禁用。

防火墙端口在大多数情况下,首次安装时,可以通过与数据库引擎安装在相同计算机上的 SQL Server Management Studio 等此类工具连接SQL Server。

SQL Server 安装程序不会在 Windows 防火墙中打开端口。

在将数据库引擎配置为侦听 TCP 端口,并且在 Windows 防火墙中打开适当的端口进行连接之前,将无法从其他计算机建立连接。

有关详细信息,请参阅配置 Windows 防火墙以允许 SQL Server 访问。

顶部服务权限此部分介绍 SQL Server 安装程序为 SQL Server 服务的 Per-service SID 配置的权限。

∙服务配置和访��控制∙Windows 特权和权限∙授予 SQL Server Per-service SID 或 SQL Server 本地 Windows 组的文件系统权限∙授予其他 Windows 用户帐户或组的文件系统权限∙与非寻常磁盘位置相关的文件系统权限∙查看其他注意事项∙注册表权限∙WMI∙命名管道服务配置和访��控制SQL Server 2014 会为它的每项服务启用 Per-service SID,以提供深层服务隔离与防御。

Per-service SID 从服务名称派生得到,对该服务是唯一的。

例如,数据库引擎服务的服务 SID 名称可能是NT Service\MSSQL$<InstanceName>。

通过服务隔离,可直接访问特定的对象,而无需运行高特权帐户,也不会削弱为对象提供的安全保护水平。

通过使用包含服务 SID 的访问控制项,SQL Server 服务可限制对其资源的访问。