ppp封装PAP和CHAP的配置信息

PAP&CHAP

PAP和CHAPPAP是一个简单的基于用户名和密码的认证算法。

CHAP则要求服务器随即生成一个数据即所谓的质询数据发给拨入系统,拨入系统采用此质询数据对密码进行加密后发回认证服务器进行认证。

1.PAP的工作流程1)用户进行拨入,NAS给予回答,告知用户他支持PAP认证;2)用户向NAS发送用户名和密码;3)NAS向Radius服务器发送Access-Request消息,其中包括用户名和密码信息;4)Radius服务器给予回应。

2.CHAP工作流程1)用户向NAS发送用户名;2)NAS向服务器发送Access-Request消息以获取质询数,其中包含用户的用户名;3)服务器用Access-Challenge消息返回质询数给NAS,(这两步可免,直接由NAS给用户发送质询数);4)NAS返回质询数给用户;5)用户用质询数将密码加密后发给NAS;6)NAS将用户加密密码和身份一并发给服务器进行认证,并指出它正使用CHAP算法。

MS-CHAP微软开发的通过交换挑战和握手信息来进行认证的远程访问认证协议。

它是由CHAP派生出来的,和CHAP有些差异,主要针对CHAP易受字典攻击的缺陷。

1998年发布的RFC2433给出了MS-CHAP的详细定义。

MS-CHAP 身份验证方法ISA Server2004 支持Microsoft 质询握手身份验证协议(MS-CHAP),也称作MS-CHAP 版本1。

MS-CHAP 是一种不可逆的、加密密码身份验证协议。

质询握手过程的工作原因如下:1)身份验证程序(即远程访问服务器或Internet 身份验证服务(IAS) 服务器),将质询发送给包含一个会话标识符和一个任意质询字符串的远程访问客户端。

2)远程访问客户端再发送一个包含用户名、不可逆加密的质询字符串、会话标识符以及密码的响应。

3)身份验证程序检查该响应,如果确定为有效,则用户的凭据通过身份验证。

如果使用MS-CHAP 作为身份验证协议,则可以使用Microsoft 点对点加密(MPPE) 来加密通过PPP 或PPTP 连接发送的数据。

网络设备安装与调试chp18PPP实验指导

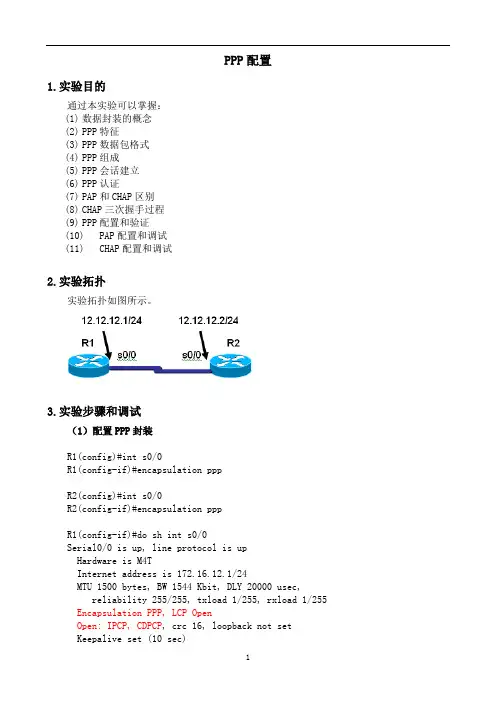

PPP配置1.实验目的通过本实验可以掌握:(1)数据封装的概念(2)PPP特征(3)PPP数据包格式(4)PPP组成(5)PPP会话建立(6)PPP认证(7)PAP和CHAP区别(8)CHAP三次握手过程(9)PPP配置和验证(10)PAP配置和调试(11)CHAP配置和调试2.实验拓扑实验拓扑如图所示。

3.实验步骤和调试(1)配置PPP封装R1(config)#int s0/0R1(config-if)#encapsulation pppR2(config)#int s0/0R2(config-if)#encapsulation pppR1(config-if)#do sh int s0/0Serial0/0 is up, line protocol is upHardware is M4TInternet address is 172.16.12.1/24MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec,reliability 255/255, txload 1/255, rxload 1/255 Encapsulation PPP, LCP OpenOpen: IPCP, CDPCP, crc 16, loopback not setKeepalive set (10 sec)Last input 00:00:22, output 00:00:01, output hang neverLast clearing of "show interface" counters 00:00:43(2)配置PPP PAP验证R1(config)#int s0/0R1(config-if)#ppp pap sent-username R1 pass ciscoR2(config)#username R1 pass ciscoR2#debug ppp authenticationR2(config)#int s0/0R2(config-if)#ppp authentication papR2(config-if)#*Mar 1 00:38:11.195: Se0/0 PPP: Authorization required*Mar 1 00:38:11.463: Se0/0 PAP: I AUTH-REQ id 1 len 13 from "R1"*Mar 1 00:38:11.467: Se0/0 PAP: Authenticating peer R1*Mar 1 00:38:11.475: Se0/0 PPP: Sent PAP LOGIN Request*Mar 1 00:38:11.475: Se0/0 PPP: Received LOGIN Response PASS*Mar 1 00:38:11.475: Se0/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:38:11.475: Se0/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:38:11.475: Se0/0 LCP: Received AAA AUTHOR Response PASS *Mar 1 00:38:11.475: Se0/0 IPCP: Received AAA AUTHOR Response PASS *Mar 1 00:38:11.475: Se0/0 PAP: O AUTH-ACK id 1 len 5*Mar 1 00:38:11.475: Se0/0 PPP: Sent CDPCP AUTHOR Request(3)配置PPP CHAP验证R1#debug ppp authenticationR1(config)#username R1 pass ciscoR1(config)#int s0/0R1(config-if)#encapsulation pppR1(config-if)# ppp authentication chap*Mar 1 00:45:46.359: Se0/0 CHAP: O CHALLENGE id 1 len 23 from "R1" *Mar 1 00:45:46.403: Se0/0 CHAP: I CHALLENGE id 1 len 23 from "R2" *Mar 1 00:45:46.411: Se0/0 CHAP: I RESPONSE id 1 len 23 from "R2" *Mar 1 00:45:46.423: Se0/0 PPP: Sent CHAP LOGIN Request*Mar 1 00:45:46.435: Se0/0 CHAP: Using hostname from unknown source *Mar 1 00:45:46.439: Se0/0 CHAP: Using password from AAA*Mar 1 00:45:46.439: Se0/0 CHAP: O RESPONSE id 1 len 23 from "R1" *Mar 1 00:45:46.443: Se0/0 PPP: Received LOGIN Response PASS*Mar 1 00:45:46.443: Se0/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:45:46.443: Se0/0 PPP: Sent IPCP AUTHOR RequestR1(config-if)#*Mar 1 00:45:46.455: Se0/0 LCP: Received AAA AUTHOR Response PASS *Mar 1 00:45:46.459: Se0/0 IPCP: Received AAA AUTHOR Response PASS *Mar 1 00:45:46.463: Se0/0 CHAP: O SUCCESS id 1 len 4*Mar 1 00:45:46.463: Se0/0 CHAP: I SUCCESS id 1 len 4*Mar 1 00:45:46.475: Se0/0 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:45:46.483: Se0/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:45:46.499: Se0/0 CDPCP: Received AAA AUTHOR Response PASSR1#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static routeGateway of last resort is not set172.16.0.0/16 is variably subnetted, 2 subnets, 2 masksC 172.16.12.0/24 is directly connected, Serial0/0C 172.16.12.2/32 is directly connected, Serial0/0R2#debug ppp authenticationR2(config)#username R1 pass ciscoR2(config)#int s0/0R2(config-if)#encapsulation pppR2(config-if)# ppp authentication chap*Mar 1 00:45:45.855: Se0/0 PPP: Authorization required*Mar 1 00:45:45.935: Se0/0 CHAP: O CHALLENGE id 1 len 23 from "R2"*Mar 1 00:45:45.939: Se0/0 CHAP: I CHALLENGE id 1 len 23 from "R1"*Mar 1 00:45:45.955: Se0/0 CHAP: Using hostname from unknown source*Mar 1 00:45:45.955: Se0/0 CHAP: Using password from AAA*Mar 1 00:45:45.955: Se0/0 CHAP: O RESPONSE id 1 len 23 from "R2"*Mar 1 00:45:45.975: Se0/0 CHAP: I RESPONSE id 1 len 23 from "R1"*Mar 1 00:45:45.983: Se0/0 PPP: Sent CHAP LOGIN Request*Mar 1 00:45:45.987: Se0/0 PPP: Received LOGIN Response PASS*Mar 1 00:45:45.991: Se0/0 PPP: Sent LCP AUTHOR RequestR2(config-if)#*Mar 1 00:45:45.991: Se0/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:45:46.003: Se0/0 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:45:46.007: Se0/0 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:45:46.007: Se0/0 CHAP: O SUCCESS id 1 len 4*Mar 1 00:45:46.063: Se0/0 CHAP: I SUCCESS id 1 len 4*Mar 1 00:45:46.071: Se0/0 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:45:46.071: Se0/0 CDPCP: Received AAA AUTHOR Response PASS*Mar 1 00:45:46.095: Se0/0 PPP: Sent IPCP AUTHOR RequestR2(config-if)#R2#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static routeGateway of last resort is not set172.16.0.0/16 is variably subnetted, 2 subnets, 2 masksC 172.16.12.0/24 is directly connected, Serial0/0C 172.16.12.1/32 is directly connected, Serial0/0。

pap和chap认证

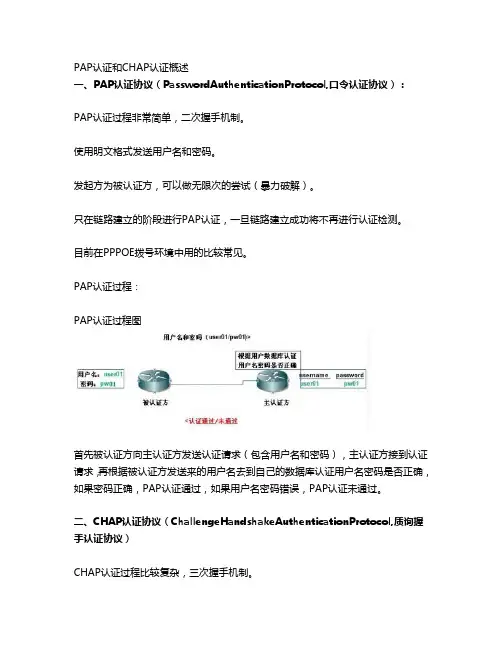

PAP认证和CHAP认证概述一、PAP认证协议(PasswordAuthenticationProtocol,口令认证协议):PAP认证过程非常简单,二次握手机制。

使用明文格式发送用户名和密码。

发起方为被认证方,可以做无限次的尝试(暴力破解)。

只在链路建立的阶段进行PAP认证,一旦链路建立成功将不再进行认证检测。

目前在PPPOE拨号环境中用的比较常见。

PAP认证过程:PAP认证过程图首先被认证方向主认证方发送认证请求(包含用户名和密码),主认证方接到认证请求,再根据被认证方发送来的用户名去到自己的数据库认证用户名密码是否正确,如果密码正确,PAP认证通过,如果用户名密码错误,PAP认证未通过。

二、CHAP认证协议(ChallengeHandshakeAuthenticationProtocol,质询握手认证协议)CHAP认证过程比较复杂,三次握手机制。

使用密文格式发送CHAP认证信息。

由认证方发起CHAP认证,有效避免暴力破解。

在链路建立成功后具有再次认证检测机制。

目前在企业网的远程接入环境中用的比较常见。

CHAP认证过程:CHAP认证第一步:主认证方发送挑战信息【01(此报文为认证请求)、id(此认证的序列号)、随机数据、主认证方认证用户名】,被认证方接收到挑战信息,根据接收到主认证方的认证用户名到自己本地的数据库中查找对应的密码(如果没有设密码就用默认的密码),查到密码再结合主认证方发来的id和随机数据根据MD5算法算出一个Hash值。

CHAP认证过程图:CHAP认证第二步:被认证方回复认证请求,认证请求里面包括【02(此报文为CHAP 认证响应报文)、id(与认证请求中的id相同)、Hash值、被认证方的认证用户名】,主认证方处理挑战的响应信息,根据被认证方发来的认证用户名,主认证方在本地数据库中查找被认证方对应的密码(口令)结合id找到先前保存的随机数据和id根据MD5算法算出一个Hash值,与被认证方得到的Hash值做比较,如果一致,则认证通过,如果不一致,则认证不通过。

PPP协议讲解

IP数据报文 + END字符 =

SLIP数据帧

PPP协议概述

• PPP(Point to Point Protocol)协议是在点对 点链路上运行的数据链路层协议

• 用户使用拨号电话线接入Internet时,一般都是 使用 PPP 协议

PSTN

PPP协议

PPP协议的发展历程

• 1989年,PPP 协议被提出 • 1994年,经过多年的修订,PPP协议正式已成为

3640-1

3640-1 PWD

id 随机数据 PWD MD5 Hash值

CHAP认证4- 3

• 被认证方回复认证请求

此报与文认为证CH请A求P认中的id被认证方的认证

证响应报相文同

用户名

与被认证方计算得到 的Hash值做比较, 如果一致,则认为认

证通7过66。-1

02 id Hash值 766-1

3640-1

主认证方在本地数据

MD5 id 随库机中数查据找P被W认D 证方对

Hash值

应的口令

用户名 口令 766-1 PWD

根据id找到先前保存 的随机数据

随机数据

CHAP认证4-4

• 主认证方确认认证是否通过

766-1

03 id “认证通过”

3640-1

多链路PPP

• MLP(MultiLink PPP)可以将多条PPP链路捆 绑起来

• CHAP是三次握手认证协议,不发送口令,主认 证方首先发起认证请求,安全性比PAP高。

被认证方

主认证方

CHAP认证4-2

• 主认证方发送认证请求

表示此此次报认文证为的认序列 主认证方认证用

证请求号

户名

PPP协议-PAP认证实验案例

配置PPP单向PAP认证协议案例PPP协议是数据链路层常用的协议,学习计算机网络的初学者,可以通过配置PPP协议练习使用路由器的配置命令,学会在不同的命令模式之间切换,不断提高自己的网络操作技能。

本案例的练习的知识内容包括:1、学习思科路由器常用命令及命令模式的切换;2、学习如何PacketTracer模拟器中如何配置简单的PPP协议网络;3、学会测试配置PPP协议以后网络的运行情况,学习PPP协议的认证过程。

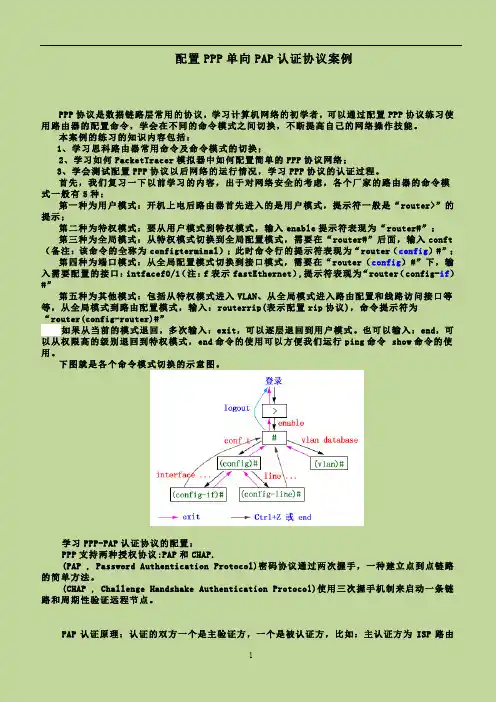

首先,我们复习一下以前学习的内容,出于对网络安全的考虑,各个厂家的路由器的命令模式一般有5种:第一种为用户模式:开机上电后路由器首先进入的是用户模式,提示符一般是“router>”的提示;第二种为特权模式:要从用户模式到特权模式,输入enable提示符表现为“router#”;第三种为全局模式:从特权模式切换到全局配置模式,需要在“router#”后面,输入conft (备注:该命令的全称为configterminal);此时命令行的提示符表现为“router(config)#”;第四种为端口模式:从全局配置模式切换到接口模式,需要在“router(config)#”下,输入需要配置的接口:intfacef0/1(注:f表示fastEthernet),提示符表现为“router(config-if)#”第五种为其他模式:包括从特权模式进入VLAN、从全局模式进入路由配置和线路访问接口等等,从全局模式到路由配置模式,输入:routerrip(表示配置rip协议),命令提示符为“router(config-router)#”如果从当前的模式退回,多次输入:exit,可以逐层退回到用户模式。

也可以输入:end,可以从权限高的级别退回到特权模式,end命令的使用可以方便我们运行ping命令 show命令的使用。

下图就是各个命令模式切换的示意图。

学习PPP-PAP认证协议的配置:PPP支持两种授权协议:PAP和CHAP.(PAP , Password Authentication Protocol)密码协议通过两次握手,一种建立点到点链路的简单方法。

PPP原理与配置

User dials in

3604

01 id random 3604

MD5 hash

CHAP回应(2)

被验证方

2604 host pass ZTE pc1

User dials in

01 id random 3604

主验证方

3604

MD5 hash

02 id hash

ZTE

CHAP验证

被验证方

2604 host pass ZTE pc1

被验证方配置 配置PAP用户名

ppp pap sent-username username password password

CHAP配置命令

主验证方配置:

配置本地验证对端(方式为CHAP) ppp authentication chap

配置本地名称 ppp chap host hostname

个目的地

MP链路协商过程

步骤一:与对端进行LCP协商

除了协商一般的LCP参数外,还验证对端接口是否也工作在MP 方式下。

如果对端不工作在MP方式下,则在LCP协商成功后,进行一般 的NCP协商步骤,不进行MP捆绑。

步骤二:对PPP进行验证,得到对方的用户名。

若对端也工作在MP方式下,则根据用户名找到为该用户指定的 虚拟接口模板,并以该虚拟模板的各项NCP参数(如IP地址等) 为参数进行NCP协商,物理接口配置的NCP参数不起作用。

CHAP认证

被验证方

主验证方

主机名+随机报文 主机名+加密后报文

通过 / 拒绝

CHAP是比PAP安全的一种认证协议

CHAP挑战

被验证方 2604

User dials in

01 id random 3604

使用 PPP 建立点对点的 WAN 连接

总结

PPP 是适用于 WAN 的常用第 2 层协议。PPP 包括两个组件: 协商连接的 LCP 和封装流量的 NCP。 可将 PPP 配置为使用 PAP 或 CHAP。PAP 以明文形式发送所 有信息。CHAP 使用 MD5 哈希。

常用 PPP 验证命令包括用于检验 PPP 封装的 show interface 命令, 以及用于检验 LCP 握手的 debug ppp negotiation 命令。

RouterX(config-if)# encapsulation ppp

启用 PPP 封装

RouterX(config)# hostname name

给路由器指定主机名

RouterX(config)# username name password password

标识远程路由器的用户名和口令

RouterX# show interface s0 Serial0 is up, line protocol is up Hardware is HD64570 Internet address is 10.140.1.2/24 MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec, rely 255/255, load 1/255 Encapsulation PPP, loopback not set, keepalive set (10 sec) LCP Open Open: IPCP, CDPCP Last input 00:00:05, output 00:00:05, output hang never Last clearing of "show interface" counters never Queueing strategy: fifo Output queue 0/40, 0 drops; input queue 0/75, 0 drops 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute output rate 0 bits/sec, 0 packets/sec 38021 packets input, 5656110 bytes, 0 no buffer Received 23488 broadcasts, 0 runts, 0 giants, 0 throttles 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 38097 packets output, 2135697 bytes, 0 underruns 0 output errors, 0 collisions, 6045 interface resets 0 output buffer failures, 0 output buffers swapped out 482 carrier transitions DCD=up DSR=up DTR=up RTS=up CTS=up

华为HCIA认证学习笔记——PPP协议原理与配置概述

华为HCIA认证学习笔记——PPP协议原理与配置概述本⽂讲述了华为HCIA认证学习笔记——PPP协议原理与配置。

分享给⼤家供⼤家参考,具体如下:PPP协议⼯作域:所处数据链路层,典型的串⼝封装协议。

串⾏链路:应⽤于远距离传输。

串⾏链路传输⽅式:1、同步:是以帧为单位来传输数据;2、异步:以字节为单位来传输数据,并且需要采⽤额外的起始位和停⽌位来标记每个字节的开始和结束;定义:ppp协议是⼀种⽤于全双⼯的同异步的链路上的点到点传输;优点:1、既⽀持同步传输⼜⽀持异步传输;2、具有很好的扩展性,例如,当需要在以太⽹链路上承载PPP协议时,PPP可以扩展为PPPoE;3、提供了LCP(Link Control Protocol)协议,⽤于各种链路层参数的协商;4、提供了各种NCP(Network Control Protocol)协议(如IPCP、IPXCP),⽤于各⽹络层参数的协商,更好地⽀持了⽹络层协议;5、提供了认证协议,CHAP ( Challenge-Handshake Authentication Protocol )、 PAP ( Password Authentication Protocol),更好的保证了⽹络的安全性;6、⽆重传机制,⽹络开销⼩,速度快;组件:LCP:⽤来建⽴、拆除、监控PPP数据链路;NCP:⽤于对不同的⽹络层协议进⾏连接建⽴和参数协商;链路建⽴过程:1. Dead阶段也称为物理层不可⽤阶段,当物理层连接上,就会转⼊⾄Establish阶段,即链路建⽴阶段;2. 在Establish阶段,PPP链路进⾏LCP参数协商,包括最⼤接收单元MRU、认证⽅式、魔术字(Magic Number)等选项,协商完成后会进⼊Opened状态,表⽰底层链路已经建⽴;3. 多数情况下,链路两端的设备是需要经过认证阶段(Authenticate)后才能够进⼊到⽹络层协议阶段,默认不认证,在这个阶段如果收到参数协商请求(Configure-Request报⽂),将会返回Establish阶段;4. 认证成功或不需要认证将到Nerwork阶段,进⾏NCP协商。

PAPCHAP协议

命令debug ppp authentication 的输出

下图表明经过若干次认证要求后,认证服务器最终收到了认证客户端发送过来的正 确的"挑战"回应数据包。此时,双方的链路将成功建立。

பைடு நூலகம்意:

1. 2. PAP和CHAP认证过程中,口令是大小写敏感的。 身份认证也可以双向进行,即互相认证。配置方法同单向认证类似,只不过需 要将通信双方同时配置成为认证服务器和认证客户端。

pap&chap的优缺点

PAP is not a strong authentication method. Passwords are sent over the circuit “in the clear”, and there is no protection from playback or repeated trial and error attacks. The peer is in control of the frequency and timing of the attempts.( 截取自RFC1334)

PAP/CHAP协议

PPP(point-to-point protocol)提供的两种可选的身份认证方法 : 口令鉴别协议PAP(Password Authentication Protocol),是 PPP中的基本认证协议。PAP就是普通的口令认证,要求发起通信的 一方发送身份标识符和口令。 挑战握手认证协议CHAP(Challenge Handshake Authentication Protocol),通过三次握手周期性的校验对端的身 份,在初始链路建立时完成,可以在链路建立之后的任何时候重复 进行。

chap的认证过程

思科CiscoPPP协议原理与配置方法解析

思科CiscoPPP协议原理与配置⽅法解析本⽂讲述了思科Cisco PPP协议原理与配置⽅法。

分享给⼤家供⼤家参考,具体如下:1. PPP(点到点协议)点到点协议,⾮cisco产品串⾏接⼝默认的⼆层封装技术,属于点到店⽹络类型是对HDLC的升级1.1 升级点:拨号⾮直连⽹段ip地址,也可以互相访问;⾃动学习对端接⼝的ip地址,⽣成直连主机路由⾝份核实--认证建⽴虚链路---分配ip地址1.2 PPP认证的两种⽅式1.pap明⽂传输明⽂和密码—⽀持双⽅认证,认证⽤户名和密码可以不⼀致2.chap质检握⼿⾝份核实(密码被隐藏)--在chap双⽅认证中,双⽅密码必须保持⼀致,否则认证失败1.3配置1.pap配置主认证⽅:定义密钥数据库,接⼝启⽤papR1(config)#username a password 12345R1(config)#int s0/0R1(config-if)#en pppR1(config-if)#ppp au pap被认证⽅:发送pap的⽤户名和密码R2(config)#int s0/0R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username a password 123452. chap配置1. 携带主机名主认证⽅:R3(config)#int s1/0R3(config-if)#en pppR3(config-if)#ppp authe chapR3(config-if)#username R4 password 1234被认证⽅:R4(config)#int s1/0R4(config-if)#en pppR4(config-if)#exR4(config-if)#username R3 password 1234 2.不携带主机名主认证⽅:R5(config)#int s1/0R5(config-if)#en pppR5(config-if)#ppp authe chapR5(config-if)#username a password 123456被认证⽅:R6(config)#int s1/0R6(config-if)#en pppR6(config-if)#ppp chap password 123456R6(config-if)#ppp chap hostname a。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置PPP认证chap模式

hostname cisco1

username cisco2 password 0 cisco 先配置要进行验证的对端路由器的名字和密码

ip subnet-zero

!

interface Serial0/1

ip address 1.1.1.1 255.255.255.252

encapsulation ppp 配置接口的封装模式为PPP

serial restart-delay 0

ppp authentication chap 配置认证的模式为chap

!

对端的配置:

hostname cisco2

!

username cisco1 password 0 cisco

!

interface Serial0/1

ip address 1.1.1.2 255.255.255.252

encapsulation ppp

serial restart-delay 0

ppp authentication chap

debug ppp authentication 通过debug信息查看的信息

#

00:25:09: Se0/1 PPP: Using default call direction

00:25:09: Se0/1 PPP: Treating connection as a dedicated line

00:25:09: Se0/1 CHAP: Using alternate hostname cisco1

00:25:09: Se0/1 CHAP: O CHALLENGE id 176 len 27 from "cisco1"

00:25:09: Se0/1 CHAP: I CHALLENGE id 179 len 27 from "cisco2"

00:25:09: Se0/1 CHAP: I RESPONSE id 176 len 27 from "cisco2"

00:25:09: Se0/1 CHAP: Using alternate hostname cisco1

00:25:09: Se0/1 CHAP: O RESPONSE id 179 len 27 from "cisco1"

00:25:09: Se0/1 CHAP: O SUCCESS id 176 len 4

00:25:09: Se0/1 CHAP: I SUCCESS id 179 len 4

PPP配置pap模式:

hostname r1

username r2 password 0 cisco 配置接入的用户和密码

ip subnet-zero

!

interface Serial0/1

ip address 1.1.1.1 255.255.255.252

encapsulation ppp 封装成PPP

serial restart-delay 0

ppp authentication pap PPP的认证方式是PAP

ppp pap sent-username r1 password 0 cisco 配置发送给对端的账号和密码

对端的配置:

hostname r2

username r1 password 0 cisco

ip subnet-zero

!

interface Serial0/1

ip address 1.1.1.2 255.255.255.252

encapsulation ppp

serial restart-delay 0

ppp authentication pap

ppp pap sent-username r2 password 0 cisco

!

调试信息:

r1(config-if)#

01:09:25: %LINK-3-UPDOWN: Interface Serial0/1, changed state to up

01:09:25: Se0/1 PPP: Using default call direction

01:09:25: Se0/1 PPP: Treating connection as a dedicated line

01:09:25: Se0/1 PAP: O AUTH-REQ id 41 len 13 from "r1"

01:09:26: Se0/1 PAP: I AUTH-REQ id 41 len 13 from "r2"

01:09:26: Se0/1 PAP: I AUTH-ACK id 41 len 5

01:09:26: Se0/1 PAP: Authenticating peer r2

01:09:26: Se0/1 PAP: O AUTH-ACK id 41 len 5