3.。配置CHAP认证(RADIUS认证方式)

RADIUS认证配置实列

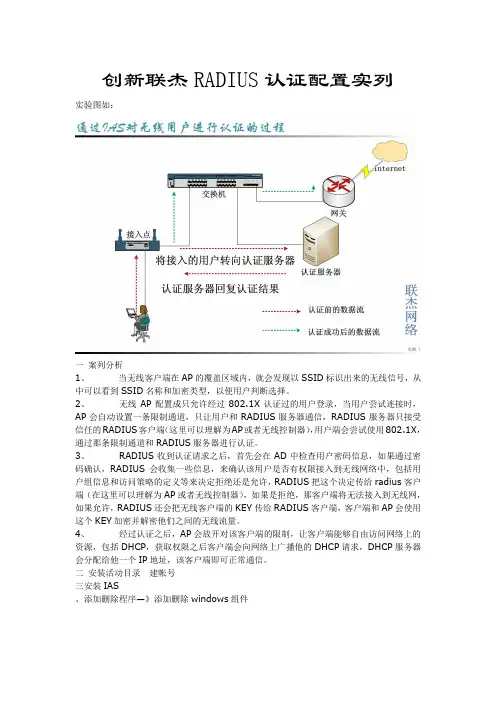

创新联杰RADIUS认证配置实列实验图如:一案列分析1、当无线客户端在AP的覆盖区域内,就会发现以SSID标识出来的无线信号,从中可以看到SSID名称和加密类型,以便用户判断选择。

2、无线AP配置成只允许经过802.1X认证过的用户登录,当用户尝试连接时,AP会自动设置一条限制通道,只让用户和RADIUS服务器通信,RADIUS服务器只接受信任的RADIUS客户端(这里可以理解为AP或者无线控制器),用户端会尝试使用802.1X,通过那条限制通道和RADIUS服务器进行认证。

3、RADIUS收到认证请求之后,首先会在AD中检查用户密码信息,如果通过密码确认,RADIUS会收集一些信息,来确认该用户是否有权限接入到无线网络中,包括用户组信息和访问策略的定义等来决定拒绝还是允许,RADIUS把这个决定传给radius客户端(在这里可以理解为AP或者无线控制器),如果是拒绝,那客户端将无法接入到无线网,如果允许,RADIUS还会把无线客户端的KEY传给RADIUS客户端,客户端和AP会使用这个KEY加密并解密他们之间的无线流量。

4、经过认证之后,AP会放开对该客户端的限制,让客户端能够自由访问网络上的资源,包括DHCP,获取权限之后客户端会向网络上广播他的DHCP请求,DHCP服务器会分配给他一个IP地址,该客户端即可正常通信。

二安装活动目录建帐号三安装IAS、添加删除程序—》添加删除windows组件2、选择“网络服务”,点击“详细信息”3、选择“Internet验证服务”,点击“确定”4、点击“下一步”,windows会自动安装IAS。

5、安装好之后,在“管理工具”里面就会看到“Internet验证服务”,打开之后,在AD中注册服务器,使IAS能够读取AD里面的帐号。

四、为IAS安装证书由于802.1X和WPA都需要证书来用于IAS服务器认证及加密密钥的产生,所以必须要给IAS服务器安装一个证书,否则,在配置IAS的时候会出现无法找到证书的错误。

radius协议详解

竭诚为您提供优质文档/双击可除radius协议详解篇一:Radius远程用户拨号认证系统详解Radius远程用户拨号认证系统Radius:Remoteauthenticationdialinuserservice,远程用户拨号认证系统由RFc2865,RFc2866定义,是目前应用最广泛的(aaa是authentication(认证)、authorization(授权)和accounting(计费)的简称)基本概念aaaauthentication、authorization、accounting验证、授权、记费pappasswordauthenticationprotocol口令验证协议chapchallenge-handshakeauthenticationprotocol盘问握手验证协议nasnetworkaccessserver网络接入服务器RadiusRemoteauthenticationdialinuserservice远程验证拨入用户服务(拨入用户的远程验证服务)tcptransmissioncontrolprotocol传输控制协议udpuserdatagramprotocol用户数据报协议aaa实现途径1.在网络接入服务器nas端:在nas端进行认证、授权和计费;2.通过协议进行远程的认证、授权和记帐。

实现aaa的协议有RadiusRadius是Remoteauthenticationdialinuserservice的简称,ma5200、isn8850和md5500上目前使用Radius完成对ppp用户的认证、授权和计费。

当用户想要通过某个网络(如电话网)与nas建立连接从而获得访问其他网络的权利时,nas可以选择在nas上进行本地认证计费,或把用户信息传递给Radius服务器,由Radius进行认证计费;Radius协议规定了nas与Radius服务器之间如何传递用户信息和记账信息;Radius服务器负责接收用户的连接请求,完成验证,并把传递服务给用户所需的配置信息返回给nas。

RADIUS协议的账号管理配置

RADIUS协议的账号管理配置RADIUS(远程身份验证拨号用户服务)是一种用于网络接入认证、授权和账号管理的协议。

它被广泛应用于企业、教育机构和服务提供商等不同场景中。

本文将介绍如何进行RADIUS协议的账号管理配置,帮助网络管理员更好地管理用户账号。

一、概述在网络环境中,为了保障网络资源的安全和有效使用,账号管理是必不可少的一项工作。

RADIUS协议通过将认证、授权和账号管理集中在一台或多台RADIUS服务器上,为网络管理员提供了更加灵活和可控的用户账号管理方式。

二、配置RADIUS服务器1. 安装和配置RADIUS服务器软件RADIUS服务器软件有多种选择,例如FreeRADIUS、Microsoft NPS等。

根据实际需求选择并安装合适的软件,然后按照软件提供的配置文档进行配置。

2. 创建RADIUS客户端在RADIUS服务器上创建一个客户端,用于与接入设备通信。

配置客户端时,需要指定一个共享密钥,该密钥将用于客户端和服务器之间的认证。

3. 配置认证方法RADIUS支持多种认证方法,包括PAP、CHAP、MS-CHAP等。

根据网络环境和需求选择合适的认证方法,并进行相应的配置。

4. 配置账号管理策略RADIUS服务器通常支持不同的账号管理策略,如账号锁定、密码策略等。

根据实际情况配置账号管理策略,以提高账号的安全性和管理效率。

三、接入设备配置1. 配置RADIUS服务器地址在接入设备上配置RADIUS服务器的地址和端口号,以便设备能够与RADIUS服务器进行通信。

2. 配置共享密钥将与RADIUS服务器配置的客户端共享密钥配置到接入设备上,确保设备和服务器之间的通信得到有效认证。

3. 配置认证方式根据RADIUS服务器的配置,选择合适的认证方式进行配置,以便设备能够正确地与服务器进行认证。

四、用户账号管理1. 添加用户账号通过RADIUS服务器的管理界面或命令行工具,添加用户账号信息,包括用户名、密码、权限等。

radius协议

radius协议协议名称:RADIUS协议1. 背景RADIUS(远程身份验证拨号用户服务)是一种用于网络访问控制的协议,广泛应用于认证、授权和账单计费等方面。

该协议由Livingston Enterprises于1991年首次引入,并在RFC 2865中定义。

2. 目的本协议的目的是确保网络中的用户身份验证、授权和计费等功能的安全和有效实施,以提供可靠的网络访问控制服务。

3. 定义3.1 RADIUS服务器:指提供远程身份验证、授权和计费服务的网络服务器。

3.2 RADIUS客户端:指连接到RADIUS服务器的网络设备或应用程序,用于向服务器发送请求并接收响应。

3.3 用户:指网络中的终端用户,需要通过RADIUS协议进行身份验证和授权。

4. 协议规范4.1 RADIUS消息格式RADIUS消息由固定长度的头部和可变长度的属性集合组成。

头部包含标识符、长度和认证等信息,而属性集合则用于传递具体的请求或响应数据。

4.2 RADIUS认证RADIUS使用共享密钥(shared secret)进行服务器和客户端之间的认证。

客户端在发送请求时,将请求与共享密钥进行哈希运算,并将结果添加到请求中,以确保服务器可以验证请求的真实性。

4.3 RADIUS认证方式RADIUS支持多种认证方式,包括PAP(明文认证协议)、CHAP(挑战-应答认证协议)和EAP(扩展认证协议)等。

具体的认证方式由RADIUS客户端和服务器之间的协商确定。

4.4 RADIUS授权RADIUS服务器在成功认证用户身份后,根据预先配置的策略,向客户端发送授权信息,包括用户权限、访问控制列表等。

客户端根据这些信息来控制用户的网络访问权限。

4.5 RADIUS计费RADIUS服务器可以根据用户的网络访问情况,生成计费数据并将其发送给计费系统。

计费数据可以包括用户的在线时长、流量使用量等信息。

5. 协议流程5.1 认证流程1) 客户端向RADIUS服务器发送Access-Request消息,包含用户凭证和认证方式等信息。

CHAP认证配置

被认证方

配置验证

<RTB>debugging ppp chap all Aug 20 2013 05:15:54.230.1+00:00 RTB PPP/7/debug2: PPP State Change:

Serial1/0/0 CHAP : Initial --> ListenChallenge Aug 20 2013 05:15:54.230.7+00:00 RTB PPP/7/debug2:

CHAP认证配置

前言

广域网中经常会使用串行链路来提供远距离的数据传输,高级数据链路控 制HDLC( High-Level Data Link Control )和点对点协议PPP( Point to Point Protocol)是两种典型的串口封装协议。

学习目标

学完本课程后,您应该能:

掌握CHAP的基本配置

……

总结

CHAP认证方式需要交互几次报文?

谢谢

Page 4

PPP认证模式-CHAP

认证方

RTA

S1/0/0 10.1.1.1/30

PPP

RTB

S1/0/0 10.1.1.2/30

被认证方

使用Challenge加密密 码信息,与收到的加 密密码信息做比较

Challenge Response Sucess/Failure

radius认证原理(一)

radius认证原理(一)•Radius是一种用于认证、授权和帐单处理的网络协议,由Livingston Enterprises, Inc. 开发,目前已经成为一种广泛应用的认证协议。

•Radius首先在Unix系统中得到应用,并早期被认为是远程用户身份认证(Remote User Dial-In User Service)的标准。

•Radius基于客户/服务器模型,有一个中心的Radius 服务器和许多Radius客户端。

•它主要是通过网络上的Radius客户端向Radius服务器提出认证请求,然后协议在服务器上进行身份验证,并返回所需权限的结果。

•身份验证和授权信息被存储在服务器端的数据库中,以便通过多个服务器进行分布式身份验证和访问控制。

•首先,客户端需要输入用户名和密码来请求访问网络资源。

•第二,Radius客户端会将认证请求打包成网络协议,并将其发送到Radius服务器。

•第三,Radius服务器会验证用户提供的信息,并与其身份验证数据库进行比较。

•第四,如果验证成功,服务器会将Radius配置文件中规定的属性发送给客户端,告诉其它网络服务器哪个服务由该用户使用。

•第五,最后,客户端可以使用验证方式访问网络上的资源。

•具有高度的可扩展性,Radius服务器可以处理大量的请求。

•提供良好的安全性,只有经过验证的用户才能访问数据和应用。

•身份认证信息和授权信息分离,解耦性好。

•支持多种验证协议,如 CHAP、MS-CHAP、PAP 等。

•WAN接入认证:通过Radius认证控制用户的拨号或ADSL接入。

•VPN接入认证:用户通过VPN接入服务器时需要身份验证和授权。

•无线网络:使用radius对无线网卡进行认证,防止未授权的客户端接入无线网络。

•Web认证:Radius可以和Web服务器进行集成,来控制和管理访问权限。

总之,Radius认证协议已成为企业网络安全中重要的一环,具备高度的可扩展性和良好的安全性。

搭建radius服务器(全)

搭建radius服务器(全)搭建radius服务器(全)一、介绍Radius(Remote Authentication Dial-In User Service)是一种用于认证、授权和帐号管理的网络协议。

在网络中,常用于实现拨号认证、无线网络认证等功能。

该文档将详细介绍搭建Radius 服务器的步骤。

二、准备工作1·确定服务器系统:选择一个适合的服务器操作系统,如Linux、Windows Server等。

2·硬件要求:确保服务器的硬件配置满足最低系统要求和预期的性能需求。

3·安装操作系统:按照操作系统提供的文档和指南进行系统安装。

三、安装Radius服务器软件1·Radius服务器软件:从官方网站或其他可靠的来源最新版本的Radius服务器软件。

2·安装服务器软件:按照软件提供的安装指南进行安装,并完成相关配置。

四、配置Radius服务器1·配置认证方式:确定要使用的认证方式,如PAP、CHAP等,并进行相应的配置。

2·配置用户数据库:选择适合的用户数据库,如MySQL、LDAP 等,创建相应的用户账号和密码,并将其与Radius服务器进行关联。

3·配置网络设备:将需要认证的网络设备与Radius服务器建立连接,并进行相应的配置。

五、测试和调试1·连接测试:确保Radius服务器和网络设备的连接正常,并能够正常认证用户。

2·认证测试:使用不同的用户账号和密码进行认证测试,确保认证功能正常。

3·错误排查:在测试过程中出现的错误进行排查,并根据错误信息进行相应的修复和调试。

六、安全性配置1·防火墙配置:为了保护服务器和网络设备的安全,配置合适的防火墙规则,限制对Radius服务器的访问。

2·日志记录:配置日志记录功能,记录所有认证和授权的日志信息,以便于后续的审计和故障排查。

radius认证过程(Radiusauthenticationprocess)

radius认证过程(Radius authentication process)1。

系统启动好后,监听端口侦听身份验证*:1812听会计*:1813准备处理请求。

2。

收到客户端认证请求rad_recv:从主机192.168.4.98:1812访问请求数据包,编号为1,长度= 252用户名= test2NAS IP地址= 192.168.4.98NAS端口= 2NAS标识符=“00d0f8ae52a0”呼叫站ID =“00e04cebd2b0”服务类型= 33685504帧路由=广播IP地址= 172.18.132.132框架IP子网掩码= 255.255.252.0框架框架路线=“172.18.132.1”登录IP主机= 202.202.32.33vendor-4881-attr-17 =0x38303231782e657865000000000000000000000000000000000000000 000000002320000vendor-4881-attr-23 =0x343436653066303266346662663530383532373838373238313932636 5653639vendor-4881-attr-4 = 0x0000014dCHAP密码= 0x012974e1695592029554f223f78bb29a570xafcef9aab35b5f36e22b1403d59fb0a6 CHAP挑战=框架协议#首先进行授权步骤,依次调用radiusd conf中授权模块定义的预处理,小伙子和SQL子模块modcall:进入集团授权请求0modcall [授权]:“预处理”模块还可以请求0radius_xlat:“/usr/local半径/var/log/messages半径/ radacct / 192.168.4.98 / auth-detail-20070110”rlm_detail:/usr/local/半径/var/log/messages半径/ radacct / % {客户端IP地址} /认证细节% % % D扩展到/usr/local半径/var/log/messages半径/ radacct /192.168.4.98/auth-detail-20070110modcall [授权]:模块”auth_log”还可以请求0rlm_chap:设置认证类型:=小伙子modcall [授权]:“小伙子”还可以模块要求0# SQL子模块应用SQL conf中定义的授权段取出各种数据,供下一步使用radius_xlat:“test2”rlm_sql(SQL):sql_set_user逃脱用户-->“test2”radius_xlat:'选择ID、用户名、属性、价值,从radcheck OP在用户名= RTrim('test2”)通过ID的订单rlm_sql(SQL):保留SQL插座编号:8radius_xlat:'选择radgroupcheck。

RADIUS网络认证协议

RADIUS网络认证协议RADIUS(Remote Authentication Dial-In User Service)是一种广泛应用于计算机网络认证的协议。

它在网络中提供了一种安全可靠的用户身份验证和授权机制。

本文将介绍RADIUS协议的基本原理、功能和特点,以及其在网络中的应用。

一、RADIUS简介RADIUS是由IETF(Internet Engineering Task Force)制定的一种认证协议,最早用于拨号认证服务。

随着网络的发展,RADIUS逐渐应用到各种网络接入场景,如无线局域网、虚拟专用网和宽带接入等。

它能够通过中央认证服务器对用户进行身份验证和授权,确保网络资源的安全使用。

二、RADIUS工作原理1.客户端认证阶段当用户发起认证请求时,客户端(如无线接入点)会将用户的认证请求发送给RADIUS服务器。

这个请求包含了用户的身份信息,如用户名和密码。

RADIUS服务器收到认证请求后,会查找或者查询认证服务器中存储的用户信息表,对用户的身份进行验证。

2.认证服务器响应阶段认证服务器在进行用户身份验证之后,会向客户端发送响应消息。

若认证成功,服务器会发送一个Access-Accept消息,告知客户端认证通过;若认证失败,则发送一个Access-Reject消息,告知客户端认证失败。

客户端根据服务器的响应,来决定是否允许用户接入网络。

3.认证授权阶段若用户认证通过,RADIUS服务器可以进一步向客户端发送授权消息,授权用户访问网络资源。

这个授权消息包含了用户所具备的权限信息,如访问限制和数据流量限制等。

客户端接收到授权消息后,根据服务器的指示,对用户进行相应的授权操作。

三、RADIUS的功能和特点1.用户身份认证RADIUS的主要功能是对用户身份进行有效的认证。

它支持多种认证方式,如基于密码的PAP(Password Authentication Protocol)和CHAP(Challenge Handshake Authentication Protocol),以及基于数字证书的EAP(Extensible Authentication Protocol)。

群晖radius server使用方法

群晖radius server使用方法### 群晖Radius Server使用指南在当今网络环境中,网络安全和认证是企业和个人用户日益关注的问题。

群晖(Synology)NAS设备除了提供数据存储和共享功能外,还具备搭建Radius服务器(Remote Authentication Dial-In User Service)的能力,用于对网络访问进行认证。

以下是群晖Radius Server的详细使用方法。

#### 一、准备工作1.确保您的群晖NAS系统已更新至最新版本。

2.在群晖套件中心安装“Radius Server”套件。

3.确认您的网络环境,确保NAS设备可以与需要认证的设备进行通信。

#### 二、配置Radius Server1.打开群晖的“控制面板”,找到“Radius Server”。

2.启动Radius Server服务,并根据需要设置Radius服务的监听端口,默认为1812。

3.设置Radius的认证方式,通常包括PAP(Password Authentication Protocol)和CHAP(Challenge-Handshake Authentication Protocol)。

4.创建用户账户,这些账户将用于Radius认证。

确保为每个用户设置强密码。

#### 三、设置Radius客户端1.在Radius Server配置界面中,添加Radius客户端。

输入客户端的IP 地址和共享密钥。

2.设置客户端的权限,例如允许或拒绝特定用户或用户组的访问。

#### 四、网络设备配置1.在需要进行认证的网络设备(如路由器、交换机)上启用Radius认证。

2.输入群晖NAS的IP地址、端口、共享密钥等信息,确保与Radius Server设置一致。

#### 五、测试Radius认证1.使用需要认证的网络设备尝试连接网络。

2.输入用户名和密码,验证是否能够成功接入网络。

3.如果认证失败,检查用户信息、共享密钥、客户端设置等,确保无误。