20100726_天清汉马USG系列_NAT配置指南_V3.2

20070709_天清汉马USG系列_Web管理配置简介

网络地址转换(NAT)

USG支持以下NAT:

• 源NAT,按照使用不同可划分为:

– – – 动态NAT: 源地址映射到一个地址池(NAT Pool); PAT: 所有源地址映射到同一目的地址; 静态NAT:一对一双向地址映射;

• 目的NAT;

安全变得简单,从天清汉马开始

网络地址转换(NAT)

源地址转换(SNAT),可以将内部地址转换成出接口地址或 者地址池中的地址。

安全变得简单,从天清汉马开始

IPSec配置简介

1. 在USG A上 创建地址对象 usrs 和 server,分别代表地址簇用户和服务 器。

安全变得简单,从天清汉马开始

IPSec配置简介

2. 配置阶段1 (IKE) 策略

安全变得简单,从天清汉马开始

IPSec配置简介

如果有必要,进行阶段1的高级配置,可以设置加密、认证算法、DH组、 密钥周期、DPD探测频率等参数;

安全变得简单,从天清汉马开始

安全策略

创建和编辑安全策略

安全变得简单,从天清汉马开始

安全策路

安全策略的高级选项: 启用web接入控制和流量控制

安全变得简单,从天清汉马开始

安全策略

安全策略的启用与匹配

• 安全策略配置后必须启用才会生效; • 安全策略按先配置优先的原则进行匹配; • 对通过设备的数据包进行处理,对于到设备本身的数据包 和设备本身发出的数据包不进行限制; • 可以调整安全策略的顺序,以使位置在前的策略优先匹配; • 可以创建一条新的安全策略,并插入到指定的策略之前;

Vlan接口

安全变得简单,从天清汉马开始

透明桥接口

安全变得简单,从天清汉马开始

GRE接口

安全变得简单,从天清汉马开始

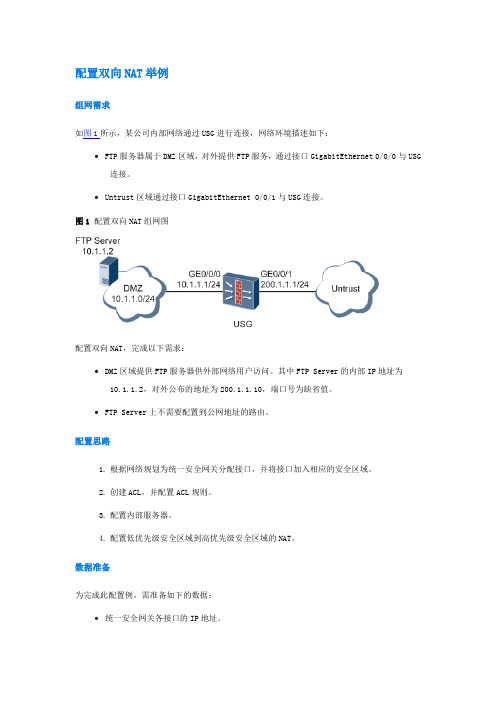

USG-双向NAT

配置双向NAT举例组网需求如图1所示,某公司内部网络通过USG进行连接,网络环境描述如下:∙FTP服务器属于DMZ区域,对外提供FTP服务,通过接口GigabitEthernet 0/0/0与USG 连接。

∙Untrust区域通过接口GigabitEthernet 0/0/1与USG连接。

图1 配置双向NAT组网图配置双向NAT,完成以下需求:∙DMZ区域提供FTP服务器供外部网络用户访问。

其中FTP Server的内部IP地址为10.1.1.2,对外公布的地址为200.1.1.10,端口号为缺省值。

∙FTP Server上不需要配置到公网地址的路由。

配置思路1.根据网络规划为统一安全网关分配接口,并将接口加入相应的安全区域。

2.创建ACL,并配置ACL规则。

3.配置内部服务器。

4.配置低优先级安全区域到高优先级安全区域的NAT。

数据准备为完成此配置例,需准备如下的数据:∙统一安全网关各接口的IP地址。

∙ACL相关参数。

∙FTP Server的IP地址。

∙地址池编号。

操作步骤1.完成USG的基本配置。

# 配置接口GigabitEthernet 0/0/0的IP地址。

<USG> system-view[USG] interface GigabitEthernet 0/0/0[USG-GigabitEthernet 0/0/0] ip address 10.1.1.1 24[USG-GigabitEthernet 0/0/0] quit# 配置接口GigabitEthernet 0/0/1的IP地址。

[USG] interface GigabitEthernet 0/0/1[USG-GigabitEthernet 0/0/1] ip address 200.1.1.1 24[USG-GigabitEthernet 0/0/1] quit# 将接口GigabitEthernet 0/0/0加入DMZ区域。

20080218_天清汉马USG系列_HA配置指南_V1.1

北京启明星辰信息技术有限公司

i

ห้องสมุดไป่ตู้清汉马 USG-HA 配置指南

1 2 3

目 录 版本信息................................................................................................................................... 1 技术简介................................................................................................................................... 1 常见组网方案及配置............................................................................................................... 3 3.1 HA 主备路由模式 .................................................................................................... 3 3.1.1 配置要求 ........................................................................................................... 3 3.1.2 配置过程 ........................................................................................................... 3 3.1.3 配置步骤 ........................................................................................................... 4 3.1.3.1. 相关说明 ........................................................................................... 4 3.1.3.2. 配置步骤 ........................................................................................... 4 3.1.4 注意事项 ........................................................................................................... 5 3.2 HA 主备 NAT 模式 .................................................................................................. 6 3.2.1 配置要求 ........................................................................................................... 6 3.2.2 配置过程 ........................................................................................................... 7 3.2.3 配置步骤 ........................................................................................................... 7 3.2.4 注意事项 ........................................................................................................... 8 3.3 HA 主备透明模式 .................................................................................................... 9 3.3.1 配置要求 ........................................................................................................... 9 3.3.2 配置过程 ........................................................................................................... 9 3.3.3 配置步骤 ......................................................................................................... 10 3.3.4 注意事项 ......................................................................................................... 12 3.4 HA 主备 IPSec 隧道............................................................................................... 12 3.4.1 配置要求 ......................................................................................................... 13 3.4.2 配置过程 ......................................................................................................... 13 3.4.3 配置步骤 ......................................................................................................... 13

华为USG防火墙NAT配置-电脑资料

华为USG防火墙NAT配置-电脑资料拓扑图场景:你是公司的网络管理员,。

公司使用网络防火墙隔离成三个区域。

现在要将DMZ区域中的一台服务器(IP地址:10.0.3.3)提供的telnet服务发布出去,对外公开的地址是10.0.10.20、24.并且内部网络Trust区域的用户通过Easy-IP的方式访问外部区域。

其它方向的访问被禁止。

在交换机上将G0/0/1与G0/0/21接口定义到vlan11,将G0/0/2与G0/0/22接口定义到vlan12,将G0/0/3与G0/0/23接口定义到vlan13.分别规划了三个网段。

学习任务步骤一.基本配置与IP编址首先给三个路由器配置地址信息。

[Huawei]sysname R1[R1]interface g0/0/1[R1-GigabitEthernet0/0/1]ip add 10.0.10.124[R1-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/1[R1-GigabitEthernet0/0/1]interfaceloopback0[R1-LoopBack0]ip add 10.0.1.1 24[R1-LoopBack0]q[Huawei]sysname R2[R2]interface g0/0/1[R2-GigabitEthernet0/0/1]ip add 10.0.20.224[R2-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/2[R2-GigabitEthernet0/0/1]interfaceloopback0[R2-LoopBack0]ip add 10.0.2.2 24[R2-LoopBack0]q[Huawei]sysname R3[R3]interface g0/0/1[R3-GigabitEthernet0/0/1]ip add 10.0.30.324[R3-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/3[R3-GigabitEthernet0/0/1]interfaceloopback0[R3-LoopBack0]ip add 10.0.3.3 24[R3-LoopBack0]q给防火墙配置地址时,G0/0/1配置10.0.20.254/24.[SRG]sysname FW13:06:03 2014/07/08[FW]interface g0/0/113:06:30 2014/07/08[FW-GigabitEthernet0/0/1]ip add 10.0.20.2542413:07:01 2014/07/08[FW-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/2213:07:52 2014/07/08[FW-GigabitEthernet0/0/1]interface g0/0/013:08:23 2014/07/08[FW-GigabitEthernet0/0/0]dis this13:08:31 2014/07/08#interface GigabitEthernet0/0/0alias GE0/MGMTipaddress 192.168.0.1 255.255.255.0dhcpselect interfacedhcpserver gateway-list 192.168.0.1#return[FW-GigabitEthernet0/0/0]undo ip add13:08:42 2014/07/08Info: The DHCP server configuration on thisinterface will be deleted.[FW-GigabitEthernet0/0/0]display this13:08:46 2014/07/08#interface GigabitEthernet0/0/0alias GE0/MGMT#return[FW-GigabitEthernet0/0/0]ip add 10.0.10.2542413:09:29 2014/07/08[FW-GigabitEthernet0/0/0]desc this portconnect to S1-G0/0/2113:10:05 2014/07/08[FW-GigabitEthernet0/0/0]interface G0/0/213:10:15 2014/07/08[FW-GigabitEthernet0/0/2]ip add 10.0.30.2542413:10:28 2014/07/08[FW-GigabitEthernet0/0/2]desc this portconnect to S1-G0/0/2313:10:53 2014/07/08[FW-GigabitEthernet0/0/2]q交换机上需要按照需求定义vlan[Huawei]sysname S1[S1]vlan batch 11 to 13Info: This operation may take a fewseconds. Please wait for a moment...done.[S1]interface g0/0/1[S1-GigabitEthernet0/0/1]port link-typeaccess[S1-GigabitEthernet0/0/1]port default vlan11[S1]interface g0/0/2[S1-GigabitEthernet0/0/2]port link-typeaccess[S1-GigabitEthernet0/0/2]port default vlan12[S1-GigabitEthernet0/0/2]interface g0/0/3[S1-GigabitEthernet0/0/3]port link-typeaccess[S1-GigabitEthernet0/0/3]port default vlan13[S1-GigabitEthernet0/0/3]interface g0/0/21[S1-GigabitEthernet0/0/21]port link-typeaccess[S1-GigabitEthernet0/0/21]port default vlan11[S1-GigabitEthernet0/0/21]interface g0/0/22[S1-GigabitEthernet0/0/22]port link-typeaccess[S1-GigabitEthernet0/0/22]port default vlan12[S1-GigabitEthernet0/0/22]interface g0/0/23[S1-GigabitEthernet0/0/23]port link-typeaccess[S1-GigabitEthernet0/0/23]port default vlan13步骤二.将接口配置到安全区域防火墙默认有四个区域,分别是“local”、“trust"、“untrust”、“dmz”,电脑资料《华为USG防火墙 NAT配置》(https://)。

天清汉马USG防火墙(P系列)测试方案

天清汉马USG防火墙(P系列)选型测试方案2013年11月目录一、前言 (6)二、选型原则 (6)2.1管理维护功能简单易用 (6)2.2入侵防护功能精准全面 (6)2.3病毒防护功能安全性高 (6)2.4上网行为管理可用实用 (6)2.5反垃圾邮件功能准确有效 (6)2.6主动防御安全防挂马 (7)2.7漏洞扫描监控主机安全 (7)2.8虚拟防火墙节省开销方便布局 (7)2.9日志呈现方式简洁易懂 (7)2.10性能满足发展要求 (7)2.11数据连续性保障方式多 (7)三、评测依据 (7)四、评测内容 (8)五、评测方法分类 (8)7.1第一类:一般项目 (8)7.2第二类:重要项目 (8)7.3第三类:关键项目 (9)六、测试环境及工具 (10)七、测试方案 (11)1.管理维护功能 (11)2.反垃圾邮件 (24)3.主动防御 (25)4.漏洞扫描功能 (26)5.虚拟防火墙 (26)6.日志与报表 (29)7.性能测试 (31)8.可靠性 (33)附件一:防火墙评测结果汇总表 (36)附件二:测试结论 (1)测试大纲测试项目测试分项目测试编号测试子项目管理维护功能系统管理1.1.1 系统管理1.1.2 WEB界面CLI控制台1.1.3 管理员账号划分权限配置文件管理 1.2.1 配置文件的备份和恢复接口管理1.3.1 路由接口1.3.2 桥接口1.3.3 Trunk接口1.3.4 单臂路由接口1.3.5 3G设备1.3.6 WIFI设备1.3.7 网口镜像路由功能1.4.1 静态路由1.4.2 默认路由(负载均衡)1.4.3 ISP路由1.4.4 OSPF动态路由1.4.5 RIP动态路由1.4.6 OSPFV3动态路由1.4.7 RIPNG动态路由工作模式1.5.1.透明模式1.5.2.路由模式1.5.3.混合模式1.5.4.旁路模式监控与排错1.6.1.排错1.6.2.设备监控反垃圾邮件功能垃圾邮件过滤2.1.1.邮件地址黑名单过滤2.1.2.主题关键字过滤主动防御主动防御挂马网站3.1.1.挂马网站拦截漏洞扫描功能服务探测 4.1.1.常见端口扫描虚拟防火墙虚拟墙的规则使用5.1.1.虚拟墙的独立规则5.1.2.虚拟墙的共享规则虚拟墙的管理权限5.2.1.虚拟墙独立用户管理5.2.2.系统管理员用户管理日志与报表日志功能6.1.1.内存日志6.1.2.Syslog日志6.1.3.日志查询报表 6.2.1.报表分析性能测试转发性能测试7.1.1.应用层吞吐量连接性能测试7.2.1.并发连接数7.2.2.新建连接速率可靠性Bypass 8.1.1.硬件Bypass HA功能8.2.1.负载均衡双系统管理8.3.1 双系统备份恢复一、前言本方案以业界防火墙产品的通用功能作为参考,提供公正、专业的测试方案,为企业选购防火墙提供参考。

20130407 天清汉马USG防火墙(P系列)集中管理中心用户使用手册

天清汉马USG防火墙(P系列)集中管理中心用户使用手册北京启明星辰信息安全技术有限公司2013年04月目录第一章前言 (5)1.1导言 (5)1.2适用对象 (5)1.3适合产品 (5)第二章如何开始 (6)2.1概述 (6)2.1.1产品特点 (6)2.1.2软件描述 (6)2.1.3主要功能 (7)2.1.4License控制 (7)2.2进入系统 (7)2.2.1登录 (7)2.2.2界面主框架 (8)第三章系统主页 (8)3.1概述 (8)3.1.1安全等级 (9)3.1.224小时安全趋势 (9)3.1.3系统状态 (9)3.1.4设备探测 (10)3.2安全概览图 (10)3.3安全设备分析 (11)3.4实时告警 (12)3.5攻击拓扑 (13)第四章资产管理 (13)4.1设备管理 (13)4.1.1网络拓扑管理 (14)4.1.2设备信息读取 (16)4.1.3设备基本信息查看 (17)4.1.4设备管理配置 (18)4.1.5节点管理 (18)4.1.6级联管理 (20)4.2策略管理 (20)4.2.1策略管理工具栏 (21)4.3VPN管理 (22)4.3.1IKE策略 (22)4.3.2IPSec策略 (22)4.3.3策略模板 (22)4.3.4VPN策略向导 (23)4.3.5VPN隧道监控 (23)4.4.1单个设备监控 (23)4.4.2设备集中监控 (24)4.4.3监控任务管理 (24)4.5升级管理 (25)4.5.1设备升级包管理 (25)4.5.2设备升级管理 (26)第五章事件管理 (26)5.1实时监控 (27)5.2安全日志查询 (28)5.3设备日志查询 (30)5.4系统日志查询 (30)第六章报表管理 (30)6.1概述 (30)6.1.1功能简介 (30)6.1.2功能分类 (31)6.2功能介绍 (32)6.2.1功能首页 (32)6.2.2安全事件特征报表 (33)6.2.3设备报表 (39)6.2.4定时报表 (40)6.2.5自定义报表 (42)第七章规则管理 (43)7.1告警规则 (44)7.2关联规则 (45)第八章系统设置 (46)8.1管理配置 (46)8.1.1服务器状态 (46)8.1.2设备发现列表 (47)8.1.3许可管理 (49)8.1.4系统日志 (49)8.1.5系统参数配置 (50)8.1.6系统维护 (51)8.2日志维护 (52)8.2.1日志导出管理 (52)8.2.2日志导入管理 (53)8.2.3日志状态信息 (54)8.2.4日志自动备份 (54)8.3事件服务器管理 (55)第九章权限配置 (56)9.1.1添加用户 (56)9.1.2修改用户信息 (57)9.1.3修改密码 (57)9.1.4删除用户 (58)9.2角色管理 (58)9.2.1添加角色 (58)9.2.2修改角色 (59)9.2.3删除角色 (60)9.3在线用户列表 (60)第十章帮助 (60)10.1帮助中心 (61)10.1.1帮助文档 (61)10.1.2FAQ (61)10.1.3联系支持中心 (62)10.1.4生成支持文件 (62)10.2配置实用工具 (62)10.2.1ping测试 (62)10.2.2snmp测试 (63)10.2.3syslog测试 (63)第一章前言1.1 导言《天清汉马USG防火墙(P系列)集中管理中心用户使用手册》是天清汉马USG防火墙(P系列)的集中管理中心(以下简称管理中心)的用户帮助文档。

USG防火墙NAT业务特性与配置

[USG2100]nat-policy interzone untrust trust outbound [USG2100-nat-policy-interzone-trust-untrust-inbound]policy 1 [USG2100-nat-policy-interzone-trust-untrust-inbound-1]action source-nat [USG2100-nat-policy-interzone-trust-untrust-inbound-1]address-group 1

配置需要作目的NAT的acl规则

[USG2100] firewall zone trust [USG2100-zone-trust] destination-nat 3000 address 200.200.200.3

将10.1.1.10-> 2.2.2.0 变换为 10.1.1.10-> 200.200.200.3

NAT/PAT地址转换

地址池最多支持 4096个地址

内网

Internet

Hale Waihona Puke 内网用户定义地址池

USG

地址池

202.38.160.1

202.38.160.2

202.38.160.3

202.38.160.4

[USG2100]nat address-group 1 202.38.160.1 202.38.160.4

202.1.0.1:20001<-> 192.168.0.1:22787

用户 192.168.0.1

检测Servermap表项,命中 USG防火墙 后根据表项进行Nat转换 Nat outbound 202.1.0.1

天清汉马USG一体化安全网关(P系列)产品介绍PPT-V6.0

80

65 16

中

4000EP系列

大

型

用

户

10G 38

12600GP系列

大于20G 46

1000DP系列

中

3.5G

小

型

用

户

2000DP系列

5G

1008DP

准千兆系列

部

门

2G

级

吞吐3G,并发200万 默认6个千兆电口

+12个千兆combo口 1U,接口不可再扩展

Th谢an谢ks!

洞的攻击防御能力

2004年

2009年

2014年

目

▉ 当前的安全态势

▉ 网关的需求发展

录

▉ 星辰网关新特性

大策略 大策略集

大地址 大地址对象

多服务映射 多服务对象

大策略管理智能

大地址管理智能

多服务管理智能

别名设备定义:支持 4000多条别名设备

链路聚合:支持 802.3ad、轮询、热 备、静态等多种模式。 其中802.3ad支持 MAC、MAC&IP、 IP&PORT.

网关与私有云检测中心协同防御

本地600W+病毒库

云端沙箱动态分析

本地3000+入侵特征库

云端亿级黑白名单库

关键数据保障病毒检出能力

黑白名单

黑名单:1.06亿 白名单:6300万

静态检测

覆盖16万个大的病 毒家族;

超过8000万个病毒 变种。

动态分析

超过180种典型恶 意行为组合识别;

涵盖格式溢出、自 删除、请求驱动加 载、镜像劫持等关

功能是基于同样的控制条件 在一条策略里面实现 防火墙控制与应用过滤是实时发生的

天清汉马防火墙培训手册

Vlan接口

Байду номын сангаас

安全变得简单,从天清汉马开始

透明桥接口

安全变得简单,从天清汉马开始

路由配置

路由表查询

安全变得简单,从天清汉马开始

路由配置

创建静态路由

安全变得简单,从天清汉马开始

路由配置

创建策略路由

安全变得简单,从天清汉马开始

安全策略

安全策略是USG应用的核心,我们通过配置安全策略: • 实现对数据流的匹配(接口、IP、服务、时间) • 控制和管理流经设备的数据流(Permit、Deny、 IPSec加密、SSL加密) • 施行QoS 服务质量划分

安全变得简单,从天清汉马开始

防攻击防扫描

网络扫描通常分为以下几种: • 垂直扫描:针对相同主机的多个端口 • 水平扫描:针对多个主机的相同端口 • Ping扫描:针对某地址范围,通过Ping方式发现存活主机 扫描通常是网络攻击的前兆;USG设备可以有效防范以上几 类扫描,从而阻止外部的恶意攻击,保护设备和内网。当检 测到扫描探测时,向用户进行报警提示。

安全变得简单,从天清汉马开始

安全策略

创建和编辑安全策略

安全变得简单,从天清汉马开始

安全策略

安全策略的启用与匹配

• 安全策略配置后必须启用才会生效; • 安全策略按先配置优先的原则进行匹配; • 对通过设备的数据包进行处理,对于到设备本身的数据包 和设备本身发出的数据包不进行限制; • 可以调整安全策略的顺序,以使位置在前的策略优先匹配; • 可以创建一条新的安全策略,并插入到指定的策略之前;

天清汉马防火墙培训手册

安全变得简单,从天清汉马开始

提纲

• 配置管理概述 • 防火墙基本配置 • 日志功能

天清汉马USG-FW-P系列防火墙技术白皮书V

天清汉马USG-FW-P系列防火墙技术白皮书二零一三年十月目录1概述12天清汉马USG防火墙产品特点与技术优势62.1智能的VSP通用安全平台62.2高效的USE统一安全引擎82.3高可靠的MRP多重冗余协议92.4完备的关联安全标准162.5基于应用的内容识别控制142.5.1智能匹配技术152.5.2多线程扫描技术152.5.3应用感控技术152.6精确细致的WEB过滤技术162.7可信架构主动云防御技术错误!未定义书签。

2.8IP V6包状态过滤技术183天清汉马USG防火墙产品主要功能214典型组网274.1政府行业274.1.1电子政务网274.1.2政府专网284.2教育行业304.2.1高教校园网304.2.2中/基教教育城域网314.3企业市场324.3.1中小企业324.3.2大型企业331概述诞生20多年来,网络已经在全球经济中扎根发芽,蓬勃成长为参天大树,对各个行业的发展起着举足轻重的作用。

随着时间的推移,网络的安全问题也日益严重,在开放的网络环境中,网络边界安全成为网络安全的重要组成部分。

在网络安全的术语里,有一个名词叫做“安全域”,其主要作用就是将网络按照业务、保护等级、行为等方面划分出不同的边界,定义出各自的安全领域。

举个简单的例子,在PC上安装了相关的杀毒软件,PC本身就是一个最简单的安全域。

对于单位用户,安全域往往由若干网络设备和用户主机构成,其边界安全主要在于与互联网的边界、与其他业务网络的边界等。

防火墙是解决网络边界安全的重要设备,它主要工作在网络层之下,通过对协议、地址和服务端口的识别和控制达到防范入侵的目的,可以有效的防范基于业务端口的攻击。

天清汉马USG防火墙是北京启明星辰信息安全技术有限公司凭借在信息安全领域多年的经验积累,总结分析用户的切身需求,推出新一代的P系列防火墙产品。

天清汉马USG防火墙采用高性能的硬件架构和一体化的软件设计,除了实现了状态检测防火墙功能,还同时支持VPN、上网行为管理、抗拒绝服务攻击(Anti-DoS)、内容过滤、AV、入侵防御等多种安全技术,同时全面支持QoS、高可用性(HA)、日志审计等功能,为网络边界提供了全面实时的安全防护。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

天清汉马USG一体化安全网关NAT配置指南(V3.2)版权声明启明星辰公司版权所有,并保留对本手册及本声明的最终解释权和修改权。

本手册的版权归启明星辰公司所有。

未得到启明星辰公司书面许可,任何人不得以任何方式或形式对本手册内的任何部分进行复制、摘录、备份、修改、传播、翻译成其他语言、将其部分或全部用于商业用途。

免责声明本手册依据现有信息制作,其内容如有更改,恕不另行通知。

启明星辰公司在编写该手册的时候已尽最大努力保证其内容准确可靠,但启明星辰公司不对本手册中的遗漏、不准确或错误导致的损失和损害承担责任。

User’s Manual Copyright and DisclaimerCopyrightCopyright Venus Info Tech Inc.All rights reserved.The copyright of this document is owned by Venus Info Tech Inc.Without the prior written permission obtained from Venus Info Tech Inc.,this document shall not be reproduced and excerpted in any form or by any means,stored in a retrieval system,modified,distributed and translated into other languages, applied for a commercial purpose in whole or in part.DisclaimerThis document and the information contained herein is provided on an“AS IS”basis.Venus Info Tech Inc.may make improvement or changes in this document,at any time and without notice and as it sees fit.The information in this document was prepared by Venus Info Tech Inc.with reasonable care and is believed to be accurate.However,Venus Info Tech Inc.shall not assume responsibility for losses or damages resulting from any omissions, inaccuracies,or errors contained herein.目录1版本信息 (1)2技术简介 (1)3常见组网方案与配置 (2)3.1源NAT转换 (2)3.2多对一 (2)3.2.1.1.建立内部地址对象 (2)3.2.1.2.建立NAT表项 (3)3.2.1.3.建立相关安全策略 (3)3.3多对多 (4)3.3.1.1.建立内部地址对象 (4)3.3.1.2.建立NAT地址池 (5)3.3.1.3.建立NAT表项 (5)3.3.1.4.建立相关安全策略 (6)3.3.1.5.注意事项 (7)3.4目的地址转换 (7)3.5目的端口转换 (7)3.5.1.1.建立地址对象 (7)3.5.1.2.建立NAT地址池 (8)3.5.1.3.建立NAT表项 (9)3.5.1.4.建立相关安全策略 (9)3.5.1.5.注意事项 (10)3.6目的地址转换 (10)3.6.1.1.建立地址对象 (11)3.6.1.2.建立NAT地址池 (11)3.6.1.3.建立NAT表项 (12)3.6.1.4.建立相关安全策略 (12)3.6.1.5.注意事项 (13)3.7静态NAT转换 (13)3.7.1.1.建立内部服务器地址 (13)3.7.1.2.建立NAT表项 (14)3.7.1.3.建立相关安全策略 (14)3.7.1.4.注意事项 (15)4特殊网络拓扑解决方案 (16)4.1常见DNAT应用方案一 (16)4.2常见DNAT应用方案二 (17)5与其他相关模块配合使用 (17)5.1NAT与IPSEC隧道共同使用 (17)5.2注意事项 (18)5.3源NAT与L2TP(L2TP+IPSEC) (18)5.4注意事项 (18)5.5目的NAT与L2TP (19)5.6注意事项 (19)5.7目的NAT与L2TP+IPSEC (19)5.8注意事项 (19)5.9源NAT与SSL VPN (19)5.10注意事项 (20)5.11目的NAT与SSL VPN (20)5.12注意事项 (20)6备注 (20)1版本信息手册版本V3.2产品版本V2.6.3.2发布状态发布发布时间2010年07月31日备注信息无2技术简介NAT即网络地址转换,最初是由RFC1631(目前已由RFC3022替代)定义,用于私有地址向公有地址的转换,以解决公有IP地址短缺的问题。

后来随着NAT 技术的发展及应用的不断深入,NAT更被证明是一项非常有用的技术,可用于多种用途,如:提供了单向隔离,具有很好的安全特性;可用于目标地址的映射,使公有地址可访问配置私有地址的服务器;另外还可用于服务器的负载均衡和地址复用等。

NAT分为源NAT和目的NAT。

源NAT是基于源地址的NAT,可细分为动态NAT、PAT和静态NAT。

动态NAT和PAT是一种单向的针对源地址的映射,主要用于内网访问外网,减少公有地址的数目,隐藏内部地址。

动态NAT指动态地将源地址转换映射到一个相对较小的地址池中,对于同一个源IP,不同的连接可能映射到地址池中不同的地址;PAT是指将所有源地址都映射到同一个地址上,通过端口的映射实现不同连接的区分,实现公网地址的共享。

静态NAT 是一种一对一的双向地址映射,主要用于内部服务器向外提供服务的情况。

在这种情况下,内部服务器可以主动访问外部,外部也可以主动访问这台服务器,相当于在内、外网之间建立了一条双向通道。

基于目标地址的NAT,称为目的NAT,可分为目标地址映射、目标端口映射、服务器负载均衡等。

基于目标地址的NAT也称为反向NAT或地址映射。

目的NAT是一种单向的针对目标地址的映射,主要用于内部服务器向外部提供服务的情况,它与静态NAT的区别在于它是单向的。

外部可以主动访问内部,内部却不可以主动访问外部。

另外,可使用目的NAT实现负载均衡的功能,即可以将一个目标地址转换为多个内部服务器地址。

也可以通过端口的映射将不同的端口映射到不同的机器上。

3常见组网方案与配置3.1源NAT转换最常见的NAT配置,由于IP资源有限,为满足多个内部网络用户同时访问外部网络的需要,通常使用源NAT转换。

源NAT转换分为两种:多个内部地址共同使用一个外部地址(即多对一)或多个内部地址使用多个外部地址(多对多)。

拓扑13.2多对一配置步骤(公网地址配置在WAN口ge3上):3.2.1.1.建立内部地址对象单击“对象管理”菜单,选择建立“地址对象”,单击“新建”按钮。

为需要转化的内部地址建立地址对象,点击“提交”以使配置生效。

3.2.1.2.建立NAT表项单击“网络管理”菜单,选择“NAT”,选择“源地址转换”,单击“新建”按钮,在源地址下拉框中选择刚才建立的地址对象“内部地址”,在目标地址下拉框中选择“any”,选择服务为“any”,设置数据的出接口为“ge3”,设置转换后源地址为“出接口地址”。

如果需要对NAT转换的信息进行日志记录,则选中“Syslog日志”选择框。

点击“提交”以使配置生效。

3.2.1.3.建立相关安全策略单击“防火墙”菜单,选择“安全策略”,单击“新建”按钮,在源接口中选择用户内网接口“ge0”,地址名选择刚才建立的地址对象“内部地址”,目的接口选择用户外网接口“ge3”,选择服务为“any”,设置时间表为“always”,设置动作为“允许”。

点击“提交”以使配置生效。

此时“内部地址”中定义的用户可以访问ge3相连的公网的资源,在进行访问时,所有的内部地址都被转换成出接口ge3的地址。

3.3多对多配置步骤(公网地址配置在WAN口ge3上):3.3.1.1.建立内部地址对象单击“对象管理”菜单,选择建立“地址对象”,单击“新建”按钮。

为需要转化的内部地址建立地址对象。

点击“提交”以使配置生效。

3.3.1.2.建立NAT地址池单击“网络管理”菜单,选择NAT,选择“NAT地址池”,单击“新建”按钮,设置地址池名称为“外部地址池”,外部地址起始地址为“202.112.238.10”,结束地址为“202.112.238.11”,并根据需要勾选“轮询”。

点击“提交”以使配置生效。

3.3.1.3.建立NAT表项单击“网络管理”菜单,选择“NAT”,选择“源地址转换”,单击“新建”按钮,在源地址下拉框中选择刚才建立的地址对象“内部地址”,在目标地址下拉框中选择“any”,选择服务为“any”,设置数据的出接口为“ge3”,设置转换后源地址为“外部地址池”。

如果需要对NAT转换的信息进行日志记录,则选中“Syslog日志”选择框。

点击“提交”以使配置生效。

3.3.1.4.建立相关安全策略单击“防火墙”菜单,选择“安全策略”,单击“新建”按钮,在源接口中选择用户内网接口“ge0”,地址名选择刚才建立的地址对象“内部地址”,目的接口选择用户外网接口“ge3”,选择服务为“any”,设置时间表为“always”,设置动作为“允许”。

点击“提交”以使配置生效。

此时“内部地址”中定义的用户可以访问ge3相连的公网的资源,在进行访问时,内部地址都被转换成“外部地址池”中的地址。

3.3.1.5.注意事项在多对多的源NAT转换时,所配置的NAT地址池的轮询规则:�源NAT地址转换,在未配置轮询时,地址采用一对一优先的方式,即相同的源地址原则上尽量使用相同的地址池地址;如果配置了轮询,地址池地址会逐个分配,也就是说,同一个源地址会被分配到地址池中不同的地址。

�在没有配置轮询的情况下,使用地址池地址是根据报文的源地址、目的地址算出一个偏移,结合地址池得出的转换的地址(有可能不是地址池的第一个地址)。

3.4目的地址转换通常公司内部有服务器需要对外提供访问服务时,可采用目的地址转换,常见的目的地址转换类型有两种:基于端口的目的地址转换(当只有一个外部地址,又需要对外提供服务时通常采用此方式)和目的IP地址转换。

拓扑23.5目的端口转换配置步骤(公网地址配置在WAN口ge3上):3.5.1.1.建立地址对象单击“对象管理”菜单,选择建立“地址对象”,单击“新建”按钮。