信息技术与通信导航系统摸底考试2资料

信息技术与信息安全公需科目考试答案之一

B.保密

C.可控

D.完整

17.(2分>要安全浏览网页,不应该<).

A.定期清理浏览器缓存和上网历史记录

B.禁止使用ActiveX控件和Java脚本

C.定期清理浏览器Cookies

D.在他人计算机上使用“自动登录”和“记住密码”功能

18.(2分>系统攻击不能实现<).

A.盗走硬盘

B.口令攻击

C.进入他人计算机系统

A.安装系统软件时

B.通过U盘复制来传播文件时

C.通过光盘复制来传播文件时

D.通过网络来传播文件时

9.(2分>关于特洛伊木马程序,下列说法不正确的是<).

A.特洛伊木马程序能与远程计算机建立连接

B.特洛伊木马程序能够通过网络感染用户计算机系统

C.特洛伊木马程序能够通过网络控制用户计算机系统

D.特洛伊木马程序包含有控制端程序、木马程序和木马配置程序

7.(2分>网页恶意代码通常利用<)来实现植入并进行攻击.

A.口令攻击B.U盘Fra bibliotek具C.IE浏览器的漏洞

D.拒绝服务攻击

8.(2分>信息系统在什么阶段要评估风险?<)

A.只在运行维护阶段进行风险评估,以识别系统面临的不断变化的风险和脆 弱性,从而确定安全措施的有效性,确保安全目标得以实现.b5E2RGbCAP

B.只在规划设计阶段进行风险评估,以确定信息系统的安全目标.

C.只在建设验收阶段进行风险评估,以确定系统的安全目标达到与否.

D.信息系统在其生命周期的各阶段都要进行风险评估.

9.(2分>下面不能防范电子邮件攻击的是<).

A.采用FoxMail

信息技术与信息安全公需科目(题库)

第一部分:单项选择题题目:11.(2分) 信息安全标准可以分为()。

A.系统评估类、产品测试类、安全管理类等B.系统评估类、产品测试类等C.产品测试类、安全管理类等D.系统评估类、安全管理类等题目:10.(2分) 网络协议是计算机网络的()。

A.以上答案都不对B.主要组成部分C.辅助内容D.全部内容题目:20.(2分) 绿色和平组织的调查报告显示,用Linux系统的企业仅需()年更换一次硬件设备。

~8~9C.4~6~7题目:18.(2分) 证书授权中心(CA)的主要职责是()。

A.颁发和管理数字证书B.进行用户身份认证C.颁发和管理数字证书以及进行用户身份认证D.以上答案都不题目: 7(单选题).(2分) 无线个域网的覆盖半径大概是()。

A.10m以内B.5m以内C.20m以内D.30m以内题目:17.(2分) 以下关于盗版软件的说法,错误的是()。

A.若出现问题可以找开发商负责赔偿损失B.可能会包含不健康的内容C.使用盗版软件是违法的D.成为计算机病毒的重要来源和传播途径之一题目:7.(2分) 不属于被动攻击的是()。

A.截获并修改正在传输的数据信息B.欺骗攻击C.拒绝服务攻击D.窃听攻击题目:19.(2分) 目前,针对计算机信息系统及网络的恶意程序正逐年成倍增长,其中最为严重的是()。

A.僵尸网络B.蠕虫病毒C.系统漏洞D.木马病毒题目:目前U盘加密主要有2种:硬件加密和软件加密,其中硬件加密相对于软件加密的优势是()A.存储容量更大B.破解难度高C.体积更小巧D.价格便宜题目: 11(单选题).(2分) 万维网是()。

A.由许多互相链接的超文本组成的信息系统B.互联网C.有许多计算机组成的网络D.以上答案都不对题目: 9(单选题).(2分) IP地址是()。

A.计算机设备在网络上的共享地址B.计算机设备在网络上的物理地址C.以上答案都不对D.计算机设备在网络上的地址题目: 15(单选题).(2分) 在下一代互联网中,传输的速度能达到()。

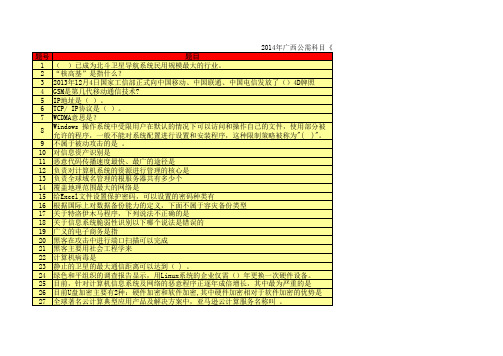

2014广西公需科目考试信息技术与信息安全试卷02

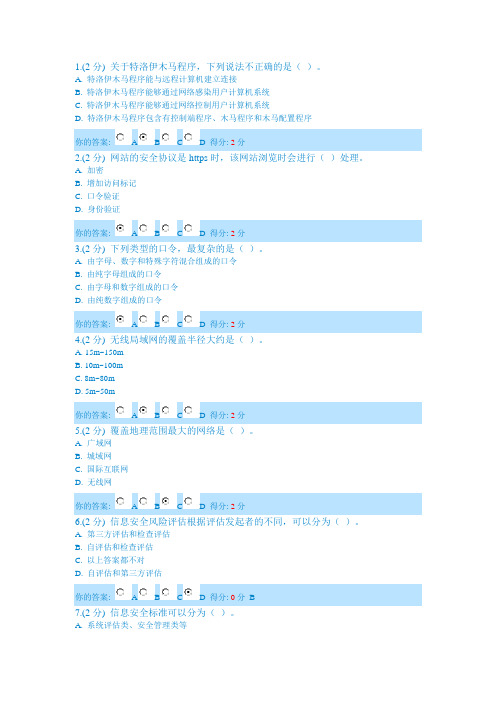

1.(2分) 关于特洛伊木马程序,下列说法不正确的是()。

A. 特洛伊木马程序能与远程计算机建立连接B. 特洛伊木马程序能够通过网络感染用户计算机系统C. 特洛伊木马程序能够通过网络控制用户计算机系统D. 特洛伊木马程序包含有控制端程序、木马程序和木马配置程序你的答案: A B C D 得分: 2分2.(2分) 网站的安全协议是https时,该网站浏览时会进行()处理。

A. 加密B. 增加访问标记C. 口令验证D. 身份验证你的答案: A B C D 得分: 2分3.(2分) 下列类型的口令,最复杂的是()。

A. 由字母、数字和特殊字符混合组成的口令B. 由纯字母组成的口令C. 由字母和数字组成的口令D. 由纯数字组成的口令你的答案: A B C D 得分: 2分4.(2分) 无线局域网的覆盖半径大约是()。

A. 15m~150mB. 10m~100mC. 8m~80mD. 5m~50m你的答案: A B C D 得分: 2分5.(2分) 覆盖地理范围最大的网络是()。

A. 广域网B. 城域网C. 国际互联网D. 无线网你的答案: A B C D 得分: 2分6.(2分) 信息安全风险评估根据评估发起者的不同,可以分为()。

A. 第三方评估和检查评估B. 自评估和检查评估C. 以上答案都不对D. 自评估和第三方评估你的答案: A B C D 得分: 0分 B7.(2分) 信息安全标准可以分为()。

A. 系统评估类、安全管理类等B. 系统评估类、产品测试类、安全管理类等C. 产品测试类、安全管理类等D. 系统评估类、产品测试类等你的答案: A B C D 得分: 2分8.(2分) 根据国际上对数据备份能力的定义,下面不属于容灾备份类型?()A. 存储介质容灾备份B. 系统级容灾备份C. 数据级容灾备份D. 业务级容灾备份你的答案: A B C D 得分: 2分9.(2分) 统一资源定位符是()。

A. 以上答案都不对B. 互联网上设备的物理地址C. 互联网上设备的位置D. 互联网上网页和其他资源的地址你的答案: A B C D 得分: 2分10.(2分) 以下关于智能建筑的描述,错误的是()。

信息技术在无人机飞行管理与监控中的应用考核试卷

A.陀螺仪技术

B. GPS技术

C.蓝牙技术

D.电子罗盘技术

(注:以下为答案部分,请自行填写)

答案:

1. C

2. D

3. C

4. C

5. D

6. A

7. C

8. C

9. C

10. A

11. A

12. A

13. D

14. A

15. A

16. A

9. ABC

10. ABC

11. ABC

12. ABC

13. ABC

14. ABC

15. ABCD

16. ABC

17. ABC

18. ABC

19. ABC

20. ABCD

三、填空题(本题共10小题,每小题2分,共20分,请将正确答案填到题目空白处)

1.无人机飞行管理中,GPS技术主要用于实现无人机的_______和_______。(填两项技术名称)

信息技术在无人机飞行管理与监控中的应用考核试卷

考生姓名:__________答题日期:_______得分:_________判卷人:_________

一、单项选择题(本题共20小题,每小题1分,共20分,在每小题给出的四个选项中,只有一项是符合题目要求的)

1.无人机飞行管理中,下列哪种技术不属于信息技术的范畴?()

10.无人机飞行监控中的智能决策支持主要依赖于_______和_______技术。(填两项技术名称)

四、判断题(本题共10小题,每题1分,共10分,正确的请在答题括号中画√,错误的画×)

1.无人机的飞行管理不需要使用信息技术。()

2.无人机飞行监控中,所有的数据都可以通过公开网络进行传输。()

新版精选2020年大学《信息技术基础》期末模拟考试(含答案)

2020年大学《信息技术基础》期末考试188题[含答案]一、单选题1.信息安全的基本属性不包括()。

A、保密性B、完整性C、可控性D、可否认性2.局域网中通常采用的工作模式不包括()。

A、浏览器/服务器模式B、主机/终端模式C、客户机/服务器模式D、对等网络模式3.以下()不是目前Internet上常用的搜索引擎。

A、TencentB、GoogleC、YahooD、Baidu4.下列选项中,哪个是正确的E-mail地址()。

A、210.34.224.246B、jeri@C、D、5.在OSI/RM的七层参考模型中,中继器和路由器分别工作在()。

A、物理层和应用层B、物理层和传输层C、传输层和网络层D、物理层和网络层6.按通信距离和覆盖范围来分,Internet属于()。

A、对等网B、局域网C、城域网D、广域网7.从计算机网络的构成来看,计算机网络主要由()组成。

A、无线网络和有线网络B、局域网、城域网和广域网C、通信子网和资源子网D、星型网、环型网和总线网8.()是基于对全球五大空间的新认知,网域与现实空间中的陆域、海域、空域、太空一起,共同形成了人类自然与社会以及国家的公域空间。

A、信息安全B、网络安全C、网络系统安全D、网络空间安全9.目前的电信诈骗手段花样翻新,以下容易受骗上当的操作是()。

A、任何要求自己打款、汇钱的行为都要特别慎重。

B、在短信、QQ聊天、微信对话中都应尽量不提及银行卡号、密码等个人信息,以免被诈骗分子利用。

C、当收到“请将钱汇入×××账户”的短信或网聊中熟人提出借款之类的请求时,先不要着急汇款,应拨通对方电话确认后再操作。

D、对于银行或朋友发来的短信中自带的链接,可以放心打开。

10.如果某台计算机IP地址如下图所示,正确子网掩码应该是()。

A、192.0.0.1B、255.255.192.0C、192.168.0.1D、255.255.255.011.以下关于防火墙的特点,错误的是()。

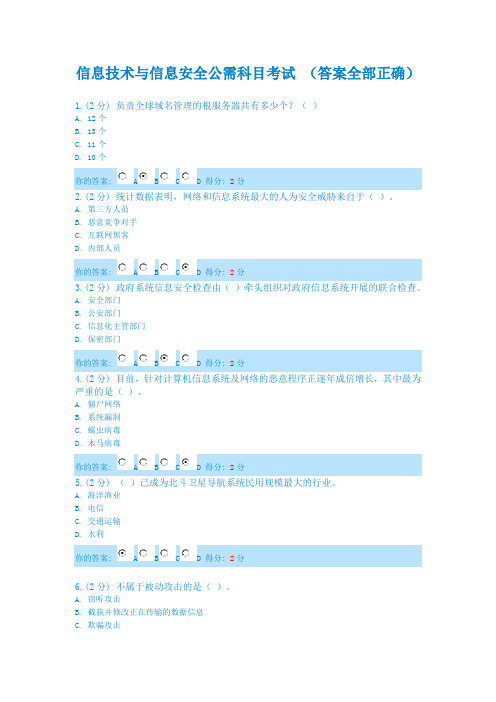

信息技术与信息安全公需科目考试 (答案全部正确)

信息技术与信息安全公需科目考试(答案全部正确)1.(2分) 负责全球域名管理的根服务器共有多少个?()A. 12个B. 13个C. 11个D. 10个你的答案: A B C D 得分: 2分2.(2分) 统计数据表明,网络和信息系统最大的人为安全威胁来自于()。

A. 第三方人员B. 恶意竞争对手C. 互联网黑客D. 内部人员你的答案: A B C D 得分: 2分3.(2分) 政府系统信息安全检查由()牵头组织对政府信息系统开展的联合检查。

A. 安全部门B. 公安部门C. 信息化主管部门D. 保密部门你的答案: A B C D 得分: 2分4.(2分) 目前,针对计算机信息系统及网络的恶意程序正逐年成倍增长,其中最为严重的是()。

A. 僵尸网络B. 系统漏洞C. 蠕虫病毒D. 木马病毒你的答案: A B C D 得分: 2分5.(2分) ()已成为北斗卫星导航系统民用规模最大的行业。

A. 海洋渔业B. 电信C. 交通运输D. 水利你的答案: A B C D 得分: 2分6.(2分) 不属于被动攻击的是()。

A. 窃听攻击B. 截获并修改正在传输的数据信息C. 欺骗攻击D. 拒绝服务攻击你的答案: A B C D 得分: 0分正确答案是B7.(2分) 负责对计算机系统的资源进行管理的核心是()。

A. 终端设备B. 中央处理器C. 存储设备D. 操作系统你的答案: A B C D 得分: 2分8.(2分) 万维网是()。

A. 以上答案都不对B. 有许多计算机组成的网络C. 互联网D. 由许多互相链接的超文本组成的信息系统你的答案: A B C D 得分: 2分9.(2分) 要安全浏览网页,不应该()。

A. 定期清理浏览器CookiesB. 定期清理浏览器缓存和上网历史记录C. 在他人计算机上使用“自动登录”和“记住密码”功能D. 禁止使用ActiveX控件和Java 脚本你的答案: A B C D 得分: 2分10.(2分) 信息安全措施可以分为()。

2022年河南省信息技术会考题库资料模拟测试第3套带解析

【第1题】王雪在学习上经常将一些概念弄混淆,对于区分数据、信息与知识也不例外,下列描述错误的是()A.信息可以用来消除接收者某种认识上的不确定性B.信息必须依附于某种载体,学校公告栏上的文字就是信息C.人们对信息进行提炼和归纳后,获得实践中解决问题的观点、经验和技能,信息会内化为知识D.数据一般不用经过处理就可以直接转换为信息正确答案:D解析:数据和信息之间是相互联系的。

数据是反映客观事物属性的记录,是信息的具体表现形式。

数据经过加工处理之后,就成为信息;而信息需要经过数字化转变成数据才能存储和传输。

知识是人类在实践中认识客观世界(包括人类自身)的成果,它包括事实、信息的描述或在教育和实践中获得的技能。

知识是人类从各个途径中获得的经过提升总结与凝练的系统的认识。

【第2题】下列关于数据和信息的说法正确的是()A.数据是信息的载体,数据是信息所表示的章义B.数据是信息的载体,信息是数据所表示的意义C.信息是数据的载体,数据是信息所表示的章义D.信息是数据的载体,信息是数据所表示的意义正确答案:B解析:数据是信息的表现形式和载体,可以是符号、文字、数字、语音、图像、视频等。

信息是数据的内涵,信息是加载于数据之上,对数据作具有含义的解释。

【第3题】某算法流程图如图所示,若输入m和n的值分别为24和9,执行这部分流程后,变量m的值为()A.3B.6C.9D.1正确答案:A解析:循环判断运行过程大致如下判断m>n 24>9m赋值m=m-n 24-9=15循环判断m>n 15>9m再赋值m=m-n 15-9=6循环判断m<n 6<9n赋值n=n-m 9-6=3循环判断m>n 6>3M再赋值m=m-n 9-6=3循环判断m=n 3=3跳出循环输出m 3【第4题】请判断如图所示的程序代码,是将三个数()A.丛大到少排序B.都变成最大的数C.都变成最小的数D.从小到大排序正确答案:D解析:每个分支都是判断大小并进行交换依次找到最小数,中间数,最大数然后从小到大输出新序列。

信息技术与信息安全题库

58 以下关于智能建筑的描述,错误的是

59 以下几种电子政务模式中,属于电子政务基本模式的是

60 以下哪个不是风险分析的主要内容

61

用户暂时离开时,锁定Windows系统以免其他人非法使用。锁定系统的快捷方式为同时按 住。

62 云计算根据服务类型分为

63 在网络安全体系构成要素中“恢复”指的是

64 在我国,互联网内容提供商(ICP)

70 证书授权中心(CA) 的主要职责是

71 政府系统信息安全检查由( )牵头组织对政府信息系统开展的联合检查。

72 主要的电子邮件协议有

73 在无线网络中,哪种网络一般采用基础架构模式

74 以下不是开展信息系统安全等级保护的环

75 TCP/ IP 协议是

76 IP地址是

77 POP3与IMAP4相比,POP3应用

20 黑客在攻击中进行端口扫描可以完成

21 黑客主要用社会工程学来

22 计算机病毒是

23 静止的卫星的最大通信距离可以达到( ) 。

24 绿色和平组织的调查报告显示,用Linux系统的企业仅需()年更换一次硬件设备。

25 目前,针对计算机信息系统及网络的恶意程序正逐年成倍增长,其中最为严重的是

26 目前U盘加密主要有2种:硬件加密和软件加密,其中硬件加密相对于软件加密的优势是

65

在无线网络的攻击中()是指攻击节点在某一工作频段上不断发送无用信号,使该频段 的其他节点无法进行正常工作。

66 在无线网络中,哪种网络一般采用自组网模式

67

68 在信息安全风险中,以下哪个说法是正确的

Байду номын сангаас

69

在信息系统安全防护体系设计中,保证"信息系统中数据不被非法修改、破坏、丢失或延 时"是为了达到防护体系的( )目标。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.PN结是构成各种半导体器件的基础,其主要特性是()。

A.具有放大特性B.具有单向导电性C.具有改变电压特性D.具有增强内电场特性B2.用模拟式万用表测量小功率晶体二极管特性的好坏时,应使用的欧姆档是()。

A.R*100Ω或R*1KB.R*1ΩC.R*10KD.那个档都可以A3.稳压二极管构成的稳压电路,其接法是()。

A.稳压二极管与负载电阻串联B.稳压二极管与负载电阻并联,再与限流电阻串联C.限流电阻与稳压二极管串联后,再与负载电阻并联D.限流电阻与负载电阻串联后,再与稳压二极管并联B4.场效应管是()器件。

A.电压控制电压B.电流控制电压C.电压控制电流D.电流控制电流C5.如下图所示的电路符号代表()管。

A.耗尽型PMOSB.耗尽型NMOSC.增强型PMOSD.增强型NMOSD6.如图由集成运算放大器构成的运算电路,R1=2KΩ,R2= R1// R f。

当u I=2V时,u O=—4V,那么R f应为()。

A.1KΩB.2KΩC.3KΩD.4KΩD7.集成运算放大器是输入端并接两个正反向二极管的作用是()。

A.提高输入阻抗B.过载保护C.输入电压保护D.电源电压保护C8.理想集成运算放大器的开环放大倍数为()。

A.∞B.—∞C.0D.1A9.同相比例运算电路的重要特点是()。

A.虚断、虚地B.虚断、虚短C.虚短、虚地D.虚断、虚短、虚地B10.如图集成运算放大器构成的运算电路,经测量发现u O=u I,这是因为()。

A.R1断路B.R2断路C.R f断路D.R2两端短路A11.欲将一正弦波电压叠加在一个直流电压上,应选用()。

A.反向比例运算电路B.同向比例运算电路C.加法运算电路D.减法运算电路C12.如图集成运算放大器构成的运算电路,R f=2KΩ,R1= R1// R2// R f为使u O=-u I1- u I2时,那么R1及R2各为()KΩ。

A.1,2B.2,1C.2,4D.4,2A13.()运算电路可实现函数Y=ax1+bx2,b大于零、a小于零。

A.反相比例运算电路,x1接反相输入端,x2接同相输入端B.同相比例运算电路,x2接反相输入端,x1接同相输入端C.减法运算电路,x1经电阻接反相输入端,x2经电阻接同相输入端D.减法运算电路,x2经电阻接反相输入端,x1经电阻接同相输入端C14.将交流电变换为脉动直流电的电路称为()。

A.整流电路B.稳压电路C.滤波电路D.放大电路C15.工作速度快、适合于高频整流电路的二极管是()。

A.齐纳二极管B.肖特基二极管C.变容二极管D.发光二极管B16.在P型半导体中多数载流子是()。

A.电子B.离子C.空穴D.杂质C17.欲将方波电压转换成尖脉冲电压,应选用()运算电路。

A.比例B.加减C.微分D.积分C18.场效应管是以()控制漏极电流I D。

A.U DGB.U DSC.U GSD.I GSC19.结型场效应管利用栅源极间所加的()来改变导电沟道电阻。

A.反偏电压B.反向电流C.正偏电压D.正向电流A20.电路如图所示,已知C F =l μF ,uo =一dt u i ⎰ V ,则R 1=( )。

A .0.5MΩB .1M ΩC .2M ΩD .0.2M ΩB21.电路如图所示的运算电路,已知C =1μF ,为要获得U 0=-2 dt du iV ,则R F 应为()。

A .0.5MΩB .1M ΩC .2M ΩD .0.2M ΩC22.微分电路是以( )为输出端。

A .电容B .电阻C .电感D .感抗B23.单相桥式整流电路的输入电压wtV u sin 2102=时则输出电压平均值为( )。

A .20VB .10VC .9VD .V 210C24.若要求输出电压U 0=5V ,则应选用的三端稳压器为( )。

A .W7805B .W7905C .W7912D .W7812A25.开关稳压电源电路中,调整管工作在( )。

A .放大状态B .饱和状态C .截止状态D .饱和或截止状态D26.在脉宽调制式串联型开关稳压电路中,为使输出电压增大,对调整管基极控制信号的要求是( )。

A .周期不变,占空比增大B .频率增大,占空比不变C .在一个周期内,高电平时间不变,周期增大D .周期不变,占空比减少A27.图示组合逻辑电路的逻辑函数表达式为( )。

A .Y=ABCB . Y =ABCC . Y=A+B+CD . Y =C B A ++C28.图示组合逻辑电路的逻辑函数表达式为( )。

A . Y =ABB . Y =ABC . Y =A +BD . Y =B A +C29.图示组合逻辑电路的逻辑函数表达式为( )。

BA .Y =ABB .B A Y =C .Y =A +BD .Y =B A +B30.在负逻辑关系中,低电平赋值为( )。

A .逻辑“1”B .逻辑“0”C .逻辑与D .逻辑或A31.基本RS 触发器中,输入端D 和D S 不能同时出现的状态是( )。

A .1==D D S RB .0,1==D D S RC .1,0==D D S RD .0==D D RD32.下列( )可以实现总线传输。

A .OD 门B .三态门C .传输门D .OC 门B33.如图所示的逻辑电路,当1==D D S R ,S=0,R=1时,C 脉冲来到后可控RS 触发器的新状态为( )。

A .0B .1C .不定D .与原状态相反A34.四输入的译码器,其输出端最多为( )。

A.4个B.8个C.10个D.16个D35. 一个16选一的数据选择器,其地址输入(选择控制输入)端有()个。

A.1B.2C.4D.16C36.共阳极七段数码管公共端在使用时应该接()电位。

A.高B.低C.任意D.不确定A37.共阴型七段数码管显示的字形如图所示,若需要显示数字5,则需要()字段为高电平、其余字段为低电平。

A.a、b、d、e、gB.f、cC.a、c、d、f、gD.b、eC38.计算机系统由()和()组成。

A.主机、外部设备B.软件系统、硬件系统C.主机、软件系统D.操作系统、硬件系统B39.Windows XP操作系统是一个()。

A.单用户多任务操作系统B.单用户单任务操作系统C.多用户单任务操作系统D.多用户多任务操作系统A40.计算机网络可分为三类,它们是()。

A.Internet、Intranet、ExtranetB.广播式网络、移动网络、点——点式网络C.X.25、ATM、B—ISDNN、MAN、W AND41.一台主机的IP地址为202.113.224.68,子网屏蔽码为255.255.255.240,那么这台主机的主机号是()。

A.4B. 6C. 8D. 68A42. IP地址的格式是()个用点号分隔开来的十进制数字。

A.1B.2C.3D.4C43.船舶局域网的网络硬件主要包括网络服务器、工作站、()和通信介质。

A.计算机B.网卡C.网络拓扑结构D.网络协议C44.密码技术中,识别个人、网络上的机器或机构的技术称为()。

A.认证B.数字签名C.签名识别D.解密B45. 十进制100对应的二进制位()。

A.1011110B.1100010C.1100100D.11000100C46.以下码制当中,属于有权码的是()。

A.8421码、5421码、2421码B.余3码、格雷码、5421码C.8421码、格雷码、5421码D.余3码、5421码、2421码A47.相同为“0”不同为“1”它的逻辑关系式()。

A.或逻辑B.与逻辑C.异或逻辑D.非逻辑C48.连续1986个1异或,其结果是()。

A.1986B.2C.0D.1C49. RS触发器正常工作时,输入信号必须遵守约束条件,不允许输入()。

A.R D=1,S D=0B.R D=0,S D=1C.R D=0,S D=0D.R D=1,S D=1D50.某D/A转换器的参考电压为5V,输入数字量位数为8位,如果此时输入数字量大小为64,则输出模拟量大约为()。

A.1.25VB.1.28VC.2.5VD.3.2VA51. ADC0804属于()转换器。

A.双积分型B.逐次逼近型C.权电流型D.并联比较型B52.()不包括在硬盘CHS内。

A.硬盘柱面B.硬盘转速C.硬盘磁头D.硬盘扇区B53.扫描仪是()。

A.计算机内部仪器设备B.通过捕获图像并将之转换成计算机可以显示、编辑、存储和输出的数字化输入设备C.具有提取和将原始的线条、图像、文字、照片、平面实物转换成补课编辑文件功能D.具有PS/2端口与计算机连接B54.船舶计算机DOS操作系统的外部命令中,用于磁盘格式化的命令是()。

A.editB.formatC.copyD.rdB55.在船舶局域网中某台计算机上运行“ping127.0.0.1”其用途是()。

A.检测本机与IP地址为“127.0.0.1”的目标机是否连通B.检测本机与IP地址为“127.0.0.1”的路由器是否连通C.检测本机网络软硬件是否正常D.检测本机网络操作系统是否正常C56.某船舶局域网的各工作站和服务器均挂在一条总线上,该网络为()结构。

A.总线型B.星型C.环型D.树型A57.Inmarsat-F77船站提供的ISDN接口为()。

A.RJ-11B.RJ-45C.RJ-232D.RJ-422B58.在船舶局域网中,网络共享的最基本单位是()。

A.文件B.文件夹C.目录D.打印机B59.船用工业计算机装有双风扇可提高()能力。

A.抗振动B.抗冲击C.对流散热D.除湿防潮C60.调制的种类很多。

分类方法也不一致。

正弦波凋制有()()、()三种基本方式,后两者合称为角度调制。

此外还有一些变异的调制,如单边带调幅、残留边带调幅等。

A.幅度调制;频率调制;相位调制B.频率调制;幅度调制;相位调制C.单边带调制;颗率调制;相位调制D.残留边带调制:频率阚制;单边带调制A61.下列因素中会对电离层产生影响的是()。

①太阳的照射;②潮汐;③天线的高度;④天气的季节性变化;⑤太阳耀斑。

A.①②④⑤B.①②③④C.①③④⑤D.①④⑤D62.外部噪声干扰主要包括()。

①工业干扰;②电台间的干扰;③天电干扰;④内部的噪声干扰;⑤电阻和半导体器件或相应的等效器件产生的干扰;⑥宇宙干扰等。

A.①②③④⑤⑥B.①②③④⑥C.①②③⑤⑥D.①②③⑥D63.以下参数是用来衡量设备本身噪声品质的是()。

A.信噪比B.输入输出比C.灵敏度D.噪声系数D64.噪声系数NF总是()。

A.大于1B.小于1C.等于1D.小于等于1A65.短波通信主要靠()方式进行。

A.电离层对电磁波的折射B.电离层对电磁波的反射(天波)C.电磁波的直线传播D.电磁波的地面传输B66.在甚高频无线电话通信中,无线电波的传播方式主要是靠()传播。