SNMP网管测试指导书

网络管理实验snmp协议

网络管理第一次实验实验报告姓名:***学号:********班级:26实验一:SNMP MIB信息的访问1 实验目的:学习SNMP服务在主机上的启动与配置,掌握用MIB浏览器访问SNMP MIB 对象值得方法,通过观察的MIB-2树图加深对MIB组织结构的了解。

2 实验内容:1 启动SNMP服务并配置共同体2 配置并熟悉MIB浏览器,观察MIB树结构,访问MIB对象3 查看表结构被管对象3 实验软件环境:Microsoft XP操作系统,AdventNet SNMP Utilities4 实验步骤总结:启动SNMP服务和配置共同体:1 添加windows “管理和监测工具”组件,并将其选定为“简单网络管理协议”。

2 在控制面板中选择“管理工具”——》“服务”,进入“SNMP Service的属性”对话框,设置并启动。

3 在“安全”选项卡中,配置共同体,其中团体权利为“只读”,团体名称“public”。

配置并熟悉MIB浏览器:1 打开MibBrowser启动MIB浏览器,设置Host为localhost,Community为public,SNMP端口号161.2 单击MIB浏览器左侧“RFC1213-MIB”前的符号“+”打开被监测主机的MIB树图结构,观察。

3 选择要访问的MIB对象,并进行访问。

4 访问MIB树的叶子节点。

5 打开“SNMP table”窗口,单击start获得路由表信息。

5 实验过程截图:截图1:观察MIB树图结构的截图截图2:通过Get访问MIB树对象截图3:通过GetNext访问MIB树对象截图4:路由表信息六课后要求与问题:要求一:根据MibBrowser软件左侧MIB导航图画出MIB-2树图(到组),并画出UDP 子树(到基本被管对象)。

答:根据截图一,可以画出树图如下:Udp子树图:要求二:通过使用MibBrowser依次访问system组的各个对象,考察各个被管对象的物理意义,并写出被管对象sysDescr的值。

网络设备ping、snmp、telnet、syslog测试脚本使用说明文档(脚本见附件,网管软件必备)

Write by 王腾蛟sevenping、snmp、telnet、syslog测试脚本使用说明文档(脚本见附件)为了方便纳管测试,提高工作效率,按要求写了相关测试脚本,测试通过,可以正常使用。

ping、snmp、telnet测试脚本使用说明把脚本ping+telnet+snmp-test.py放在网管服务器的/var/log 目录下,可以直接使用,测试结果分别放在/var/log/ping.log,/var/log/snmp.log,/var/log/telnet.log,使用步骤如下:●到/var/log/ 目录下,清空ping.log,snmp.log,telnet.log,ipaddr.txt四个文件cd /var/log>ping.log>snmp.log>telnet.log>ipaddr.txt●把需要测试的管理地址放入ipaddr.txt,执行脚本文件vi ipaddr.txt,编辑,输入ip地址,wq保存退出python ping+telnet+snmp-test.py●运行结束,查看测试结果more ping.logmore snmp.logmore telnet.logsyslog测试脚本使用说明把脚本syslogtest.py放在syslog服务器的/var/log 目录下,可以直接使用,测试结果放在/var/log/syslog.log,使用步骤如下:●到/var/log/ 目录下,清空syslog.log,ipaddr.txt两个文件。

cd /var/log>syslog.log>ipaddr.txt●把需要测试的管理地址放入ipaddr.txt,执行脚本文件vi ipaddr.txt,编辑,输入ip地址,wq保存退出python syslogtest.py●运行结束,查看测试结果more syslog.log附件祝小伙伴们纳管顺利,(*^__^*) ……。

基于SNMP协议的测试指导

基于SNMP协议的I2000版本测试指导胡修文 KF2032 2004-6-30摘要Abstract :本文结合I2000 WAPGW 版本的系统测试,介绍了SNMP协议的网管版本的测试方法和相关测试工具的使用方法,给刚开始或即将测试SNMP协议网管版本的同事一个指引。

1引言WAP网关设备纳入I2000管理时采用的管理协议是SNMP协议,它不同于以前各个设备所使用的窄带MML协议、智能MML协议,虽然I2000的体系结构没有变化,但随着管理协议的变化,我们测试的手段和方法也有所不同了。

本文以WAP网关设备的网管版本为例,总结了测试SNMP协议网管版本的一些方法,目的是使新接触此类网管版本的同事少走弯路,有所借鉴。

2SNMP协议简介首先我们必须了解一些SNMP协议的知识,这里简单介绍一些SNMP协议的基础知识,内容主要来自《TCP/IP详解卷一》,更多内容请参考该红宝书。

SNMP即简单网络管理协议,目前有3个版本:V1、V2、V3,WAP网关用的是SNMP V3。

网络管理包括管理进程Manager(如I2000)和设备代理进程Agent两部分,SNMP就是管理进程和代理进程之间的通信协议。

它们之间的通信有两种方式,一种是管理进程向代理进程发出请求,询问一个具体的参数值;另外一种方式是代理进程主动向管理进程报告有某些重要的事件发生。

此外,管理进程还可以改变代理进程的参数的值。

2.1SNMP协议报文管理进程和代理进程的交互有5种报文:1、get-request 操作:管理进程从代理进程处提取一个或多个参数值,简称 get;2、get-next-request 操作:管理进程从代理进程处提取一个或多个参数的下一个参数值,简称get-next;3、set-request 操作:管理进程设置代理进程的一个或多个参数值,简称 set;4、get-response 操作:代理进程返回的一个或多个参数值,是代理进程对前面3种操作的响应;5、trap 操作:代理进程主动发出的报文,通知管理进程有某些事情发生。

snmp trap测试方法

snmp trap测试方法

SNMP(简单网络管理协议)的trap测试方法主要分为以下几个步骤:

1. 打开SNMP_Trap_Watcher软件,该软件会自动检测SNMPTrap的

162端口是否被占用。

如果占用的话,它会提示。

2. 使用“netstat –ano find “162””命令,找出占用162端口的进程

PID号。

3. 在任务管理器中找到该进程,并查看其详细信息。

如果发现是进程占用了162端口,可以选择禁用或者停止该进程的服务。

4. 确认SNMP_Trap_Watcher软件现在可以正常运行。

另外,除了测试SNMP trap的端口占用情况,还可以通过其他方式进行测试,例如使用MIB(管理信息库)文件进行设备节点信息的查看和操作。

具体操作包括导入MIB文件到MIB browser软件中,连接设备并进行各种操作,如get和set操作,以及开启trap接收服务等。

请注意,具体的测试方法和步骤可能会因设备和软件版本的不同而有所差异。

在进行测试时,建议参考设备的用户手册和SNMP的相关文档,以确保测

试的准确性和有效性。

SNMP实验一指南

实验一:通过snmp协议修改路由器信息IP规划:路由器:fa0/0 192.168.1.1/24交换机管理地址:VLAN 1 192.168.1.2/24PC:192.168.1.10/24网络设备配置路由器:hostname R1interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0no shutsnmp-server community xiaoro RO(开启SNMP,community是一中简单的身份认真,ro是只读文件,rw是可读可写文件)snmp-server community xiaorw RW交换机:interface Vlan1ip address 192.168.1.2 255.255.255.0snmp-server community xiaoso ROsnmp-server community xiaosw RW命令步骤:Continue with configuration dialog? [yes/no]: nPress RETURN to get started!Router>enableRouter#confConfiguring from terminal, memory, or network [terminal]? tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#interface f0/0Router(config-if)#ip address 192.168.1.1 255.255.255.0Router(config-if)#no shutRouter(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up exitRouter(config)#hostname R1R1(config)#exitR1#confConfiguring from terminal, memory, or network [terminal]? tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#cdp runR1(config)#snmp-server community xiaoro ro%SNMP-5-W ARMSTART: SNMP agent on host R1 is undergoing a warm startR1(config)#snmp-server community xiaorw rwR1(config)#交换机:Switch(config)#interface vlan1Switch(config-if)#ip address 192.168.1.2 255.255.255.0Switch(config-if)#exitSwitch(config)#snmp-server community xiaoso roSwitch(config)#snmp-server community xiaosw rwSwitch(config)#由于的PT的的功能有限,小T我就演示如何获取网络设备的系统信息和通过SNMP 来修改网络设备的名字。

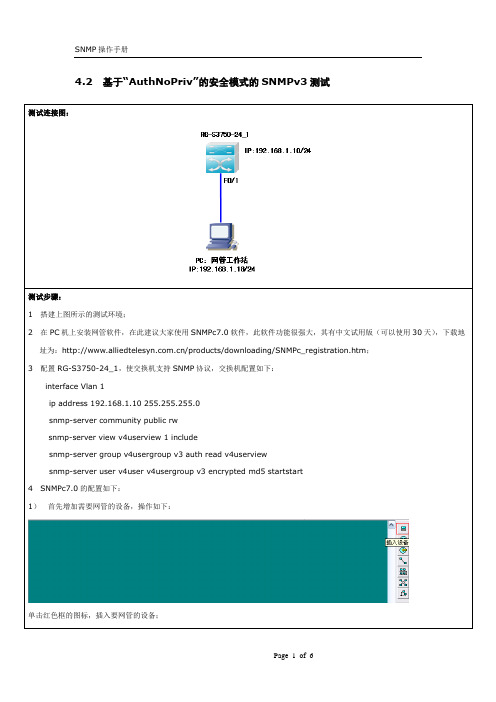

SNMP操作手册下3

interface Vlan 1

ip address 192.168.1.10 255.255.255.0

snmp-server community public rw

snmp-server view v4userview 1 include

4.2

测试连接图:

测试步骤:

1搭建上图所示的测试环境;

2在PC机上安装网管软件,在此建议大家使用SNMPc7.0软件,此软件功能很强大,其有中文试用版(可以使用30天),下载地

址为:/products/downloading/SNMPc_registration.htm;

单击红色框的图标,插入要网管的设备;

2)设置需要网管设备的相关的参数,如下:

此步骤设置很关键,在此可以设置网管站与交换机是使用SNMP那个版本来交互报文

5使用SNMPv3协议,网管工作站轮询交换机,操作如下:

6确认网管站和交换机确实是使用SNMPv1协议交互信息,在网管站上运行sniffer软件,捕获报文,如下:

网管站get报文:

交换机GetReply报文:

snmp-server group v4usergroup v3 auth read v4use Nhomakorabeaview

snmp-server user v4user v4usergroup v3 encrypted md5 startstart

4 SNMPc7.0的配置如下:

1)首先增加需要网管的设备,操作如下:

SNMP小测试

SNMP小测试1.SNMP是什么,阐述它的用途和意义?SNMP是一套简单网络管理协议。

是基于简单网关监视协议定义的,它是标准的用于IP 网络节点管理的协议。

它主要包括监视和控制变量集以及用于监视设备的两种数据格式SMI和MIB,能够远程管理支持此协议的网络设备,监视网络状态,修改网络配置,接收报警信息等。

2.简述SNMP的工作原理。

SNMP管理的网络主要包括三部分:网络管理系统(NMS)代理(Agent)以及被管理设备。

SNMP采用的是C/S模式,通过NMS和代理之间的交互,对网络设备进行管理和维护。

NMS对网络设备进行读写、设置的操作。

代理接到指令后,然后从其他设备上其他协议模块中取得所要的管理变量的值,形成响应报文反馈给NMS。

在一些紧急情况下,代理主动的发送trap报文。

3.SNMP中有哪些命令?各代表什么含义和作用?主要有四种命令。

1.get-request 从代理处获取一个或者多个参数值2.get-next-request从代理获取当前参数的下一个参数值3.set-request 设置代理的参数值4.get-response 代理返回的参数值,主要是以上三种操作的相应值4.SNMPv1/v2c/v3的主要区别有哪些?SNMPv1是最初的版本,提供最小额度的网管服务。

SMI和MIB比较简单,存在安全漏洞。

采用团体名认证,是一种简单的请求/响应协议。

SNMPv2c是对SNMPv1功能的增强,报文格式PDU类型不同,Trap报文的格式也不同:1.增加了新的数据类型。

Counter32、Counter64。

Unsigned32等。

2.增加了新的操作类型。

GetBulkRequest 和InformRequest。

3.提供了更加丰富的错误代码,能够更加细致的区分错误。

4.定义了新的MIB库(manager to manager),提供了对分布式管理结构的支持。

SNMPv3主要是在安全性进行了增强。

snmptrap测试说明文档

snmptrap测试说明

SNMP Trap 就是被管理设备主动发送消息给 NMS (网络管理系统)的一种机制。

类型: 0 , coldstart; 1, warstart;2, linkdown; 3, linkup; 4,authentication failure;5,neighbor loss,6,enterprise specific.

厂家的mib文档会提供关于oid类型的描述,通过enterprise specific这种方式可以结合厂家的mib文档自定义想要触发的事件告警。

1)以下是通过SNMP-JManager工具模拟设备推送snmptrap信息,配置如下图:

2)以下是系统中的配置,请注意普通类型,特殊类型和企业oid,均要保持一致,如果设备没有加入监控,可以通过输入ip的方式添加设备。

3)下图为Wireshark工具的抓包记录,说明SNMP-JManager工具模拟设备推送snmptrap 信息成功发送到了服务器端。

4)如下为系统中的事件列表中触发的事件信息

以上为snmptrap的功能测试方法,客户可以通过灵活的定义特殊类型和企业oid的方式,满足对于一些能够推送snmptrap信息的设备的相关事件监控。

实验六 Windows系统SNMP服务的安装配置和测试

实验六1 Windows 2K/XP SNMP Agent功能的安装和配置一、实验目的本实验描述Microsoft Windows snmp agent的安装和配置。

了解Windows XP SNMP服务功能配置方法,使用Windows XP SNMP服务实现简单的SNMP服务功能,二、实验工具及环境Windows XP系统网络环境或单机。

三、实验计划学时1学时上机。

四、实验内容⑴阅读Windows XP 提供的帮助文档,了解Windows XP提供的 SNMP服务功能及其配置方法。

⑵安装Windows XP SNMP服务功能,熟悉其安装过程和要点。

⑶配置Windows XP SNMP服务管理站和代理。

五、操作步骤1.在Windows XP中安装SNMP AgentWindows SNMP agent在WindowsXP默认安装的时候是没有装上的,Windows snmp agent能对SNMP的请求进行应答并能够主动发送Traps,Traps按照支持的MIB由SNMP 事件Agent来产生。

在Windows XP中安装SNMP服务的过程如下所述。

(1)在“控制面板”中双击“添加/删除程序”,出现“添加或删除程序”对话框,如图1.1所示;图1.1 添加或删除程序对话框(2)选择“添加/删除Windows组件”,出现“Windows组件向导”对话框,如图1.2所示图1.2 Windows组件向导(3)接着在随后弹出的“Windows组件”对话框中选择“管理和监视工具”项,点击下面的"详细信息",出现“管理和监视工具”对话框,如图1.3所示图1.3 管理和监视工具对话框(4)在 "管理和监视工具"的对话框中选择"简单网络管理协议SNMP",确定后点击"下一步",开始安装SNMP组件,安装过程中会提示放入WindowsXP安装光盘,请事先准备好。

网络实验-snmp

第三部分网管实验实验目标:设置网络设备启动SNMP网管功能,通过MIB浏览器,观察网络设备状态,并设置网络设备接口关闭或开启。

1、在上一实验网络环境下,增加一台做网管的计算机PC3,并设置好IP地址,默认网关。

测试网络连通性。

2、在1841路由器上,设置启动SNMP网管功能。

Router(config)#snmp-server community zhaosnmp rw 启动SNMP%SNMP-5-WARMSTART: SNMP agent on host Router is undergoing a warm start3、在网管计算机上,进入MIB库浏览器,设置监管对象的详细信息。

包括IP地址,读共同体名字和写共同体名字。

4、如何通过MIB库,查询ROUTER0的接口的MAC地址和接口的状态。

先点击左边,展开悲观对象的节点找到ifPhyAddress 这一项,点击以下。

然后点击右上角的“GO”键。

就可以查出路由器接口的MAC地址了。

点击ifAdminStatus就可以查出路由器接口的状态了。

5、在交换机SWITCH1 上设置IP地址,并启动SNMP的网管。

Switch(config)#interface vlan 1Switch(config-if)#ip address 192.168.3.253 255.255.255.0Switch(config-if)#ip default-gateway 192.168.3.254Switch(config-if)#no shutSwitch(config)#snmp-server community swsnmp rw6、查询交换机的接口状态,并把结果拷屏。

7、找到接WWW服务器的端口,通过SNMP设置,使该端口关闭。

先找到交换机接WWW服务器的端口,点击以下。

然后再“Operation”的位置选择“SET”,并将值设置为“2”。

点击以下。

然后点击右上角的“GO”键。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网管测试指导书(二)------张晨悦目录一..测试前的准备工作 (2)①.搭建环境 (2)②.MIB工具的使用 (2)二.部分节点的测试方法及技巧 (4)①.普通节点 (4)②.告警 (10)(1)告警制造前的准备工作 (11)(2)部分告警制造过程及告警读出值 (11)1.CPU使用率过高告警 (11)2.CPU使用率过高告警清除 (12)3.内存利用率过高告警 (13)4.内存使用率过高告警清除 (14)5.AP无线监视工作模式变更告警 (15)6.SSID密钥冲突告警 (16)7.AP间同频干扰告警 (16)8.AP间同频干扰告警清除 (17)9.AP邻频干扰告警 (18)10.AP邻频干扰告警清除 (19)11.非法AP告警 (20)12.非法AP告警清除 (21)13.终端干扰告警 (22)14.终端干扰告警清除 (23)15.无线链路终端告警 (24)16.无线链路终端告警清除 (25)17.AP无法增加新关联用户告警 (26)18.AP无法增加新关联用户告警清除 (26)19.无线链路变更通告 (27)20.终端鉴权失败通告 (28)21.终端关联失败告警 (29)22.软件升级失败通告 (30)③.测试中规避项测试说明 (31)三.网管测试总结 (32)一..测试前的准备工作经过了两个月的学习,学到了很多东西,其中,网管测试是重中之重,并且去乌鲁木齐出差所做的工作也是网管测试。

下面,我就浅谈一些我对网管测试的理解以及测试中的一点总结。

①.搭建环境网管测试我们使用的是MIB工具。

进行一个网管测试,需要的是测试的版本(img文件或bin文件),因为特定的版本对应特定的MIB文件,如果不匹配,测试就不能进行。

其次需要的是MIB文件,也就是测试的核心文件。

首先先进行连线②.MIB工具的使用连好线后,安装MIB工具。

安装好MIB工具后,打开MIB文件,如:打开后,点击“File”“Compile”进行编译。

此处注意:要先在串口上cat /etc/.sys.bin以下,看看需要升级后的版本中的企业码和该处的是否一样,不是则选择替换,替换成和版本相同的企业码。

进行编译(Compile)时,应该会弹出如下窗口:如果没弹出,原因是该MIB文件放在了中文目录下。

只需将其放在英文目录下便可成功编译。

编译成功后保存编译后的文件。

接着打开MIB Browser进入页面后,在此处填写该型号AP的IP地址在MIB目录下找到刚刚编译过的文件,将其导入到上面。

填好后点击右边的连接按键,后应出现如图所示界面此时,证明MIB Browser已经成功连接上了AP接下来就是按照节点表来读节点值了。

二.部分节点的测试方法及技巧①.普通节点在测试中,我遇到了以下几个节点是比较难测的,经过多方询问,最终搞清楚了这些节问题:测试出来的值为1: presharekey.1.1 (octet string) <1D><1C><18><1D><19><1C><1D><1C><18><1C><1C> [1D.1C.18.1D.19.1C.1D.1C.18.1C.1C (hex)]该节点设置了密钥,为什么显示不出来?答:该节点的显示方式是以密文方式显示出来的。

这样其安全性更高。

测试方法:1.开启无线接口,添加一个SSID2.查询“接收到的管理帧的数量”节点数值3.使用一个STA连接上该SSID4.再次查询“接受到的管理帧的数量”5.有合理增加即可这里的合理增加是指增加量相对于读出的值而定的,比如读出值为200,但是增加量达到了150,这就存在问题。

相反,如果读出值为20000000,增加量达到了150,就属于合理增加。

测试方法:1.开启无线接口,添加一个SSID,使用一个STA连接上该SSID。

2.查询“接收到的控制帧的数量”节点数值3.使用该STA向AP PING大包4.查询“接收到的控制帧的数量”节点数值测试方法:1.将一个STA关联到该AP,并且PING包2.查询“AP接收到的终端的当前信号”节点值3.将STA远离AP,但是不至于无线断掉4.查询“AP接收到的终端的当前信号”节点值5.节点值减少这里其实不好测,如果离得距离远了或者周边的干扰过大,都连不上,这还是要看平时对测试方法:1.打开AP页面,找到无线配置页面2.查询“无线端口updown次数”节点值3.将无线配置页面中的启用无线勾掉。

4.查询“无线端口updown次数”节点值5.节点值加1,视为正常。

这个还比较好测试,但是如果是有线端口的updown怎么测试呢?1.查询“端口updown次数”节点值2.将网线拔掉再接上3.查询“端口updown次数”节点值4.节点值增加2视为正常如果使用瘦AP,将网线拔掉后再接上,该AP从AC获得的地址就会改变,因此需要在MIB 浏览器上填入新的IP,这样许多数据就会清空。

这时读出来的端口updown次数节点值为0,比如,读取功率调整步长节点值为2则在发射功率配置节点上set -1 表示当前功率+(-1)X步长这样设置后的功率就为原来基础上减去2dBm更改后为了证实验证后的结果,可以在串口查询输入iwconfig 后,查询STA的接入点下的TX-Power1.查询“最大允许的关联终端数量”,并设置值为12.使用一个STA关联上该AP。

接着使用其他多个STA去关联该AP测试方法:使用STA关联上AP后,STA对着AP ping大包,如ping 172.25.4.42 -t –l 40000,这样有的时候就会出现request timed out。

出现了很多,就以为丢包率很大。

但是我问了研发人员,他们说,有的时候网络不通,包并没有发到AP上,这时也会出现request timed out,这样就不算是丢包了。

因此,丢包率很低属于正常情况。

1.查询“终端上行最大速率”和“终端下行最大速率”的节点值。

2.使用STA连接上AP的一个SSID,使用chariot进行吞吐量测试,得出结果。

3.设置“终端上行最大速率”和“终端下行最大速率”中对应的SSID值(合理值,比如第一次chariot测试的值是18,在此,设置为10就可,但是设置为30,40就没效果了),其中,设置出的值的单位默认为Kbps4.使用chariot测试出更改后的值5.后者测出的值的大小范围应当和设置值相差不大测试方法:这里需要设置多个节点值。

1.打开节点wlanFloodCheckEnable,将其值设置为enable。

2.wlanFloodCheckInterval节点的意思是时间范围,AP会在这个时间范围内扫描符合设置的STAmac地址。

将其值设置为100左右即可,表示100秒。

3.wlanActiveBlackThreld节点的意思是无线包的门限值,如果在特定时间内无线包的数量超过了该门限值,AP便会加入黑名单。

设置为2即可,不能设置为1 4.wlanActiveBlackTime节点的意思是mac加入黑名单中持续的时间。

时间设置为稍微大一点,比如60即可。

5.将这些值设定好以后,还需要做的是将AP的一个V AP中的最大客户数设定为1,这样只有一个STA能够加入该AP。

6.使用STA1连接上AP后,使用STA2持续连接该AP,这时,STA2便会向AP发送特定的无线包。

当发送的无线包数大于2时,该STA的MAC便自动加入了黑名单中。

例如其节点读出值为1: wlanActiveBlackMac.0 (octet string)#1()#2()#3(6,00:19:d2:97:b7:84,1292467858,1292467858,06:11:22:11:22:11,0,-2 2;)#4()#5()这个节点中,读出值中的#1()#2()#3()#4()#5()指的是泛洪攻击类型。

其类型分别是:#1 认证#2解除认证#3 关联#4 解除关联#5 重关联,共五种。

这里在#3的后面,说明该SSID加入黑名单的原因是在关联的过程中被泛洪攻击。

括号中的“6”指6信道;“00:19:d2:97:b7:84”指被泛洪攻击的STA mac地址;“1292467858,1292467858”指的是第一次探测到的时间和最后一次探测到的时间(秒),这个时间是从1970年1月1日为0秒计算至今的时间;“06:11:22:11:22:11”是指BSSID;“0”指的是AdHoc状态为0;“-22”指的是此时的信号强度。

测试方法:该节点的测试需要用到AP的漫游。

就是使用两台AP(记为AP1,AP2),连接上AC后,加入相同的分组,这样就能下发到相同的SSID。

使用STA连接上AP1,然后开启AP2,使用MIB浏览器读取AP2的该节点值。

记做a。

AP1和AP2都要放在STA能够连接上的范围内。

这时将AP1断电,此时的STA会产生短暂的断电,接着又连接上了AP。

此时再读取AP2的节点值,记做b。

b的值应该在a的基础上有增加。

如图所示:①.开启AP1,使用STA连接上AP1。

读取AP2的该节点值。

②.开启AP2③.关闭AP1,STA便会自动连接上AP2由于是端口发送和接收的非单播包数,节点名称为ethernetTxNonUnicasPtks和ethernetRxNonUnicasPtks,因此这里使用一台AP与PC连接,假设使用的胖模式,AP的地址为192.168.0.228,PC的地址为192.168.0.100。

这时在PC上运行telnet 192.168.0.228。

进入AP后,Ping 192.168.0.1。

然后读取端口发送的非单播包数,能发现节点值在不断增加。

同样的,使用PC去ping 192.168.0.1,然后查询端口接收的非单播包数,能发现节点值在不断增加。

测试方法:启用AP的无线接口,使之正常工作。

然后查询“接收到的管理帧的数量”节点值,记录该值。

此时将一个STA连接上该AP,会发现该节点值有增加。

测试方法:启用AP的无线接口,使之正常工作。

然后查询“发送到的管理帧的数量”节点值,记录该值。

将STA连接到此AP,在该STA上向AP ping包。

然后再次查询“发送的管理帧的数量”会发现节点值有所增加。

测试方法:启用AP的无线接口,使之正常工作。

然后查询“接收到的控制帧的数量”节点值,记录该值。

然后使用STA连接上AP。

然后查询节点1.3.6.1.4.1.3902.1.4.1.1.6,该节点为RTS门限值,默认为最大的2347。

修改其值为500,意思是发送或接收的包的长度如果大于500,将被剪切成几部分。

然后使用STA项AP ping包,例如ping 192.168.0.228 –l 1000。