2卫生系统数字证书应用集成规范

电子证照管理系统建设方案及应用

电子证照管理系统建议方案二〇一六年五月目录5 第1章. 项目概述........................................................................................................51.1. 项目背景......................................................................................................51.2. 指导思想......................................................................................................51.3. 建设目标......................................................................................................61.4. 建设任务......................................................................................................7 第2章. 需求分析........................................................................................................72.1. 名词解释......................................................................................................72.2. 业务用户分析..............................................................................................2.3. 服务对象......................................................................................................82.4. 电子证照生成流程 (8)2.5. 制证签发(未写) (9)2.6. 电子证照发布和共享流程 (10)102.7. 证照应用....................................................................................................2.8. 业务系统改造 (11)第3章. 总体设计 (11)3.1. 总体框架 (11)123.2. 应用架构....................................................................................................3.3. 电子证照生成系统设计 (12)3.4. 电子证照综合管理平台整体设计 (13)3.5. 与审批系统对接 (14)143.6. 技术路线....................................................................................................3.6.1. 高性能数据库技术 (14)3.6.2. 分布式文件系统 (14)153.7. 性能设计....................................................................................................3.7.1. 基本要求 (15)3.7.2. 系统响应时间 (15)3.7.3. 并发处理能力 (16)163.7.4. 稳定性............................................................................................3.8. 系统安全及保密设计 (16)3.8.1. 物理安全 (16)3.8.2. 通信网络安全 (17)3.8.3. 区域边界安全 (18)3.8.4. 计算环境安全 (19)3.8.5. 安全管理 (21)3.8.6. 数据恢复和备份 (22)第4章. 建设内容......................................................................................................234.1. 电子证照技术标准规范 (23)4.1.1. 电子证照存储库 (23)4.1.2. 应用接口规范 (25)4.2. 电子证照目录服务系统 (26)4.2.1. 证照元数据定义 (26)4.2.2. 证照模板设置 (26)4.2.3. 证照数据注册 (26)4.2.4. 目录管理 (26)4.3. 电子证照签发管理系统 (27)4.3.1. 数据接口 (27)4.3.2. 证照录入 (27)4.3.3. 证照审核 (27)4.3.4. 证照签章 (27)4.3.5. 证照入库 (27)4.4. 电子证照综合管理平台 (27)4.4.1. 证照查询 (27)4.4.2. 证照管理 (28)4.4.3. 证照统计分析 (28)4.4.4. 监督监察 (28)4.5. 电子证照公共服务平台 (28)4.6. 电子证照接口服务平台 (28)4.6.1. 业务流程 (29)4.6.2. 交换接口 (29)4.6.3. 应用接口规范 (29)30 第5章. 项目清单......................................................................................................305.1. 软件清单....................................................................................................305.2. 配套设施清单............................................................................................第1章. 项目概述1.1.项目背景国家发展改革委、财政部、教育部、公安部、民政部、人力资源社会保障部、住房城乡建设部、国家卫生计生委、国务院法制办、国家标准委等10 部门发布《推进“互联网+ 政务服务”开展信息惠民试点实施方案》,提出要加快推进“互联网+ 政务服务”,深入实施信息惠民工程,构建方便快捷、公平普惠、优质高效的政务服务体系。

东方新诚信CA证书咨询服务流程及规范-东方新诚信数字认证中心

东方新诚信CA证书咨询服务流程及规范第一节概括性描述第一条《东方新诚信CA服务流程及规范》定义了参与东方新诚信数字认证中心的管理方、使用方和提供方开展电子认证咨询服务的工作机制,描述了电子认证服务的总体要求,规范了电子认证服务机构需要遵循的证书业务服务和证书支持服务的要求,提出了服务的保障要求。

本规范适用于东方新诚信电子认证服务体系建设的管理方、使用方和提供方。

第二条电子认证活动参与方及其职责:1. 东方新诚信数字认证中心东方新诚信CA是根据《中华人民共和国电子签名法》和《电子认证服务管理办法》规定,依法建设的数字证书电子认证服务的安全系统。

东方新诚信数字认证中心是负责创建和分配公钥证书的权威机构,是颁发数字证书的实体。

2. 注册机构注册机构作为东方新诚信数字认证中心授权委托的下属机构,包括注册系统(RA系统)和证书本地受理点,负责受理证书申请。

3. 订户订户是从东方新诚信CA接收证书的实体。

在电子签名应用中,订户即为电子签名人。

4. 依赖方依赖方是依赖于证书真实性的实体。

在电子签名应用中,即为电子签名依赖方。

依赖方可以是、也可以不是一个订户。

在东方新诚信CA的证书服务体系中,依赖方是信任东方新诚信CA的证书,可以对使用东方新诚信CA证书机制进行的数字签名进行验证,使用其他东方新诚信CA证书的公钥的实体。

依赖方可以在法律规定以及东方新诚信CA CPS规定的范围内信任证书及其签名,并享有东方新诚信CA CPS规定的各种权利。

5. 其他参与者其他参与者是指其他为东方新诚信CA提供相关服务的实体。

第三条证书应用1. 适合的证书应用东方新诚信CA所发证书能够满足不同业务的需要,如电子政务、东方新诚信卡应用、可信个人数据应用、安全电子邮件、安全公文流转等应用。

证书申请人根据实际需要,决定采用哪种数字证书类型。

2. 限制的证书应用。

限制东方新诚信CA发放的证书应用的场合主要包括(但不限于):(1)禁止在任何违反国家法律、法规或破环国家安全的情形下使用,由此造成的法律后果由用户自己承担;(2)由于证书的使用可能导致人员死亡、伤残的情形;(3)由于证书的使用可能导致环境破坏的情形。

电子签名在医院电子病历中的实施

电子签名在医院电子病历中的实施李迎新;陈能太【摘要】Objective: To gradually implement electronic signature in medical records included outpatient prescription, examination report, test report, hospitalization record and others so as to realize paperless archiving for electronic medical record(EMR) of hospital. Methods: The national law of electronic signature was used as the legal basis and the electronic signature technique was used as the technological foundation to establish electronic signature mechanism about signature, encryption and authentication. The dean who was responsible for informatization of hospital was appointed group leader, and section chief of each relevantly functional department, director of clinical department and head nurse were members of the group. Through perfect the leading group for informatization to ensure electronic signature was effectively implemented. Results: Through adhered to some principles included top-level design, gradual implementation and from easiness to difficulty, the electronic signatures about out-patient prescription, examination reports, test reports, documents of medical record and the paperless archiving for hospitalization record were realized after technique development of many years. Conclusion: The implementation of electronic signature can ensure the legality and authenticity of EMR, and the traceability of modified behavior. And it has realized paperless management for medical archives and has strengthened internal sharing of medical information in hospital.%目的:实现医院电子病历的无纸化归档以及医院门诊处方、检查报告、检验报告、住院病历等医疗记录的电子签名.方法:以国家电子签名法为法律依据,以电子签名技术为技术基础,建立电子签名的签名、加密和验证机制;以医院主管信息化院长任组长,各相关职能科长、临床科室主任及护士长任小组成员,健全医院信息化领导小组,保障电子签名的有效实施.结果:通过优化顶层设计、分步实施、先易后难的原则,经过多年的技术开发,实现了医院门诊处方、检查检验报告、病历文书的电子签名及住院病历的无纸化归档.结论:电子签名的实施保证了电子病历的合法性、真实性及修改行为的可追溯性,实现了医疗文书的无纸化,强化了医疗信息在医院内部共享.【期刊名称】《中国医学装备》【年(卷),期】2018(015)004【总页数】4页(P94-97)【关键词】电子签名;电子病历;病历归档【作者】李迎新;陈能太【作者单位】江门市中心医院网络信息管理中心广东江门 529030;江门市中心医院网络信息管理中心广东江门 529030【正文语种】中文【中图分类】R-058目前,医院的信息化建设先后经历了数字化体系建设、系统扩展、无纸化建设和系统完善提升等阶段。

统一身份认证系统、数字身份认证平台技术方案

统一身份认证系统技术方案2019年目录1总体设计 (1)1.1设计原则 (1)1.2设计目标 (2)1.3设计实现 (3)1.4系统部署 (4)2方案产品介绍 (5)2.1统一身份认证管理系统 (5)2.1.1系统详细架构设计 (5)2.1.2身份认证服务设计 (7)2.1.3授权管理服务设计 (11)2.1.4单点登录服务设计 (15)2.1.5身份信息共享与同步设计 (17)2.1.6后台管理设计 (21)2.1.7安全审计设计 (24)2.1.8业务系统接入设计 (26)2.2数字证书认证系统 (27)2.2.1产品介绍 (27)2.2.2系统框架 (28)2.2.3软件功能清单 (29)2.2.4技术标准 (30)3数字证书运行服务方案 (32)3.1运行服务体系 (32)3.2证书服务方案 (33)3.2.1证书服务方案概述 (33)3.2.2服务交付方案 (34)3.2.3服务支持方案 (42)3.3CA基础设施运维方案 (43)3.3.1运维方案概述 (43)3.3.2CA系统运行管理 (43)3.3.3CA系统访问管理 (44)3.3.4业务可持续性管理 (45)3.3.5CA审计 (45)1总体设计1.1设计原则一、标准化原则系统的整体设计要求基于国家密码管理局《商用密码管理条例》、公安部计算机系统安全等级要求和《中华人民共和国计算机信息系统安全保护条例》的有关规定。

数字证书认证系统的安全基础设施的设计和实现将遵循相关的国际、国内技术和行业标准。

二、安全性原则系统所采用的产品技术和部署方式必须具有足够的安全性,针对可能的安全威胁和风险,并制定相应的对策。

关键数据具有可靠的备份与恢复措施。

三、可用性原则系统具有足够的容量和良好的性能,能够支撑百万级或千万级用户数量,并能够在海量用户和大并发访问压力的条件下,保持功能和性能的可用性。

四、健壮性原则系统的基础平台成熟、稳定、可靠,能够提供不间断的服务,相关产品均具有很强的健壮性、良好的容错处理能力和抗干扰能力。

电子政务电子认证服务质量

电子政务电子认证服务质量评估要求Specifications for Quality Evaluation of Electronic Certification Servicein E-Government国家密码管理局2018年11月目次前言 (4)1.适用范围 (1)2.规范性引用文件 (1)3.术语和定义 (1)4.符号和缩略语 (2)5.基本要求 (2)5.1认证机构 (3)5.2基础设施 (3)6.业务要求 (3)6.1电子认证业务规则管理 (3)6.2数字证书服务 (3)6.2.1注册机构管理 (3)6.2.2业务流程 (3)6.2.3业务咨询 (3)6.2.4证书申请与受理 (4)6.2.5证书签发 (4)6.2.6证书更新及密钥更新 (4)6.2.7证书撤销 (4)6.2.8密钥恢复 (4)6.3应用集成服务 (5)6.3.1证书应用接口程序 (5)6.3.2证书应用方案支持 (5)6.3.3实施集成服务 (5)6.4信息服务 (5)6.4.1业务信息的发布 (5)6.4.2证书信息服务 (5)6.4.3其他相关控制 (5)6.5使用支持服务 (5)6.5.1热线服务 (5)6.5.2在线服务 (5)6.5.3现场服务 (5)6.5.4投诉处理 (6)6.5.5证书使用培训服务 (6)6.5.6服务改进监督措施 (6)6.6安全管理与服务保障 (6)6.6.1安全管理 (6)6.6.2人力资源管理 (6)6.6.3资产管理 (7)6.6.4物理及环境安全 (7)6.6.5系统开发与维护 (8)6.6.6运维管理 (8)6.6.7密钥生命周期管理 (10)6.6.8业务持续计划 (10)6.6.9监督与合规 (11)6.6.10风险管理 (11)7.与适用法律的符合性 (11)8.评估流程与评估方法 (11)8.1服务质量评估流程 (11)8.2评估方法 (12)前言本标准按照GB/T 1.1-2009的规则进行编制。

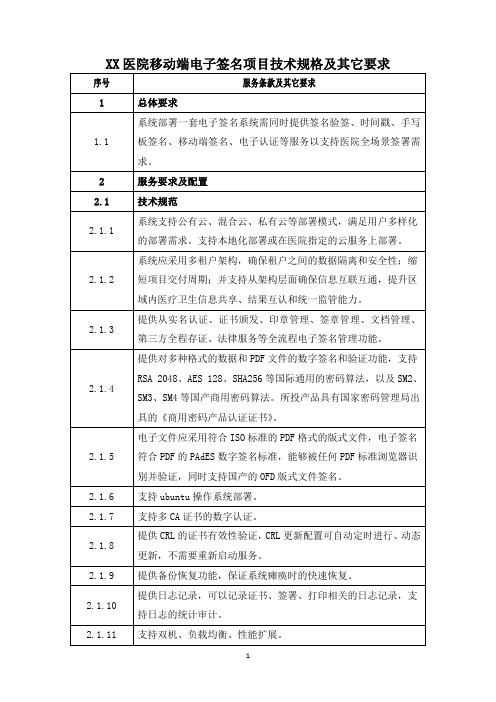

XX医院移动端电子签名项目技术规格及其它要求

序号

服务条款及其它要求

1

总体要求

1.1

系统部署一套电子签名系统需同时提供签名验签、时间戳、手写板签名、移动端签名、电子认证等服务以支持医院全场景签署需求。

2

服务要求及配置

2.1

技术规范

2.1.1

系统支持公有云、混合云、私有云等部署模式,满足用户多样化的部署需求。支持本地化部署或在医院指定的云服务上部署。

2.5.13

印章展现,要求印章透明,不遮挡下方的文字或图片。

2.5.14

签署页提交签署时显示倒计时,且倒计时可配置。

2.5.15

允许以CSR的方式生成证书请求,并导入第三方CA签发的服务器证书。

2.5.16

支持直接导入CER格式数字证书。

2.5.17

支持以接口方式,由第三方软件传入用户信息,实时连接第三方CA生成数字证书。

2.9.4

支持多种方式的告警功能,包括钉钉,邮件,短信等方式。

2.9.5

支持管理员及权限配置。

2.10

存证与法律服务

2.10.1

投标人应具备提供电子签名合法性的举证能力,应提供公证处、具有资质的司法鉴定中心合作证明材料。

2.10.2

支持司法区块链存证,支持对签约全流程证据数据进行实时上链,并能出具区块链全流程存证的证据报告,提供报告样例。

2.3

CA证书服务

2.3.1

支持U盾数字证书、云端数字证书;支持事件型数字证书。数字证书产品厂家具有国家密码管理局《电子认证服务使用密码许可证》和工业和信息化部《电子认证服务许可证》证书。

2.3.2

支持机构/个人数字证书的申请、延期、吊销、变更等生命流程;数字证书申请记录全流程管理;

统一身份认证平台

统一身份认证平台信息化建设是一个动态的、进展的进程,随着各类信息系统不断增加完善,对信息平安、权限治理、系统间交互的需求也将愈来愈强烈。

原有各独立的应用效劳系统各自为政的身份认证方式已经难以适应进展的应用环境。

学校需要有一个独立、平安、高效和靠得住的身份认证及权限治理系统,由此系统来完成对整个信息系通通一身份认证与权限治理。

身份认证系统将是数字校园建设的重要组成部份,该系统为数字校园的所有用户提供统一的身份确认与权限交付。

用户通过一次认证后,即可取得相应权限,并利用数字校园中所有应用效劳系统提供的效劳。

另一方面,必需要有一个比较稳固的动态口令和统一身份认证系统专门好地结合,如此每一个用户都具有一个静态口令和一个不断转变的动态口令,治理员能够设置用户静态口令和动态口令不同的可利用范围,如此从另一个角度提高了整个信息化的平安性;如此的一个动态口令系统必需能够和各应用系统的动态口令系统有专门好的接口,使得在纵向能够做到动态口令的一致性。

通过指定相应的集中认证技术标准,提供统一的应用系统用户治理接口,最终实现所有新建系统用户认证的统一集中化治理,做到真正意义的集中认证。

实现各应用系统的“集中认证”,能够完全改变各自为政、治理松散的用户治理模式,充分发挥学校内部网络治理保护部门的治理职责,标准用户操作行为,强化用户合理利用网络资源的意识。

本系统重点包括三个方面:用户资料的集中存储和治理、用户身份集中的验证、访问权限的集中操纵和治理。

建设目标随着应用建设的慢慢深切,已经建成的和将要建成的各类数字校园应用系统存在不同的身份认证方式,用户必需经历不同的密码和身份。

因此,要建设以目录效劳和认证效劳为基础的统一用户治理、授权治理和身份认证体系,将组织信息、用户信息统一存储,进行分级授权和集中身份认证,标准应用系统的用户认证方式。

提高应用系统的平安性和用户利用的方便性,实现全数应用的单点登录。

即用户经统一应用门户登录后,从一个功能进入到另一个功能时,系统平台依据用户的角色与权限,完成对用户的一次性身份认证,提供该用户相应的活动“场所”、信息资源和基于其权限的功能模块和工具。

智慧监狱标准

智慧监狱标准智慧监狱标准........................................... 错误!未定义书签。

1.1、基础网络建设.................................... 错误!未定义书签。

.监狱专网等基础设施建设......................... 错误!未定义书签。

加密网...................................... 错误!未定义书签。

政务外网.................................... 错误!未定义书签。

政务内网.................................... 错误!未定义书签。

互联网...................................... 错误!未定义书签。

.基础资源层建设................................. 错误!未定义书签。

多种云服务应用平台.......................... 错误!未定义书签。

多种物联网.................................. 错误!未定义书签。

指挥通信网.................................. 错误!未定义书签。

移动执法终端................................ 错误!未定义书签。

信息安全设施................................ 错误!未定义书签。

运维管理设备................................ 错误!未定义书签。

.数据资源层..................................... 错误!未定义书签。

信息数据库.................................. 错误!未定义书签。

数据治理.................................... 错误!未定义书签。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

卫生系统电子认证服务体系系列规范-卫生系统数字证书应用集成规范(试行)卫生部办公厅2010年4月30日1 范围 (1)2 应用集成目标 (1)3 应用集成要求 (1)4 应用集成内容 (1)5 统一证书应用接口规范 (2)5.1 统一证书应用接口概述 (2)5.2 证书应用综合服务接口概述 (2)5.3 证书应用综合服务接口客户端接口函数定义 (4)5.4 证书应用综合服务接口服务器端COM组件函数定义 (9)5.5 证书应用综合服务接口服务器端JA V A组件函数定义 (17)5.6 证书应用综合服务接口相关代码表 (26)附录A (资料性附录) 证书应用接口实施示例 (32)附录B (资料性附录) 名词解释 (35)1 范围本规范依据《卫生系统电子认证服务管理办法(试行)》,参照国家密码管理局“公钥密码基础设施应用技术体系”系列技术规范,结合卫生系统业务特点,提出卫生系统数字证书应用集成目标、集成要求、集成内容,定义统一的证书应用接口,并提供证书应用接口的典型部署示例、登录认证流程示例和签名验证流程示例。

本规范用于指导并规范卫生信息系统证书应用集成实施工作,指导电子认证服务机构开发标准统一的证书应用接口,规范卫生信息系统实现基于数字证书的安全登录、数字签名和加密解密等安全功能。

2 应用集成目标1)在目前卫生信息系统普遍使用的用户名/口令认证方式基础上,引入数字证书技术,建立基于数字证书的身份认证机制,确保系统访问控制的高安全性和高可靠性;2)对卫生信息系统的重要操作环节和重要数据实现基于数字证书的数字签名功能,保护数据的完整性,并为后期纠纷处理及责任认定提供合法电子证据;3)对卫生信息系统的敏感信息实现基于数字证书的数据加密功能,确保敏感信息在传输和存储阶段的安全性。

3 应用集成要求在证书应用集成时,应根据卫生系统各应用单位的业务特点和业务需求,确定需要改造的业务系统数量及名称、确定需要使用证书认证的用户及范围、确定需要加密签名的重要操作环节和数据,具体集成要求如下:1)卫生信息系统在集成数字证书的安全功能时,首先应实现基于数字证书的身份认证功能;2)对于具有操作行为责任认定、证据保存需求的卫生信息系统,应实现基于数字证书的数字签名的功能;3)对于具有数据加密和解密需求的卫生信息系统,应实现基于数字证书的信息加密、信息解密功能;4)对于具有可信时间需求的卫生信息系统,应集成时间戳功能;5)对于具有信息共享需求的多个应用系统,可采用统一的身份认证模式,实现统一的身份认证管理、用户信息共享和单点登录等功能。

4 应用集成内容卫生信息系统证书应用集成内容如下:1)基于数字证书的身份认证证书登录认证过程中,应完成以下安全认证工作:a)证书保护口令校验;b)每次登录认证是基于随机数的签名和验证,防止重放攻击;c)验证用户证书的信任链;d)验证用户证书有效期;e)基于最新的黑名单文件,验证用户证书是否被吊销;f)验证证书信息是否在信息系统具有对应的用户账户及操作权限。

在证书应用集成时,同时应实现用户安装和使用的方便性,如证书介质的即插即用功能。

2)数字签名和验证卫生信息系统中关键业务数据和操作的数字签名,应满足《电子签名法》以及其他相关政策法规规定的书面形式、原件形式及文件保存等要求,至少应包括数据原文、电子签名、可信时间等内容,并可在需要时查询、阅读、下载、验证,具备作为电子证据的真实性、可靠性和可验证性。

数字签名可以和图章结合起来应用,实现电子签章功能,从而实现电子签名的可视化管理,方便用户查看、审阅和验证。

3)数据加密和解密数据加密时应采用对称算法和非对称算法相结合的方式,既保障加密机制的安全性、密钥分发的方便性,同时又提高了加解密操作的效率。

根据业务需求,可使用单个数字证书加密,也可使用多个数字证书对数据共同加密,形成密文数据。

密文数据应安全存储在数据库或磁盘上,待解密时间达到后方可解密。

数据解密时,须使用数字证书对应的密码设备或证书介质解密。

如果证书介质损坏或丢失,电子认证服务机构应在安全可控的前提下,为用户及时提供密钥恢复服务。

4)时间戳应用电子认证服务机构提供的时间戳服务应基于可靠的标准时间源,确保时间的准确和可信。

5)密码设备应用卫生信息系统在使用数字证书安全功能时,应基于密码设备提供的密码服务。

密码设备包括客户端用户使用的证书介质和服务器端使用的密码设备。

客户端证书介质是指具有密码许可资质的USBKey、智能IC卡等PC终端上的密码设备,以及符合国家密码政策管理规定的SIM卡、SD卡等手机终端上的密码设备。

证书介质应用接口应支持所有主流操作系统,并符合《智能IC卡及智能密码钥匙密码应用接口规范》。

服务器端密码设备是指具有密码许可资质的加密机、加密卡等,应支持所有主流操作系统,并符合《公钥密码基础设施应用技术体系密码设备应用接口规范》。

通用密码服务接口调用证书介质应用接口或密码设备应用接口,实现对底层密码设备和证书介质的调用,应支持所有主流操作系统,并符合《公钥密码基础设施应用技术体系通用密码服务接口规范》。

5 统一证书应用接口规范5.1 统一证书应用接口概述统一证书应用接口位于应用系统和密码设备之间,包括:证书介质应用接口、密码设备应用接口、通用密码服务接口和证书应用综合服务接口。

5.2 证书应用综合服务接口概述证书应用综合服务接口是供应用系统直接调用的高级证书应用接口,一般情况下分成客户端接口和服务器端接口两个模块。

客户端接口是供应用系统客户端程序直接调用的高级接口,应支持所有主流操作系统。

客户端接口应支持符合《卫生系统数字证书格式规范》的数字证书,支持使用符合《卫生系统数字证书介质技术规范》的证书介质。

客户端接口可包括DLL动态库、ActiveX控件、Applet插件等多种产品形态,支持B/S和C/S等架构的应用系统。

客户端接口包括以下主要函数:1)获取接口的版本信息SOF_GetVersion2)设置签名算法SOF_SetSignMethod3)获得当前签名算法SOF_GetSignMethod4)设置加密算法SOF_SetEncryptMethod5)获得加密算法SOF_GetEncryptMethod6)获得证书列表SOF_GetUserList7)导出用户签名证书SOF_ExportUserCert8)校验证书口令 SOF_Login9)修改证书口令 SOF_ChangePassWd10)导出用户加密证书SOF_ExportExChangeUserCert11)获得证书信息SOF_GetCertInfo12)获得证书扩展信息SOF_GetCertInfoByOid13)获得用户信息SOF_GetUserInfo14)验证证书有效性SOF_ValidateCert15)数据签名SOF_SignData16)验证签名SOF_VerifySignedData17)文件签名SOF_SignFile18)验证文件签名SOF_VerifySignedFile19)加密数据SOF_EncryptData20)解密数据SOF_DecryptData21)文件加密SOF_EncryptFile22)文件解密SOF_DecryptFile23)公钥加密SOF_PubKeyEncrypt24)私钥解密SOF_PriKeyDecrypt25)PKCS#7数据签名SOF_SignDataByP726)验证PKCS#7数据签名SOF_VerifySignedDataByP727)解析PKCS#7签名包信息SOF_GetP7SignDataInfo28)XML数据签名SOF_SignDataXML29)验证XML数据签名SOF_VerifySignedDataXML30)解析XML签名数据SOF_GetXMLSignatureInfo31)检查控件支持SOF_CheckSupport32)产生随机数SOF_GenRandom服务器端接口是供应用系统服务器端程序直接调用的高级接口,应支持所有主流操作系统,支持B/S和C/S等系统架构,支持符合《卫生系统数字证书格式规范》的数字证书,可通过添加证书信任列表的方式实现不同电子认证服务机构证书之间的交叉认证和互信互认。

服务器端接口可包括COM组件、JAVA组件等多种形态。

服务器端接口应提供以下函数:1)初始化环境SOF_GetInstance(JAVA组件专用)2)设置证书信任列表SOF_SetCertTrustList3)查询证书信任列表别名SOF_QueryCertTrustListAltNames4)查询证书信任列表SOF_QueryCertTrustList5)删除证书信任列表SOF_DelCertTrustList6)设置Web应用名称SOF_SetWebAppName (COM组件专用)7)设置签名算法SOF_SetSignMethod8)获得当前签名算法SOF_GetSignMethod9)设置加密算法SOF_SetEncryptMethod10)获得加密算法SOF_GetEncryptMethod11)获得服务器证书SOF_GetServerCertificate12)产生随机数SOF_GenRandom13)获得证书信息SOF_GetCertInfo14)获得证书扩展信息SOF_GetCertInfoByOid15)验证证书有效性SOF_ValidateCert16)数据签名SOF_SignData17)验证签名SOF_VerifySignedData18)文件签名SOF_SignFile19)验证文件签名SOF_VerifySignedFile20)对称算法加密数据SOF_EncryptData21)解密对称算法加密数据SOF_DecryptData22)文件加密SOF_EncryptFile23)文件解密SOF_DecryptFile24)公钥加密SOF_PubKeyEncrypt25)私钥解密SOF_PriKeyDecrypt26)PKCS#7数据签名SOF_SignDataByPkcs727)验证 PKCS#7数据签名SOF_VerifySignedDataByPkcs728)解析PKCS#7签名包信息SOF_GetP7SignDataInfo29)XML数据签名SOF_SignDataXML30)验证XML数据签名SOF_VerifySignedDataXML31)解析XML签名数据SOF_GetXMLSignatureInfo32)创建时间戳请求SOF_CreateTimeStampRequest33)创建时间戳响应SOF_CreateTimeStampResponse34)验证时间戳SOF_VerifyTimeStamp35)解析时间戳SOF_GetTimeStampInfo36)获得错误码SOF_GetLastError(COM组件专用)5.3 证书应用综合服务接口客户端接口函数定义1)获取接口版本信息 SOF_GetVersion原型:int SAF_GetVersion(unsigned int *puiVersion)描述:获取接口的版本号参数:puiVersion [out] 版本号返回值:0 成功非0 失败,返回错误代码备注:版本号的格式为:0xAAAABBBB,其中AAAA为主版本号,BBBB为次版本号。