实验3 防火墙NAT功能.

实验报告——实验一:NAT配置

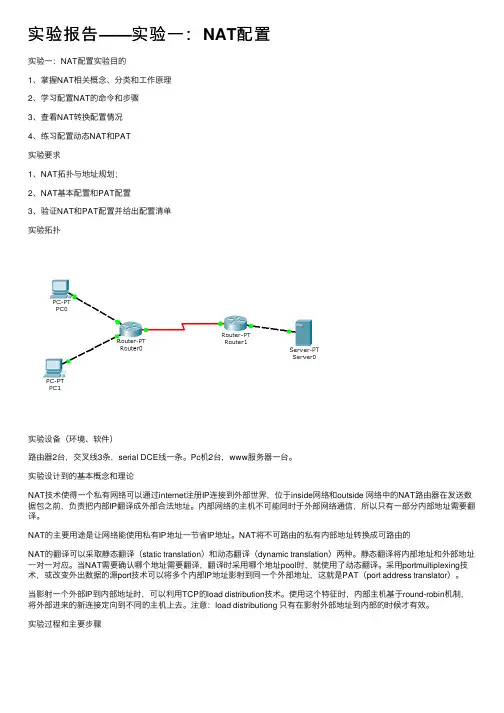

实验报告——实验⼀:NAT配置实验⼀:NAT配置实验⽬的1、掌握NAT相关概念、分类和⼯作原理2、学习配置NAT的命令和步骤3、查看NAT转换配置情况4、练习配置动态NAT和PAT实验要求1、NAT拓扑与地址规划;2、NAT基本配置和PAT配置3、验证NAT和PAT配置并给出配置清单实验拓扑实验设备(环境、软件)路由器2台,交叉线3条,serial DCE线⼀条。

Pc机2台,www服务器⼀台。

实验设计到的基本概念和理论NAT技术使得⼀个私有⽹络可以通过internet注册IP连接到外部世界,位于inside⽹络和outside ⽹络中的NAT路由器在发送数据包之前,负责把内部IP翻译成外部合法地址。

内部⽹络的主机不可能同时于外部⽹络通信,所以只有⼀部分内部地址需要翻译。

NAT的主要⽤途是让⽹络能使⽤私有IP地址⼀节省IP地址。

NAT将不可路由的私有内部地址转换成可路由的NAT的翻译可以采取静态翻译(static translation)和动态翻译(dynamic translation)两种。

静态翻译将内部地址和外部地址⼀对⼀对应。

当NAT需要确认哪个地址需要翻译,翻译时采⽤哪个地址pool时,就使⽤了动态翻译。

采⽤portmultiplexing技术,或改变外出数据的源port技术可以将多个内部IP地址影射到同⼀个外部地址,这就是PAT(port address translator)。

当影射⼀个外部IP到内部地址时,可以利⽤TCP的load distribution技术。

使⽤这个特征时,内部主机基于round-robin机制,将外部进来的新连接定向到不同的主机上去。

注意:load distributiong 只有在影射外部地址到内部的时候才有效。

实验过程和主要步骤步骤⼀:主机与服务器的IP地址配置1、PC0上IP的配置192.168.3.12、PC1上IP的配置192.168.2.13、服务器IP的配置222.22.22.1步骤⼆:Router0的配置1、端⼝配置Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface f0/0Router(config-if)#ip address 192.168.3.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upRouter(config-if)#exitRouter(config)#interface f1/0Router(config-if)#ip address 192.168.2.2 255.255.255.0Router(config-if)#no shutRouter(config-if)#%LINK-5-CHANGED: Interface FastEthernet1/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed state to upRouter(config-if)#exitRouter(config)#interface s2/0Router(config-if)#ip address 202.196.32.1 255.255.255.0Router(config-if)#clock rate 9600Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to downRouter(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleRouter#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]Router#2、配置静态默认路由Router#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#ip route 0.0.0.0 0.0.0.0 s2/0Router(config)#endRouter#步骤三:Router1的配置1、端⼝配置Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface s2/0Router(config-if)#ip address 202.196.32.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to upRouter(config-if)#exitRouter(config)#interface f0%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to up /0Router(config-if)#exitRouter(config)#interface f0/0Router(config-if)#ip address 222.22.22.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed stateto upRouter(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleRouter#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]步骤四:NAT配置把路由器Router0作为局域⽹的边界路由,在其上配置静态NAT转换,⽬的是形成如下对⽐,使得PC1可以通信,⽽PC0不能通信。

nat的工作过程

nat的工作过程NAT(Network Address Translation)是一种在计算机网络中常见的技术,它用于将私有IP地址转换成公共IP地址和端口号。

NAT被广泛应用于企业网络和家庭网络,以提供网络连接和安全保护。

下面将介绍NAT的工作过程以及在网络中的应用。

首先,NAT工作的基本原理是在传输数据包时修改源IP地址和端口号以及目的IP地址和端口号。

NAT设备可以是路由器、防火墙或专用的NAT网关。

当内部设备发送数据包时,NAT设备会检查源IP地址和端口号,并将其替换为公共IP地址和端口号。

然后,NAT设备将数据包转发到外部网络或互联网上的目的地址。

接收方在收到数据包时,会将其响应数据包发送到NAT设备提供的公共IP地址和端口号,然后NAT设备会将其转发到内部设备。

NAT的工作过程可以分为以下几个步骤:1.内部设备发送数据包:内部设备(例如,计算机、手机或打印机)发送数据包到目标IP地址。

2.NAT设备检查源IP地址和端口号:NAT设备检查数据包中的源IP地址和端口号,以确定其是否需要进行转换。

3. 替换源IP地址和端口号:如果数据包的源IP地址和端口号是私有IP地址和端口号,NAT设备将其替换为公共IP地址和端口号。

这样做的目的是为了保护内部网络的隐私,并在Internet上与其他设备通信时使用公共IP地址。

4.转发数据包:NAT设备将修改后的数据包转发到外部网络或互联网上的目的地址。

5.接收响应数据包:当外部网络或互联网上的接收方发送响应数据包时,它会将其发送到NAT设备的公共IP地址和端口号。

6.NAT设备替换目标IP地址和端口号:NAT设备检查响应数据包中的目标IP地址和端口号,并将其替换为内部设备的私有IP地址和端口号。

7.转发响应数据包:NAT设备将修改后的响应数据包转发到内部设备,最终达到内部设备与外部网络通信的目的。

除了基本的地址转换,NAT还可以实现端口转换(PAT,PortAddress Translation)。

防火墙的安装和调试

1003实验

最后加载规则,整个配置完成。

1003实验

四、实验内容:

4、混合模式配置

1)网络拓扑及说明:

e2 e0 e1

Internet

e3 Network

1003实验

Eth0:接Internet网络; Eth1:接内部局域网络; Eth2:DMZ区,接对外提供服务的Internet服务器Server1(如WWW、FTP、Mail)。 Server1 IP 为公网地址 Eth3:管理和配置防火墙的接口,该接口IP地址:192.168.3.1/24;与该接口相连的电脑 cfgGUI IP地址:192.168.3.254/24; bridge1:包括Eth0和Eth1,IP地址:218.246.98.141/255.255.255.192;对端ISP IP: 218.246.98.129/255.255.255.192;

增加三条安全通道:分别为“lan 到 wan” ,“lan 到 dmz”, 和”wan 到dmz”

1003实验

然后定各个通道的安全规则:

1003实验

1003实验

1003实验

(3)在状态监控的“服务”选项中,开启“包过滤”服务(这一步一定要做) (4)加载并保存配置:

在管理主界面导航目录“工具”中选择“保存配置”

1003实验

1003实验

1003实验

(3)定义网络地址转换:

首先新建内网访问外网的“向外的源地址的转换”

1003实验

1003实验

然后定义“向内的目的地址的转换”,规则如下

1003实验

(4)在状态监控的“服务”选项中,开启“包过滤和NAT”服务(这一步一定要做)

1003实验

(5)加载并保存配置:1003实验2)配置源自程(1)首先进行接口的配置:

H3C+NAT+配置方法

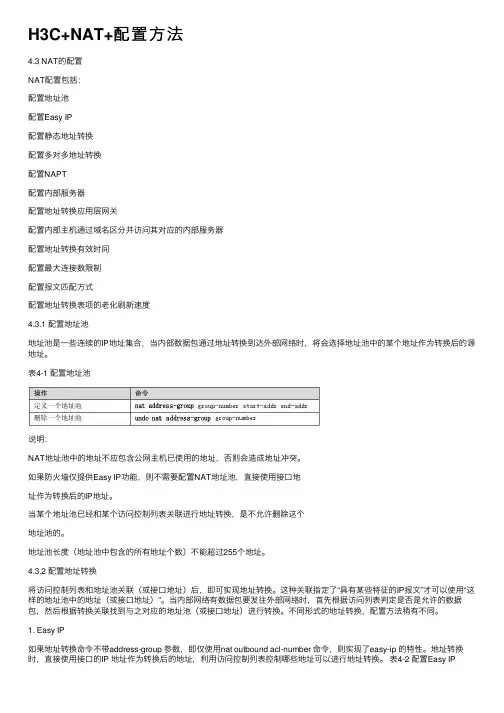

H3C+NAT+配置⽅法4.3 NAT的配置NAT配置包括:配置地址池配置Easy IP配置静态地址转换配置多对多地址转换配置NAPT配置内部服务器配置地址转换应⽤层⽹关配置内部主机通过域名区分并访问其对应的内部服务器配置地址转换有效时间配置最⼤连接数限制配置报⽂匹配⽅式配置地址转换表项的⽼化刷新速度4.3.1 配置地址池地址池是⼀些连续的IP地址集合,当内部数据包通过地址转换到达外部⽹络时,将会选择地址池中的某个地址作为转换后的源地址。

表4-1 配置地址池说明:NAT地址池中的地址不应包含公⽹主机已使⽤的地址,否则会造成地址冲突。

如果防⽕墙仅提供Easy IP功能,则不需要配置NAT地址池,直接使⽤接⼝地址作为转换后的IP地址。

当某个地址池已经和某个访问控制列表关联进⾏地址转换,是不允许删除这个地址池的。

地址池长度(地址池中包含的所有地址个数)不能超过255个地址。

4.3.2 配置地址转换将访问控制列表和地址池关联(或接⼝地址)后,即可实现地址转换。

这种关联指定了“具有某些特征的IP报⽂”才可以使⽤“这样的地址池中的地址(或接⼝地址)”。

当内部⽹络有数据包要发往外部⽹络时,⾸先根据访问列表判定是否是允许的数据包,然后根据转换关联找到与之对应的地址池(或接⼝地址)进⾏转换。

不同形式的地址转换,配置⽅法稍有不同。

1. Easy IP如果地址转换命令不带address-group 参数,即仅使⽤nat outbound acl-number 命令,则实现了easy-ip 的特性。

地址转换时,直接使⽤接⼝的IP 地址作为转换后的地址,利⽤访问控制列表控制哪些地址可以进⾏地址转换。

表4-2 配置Easy IP2. 使⽤指定loopback 接⼝进⾏地址转换表4-3 使⽤指定loopback 接⼝进⾏地址转换匹配访问控制列表的数据报⽂的源地址将转换为指定的loopback 接⼝的IP 地址。

3. 配置静态地址转换表(1)配置⼀对⼀静态地址转换表表4-4 配置⼀对⼀地址转换(2) 配置静态⽹段地址转换表使⽤静态⽹段地址转换时,只进⾏⽹段地址的转换,⽽保持主机地址不变。

思科防火墙的NAT配置说明书

不支持故障切换global (outside) 1global (outside) 1global (outside) 1定义内部网络地址将要翻译成的全局地址或地址范围nat (inside) 0 access-list 101使得符合访问列表为101地址不通过翻译,对外部网络是可见的nat (inside) 1 0 0内部网络地址翻译成外部地址nat (dmz) 1 0 0DMZ区网络地址翻译成外部地址static (inside,outside) netmask 0 0static (inside,outside) netmask 0 0static (inside,outside) netmask 0 0设定固定主机与外网固定IP之间的一对一静态转换static (dmz,outside) netmask 0 0设定DMZ区固定主机与外网固定IP之间的一对一静态转换static (inside,dmz) netmask 0 0设定内网固定主机与DMZ IP之间的一对一静态转换static (dmz,outside) netmask 0 0设定DMZ区固定主机与外网固定IP之间的一对一静态转换access-group 120 in interface outsideaccess-group 120 in interface insideaccess-group 120 in interface dmz将访问列表应用于端口conduit permit tcp host anyconduit permit tcp host anyconduit permit tcp host anyconduit permit tcp host any设置管道:允许任何地址对全局地址进行TCP协议的访问conduit permit icmp any设置管道:允许任何地址对rip outside passive version 2rip inside passive version 2route outside设定默认路由到电信端route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1设定路由回指到内部的子网timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server RADIUS protocol radiusaaa-server LOCAL protocol localno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enablesysopt connection permit-ipsecsysopt connection permit-pptpservice resetinboundservice resetoutsidecrypto ipsec transform-set myset esp-des esp-md5-hmac。

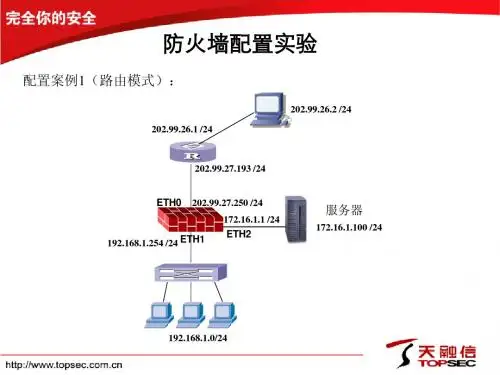

天融信的实验—防火墙

202.99.27.250 /24 ETH0

58.20.51.1 /24 ETH2

192.168.1.254 /24 ETH1

192.168.1.0 /24

192.168.2.0 /24

扩展实验2:

需求 1、用户有两台服务器,同时需 要公网来进行访问,但此时 用户只有一个公网地址。 2、假设172.16.1.100为FTP服 务器,假设192.168.1.254 为WEB服务器 3、通过防火墙映射功能,实现 当202.99.26.2访问202.99. 27.250的FTP端口时,实际 访问的是FTP服务器,而访 问该地址的WWW服务时, 实际访问的是WEB服务器 WEB服务器

202.99.27.0/24

配置案例3(综合模式):

202.99.26.2 /24 防火墙VLAN 防火墙 透明域) 地址 (透明域) IP地址 202.99.27.254 202.99.27.193 ETH0 ETH2 ETH1 192.168.16.254

实验步骤:

1、防火墙ETH0和ETH2为一个透明域 2、内网访问外网和服务器区时,由防 火墙进行NAT转换。 3、防火墙上做访问控制,允许内网和 3 外网访问服务器的应用服务,但不 允许访问未授权的端口。 4、外网不允许访问内网。

192.168.1.254

202.99.26.2 /24

FTP服务器

202.99.27.250 /24 ETH0 ETH2 172.16.1.100 /24

192.168.1.254 /24 ETH1

192.168.1.0 /24

实验步骤:

1、内网和服务器区访问202.99.26.2这台模拟外网机器时,通过防火墙进行 NAT转换访问。 2、内网通过防火墙路由访问服务器区服务器。 3、外网模拟机202.99.26.2访问服务器区172.16.1.100时,通过访问防火墙 映射出来的的虚地址202.99.26.3进行访问 4、服务器上开放一个应用端口,(比如:FTP)防火墙上做访问控制策略, 只允许外网访问该应用端口。 5、内网机器能够通过访问服务器在防火墙上映射的公网地址202.99.26.3访 问服务器 6、开放权限设置,防火墙上所有端口都开放TELNET、WEBUI和PING权限

防火墙技术实验报告

防火墙技术实验报告一、引言防火墙技术是信息安全领域中非常重要的一项技术。

随着互联网的快速发展,各类网络攻击也随之增加,如病毒、木马、入侵等威胁,这些威胁给网络资源和信息的安全带来了巨大的风险。

防火墙技术通过设置一系列规则和策略,对网络流量进行过滤和管理,从而保护内部网络资源免受外部威胁的侵害。

本实验旨在通过搭建和配置防火墙,验证其在网络安全中的作用和效果。

二、实验目的1. 了解防火墙技术的原理和工作机制;2. 掌握防火墙的基本配置和规则设置方法;3. 验证防火墙对网络流量的过滤和管理效果。

三、实验环境本实验所需的硬件和软件环境如下:1. 一台可用的计算机;2. 虚拟化平台,如VMware Workstation等;3. 操作系统,如Windows、Linux等;4. 防火墙软件,如iptables、Cisco ASA等。

四、实验步骤1. 搭建实验环境:通过虚拟化平台搭建一套网络环境,包括至少两个虚拟主机和一个防火墙设备。

2. 配置网络:设置网络IP地址、子网掩码、网关等参数,确保虚拟主机之间可以互相通信。

3. 配置防火墙设备:根据实验需求和实验网络环境,配置防火墙设备的基本参数,如IP地址、接口等。

4. 设置防火墙规则:根据实验需求和安全策略,设置防火墙规则,包括允许和拒绝的流量规则、端口转发规则等。

5. 实验攻击测试:通过模拟各类网络攻击方式,如扫描、入侵、DDoS等,测试防火墙的反威胁能力。

6. 分析实验结果:根据实验数据和防火墙日志,分析实验中防火墙的工作情况和效果。

五、实验效果分析通过对实验结果的分析和对比,可以得出以下结论:1. 防火墙能够有效阻断恶意攻击流量,对网络资源的安全保护起到了积极作用。

2. 防火墙规则设置的合理性与准确性直接影响防火墙的防护能力,需要根据实际情况进行调整和优化。

3. 防火墙设备的性能和配置对防护效果有直接影响,需要根据实际网络负载和需求来选取合适的设备。

4. 防火墙技术作为重要的网络安全防护手段,需结合其他安全技术和策略以实现全面的网络安全保护。

nat实验

环境:ADSL---NAT(2000)----PCNAT外网IP:219.154.214.150NAT内网IP:10.41.221.2 255.255.255.0PC:10.41.222.6 255.255.255.0 DG10.41.221.2如果直接用这样的设置,PC不能上网,不能PING10.41.221.2但是,我用SNIFFER抓包发现,当PC请求时,NAT还是做了转发,而且得到了应答。

发现了有趣的事:这个应答被转发,目的地址换成了10.41.222.6,是在外网卡上捕捉到的。

忽然突发奇想:如果这个报文被PC得到是不是就可以建立连接呢?继续做实验,把网络结构改一下:ADSL----HUB----NAT、PC、NAT(2000)和PC都接HUB,其中NAT的内部和外部网卡都接HUB,这里注意,我没有捆绑TCP/IP中的NETBIOS。

在PC上继续试图上网,不行,有点丧气,不过,仔细分析报文,发现问题出在:目的MAC不一致导致的!精神头又来了,立即修改PC的MAC为局端的MAC,重新启动计算机,用浏览器打开网页没有任何问题,上MSN也没有问题,有意思吧。

此时PING10.41.221.2不能得到回应,这个好理解。

显然发送报文走网关经过NAT后可以得到回音,而回应的报文再次被发送出去的时时候,同时被PC接受,通讯就建立了。

有点没想通的是:如果不设置PC的网关,居然MSN依然在线,可以正常使用,而此时网页却无法打开了。

请高手指教?继续实验,这次是关于变长子网掩码的。

环境依然是:ADSL---NAT(2000)----PCNAT外网IP:219.154.214.150NAT内网IP:10.41.221.2 255.255.255.0PC:10.41.221.200 DG10.41.221.2分别设置PC的MASK为255.255.0.0和255.255.25.192结果没什么新鲜。

放大以后就有意思了:NAT内网IP:192.168.0.1不变,MASK改为 255.255.0.0PC的IP改为192.168.0.2,MASK改为255.255.255.0,这样的设置可以上网PC的IP改为192.168.1.2,MASK改为255.255.255.0,这样的设置也可以上网翻阅有关文章,一般都在NAT的内部网卡上设置多IP,比如:192.168.0.1/24192.168.1.1/24分别对应192.168.0.0/24和192168.1.0/24网段,做内部PC的网关,是不是有点多余呀,实验表明:只要设置NAT的内部网卡的MASK为255.255.0.0,那么,192.168.0.0/16下的机器设置网关为192.168.0.1就可以上网,我的NAT服务器的操作系统是2000SERVER。

openwrt 防火墙nat验证方法

openwrt 防火墙nat验证方法

在OpenWRT环境下,配置防火墙NAT规则的方法通常涉及使用fw3工具。

以下是详细的步骤:

1. 理解NAT原理:在开始配置之前,了解NAT(网络地址转换)的基本原理是很重要的。

NAT允许一个网络中的多个设备共享一个公网IP地址,通过转换内部和外部的数据包地址来实现。

2. 访问OpenWRT管理界面:通过浏览器进入OpenWRT的管理界面,通常是通过路由器的IP地址访问LuCI界面。

3. 打开fw3工具:在管理界面中找到fw3工具的位置,这通常在“网络”或“防火墙”类别下。

4. 添加NAT规则:在fw3工具中,您可以添加新的NAT规则。

这包括指定内部网络和外部网络的接口,以及需要转换的IP地址和端口。

5. 保存并应用规则:配置完成后,保存并应用新的NAT规则。

这样,当数据包通过指定的网络接口时,它们将按照您设置的规则进行地址转换。

6. 测试验证:最后,验证NAT规则是否按预期工作。

您可以尝试从内部网络访问外部服务,或者从外部尝试连接到您的内部服务,以确保NAT规则正确无误。

总的来说,可以通过上述方法来验证NAT规则是否正常工作。

简述防火墙的安全策略

简述防火墙的安全策略防火墙是一种网络安全设备,用于保护计算机网络免受未经授权的访问或攻击。

它通过实施一系列安全策略来监视和控制网络流量。

以下是一些常见的防火墙安全策略:1. 包过滤:这是防火墙最基本的功能之一。

它根据预先设定的规则,筛选和检查进出网络的数据包。

这些规则可以根据源IP地址、目标IP地址、传输协议、端口号等来进行过滤,以阻止不符合规则的数据包通过防火墙。

2. NAT(Network Address Translation):防火墙可以使用NAT技术将私有IP 地址转换为公共IP地址,以隐藏网络内部的真实IP地址。

这样可以增加网络的安全性,因为外部网络无法直接访问内部网络的真实IP地址。

3. VPN(Virtual Private Network):防火墙可以支持VPN连接,通过加密和隧道技术,为远程用户提供安全的访问内部网络的方式。

VPN可以确保数据在传输过程中的机密性和完整性。

4. IDS(Intrusion Detection System):防火墙可以集成IDS功能,用于检测和报告潜在的入侵行为。

IDS可以分析网络流量,并比对已知的攻击模式进行检测。

当检测到异常行为时,IDS会发出警报并采取相应的措施。

5. 应用层过滤:防火墙可以在网络层之上进行过滤,检查网络流量中的应用层协议和数据包内容。

这种过滤方式可以阻止恶意软件、广告和其他不受欢迎的内容进入网络。

6. 反向代理:防火墙可以充当反向代理服务器,接收外部请求并转发给内部服务器,以提供额外的安全性和性能优化。

反向代理可以隐藏真实服务器的IP地址,并提供负载均衡和缓存的功能。

7. 更新和管理:防火墙需要定期更新和管理,以确保其规则和功能与当前的网络安全威胁保持同步。

此外,防火墙的日志记录和审计功能也是重要的管理措施,可以用于分析网络活动并识别潜在的安全问题。

总的来说,防火墙的安全策略是为了保护计算机网络免受未经授权的访问和攻击。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

防火墙NAT功能

【实验名称】

防火墙NAT功能。

【实验目的】

配置防火墙的NAT。

【背景描述】

你是公司的网络管理员,为了对外屏蔽公司内部网络的网络地址,同时也为了使公

司内众多的计算机利用少数的几个公网IP地址访问外部网络,你决定在防火墙做

网络地址转换(NAT,现在需要在防火墙上做适当配置。

【实现功能】

对外屏蔽公司内部网络地址,提高网络安全性,并利用少数公有IP地址使公司员

工都能访问外部网络。

【实验设备】

RG-WALL 60防火墙(1台)、路由器RSR10(20(1台)、PC(两台)、直连线

若干

【实验拓扑】

【实验步骤】

步骤1. 在路由器R1上配置接口IP地址和默认路由。

RACK1_RSR20_1>en 14

Password:

RACK1_RSR20_1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RACK1_RSR20_1(config#hos R1

R1(config#inter f0/0

R1(config-if#ip add 200.200.200.2 255.255.255.0

R1(config-if#no shutdown

R1(config-if#exit

R1(config#inter f0/1

R1(config-if#ip add 172.168.1.1 255.255.255.0

R1(config-if#no shutdown

R1(config-if#exit

R1(config#ip route 0.0.0.0 0.0.0.0 f0/0

R1(config#end

R1#show ip rou

S* 0.0.0.0/0 is directly connected, FastEthernet 0/0

C 172.168.1.0/24 is directly connected, FastEthernet 0/1

C 172.168.1.1/32 IS LOCAL HOST. C 200.200.200.0/24 IS DIRECTLY CONNECTED,

FASTETHERNET 0/0 C 200.200.200.2/32 IS LOCAL HOST. R1#SHOW IP INTERFACE BRIEF

INTERFACE IP-ADDRESS(PRI OK? STATUS SERIAL 3/0 NO ADDRESS YES DOWN SERIAL

4/0 NO ADDRESS YES DOWN FASTETHERNET 0/0 200.200.200.2/24 YES UP

FASTETHERNET 0/1 172.168.1.1/24 YES UP

在PC2上验证:

步骤2. 在防火墙上配置接口IP地址。

1、 在主菜单中点选“网络配置”→“接口IP”命令。

点击“添加”

2、验证防火墙和路由器R1的物理链路是否连通

在主菜单中点选“系统监控”→“IP诊断”命令。

3、在PC1上ping 网关192.168.1.1

步骤3. 在防火墙上配置路由。

1、在主菜单中选择“网络配置 → 策略路由”命令。

2、点击添加。

步骤4. 在防火墙上NAT地址池。

1、在主菜单中选择“对象定义 → 地址→NAT地址池”命令,点击“添加”

步骤5. 在防火墙上配置NAT地址转换

1、 点击“安全策略→安全规则→NAT规则”

步骤6. 在PC1上ping 主机PC2

步骤7. 在PC2上抓包

步骤8. 在PC2上ping主机PC1,是ping不通的

步骤9. 试验完成

【注意事项】

1、防火墙与PC机、路由器之间都用交叉线连接;

2、为了进入防火墙的图形化配置界面,须安装一个Java程序(j2re-1_4_0-win-i或

更高版本);

3、配置NAT时用公网地址,可以是防火墙的外部接口地址,也可以是同一网

段的其他地址。