实验1----网络协议分析Ethereal

Ethereal协议分析软件的使用和数据链路层协议分析

此报文类型

SMB

此报文的基本信息(数据报文列表窗口中的Information项的内容)

Hello

Ethernet II协议树中

Source字段值

00:21:97:08:ae:7f

Destination字段值

00:21:97:08:ad:7f

Internet Protocol协议树中

Source字m跟踪TCP传输控制协议的通信数据段,将分散传输的数据组装还原

Follow SSL stream跟踪SSL安全套接层协议的通信数据流

Expert Info专家分析信息

Expert Info Composite构造专家分析信息

Statistics对已捕获的网络数据进行统计分析

10.21.1.112

Destination字段值

10.21.1.137

User Datagram Protocol协议树中

Source Port字段值

32676

Destination Port字段值

Netbios-ssn

应用层协议树

协议名称

Server message Block Protocol

Mark All Packets对所有包做标记

Unmark All Packets去除所有包的标记

Set Time Reference (toggle)设置参考时间(标定)

Find Next Reference搜索下一个参考点

Find Previous Reference搜索前一个参考点

Preferences参数选择

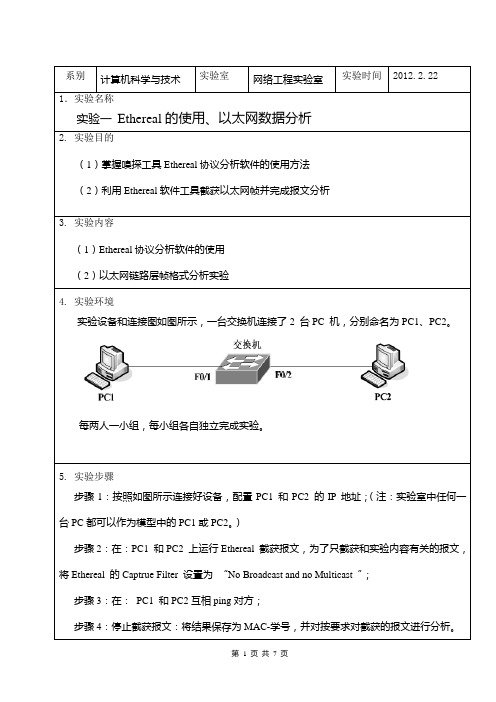

步骤3:在:PC1和PC2互相ping对方;

步骤4:停止截获报文:将结果保存为MAC-学号,并对按要求对截获的报文进行分析。

[工学]协议分析软件Ethereal的使用

![[工学]协议分析软件Ethereal的使用](https://img.taocdn.com/s3/m/9d96b0b0011ca300a7c39078.png)

实验协议分析软件Ethereal 的使用一、实验目的和要求:熟悉掌握Ethereal软件的使用,并应用该软件分析Ethernet帧以及高级协议,从而能够加深对TCP/IP 协议栈上的参与通信的网络数据包结构以及通信方式有进一步的了解。

二、实验内容和原理1. 安装windows下的Ethereal及WinPcap软件。

2. 捕捉任何主机发出的DIX Ethernet V2(即Ethernet II)格式的帧(帧的长度字段>1500, 帧的长度字段实际上是类型字段),Ethereal的capture 的options中capture filter设置为:ether[12:2] > 1500 观察并分析帧结构,Ethernet II的帧(ether[12:2] > 1500)的上一层主要是哪些PDU?是IP、LLC还是其它哪种?IP3. 捕捉并分析局域网上的所有ethernet broadcast帧,Ethereal的capture 的options中capture filter设置为:ether broadcast(1). 观察并分析哪些主机在发广播帧,这些帧的高层协议是什么?ARP(2). 你的LAN的共享网段上连接了多少台计算机?1分钟内有几个广播帧?有否发生广播风暴?92台4. 捕捉局域网上主机发出或接受的所有ARP包capture 的options中capture filter设置为:arp host ip (1)主机上执行“arp –d ”清除arp cache.(2)在主机上ping 局域网上的另一主机(3)观察并分析主机发出或接受的所有ARP包,及arp包结构。

5. IP 分组的结构固 定 部分 可变 部分0 48 16192431版 本 标志 生 存 时 间协 议标 识服 务 类 型总 长 度 片 偏 移填 充首 部 检 验 和源 地 址 目 的 地 址可 选 字 段 (长 度 可 变) 比特 首部长度 01 2 3 4 5 6 7 D T R C 未用 优 先 级数 据 部 分首 部6、UDP 报文伪首部源端口目的端口长 度检验和数 据首 部UDP 长度源 IP 地址目的 IP 地址17 IP 数据报字节12 2 2 2 2 字节 发送在前数 据首 部 UDP 用户数据报附:1、Ethernet II的帧结构字节46 ~ 1500 目的地址源地址类型数据FCS目的地址:01:00:5e:22:17:ea源地址:00:1e:90:75:af:4f类型数据2、IP分组的结构版本首部长度服务类型总长度标识标志固 定 部分 可变 部分0 48 16192431版 本 标志 生 存 时 间协 议标 识服 务 类 型总 长 度 片 偏 移填 充首 部 检 验 和源 地 址 目 的 地 址可 选 字 段 (长 度 可 变) 比特 首部长度 01 2 3 4 5 6 7 D T R C 未用 优 先 级数 据 部 分首 部片偏移生存时间协议首部检验和源地址目的地址可选字段 数据3、 ARP 的报文格式硬件地址长度协议类型 发送方IP 地址(八位组0-1) 目标硬件地址(八位组2-5) 目标IP 地址(八位组0-3)发送方硬件地址(八位组0-3)硬件类型操作发送方硬件地址(八位组4-5) 发送方IP 地址(八位组2-3)协议长度目标硬件地址(八位组0-1)* 硬件类型指明发送方想知道的硬件接口类型。

Ethereal 分析数据报文

实验二利用网络嗅探工具Ethereal分析数据报文一、实验目的网络世界中,最基本的单元是数据包。

本实验内容作为将来各个实验的基础,培养对网络通讯协议底层的分析和认识,加强对网络的理解。

实验内容主要关注 ICMP、HTTP 包的检验。

1.学习网络嗅探工具 Ethereal 的使用。

2.利用抓包工具Ethereal,抓取ICMP包,完成对ICMP 包的分析工作。

明白 ICMP 包的结构。

结合 TCP/IP 的模型,分析 ICMP 包各层的功能,以及各层通信使用的地址,了解 ICMP 请求和响应包的 ICMP 协议号。

3.利用抓包工具 Ethereal,抓取 HTTP 包。

了解 HTTP 协议请求、响应包类型,结合课本学习知识完成的 HTTP 协议的剖析和掌握。

将来的课程实验中,需要使用该工具进行包分析,判断大多数安全和网络通讯问题。

二、实验环境1. 局域网环境2. Ethereal软件Ethereal 软件介绍Ethereal是一个网络数据包分析软件。

网络数据包分析软件的功能是截取网络数据包,并尽可能显示出最为详细的网络数据包资料。

网络数据包分析软件的功能可想像成"电工技师使用电表来量测电流、电压、电阻"的工作——只是将场景移植到网络上,并将网络线替换成电线。

三、实验任务1. 任务1:Ethereal 软件的基本功能使用2. 任务2:ICMP 数据报文的检测与分析3. 任务3:HTTP 数据报文的检测与分析四、实验步骤首先安装Ethereal和Winpcap。

任务1:Ethereal 软件的基本功能使用一、 打开 Ethereal,其界面如下图:二、在菜单的“capture”选项中设置抓包的相关参数,如下图:三、选择“interfaces”选项,对话框中显示可操作的网络适配器,如下图:四、通过“Prepare”或上级菜单“Option”选项,可以设置抓包模式、过滤器、数据包限制字节、存档文件模式、停止规则和名字解析等参数,如下图:设置完毕,就可以点击“Capture”,开始数据报文的捕获。

利用Ethereal分析HTTP、TCP和IP实验报告

利用Ethereal分析HTTP、TCP和IP实验报告实验四利用Ethereal分析HTTP、TCP和IP1、实验目的熟悉并掌握Ethereal的基本操作,了解网络协议实体间进行交互以及报文交换的情况。

2、实验环境:Windows 9x/NT/2000/XP/2003与因特网连接的计算机网络系统Ethereal等软件3、实验内容:1) 学习Ethereal的使用2) 利用Ethereal分析HTTP协议3) 利用Ethereal分析TCP协议4) 利用Ethereal分析IP协议4、实验方式:每位同学上机实验,并与指导教师讨论。

5、参考内容:要深入理解网络协议,需要仔细观察协议实体之间交换的报文序列。

为探究协议操作细节,可使协议实体执行某些动作,观察这些动作及其影响。

这些任务可以在仿真环境下或在如因特网这样的真实网络环境中完成。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packet sniffer)。

顾名思义,一个分组嗅探器俘获(嗅探)计算机发送和接收的报文。

一般情况下,分组嗅探器将存储和显示出被俘获报文的各协议头部字段的内容。

图1为一个分组嗅探器的结构。

图1 右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如: web 浏览器和ftp 客户端)。

分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。

分组俘获库(packet capture library)接收计算机发送和接收的每一个链路层帧的拷贝。

高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP 等)交换的报文都被封装在链路层帧中,并沿着物理媒体(如以太网的电缆)传输。

图1 假设所使用的物理媒体是以太网,上层协议的报文最终封装在以太网帧中。

分组嗅探器的第二个组成部分是分析器。

分析器用来显示协议报文所有字段的内容。

为此,分析器必须能够理解协议所交换的所有报文的结构。

例如:我们要显示图1 中HTTP 协议所交换的报文的各个字段。

计算机网络实验一 etherreal实验

计算机网络实验一 etherreal实验计算机网络实验是培养学生实践能力、加强理论与实际应用结合的重要环节。

在计算机网络实验一中,我们将学习使用网络数据包分析工具Etherreal(现在已更名为Wireshark),通过捕获、分析和解释网络数据包的内容,加深对计算机网络协议的理解。

通过这个实验,我们还可以进一步掌握计算机网络数据传输的过程,提升网络安全意识和问题排查能力。

实验目的通过Etherreal实验,我们的目的是:1. 学会使用Etherreal工具分析网络数据包;2. 理解网络协议的数据传输过程;3. 掌握网络故障排查方法;4. 加深对计算机网络的理论知识的理解和应用。

实验准备工作在进行Etherreal实验之前,我们需要完成以下准备工作:1. 下载并安装Wireshark软件,确保能够正常运行;2. 确保测试环境网络连接正常,可以正常访问互联网;3. 准备测试数据包,可以通过网络请求、网络攻击等方式生成。

实验步骤1. 启动Wireshark软件,并选择适当的网络接口进行捕获;2. 开始捕获网络数据包,观察网络数据的传输过程;3. 选择一个数据包,分析其详细信息,包括源IP地址、目的IP地址、协议类型等;4. 结合协议标准和通信过程,解释数据包中各字段的含义;5. 可以根据需要设置过滤器,只显示指定类型或目的地址的数据包;6. 分析网络数据包中是否存在异常情况,如网络攻击、传输错误等;7. 掌握Wireshark软件的高级功能,如统计分析、流量图表等。

实验注意事项在进行Etherreal实验时,注意以下事项:1. 合理使用Wireshark软件,避免捕获过多数据包导致系统负荷过大;2. 尽量使用模拟环境进行实验,避免对实际网络环境造成干扰;3. 注意数据包中的私密信息(如密码、身份证号等)的保护;4. 注意网络数据包分析工具的合法使用,遵守相关法律法规;5. 实验结束后,清理实验环境,确保不留下任何安全隐患。

网络协议分析器Ethereal

2.网络协议分析器Ethereal网络协议分析器网络协议分析器 Ethereal 是目前最好的、开放源码的、获得广泛应用的网络协议分析器,支持Linux 和windows 平台。

在该系统中加入新的协议解析器十分简单,自从1998年发布最早的Ethereal 0.2版本发布以来,志愿者为Ethereal 添加了大量新的协议解析器,如今Ethereal 已经支持五百多种协议解析。

其原因是Ehereal 具有一个良好的可扩展性的设计结构,这样才能适应网络发展的需要不断加入新的协议解析器。

本节以Ethereal 0.10.14 版本为依据。

Ethereal 的安装比较简单,按下述网址下载,下载完Ethereal 即可完成安装。

ftp://s@172.23.2.10/软件及工具(登陆时,无密码。

新版本Ethereal已经整合了winpcap,应用比较方便。

)2.1 Ethereal 主窗口简介图1 是抓包完成后的Ethereal 的主窗口。

过滤栏以上是Ethereal 本身的菜单,过滤栏以下是抓获的包经过分析后的显示信息。

图1 抓包完成后的Ethereal 主窗口其中:1.菜单栏通常用来启动Ethereal 有关操作;2.工具栏提供菜单中常用项目的快速访问;3.过滤器栏提供一个路径,来直接控制当前所用的显示过滤器;4.包列表窗格显示当前抓包文件的全部包的摘要。

包列表的每一行对应抓包文件中的一个包,不同报文有不同的颜色,但是没有明显的规律。

如果你选择了一行,则更详细的信息显示在协议窗格和包字节数据窗格中。

注意:在此窗格里单击某个包,就会在另外的第二个窗口里显示这个包的信息。

当 Ethereal 解析一个包时,由协议解析器将信息放置到行列中去,比较高级协议会改写较低级协议的信息,你只能看到最高级协议的信息。

例如,IP内部包含有TCP的Ethernet包,Ethernet 解析器将写出它的数据(如 Ethernet地址),而 IP解析器将用自己的数据改写它(如 IP 地址),等等。

实验一 用协议分析器分析以太帧结构

成绩评阅人评阅日期计算机科学与技术系实验报告课程名称:计算机网络实验名称:用协议分析器分析以太帧结构班级:学号:姓名:年月日实验一用协议分析器分析以太帧结构【实验目的】1.熟悉网络协议分析的原理。

2.熟悉网络协议分析软件Ethereal的使用。

3.掌握Ethernet帧的构成【实验内容】1.学习使用网络协议分析软件Ethereal。

2.捕捉任何主机发出的DIX Ethernet V2(即Ethernet Ⅱ)格式的帧并进行分析。

3.捕捉并分析局域网上的所有Ethernet broadcast帧进行分析。

4.捕捉局域网上的所有Ethernet multicast帧进行分析。

【实验原理】1.网络协议分析原理网络协议分析是截获网络上正在传输的数据报文,并对数据报文的内容进行分析。

网络协议分析需要截获网络上的所有报文,根据上面对网卡接收模式的分析,只要将网卡的接收模式置于混杂模式即可实现。

在接收到网络上所有的数据报文后,通过相应的网络协议分析软件进行处理,可以实时分析这些数据的内容,进而分析网络状态和整体布局。

网络协议分析技术主要用来帮助网络管理员对网络进行管理。

通过网络协议分析技术,网络管理员可以了解目前网络中正在应用的协议种类,每种协议所占的比例,及哪些设备应用哪些协议进行通讯;同时可以分析协议应用的合理性与有效性,从而合理的选择协议,节约有限的网络宽带,提高网络传输效率;另外,可以诊断出大量的不可见模糊问题,为管理员管理网络区域提供了非常宝贵的信息。

2. 以太网数据帧的格式分析以太网这个术语一般是指数字设备公司(Digital Equipment)、英特尔公司(Intel)和施乐公司(Xerox)在1982年联合公布的一个标准(实际上它是第二版本)。

它是目前TCP/IP 网络采用的主要的局域网技术。

1985年,IEEE(电子电气工程师协会)802委员会公布了一个稍有不同的标准集,其中802.3针对整个CSMA/CD网络,802.4针对令牌总线网络,802.5针对令牌环网络。

1、ethreal使用-入门

实验一:Ethereal使用入门一、背景知识Ethereal是目前广泛使用的网络协议分析工具(Network Protocol Analyzer),它能够实时地捕获网络上的包,并且把包中每个域的细节显现出来。

Ethereal的广为流行主要有以下三个原因:(1)它的功能非常强大,随着大家对Ethereal的熟悉将会深切感受到这一点。

(2)它是开源、免费的软件。

(3)它具有非常详细的文档。

Ethereal的安装文件和文档可以从下载。

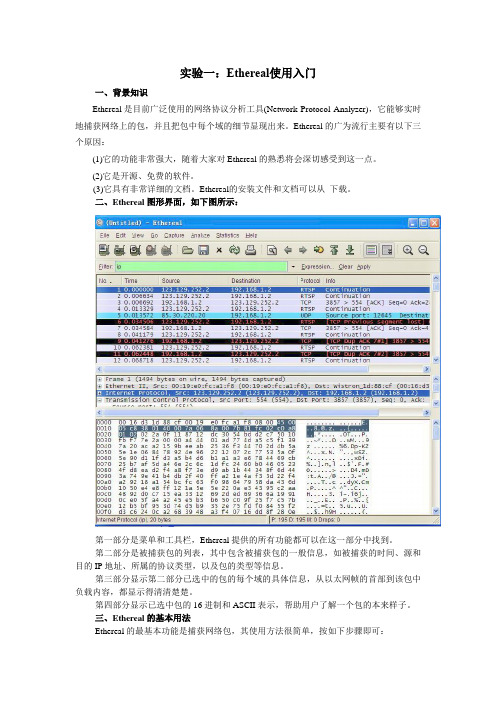

二、Ethereal图形界面,如下图所示:第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。

第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。

第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。

第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。

三、Ethereal的基本用法Ethereal的最基本功能是捕获网络包,其使用方法很简单,按如下步骤即可:(1)选择“Capture”菜单项中的“Option”,这时会弹出一个对话框,如下所示。

这个对话框中的栏目虽然很多,但一般只需配置其中两项。

一项是“Capture Filter”栏。

在这个栏中,可以输入过滤规则,用于规定Ethereal捕获包的种类(注:过滤规则的写法将在下一节作专门介绍);如果不输入过滤规则,则Ethereal将捕获所有从网卡发送或收到的包。

另外一项是“Update list of packets in real time”选项,请大家一定要选中这一项,这样可以使Ethereal在捕获包的同时,实时地把捕获的包显示出来。

(2)在完成如上配置后,点击“Start”按钮,Ethereal便开始捕获包。

四、Ethereal的过滤规则Ethereal的过滤规则可以有两种形式:(1)一个原语:一个原语即一条最基本的过滤规则(2)用“and”、“or”、“not”关系去处运算符,以及括号组合起来的原语。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

. 可编辑 实验1 网络协议分析Ethereal 1.实验目的 (1)学会正确安装和配置网络协议分析软件Ethereal; (2)掌握使用Ethereal分析各种网络协议的技能,加深对协议格式、协议层次和协议交互 过程的理解。

2.实验环境 (1)运行Windows 2000/2003 Server/XP操作系统的PC一台; (2)每台PC具有一块以太网卡,通过双绞线与局域网相连; (3)Ethereal程序(可以从网上下载)。

3.实验步骤 (1)安装网络协议分析仪 1)安装winPcap。 注意,网络协议分析软件Ethereal的运行需要软件winPcap(wpcap.dll)的支持,应当在执行Ethereal前先霉装WinPcaP。如果没有安装winPcap,则在执行“Ethereal/Capture/Star时会出现错误。 2)安装Ethereal。

(2)使用Ethereal分析协议 1)启动系统。点击“Ethereal”程序组中的“Ethereal"图标,将会出现如图1-1所. 可编辑 示的系统操作界面。

图1-1 Ethereal 系统主界面 2)分组俘获。点击“Capture/Start’’菜单,出现图1-2所示的界面。在“Interface” (接口)框的下拉列表中选择一个适当的接口项,其余项可暂时保持默认配置。然后,点击“OK”按钮,系统开始俘获网络分组。当按“stop” (停止)按钮时,系统停止俘获分组并将已经俘获明分组信息装载在分析系统中。 .

可编辑 图1-2 俘获分组配置界面 3)协议分析。如图1-3所示,在上部的窗口中,有帧编号(No.)、时间(Time)、源地址(Source)、目的地址(Destination)、协议(Protocol)和信息(Info)等列,各列下方依次排列着俘获的分组。中部的窗口给出选中的某帧的详细内容。下部窗口中是与中部窗口对应的该协议帧某字段的十六进制数值内容。 .

可编辑 图1-3 协议分析界面 可以将俘获的帧与网络教材中的ARP、UDP、ICMP、SNMP等协议帧格式进行对照,并分析其中的信息。 4 实验结果 .

可编辑 实验结果分析; 数据桢192.168.0.24 Broadcast ARP who has 192.168.0.587 tell 192.168.0.24 192.168.0.24:网络中的一个节点,机器的IP地址 Broadcast:现在的通信方式,在自己的ARQ中未找到192。168。0。587 采用广播来询问其他是否有寻到这个地址 who has 192.168.0.587:询问的内容,谁的地址为192。168。0。587 是则返回数据给192。168。0。24 不是则不返回 http帧分析:3460 476,614488 192.168.0.46 192.168.0.51 http get/http/1.1 请求行:GET(方法),路径是HTTP 1.1版本。 头部:表明客户端可以接受任何格式的文档(通配符)。 . 可编辑 状态行:HTTP/1.1 200 ok 我们在IP地址为192.168.0.46的电脑上访问我们自己做好的ftp网站 ,所以desitination显示的是192.168.0.51

实验2 理解A R P协议 1.实验目的 (1)深入理解ARP(地址解析协议)的工作原理和重要作用; (2)能够使用ARP命令对ARP选路表(下文简称ARP表)进行简单操作。

2.实验环境 (1)运行Windows 2000/2003 Server/XP操作系统的PC一台; (2)每台PC具有一块以太网卡,通过双绞线与局域网相连; (3)每台PC运行程序协议分析仪Ethereal。

3.实验步骤 (1)使用ARP命令 打开“命令提示符”界面,键入“arp -a”指令查看本机ARP表中的内容,结果如图2-1所示。

图2-1 查看本机ARP表中的内容 .

可编辑 注意,在ARP表中,各主机的逻辑地址与物理地址是一一对应的,由此形成表项。主机之间进行物理通信前,首先要查找本机ARP表,如果有对应项,则将通信对方的IP地址转换为相应的物理地址。“Type"栏下的“dynamic”字段表明该表项处在动态更新中。如果20分钟内没有其他访问网络的操作,ARP表会自动清空(如图2-2所示)。

图2-2 20分钟后自行清空ARP表 如果不想等待20分钟,可使用“arp -d"命令主动清空ARP表的内容。此时再执行“arp -a"命令,会发现ARP表已经清空(见图2-3)。

图2-3 主动清空ARP表 我们还可以使用“arp -s"命令手工设置ARP表表项,如“arp -s 169 .254. 112 .34 00 – . 可编辑 cd-0d-33-00- 34”(如图2-4所示)。

图2-4 手工设置ARP表 (2)分析ARP协议工作过程 具体操作步骤: 1)在实验单元中选择本机,显示 ARP表中的所有项。 2)清除ARP表中的所有项。

(3)用ARP命令查找IP地址冲突主机 若网络上有两台或多台主机设置了相同的IP地址,那么主机的屏幕上会频繁出现IP 地址冲突的提示,这将严重影响网络工作秩序。如果能同时观察到这些主机,那么通过修改其一”一台主机的IP地址即可解决问题。但是如果我们仅能观察到其中的一台PC提示 “IP地址如192. 9. 201. 111冲突”,那么应如何确定是哪两台主机设置了相同的IP地址呢? 首先,我们将该报警主机的IP地址修改为一个未用地址。其次,在该机命令提示符界面输入“ping 192 .9.201.111”,确定该主机是否还在本网中运行,如果有响应,ARP协议就会使其留下痕迹。接下来,执行"arp –a”命令,显示本主机内存中IP地址与MAC:地址对应记录,就可以发现哪台主机具有IP地址192. 9. 20l. 111了(网络管理员通常应当掌握本网中每台主机的网卡MAC地址)。 . 可编辑 (4)分析ARP协义的基本工作过程 我们可以用Ethereal来分析主机间通过通信生成和更新ARP表的过程,分析主机问是如何利用ARP协议完成IP地址与MAC地址的映射,从而完成局域网内的通信的。 3 实验结果 .

可编辑 .

可编辑 4实验结果分析:ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的低层协议,负责将某个IP地址解析成对应的MAC地址。 从影响网络连接通畅的方式来看,ARP欺骗分为二种,一种是对路由器ARP表的欺骗;另一种是对内网PC的网关欺骗。 第一种ARP欺骗的原理是——截获网关数据。它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常PC无法收到信息。第二种ARP欺骗的原理是——伪造网关。它的原理是建立假网关,让被它欺骗的PC向假网关发数据,而不是通过正常的路由器途径上网。在PC看来,就是上不了网了,“网络掉线了”。 ARP解决方案 五、 ARP欺骗解决方案: . 可编辑 方案A:IP-MAC绑定 通过双向IP-MAC绑定可以抵御ARP欺骗,解决由于ARP欺骗造成的网络掉线、IP冲突等问题,保证网络畅通。

1、客户机绑定网关IP-MAC:在客户机设置网关IP与MAC为静态映射, 将如下内容复制到记事本中并保存为staticarp.reg,(网关IP、网关MAC根据实际情况填写,例:"staticarp"="arp –s 192.168.0.1 00-01-02-03-04-05")

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\Run] "staticarp"="arp –s 网关IP 网关MAC "

将如下内容复制到记事本并保存到与staticarp.reg相同的文件夹位置,文件名为run.bat,(网关IP、网关MAC根据实际情况填写,例:"staticarp"="arp –s 192.168.0.1 00-01-02-03-04-05")

@each off regedit /s .\runstaticarp.reg arp -s网关IP 网关MAC

双击运行run.bat 2、利用APC的软件分发功能给客户机分发IP-MAC绑定程序 . 可编辑 将staticarp.reg、run.bat保存到同一文件夹下,登录Ahnlab Plicy Center Admin,服务器管理—登录分发软件—添加,选中保存staticarp.reg、run.bat的文件夹,中输入对所选择的文件夹压缩后生成的压缩文件的名称,包名称>中输入应用程序名称,中输入简单说明,中输入run.bat,单击。

Ahnlab Plicy Center Admin—策略管理中选中需要分发的群组或客户机,点右键,紧急安全指令-分发,选中,选中要分发的软件,点击。

3、网关绑定客户机IP-MAC:使用支持IP/MAC绑定的网关设备,在网关设备中设置客户机的静态IP-MAC列表。 注:方案A可以抵御ARP欺骗,保证网络正常运行,但不能定位及清除ARP攻击源。

方案B:利用ARP命令及nbtscan定位ARP攻击源 1、确定ARP攻击源MAC地址 ARP欺骗发作时,在受到ARP欺骗的计算机命令提示符下输入arp –a,APP缓存中网关IP对应的MAC地址如果不是真实的网关MAC地址,则为ARP攻击源的MAC地址,一个MAC地址对应多个IP地址的为ARP攻击源的MAC地址;在网关ARP缓存中一个MAC对应多个IP的为ARP攻击源的MAC地址。

2、定位ARP攻击源计算机 已全网面署APC2.5的环境:在Policy Center Admin 2.5中,查找agent,查找ARP攻击源的MAC地址,定位攻击源计算机。