漏洞检测与主动防御系统模型的研究与实现

网络安全蜜罐”技术研究与实现

2、软件层面:在操作系统和应用软件层面进行优化,增强其抗攻击能力。例 如,设计伪装软件应用,使蜜罐在受到攻击时能够进行伪装响应,诱导攻击者 中计。

3、网络层面:通过网络架构优化和网络安全策略配置,实现网络通信的安全 性和可靠性。例如,设置蜜罐网络与真实网络的隔离,防止攻击者在蜜罐网络 中进一步渗透。

五、总结与展望

网络安全蜜罐作为一种主动防御技术,可以有效发现和防范各种网络攻击行为。 通过对潜在攻击者的诱导和监控,蜜罐能够获取丰富的攻击信息,提高网络防 御的针对性和效果。然而,蜜罐技术也存在一定的挑战和限制,例如如何提高 诱骗的准确性和防御效果、如何避免自身被攻破等问题。

未来,随着技术的不断进步和应用场景的不断扩展,网络安全蜜罐技术将会有 更多的发展机遇和挑战。结合、机器学习等技术,智能蜜罐将会更加普及和高 效;随着云计算、物联网等技术的广泛应用,蜜罐技术也将扩展到更大规模和 更为复杂的网络环境中。因此,我们期待未来网络安全蜜罐技术能够为网络安 全领域带来更多的创新和突破。

1、本次演示所实现的蜜罐网络诱骗技术能够有效诱骗攻击者进入预设陷阱, 提高了防御效果。

2、通过多层次、全方位的蜜罐设计,实现了对多种攻击手法的有效应对。 3、通过对攻击数据的分析,能够准确识别出攻击者的行为特征和意图。

谢谢观看

4、威慑作用:通过展示网络安全蜜罐的能力和效果,威慑潜在的攻击者,降 低网络攻击的风险。

三、技术研究

网络安全蜜罐的技术研究主要包括以下几个方面:

1、技术原理:网络安全蜜罐的技术原理是通过模拟或构造各种漏洞,吸引攻 击者进行扫描和攻击,记录攻击者的行为并进行分析,从而获取网络攻击的相 关信息。

2、实现方式:网络安全蜜罐的实现方式包括软件和硬件两种方式。软件蜜罐 可以通过虚拟机或容器技术模拟漏洞,硬件蜜罐则可以通过定制硬件或路由器 等设备实现。

绿盟扫描_解决方案(3篇)

第1篇一、引言随着互联网技术的飞速发展,网络安全问题日益凸显。

企业面临着来自网络攻击的巨大威胁,数据泄露、系统瘫痪等问题层出不穷。

为了保障企业网络安全,绿盟科技(NetScreen)推出了绿盟扫描解决方案,旨在为企业提供全面、高效的网络安全检测与防护服务。

二、绿盟扫描解决方案概述绿盟扫描解决方案是基于绿盟科技自主研发的网络安全技术,通过实时监测、主动防御、深度分析等技术手段,全面检测企业网络中的安全漏洞,为企业提供实时、精准的网络安全防护。

三、绿盟扫描解决方案优势1. 全面的安全漏洞检测绿盟扫描解决方案覆盖了操作系统、网络设备、应用系统等多个层面的安全漏洞,确保企业网络中不存在安全隐患。

2. 实时监测与预警绿盟扫描解决方案具备实时监测功能,能够及时发现网络中的异常行为和安全漏洞,并通过预警系统通知管理员,降低安全风险。

3. 深度分析绿盟扫描解决方案具备深度分析能力,通过对网络流量、日志等数据的分析,发现潜在的安全威胁,为企业提供有针对性的安全防护建议。

4. 主动防御绿盟扫描解决方案具备主动防御能力,能够在检测到安全漏洞时,自动采取措施进行修复,确保企业网络安全。

5. 个性化定制绿盟扫描解决方案可根据企业需求进行个性化定制,满足不同行业、不同规模企业的网络安全防护需求。

四、绿盟扫描解决方案实施步骤1. 需求分析根据企业规模、行业特点、网络架构等因素,分析企业网络安全需求,确定绿盟扫描解决方案的实施范围。

2. 环境部署根据需求分析结果,部署绿盟扫描解决方案所需硬件设备、软件系统等,确保系统正常运行。

3. 参数配置根据企业实际情况,配置绿盟扫描解决方案的参数,包括扫描范围、扫描周期、漏洞等级等。

4. 扫描与检测启动绿盟扫描解决方案,对网络进行全面扫描,检测出潜在的安全漏洞。

5. 漏洞修复与加固针对检测出的安全漏洞,制定修复方案,并实施漏洞修复和系统加固措施。

6. 持续监控与优化对绿盟扫描解决方案进行持续监控,确保网络安全防护效果。

网络空间攻防对抗技术及其系统实现方案

网络空间攻防对抗技术及其系统实现方案雷璟【摘要】在分析网络空间及对抗特点的基础上,讨论了网络空间攻防对抗的主要技术,即攻防博弈理论、网络攻击行为分析、网络攻击追踪和网络主动防御技术。

提出了网络空间攻防对抗系统的实现方案,并分析了其可行性。

此技术和系统能够为我国网络空间安全技术体系发展提供技术支撑,保障我国网络空间安全,推动我国网络空间安全产业的发展,对加快我国自主可控安全产品研发和核心技术发展具有重要作用和意义。

%With the analysis of features of cyberspace and confrontation,the cyberspace attack and defense confrontation technology is discussed,including attack and defense fight theory,network attack action analy-sis,network attack tracing and network active defense technology. The cyberspace attack and defense con-frontation system scheme is proposed. The technology and system can provide technology support for China’s cyberspace security technology system development,protect China’s cyberspace security,promote China’s cyberspace security industry development,and also have important effect and meaning on accelera-ting China’s independent,controllable security product exploitation and kernel technology development.【期刊名称】《电讯技术》【年(卷),期】2013(000)011【总页数】6页(P1494-1499)【关键词】网络空间;攻防对抗;攻击追踪;主动防御【作者】雷璟【作者单位】中国电子科学研究院,北京100041【正文语种】中文【中图分类】TN918;TP393.08网络空间是继陆、海、空、天领域之后的第五维空间,它是“以自然存在的电磁能为载体,人工网络为平台,信息控制为目的的空间”[1]。

基于零日漏洞攻击的原理与防范

基于零日漏洞攻击的原理与防范作者:李岱来源:《电脑知识与技术》2009年第33期摘要:信息技术的快速发展,计算机网络的普及和应用,计算机安全变得越来越重要。

基于商业目的,黑客采取多种网络攻击方式,对网络安全形成很大威胁。

零日攻击是利用零日漏洞,迅速对系统或应用程序发动的网络攻击,这种攻击防御难度较大。

该文通过对零日漏洞攻击原理的分析,提出一些零日攻击的防范措施。

关键词:零日漏洞;零日攻击;网络安全中图分类号:TP393文献标识码:A文章编号:1009-3044(2009)33-9394-02Principles Based on the Zero-day Attacks and PreventionLI Dai(Computer Department of Wuhan University of Technology, Wuhan 430070, China)Abstract: Because of the rapid development of information technology, the popularization and application of computer networks, computer security has become increasingly important. For commercial purposes, hackers adopt a variety of network attacks, which becoming a great threat to network security. Zero-day attacks is the use of zero-day holes to quickly launch applications on the system or the network attacks that make the defense more difficult. In this paper, through the analysis of the principles of zero-day attacks, the writer gives some useful suggestions on the preventive measures.Key words: zero-day holes; zero-day attacks; network security随着网络技术的不断更新,网络安全问题日益严峻。

电子政务信息系统入侵检测技术分析与研究综述

电子政务信息系统入侵检测技术分析与研究综述【摘要】电子政务系统的广泛应用,给政府管理带来极大方便的同时,也带来了许多安全方面的问题。

入侵检测作为一种主动防御的新技术,应用在电子政务信息系统中,能够有效提高系统的防御能力。

本文针对目前电子政务系统中对入侵检测技术的应用方式做了分析和研究,并对未来的研究方向和亟待解决的关键问题做了探讨。

【关键词】电子政务;入侵检测;信息安全;数据挖掘Research Survey on Intrusion Detection Based on the E-government Information SystemsSHANG Lei(Shandong University of Political Science and Law,Jinan Shangdong,250013,China)【Abstract】With the development of computer technology and network technology, E-government was widely used. It also caused many security problems. As a proactive defense of the new technology, Intrusion Detection System (IDS)can be helpful for E-government information safely. This paper presented a summary of the current state of IDS based on E-government, and some directions for future research are addressed.【Key words】E-government;Intrusion-detection;Information security;Data mining0引言随着以互联网为主要表现形式的信息通信技术的快速发展和广泛应用,信息化为行政改革推波助澜,发展电子政务成为21世纪全球范围内的一个不可扭转的趋势。

计算机网络安全隐患与主动防御

计算机网络安全隐患与主动防御杜建亮(中共山西省委党校,山西太原030006) [摘 要]随着计算机网络技术的飞速发展,网络信息的安全性变得日益重要起来。

文章对目前计算机网络存在的安全隐患进行了分析,并探讨了针对计算机网络安全隐患的主动防范策略。

[关键词]计算机;网络安全;主动防御 一、计算机网络安全的含义网络安全就是网络上的信息安全。

广义的讲,凡是涉及到网络信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论,都是网络安全所要研究的领域。

一般认为,网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不受偶然的或者恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常运行,网络服务不被中断。

二、计算机网络安全的影响因素1.自然灾害。

电脑信息系统仅仅是个智能的机器,易受自然灾害及环境(温度、湿度、振动、冲击、污染)的影响。

现在,我们不少电脑房并没有防震、防火、防水、避雷、防电磁泄漏或干扰等措施,接地系统也疏于周到考虑,抵御自然灾害和意外事故的能力较差。

日常工作中因断电而设备损坏、数据丢失的现象时有发生。

由于噪音和电磁辐射,导致网络信噪比下降,误码率增加,信息的安全性、完整性和可用性受到威胁。

2.网络资源的共享性和开放性。

资源共享是计算机网络应用的主要目的,但这为系统安全的攻击者利用共享的资源进行破坏提供了机会。

随着联网需求的日益增长,外部服务请求不可能做到完全隔离,攻击者利用服务请求的机会很容易获取网络数据包。

网上的任何一个用户很方便访问互联网上的信息资源,从而很容易获取到一个企业、单位以及个人的敏感性信息。

3.网络操作系统的漏洞和网络系统设计的缺陷。

网络操作系统是网络协议和网络服务得以实现的最终载体之一,它不仅负责网络硬件设备的接口封装,同时还提供网络通信所需要的各种协议和服务的程序实现。

由于网络协议实现的复杂性,决定了操作系统必然存在各种实现过程所带来的缺陷和漏洞。

网络设计是指拓扑结构的设计和各种网络设备的选择等。

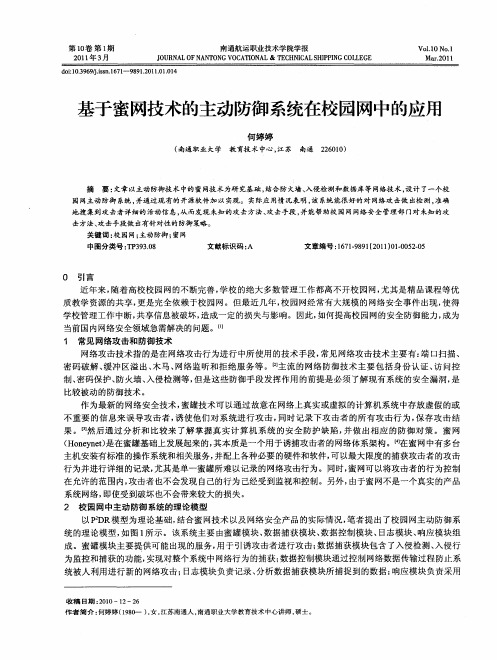

基于蜜网技术的主动防御系统在校园网中的应用

收 稿 日 期 :0 0—1 21 2—2 6

作者简 介 : 何婷婷 ( 9 O ) 女 , 18 一 , 江苏南 通人 , 南通 职业 大学教 育技 术 中心 讲师 , 士。 硕

第1 期

何婷婷 : 基于蜜网技术 的主动 防御系统在校 园网中的应用

5 3

各种 报 警方 法提 醒管理 员 可疑攻 击行 为 的发 生 。五 个模块 通 过控 制策 略进 行联 动 , 互相协 作 。

第 1卷 第 1 0 期

2 1年 3 01 月

d i 03 6/is.6 1 9 9 . 1.1 1 o: .9 9 . n1 7— 8 1 0 1 . 4 1 js 2 00

南通航运职业技术学院学报

J UR ALO A T N V A O N FN N 0 G OC  ̄ON L & T C I A HIPN O L G A E HN C LS P I G C L E E

兰 萎

数f 据 l

… ,

竺兰 l 兰

I 素 主 机

v _

I

v

记录

响应模块

接口

— — — —— . r J

数据捕

L —— —— —一

报 l 警 I

’

数据 l

管理 员

图 1 系统 模 块 关 系 图

3 校 园 网主动 防御 系统 的具体 实现

在 理论 分析 的基 础上 , 我们采 用 比较 成 熟 的开源 软 件和 网络技 术 来构 建一 个主 动 防御 系统 。在 一 台 电

脑 上 安 装 Widws no XP操 作 系 统 作 为 管 理平 台 , 过 Vmw r虚 拟 机 软件 虚 拟 了两 台 电脑 , 中一 台安 装 通 ae 其 Ln x iu 操作 系 统作 为系统 的主 要功 能平 台, 另一 台安装 Wid ws 00Sre操作 系统 作为虚 拟 蜜罐主 机 。 n o 0 evr 2

从未知监测到主动防御

但趋 于平缓 。 引擎技术 上没有再催生当年类似虚拟机技术那 从 样的变革 , 企业级反病毒的体系机 构也没有更多的突破。而同 时, 每次大规模的蠕 虫爆 发都在削弱着广大用户对于反病毒体

制的信心 。

高度警惕。这个思想 目前来看仍是正确的。

◆ 传统技 术不会 被抛 弃

反病毒的本质是精确识别与处理的问题 ,识别是正确处

而且把验证程序是安全建立在一个特定的描述基础上。 而在很多角度 , 工程化的方法和科学化的方法是完全不 同

发现已经被木马感染的概率也在降低。 这使大量的专有木马工具处于 A WA E的盲 区之 中,从 V R

这一点 上必 须催生 变革 。

的, 如果对用户来 i 可以认为反病毒厂商原厂发布的程序是 兑,

著名研 究人员 ,Fe o e 博士 1 8 年公开的一个 定理 ,他 rdC h n 97

图二 病毒样Байду номын сангаас来源

图二是安天在 C R 0 公开的Av企1 - E T2 5 0 J 毒样本来源的统

通过对 角线法论证 了检测全部未知病毒是不可能的 。 另一个可

以看成对这个范式的一个发展 , la o l g [E18 年 Wii D wi 博- ( 99 lm n 5

反病 毒技 术链条的最薄弱环节并不在 于病 毒分析和升级 , 而在 于病毒 捕获 。病 毒 的处 理链 条基本 如 下 。

\

与此 同时 ,操作 系统 厂商和 网络设备供 应商也在 意识到 自 身的责任 ,MS 出了 X P ,其中的 D P 推 PS 2 E 技术有效 的遏 制 了溢 出的发 生 ,C S O推 出 S IC DN的概 念 ,在基 础建设 的

计, 可见用户 匕 报仍是反 病毒软件获得样本的主要来源。 此 , 而 目 前病毒的发展正在从根本上挑战这— 4 首先由于病毒 , , 特 别是木马 ,编写的经济 目 的性增强,从而使样本的定向使用趋 势不断明显 , 样本的传播范围大大减小。从而使受到用户上报的 概率大大降低。另一方面,随着大量的系统技术的公开 , 越来越 多的马 和其他利用溢出等方式深度隐藏的木马出现,使用户

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2003中国计算机大会(CNCC’2003)漏洞检测与主动防御系统模型的研究与实现★郎良,张玉清.钱秀槟,冯登冒中国科学院研究生院国家计算机网络入侵防范中心.北京市玉泉路19号甲,100039

摘要:漏洞检测与主动防御系统是一套集成大量黑客攻击工具,主动对网络系统安全性能进行检查测试。提高网络系统防御能力的系统。本论文在分析传统安全产品缺陷的基础上.提出并实现了漏洞检测与主动防御系统模型.结合新型安全防范平台介绍了它的功能和结构,说明了模型各组成部分的设计和实现方法.分析了模型的改进方向.最后强调了这一模型的优点和先进性。关健词:网络安全;蒲洞检测:主动防御;网络攻击

ResearchandImplementationofaVulnerability

DetectionandInitiativeRecoverySystem

Model

LangLiang,Z&angYuqing,QJanXiubin,FengDengguoNationalComputerNetwotkInn'usionPi-oteetionCenter,GraduateSchoolofChineseAcademyofSciences.19A

YuQuanRd,Beij;-g,100039

Abstract:VulnetabilityDetectionandlnRiauveRecoveryAttackSystemisasystem,whichintegratesla弹numbersofhacktoolkitsavailableandinitiativelydetectsnetworksystem

tOimprovetherecoveryofit.mpaperbasesOilthefault

analysesoftTaditionalsecuritytoolkits,presents

and

implementsmodelofVulnerabflityDetectionandInitmfiveReco、一crySystem,gives

mu-oductionofitsfunctionand

constructionunderthenewtypeplatformfor∞curitylmalyzes

methodstOdesignandexecuteseachpartofthemodelandtO

improveItindetails.andfinallyputsemphasisthemerits

andadvmatagesofhe

model.

Keywords:aelworksecttri可:”uherabflii'ydelection;imUativerecovery.tlelworkarrack

1.引言存lmemel设计之初就缺乏对其安全机制的总体构想.作为通信基础的TCP/IP协议是一个建立在r,r信环境F的网络巨连模型.安全设计欠缺.存佯着先天4i足。同时,制造商推出的各类网络产品^:设计和实现L或多或少都存在漏渊.这些漏洞也舟接导致攻击。为,段时消除系统隐患,避免网络系统遭到侵害,网络安全产品应运而生。然而,即使是其中佼佼者的安全扫描器与入侵检测系统(IDS)也不是万能的,它们普遍存在以下问题:1)漏报和误报问题:安全扫描器一般是利用TCMP和UDP协议,向远程端口和服务发送一些特殊的数据报。将目标返回的应答与自带的漏洞响应库进行匹配,满足匹配条件则视为漏洞…,由此可见,它并不是直接攻击网络漏洞的程序,仅仅能帮助我们发现目标机可能存在的某些隐患口J;IDS主要是对网段内部和进出网段的数据包进行过滤分析,当网络通信流量较大时.检测的实时性和有效性就大打折扣”J,所以出现漏报和误报也并不奇怪:2)更新问题:无论是安全扫描器还是IDS,它们进行检测都依赖于特征的匹配,但是现在几乎所有的安全扫描器和IDS都缺乏有效的特征知识库快速更新策略:3)安全扫描器扫描到的一些隐患在真实黑客攻击中很难利用,没有实际意义:4)IDS自身存在安全缺陷,黑客伪造大量并无实际危害的数据包.可以导致IDS频繁报警甚至瘫痪,以便掩盖真正的攻击。针对这些问题需要一套新的思想和模型,既可以较好地弥补传统网络安全产品的缺陷,准确地确定系统漏洞.又提供~个合理的组织架构,支持方便快速的更新。Jhsu.Disk、SimpleNomad、Irib曾提出调用集成的黑客软件对目标发动攻击的设想”1.虽然提出这一设想的本意是为了提高黑客攻击的效率,但是只要构建套合理的框架,就完全可以变害为利,使之成为种有效的漏洞检测手段。从早期仅供查询和下载的攻dTj.具库15.6,71到现在的集成攻击.已经有了相、5夫的进步,但因为集成风格迥异的攻击工具本身比较刚雄.所以现有系统集成f?具数目有限、结构枉:散.执行自动化程度低、手动设置过多。使用敬粜小理想。任汲取前人T作纤骑教训的基础上.根据我们中科院知识刨新项}j私{{℃束.靠科技计划J顼目研发

4、t讨j国家高技术矸冗艟展订划(863计划I(瀑题编号:2002.~A142Ijl)、中国丰4学院{l:U.创新i弹山向性项目(项目编%·K(Kx2·106)和北京市科技计划项目(J啊i{壤号:H020120090530)硗助。

324塑塑丝型兰圭型堕塑墨竺苎型塑塑塞主壅翌—一中得到的实际成果,本文提出了“主动防御”的设计思想,并给出了漏洞检测与主动防御系统的模型,作为对传统网络安全产品的扩展,可以全面提升防范平台的性能。第2节提出了系统模型的功能定位和总体结构;第3节给出了模型各部分的具体实现;第4节介绍了模型的改进方向;最后予以总结。

2.漏洞检测与主动防御系统模型概述“主动防御”思想分为两个层次:第一层次是指在攻击事件发生前,为了提高网络系统的防御性能,利用大量实际的黑客攻击软件,以自主攻击的方法,对网络系统安全漏洞进行的检测,比较准确地确定系统的漏洞,实现对漏洞的修补和相关配置,从而提高系统的防御能力:第二层次是指在黑客攻击进行中,以牙还牙地对攻击源实施报复,使其丧失继续攻击的能力,从而确保我方系统的正常工作。基于这一思想,我们提出了漏洞检测与主动防御系统的基本模型。2.1在新型安全防范平台中的动能设计图1所示的新型安全防范平台添加了漏洞检测与主动防御系统,这样这一平台在拥有原有功能的基础上,又增添了四种新的工作方式,从而提高了系统漏洞的检测效果,极大地提升整套安全防范平台的性能。风险;2)与安全扫描器配合使用,这时系统的主要任务是对于安全扫描器探得的隐患扫描结果进行检测,确认隐患是否是真正具有威胁性的系统漏洞,同时检测是否有漏报的系统漏洞,最后通过检索漏洞与补丁数据库进行修补;3)系统也可以单独使用,以实际的黑客入侵手段对网络系统的抗攻击性能进行测试,作为网络系统安全评估的重要依据;4)系统甚至可以在必要时作为反击的工具,对黑客实施反治。由图l我们可以看到,漏洞检测与主动防御系统担负着承上启下作用,因此它与其他系统之间的联动问题就成了新型安全防范平台研究与实施中的重点。最有效的方法是将它的攻击工具库与IDS入侵特征库、安全扫描器的插件库以及漏洞补丁库进行整合,形成一个统一紧凑的知识库。攻击工具库中会给出攻击工具所针对的系统漏洞,这样就可以与安全扫描插件库、漏洞补丁库关联起来。IntemetTask

Force的Intrusion

WorkingGroup已经

提出了入侵检测交换消息格式数据模型(IDMEF)p】.根据交换消息对入侵事件给出的描述,可以在攻击工具库中查找类似的攻击手法用于针对网络系统进行模拟攻击。为了更好的实现多个数据库的

圈I新掣安全阱藕乎台的【。作流程圈圈中显示J’漏洞检测与主动防御系镜】作的』L种疗式:1)与IDs配合使用.通过模拟攻。h的方法来

确认导致入侵的系统漏洞是卉真的存仃=.这样就u,以避免因IDS误报。7t发的茫渭r件.也·,J以降低10S自身奠伞缺l:}j导致的

天联和整合,在借鉴国内外现有研究成果的基础1..我们将会提出套完整的网络攻击与系统漏洞分类描述体系.其中网络攻击与入侵事件的描述基奉符合IDMEF的要求.漏洞组织上与CVE相兼容.通过形成确切…致的描述.来驱动整个知泌库.蛮现高效的协调互动.!竺!!里盐兰垫盔童!型曼兰:新型安全防范平台容纳了当今常见的网络安全产品,合理地整合了各种安全资源,极大的减少了人工操作.从而提高了工作效率.特别是对突发事件的反应速度将得到显著提高。这都是传统平台无法比拟的。2.2系统模基的总体结构基本功能确定了以后,关键闯题就在于确定系统模型的总体结构。首先涉及到的就是运行模式和实际的攻击.并将检测结果和进程信息传回客户端;客户端即控制平台,用户通过分析检测目标和检索攻击工具性能信息来确定针对待测系统所采用的检测策略,以及攻击结束后检测结果的汇总和保存:攻击工具库是一个分布式数据库.划分为客户端数据库和服务器端数据库两部分,分别存储攻击工具的说明信息和参数信息。

系统平台的选择。Wmdows操作系统直观易用且使3.用广泛,而以Linux为代表的Unix系统具有开放源模型各组成部分的设计与实现系统功能定位和总体结构已经明确,下面就针

通信J控制l攻击少交互界面线鬣《釜镧

攻击检测/1向导结果\广

之乡、网通信网

络℃协议》络

I攻击参数f:>通通

<>信信

接接L]一口口§多

7

客户端匿酬驾

攻击工具库(攻击工具的性能描述),1检测结果<>

图2漏洞检测与主动防御系统模型的总体结构图代码的优点,并且大量作为网络操作系统使用。考虑到这些,我们决定取二者之所长,采用Client/Server模式,作为控制平台的客户端基于Windows操作系统,这样操作人员的工作就更直观更轻松:作为攻击平台的服务器端是基于Linux操作系统的,这样不但可以更好地利用开放源码的攻击软件.而且也为将来服务器端功能的进…步扩充留有余地。图2给出了漏洞检测与主动防御系统模型的总体结构图。从图中我们可以看出.系统模型{要分成四大部分,即通信协议、服务器端、客户端以及分布式攻击工具数据库.通信协议沟通客}’端与服务器端.发送各类消息.完成用户对整个攻击检测过程的控制:服务器端即攻击平台,接收客户端的指令并调用集成的夫量黑客软件.对测试系统进打对每个部分来研究如何实现既定的功能。3.1通信协议选定了Client/Server模式.那么用户端就要将操作人员的各类操作消息发给服务器端,相应的服务器端需要将攻击结果传给用户端.那么两端之间的通信就必须要有一套可靠机制来保证。我们借鉴nessus的通信协议”J.设计7ATP协议(AttackerTrmAsferIh-otoco|)用于攻击平台(服务器端)与挖制平台(客户端)之间通信。这个通信协议基rTCP