路由器 L2TP设置(自发隧道模式)

第二层隧道协议L2TP详解

第二层隧道协议L2TP详解1、引言隧道技术是建立安全VPN的基本技术之一,类似于点对点连接技术,在公用网建立一条数据遂道,让数据包通过这条隧道传输。

隧道是由隧道协议形成的,分为第二、三层隧道协议。

第二层隧道协议有L2F、PPTP和L2TP等,是先把各种网络协议封装到PPP中,再把整个数据包装入隧道协议中。

这种双层封装方法形成的数据包靠第二层协议进行传输。

第三层隧道协议有GRE、IPSEC等。

第二层隧道协议和第三层隧道协议的本质区别在于在隧道内用户的数据包是被封装在哪种数据包中进行传输的。

L2TP隧道协议是典型的被动式隧道协议,它结合了L2F和PPTP的优点,可以让用户从客户端或访问服务器端发起VPN连接。

L2TP是把链路层PPP帧封装在公共网络设施如IP、ATM、帧中继中进行隧道传输的封装协议。

L2TP主要由LAC(L2TP Access Concentrator) 和LNS(L2TP Network Server) 构成,LAC支持客户端的L2TP,用于发起呼叫、接收呼叫和建立隧道;LNS是所有隧道的终点,LNS终止所有的PPP流。

在传统的PPP连接中,用户拨号连接的终点是LAC,L2TP使得PPP协议的终点延伸到LNS。

L2TP的好处在于支持多种协议,用户可以保留原有的IPX、Appletalk等协议或公司原有的IP 地址。

L2TP还解决了多个PPP链路的捆绑问题,PPP链路捆绑要求其成员均指向同一个NAS(Network Access Server),L2TP可以使物理上连接到不同NAS的PPP链路,在逻辑上的终结点为同一个物理设备。

L2TP还支持信道认证,并提供了差错和流量控制。

L2TP利用IPsec增强了安全性,支持数据包的认证、加密和密钥管理。

L2TP/IPSec因此能为远程用户提供设计精巧并有互操作性的安全隧道连接。

这对安全的远程访问和安全的网关之间连接来说,它是一个很好的解决方案。

L2TP连接设置

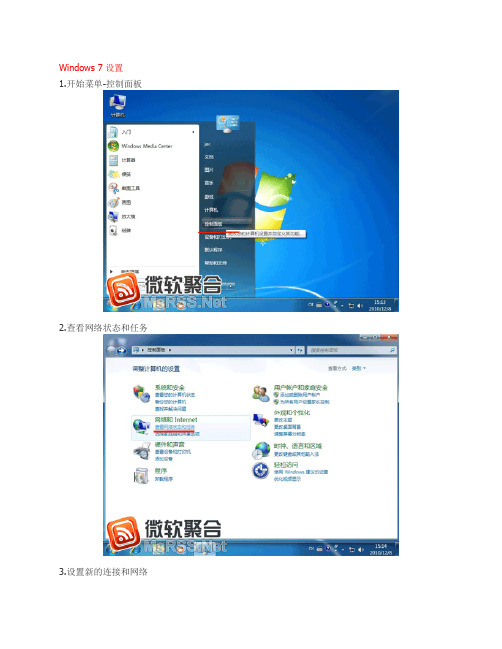

Windows 7 设置1.开始菜单-控制面板2.查看网络状态和任务3.设置新的连接和网络4.连接到工作区5.连接到工作区6.输入服务器地址7.输入帐号与拨号密码8.不连接,点击跳过.9.点击关闭10.右下角任务栏”网络”列表中右键修改VPN属性11.类型选择PPTP,数据加密为”可选加密” ,开始拨号12.L2TP设置类型选择使用IPSEC的2层隧道协议,高级设置中输入预共享密钥,数据加密为”可选加密”如果选择使用预共享密钥作身份认证,那密钥为: passwordWindows XP连接设置按照以下步骤配置Windows XP 计算机,使其成为L2TP 客户端。

1. 配置L2TP 拨号连接:1)进入Windows XP 的“开始” “设置” “控制面板”,选择“切换到分类视图”。

2)选择“网络和Internet 连接”。

3)选择“建立一个您的工作位置的网络连接”。

4)选择“虚拟专用网络连接”,单击“下一步”。

5)为连接输入一个名字为“l2tp”,单击“下一步”。

6)选择“不拨此初始连接”,单击“下一步”。

7)输入准备连接的L2TP 服务器的IP 地址“202.101.35.218”,单击“下一步”。

8)单击“完成”。

9)双击“l2tp”连接,在l2tp 连接窗口,单击“属性”。

10)选择“安全”属性页,选择“高级(自定义设置)”,单击“设置”。

11)在“数据加密”中选择“可选加密(没有加密也可以连接)”。

12)在“允许这些协议”选中“不加密的密码(PAP)”、“质询握手身份验证协议(CHAP)”、“Microsoft CHAP(MS-CHAP)”,单击“确定”。

13)选择“网络”属性页面,在“VPN 类型”选择“L2TP IPSec VPN”。

14)确认“Internet 协议(TCP/IP)”被选中。

15)确认“NWLink IPX/SPX/NetBIOS Compatible Transport Prococol”、“微软网络文件和打印共享”、“微软网络客户”协议没有被选中。

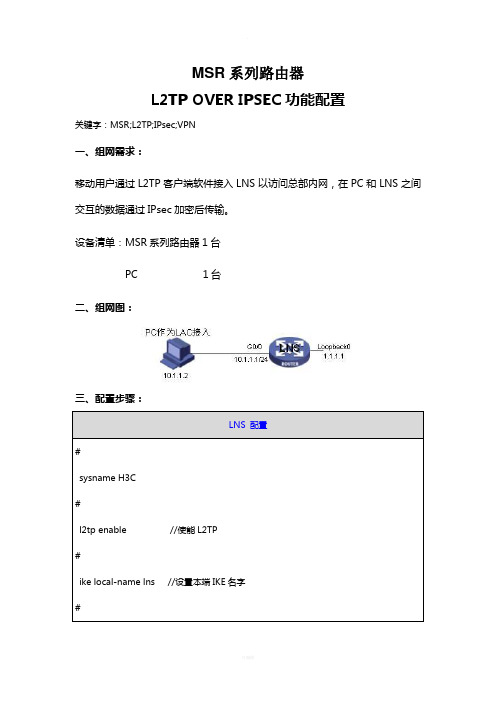

MSR系列路由器L2TP-OVER-IPSEC功能配置

MSR系列路由器

L2TP OVER IPSEC功能配置

关键字:MSR;L2TP;IPsec;VPN

一、组网需求:

移动用户通过L2TP客户端软件接入LNS以访问总部内网,在PC和LNS之间交互的数据通过IPsec加密后传输。

设备清单:MSR系列路由器1台

PC 1台

二、组网图:

三、配置步骤:

LNS 配置

#

sysname H3C

#

l2tp enable //使能L2TP

#

ike local-name lns //设置本端IKE名字

#

PC的配置如下:

在PC端,采用SECPOINT拨号软件,因此首先需要按照SECPOINT软件,然后再进行拨号连接。

在此假设已经按照此软件,接下来的配置如下:

第一步、创建一个连接,输入LNS地址10.1.1.1,如下:

第二步、设置Pre-share-key为123

第三步、输入VPN的名字“l2tp”,单击完成

第四步、双击刚创建好的连接“l2tp”,设置VPN连接属性,单击高级

第五步、选择IKE设置栏,设置野蛮模式,名字认证方式,并输入本端安全网关名字“pc”和对端安全网关设备名字“lns”。

注意要与LNS侧配置一致。

点击确定,此时就已经配置好PC,双击连接“l2tp”,输入用户名usera和密码usera,就可以连入LNS,访问内网了。

四、配置关键点:

1)L2TP的认证最好采用域方式认证

2)IPsec协商方式采用野蛮方式,采用名字识别3)在接口里应用IPsec Policy

4)PC侧的配置要与LNS上的配置一致。

L2TP协议原理与应用

› L2TP只能对PPP数据帧进行封装,将其封装在UDP报文中 › L2TP两个重要组件

» LAC:L2TP访问集中器(L2TP Access Concentrator) » LNS:L2TP网络服务器(L2TP Network Server,LNS)

LAC

PSTN/I

SDN

PPP

运营商骨干网络

username abc@ pass abc

LNS

企业内部 网络

LCP协商已完成

CHAP Challege 随机字符串 LAC主机名

CHAP Respone 客户端主机名 HASH

LAC根据收到的客户端主机名 的域名,即来决 定与哪个LNS进行L2TP隧道协 商

远程客户端

LAC上不存储远程客户端的用户名和密码

LAC

PSTN/I

PPP

SDN

PPP

运营商骨干网络

username abc@ pass abc

LNS

企业内部 网络

LCP协商已完成

CHAP Challege CHAP Respone

CHAP Success

控制连接协商成功 数据会话协商成功

LAC发出的最后一条LCP CONFREG LAST SENT LCP CONFREQ

LAC发出的CHAP Challenge所包含的 随机字符串

客户端发出的CHAP Response所包含的 客户端主机名 HASH

控制连接协商成功

1

ICRQ

ICRP

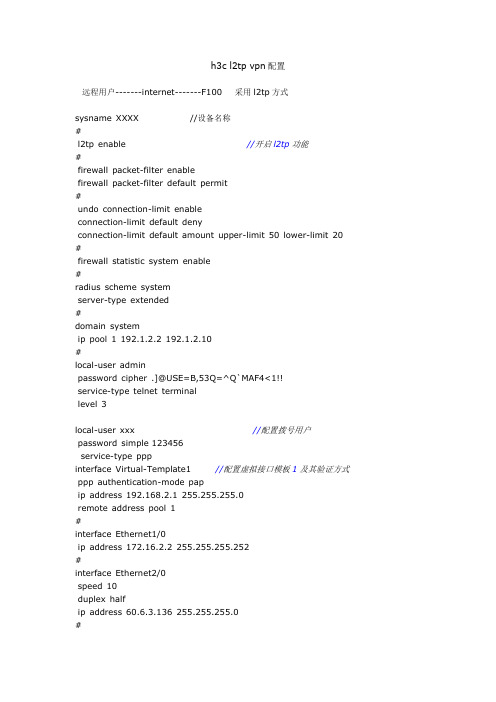

h3c l2tp vpn配置

h3c l2tp vpn配置远程用户-------internet-------F100 采用l2tp方式sysname XXXX //设备名称#l2tp enable //开启l2tp功能#firewall packet-filter enablefirewall packet-filter default permit#undo connection-limit enableconnection-limit default denyconnection-limit default amount upper-limit 50 lower-limit 20 #firewall statistic system enable#radius scheme systemserver-type extended#domain systemip pool 1 192.1.2.2 192.1.2.10#local-user adminpassword cipher .]@USE=B,53Q=^Q`MAF4<1!!service-type telnet terminallevel 3local-user xxx //配置拨号用户password simple 123456service-type pppinterface Virtual-Template1 //配置虚拟接口模板1及其验证方式 ppp authentication-mode papip address 192.168.2.1 255.255.255.0remote address pool 1#interface Ethernet1/0ip address 172.16.2.2 255.255.255.252#interface Ethernet2/0speed 10duplex halfip address 60.6.3.136 255.255.255.0#interface NULL0#firewall zone localset priority 100#firewall zone trust //把虚拟接口模板添加进入安全域add interface Ethernet1/0add interface Virtual-Template1set priority 85#firewall zone untrustadd interface Ethernet2/0set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#l2tp-group 1 //配置l2tp组1undo tunnel authentication //取消隧道验证allow l2tp virtual-template 1 //配置使用名字的方式发起l2tp连接#FTP server enable#telnet source-interface Ethernet1/0#undo dhcp enable#ip route-static 0.0.0.0 0.0.0.0 60.6.3.1 preference 60 //配置静态默认路由 ip route-static 192.1.100.0 255.255.255.0 172.16.2.1 preference 60 //配置到内网静态路由ip route-static 192.2.100.0 255.255.255.0 172.16.2.1 preference 60 //配置到内网静态路由#user-interface con 0user-interface vty 0 4authentication-mode scheme #return。

l2tp建立隧道、会话的过程

l2tp建立隧道、会话的过程

L2TP(Layer 2 Tunneling Protocol)是一种用于构建虚拟专用网络(VPN)的协议,它通过在现有的IP网络上创建一个安全隧道来传输数据。

下面是L2TP建立隧道和会话的过程:

1. 建立隧道:

a. 用户主机向VPN服务器发送连接请求。

b. VPN服务器回复连接确认,并分配一个唯一的隧道ID。

c. 用户主机使用自己的隧道ID与VPN服务器建立通信。

2. 身份验证:

a. 用户主机向VPN服务器发送身份验证请求。

b. VPN服务器验证用户的身份,并回复身份验证结果。

3. 建立会话:

a. 用户主机向VPN服务器发送建立会话请求,包括用户主机的IP地址和隧道ID。

b. VPN服务器回复建立会话确认,并分配一个唯一的会话ID。

c. 用户主机和VPN服务器之间通过隧道进行数据传输。

在隧道和会话建立完成后,用户主机可以通过隧道发送原始的以太网帧来传输数据。

L2TP通过在现有的IP网络上创建隧道来封装和解封装这些以太网帧,从而提供了一种安全、可靠的VPN连接。

无线路由器常见功能设置全程图解

无线路由器常见功能设置全程图解现在百多元就能买到一款主流的54Mbps无线路由器,对于想组网的家庭、宿舍或办公用户来说,首选使用更便利的无线路由器已是共识。

然而对于初接触无线路由器的新手来说,该如何对无线路由器常规功能进行设置,是他们需要迫切掌握的要点。

一、特别的WAN口上网方式大家知道,要想通过路由器共享上网,在WAN(Wide Area Network,广域网)接口中选择和设置正确的上网方式必不可少。

多数无线路由器一般提供有3种上网方式:动态IP、静态和PPPoE,而一些新型号无线路由器还支持L2TP、PPTP、IEEE802.1X+动态IP、IEEE802.1X+静态IP等上网方式,它们有何特点,又该如何设置呢?● 基于VPN的L2TP和PPTPL2TP、PPTP都是基于VPN(虚拟专用网)的上网方式,大家知道被定义为通过一个公用网络(通常是因特网)建立一个临时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定的隧道,是对内部网的扩展,可以帮助远程用户、公司分支机构、商业伙伴及供应商同公司的内部网建立可信的安全连接,并保证数据的安全传输。

PPTP(Point to Point Tunneling Protocol,点对点隧道协议)协议将控制包与数据包分开。

控制包采用TCP控制,用于严格的状态查询及信令信息;数据包部分先封装在PPP协议中,然后封装到GRE(通用路由协议封装) V2协议中。

L2TP(Layer 2 Tunneling Protocol,第二层隧道协议)协议是国际标准隧道协议。

它结合了PPTP协议以及第二层转发L2F(Layer 2 Forwarding,二层转发协议)协议的优点,能以隧道方式使PPP包通过各种网络协议,包括ATM、SONET和帧中继。

在对L2TP或PPTP上网方式进行设置时,上网帐号、上网口令需正确填入ISP提供的帐号和口令,可根据ISP提供的动态IP、静态IP 按需设置IP,服务器IP/域名需正确填入ISP为您提供的IP地址或域名。

L2TP配置

1、服务器配置启动路由和远程访问服务,如下图:Routing and Remote Access点击开始,管理工具,选择路由和远程访问,选择配置并启动路由和远程访问,显示页面效果如下:注意,路由和远程访问服务正常启动后,左侧红圈处为绿色,如果为如图所示红色,选择所有任务,启动。

点击下一步选择自定义配置,在弹出页面选择VPN。

选择接受拨入的网卡,注:选择VPN时可能会弹出提示要求提供多于一块的网卡,可以添加一块lookback网卡,如下图本地连接2。

选择DHCP池,如下图:启用基本的名称地址服务选择使用路由和远程访问来对连接请求进行身份验证完成配置添加静态路由添加一条默认路由到本机网关,确保正常的对外访问添加一条vpn路由到vpn拨入网段添加一个VPN拨入账户,建议使用user用户组,每个客户必须使用唯一对应的账户2、客户机配置启动路由和远程服务设置拨入接口设置名称设置拨入方式选择VPN类型,必须与服务器一致设置服务器地址。

注,填写服务器真实地址,下图显示的是测试地址增加路由,添加默认路由和前往vpn的路由,参见服务器路由设置填写vpn账户的用户名、密码。

参见服务器设置中增加VPN账户设置vpn拨入信息设置持续性连接确保服务器重启后会自动拨入Vpn连接中断后会自动重播99次。

当重新拨上后/服务器重启后重播次数归零。

C:\WINDOWS\system32\ras\Router.PbkRedialAttempts=99 改为9999C:\Documents and Settings\All Users\Application Data\Microsoft\Network\Connections\Pbk\rasphone.pbk。

L2TP的配置

1.路由器上的配置:systeml2tp enabledomain systemip pool 1 172.16.1.2 172.16.1.254quitlocal-user usera /创建用于验证用户的本地帐号/ password simple useraservice-type pppquitinterface Virtual-Template0ppp authentication-mode pap /PPP认证方式为PAP,使用system 默认域/ip address 172.16.1.1 255.255.255.0remote address pool 1 /指定使用ip pool 1给用户分配地址/ quitl2tp-group 1mandatory-lcp /LCP再协商/allow l2tp virtual-template 0 /接受任何LAC的l2tp请求,并绑定到VT0/ undo tunnel authentication /不进行tunnel认证/quit2.PC机上的配置2.1:修改注册表:(修改后需要重启PC机)Windows2000的L2TP功能缺省启动证书方式的IPSEC,应当在注册表中禁用。

方法如下:执行regedit命令,找到如下位置HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\P arameters加入如下注册项:Value Name: ProhibitIpSecData Type: REG_DWORDValue: 12.2:创建L2TP拨号链接:[RT1]dis cu[RT1]dis current-configuration#version 5.20, Alpha 1011#sysname RT1#password-control login-attempt 3 exceed lock-time 120 #l2tp enable#undo voice vlan mac-address 00e0-bb00-0000#ipsec cpu-backup enable#undo cryptoengine enable#domain default enable system#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disableip pool 1 192.168.200.10 192.168.200.20#local-user l2tpuserservice-type ppppassword-control length 5local-user pppoeuserservice-type ppppassword-control length 5local-user pppuserservice-type ppppassword-control length 5#l2tp-group 1tunnel password simple 123tunnel name LACstart l2tp ip 23.1.1.2 fullusername l2tpuser#interface Ethernet0/1/0pppoe-server bind Virtual-Template 1 #interface Ethernet0/1/1port link-mode route#interface Serial0/2/0link-protocol pppppp authentication-mode chapppp chap user pppuser1ip address 12.1.1.1 255.255.255.0#interface Serial0/2/1link-protocol ppp#interface Virtual-Template1ppp authentication-mode pap remote address pool 1ip address 192.168.200.1 255.255.255.0 #interface NULL0#interface Ethernet0/4/0port link-mode bridge#interface Ethernet0/4/1port link-mode bridge#interface Ethernet0/4/2port link-mode bridge#interface Ethernet0/4/3port link-mode bridge#interface Ethernet0/4/4port link-mode bridge#interface Ethernet0/4/5port link-mode bridge#interface Ethernet0/4/6port link-mode bridge#interface Ethernet0/4/7#ip route-static 0.0.0.0 0.0.0.0 12.1.1.2#load xml-configuration#user-interface con 0idle-timeout 0 0user-interface vty 0 4#return[H3C]DIS CU[H3C]DIS current-configuration#version 5.20, Alpha 1011#sysname H3C#password-control login-attempt 3 exceed lock-time 120 #l2tp enable#undo voice vlan mac-address 00e0-bb00-0000#ipsec cpu-backup enable#undo cryptoengine enable#domain default enable system#ppp mp user pppuserb bind Virtual-Template 2 #vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disableip pool 1 192.168.100.2 192.168.100.3#local-user l2tpuserservice-type ppppassword-control length 5local-user pppuserbservice-type ppppassword-control length 5#l2tp-group 1mandatory-lcpallow l2tp virtual-template 1 remote LAC tunnel password simple 123tunnel name LNS#interface Ethernet0/1/0port link-mode route#interface Serial0/2/0link-protocol pppppp authentication-mode chapppp chap user pppusercppp mp#interface Serial0/2/1link-protocol pppppp authentication-mode chapppp chap user pppusercppp mp#interface Serial0/2/2link-protocol ppp#interface Serial0/2/3link-protocol ppp#interface Virtual-Template1ppp authentication-mode pap remote address pool 1ip address 192.168.100.1 255.255.255.0 #interface Virtual-Template2ppp mp binding-mode authentication ip address 23.1.1.2 255.255.255.0#interface NULL0#interface Ethernet0/4/0port link-mode bridge#interface Ethernet0/4/1port link-mode bridge#interface Ethernet0/4/2port link-mode bridge#interface Ethernet0/4/3port link-mode bridge#interface Ethernet0/4/4port link-mode bridge#interface Ethernet0/4/5port link-mode bridge#interface Ethernet0/4/6port link-mode bridge#interface Ethernet0/4/7port link-mode bridge#ip route-static 0.0.0.0 0.0.0.0 23.1.1.1 #load xml-configuration#user-interface con 0user-interface vty 0 4#return。

L2TP协议配置

(可选)配置LAC侧使用本地认证 • LAC对用户提供的认证信息进行本地认证。LAC上需要包含该用户名和对 应的密码,选用密文还是用明文口令,需要看用户的需求,选用密文的安 全度更高。 • 背景信息 • 说明: • 关于认证,授权和计费的详细信息,请参见Huawei AR2200系列企业路由 器 配置指南 - 安全. • 在路由器上进行如下配置。 • 操作步骤 • 执行命令system-view,进入系统视图。 • 执行命令aaa,进入AAA视图。 • 设置用户名及密码,执行命令local-user user-name password cipher password。 • LAC检查远程拨入用户名与口令是否与本地注册用户名与口令相符,以确 认用户是否合法。LAC侧验证通过后才能发起建立隧道连接的请求。 • 缺省情况下,LAC侧未配置本地用户名和口令。缺省的认证方法是本地认 证,LAC侧必须配置本地认证的用户名和密码。

– – 如果用户使用域名接入,执行命令start l2tp ip ip-address domain domain-name,指定触发条件为域名。 如果用户使用全名接入,执行命令start l2tp ip ip-address fullusername user-name,指定触发条件为用户全名。

(可选)配置LAC自拨号功能 • 路由器发起VPDN拨号,路由器既作为PPP客户 端,同时又实现LAC的功能。 • 背景信息 • 很多企业分支、总部间希望能够构建VPN网络, 但向网络运营商申请的VPN网络存在较高的费用 。通过VPDN技术,企业可以自己构建VPN网络 ,运营商只需要提供基础的Internet接入功能即可 ,这样可减少企业的费用。路由器自己拨号建立 VPDN网络,分支路由器既做PPP Client,又做 LAC。 在路由器上进行如下配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

路由器 L2TP设置(自发隧道模式)

一、组网需求:

要求外网的VPN客户端使用L2TP VPN拨入RSR路由器,然后访问内网服务器和应

用

二、组网拓扑:

三、配置要点:

1、锐捷设备支持作为L2TP VPN 服务端和客户端

2、配置VPN前要确认路由器上网正常

四、配置步骤

VPN服务端的配置

步骤一:配置VPN相关参数

Ruijie>enable ------>进入特权模式

Ruijie#configure terminal ------>进入全局配置模式

Ruijie(config)#vpdn enable ------>开启vpdn

Ruijie(config)#vpdn-group l2tp ------>创建一个VPDN组,命名为l2tp

Ruijie(config-vpdn)#accept-dialin ------>允许拨号

Ruijie(config-vpdn-acc-in)#protocol l2tp ------>协议为l2tp

Ruijie(config-vpdn-acc-in)#virtual-template 1 ------>引用虚模板1,在步骤三

中配置

Ruijie(config-vpdn-acc-in)#exit

Ruijie(config-vpdn)#no l2tp tunnel authentication ------>隧道不加密(windows客

户端不支持L2TP VPN隧道加密)

Ruijie(config-vpdn)#exit

步骤二:配置用户和地址池

Ruijie(config)#username test password test ------>创建一个账户,用户和密码都是

test

Ruijie(config)#ip local pool vpn 192.168.1.100 192.168.1.110 ------>创建vpn拨

入的地址池,命名为vpn,给vpn客户端分配范围是192.168.1.100-110

Ruijie(config)#interface loopback 0 ------>配置loopback 0 ,作为vpn客

户端的网关地址

Ruijie(config-if-Loopback 0)#ip address 192.168.1.1 255.255.255.0

Ruijie(config-if-Loopback 0)#exit

步骤三:配置虚拟模板

Ruijie(config)#interface virtual-template 1 ------>创建虚模板1

Ruijie(config-if)#ppp authentication chap ------>加密方式为chap

Ruijie(config-if)#ip unnumbered loopback 0 ------>关联loopback 0 ,作为vpn

客户端的网关地址

Ruijie(config-if)#peer default ip address pool vpn ------>引用地址范围,在步

骤二中配置

Ruijie(config-if)#ip nat inside ------>VPN客户端参与NAT

步骤四:检查和保存配置

Ruijie(config)#end ------>退出到特权模式

Ruijie#write ------>确认配置正确,保存配置

电脑客户端配置

电脑作为L2TP VPN 客户端时需要修改注册表,参见附件或通过网络搜索。

《Windows2000_XP_2003操作系统配置L2TP客户端》

五、验证命令:

Ruijie#show vpdn session

L2TP Session Information Total sessions 2

LocID RemID TunID Username,

Intf/ State Last Chg

Vcid, Circuit

1 1 1 test,va0 est

00:00:25

1 1 2 test,va1 est

00:00:22

本地ID 远端ID 隧道ID 客户端用户名和接口 VPN隧道状态 VPN持续时间

%No active PPTP tunnels