WINDOWS SERVER 2003使用证书在WEB服务器上设置SSL

https site

四、具体实现

公钥证书:ca.cert 私钥证书:ca.key 公钥证书:server.cert 私钥证书:server.key CA Server

Web Server (1)CA服务器IP:192.168.100.3/24 (2)客户端IP:192.168.100.100/24。 (3) Web服务器IP:192.168.100.2/24。

Client

三、认证原理

公钥证书:ca.cert CA Server 私钥证书:ca.key (1)

公钥证书:server.cert 私钥证书:server.key

(2) (3) Web Server Client

ቤተ መጻሕፍቲ ባይዱ

(4)

(1)客户端把CA服务器的公钥证书导入到浏览器的“受信任颁发机构”。 (2)客户端向服务器端发出https请求。 (3) Web服务器返回自己的证书给客户端。 (4)客户机通过CA的公钥来验证Web服务器的公钥证书来实现验证Web服务 器的身份。

HTTPS站点搭建

43498000@

一、配置思路

公钥证书:ca.cert 私钥证书:ca.key 公钥证书:server.cert 私钥证书:server.key CA Server

Internet

Web Server Client

(1)配置CA服务器,产生CA私钥,再根据CA私钥产生CA公钥证书。 (2)配置Web服务器,产生Web服务器私钥以及Web服务器的请求证书。 (3)把Web服务器请求证书发送给CA服务器,CA服务器使用自己的私钥 证书给Web服务器请求证书签名,从而产生Web服务器公钥证书。 (4)使用Web服务器的公钥证书与私钥证书配置https站点。

二、加密原理

第6章 Windows Server 2003操作系统安全

RFC2408:密钥管理功能规范

12

6.2 Windows Server 2003的安全机制

IP安全体系结构

(3)安全联系

IP的认证机制和机密性机制中都包含一个关键的概念,即安全联盟 (Security Association,SA),安全联系是一个发送者和接收者之间的单向的 连接关系,该连接为其上传输的数据提供了安全服务。如果需要维护一 个对等关系,为了保证双向的安全交换,就需要建立两个安全联系。

8

6.2 Windows Server 2003的安全机制

Kerberos Kerberos V4

Kerberos 的V4版本中使用DES算法,在协议中提供了认证服务,通过安全认证来确 保Windows Server 2003的安全,具体协议内容如书中表6-1所示。

Kerberos域和多重Kerberos

– – – – Kerberos; IPSec; PKI; NT局域网管理器(NT LAN Manager,NTLM)。这是一个遗留协 议,Microsoft在Windows Server 2003中保留它是为了支持过去 的Windows客户端和服务器。

6

6.2 Windows Server 2003的安全机制

9

6.2 Windows Server 2003的安全机制

IPSec

IP安全概述

在现有的网络攻击方式中,最严重的攻击类型包括IP欺骗和各种形式 的报文窃听攻击。 (1)IPSec的应用 IPSec提供了跨保障局域网、跨私有/公共广域网以及跨Internet的安全通 信的能力,有很广泛的应用范围,如通过Internet 进行的企业部门之间 的安全连接、通过Internet进行安全的远程访问、合作伙伴之间外网和 内网的连接以及安全的电子商务等。 IPSec之所以能够应用于许多不同的应用领域,主要是因为IPSec可以 加密和/或认证IP层的所有数据流。因此,所有的分布式应用,包括远 程登录、客户/服务器系统、电子邮件、文件传输、Web访问等,都可 以通过应用IPSec机制来增强安全性。

windows server 2012+IIS8.0安装配置ssl证书方法

windows server 2012+IIS8.0安装配置ssl证书方法(温馨提示:安装ssl证书前请先备份您需要修改的服务器配置文件)1.1 ssl证书安装环境简介安装windows server 2012 IIS8.0操作系统服务器一台;web站点一个;SSL证书一张(备注:本指南使用域名OV SSL证书进行操作)1.2 网络环境要求请确保站点是一个合法的外网可以访问的域名地址,可以正常通过或进行正常访问。

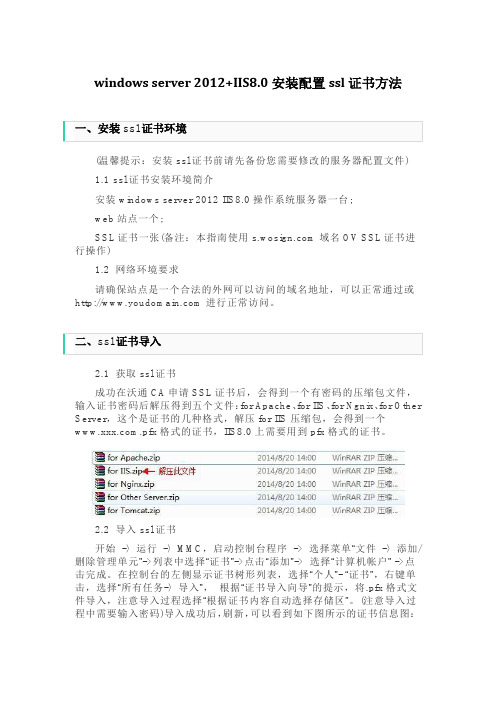

2.1 获取ssl证书成功在沃通CA申请SSL证书后,会得到一个有密码的压缩包文件,输入证书密码后解压得到五个文件:for Apache、for IIS、for Ngnix、for Other Server,这个是证书的几种格式,解压for IIS压缩包,会得到一个.pfx格式的证书,IIS8.0上需要用到pfx格式的证书。

2.2 导入ssl证书开始-〉运行-〉MMC,启动控制台程序->选择菜单“文件-〉添加/删除管理单元”->列表中选择“证书”->点击“添加”->选择“计算机帐户” ->点击完成。

在控制台的左侧显示证书树形列表,选择“个人”- “证书”,右键单击,选择“所有任务-〉导入”,根据“证书导入向导”的提示,将.pfx格式文件导入,注意导入过程选择“根据证书内容自动选择存储区”。

(注意导入过程中需要输入密码)导入成功后,刷新,可以看到如下图所示的证书信息图:2.3 分配服务器证书打开IIS8.0管理器面板,找到待部署证书的站点,点击“绑定”如图3选择“绑定”->“添加”->“类型选择https” ->“端口443” ->“ssl证书【导入的证书名称】” ->“确定”,SSL缺省端口为443端口,(请不要随便修改。

如果您使用其他端口如:8443,则访问时必须输入:https://:8443)。

如下图:2.4 测试是否安装成功重启IIS8.0服务,在浏览器地址栏输入:https:// (申请证书的域名)测试您的ssl证书是否安装成功,如果成功,则浏览器下方会显示一个安全锁标志。

windows ssl证书修改算法

windows ssl证书修改算法Windows操作系统中的SSL证书修改算法是指更改SSL证书的方法和过程。

SSL(Secure Sockets Layer)是一种用于保护网络通信安全的加密协议。

它通过使用公钥加密来确保通信双方的数据传输安全。

在Windows操作系统中,主要有以下几种方法和工具可以修改SSL 证书。

1. Microsoft Management Console (MMC):MMC是Windows操作系统中的管理工具,它提供了一个图形化界面来修改SSL证书。

通过MMC,用户可以打开证书管理控制台,并浏览、导入、导出和删除SSL证书。

用户可以单击“证书”文件夹,然后选择相应的证书来进行修改。

2. Internet Information Services Manager (IIS Manager):IIS Manager是Windows操作系统中用于管理Internet Information Services(IIS)的工具。

通过IIS Manager,用户可以打开服务器证书功能,然后选择相应的证书进行修改。

用户可以更改证书的名称、算法、有效期和密钥等信息。

3. OpenSSL工具:OpenSSL是一个开源的加密库,也提供了一些用于管理SSL证书的工具。

使用OpenSSL工具,用户可以创建自签名证书、生成证书签名请求(CSR)以及验证和导出证书。

用户可以使用OpenSSL命令行工具来修改SSL证书的配置文件,然后重新生成证书。

4. PowerShell:PowerShell是Windows操作系统中的一种脚本语言和命令行工具。

用户可以使用PowerShell脚本来修改SSL证书的相关配置。

例如,可以使用PowerShell命令来创建自签名证书、导入证书、更改证书的有效期以及导出证书等。

无论使用哪种方法和工具,修改SSL证书都需要一些基本的步骤和注意事项。

首先,用户需要有足够的权限来执行证书修改操作。

windows2008下的web配置ssl(1)

windows2008下的web配置ssl(1)本部分的内容·步骤 1:创建证书颁发机构·步骤 2:创建公用和私用证书·步骤 3:导入公用和私用证书·步骤 4:在 IIS 中启用安全套接字层步骤 1:创建证书颁发机构在本主题中,您将安装证书服务Windows 组件。

并使用该组件生成在 Contoso 组织与 Fabrikam 组织之间进行安全通信所需的证书。

每个贸易合作伙伴都将拥有一个专用的通信加密证书和一个用于标识身份的专用签名证书。

此外,合作伙伴将彼此共享公钥证书,以便在实现 3A2 合作伙伴流程接口 (PIP) 时实现安全通信。

安装证书服务器1. 单击“开始”,指向“设置”,然后单击“控制面板”。

双击“添加或删除程序”。

2. 在“添加或删除程序”对话框中,单击“添加/删除Windows 组件”。

3. 在“Windows 组件向导”页的“组件”部分中,选择“证书服务”,单击“是”,然后单击“下一步”,启动“配置组件向导”。

4. 在“CA 类型”页中,确保“独立根CA”已选中,然后单击“下一步”。

5. 在“CA 标识信息”页的“此 CA 的公用名称”框中,键入Contoso-FabrikamCA,然后单击“下一步”。

6. 在“证书数据库设置”页中,保留默认值,然后单击“下一步”。

7. 当向导提示您停止Internet 信息服务(IIS) 时,请单击“是”。

8. 当“配置组件向导”提示您启用 Active Server Pages 时,请单击“是”。

9. 单击“完成”关闭“Windows 组件向导”。

安装 Windows Server 2008 的根证书颁发机构 (CA)1. 打开服务器管理器,在“角色”中单击“添加角色”,单击“下一步”,然后单击“Active Directory 证书服务”复选框。

两次单击“下一步”。

2. 在“选择角色服务”页上,单击“证书颁发机构和证书颁发机构 Web 注册”。

Windows Server 2012中通过WEB修改域用户账号密码

在Windows的domain环境下,加域的客户端修改账户密码是一件很easy的事情;即使没有加域的客户端如果组织中,使用Exchange邮件系统,借助Exchange的owa也可以轻松修改账户密码。

前段时间搞Web+Portal 认证时,由于存在少量的LDAP用户,该Web+Portal认证不支持AD+LDAP双认证。

为了让这部分用户也能够实现认证,采用了域名+用户名(避免和域用户重名)的方式导进了AD中,并设置了初始密码。

可是问题也出现了,这部分用户不加域也没有Exchange邮箱,如何才能第一次登陆修改密码呢?记得在Windows 2003 IIS中自带修改域用户密码的ASP网页文件iisadmpwd模块,可以通过web方式修改域用户密码。

但是IIS 7上不再支持iisadmpwd功能,正常安装windows server 2008及IIS将不会有iisadmpwd模块。

那如何将该模块移植到Windows Server 2008 R2中呢?一、如果通过web方式修改用户名密码方法如下:1、首先我们需要在windows server 2003的服务器上已安装iis角色,然后到C:\WINDOWS\system32\inetsrv目录下,复制iisadmpwd文件。

2、回到windows server 2012上确认IIS角色已安装完成。

3、由于我们的是windows server 2012 x64位系统,所以需要将copy的iisadmpwd目录放在系统的C:\Windows\SysWOW64\inetsrv\目录中4、注册Iisadmpwd目录下的IISpwchg.dll文件:以管理员身份运行命令提示符,输入下面的命令regsvr32 C:\Windows\SysWOW64\inetsrv\iisadmpwd\iispwchg.dll 然后回车5、配置PasswordChangeFlags属性,来确保密码修改这个功能可用:以管理员身份运行命令提示符,切换到C:\Inetpub\Adminscripts目录,输入下面命令,cscript.exe adsutil.vbs set w3svc/passwordchangeflags 0 然后回车注:设置PasswordChangeFlags属性的值,你可以组合使用:0:默认值,表示用ssl连接来更改密码1:允许无安全的端口来更改密码,这个对于ssl功能被禁很有用2:禁止更改密码4 : 禁止密码过期提示二、下面我们进入IIS的配置1、首先确认默认网站(default web site)的https可用,且绑定好证书;打开Internet信息服务(IIS)管理器。

【最新精选】图解windows2016证书服务配置

Win2003证书服务配置/客户端(服务端)证书申请/IIS站点SSL设置转载自“菩提树下的杨过”一.CA证书服务器安装1.安装证书服务之前要先安装IIS服务并且保证“WEB服务扩展”中的“Active Server Pages”为允许状态2.在“控制面板”中运行“添加或删除程序”,切换到“添加/删除Windows组件”页3.在“Windows组件向导”对话框中,选中“证书服务”选项,接下来选择CA类型,这里选择“独立根CA”4.然后为该CA服务器起个名字(本例中的名字为CntvsServer),设置证书的有效期限,建议使用默认值“5年”即可,最后指定证书数据库和证书数据库日志的位置后,就完成了证书服务的安装。

5.安装完成后,系统会自动在IIS的默认站点,建几个虚拟目录CertSrc,CertControl,CertEnroll二.客户端证书申请1. 运行Internet Explorer浏览器,在地址栏中输入“http://证书服务器IP/CertSrv/default.asp”。

证书申请页面,输入相应的申请信息,然后点击[申请一个证书]。

接下来选择"Web浏览器证书"填写相关信息2. 系统将处理您提交的申请,此过程可能要等待10秒钟左右。

建议最好记下申请ID(本例为4)三。

客户端证书的颁发打开“管理工具”选择“证书颁发机构”,打开"挂起的申请",右击-->"颁发"四。

客户端证书的下载及安装1.运行Internet Explorer浏览器,在地址栏中输入“http://证书服务器IP/CertSrv/default.asp”,选择“查看挂起的证书申请状态”2.找到自己申请的证书3.安装证书安装完成后,可到IE里查看刚刚安装好的证书五.服务器证书的申请1.以IIS的默认站为例,先右击站点,打开网站属性-->目录安全性-->服务器证书2.按IIS证书向导一步步提交服务器证书申请六。

怎样在windows2008中为Web站点启用HTTPS?

怎样在windows2008中为Web站点启用HTTPS?网技学习网原创转载请保留此链接实验拓扑图:实验环境:wji123公司有一个Web站点,域名为,启用的身份验证方式是基本身份验证方式。

随着业务的发展,公司想将该网站发展成网上交易平台,因此在用户访问时,需要保证用户密码和访问的数据在传输时的安全性。

如何实现该功能?如上图所示。

主要步骤目录:在DC服务器上安装CA证书服务生成证书申请提交证书申请下载证书并安装为Web站点配置SSL使用HTTPS协议访问网站详细步骤:在DC服务器上安装CA证书服务1.使用Administrator账户登录DC。

2.从“管理工具”中打开“服务器管理器”,选中“角色”,单击“添加角色”打开“添加角色向导”窗口。

3.进入“选择服务器角色”窗口,选择“Active Directory 证书服务”,单击“下一步”。

4.在“服务简介”窗口单击“下一步”,在“选择服务角色”窗口选择“证书颁发机构”和“证书颁发机构注册Web服务”,添加必须的角色服务,单击“下一步”。

5.在“指定安装类型”窗口选择“企业”,单击“下一步”。

6.在“指定CA类型”窗口选择“根CA”,单击“下一步”。

7.在“设置私钥”窗口选择“新建私钥”,单击“下一步”。

8.按照默认设置,完成证书服务的安装。

生成证书申请1.在Web服务器上从“管理工具”中打开“Internet信息服务(IIS)管理”,在左侧窗格选择服务器,双击中间窗格的“服务器证书”。

2.在“服务器证书”窗口,单击右侧窗格的“创建证书申请”。

3.在“可分辨名称属性”窗口输入证书的必须信息,(注意通用名称是Web服务器地址)单击“下一步”。

4.在“加密服务提供程序属性”窗口,使用默认的加密程序和密钥长度,单击“下一步”。

5.在“文件名”窗口,为证书指定一个文件名和保存位置,单击“完成”,完成证书申请的创建。

提交证书申请1.使用记事本打开在前面的过程中生成的证书文件,并将它的整个内容复制到剪贴板上。

第5章 Windows中的证书服务及应用

(5)验证本地计算机证书是否已经安装 单击“开始/运行”,输入mmc,单击“确定” 按钮,弹出的“控制台1”窗口,单击“文件”菜 单下的“添加/删除管理单元”,在弹出的“添加/ 删除管理单元”对话框,单击“添加”按钮,在弹 出的“可用的独立管理单元”对话框,选择“证书” 项,单击“添加”按钮,在“证书管理单元”对话 框,选择“计算机账户”单选钮,单击“下一步” 按钮,在“选择计算机”对话框,接受默认的“本 地计算机”项,单击“完成”按钮,单击“关闭” 按钮,再单击“确定”按钮,此时,管理本地计算 机证书的管理控制台就设置好了。你可以将它保存 起来,以便以后使用。

第5章 Windows中的证书 服务及应用 5.1 PKI和CA概述

公钥基础设施PKI(Public Key Infrastructure, 以后简称PKI)是硬件产品、软件产品、策略和过程 的综合体,为电子商务交易的安全提供了基本保障。

PKI在基于数字证书基础之上,使用户在虚拟 的网络环境下能够验证相互之间的身份,并提供敏 感信息传输的机密性、完整性和不可否认性。

5.1.3 CA的作用 Windows Server 2003操作系统中提供了完整 的PKI解决方案,在此基础上,企业和组织可以开 发和配置适合本企业的安全应用和安全策略,充分 利用共享密钥安全机制和公钥安全机制。 Windows Server 2003中的PKI,其核心为微 软证书服务系统,证书机构CA系统是PKI的信任基 础,它管理着公钥的整个生命周期。 CA的作用包括如下几个方面: (1)发放证书,用数字签名绑定用户或系统 的识别号和公钥。 (2)规定证书的有效期。 (3)通过发布证书废除列表(CRL)确保必 要时可以废除证书。

(3)单击“安装此CA证书链”链接,弹出一 个证书指纹安全警告对话框,显示了证书指纹。 (4)单击“是”按钮,安装好证书链之后, 系统提示“CA证书链已tsrv/default.asp”的证书服务欢迎页面。

Windows_Server_2008上使用IIS搭建WEB服务器、CA数字证书应用图解(全)

Windows Server 2008上使用IIS搭建WEB服务器、客户端的数字证书应用(一)一、什么是数字证书及作用?数字证书就是互联网通讯中标志(证明)通讯各方身份信息的一系列数据,提供了一种在Internet上验证您身份的方式,其作用类似于司机的驾驶执照或日常生活中的身份证。

它是由一个由权威机构-----CA 机构,又称为证书授权(Certificate Authority)中心发行的,人们可以在网上用它来识别对方的身份。

数字证书是一个经证书授权中心数字签名的包含公开密钥拥有者信息以及公开密钥的文件。

最简单的证书包含一个公开密钥、名称以及证书授权中心的数字签名。

常用的密钥包括一个公开的密钥和一个私有的密钥即一组密钥对,当信息使用公钥加密并通过网络传输到目标主机后,目标主机必需使用对应的私钥才能解密使用。

使用它主要是为了提高IT系统在敏感数据应用领域的安全性,为用户业务提供更高安全保障;注:数字证书,下面均简称证书;二、如何搭建证书服务器?搭建证书服务器步骤如下:1、登陆Windows Server 2008服务器;2、打开【服务器管理器】;(图2)3、点击【添加角色】,之后点击【下一步】;(图3)4、找到【Active Directory证书服务】勾选此选项,之后点击【下一步】;(图4)5、进入证书服务简介界面,点击【下一步】;(图5)6、将证书颁发机构、证书颁发机构WEB注册勾选上,然后点击【下一步】;(图6)7、勾选【独立】选项,点击【下一步】;(由于不在域管理中创建,直接默认为:“独立”)(图7)8、首次创建,勾选【根CA】,之后点击【下一步】;(图8)9、首次创建勾选【新建私钥】,之后点击【下一步】;(图9)10、默认,继续点击【下一步】;(图10)11、默认,继续点击【下一步】;(图11)12、默认,继续点击【下一步】;(图12)13、默认,继续点击【下一步】;(图13)14、点击【安装】;(图14)15、点击【关闭】,证书服务器安装完成;(图15)Wind ows Server 2008上使用IIS如何配置WEB服务器上证书应用(SSL应用)?此应用用于提高WEB站点的安全访问级别;配置后应用站点可实现安全的服务器至客户端的信道访问;此信道将拥有基于SSL证书加密的HTTP安全通道,保证双方通信数据的完整性,使客户端至服务器端的访问更加安全;注:以证书服务器创建的WEB站点为示例,搭建WEB服务器端SSL证书应用步骤如下:1、打开IIS,WEB服务器,找到【服务器证书】并选中;(图1)2、点击【服务器证书】,找到【创建证书申请】项;(图2)3、单击【创建证书申请】,打开【创建证书申请】后,填写相关文本框,填写中需要注意的是:“通用名称”必需填写本机IP或域名,其它项则可以自行填写;注:下面的192.168.1.203为示例机IP地址,实际IP地址需根据每人主机IP自行填写;填写完后,单击【下一步】;(图3)4、默认,点击【下一步】;(图4)5、选择并填写需要生成文件的保存路径与文件名, 此文件后期将会被使用;(保存位置、文件名可以自行设定),之后点击【完成】,此配置完成,子界面会关闭;(图5)6、接下来,点击IE(浏览器),访问:http://192.168.1.203/certsrv/;注:此处的192.168.1.203为示例机IP地址,实际IP地址需根据每人主机IP自行填写;(图6-1)此时会出现证书服务页面;此网站如果点击【申请证书】,进入下一界面点击【高级证书申请】,进入下一界面点击【创建并向此CA提交一个申请】,进入下一界面,此时会弹出一个提示窗口:“为了完成证书注册,必须将该CA的网站配置为使用HTTPS身份验证”;也就是必须将HTTP网站配置为HTTPS的网站,才能正常访问当前网页及功能;(图6-2)在进行后继内容前,相关术语名词解释:HTTPS(全称:Hypertext Transfer Protocol over Secure Socket Layer),是以安全为目标的HTTP通道,简单讲是HTTP的安全版。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

为了使用户访问WEB站点时可以使用HTTPS的安装方式浏览网页,可以通过SSL协议在WEB服务器上启用安全通信通道以实现高安全性.

1.首先在服务器上安装IIS组件,并配置WEB站点:

并配置WEB服务器:

2.使用IE浏览器输入IP地址访问本地站点:

3.在服务器上安装CA组件:

因为没有AD(活动目录),所以只能创建独立CA,又因为是第一个CA,所以选择独立根CA,并选择自定义安装:

配置"公钥/私钥对",保持默认即可:

设置CA名字和使用年限:

选择证书数据库及其日志信息的位置:

安装证书时需要停止INTERNET信息服务:

起用ASP支持:

完成CA的安装:

4.打开证书颁发机构查看:

5.使用IIS查看默认站点多出关于CA证书的列表:

6.在WEB服务器上设置SSL,生成证书申请:打开WEB服务器站点属性:

点击"安全通信"中的"服务器证书"安装证书:

选择"新建证书":

7.提交证书申请:

使用IE浏览器打开本地WEB站点进入证书申请页面,如下:选择申请证书

选择"高级证书申请":

在提交一个证书申请中选择后者"BASE64编码的证书申请":

此时弹出文本框让输入内容:

找到之前保存的certreq.txt,打开并把其内容全部复制到文本框中,然后提交:

完成以上步骤后证书被挂起:

8.颁发证书:

打开证书颁发机构工具,查看"挂器的申请",可以看到有刚才申请后被挂起的证书:

然后把挂起的证书选择"颁发":

之后在"颁发的证书"中可以查看到该证书以被颁发,表示证书此时已经颁发了:

9.在使用WEB形式访问证书申请页面,并选择下载证书:

选择编码类型为BASE64再下载证书,并保存在桌面上certnew.cer的文件:

10.在WEB服务器上安装证书:

再次打开IIS服务器找到站点属性:,再次单击"服务器证书",之后选择处理被挂起的请求:

输入包含CA响应的文件的路径和文件名(该文件刚才已经下载到桌面上)

选择SSL端口号:

10.启用安全通道(SSL):

打开站点属性,选择"安全通道"中的"编辑",然后勾选"要求安全通道即可":

11.使用HTTPS方式访问站点

在客户机上启用了SSL的网站,不能再使用http://ip地址的形式,要求使用https://的方式访问:。