蜜罐技术在入侵检测系统中的应用研究

基于虚拟蜜罐的智能主动防御系统的设计与实现

基于虚拟蜜罐的智能主动防御系统的设计与实现摘要:随着互联网的快速发展,越来越多的应用通过网络来实现,网络安全也日趋重要,同时也面临着巨大的挑战。

网络攻击者的攻击模式越来越复杂,他们的技术水平也不断提高,网络系统不断受到攻击,如何保护网络和系统不受入侵成为现在急需解决的问题。

传统的网络安全措施也显得力不从心,此时需要引入一项全新的防护技术——蜜罐技术。

关键字:蜜罐,密网,防御系统一、蜜罐蜜罐是一个模拟真实环境的虚拟网络,其中的计算机会运行各种真实程序,包括合法程序和恶意程序。

蜜罐还可以模拟黑客对目标系统的入侵行为。

因此,蜜罐是一个具有高仿真度的虚拟环境,在这个环境中,攻击者可以自由地使用各种攻击技术和系统进行攻击。

蜜罐的数据采集系统是指能够收集与攻击相关的数据的设备,包括各种网络监控设备和入侵检测系统,它能够实现对蜜罐主机数据的获取、存储和分析。

网络监控设备是指能够采集局域网内的各种网络数据和网络流量的设备,它一般由交换机、路由器、防火墙等组成。

入侵检测系统是指能够发现黑客的攻击行为并发出警报的设备,它一般由防火墙、路由器、入侵检测系统等组成。

入侵检测系统能够检测出黑客发起的各种攻击行为,如网络攻击、木马扫描等,并将这些数据及时传输给蜜罐分析软件进行分析。

入侵检测系统是一种被动的防御手段,它通过发现网络中存在的安全漏洞或安全缺陷来阻止黑客发起攻击行为。

蜜罐分析软件主要是用来观察和记录蜜罐系统的运行情况,如蜜罐主机是否正常工作、主机上的数据是否正常等。

它可以实现以下功能:(1)监视蜜罐主机上的数据流,并将这些数据记录下来,以便进行分析;(2)显示和记录被观察到的网络数据包,并将其打印出来;(3)生成和显示有关黑客攻击的详细报告,如攻击时间、攻击者身份、攻击手法、攻击者对目标系统的影响等;(4)可以将日志文件复制到本地计算机,以便对攻击者进行研究和分析。

蜜罐分析软件可以采集、记录和显示各种网络数据包,并将其打印出来。

新兴网络安全技术——蜜罐技术的研究

被动 的防护 , 蜜 罐技 术 可 以采 取主 动 的方 式 , 而 用

收 稿 日期 :09一O —2 20 9 3

作者现任华能内蒙古扎赉诺尔煤业公 司总经理 工作部信息开发处主 济 与技 术

《 蒙古煤炭经济》 内

2 1 第 1期 0 0年

它与 蜜罐 的概 念是 一样 的 : 种用 于捕捉 非授 权访 一

配置, 所要 做的 就是 使得 整 个 系统 处 于被 侦 听、 被

攻击状 态。但实 际上这些 都是诱饵 , 目的是 引诱 入 侵者前来 攻击 。所以当 入侵 者入侵 系统后 , 所有 的

操 作和行 为都 会被记录和监视 , 蜜罐管 理人员就 可

目前对 蜜罐还没 有一个 比较 完整 的定义 , 中 其 有一种 将蜜罐 定义 为 “ 个包 含漏 洞 的诱 骗 系统 , 一

网络 经 济 与 技 术

《 内蒙 古 煤 炭 经 济》

21 第 1 0 0年 期

新 网 安 技 — 蜜 技 的 究 兴 络 全 术 — 罐 术 研

秦 东立

( 华能扎赉诺尔煤业有 限责任公 司, 内蒙古

摘

满洲里

0 1 1) 2 40

要 : 文 介 绍 了 新 的 网络 安 全技 术 蜜 罐 、 本 延伸 技 术 蜜 网 、 罐 系 统 安 全 性 、 蜜 蜜罐 技术 的 价 值 , 过 使 用 蜜 罐 技 术 使 通

表格文 件, 幻灯 片文件 , 数据库记录 , 或者 一个 假造 的用户 名和 口令 。蜂蜜 信标可 以是 任何形式 , 但是

越 的性 能 。蜜 罐 技术 与 防火 墙 技 术 、 侵 检 测 技 入

术、 病毒 防护 技术 、 据 加密 和认 证 技术 有 很大 不 数

蜜罐技术的研究与分析

式 。 正 因 为 高 交 互 蜜 罐 提 供 了完 全 开 放 的 系 统 给 黑 客 , 来 带 了更 高 的 风 险 , 即黑 客 可 能 通 过 这 个 开 放 的 系 统 去 攻 击 其 他 系统 。 2 - 具 体 实 现 的 角 度 , 为 物 理蜜 罐 和 虚 拟 蜜 罐 .3 2从 分 2 -. 理 蜜罐 :通 常 是 一 台或 多 台真 实 的在 网络 上 存 . 31 2 物 在的主机操作 , 主机 上 运 行 着 真 实 的操 作 系 统 . 有 自己 的 I 拥 P 地 址 , 供 真 实 的 网络 服 务 来 吸 引攻 击 。 提 223 虚 拟 蜜 罐 : 常 用 的是 虚 拟 的机 器 、 拟 的操 作 系 .-2 . 通 虚 统 , 会 响 应 发送 到虚 拟蜜 罐 的 网络 数 据 流 , 供模 拟 的 网络 它 提 服务 等 。 3蜜罐 的 关 键技 术 . 蜜 罐 的关 键 技 术 主 要 包 括欺 骗技 术 、 据 捕 获 技 术 、 据 数 数 控制 技 术 、 据 分 析 技 术 , 等 。 中 , 据 捕 获 技 术 与数 据控 数 等 其 数 制技 术 是 蜜 罐 技 术 的核 心 。

远的意 义 。 2 蜜罐 的 定 义 和 分 类 . 21 .蜜罐 的 定 义

蜜 罐 的价 值 是 在 其 被探 测 、攻击 或者 攻 陷 的 时候 才 得 到 体 现 的 。 攻 击 者 的 注 意 力 吸 引到 蜜 罐 上 , 蜜 罐 进 行工 作 的 将 是 前 提 。 骗 的成 功 与 否 取 决 于欺 骗 质 量 的 高低 。 用 的欺 骗 技 欺 常

12 4

I空 间 欺 骗 利 用 计 算 机 的 多 宿 主 能 力 .在 一 块 网卡 上 分 P 配多 个 I地 址 , 增加 入侵 者 的搜 索 空 间 , 而 显 著 增 加 他 们 P 来 从 的工 作 量 , 间接 实 现 了 安全 防护 的 目 的。 项 技 术 和 虚拟 机 技 这 术 结 合 可 建 立 一个 大 的虚 拟 网 段 , 花 费 极低 。 且 31 .2漏 洞 模 拟 。 . 即通 过模 拟操 作 系 统 和 各种 应 用 软件 存 在 的漏 洞 . 吸引 人 侵 者 进 入 设 置好 的蜜 罐 。 侵 者 在 发 起 攻击 前 , 般要 对 系 入 一 统 进 行 扫 描 , 具 有 漏 洞 的系 统 , 而 最容 易 引起 攻 击 者 攻 击 的欲 望 。 洞模 拟 的关 键 是要 恰 到 好 处 , 有 漏 洞 会 使 入 侵者 望 而 漏 没 生畏 , 洞百 出又 会 使 入侵 者心 生 疑 虑 。 漏 31 .3流 量 仿 真 。 . 蜜 罐 只有 以 真 实 网络 流 量 为 背 景 . 能 真 正 吸 引 入 侵 者 才 长期 停 驻 。流 量 仿 真 技 术 是 利用 各种 技 术 使 蜜 罐 产 生 欺 骗 的 网 络 流 量 , 样 即 使 使 用 流 量 分 析 技 术 , 无 法 检 测 到 蜜 罐 这 也 的存 在 。目前 的 方法 : 是 采 用 重 现方 式 复 制真 正 的 网络 流量 一 到诱 骗环 境 ; 是 从 远 程 产 生 伪 造 流 量 . 入 侵 者 可 以发 现 和 二 使 利用 [。 2 1 31 .. 务 伪 装 。 4服 进 入 蜜 罐 的攻 击 者 如 发 现 该 蜜 罐 不 提 供 任 何 服 务 ,就会 意识 到危 险而 迅 速 离 开蜜 罐 , 蜜罐 失 效 。 使 服务 伪 装 可 以 在 蜜 罐 中 模 拟Ht 、 r 、e n等 网 络 基 本 服 务 并 伪 造 应 答 ,使 入 t F PTl t p e 侵 者 确信 这 是 一 个 正 常 的 系统 。 31 重 定 向技 术 E。 .. 5 3 ] 即在 攻 击 者 不 知 情 的情 况 下 , 其 引 到蜜 罐 中 , 以 在 重 将 可 要 服 务器 的 附近 部 署 蜜 罐 , 服 务器 发现 可疑 行 为后 , 其 重 当 将 定 向 到蜜 罐 。 可 以使 用 代 理 蜜罐 , 还 以及 多 个蜜 罐 模 拟 真 正 的 服 务 器 , 对 服 务 器 的请 求 到 来 时 , 用 事 先 定 义 好 的 规 则 , 当 利 将 请 求 随 机发 送 到 蜜 罐 和 服 务 器 中 的一 个 , 以迷 惑攻 击者 , 用 增 大 攻击 者 陷入 蜜 罐 的 概 率 。

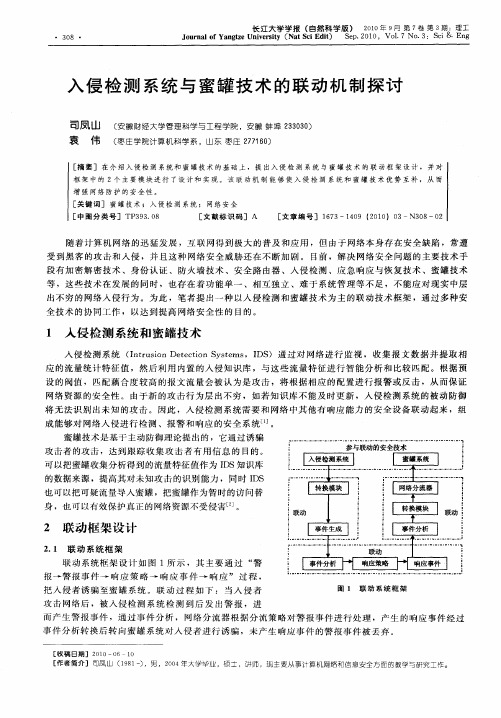

入侵检测系统与蜜罐技术的联动机制探讨

1 人侵 检 测 系 统 和 蜜罐 技 术

入 侵检 测系统 (nr s nD tcinS se ,I S Itui eet y tms D )通 过对 网络 进行 监视 ,收集报 文 数据 并提 取相 o o 应 的流量统计 特征值 ,然 后利 用 内置 的入侵 知识库 ,与 这些 流量特 征进行 智能 分析 和 比较 匹配 。根据预

第 7 第 3 :理 工 卷 期

司凤 山等 :入 侵 检 测 系 统 与 蜜罐 技 术 的联 动 机 制 探 讨

联 动 系统 中另 一 种 联 动 过程 的 框 架 图如 图 2所 示 ,其联 动 过程 如下 ,当蜜罐 系统 通 过 对 记 录 的 入 侵 者 的入侵 信 息进行 分 析后 ,发 现 未 知 的入 侵 行 为 ,通 过联 动控 制 中心调 用 入 侵检 测 可 视 化 工具 ,生 成新 的 规则 ,之 后 通过联 动 控制 中心 使 入 侵检 测 系统 加 载新

规则 。

2 2 网 络 分 流 器 框 架 设 计 与 实 现 . 源自I 蜜 罐系 统

联

入 侵 检 测系 统

J

信 息 分 析 —— ——

制 控 动

心

f

中 —— ■ 入 侵 检测 可 视 化 —

图 2 联 动 系统 联 动 过 程 框 架

网络 分流 器 总 体 框 架 如 图 3所 示 ;工作 流程 图如 图 4所 示 。分 流 器 启 动 的 时 候 ,首 先

增 强 网络 防护 的 安全 性 。 [ 关键 词 ] 蜜 罐 技 术 ;入 侵 检 测 系 统 ; 网络 安 全 [ 图分 类 号 ]TP 9 . 8 中 3 3 0 [ 献标识码]A 文 [ 章 编 号 ] 1 7 —1 0 ( 0 0 3一 0 — 2 文 6 3 4 9 2 1 )O N3 8 0

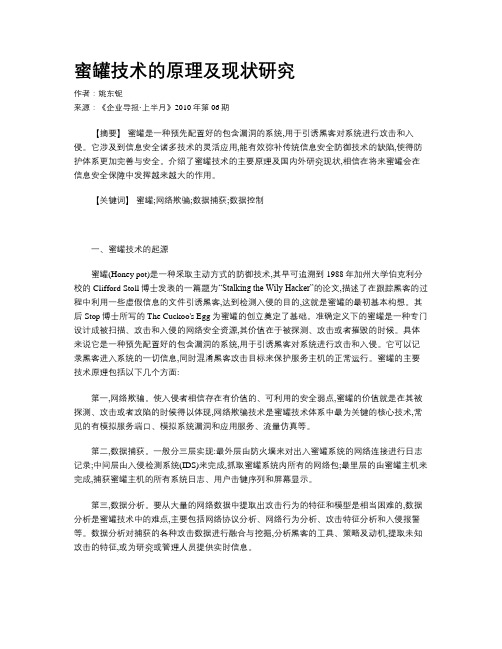

蜜罐技术的原理及现状研究

蜜罐技术的原理及现状研究作者:姚东铌来源:《企业导报·上半月》2010年第06期【摘要】蜜罐是一种预先配置好的包含漏洞的系统,用于引诱黑客对系统进行攻击和入侵。

它涉及到信息安全诸多技术的灵活应用,能有效弥补传统信息安全防御技术的缺陷,使得防护体系更加完善与安全。

介绍了蜜罐技术的主要原理及国内外研究现状,相信在将来蜜罐会在信息安全保障中发挥越来越大的作用。

【关键词】蜜罐;网络欺骗;数据捕获;数据控制一、蜜罐技术的起源蜜罐(Honey pot)是一种采取主动方式的防御技术,其早可追溯到1988年加州大学伯克利分校的Clifford Stoll博士发表的一篇题为“Stalking the Wily Hacker”的论文,描述了在跟踪黑客的过程中利用一些虚假信息的文件引诱黑客,达到检测入侵的目的,这就是蜜罐的最初基本构想。

其后Stop博士所写的The Cuckoo's Egg为蜜罐的创立奠定了基础。

准确定义下的蜜罐是一种专门设计成被扫描、攻击和入侵的网络安全资源,其价值在于被探测、攻击或者摧毁的时候。

具体来说它是一种预先配置好的包含漏洞的系统,用于引诱黑客对系统进行攻击和入侵。

它可以记录黑客进入系统的一切信息,同时混淆黑客攻击目标来保护服务主机的正常运行。

蜜罐的主要技术原理包括以下几个方面:第一,网络欺骗。

使入侵者相信存在有价值的、可利用的安全弱点,蜜罐的价值就是在其被探测、攻击或者攻陷的时候得以体现,网络欺骗技术是蜜罐技术体系中最为关键的核心技术,常见的有模拟服务端口、模拟系统漏洞和应用服务、流量仿真等。

第二,数据捕获。

一般分三层实现:最外层由防火墙来对出入蜜罐系统的网络连接进行日志记录;中间层由入侵检测系统(IDS)来完成,抓取蜜罐系统内所有的网络包;最里层的由蜜罐主机来完成,捕获蜜罐主机的所有系统日志、用户击键序列和屏幕显示。

第三,数据分析。

要从大量的网络数据中提取出攻击行为的特征和模型是相当困难的,数据分析是蜜罐技术中的难点,主要包括网络协议分析、网络行为分析、攻击特征分析和入侵报警等。

第 5 章 入侵检测与蜜罐技术

(3)全面的安全防御方案

5.2 建立一个入侵检测系统

Snort是一个强大的轻量级的网络入侵检测系统。 它具有实时数据流量分析和日志Ip网络数据包 的能力,能够进行协议分析,对内容搜索/匹 配。它能够检测各种不同的攻击方式,对攻击 进行实时警报。只要遵守GPL,任何组织和个 人都可以自由使用Snort。 Snort虽然功能强大,但是其代码极为简洁,其 源代码压缩包只有200KB不到。此外,Snort 具有很好的扩展性和可移植性,跨平台性能极 佳,目前已经支持Linux系列、Solaris、BSD 系列、IRIX,HP-UX、Windows系列,Sco Openserver、Unixware等。

(1)模式匹配 模式匹配就是将收集到的信息与已知的网络入侵 和系统误用模式数据库进行比较,从而发现违 背安全策略的行为。该方法的一大优点是只需 收集相关的数据集合,显著减少系统负担,且 技术已相当成熟。它与病毒防火墙采用的方法 一样,检测准确率和效率都相当高。但是,该 方法存在的弱点是需要不断的升级以对付不断 出现的黑客攻击手法,不能检测到从未出现过 的黑客攻击手段。

统计方法的最大优点是它可以“学习”用户的使用习惯,从而 具有较高检出率与可用性。但是它的“学习”能力也给入侵者 以机会通过逐步“训练”使入侵事件符合正常操作的统计规律,

(5)专家系统 用专家系统对入侵进行检测,经常是针对有特征入侵行 为。所谓的规则,即是知识,不同的系统与设臵具有 不同的规则,且规则之间往往无通用性。专家系统的 建立依赖于知识库的完备性,知识库的完备性又取决 于审计记录的完备性与实时性。入侵的特征抽取与表 达,是入侵检测专家系统的关键。在系统实现中,将 有关入侵的知识转化为if-then结构(也可以是复合结 构),条件部分为入侵特征,then部分是系统防范措 施。运用专家系统防范有特征入侵行为的有效性完全 取决于专家系统知识库的完备性。

蜜罐技术在网络安全领域中的应用

蜜罐技术在网络安全领域中的应用蜜罐技术是一种通过模拟安全漏洞或攻击场景来吸引攻击者,并通过分析攻击行为,收集有关攻击者的信息的安全工具。

总的来说,蜜罐不是真正的系统,而是一种特殊的陷阱,它容易让攻击者掉入。

因此,蜜罐技术在网络安全领域中被广泛应用。

1、攻击者行为研究拥有蜜罐是为了诱使攻击者利用蜜罐中的漏洞实施攻击行为,通过对攻击行为的详细分析,可获取可用的安全信息,如攻击者的攻击目的、攻击周期、攻击方法、操作系统漏洞等等。

这些信息可以提供有价值的数据来补充其他安全措施的监控信息,充分了解对手的攻击手段和攻击方式。

2、监测网络攻击蜜罐技术的另一个关键领域是网络攻击监测。

利用蜜罐,可以收集反攻击信息,监控网络攻击行为。

安装在不同的地点的多个蜜罐,可以收集网络中不同方面的情报信息。

根据信息分析,可以更明确地识别网络攻击行为,达到监测和阻止网络攻击的目的。

蜜罐技术还可以检测出新的未知攻击方式,应对恶意攻击手段的不断发展。

3、识别漏洞安装在蜜罐中的操作系统和应用程序都是模拟的,必然存在一些漏洞。

恶意攻击者的利用漏洞的攻击方式可从蜜罐的攻击行为中得到体现。

攻击行为的分析是检查蜜罐的目的之一,因为攻击行为的详细记录可以帮助识别漏洞,并促进操作系统安全性的提高,使系统所暴露的漏洞更加敏感。

4、测试安全防御系统安装在蜜罐中的模拟计算机系统和应用程序可用于模拟针对真实环境的攻击行为。

而蜜罐的相应规则和机制可以用于监控攻击行为。

其结果可用于测试防御系统,发现潜在漏洞并改善安全防御体系。

总的来说,蜜罐技术凭借其优秀的特性和强大的功能已经得到了广泛的应用。

它可以有效地预测安全事件,并提供全天候的监控,保护网络的安全性和完整性,对于网络安全领域具有非凡的意义。

蜜罐技术论文

蜜罐技术论文摘要:蜜罐(Honeypot)是一种在互联网上运行的计算机系统。

它是专门为吸引并诱骗那些试图非法闯入他人计算机系统的人(如电脑黑客)而设计的,蜜罐系统是一个包含漏洞的诱骗系统,它通过模拟一个或多个易受攻击的主机,给攻击者提供一个容易攻击的目标。

由于蜜罐并没有向外界提供真正有价值的服务,因此所有对蜜罐尝试都被视为可疑的。

蜜罐的另一个用途是拖延攻击者对真正目标的攻击,让攻击者在蜜罐上浪费时间。

简单点一说:蜜罐就是诱捕攻击者的一个陷阱。

关键词:设计蜜罐;蜜罐的分类;拓扑位置;安全价值;信息收集一、设计蜜罐现在网络安全面临的一个大问题是缺乏对入侵者的了解。

即谁正在攻击、攻击的目的是什么、如何攻击以及何时进行攻击等,而蜜罐为安全专家们提供一个研究各种攻击的平台。

它是采取主动的方式,用定制好的特征吸引和诱骗攻击者,将攻击从网络中比较重要的机器上转移开,同时在黑客攻击蜜罐期间对其行为和过程进行深入的分析和研究,从而发现新型攻击,检索新型黑客工具,了解黑客和黑客团体的背景、目的、活动规律等。

蜜罐在编写新的IDS特征库、发现系统漏洞、分析分布式拒绝服务(DDOS)攻击等方面是很有价值的。

蜜罐本身并不直接增强网络的安全性,将蜜罐和现有的安全防卫手段如入侵检测系统(IDS)、防火墙(Firewall)、杀毒软件等结合使用,可以有效提高系统安全性。

设置蜜罐并不难,只要在外部因特网上有一台计算机运行没有打上补丁的微软Windows或者Red Hat Linux即行。

因为黑客可能会设陷阱,以获取计算机的日志和审查功能,你就要在计算机和因特网连接之间安置一套网络监控系统,以便悄悄记录下进出计算机的所有流量。

然后只要坐下来,等待攻击者自投罗网。

不过,设置蜜罐并不是说没有风险。

这是因为,大部分安全遭到危及的系统会被黑客用来攻击其它系统。

这就是下游责任(downstream liability),由此引出了蜜网(honeynet)这一话题。

基于蜜罐提升Snort检测能力的设计

基于蜜罐提升Snort检测能力的设计陈翠云;梁华庆【摘要】在应对网络攻击过程中,入侵检测系统Snort扮演了重要角色,如何提升Snort的防护水平至关重要.本文提出了一种利用低交互蜜罐系统捕获网络攻击流量,提取攻击特征,进而主动提升Snort检测能力,实现快速发现安全威胁能力的方法,进行了实验设计.实验结果表明,经过该方法主动升级Snort特征库,能够有效提高Snort的入侵检测能力.%Snort acts as an important role in how to defend the internet attack,so the way to improve the defend level of Snort is very essential. The paper describes a method of using a low-interaction honeypot system to capture network attacks, then to extract features from the attacks, and toupgradesnortrules and at last enhancing the speed of Snort to quickly discover security threats.And the result of the experiment verifies that the method can upgrade the rules of snort and it's effective to improve the detection capabilities.【期刊名称】《电子设计工程》【年(卷),期】2016(024)004【总页数】4页(P48-51)【关键词】蜜罐技术;入侵检测;渗透攻击;特征提取【作者】陈翠云;梁华庆【作者单位】中国石油大学(北京) 地球物理与信息工程学院, 北京 102249;中国石油大学(北京) 地球物理与信息工程学院, 北京 102249【正文语种】中文【中图分类】TN915.08随着计算机网络的日益普及,互联网给人们带来了极大的生活便利,同时也产生了越来越多的网络安全问题。

蜜罐探针原理

蜜罐探针原理介绍蜜罐探针是一种安全工具,用于识别和追踪潜在的黑客攻击。

本文将深入探讨蜜罐探针的原理和工作方式,以及其在网络安全中的重要性和作用。

原理蜜罐探针的原理基于诱使攻击者入侵虚假系统,以便监测和分析攻击活动。

其基本原理如下: 1. 创建虚假系统:蜜罐探针在网络中部署一个看似真实的系统,包含各种常见的网络服务和漏洞,以吸引攻击者的注意。

2. 伪造诱饵:蜜罐探针制造各种看似有价值的信息和资源,例如数据库、账号密码等,用来吸引攻击者入侵。

3. 监测攻击行为:一旦攻击者接触到蜜罐探针,其行为会被记录和监测,包括攻击方法、工具、IP地址等。

4. 分析和响应:分析记录的攻击数据,能够获取关于攻击者的信息,进而可以采取适当的响应措施,如封锁攻击者IP、修改系统配置等。

工作方式蜜罐探针可以通过以下几种方式工作: 1. 高交互蜜罐:这种蜜罐与真实系统几乎相同,并模拟了真实的攻击目标。

它记录了攻击者的每一个细节,包括攻击方法、漏洞利用和入侵行为等。

虽然高交互蜜罐的部署和维护成本较高,但获取的信息也更加详尽。

2. 低交互蜜罐:与高交互蜜罐相比,低交互蜜罐只模拟了部分服务和系统,只记录了攻击者的部分行为。

因此,它的成本相对较低,但获取的信息也更有限。

3. 客户端蜜罐:这种蜜罐模拟了用户的终端设备,如电脑、手机等。

它记录了攻击者对终端设备的攻击尝试,如恶意软件的传播、远程控制等。

客户端蜜罐能够帮助安全团队了解最新的攻击趋势和技术。

重要性和作用蜜罐探针在网络安全中发挥了重要的作用,其重要性体现在以下几个方面: 1. 识别攻击者:蜜罐探针可以吸引攻击者入侵虚假系统,并记录攻击者的行为和方法。

通过分析这些数据,可以准确识别真实攻击者,并了解他们的攻击方式和技术手段。

2. 收集情报:蜜罐探针可以获取攻击者的IP地址、工具、漏洞利用等信息,这些信息对于了解当前的威胁状况和攻击趋势非常重要。

可以帮助安全团队及时采取相应的防御措施。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

枣庄 学 院 学 报

J UR L OF Z OZ AN I RST O NA A HU G UN VE I Y

Oc . 01 t2 0 V0 . 7 N0. 12 5

第2 7卷

第 5期

蜜 罐 技术在 入 侵 检 测 系统 中的应 用研 究

司凤 山 , 晶 王

同时 也 让蜜 罐 获 取 大 量 的入 侵 信 息 , 于 分 析 提 取 入 侵 特 征 , 加 I 便 增 DS学 习 新 型 入 侵 行 为 的几率 . 过 改 进 后 的 I 通 DS将 化 被 动 防 御 为 主 动 防 御 , 以 避 免 产 生 过 多 的 漏 报 和 误 可

・

8 ・ 6

司凤 山。 王晶

蜜罐技术在入侵检测 系统中的应用研 究

联 动 , 成 一 个 具 有 高 入 侵 检 测 率 和有 一 定 响应 能 力 的安 全 系 统 . 构

图 2 1 蜜罐技 术 的基本 原理 ቤተ መጻሕፍቲ ባይዱ.

2. 2 蜜罐 的关 键 技 术

蜜 罐 的实 现 主要 依 赖 于低 层 网络 技 术 的 支 持 和 运 用 . 罐 的 主 要 技 术 有 网络 欺 骗 、 蜜 数 据 捕 获 、 据 分 析 和 数 据 控 制 等 ] 数 .

本 课 题 研 究 的 目标 就 是 在 现 有 I 的 基 础 上 引 入 蜜 罐 技 术 , 二 者 密 切 配 合 , 势 DS 使 优 互补 , I 把 DS没 有 通 过 审 核 的 事 件 及 未 知 事 件 传 给 蜜 罐 处 理 , 样 可 以 减 轻 I 这 DS 的 负 担 ,

计 算 机 网 络 的 飞 速 发 展 和 普 及 正 改 变 着 人 们 的 生 活 方 式 , 人 们 充 5  ̄受 到 网 络 的 使 Y: - 便 利 和 快 捷 . 是 网 络 本 身 也 存 在 安 全 缺 陷 , 遭 受 到 非 法 者 的 破 坏 和 入 侵 , 且 这 种 网 但 常 并

( 安徽财经大学 信息工程学院 , 安徽 蚌埠 2 34 ) 30 1

[ 摘

要] 本文在介绍 IS和蜜罐技术的基 础上 , D 提出了在 IS中运用蜜罐技术的总体结 构设计 , D 并对蜜罐系统 的设计

与实现技术做 了详细的阐述 . 该设计能够利用蜜罐技术 的优势弥补 I S的缺陷 , D 可以有 效降低 IS的漏报和误 报率 . D [ 关键词 ] 蜜罐技术 ; 入侵 检测 系统 ; 网络安全 [ 中图分类号 ] P 9 .8 T 33 0 [ 文献标识码] A [ 文章编号]0 4— o7 2 1 )5— 0 6- 5 10 77 (0 0 0 0 8 0

[ 收稿 日期]0 0—0 21 6—2 4 [ 基金项 目] 安徽财经大学 2 1 00年青 年科研项 目( C YQ 0 9 C) A K 16 Z [ 作者简介] 司风I ( 9 1 【 18 一一 , , J ) 男 汉族 , 山东滕州人 , 工学硕士 , 主要从事计算机网络和信息安全方面的研究

报 信 . 息

2 蜜罐的基 本原理 及关键 技术

2. 蜜 罐 的 基 本 原 理 1 蜜 罐 系统 是 一 个 陷 阱 系统 , 通 过 设 置 一 个 具 有 很 多 漏 洞 的 系 统 来 吸 引 黑 客 入 侵 , 它

收 集 入 侵 者 活 动 的 信 息 , 为 其 他 安 全 技 术 提 供 更 多 的 知 识 . 罐 采 用 监 视 器 和 事 件 日 能 蜜

络 安 全威 胁 趋 势 还 在 不 断 加 剧 .

1 入 侵检测 系统和 蜜罐 技术

为 应 对 日益 严 峻 的 网 络 安 全 威 胁 , 侵 检 测 系 统 ( n r so t ci n S se 入 I tu i n De e to y tms,DS) I 应 运 而 生 . DS通 过 对 网 络 进 行 监 视 , 集 报 文 数 据 并 提 取 相 应 的 流 量 统 计 特 征 值 , 后 利 I 收 然 用 内置 的 入 侵 知 识 库 , 这 些 流 量 特 征 进 行 智 能 分 析 和 比较 匹 配 . 据 预 设 的 阀 值 , 配 与 根 匹 藕 合 度 较 高 的报 文 流 量会 被认 为 是 攻 击 , 根 据 相 应 的 配 置 进 行 报 警 或 反 击 , 而 保 证 将 从 网 络 资 源 的 安 全 性 . 是 新 的 攻 击 行 为 层 出 不 穷 , 若 知 识 库 不 能 及 时 更 新 , 侵 检 测 系 但 如 人 统 的 被 动 防 御 将 无 法 识 别 出 未 知 的 攻 击 , 会 导 致 产 生 大 量 的 误 报 和 漏 报 信 息 ”. 将 蜜 罐 技 术 ( n y o c n lg 是 基 于 主 动 防 御 理 论 提 出 的 , 通 过 诱 骗 攻 击 者 的 Ho e p tTe h oo y) 它 攻 击 , 到 跟 踪 收集 攻 击 者 有 用 信 息 的 目的. 们 可 以把 蜜 罐 收 集 分 析 得 到 的 流 量 特 征 达 我 值 作 为 I DS知 识 库 的 数 据 来 源 , 高 其 对 未 知 攻 击 的 识 别 能 力 ; 时 I 提 同 DS 也 可 以 把 可 疑 流 量 导 入 蜜 罐 , 蜜 罐 作 为 暂 时 的 访问替 身 , 以有 效 降 低 漏 报 和误 报 率 . 把 可

志这 两 个 工 具 对访 问 蜜罐 系统 的行 为 进 行监 控 . 图为 蜜 罐 技 术 的工 作 原 理 . 下 由 于 蜜 罐 是 一 个 具 有 诱 惑 力 的 系 统 , 够 分 散 黑 客 的 注 意 力 和 精 力 , 以 对 真 正 的 能 所 网络 资 源起 到很 好 的保 护 作 用 . 课 题 正 是 基 于 蜜 罐 系 统 的 上 述 优 点 , 它 与 I 本 把 DS进 行