访问控制列表配置(ACL)

H3C 访问控制列表 acl配置文件

IPv4 ACL典型配置举例1.1.1 组网需求●公司企业网通过交换机Switch实现各部门之间的互连。

●要求正确配置IPv4 ACL,禁止研发部门和市场部门在上班时间(8:00至18:00)访问工资查询服务器(IP地址为192.168.4.1),而总裁办公室不受限制,可以随时访问。

1.1.2 组网图图1-1配置IPv4 ACL组网图总裁办公室192.168.1.0/24192.168.2.0/24192.168.3.0/241.1.3 配置步骤(1) 定义上班时间段# 定义8:00至18:00的周期时间段。

<Switch> system-view[Switch] time-range trname 8:00 to 18:00 working-day(2) 定义到工资查询服务器的IPv4 ACL# 定义研发部门到工资查询服务器的访问规则。

[Switch] acl number 3000[Switch-acl-adv-3000] rule deny ip source 192.168.2.0 0.0.0.255 destination 192.168.4.1 0.0.0.0 time-range trname[Switch-acl-adv-3000] quit# 定义市场部门到工资查询服务器的访问规则。

[Switch] acl number 3001[Switch-acl-adv-3001] rule deny ip source 192.168.3.0 0.0.0.255 destination 192.168.4.1 0.0.0.0 time-range trname[Switch-acl-adv-3001] quit(3) 应用IPv4 ACL# 定义类c_rd,对匹配IPv4 ACL 3000的报文进行分类。

[Switch] traffic classifier c_rd[Switch-classifier-c_rd] if-match acl 3000[Switch-classifier-c_rd] quit# 定义流行为b_rd,动作为拒绝报文通过。

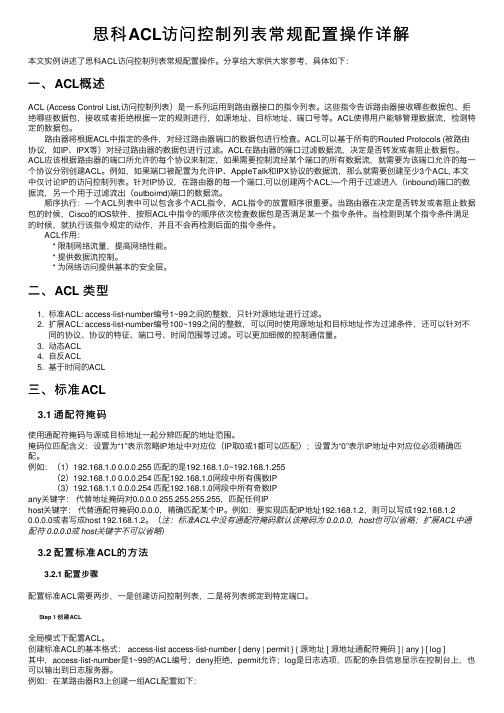

思科ACL访问控制列表常规配置操作详解

思科ACL访问控制列表常规配置操作详解本⽂实例讲述了思科ACL访问控制列表常规配置操作。

分享给⼤家供⼤家参考,具体如下:⼀、ACL概述ACL (Access Control List,访问控制列表)是⼀系列运⽤到路由器接⼝的指令列表。

这些指令告诉路由器接收哪些数据包、拒绝哪些数据包,接收或者拒绝根据⼀定的规则进⾏,如源地址、⽬标地址、端⼝号等。

ACL使得⽤户能够管理数据流,检测特定的数据包。

路由器将根据ACL中指定的条件,对经过路由器端⼝的数据包进⾏检査。

ACL可以基于所有的Routed Protocols (被路由协议,如IP、IPX等)对经过路由器的数据包进⾏过滤。

ACL在路由器的端⼝过滤数据流,决定是否转发或者阻⽌数据包。

ACL应该根据路由器的端⼝所允许的每个协议来制定,如果需要控制流经某个端⼝的所有数据流,就需要为该端⼝允许的每⼀个协议分别创建ACL。

例如,如果端⼝被配置为允许IP、AppleTalk和IPX协议的数据流,那么就需要创建⾄少3个ACL, 本⽂中仅讨论IP的访问控制列表。

针对IP协议,在路由器的每⼀个端⼝,可以创建两个ACL:—个⽤于过滤进⼊(inbound)端⼝的数据流,另⼀个⽤于过滤流出(outboimd)端⼝的数据流。

顺序执⾏:—个ACL列表中可以包含多个ACL指令,ACL指令的放置顺序很重要。

当路由器在决定是否转发或者阻⽌数据包的时候,Cisco的IOS软件,按照ACL中指令的顺序依次检査数据包是否满⾜某⼀个指令条件。

当检测到某个指令条件满⾜的时候,就执⾏该指令规定的动作,并且不会再检测后⾯的指令条件。

ACL作⽤: * 限制⽹络流量,提⾼⽹络性能。

* 提供数据流控制。

* 为⽹络访问提供基本的安全层。

⼆、ACL 类型1. 标准ACL: access-list-number编号1~99之间的整数,只针对源地址进⾏过滤。

2. 扩展ACL: access-list-number编号100~199之间的整数,可以同时使⽤源地址和⽬标地址作为过滤条件,还可以针对不同的协议、协议的特征、端⼝号、时间范围等过滤。

访问控制列表ACL技术材料

说明:标准FTP协议使用了两个端口,21用于建立 FTP连接,20用于数据传输。

学习研究

26

说明:

例1的配置将会极大限制局域网和外网间的应用,它会 拒绝除Web和Ftp外的所有应用(包括ICMP、DNS、电 子邮件等),也会拒绝那些没有使用标准端口的Web和 Ftp应用。

在实际应用中,我们通常只对那些可能有害的访问作出 拒绝限制,或者限制用户访问某些有害的站点或服务。

8.1 ACL概述

利用ACL可以对经过路由器的数据包按照设定的规则进 行过滤,使数据包有选择的通过路由器,起到防火墙的 作用。

访问控制列表(ACL)由一组规则组成,在规则中定义允许 或拒绝通过路由器的条件。

ACL过滤的依据主要包括源地址、目的地址、上层协议 等。

ACL有两种:标准访问控制列表、扩展访问控制列表。

制)

学习研究

Байду номын сангаас

2

ACL的工作过程

访问控制列表(ACL) 由多条判断语句组成。每条语句给 出一个条件和处理方式(通过或拒绝)。

路由器对收到的数据包按照判断语句的书写次序进行检 查,当遇到相匹配的条件时,就按照指定的处理方式进 行处理。

ACL中各语句的书写次序非常重要,如果一个数据包和 某判断语句的条件相匹配时,该数据包的匹配过程就结 束了,剩下的条件语句被忽略。

标准访问控制列表:1~99。

扩展访问控制列表:100~199。

同一个ACL中各语句的表学习号研相究 同。

4

处理方式:取值有permit(允许)和deny(拒绝)两 种。当数据包与该语句的条件相匹配时,用给定的处 理方式进行处理。

条件:每条ACL语句只能定义一个条件。

例:

access-list 1 permit 10.0.0.0 0.255.255.255

如何设置网络防火墙的访问控制列表(ACL)?(四)

如何设置网络防火墙的访问控制列表(ACL)?在当今互联网时代,网络安全已经成为了一个非常重要的话题。

无数的恶意代码、黑客攻击和网络犯罪威胁着我们的信息和数据的安全。

为了保护我们的网络免受这些威胁,使用网络防火墙已经成为了必不可少的一种手段。

而设置网络防火墙的访问控制列表(ACL)则是不可或缺的一部分。

访问控制列表(ACL)是用于规定网络中主机或者网络设备之间的通信权限的一种机制。

通过设置ACL,我们可以限制特定的IP地址、端口或者协议与我们的网络进行通信。

下面,我们将逐步讲解如何设置网络防火墙的ACL。

首先,我们需要明确网络防火墙的位置和作用。

一般来说,网络防火墙分为边界防火墙和内部防火墙。

边界防火墙一般位于整个网络的边缘,用于保护整个网络免受外部攻击。

而内部防火墙常常位于网络的内部,用于保护内部网络的安全。

因此,设置ACL的方法和策略也会有所不同。

接下来,我们需要确定需要进行通信限制的对象。

网络中的主机和设备众多,但并非每一个都需要设置ACL。

首先,我们应该确保所有重要的服务器和设备都设置了ACL,以保护其安全。

其次,我们还应该根据风险评估来决定是否需要对其他主机和设备进行限制。

例如,对于无线网络连接的用户,我们可能需要限制他们能够访问的资源和服务。

在设置ACL时,我们需要考虑的一个重要因素就是访问控制的粒度。

粒度越细,我们对网络通信的控制也就越精细。

但是,过于细粒度的ACL可能会导致配置复杂、维护困难。

因此,我们需要权衡控制粒度和网络管理的复杂性。

另一个需要考虑的因素是白名单和黑名单的使用。

白名单是只允许指定的网络对象进行通信,而黑名单则是禁止指定的网络对象进行通信。

一般来说,白名单的安全性更高,但管理也更加困难。

而黑名单则更加容易设置和维护,但需要及时更新。

根据实际情况和需求,我们可以选择合适的名单类型。

此外,设置网络防火墙的ACL时,我们还应该考虑到日志记录和审计的问题。

通过记录与网络通信相关的信息,我们可以追踪和分析网络活动,及时发现和处理异常和攻击行为。

ACL配置

第1章ACL简介1.1 ACL概述网络设备为了过滤数据,需要设置一系列匹配规则,以识别需要过滤的对象。

在识别出特定的对象之后,根据预先设定的策略允许或禁止相应的数据包通过。

ACL(Access Control List)可用于实现这些功能。

ACL(访问控制列表)是一种对经过网络设备的数据流进行判断、分类和过滤的方法。

通常我们使用ACL实现对数据报文的过滤、策略路由以及特殊流量的控制。

一个ACL中可以包含一条或多条针对特定类型数据包的规则,这些规则告诉网络设备,对于与规则中规定的选择标准相匹配的数据包是允许还是拒绝通过。

由ACL定义的数据包匹配规则,还可以被其它需要对流量进行区分的场合引用,如防火墙、QOS与队列技术、策略路由、数据速率限制、路由策略、NAT等。

1.2 ACL分类访问控制列表分为多种类型:1.基本ACL:只对源IP地址进行匹配。

2.扩展ACL:对源IP地址、目的IP地址、IP协议类型、TCP源端口号、TCP目的端口号、UDP源端口号、UDP目的端口号、ICMP类型、ICMP Code、DSCP(DiffServ CodePoint)、ToS、Precedence进行匹配。

3.二层ACL:对源MAC地址、目的MAC地址、源VLAN ID、二层以太网协议类型、802.1p 优先级值进行匹配。

4.混合ACL:对源MAC地址、目的MAC地址、源VLAN ID、源IP地址、目的IP地址、TCP源端口号、TCP目的端口号、UDP源端口号、UDP目的端口号进行匹配。

5.用户自定义ACL:对VLAN TAG的个数和偏移字节进行匹配。

1.3 ACL工作流程下面以路由器为例说明ACL的基本工作过程。

制定的,则图1.3-2 应用于入接口的ACL当ACL应用在入接口上时,工作流程如下:当路由器的接口接收到一个数据包时,首先会检查访问控制列表,如果执行控制列表中有拒绝和允许的操作,则被拒绝的数据包将会被丢弃,允许的数据包进入路由选择状态。

访问控制列表(ACL)配置代码

ACL实训一绑定端口:R0:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#int f0/1Router(config-if)#ip ad 172.16.2.1 255.255.255.0Router(config-if)#no shRouter(config)#int f0/0Router(config-if)#ip ad 200.10.10.1 255.255.255.0Router(config-if)#no shR1:Router#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int f0/0Router(config-if)#ip ad 200.10.10.2 255.255.255.0 Router(config-if)#no shRouter(config-if)#ex单臂路由:Router(config)#int f0/1.1Router(config-subif)#en do 2Router(config-subif)#ip ad 192.168.2.1 255.255.255.0 Router(config-subif)#no shRouter(config-subif)#exRouter(config)#int f0/1.2Router(config-subif)#en do 3Router(config-subif)#ip ad 192.168.3.1 255.255.255.0 Router(config-subif)#no shRouter(config-subif)#exRouter(config)#int f0/1.3Router(config-subif)#en do 4Router(config-subif)#ip ad 192.168.4.1 255.255.255.0 Router(config-subif)#no shRouter(config)#int f0/1Router(config-if)#no sh静态路由:测试:Router#sh ip roRoute1:Router(config)#ip route 172.16.2.0 255.255.255.0 200.10.10.1Route0:Router(config)#ip route 192.168.2.0 255.255.255.0 200.10.10.2 Router(config)#ip route 192.168.3.0 255.255.255.0 200.10.10.2 Router(config)#ip route 192.168.4.0 255.255.255.0 200.10.10.2ACL部分:Route0:Router(config)#access-list 1 deny 192.168.2.0 0.0.0.255 Router(config)#access-list 1 permit 192.168.3.0 0.0.0.255 Router(config)#access-list 1 permit 192.168.4.0 0.0.0.255Router(config)#int f0/1Router(config-if)#ip access-group 1 outRouter(config-if)#exRoute1:Router(config)#access-list 100 permit ip 192.168.3.0 0.0.0.255 host 172.16.2.101 Router(config)#access-list 100 deny ip 192.168.3.0 0.0.0.255 host 172.16.2.102 Router(config)#access-list 100 permit ip 192.168.4.0 0.0.0.255 host 172.16.2.102 Router(config)#access-list 100 deny ip 192.168.4.0 0.0.0.255 host 172.16.2.101Router(config)#access-list 100 permit ip 192.168.2.0 0.0.0.255 anyRouter(config)#conf tRouter(config)#int f0/0Router(config-if)#ip access-group 100 out。

ACL 配置

ACL (access control list)访问控制列表控制列应用到接口生效控制列表语句默认为允许所有,当配置多条语句时,第一条先生效,当控制列表语句发生冲突时,前一条生效最后要拒绝所有没用信息 deny any any拓扑:PC1 ip 192.168.1.2Router 0/0 IP 192.168.1.11/0 IP 192.168.2.1PC2 ip 192.168.2.21.配置标准访问控制列表标准访问控制列表表号是 1-99标准访问控制列表,只能对源主机或网段进行通信设置允许或拒绝(permit/deny)例:禁止 192.168.1.2 主机的出站数据配置PC1 ip:192.168.1.2 网关:192.168.1.1PC2 ip:192.168.2.2 网关:192.168.2.1Router> enRouter# conf terRouter(config)# in f0/0Router(config-if)# ip add 192.168.1.1 255.255.255.0Router(config-if)# no shuRouter(config-if)# in f1/0Router(config-if)# ip add 192.168.2.1Router(config-if)# no shuRouter(config-if)#exitRouter(config)# access-list 1 deny host 192.168.1.2 //创建控制列表名称1 拒绝主机192.168.1.2如果是一个网段Router(config)# acess-lisdt 1 deny 192.168.1.0 0.0.0.255 // 主机IP 接反向子网掩码Router(config)# access-list 1 premit 192.168.1.0 0.0.0.255 //允许192.168.1.0网段的所有主同访问192.168.2.2 Router(config)# access-list 1 deny any any //拒绝所有Router(config)# in f0/0 //将一个控制应用到接口Router(config-if)# ip access-group 1 in //将access-list 1 应用到f0/0接口的入站方向配置命名的访问控制列表Router(config)#ip acess-list standard aaa //创建一个标准的访问控制列表名字 aaaRouter(config-std-nacl)# deny host 192.168.1.2Router(config-std-nacl)#exitRouter(config)# exitRouter# sho acess-list //查看所有访问控制列表配置Router# sho acess-list aaa //查看aaa访问控制列表配置Router# sho ip inter f0/0 //查看f0/0接口的ACL设置--------------------------------------------------------FastEthernet0/0 is up, line protocol is upInternet address is 192.168.10.1/24Broadcast address is 255.255.255.255Address determined by setup commandMTU is 1500 bytesHelper address is not setDirected broadcast forwarding is disabledOutgoing access list is not set //出站ACL没有设置Inbound access list is 1 //进站ACL设置access-list 1Proxy ARP is enabledLocal Proxy ARP is disabledSecurity level is defaultSplit horizon is enabledICMP redirects are always sentICMP unreachables are always sentICMP mask replies are never sentIP fast switching is enabledIP fast switching on the same interface is disabledIP Flow switching is disabledIP CEF switching is enabledIP CEF Feature Fast switching turbo vectorIP multicast fast switching is enabledIP multicast distributed fast switching is disabled-----------------------------------------------------------------------2.配置扩展访问控制列表扩展访问控制列表表号是 100-199扩展访问控制列表可以对源和目的主机、网段使用的协议(3层协议)和到达目的端口或协议(4层协议)进行控制端口使用的参数有:LT 小于GT 大于EQ 等于NEQ 不等于配置格式为 Router(config)# access-list (100-199) permin/deny (3层协议) 源地址目的地址例:拒绝192.168.1.2主机与192.168.2.2 的tcp连接 telnet 服务Router> enRouter# conf terRouter(config)# in f0/0Router(config-if)# ip add 192.168.1.1 255.255.255.0Router(config-if)# no shuRouter(config-if)# in f1/0Router(config-if)# ip add 192.168.2.1Router(config-if)# no shuRouter(config-if)# exitRouter(config)# access-list 100 deny tcp host 192.168.1.2 host 192.168.2.2 eq telnet //拒绝主机地址 192.168.1.2 的tcp协议连接主机192.168.2.2 的telnet 服务Router(config)# access-list 100 permit ip 192.168.1.0 0.0.0.255 host 192.168.2.2//允许192.168.1.0的网段所有主机的所有协议连接主机192.168.2.2Router(config)# access-list 100 deny ip any any //拒绝所有主机配置命名的访问控制列表Router(config)# ip access-list extended aaaRouter(config-ext-nacl)# deny tcp host 192.168.1.2 host 192.168.2.2 eq telnetRouter(config-ext-nacl)# permit ip 192.168.1.0 0.0.0.255 host 192.168.2.2Router(config-ext-nacl)# deny ip any anyRouter(config-ext-nacl)# exitRouter(config)# exitRouter# sho acess-list //查看所有访问控制列表配置Router# sho acess-list aaa //查看aaa访问控制列表配置Router# sho ip inter f0/0 //查看f0/0接口的ACL设置--------------------------------------------------------FastEthernet0/0 is up, line protocol is upInternet address is 192.168.10.1/24Broadcast address is 255.255.255.255Address determined by setup commandMTU is 1500 bytesHelper address is not setDirected broadcast forwarding is disabledOutgoing access list is not set //出站ACL没有设置Inbound access list is 1 //进站ACL设置access-list 1Proxy ARP is enabledLocal Proxy ARP is disabledSecurity level is defaultSplit horizon is enabledICMP redirects are always sentICMP unreachables are always sentICMP mask replies are never sentIP fast switching is enabledIP fast switching on the same interface is disabledIP Flow switching is disabledIP CEF switching is enabledIP CEF Feature Fast switching turbo vectorIP multicast fast switching is enabledIP multicast distributed fast switching is disabled-----------------------------------------------------------------------。

ACL访问控制列表

一:访问控制列表概述·访问控制列表(ACL)是应用在路由器接口的指令列表。

这些指令列表用来告诉路由器哪些数据包可以通过,哪些数据包需要拒绝。

·工作原理:它读取第三及第四层包头中的信息,如源地址、目的地址、源端口、目的端口等。

根据预先设定好的规则对包进行过滤,从而达到访问控制的目的。

·实际应用:阻止某个网段访问服务器。

阻止A网段访问B网段,但B网段可以访问A网段。

禁止某些端口进入网络,可达到安全性。

二:标准ACL·标准访问控制列表只检查被路由器路由的数据包的源地址。

若使用标准访问控制列表禁用某网段,则该网段下所有主机以及所有协议都被禁止。

如禁止了A网段,则A网段下所有的主机都不能访问服务器,而B网段下的主机却可以。

用1----99之间数字作为表号一般用于局域网,所以最好把标准ACL应用在离目的地址最近的地方。

·标准ACL的配置:router(config)#access-list 表号 deny(禁止) 网段/IP地址反掩码********禁止某各网段或某个IProuter(config)#access-list 表号 permit(允许) any注:默认情况下所有的网络被设置为禁止,所以应该放行其他的网段。

router(config)#interface 接口 ******进入想要应用此ACL的接口(因为访问控制列表只能应用在接口模式下)router(config-if)#ip access-group 表号 out/in ***** 设置在此接口下为OUT或为IN其中router(config)#access-list 10 deny 192.168.0.1 0.0.0.0router(config)#access-list 10 deny host 192.168.0.1router(config)#access-list 10 deny 0.0.0.0 255.255.255.255router(config)#access-list 10 deny anyrouter#show access-lists ******查看访问控制列表。

H3C交换机典型(ACL)访问控制列表配置实例

H3C交换机典型(ACL)访问控制列表配置实例一、组网需求:1.通过配置基本访问控制列表,实现在每天8:00~18:00时间段内对源IP为10.1.1.2主机发出报文的过滤;2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C 3600 5600 5100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan 10[H3C-vlan10]port GigabitEthernet 1/0/1[H3C-vlan10]vlan 20[H3C-vlan20]port GigabitEthernet 1/0/2[H3C-vlan20]vlan 30[H3C-vlan30]port GigabitEthernet 1/0/3[H3C-vlan30]vlan 40[H3C-vlan40]port GigabitEthernet 1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interface vlan 10[H3C-Vlan-interface10]ip address 10.1.1.1 24 [H3C-Vlan-interface10]quit[H3C]interface vlan 20[H3C-Vlan-interface20]ip address 10.1.2.1 24 [H3C-Vlan-interface20]quit[H3C]interface vlan 30[H3C-Vlan-interface30]ip address 10.1.3.1 24 [H3C-Vlan-interface30]quit[H3C]interface vlan 40[H3C-Vlan-interface40]ip address 10.1.4.1 24 [H3C-Vlan-interface40]quit3.定义时间段[H3C] time-range huawei 8:00 to 18:00 working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1] acl number 20002.定义访问规则过滤10.1.1.2主机发出的报文[H3C-acl-basic-2000] rule 1 deny source 10.1.1.2 0 time-range Huawei3.在接口上应用2000号ACL[H3C-acl-basic-2000] interface GigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1] packet-filter inbound ip-group 2000[H3C-GigabitEthernet1/0/1] quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time -range Huawei[H3C-acl-adv-3000] quit4.在接口上用3000号ACL[H3C-acl-adv-3000] interface GigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2] packet-filter inbound ip-group 3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C] acl number 40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff time-r ange Huawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000] interface GigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4] packet-filter inbound link-group 40002 H3C 5500-SI 3610 5510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time -range Huawei[H3C-acl-adv-3000] quit4.定义流分类[H3C] traffic classifier abc[H3C-classifier-abc]if-match acl 3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C] traffic behavior abc[H3C-behavior-abc] filter deny[H3C-behavior-abc] quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qos policy abc[H3C-qospolicy-abc] classifier abc behavior abc[H3C-qospolicy-abc] quit7.在端口下发Qos policy[H3C] interface g1/1/2[H3C-GigabitEthernet1/1/2] qos apply policy abc inbound8.补充说明:l acl只是用来区分数据流,permit与deny由filter确定;l 如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;l QoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classif ier;l 将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

访问控制列表ACL的配置与使用

访问控制列表ACL的配置与使用访问控制列表,即Access Control List,以下简称ACL,是路由器、交换机等网络设备上最常用的功能之一。

可以说大多数的网络协议都跟ACL有着千丝万缕的联系,所以要弄清楚ACL的用法非常重要。

实际上,ACL的本质就是用于描述一个IP数据包、以太网数据帧若干特征的集合。

然后根据这些集合去匹配网络中的流量(由大量数据包组成),同时根据策略来“允许”或者“禁止”。

ACL的基本原理:1、ACL由若干条件,并按照一定的顺序而成,同时每个条件都对应了一个策略:允许或者禁止。

2、收到一个数据帧之后,ACL会按照从上到下的顺序逐一匹配:●一个条件不匹配就查看下一个;●任意一个条件匹配后就按照指定的策略执行,并跳出匹配;●所有条件都不匹配时,默认禁止,即deny。

根据条件描述的不同,我们通常可以将IP ACL分为基本型和扩展型两种。

其中基本型只能就数据包的源ip地址进行匹配;而扩展型ACL就可以对源IP、目的IP、协议号(判断tcp/udp/icmp等)、源端口号、目的端口号、QoS 参数(tos、precedence)等参数来进行定义,同时在匹配时,还可以根据路由器系统时间(time-range)来变化、还可以选择是否生成日志(log)等,功能非常强大。

显然标准型ACL功能非常简单,而扩展型ACL功能非常强大;但是功能越强大,匹配的越详细,对于路由器等网络设备的性能要求越高,或者对于网速的拖慢越明显。

组网时需要酌情使用。

不过有一点,两种类型的ACL在原理上是完全一致的。

标准型ACL只能匹配源IP地址,在实际操作中,有三种匹配方式:1、any,任意地址2、<net><mask>,指定ip网段3、src_range,指定ip地址范围配置模板:ip access-list standard <name> //建立一个标准型的ACL,名字自定{permit | deny} any{permit | deny} <network> <net-mask>{permit | deny} src_range <start-ip> <end-ip>例1:我们需要设置某局域网中只有192.168.1.0网段的用户能够上网(理论上有254个用户),那么应该是ip access-list standard testpermit 192.168.1.0 255.255.255.0deny any(隐含生效,无需配置)例2:我们需要设置某局域网中只有192.168.1.2~192.168.1.80的用户能够上网(理论上有79个用户),本网段的其他用户无法上网,那么应该是ip access-list standard testpermit src_range 192.168.1.2 192.168.1.80deny any(隐含生效)例3:我们需要让某局域网中只有192.168.1.0网段用户上网,但是192.168.1.33这个ip地址的用户要禁止(财务禁止上网)(理论上有253个用户),那么应该是ip access-list standard testdeny 192.168.1.33 255.255.255.255permit 192.168.1.0 255.255.255.0deny any(隐含生效)注意:例3中,要表示单个主机的话,掩码必须是4个255,即32位掩码;同时所有的例子中,各个条目的先后顺序不能搞错,想想看为什么?扩展型ACL可匹配的条目比较多,前面已经说过,但世纪上最常用的项目也就是源、目的IP,源、目的端口号,以及ip协议号(种类)这5种,这5种就可以用来满足绝大多数的应用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

访问控制列表配置(ACL)

标准ACL 配置

提问:如何只允许端口下的用户只能访问特定的服务器网段?

回答:

步骤一:定义ACL

S5750#conf t ----进入全局配置模式

S5750(config)#ip access-list standard 1 ----定义标准ACL

S5750(config-std-nacl)#permit 192.168.1.0 0.0.0.255

----允许访问服务器资源

S5750(config-std-nacl)#deny any ----拒绝访问其他任何资源

锐捷RGNOS CookBook

13

S5750(config-std-nacl)#exit ----退出标准ACL 配置模式

步骤二:将ACL 应用到接口上

S5750(config)#interface GigabitEthernet 0/1 ----进入所需应用的端口

S5750(config-if)#ip access-group 1 in ----将标准ACL 应用到端口in 方向

注释:

1. S1900 系列、S20 系列交换机不支持基于硬件的ACL。

2. 实际配置时需注意,在交换机每个ACL 末尾都隐含着一条“拒绝所有数据流”的语句。

3. 以上所有配置,均以锐捷网络 S5750-24GT/12SFP 软件版本10.2(2)为例。

其他说明,其详见各产品的配置手册《访问控制列表配置》一节。

———————————————————————————————————————

4.2 扩展ACL 配置

提问:如何禁止用户访问单个网页服务器?

回答:

步骤一:定义ACL

S5750#conf t ----进入全局配置模式

S5750(config)#ip access-list extended 100 ----创建扩展ACL

S5750(config-ext-nacl)#deny tcp any host 192.168.1.254 eq www

----禁止访问web 服务器

S5750(config-ext-nacl)#deny tcp any any eq 135 ----预防冲击波病毒

S5750(config-ext-nacl)#deny tcp any any eq 445 ----预防震荡波病毒

S5750(config-ext-nacl)#permit ip any any ----允许访问其他任何资源

S5750(config-ext-nacl)#exit ----退出ACL配置模式

步骤二:将ACL 应用到接口上

S5750(config)#interface GigabitEthernet 0/1 ----进入所需应用的端口

S5750(config-if)#ip access-group 100 in ----将扩展ACL 应用到端口下

———————————————————————————————————————

4.3 VLAN 之间的ACL 配置

提问:如何禁止VLAN 间互相访问?

回答:

步骤一:创建vlan10、vlan20、vlan30

锐捷RGNOS CookBook

14

S5750#conf ----进入全局配置模式

S5750(config)#vlan 10 ----创建VLAN10

S5750(config-vlan)#exit ----退出VLAN 配置模式

S5750(config)#vlan 20 ----创建VLAN20

S5750(config-vlan)#exit ----退出VLAN 配置模式

S5750(config)#vlan 30 ----创建VLAN30

S5750(config-vlan)#exit ----退出VLAN 配置模式

步骤二:将端口加入各自vlan

S5750(config)# interface range gigabitEthernet 0/1-5

----进入gigabitEthernet 0/1-5 号端口

S5750(config-if-range)#switchport access vlan 10

----将端口加划分进vlan10

S5750(config-if-range)#exit ----退出端口配置模式

S5750(config)# interface range gigabitEthernet 0/6-10

----进入gigabitEthernet 0/6-10 号端口

S5750(config-if-range)#switchport access vlan 20

----将端口加划分进vlan20

S5750(config-if-range)#exit ----退出端口配置模式

S5750(config)# interface range gigabitEthernet 0/11-15

----进入gigabitEthernet 0/11-15 号端口

S5750(config-if-range)#switchport access vlan 30

----将端口加划分进vlan30

S5750(config-if-range)#exit ----退出端口配置模式

步骤三:配置vlan10、vlan20、vlan30 的网关IP 地址

S5750(config)#interface vlan 10 ----创建vlan10 的SVI 接口

S5750(config-if)#ip address 192.168.10.1 255.255.255.0

----配置VLAN10 的网关

S5750(config-if)#exit ----退出端口配置模式

S5750(config)#interface vlan 20 ----创建vlan10 的SVI 接口

S5750(config-if)#ip address 192.168.20.1 255.255.255.0

锐捷RGNOS CookBook

15

----配置VLAN10 的网关

S5750(config-if)#exit ----退出端口配置模式

S5750(config)#interface vlan 30 ----创建vlan10 的SVI 接口

S5750(config-if)#ip address 192.168.30.1 255.255.255.0

----配置VLAN10 的网关

S5750(config-if)#exit ----退出端口配置模式

步骤四:创建ACL,使vlan20 能访问vlan10,而vlan30 不能访问vlan10

S5750(config)#ip access-list extended deny30 ----定义扩展ACL

S5750(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255

----拒绝vlan30 的用户访问vlan10 资源

S5750(config-ext-nacl)#permit ip any any

----允许vlan30 的用户访问其他任何资源

S5750(config-ext-nacl)#exit ----退出扩展ACL配置模式

步骤五:将ACL 应用到vlan30 的SVI 口in 方向

S5750(config)#interface vlan 30 ----创建vlan30 的SVI 接口

S5750(config-if)#ip access-group deny30 in

----将扩展ACL 应用到vlan30 的SVI 接口下

———————————————————————————————————————

4.4 单向ACL 的配置

提问:如何实现主机A 可以访问主机B 的FTP 资源,但主机B 无法访问主机A 的FTP 资

源??

回答:

步骤一:定义ACL

S5750#conf t ----进入全局配置模式

S5750(config)#ip access-list extended 100 ----定义扩展ACL

S5750(config-ext-nacl)#deny tcp any host 192.168.1.254 match-all syn

----禁止主动向A 主机发起TCP 连接

S5750(config-ext-nacl)#permit ip any any ----允许访问其他任何资源

S5750(config-ext-nacl)#exit ----退出扩展ACL配置模式

锐捷RGNOS CookBook

16

步骤二:将ACL 应用到接口上

S5750(config)#interface GigabitEthernet 0/1 ----进入连接B 主机的端口

S5750(config-if)#ip access-group 100 in ----将扩展ACL 应用到端口下

S5750(config-if)#end ----退回特权模式

S5750#wr ----保存

注释:单向ACL 只能对应于TCP 协议,使用PING 无法对该功能进行检测。

本篇文章来源于 全国技能大赛 - 大赛人网站 转载请以链接形式注明出处 网址:

http://www.dasairen.com/Article/wlsb/ruijie/151.html