ACL知识点详解

EIGRP路由协议知识点集合

EIGRP 协议是一个内部网关协议,高级距离矢量协议,组播地址224.0.0.101、eigrp 是一个高级的距离矢量协议2、eigrp 具有高速的收敛特性3、支持路由汇总和路由聚合4、eigrp 支持触发式增量更新5、eigrp 可以支持多种网络层协议,可以开启多个eigrp 进程支持不同的3 层被动路由协议。

6、eigrp 发送报文以组播和单播形式发送组播地址224.0.0.107、eigrp 支持手工汇总8、eigrp 保证100%无环路9、eigrp 无论在广域网还是在局域网部署eigrp 配置都比较简单10、eigrp 支持非等价的负载均衡Eigrp 头部的字段用来描述这个 eigrp 报文是个什么报文在 hello 报文的载荷字段中,有一个 ack 位,在普通情况下为 0,当 ack 位被置为 1 的时候,说明此报文为 acknowledge 报文。

所有的 IGP 协议中 IP 包头的 TTL 字段都为 1:当端口大于 1.544mbit/s 的发送频率为 5s 一次,小于 1.544mbit/s的我 60s 一次,连续的 3 次 hello 时间都没有收到 hello 包就判定邻居挂掉了。

默认情况下 hello 报文以组播形式发送。

在不支持组播的二层环境中如帧中继环 境中,需要手动修改指定单播地址 neighbor 1.1.1.1 255.255.255.0eigrp 的报文能够被可靠的发送,所以 eigrp 定义了可靠的传输机制, 内部定义的 确认机制,但并非所有的 eigrp 报文都需要确认, update ,query ,和 reply 需要 回复 ack ,如果没有回复则重传,重传次数为 16 次。

在 hello 报文的载荷字段中,有一个 ack 位,在普通情况下为 0,当 ack 位被置为 1 的时候,说明此报文为 acknowledge 报文,当 ack 位被置 1 的时候只能以单播 形式发送。

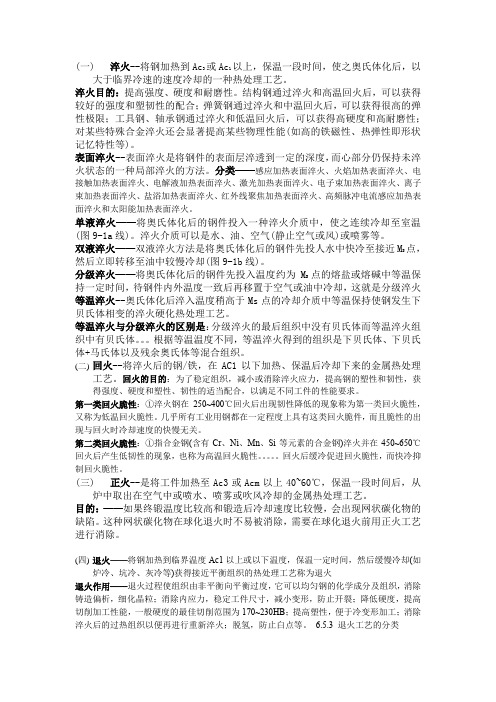

(完整版)金属热处理知识点概括

(一)淬火--将钢加热到Ac3或Ac1以上,保温一段时间,使之奥氏体化后,以大于临界冷速的速度冷却的一种热处理工艺。

淬火目的:提高强度、硬度和耐磨性。

结构钢通过淬火和高温回火后,可以获得较好的强度和塑韧性的配合;弹簧钢通过淬火和中温回火后,可以获得很高的弹性极限;工具钢、轴承钢通过淬火和低温回火后,可以获得高硬度和高耐磨性;对某些特殊合金淬火还会显著提高某些物理性能(如高的铁磁性、热弹性即形状记忆特性等)。

表面淬火--表面淬火是将钢件的表面层淬透到一定的深度,而心部分仍保持未淬火状态的一种局部淬火的方法。

分类——感应加热表面淬火、火焰加热表面淬火、电接触加热表面淬火、电解液加热表面淬火、激光加热表面淬火、电子束加热表面淬火、离子束加热表面淬火、盐浴加热表面淬火、红外线聚焦加热表面淬火、高频脉冲电流感应加热表面淬火和太阳能加热表面淬火。

单液淬火——将奥氏体化后的钢件投入一种淬火介质中,使之连续冷却至室温(图9-1a线)。

淬火介质可以是水、油、空气(静止空气或风)或喷雾等。

双液淬火——双液淬火方法是将奥氏体化后的钢件先投人水中快冷至接近MS点,然后立即转移至油中较慢冷却(图9-1b线)。

分级淬火——将奥氏体化后的钢件先投入温度约为MS点的熔盐或熔碱中等温保持一定时间,待钢件内外温度一致后再移置于空气或油中冷却,这就是分级淬火等温淬火--奥氏体化后淬入温度稍高于Ms点的冷却介质中等温保持使钢发生下贝氏体相变的淬火硬化热处理工艺。

等温淬火与分级淬火的区别是:分级淬火的最后组织中没有贝氏体而等温淬火组织中有贝氏体。

根据等温温度不同,等温淬火得到的组织是下贝氏体、下贝氏体+马氏体以及残余奥氏体等混合组织。

(二)回火--将淬火后的钢/铁,在AC1以下加热、保温后冷却下来的金属热处理工艺。

回火的目的:为了稳定组织,减小或消除淬火应力,提高钢的塑性和韧性,获得强度、硬度和塑性、韧性的适当配合,以满足不同工件的性能要求。

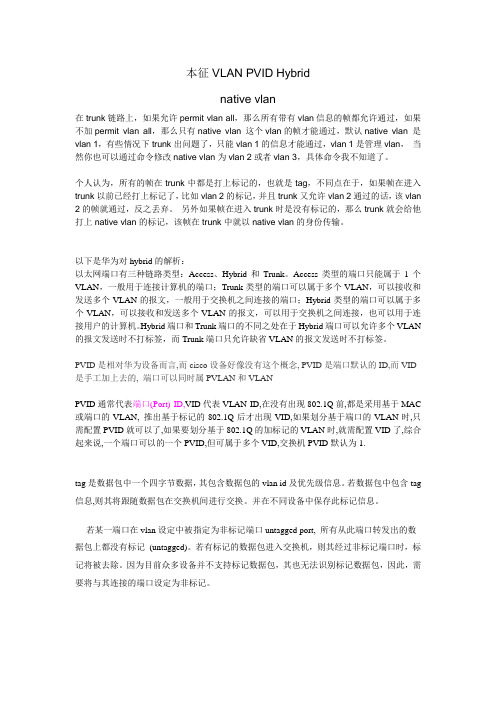

本征VLAN PVID Hybrid ACL等

本征VLAN PVID Hybridnative vlan在trunk链路上,如果允许permit vlan all,那么所有带有vlan信息的帧都允许通过,如果不加permit vlan all,那么只有native vlan 这个vlan的帧才能通过,默认native vlan 是vlan 1,有些情况下trunk出问题了,只能vlan 1的信息才能通过,vlan 1是管理vlan,当然你也可以通过命令修改native vlan为vlan 2或者vlan 3,具体命令我不知道了。

个人认为,所有的帧在trunk中都是打上标记的,也就是tag,不同点在于,如果帧在进入trunk以前已经打上标记了,比如vlan 2的标记,并且trunk又允许vlan 2通过的话,该vlan 2的帧就通过,反之丢弃。

另外如果帧在进入trunk时是没有标记的,那么trunk就会给他打上native vlan的标记,该帧在trunk中就以native vlan的身份传输。

以下是华为对hybrid的解析:以太网端口有三种链路类型:Access、Hybrid和Trunk。

Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口;Trunk类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;Hybrid类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。

Hybrid端口和Trunk端口的不同之处在于Hybrid端口可以允许多个VLAN 的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。

PVID是相对华为设备而言,而cisco设备好像没有这个概念, PVID是端口默认的ID,而VID 是手工加上去的, 端口可以同时属PVLAN和VLANPVID通常代表端口(Port) ID,VID代表VLAN ID,在没有出现802.1Q前,都是采用基于MAC 或端口的VLAN, 推出基于标记的802.1Q后才出现VID,如果划分基于端口的VLAN时,只需配置PVID就可以了,如果要划分基于802.1Q的加标记的VLAN时,就需配置VID了,综合起来说,一个端口可以的一个PVID,但可属于多个VID,交换机PVID默认为1.tag是数据包中一个四字节数据,其包含数据包的vlan id及优先级信息。

ACL技术详解

•ACL :Access Control List ,访问控制列表ACL••ACL由一条或多条规则组成•每条规则必须选择动作:允许或拒绝•每条规则都有一个id 序列号(默认=5,间隔=5)•ACL 工作原理:序列号越小越先进行匹配•只要有一条规则和报文匹配,就停止查找,称为命中规则•查找完所有规则,如果没有符合条件的规则,称为未命中规则•ACL创建后,必须将其应用到某个接口或其他技术内才会生效•应用在接口时必须选择方向:入站或出站(相对设备来判断)•每个接口在每个方向上只可应用一个ACL •不能过滤由设备自己产生的数据•••ACL类型:分为数字型ACL和命名型ACL。

•192.168.0.1 0.0.0.0/0匹配一个主机地址192.168.0.0 0.0.0255匹配一个网段正掩码、反掩码、通配符区别:192.168.0.1 0.0.0.254匹配网段内奇数地址192.168.0.0 0.0.0.254匹配网段内偶数地址any=0.0.0.0 255.255.255.255匹配所有地址•acl 2000创建一个基本ACL rule 5deny/permit source 192.168.1.0 0.0.0.255配置ACL 的规则:拒绝或允许源地址为192.168.1.0/24网段内的所有流量acl 3000创建一个高级ACLrule 5deny/permit tcp source 192.168.1.0 0.0.0.255 destination 8.8.8.8 0destination-port eq 80配置ACL 的规则:拒绝或允许源地址为192.168.1.0/24网段内到8.8.8.8的HTTP 流量traffic-filter inbound/outbound acl 2000在接口调用ACL 过滤流量display acl 2000验证ACLdisplay traffic-filter applied-record查看设备上所有基于ACL 调用情况•ACL配置:••••基本ACL 尽量调用在离目标最近的出站接口•高级ACL 尽量调用在离源头最近的入站接口••ACL 接口调用方向的建议:。

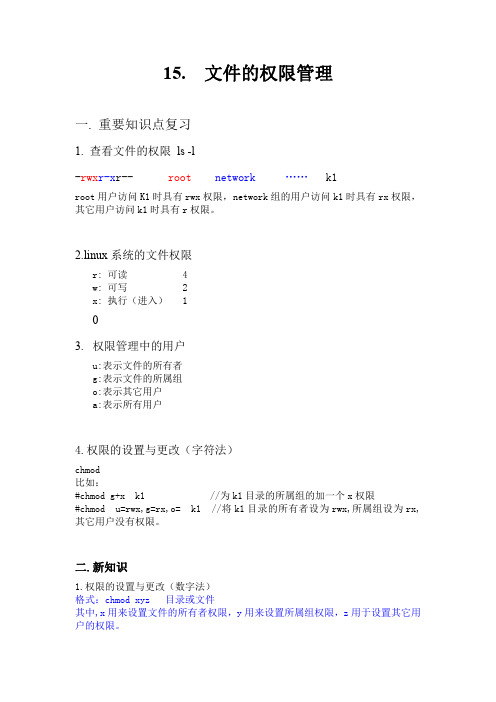

115.文件的权限管理2

15.文件的权限管理一.重要知识点复习1.查看文件的权限ls-l-rwx r-x r--root network……k1root用户访问K1时具有rwx权限,network组的用户访问k1时具有rx权限,其它用户访问k1时具有r权限。

2.linux系统的文件权限r:可读4w:可写2x:执行(进入)13.权限管理中的用户u:表示文件的所有者g:表示文件的所属组o:表示其它用户a:表示所有用户4.权限的设置与更改(字符法)chmod比如:#chmod g+x k1//为k1目录的所属组的加一个x权限#chmod u=rwx,g=rx,o=k1//将k1目录的所有者设为rwx,所属组设为rx,其它用户没有权限。

二.新知识1.权限的设置与更改(数字法)格式:chmod xyz目录或文件其中,x用来设置文件的所有者权限,y用来设置所属组权限,z用于设置其它用户的权限。

比如:#chmod600k1//设定k1的所有者为6(2+4),所属组为0,其它用户为0。

#chmod640k1//设定k1的所有者为6(2+4),所属组为4,其它用户为0。

2.设置权限的注意事项✓只有管理员或文件的所有者才具有设置或更改权限的资格。

✓对所属组赋予权限,组内的所有用户均有该权限。

✓权限交叉时,一般以最大的为准。

3.设置或更改文件的所有者和所属组命令1:chown[选项]所有者.所属组文件或目录选项:-R将权限传递到各个子目录命令2:chgrp所属组文件或目录例:chown zhangsan test//更改test目录的所有者为zhangsan用户。

chown work test//更改test目录的所有者为zhangsan,所属组为network.work test//更改test目录的所属组为network组。

chgrp network test//更改所属组为network.注:chown后面只跟一个,表示仅更改文件的所有者,如果要同时更改所属组,一定要在后面加上一个.所属组。

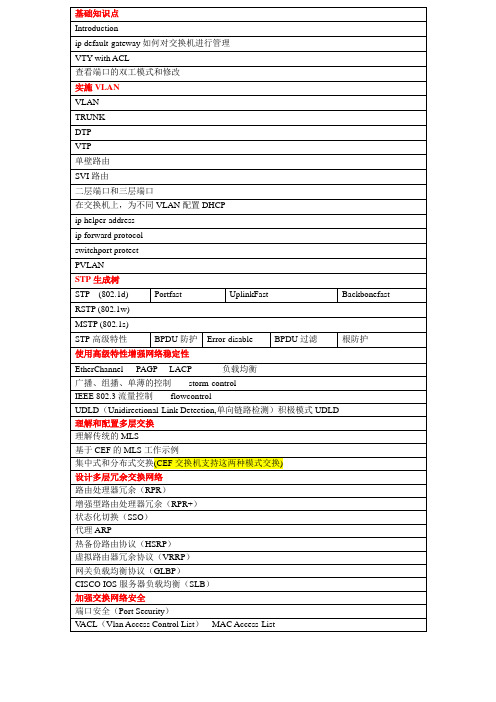

NP交换知识点汇总

路由处理器冗余(RPR)

增强型路由处理器冗余(RPR+)

状态化切换(SSO)

代理ARP

热备份路由协议(HSRP)

虚拟路由器冗余协议(VRRP)

网关负载均衡协议(GLBP)

CISCO IOS服务器负载均衡(Security)

VACL(Vlan Access Control List)MAC Access-List

基础知识点

Introduction

ip default-gateway如何对交换机进行管理

VTY with ACL

查看端口的双工模式和修改

实施VLAN

VLAN

TRUNK

DTP

VTP

单壁路由

SVI路由

二层端口和三层端口

在交换机上,为不同VLAN配置DHCP

ip helper-address

ip forward protocol

switchport protect

PVLAN

STP生成树

STP(802.1d)

Portfast

UplinkFast

Backbonefast

RSTP(802.1w)

MSTP(802.1s)

STP高级特性

BPDU防护

Error-disable

BPDU过滤

根防护

使用高级特性增强网络稳定性

EtherChannel PAGP----LACP负载均衡

广播、组播、单薄的控制storm-control

IEEE 802.3流量控制flowcontrol

UDLD(Unidirectional-Link Detection,单向链路检测)积极模式UDLD

理解和配置多层交换

初级 中级 高级 网络管理员所需掌握的知识点和学习的技能

√

(4)

EFS文件加密与解密

√

(5)

IE浏览器安全设置

√

(6)

Outlook邮件安全设置

√

(7)

系统补丁扫描及更新

√

(8)

360/MBSA等安全漏洞扫描工具的使用

√

(9)

单机/企业版GHOST的数据备份与恢复

√

(10)

利用Windows系统NTBackup工具进行数据备份

√

(10)

数据通信中的数字调制类型及其工作原理

(11)

数字调制方式分类、原理、特点及其主要用途

(12)

数据通信中的数据交换分类及工作原理

(13)

标准以太网规范分类、物理层结构及MAC帧格式

(14)

快速以太网规范分类、物理层结构及MAC帧格式

(15)

千兆以太网规范分类、物理层结构及MAC帧格式

(16)

万兆以太网规范分类、物理层结构及MAC帧格式

传输层的差错控制原理

√

(51)

TCP、UDP协议工作原理及数据段(报)格式

√

(52)

TCP协议的拥塞控制原理

√

(53)

TCP协议的重传定时器原理

√

(54)

会话服务的三个主要阶段

√

(55)

数据通信的会话和同步原理

√

(56)

会话连接的数据交换原理

√

(57)

表示层的功能模型

√

(58)

表示层的抽象语法原理

√

用户主文件夹的创建与配置

√

(20)

用户登录脚本的创建与配置

√

(21)

Windows组策略结构、类型及各自的启动方法

CCNP考试知识点

CCNP考试知识点简介CCNP(Cisco Certified Network Professional)是思科公司认可的一种专业级IT 技术认证,用于评估和证明网络工程师的技能和知识水平。

这项认证涵盖了广泛的网络技术和概念,以及实践应用。

本文将介绍一些CCNP考试涉及的重要知识点,以帮助考生更好地准备考试。

1. 网络设计在网络设计方面,CCNP考试重点关注以下几个方面:a. 网络拓扑设计网络拓扑设计是构建网络基础架构的关键步骤。

考生需要了解不同拓扑结构的优缺点,并能根据具体需求设计合适的拓扑结构。

b. IP地址规划IP地址规划是一个复杂的过程,它涉及到如何划分子网、选择合适的IP地址范围和分配方案等。

考生需要了解子网划分的原则和常见的IP地址规划方案。

c. VLAN设计VLAN(Virtual Local Area Network)是一种逻辑上的网络划分技术,可以将一个物理网络分割为多个虚拟网络。

考生需要了解VLAN的基本原理,以及如何设计和配置VLAN。

2. 网络安全网络安全是现代网络架构中不可或缺的一部分。

在CCNP考试中,以下几个网络安全知识点需要着重准备:a. 防火墙和访问控制列表(ACL)防火墙和ACL是保护网络免受未经授权访问和攻击的重要工具。

考生需要了解不同类型的防火墙和ACL,以及如何配置和管理它们。

b. 虚拟专用网络(VPN)VPN是一种安全的远程访问技术,可以通过加密和隧道技术实现远程办公和数据传输。

考生需要了解不同类型的VPN,以及如何配置和管理VPN。

c. 无线网络安全无线网络安全是一个独特的挑战,因为无线信号可以容易地被窃听和干扰。

考生需要了解常见的无线网络安全威胁,以及如何配置和管理安全的无线网络。

3. 网络调优和故障排除网络调优和故障排除是维护和优化网络性能的关键步骤。

在CCNP考试中,以下几个知识点需要特别关注:a. 网络性能优化网络性能优化涉及多个方面,包括带宽管理、路由优化和负载均衡等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第一节TCP/IP传输层与应用层TCP/IP OSITCP/IP:网络访问层协议1~3章第7 章TCP/IP:互联网络层协议5~6章Internet层的功能10.20.30.2/24172.16.1.2/24172.31.255.2/24●互联网络层给每个网络的每台网络设备和主机配置所属的IP地址,实现逻辑寻址。

●能够建立网络与网络、主机与主机之间的连通性,但不保证数据传输的可靠性。

TCP/IP:传输层协议●传输控制协议(TCP)✓面向连接,每传输一个数据分段,都建立一个连接✓可靠的传输●用户数据报协议(UDP)✓无连接,将数据分段发送出去后不确认对方是否已接收到✓不可靠,需要应用层协议提供可靠性TCP 与UDP 协议●TCP与UDP协议使用端口号来区分主机上同一时间的不同会话。

●TCP端口号范围为:0~65535●UDP端口号范围为:0~65535●传输层提供从源主机到目的主机的传输服务,在网络端点之间建立逻辑连接。

●传输层TCP协议能够实现数据传输的可靠性。

●传输层能够实现数据传输时的流控制。

主机之间的多会话●一台服务器可能提供多种服务,如Web和FTP ,在传输层用端口来区分每个应用服务。

●客户端也需要向多个目的发送不同的数据连接,使用端口区分每个连接。

●服务器使用知名端口号0~1023 提供服务。

●客户端使用高于1023的随机端口号作为源端口对外发起数据连接请求,并为每一个连接分配不TCP/IP:应用层协议●Web服务:HTTP ---TCP 80 号端口●文件传输服务:FTP ---TCP 20、21 号端口TFTP ---UDP 69 号端口●电子邮件服务:SMTP ---TCP 25 号端口POP3 ---TCP 110 号端口IMAP4 ---TCP 143 号端口●域名服务:DNS ---TCP、UDP 53 号端口●远程登录:Telnet ---TCP 23 号端口SSH ---TCP 22 号端口●网络管理:SNMP ---UDP 161 号端口第二节访问控制列表问题1能否实现以下限制:除了老板以外,其他员工只能访问互联网Web、FTP和电子邮件等常用服务,拒绝BT、电驴、在线电影、网络游戏甚至QQ、MSN等与工作无关的数据。

10.1.1.0/24172.16.1.0/24172.16.2.0/2410.1.2.0/24192.168.1.0/30R1R2.1.1.1.2.1.1172.16.1.8/24172.16.1.9/24财务应用服务器财务数据库服务器深圳上海财务部分公司财务部不可以访问财务数据库服务器财务部ACL 的作用●ACL (Access Control List ,访问控制列表先看一个简单的ACL 例子172.16.1.0/24172.16.2.0/24R1172.16.1.8/24财务应用服务器R1(config)# ip access-list standard permit_172.16.2.2R1(config-std-nacl)# permit 172.16.2.3 0.0.0.0172.16.1.9/24财务数据库服务器.1.1172.16.2.2/24172.16.2.3/24标准ACL 的语法●Router(config)# ip access-list standard 访问控制列表名字(创建命名访问控制列表)将ACL应用到接口上●R1(config)# interface e1R1(config-if)# ip access-group permit_172.16.2.2out两种应用方式●R1(config)# interface e1172.16.1.0/24172.16.2.0/24R1172.16.1.8/24财务应用服务器172.16.1.9/24财务数据库服务器.1.1172.16.2.2/24172.16.2.3/24路由器使用ACL 处理数据包的过程路由器使用ACL处理数据包的过程•当一个数据包进入到路由器的一个接口时,路由器首先看在该接口的入站“in”方向有没有配置ACL,如果配置了,就按照ACL一条一条地判断,决定是否允许数据包进入;如果没有配置ACL,则直接允许进入接口。

•路由器根据路由选择表把数据包转发到出口接口,这个过程ACL不起作用。

•数据包准备从一个接口出去时,路由器再看在该接口的出站“out”方向有没有配置ACL,如果配置了,就按照ACL一条一条地判断,决定是否允许数据包离开;如果没有配置ACL,则直接放行。

“any”和“host”●R1(config-std-nacl)# permit 172.16.2.3 0.0.0.0●表示允许主机172.16.2.3(子网掩码是255.255.255.255,反掩码就是0.0.0.0),可以使用“host”表示一台主机。

●R1(config-std-nacl)# permit host 172.16.2.3●R1(config-std-nacl)# deny 0.0.0.0 255.255.255.255●表示拒绝所有的网络0.0.0.0(子网掩码是0.0.0.0,反掩码就是255.255.255.255),可以使用“any”表示任何网络,即所有IP。

●R1(config-std-nacl)# deny any另外一个标准ACL的例子1.允许主机A访问R22.拒绝除主机A以外的10.1.1.0/24网络访问R23.允许其它流量访问R2R2(config)# ip access-list standard std_aclR2(config-std-nacl)# permit host 10.1.1.100 R2(config-std-nacl)# deny 10.1.1.0 0.0.0.255 R2(config-std-nacl)# permit anyR2(config)# interface s0R2(config-if)# ip access-group std_acl in 尽量将标准访问控制列表应用在靠近目标的接口上扩展访问控制列表●标准访问控制列表只能根据数据包的源IP地址判断允许或拒绝通过。

●扩展访问控制列表能根据数据包的源IP地址、源端口号、目标IP地址、目标端口号等特征判断允许或拒绝通过。

●扩展访问控制列表给网络管理带来更多灵活性●包过滤防火墙就是使用扩展访问控制列表实现网络的安全性。

扩展ACL的语法●Router(config)# ip access-list extended 访问控制列表名字●Router(config-ext-nacl)# {permit|deny} 协议{源地址源地址的反掩码} [eq源端口号] {目标地址目标地址的反掩码} [eq目标端口号]●允许或拒绝来自于什么协议集的哪些主机的哪个端口到哪些目标主机的哪个端口●“协议”可以是tcp、udp、icmp、igmp或ip(ip包含上面4种协议),端口号如果不指定,则为全部端口!●可以配置多条判断语句,最后隐含一条“deny ip any any”。

扩展ACL例子●在R1上配置扩展ACL,完成以下5个任务:➢允许网络10.1.1.0/24的所有主机访问Web服务器192.168.1.100➢拒绝网络10.1.1.0/24的所有主机访问FTP服务器192.168.1.100➢拒绝网络10.1.1.0/24的所有主机Telnet路由器R2➢拒绝主机10.1.1.100/32 ping路由器R2➢允许其它所有数据详细配置-1●允许网络10.1.1.0/24的所有主机访问Web服务器192.168.1.100。

(Web服务端口:TCP 80)●R1(config)# ip access-list extended ext_acl详细配置-2●拒绝网络10.1.1.0/24的所有主机访问FTP服务器192.168.1.100。

(FTP服务端口:TCP20和21)●R1(config-ext-nacl)# deny tcp10.1.1.0 0.0.0.255详细配置-3●拒绝网络10.1.1.0/24的所有主机Telnet路由器R2●R2有两个端口s0和e0,都需要禁止TCP23号端口连接●R1(config-ext-nacl)# deny tcp10.1.1.0 0.0.0.255详细配置-4●拒绝主机10.1.1.100/32 ping路由器R2●Ping使用ICMP协议,所以“协议”一项写“icmp”!●R1(config-ext-nacl)# deny icmp host 10.1.1.100详细配置-5●允许其它所有数据:●R1(config-ext-nacl)# permit ip any any ●R1(config-ext-nacl)# exit显示ACL 配置交换机应用ACL●不同品牌的交换机应用ACL的方式不一样。

●锐捷三层交换机可以把ACL应用在:➢二层物理接口(普通交换接口)➢二层聚合端口➢三层物理接口(用“no switchport”改为三层模式)➢三层聚合端口➢VLAN虚拟三层接口(用“interface vlan VLAN_ID ”创建的虚拟接口)三层交换机ACL 实现在交换机上划分VLAN:VLAN 2、3、4端口VLAN分配:0/1:VLAN 10/2-4:VLAN 20/5:VLAN 30/6:VLAN 10/24:VLAN 4实现VLAN 间互通原有配置vlan1vlan2vlan3vlan4interface FastEthernet0/2switchport access vlan2 interface FastEthernet0/3switchport access vlan2 interface FastEthernet0/4switchport access vlan2 interface FastEthernet0/5switchport access vlan3interface FastEthernet0/24switchport access vlan4interface Vlan1ip address 192.168.1.1 255.255.255.0 interface Vlan2ip address 192.168.2.1 255.255.255.0 interface Vlan3ip address 192.168.3.1 255.255.255.0 interface Vlan4ip address 192.168.0.2 255.255.255.0分析用户需求●除了老板以外,其他员工只能访问互联网上的Web、FTP和电子邮件等常用服务。