802.11抓包分析

tcpdump 抓包参数

tcpdump 抓包参数TCPDump抓包参数是网络工程师在进行网络数据包分析时经常使用的工具。

通过使用不同的参数,可以提取出特定的网络数据包,从而更好地了解网络通信过程中发生的问题。

本文将介绍一些常用的TCPDump抓包参数,并说明它们的作用和用法。

1. -i 参数:指定抓包的网络接口。

例如,使用命令“tcpdump -i eth0”可以抓取eth0接口上的网络数据包。

2. -c 参数:指定抓包的数据包数量。

例如,使用命令“tcpdump -c 100”可以抓取100个数据包后停止。

3. -n 参数:禁止将网络地址和端口号解析为名称。

使用该参数可以提高抓包效率,并且避免了DNS解析的开销。

4. -s 参数:指定抓取数据包的长度。

例如,使用命令“tcpdump -s 100”可以抓取每个数据包的前100个字节。

5. -w 参数:将抓取的数据包保存到文件中。

例如,使用命令“tcpdump -w capture.pcap”可以将抓取的数据包保存到名为capture.pcap的文件中。

6. -r 参数:从文件中读取数据包进行分析。

例如,使用命令“tcpdump -r capture.pc ap”可以分析名为capture.pcap的数据包文件。

7. -A 参数:以ASCII文本形式显示数据包的内容。

使用该参数可以方便地查看数据包中的具体信息。

8. -e 参数:显示数据包的以太网帧头部信息。

使用该参数可以查看源MAC地址和目的MAC地址等信息。

9. -v 参数:增加详细输出。

使用该参数可以获得更多关于数据包的信息,如IP头部信息和TCP头部信息等。

10. -X 参数:以十六进制和ASCII形式显示数据包的内容。

使用该参数可以同时查看数据包的二进制和可读形式。

11. -q 参数:静默模式。

使用该参数可以减少输出信息,只显示关键信息。

12. -tt 参数:显示时间戳。

使用该参数可以查看数据包抓取的时间。

13. -S 参数:显示绝对序号。

802.11总结

802.11总结802.11a协议笔记:1、OFDM PHY包含两个协议功能:phy会聚功能(由plcp⽀持)、能将psdu映射成适合在两个或多个pmd系统的sta间发送和接收数据及管理信息的成帧格式,pmd系统,定义了多个采⽤ofdm系统的sta之间通过⽆线媒体发送和接收数据的特性和⽅法ofdm phy 包含三个功能实体:PMD功能、 PHY会聚功能、层管理功能ofdm phy服务通过phy服务原语提供给MAC层2、ofdm phy功能PLCP ⼦层PLCP ⼦层的作⽤是使MAC 层操作对PMD ⼦层的依赖性最⼩化。

该功能简化了PHY 层到MAC 层的服务接⼝。

PMD ⼦层PMD ⼦层为在两个或多个STA 之间发送和接收数据提供了⼀种⽅法PHY 管理实体(PLME)PLME 与MAC 管理实体共同完成对本地PHY 功能的管理层或⼦层的服务是⼀组能⼒,它提供给下⼀个较⾼层(或⼦层)的⽤户。

通过描述代表每⼀个服务的服务原语和参数来规定抽象的服务3、OFDM PHY 特定服务参数本部分MAC 层的结构设计与PHY 层⽆关。

在特定的PMD 实现中,MLME可能需要作为标准PHY SAP原语的⼀部分与PLME 相互作⽤。

对于每个PMD 层,这些参数列表以及它们的可能取值在特定的PHY规范中都有定义。

TXVECTOR 参数长度(LENGTH) 表⽰MAC 层请求PHY 层发送的MPDU 的⼋位位组数PHY-TXSTART.request(TXVECTOR) 1~4095数据速率(DATARATE)PHY-TXSTART.request(TXVECTOR)6,9,12,18,24,36,48 和54 (单位为Mbit/s;6,12 和24 是必备的)服务(SERVICE)PHY-TXSTART.request(TXVECTOR)对加扰器进⾏初始化;7 个空⽐特+9 个保留的空⽐特发射功率等级(TXPWR_LEVEL)PHY-TXSTART.request(TXVECTOR) 1~8RXVECTOR 参数长度指⽰在PLCP 报头中包含的LENGTH 字段的值(LENGTH) PHY-RXSTART.indicate 1~4095接收信号强度指⽰(RSSI)PHY-RXSTART.indicate(RXVECTOR) 0~RSSI 最⼤值数据速率(DATARATE)PHY-RXSTART.request(RXVECTOR)6,9,12,18,24,36,48和54 (单位为Mbit/s)服务(SERVICE)PHY-RXSTART.request(RXVECTOR)空4、OFDM PLCP ⼦层PSDU 和PPDU 相互转化的会聚过程。

ap空口利用率介绍(参考Word)

无线网络技术的发展,始终是以速率(即吞吐量)作为标志的。

最早的802.11b 技术,其最高速率仅为11Mbps,发展到802.11a、802.11g,最高速率达到了54Mbps,这也是当前WLAN网络的主流技术。

最新的802.11n技术,其最高速率更是达到了令人瞠目的300Mbps,这足以让11n成为WLAN技术的弄潮儿,引领了WLAN技术的发展方向。

但是以上数值都是物理层的理论数据,在实际应用中,IP数据的传输带宽远远低于最高速率。

究其原因,与802.11协议开销、报文结构、网络流量模型、环境干扰等均存在很大关系。

本文重点讨论802.11g在实际无线网络的最高吞吐量及其影响因素。

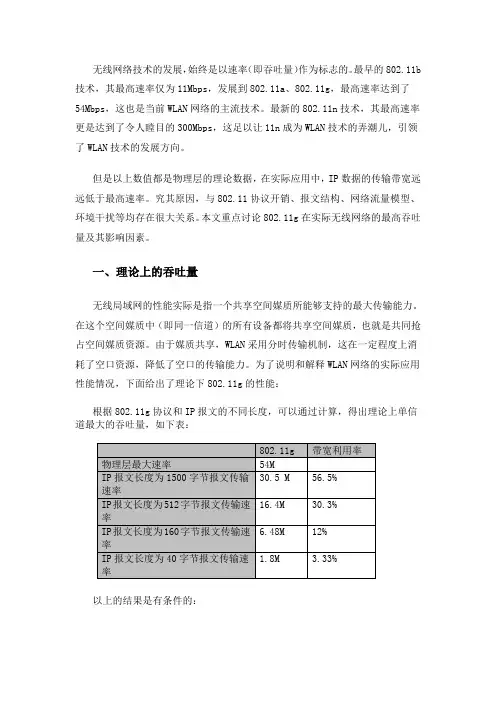

一、理论上的吞吐量无线局域网的性能实际是指一个共享空间媒质所能够支持的最大传输能力。

在这个空间媒质中(即同一信道)的所有设备都将共享空间媒质,也就是共同抢占空间媒质资源。

由于媒质共享,WLAN采用分时传输机制,这在一定程度上消耗了空口资源,降低了空口的传输能力。

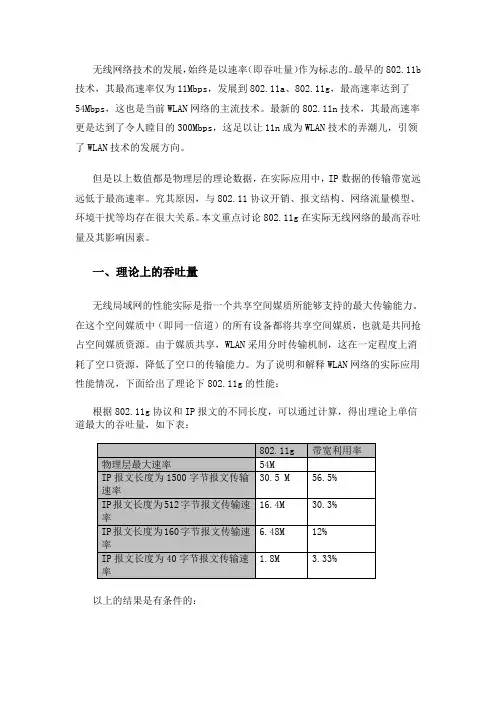

为了说明和解释WLAN网络的实际应用性能情况,下面给出了理论下802.11g的性能:根据802.11g协议和IP报文的不同长度,可以通过计算,得出理论上单信道最大的吞吐量,如下表:以上的结果是有条件的:1、无线环境是干净的:整个环境中只有一台AP和一个客户端在工作,没有其它AP或其它工作站,且无线传输是可靠的,没有任何丢包和重传。

2、整个信道只用于数据帧传输,不考虑其它管理帧以及控制帧。

3、客户端以54Mbps最高物理速率传输。

4、所有报文采用明文传输,没有任何加密。

考虑到无线网络的多种影响因素,一般认为在理想环境中,最高吞吐量如下表:二、常见网络应用的报文分析通过以上理论数据表明:IP报文的长度是影响吞吐量的重要因素,那么对常见应用进行报文分布分析就非常有必要了。

以下通过对网络中常用工具进行抓包,分析其流量构成模型,并探讨其对无线网络的影响。

下面为分析的相关约定:1) 所有报文以Ethernet二层报文为依据进行统计,通过ethereal抓包工具抓取空口报文;2) 把小于160字节的报文定义为小报文;1、普通网页浏览网页浏览软件采用Windows的IE,使用TCP传输协议。

802.11n与wlan无线比较

802.11n与WLAN无线比较在WLAN网络广泛应用的同时,802.11技术也没有停止发展的脚步,2009年802.11n协议正式标准化,再一次实现了物理速率的提升,最高物理速率可以达到了300Mbps。

而且,802.11n的A-MPDU(报文聚合)功能充分提高空间媒介的信道利用率,同时带来了WLAN网络的信道承载性能的成倍提升。

加上未来随着新的802.11n芯片和技术的发展,450Mbps物理速率的设备也将被普遍应用,WLAN网络还会将迎来新一轮的腾飞。

一、物理速率的提升从宏观角度,802.11协议可以分为两个主要部分:链路层业务和物理层传输。

链路层业务主要制定了WLAN链路协商的规则,以及针对WLAN接入服务而设计的系列功能,例如报文重传和确认、重复报文检测、密钥协商、加密保护、漫游等等。

而物理层传输则实现WLAN设备之间的能够完成信号的发送和接收,并致力于不断提高数据传输的物理速率。

802.11协议族所逐步实现的物理速率:·1999年,802.11的基础协议完成了WLAN的基本架构定义,并定义了两种调制模式和速率,为WLAN提供了1Mbps和2Mbps的物理接入速率;·1999年,802.11b协议直接致力于物理速率的提升,在802.11的基础上提出了"High Rate"的概念,通过调试模式CCK,将WLAN的最大物理接入速率从2Mbps直接提升到11Mbps;·1999年,802.11a的问世一方面跳出了原来2.4GHz频段的限制为WLAN应用争取了更多的空间媒介资源(5GHz的三段频点,可以提供多达13个不重叠的工作信道),另外一方面则通过OFDM调制模式又一次将物理速率提升到了54Mbps。

如果单单从数据的传输速率角度,该物理速率已经是一个骄人的成绩,在当时一定程度上可以和以太网网络进行比较和抗衡;·2003年,OFDM调制模式引入到2.4GHz推出了802.11g协议,该协议在802.11b的基础上扩充支持了OFDM调制模式,使得WLAN在2.4GHz上也能够实现54Mbps的物理传输速率。

ap空口利用率介绍

无线网络技术的发展,始终是以速率(即吞吐量)作为标志的。

最早的802.11b 技术,其最高速率仅为11Mbps,发展到802.11a、802.11g,最高速率达到了54Mbps,这也是当前WLAN网络的主流技术。

最新的802.11n技术,其最高速率更是达到了令人瞠目的300Mbps,这足以让11n成为WLAN技术的弄潮儿,引领了WLAN技术的发展方向。

但是以上数值都是物理层的理论数据,在实际应用中,IP数据的传输带宽远远低于最高速率。

究其原因,与802.11协议开销、报文结构、网络流量模型、环境干扰等均存在很大关系。

本文重点讨论802.11g在实际无线网络的最高吞吐量及其影响因素。

一、理论上的吞吐量无线局域网的性能实际是指一个共享空间媒质所能够支持的最大传输能力。

在这个空间媒质中(即同一信道)的所有设备都将共享空间媒质,也就是共同抢占空间媒质资源。

由于媒质共享,WLAN采用分时传输机制,这在一定程度上消耗了空口资源,降低了空口的传输能力。

为了说明和解释WLAN网络的实际应用性能情况,下面给出了理论下802.11g的性能:根据802.11g协议和IP报文的不同长度,可以通过计算,得出理论上单信道最大的吞吐量,如下表:以上的结果是有条件的:1、无线环境是干净的:整个环境中只有一台AP和一个客户端在工作,没有其它AP或其它工作站,且无线传输是可靠的,没有任何丢包和重传。

2、整个信道只用于数据帧传输,不考虑其它管理帧以及控制帧。

3、客户端以54Mbps最高物理速率传输。

4、所有报文采用明文传输,没有任何加密。

考虑到无线网络的多种影响因素,一般认为在理想环境中,最高吞吐量如下表:二、常见网络应用的报文分析通过以上理论数据表明:IP报文的长度是影响吞吐量的重要因素,那么对常见应用进行报文分布分析就非常有必要了。

以下通过对网络中常用工具进行抓包,分析其流量构成模型,并探讨其对无线网络的影响。

下面为分析的相关约定:1) 所有报文以Ethernet二层报文为依据进行统计,通过ethereal抓包工具抓取空口报文;2) 把小于160字节的报文定义为小报文;1、普通网页浏览网页浏览软件采用Windows的IE,使用TCP传输协议。

空口抓包参数含义

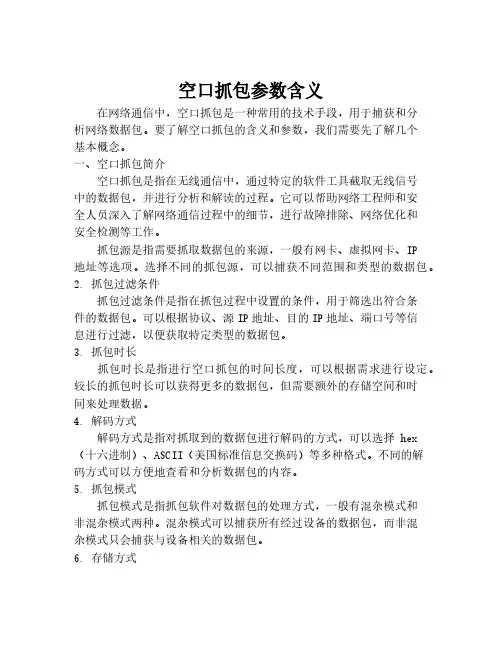

空口抓包参数含义在网络通信中,空口抓包是一种常用的技术手段,用于捕获和分析网络数据包。

要了解空口抓包的含义和参数,我们需要先了解几个基本概念。

一、空口抓包简介空口抓包是指在无线通信中,通过特定的软件工具截取无线信号中的数据包,并进行分析和解读的过程。

它可以帮助网络工程师和安全人员深入了解网络通信过程中的细节,进行故障排除、网络优化和安全检测等工作。

抓包源是指需要抓取数据包的来源,一般有网卡、虚拟网卡、IP地址等选项。

选择不同的抓包源,可以捕获不同范围和类型的数据包。

2. 抓包过滤条件抓包过滤条件是指在抓包过程中设置的条件,用于筛选出符合条件的数据包。

可以根据协议、源IP地址、目的IP地址、端口号等信息进行过滤,以便获取特定类型的数据包。

3. 抓包时长抓包时长是指进行空口抓包的时间长度,可以根据需求进行设定。

较长的抓包时长可以获得更多的数据包,但需要额外的存储空间和时间来处理数据。

4. 解码方式解码方式是指对抓取到的数据包进行解码的方式,可以选择 hex (十六进制)、ASCII(美国标准信息交换码)等多种格式。

不同的解码方式可以方便地查看和分析数据包的内容。

5. 抓包模式抓包模式是指抓包软件对数据包的处理方式,一般有混杂模式和非混杂模式两种。

混杂模式可以捕获所有经过设备的数据包,而非混杂模式只会捕获与设备相关的数据包。

6. 存储方式存储方式是指抓包软件对捕获的数据包如何进行保存。

可以选择存储为文件,以便后续分析;也可以选择实时显示数据包的信息。

三、空口抓包的应用场景1. 网络故障排查通过空口抓包技术,可以捕获到网络通信过程中的数据包,帮助工程师分析问题并找出故障的原因,进而进行修复和优化。

2. 网络安全检测通过对网络数据包的抓取和分析,可以发现潜在的网络安全威胁,如恶意攻击、网络入侵等,加强网络安全防护和监控。

3. 网络性能优化通过分析抓取到的数据包,可以了解网络的性能瓶颈,进而进行优化调整,提升网络的通信速度和稳定性。

抓包分析(以太网帧 ARP)

网络抓包分析实验报告一:实验目的:1.学习使用网络数据抓包软件Ethereal,对互连网进行数据抓包,巩固对所学知识的理解二:实验内容:1:分析以太网帧格式。

2:分析ARP报文格式。

三:实验工具Wireshark抓包软件四:实验步骤1、安装Wireshark,简单描述安装步骤。

2、打开wireshark,选择接口选项列表。

或单击“Capture”,配置“option”选项。

3、设置完成后,点击“start”开始抓包,显示结果。

4、选择某一行抓包结果,双击查看此数据包具体结构五:分析1.以太网帧格式:以太网共有4种个格式一):Ethernet II是DIX以太网联盟推出的,它由6个字节的目的MAC地址,6个字节的源MAC 地址,2个字节的类型域(用于表示装在这个Frame、里面数据的类型),以上为Frame Header,接下来是46--1500 字节的数据,和4字节的帧校验)二):Novell Ethernet它的帧头与Ethernet有所不同其中EthernetII帧头中的类型域变成了长度域,后面接着的两个字节为0xFFFF用于标示这个帧是Novell Ether类型的Frame,由于前面的0xFFFF站掉了两个字节所以数据域缩小为44-1498个字节,帧校验不变。

三):IEEE 802.3/802.2802.3的Frame Header和Ethernet II的帧头有所不同,它把EthernetII类型域变成了长度域(与Novell Ethernet相同)。

其中又引入802.2协议(LLC)在802.3帧头后面添加了一个LLC首部,由DSAP(Destination Service Access Point) 1 byte,SSAP(Source SAP) 1 byte,一个控制域 1 byte! SAP用于表示帧的上层协议。

四):Ethernet SNAPEthernet SNAP Frame与802.3/802.2 Frame的最大区别是增加了一个5 Bytes的SNAP ID,其中前面3个byte通常与源mac地址的前三个bytes相同,为厂商代码!有时也可设为0。

抓包操作流程

抓包操作流程抓包操作流程是网络分析和网络故障排查中必不可少的一环,在网络管理员、网络安全专业人员、开发人员等领域具有广泛的应用。

本文将从以下三个方面介绍抓包操作流程——第一、准备工作1.1、安装抓包软件:需要安装类似Wireshark、tcpdump、Fiddler等抓包软件,这些软件都是开源、免费的。

1.2、了解所监控的网络环境,包括网络拓扑、网络设备的配置等信息,这可以帮助我们更好的分析和理解网络流量。

1.3、根据需要,配置好抓包软件的过滤器,过滤掉那些不需要的数据包,提高流量质量。

第二、开始抓包2.1、启动抓包软件,并开始进行抓包操作。

一般情况下,我们都需要知道所关注的设备或IP地址,以及设备或IP地址与其他设备或IP地址之间的通信流程。

为了实现这一目标,我们可以通过设置过滤器,只抓取满足条件的数据包,如以下三个过滤器:tcp.port == 80:仅抓取TCP协议下端口为80的数据包,一般情况下它是用来传输HTTP协议的数据。

ip.src == 10.0.0.1:仅抓取来源IP地址为10.0.0.1的数据包,通过这个过滤器可以查看该IP地址与其他设备之间的通信流程。

2.2、停止抓包并保存数据。

在已经完成了必要的抓包操作后,我们需要停止抓包,并将抓取下来的数据保存到本地,以便我们后期的分析和处理。

第三、数据分析3.1、打开抓包软件中已经保存的数据文件,进入数据分析模式。

3.2、清晰地展示数据包的详细信息,如协议、源地址、目的地址、源端口、目标端口、数据长度等信息,以便我们在学习分析时进行参考。

3.3、跟踪数据包的传输流程,在网络环境中分析数据的各种代表性事件,如连接、请求、回复、响应等事件,以便我们更好地理解和分析故障原因。

3.4、综合分析,利用各种分析工具对数据进行统计和分析,以便我们更好地分析数据的其他特征,如分析三次握手流程、分析传输性能等等。

3.5、通过分析得到的数据,我们可以更好地了解网络端到端性能,以便监控和诊断网络故障。

抓包的操作流程

抓包的操作流程

抓包是网络分析的重要工具之一,可以用来查看网络传输过程中的数据包信息。

下面是抓包的操作流程:

1. 准备工作:安装抓包工具,例如Wireshark,在打开抓包工具前,最好关闭其他网络应用程序,以免干扰抓包。

2. 选择网卡:在抓包工具中选择要抓包的网卡,如果有多个网卡,需要选择正确的网卡。

3. 过滤数据包:通过设置过滤器,只捕捉需要的数据包,避免捕捉到无用的数据包,从而节省空间和分析时间。

4. 开始抓包:点击“开始抓包”按钮,等待一段时间,让抓包工具收集足够多的数据包。

5. 分析数据包:在抓包过程中,可以实时查看抓到的数据包,也可以保存数据包以便后续分析。

分析数据包时,需要了解协议格式和具体的网络应用程序。

6. 结束抓包:在分析完数据包后,可以停止抓包。

如果抓包过程中产生了大量数据包,需要及时清理数据包,以免影响系统性能。

7. 总结分析结果:分析数据包后,需要总结分析结果,得出结论,并根据需要采取相应的措施,从而改善网络性能和安全。

- 1 -。

无线网抓包教程

收集2008-07-08 12:50对于一般的用户而言,破解邻居的无线局域网密码有一定的困难,当然,使用搜索也可以搜到具体的方法与步骤。

我也是初学者,以下是我整理出来的东西。

有兴趣的可以看一下。

以下所使用的方法都是在Xp平台上测试的。

事先得说明,使用破解的先决条件是你必须要有要有一张airodump软件所支持的网卡,所支持网卡可以上网查一下(/support/downloads/drivers)常用可支持网卡:ATHEROS 5212A、BROADCOM 430XMP、Cisco AIR-CB21AG、NEC WL54SCTP-LINK系列:TL-WN550G TL-WN551G TL-WN510G TLWN610G TL-WN650G TL-WN65G芯片系列:AR5001, AR5002, AR5004, AR5005 and AR50061.打开Network Stumbler软件查看信号所在频道,如图为频道:11(这个是我们抓包前要知道的)2.打开airodump进行抓包,图片以下->后面参数分别是 9 s->9(相应无线网卡前的序号)->a(输入o或者a选择网卡模式)->11(无线信号的频道)->03(抓包生成文件名,可以随便输入)->N(是否只检测WEP加密数据包)回车确定进行抓包packets值为300000以上按CTRL+C结束就可以了(抓包时间要看别人无线数据了,如果对方在下载东西的话,15分内可以抓完包。

值是根据密码破解难度,如果密码很简单的话,5W就可以破解出了。

)然后会在目录下生成两个文件分别为03.CAP和03.TXT03.CAP是要破解KEY的数据,03.TXT是抓包一些数据。

3.打开WinAircrack软件,General-Encryption type:选择WEP,添加刚刚抓包后生成的03.CAP文件WEP-KEY SIZE选择为64位加密(在普通加密情况都会用64位,当然也有128位,可以选择相应参数,也可以不选择)点Aircrack the key进行破解。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

802.11抓包分析1.实验目的分析802.11协议,了解802.11的帧格式2.实验环境及工具操作系统:ubuntu实验工具:WireShark3.实验原理(1)802.11MAC层数据帧格式:Bytes 2 2 6 6 6 2 0-23124Bits 2 2 4 1 1 1 1 1 1 1 1Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101, CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000,Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010,QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100,QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况:若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输若数据包To DS为0,From DS为1,表明该数据帧来自AP若数据包To DS为1,From DS为0,表明该数据帧发送往AP若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往APMore flag.:置1表明后面还有更多段Retry:置1表明这个以前发送一帧的重传Pwr mgt.:置1表明发送发进入节能模式More data:置1表明发送发还有更多的帧需要发送给接收方,当AP缓存了处于省电模式下的网络主机的数据包时,AP给该省电模式下的网络主机的数据帧中该位为1,否则为0Protected:置1表明该帧的帧体已经被加密Order:置1告诉接收方高层希望严格按照顺序来处理帧序列Duration:通告本帧和其确认帧将会占用信道多长时间Address 1:发送方地址 Address 2:接收地址 Address 3:远程端点Sequence:帧的编号Data:有效载荷,长度可达2312字节Check Sequence:CRC校验码(2)802.11控制帧,每种控制帧的帧格式不一样,以RTS帧为例说明Bits 2 2 4 1 1 1 1 1 1 1 1Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Power Save(PS)-Poll(省电轮询)=1010,RTS=1011,CTS=1100,ACK=1101,CF-End(无竞争周期结束)=1110,CF-End(无竞争周期结束)+CF-ACK(无竞争周期确认)=1111,Block ACK=1001,控制帧的To DS 至Order除Pwr.mgt.外必然为0Receiver Address:接收方地址Transmitter Address:发送发地址,CTS和ACK没有该字段Check sequence:校验码(3)管理帧,Bytes 2 2 6 6 6 2 0-2312 4Bits 2 2 4 1 1 1 1 1 1 1 1Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Association Request(关联请求)=0000,Association Response (关联响应)=0001,Reassociation Request(重关联请求)=0010,Reassociation Response(重关联响应)=0011,Probe Request(探测请求)=0100,Probe Response(探测响应)=0101,Beacon(信标帧)=1000,ATIM(通知传输指示信息)=1001,Disassociation(解除关联)=1010,Authentication(身份验证)=1011,Deauthentication(解除身份验证)=1100管理帧的To DS 与From DS均为0,其余Frame Control字段意义与数据帧一致Destination Address:目的地址Source Address:源地址BSSID:基本服务集ID, 用于过滤收到的MAC帧(在基础型网络里为工作站所关联的AP 的MAC地址)Sequence:帧序列号Address Check sequence:校验码4.实验步骤1.配置wireshark,启动monitor mode,抓取wifi的数据包,如下图2.分析抓取到的wifi数据包5.实验结果及分析1.数据帧(1)数据帧Version ,Type 和Subtype的08H,即00001000,后两位00,表明协议版本为0,倒数3、4位10 表明这是一个数据帧,前四位0000是subtype。

Frame control 后8位0AH,即00001010。

To DS=0,From DS=1,表明该数据帧来自AP。

More frag=0,表明这是该帧的最后一段,Retry=1,表明这是重传帧,Pwr. Mgt.=0,表明发送方没有进入节能模式;More data=0表明没有更多的帧,即No data buffered .Protected=0,表明没有加密,Order=0,表明没有严格的顺序要求。

Duration位为d500,低位为00,高位为d5,所以持续时间为00d5H=213微秒。

Address 1 =0022698ea744,接收方的MAC地址;Address 2= 0611b51a0a05,发送发地址,即AP地址;Address 3= 00005e00040a,远程远端地址;Sequence=3032,高位为32,低位为30,即 0011 0010 0011 0010,段号为0,帧号为0011 0010 0011B=803D,Check sequence=23093131H,检测结果为正确。

(2)上图帧紧接着的下一个数据帧每发出去一帧Sequence中的12位帧号递增,Address 1 =0022698ea744,接收方的MAC地址;Address 2= 0611b51a0a05,发送发地址,即AP地址;Address 3= 00005e00040a,远程远端地址;这三个地址与上图中的帧一致,是同一发送方发送给同一接收方的连续两帧,帧号=804,帧号递增。

2.控制帧(1)RTS帧Version ,Type 和Subtype的b4H,即10110100,后两位00,表明协议版本为0,倒数3、4位01 表明这是一个控制帧,前四位1011是subtype,表明这是一个RTS;Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为6709,低位为67,高位为09,所以持续时间为096fH=2407微秒。

Receiver Address =00:22:69:8e:a7:44,接收方的MAC地址; Transmitter Address =06:11:b5:1a:0a:05,发送方地址;Check sequence=6e24f28cH,检测结果为正确。

(2)CTS帧3、4位01 表明这是一个控制帧,前四位1100是subtype,表明这是一个CTS.Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为6f09,低位为6f,高位为09,所以持续时间为096fH=2415微秒。

Receiver Address =70f1al496492,接收方的MAC地址;Check sequence=a1d1f7e5H,检测结果为正确。

(3)ACK帧Version ,Type 和Subtype的d4H,即11010100,后两位00,表明协议版本为0,倒数3、4位01 表明这是一个控制帧,前四位1101是subtype,表明这是一个ACK;Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为0000,所以持续时间为0微秒,ACK表明该帧的传送结束,所以持续时间为0,Receiver Address =00:22:69:8e:a7:44,接收方的MAC地址; Check sequence=6e24f28cH,检测结果为正确。

(4)Block ACK帧3、4位01 表明这是一个控制帧,前四位1001是subtype,表明这是一个Block Ack,这是一个块确定帧Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为9400,低位为94,高位为00,所以持续时间为0094H=148微秒。

Receiver Address =70f1al496492,接收方的MAC地址。

Transmitter Address =3822d67704d3,发送方的MAC地址,Check sequence=d2ed060f,检测结果为正确。

其余位与Block ACK该种帧有关,Block Ack Type=02H,compressed Block;Block Ack Control=0005H,Block Ack Starting Sequence Control=9320H.3. 管理帧Version ,Type 和Subtype的80H,即1000 0000,后两位00,表明协议版本为0,倒数3、4位00 表明这是一个管理帧,前四位1000是subtype,表明这是信标帧,AP每隔一段时间就会发出的 Beacon(信标)信号,用来宣布 802.11 网络的存在Frame control 后8位00H. To DS=0,From DS=0,管理帧这两位固定。

More frag=0,表明这是该帧的最后一段,Retry=0,表明这不是重传帧,Pwr. Mgt.=0,表明发送方没有进入节能模式,More data=0表明没有更多的帧,即No data buffered ,该位被置是因为有AP缓存了数据给在休眠中的主机,由于To DS=0,From DS=0,数据再主机之间传送,所以More data必定为0.Protected=0,表明没有加密,Order=0,表明没有严格的顺序要求。