802.11数据抓包分析

802.11协议详解

802.11协议详解WLAN协议详解802.11b/g/n定义在2.4GHz频段中,802.11a/n/ac工作在5GHz频段中。

802.11:工作在2.4G频段,提供了每秒1兆或2兆的传输速率802.11b:* 最高11Mbps吞吐量* 工作在2.4GHz,采用直序扩频(DSSS)* 802.11b是所有无线局域网标准中最著名,也是普及最广的标准。

在2.4GHz ISM频段中共有14个频宽为22MHz的频道可供使用,3个信道不重叠。

802.11g:* 最高速率54Mbps* 802.11g工作在2.4GHz频段* 802.11g采用正交频分复用(OFDM),支持6、9、12、18、24、36、48、54Mbps数据速率及802.11b速率支持13个信道802.11a:* 最高速率达54Mbps* 802.11a工作在5GHz* 802.11a采用正交频分复用(OFDM),支持6、9、12、18、24、36、48、54Mbps数据速率802.11n:* 最高速率可达600Mbps* 802.11n协议为双频工作模式,支持2.4GHz和5GHz,兼容802.11a/b/g标准兼容* 802.11n采用MIMO与OFDM相结合* 传输距离大大增加* 提高网络吞吐量性能802.11n优势:* 速率提升-更多的子载波802.11a/g在20MHz模式下有48个可用子载波,速度可达54Mbps802.11n在20MHz模式下有52个可用子载波,速度可达58.5Mbps* 速率提升-编码率* 速率提升-Short GI在无线收发过程中收/发间或多次传发过程中,需要若干间隔时间,而这个间隔时间就成为Guard Interval,简称GIShort Guard Interval 更短的帧间保护间隔802.11a/b/g标准要求在发送数据时,必须保证在数据之间存在800ns的时间间隔,802.11n仍缺省使用800ns,当多径效应不严重时,可以将该间隔配置为400ns,可以将吞吐量提升近10% Short GI使用用于多径情况较少、射频环境较好的应用场景。

80211帧格式解析

802.11帧格式解析2012-02-13 0个评论收藏我要投稿1 MAC802.11数据帧格式首先要说明的是mac802.11的帧格式很特别,它与TCP/IP这一类协议不同,它的长度是可变的。

不同功能的数据帧长度会不一样。

这一特性说明mac802.11数据帧显得更加灵活,然而,也会更加复杂。

mac 802.11的数据帧长度不定主要是由于以下几点决定的1.1 mac地址数目不定,根据帧类型不同,mac 802.11的mac地址数会不一样。

比如说 ACK帧仅有一个mac地址,而数据帧有3个mac地址,在WDS模式(下面要提到)下,帧头竟然有4个mac地址。

1.2 802.11的管理帧所携带的信息长度不定,在管理帧中,不仅仅只有一些类似于mac地址,分片标志之类的这些信息,而且另外还会包括一些其它的信息,这些信息有关于安全设置的,有关于物理通信的,比如说我们的SSID名称就是通过管理帧获得的。

AP会根据不同的情况发送包含有不同信息的管理帧。

管理帧的细节问题我们会在后面的文章中讨论,这里暂时跳过。

1.3 加密(wep,wpa等)信息,QOS(quality of service)信息,若有加密的数据帧格式和没有加密的数据帧格式还不一样,加密数据帧格式还多了个加密头,用于解密用。

然则QOS也是同样道理。

竟然mac 802.11数据帧那么复杂,我们就先从通用的格式开始说吧帧控制(2 bytes):用于指示数据帧的类型,是否分片等等信息,说白了,这个字段就是记录了mac 802.11的属性。

*Protocol version:表明版本类型,现在所有帧里面这个字段都是0x00*Type:指明数据帧类型,是管理帧,数据帧还是控制帧*Subtype:指明数据帧的子类型,因为就算是控制帧,控制帧还分RTS帧,CTS 帧,ACK帧等等,通过这个域判断出该数据帧的具体类型*To DS/From DS:这两个数据帧表明数据包的发送方向,分四种可能情况讨论**若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输**若数据包To DS为0,From DS为1,表明该数据帧来自AP**若数据包To DS为1,From DS为0,表明该数据帧发送往AP**若数据包To DS为1,From DS为1,表明该数据帧是从AP发送自AP的,也就是说这个是个WDS(Wireless Distribution System)数据帧,至于什么是WDS,可以参考下这里的介绍 #传送门*Moreflag:分片标志,若数据帧被分片了,那么这个标志为1,否则为0*Retry:表明是否是重发的帧,若是为1,不是为0*PowerManage:当网络主机处于省电模式时,该标志为1,否则为0.*Moredata:当AP缓存了处于省电模式下的网络主机的数据包时,AP给该省电模式下的网络主机的数据帧中该位为1,否则为0*Wep:加密标志,若为1表示数据内容加密,否则为0*Order 这个表示用于PCF模式下,这里不予讨论生存周期/Associate ID (2 bytes):先前不是讲过虚拟载波监听的一个机制么,他的Network Allocation Vector (NAV)就存在这里,这里叫duration,即生存周期。

中国移动-WLAN抓包案例分析

– 室分合路一般采用大功率AP,形成了WLAN是一个上行受限 的系统,判断室分系统是否适合WLAN网络,在于是否满足 上行链路的要求

– 多天线对单天线的多径效应,产生的自身干扰

隐藏节点的存在

– 通过RTS/CTS机制解决隐藏节点问题。但问题是现在使用的 802.11g AP在默认配置下为关闭RTS/CTS 功能

4.27 1.00

20.0% 66.7%

5.72 21.91 50.0% 3.02 8.44 100.0%

Ping

成功率 (%)

95.0% 100.0%

FTP上传平 均速度 均速度 (kb/s) (kb/s)

RSSI (dBm)

载干比 C/I(db)

101.1 2435.9 -70.9

抓包分析如图例中是FTP下载慢问题,直观的可以看到直接原因为空口出现异 常的重传。

案例:下载速率低

第二步:查找重传的原因 报文正常,ACK正常,说明接收端正确接收 到

但发送端仍然有发出重传,则说明发送端 没有正确接收到ACK

结合WLAN设计方案及AP配置,发现AP配置了最低速率为11Mbps 导致了无线客户端的自动速率选择功能受到限制,无法采用 最佳速率来发送,以致产生过多的重传

调制技术

DSSS/CCK:802.11b

– 1,2,5.5,11Mbps

OFDM: 802.11a/g

– 6,9,12,18,24,36,48,54Mbps

改进的OFDM:802.11n

– 6.5, 13, 19.5, 26, 39, 52, 58, 65Mbps

OFDM概念

影响空口传输的原因

开放办公区 弱电井

仓库 会议室

抓包的分析报告

抓包的分析报告1. 引言本文旨在通过对抓包数据的分析,对网络通信进行深入研究,从而揭示网络传输过程中的细节以及可能存在的安全隐患。

通过抓包分析,我们可以获取传输的原始数据,进而发现网络问题并进行相关的优化工作。

2. 抓包工具介绍抓包是一种网络分析的方法,通过获取网络中的数据包来进行深入分析。

常用的抓包工具包括 Wireshark、Tcpdump 等。

在本文中,我们使用 Wireshark 这一流行的抓包工具进行数据包分析。

Wireshark 是一款开源的网络协议分析软件,支持多种操作系统,用户可以通过 Wireshark 捕获和分析网络数据包,以便于查找和解决网络问题。

3. 抓包分析步骤3.1 抓包设置在开始抓包前,需要正确设置抓包工具。

我们需要指定要抓取的接口,以及过滤器来选择我们感兴趣的数据包。

为了保证抓包的有效性,可以在抓包前关闭一些不必要的网络应用,以减少干扰。

3.2 开始抓包设置完毕后,点击“开始”按钮开始进行抓包。

此时,Wireshark 将开始捕获网络数据包。

3.3 数据包过滤捕获到的数据包可能非常庞大,我们需要进行过滤以便于查找特定的数据包。

Wireshark 提供了强大的过滤功能,可以根据协议、源/目标 IP 地址、端口号等条件进行筛选。

3.4 数据包分析捕获到感兴趣的数据包后,我们可以对数据包进行深入分析。

Wireshark 提供了丰富的功能,可以查看每个数据包的详细信息,包括源/目标地址、端口号、协议类型、数据内容等。

4. 抓包分析实例为了更好地理解抓包过程和分析方法,我们将给出一个具体的抓包分析实例。

4.1 实验目标分析某网站的登录过程,并观察登录过程中的数据传输。

4.2 实验步骤•打开 Wireshark 并设置抓包过滤器为 HTTP。

•在浏览器中访问目标网站并进行登录。

•通过 Wireshark 捕获登录过程中的数据包。

•分析捕获到的数据包,观察登录过程中的数据传输情况。

802.11数据抓包分析

*802.11抓包分析1. 实验目的分析802.11协议,了解802.11的帧格式2. 实验环境及工具操作系统:ubu ntu实验工具:WireShark3. 实验原理(1)802.11MAC层数据帧格式:Bytes 2 2 6 6 6 2 0-2312 4Frame Durati on Address 1Address 2Address Sequenc Data Check control1----------- (recipie nt)(tra nsmitter)3e sequeneeVersion Type Subtype To From More Retry Pwr.More Protected Order =00=10DS DS Frag.mgt.dataVersion :表明版本类型,现在所有帧里面这个字段都是0Type :指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype :指明帧的子类型,Data=0000,Data+CF-ACK=0001 ,Data+CF-Poll=0010,Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101,CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000,Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010,QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100,QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111To DS/From DS :这两个数据帧表明数据包的发送方向,分四种情况:若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输若数据包To DS为0,From DS为1,表明该数据帧来自AP若数据包To DS为1,From DS为0,表明该数据帧发送往AP若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往APMore flag.: 置1表明后面还有更多段Retry :置1表明这个以前发送一帧的重传Pwr mgt.:置1表明发送发进入节能模式More data :置1表明发送发还有更多的帧需要发送给接收方,当AP缓存了处于省电模式下的网络主机的数据包时,AP给该省电模式下的网络主机的数据帧中该位为1,否则为0Protected :置1表明该帧的帧体已经被加密Order :置1告诉接收方高层希望严格按照顺序来处理帧序列Duration :通告本帧和其确认帧将会占用信道多长时间Address 1 :发送方地址Address 2 :接收地址Address 3 :远程端点Seque nee:帧的编号Data:有效载荷,长度可达2312字节Cheek Sequenee : CRC校验码(2)802.11控制帧,每种控制帧的帧格式不一样,以RTS M为例说明Bytes 2Bits 2 2 4 1 1 1 1 1 1 1 1Version :表明版本类型,现在所有帧里面这个字段都是0Type :指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype :指明数据帧的子类型,Power Save(PS)-Poll (省电轮询)=1010,RTS=1011,CTS=1100,ACK=1101,CF-End(无竞争周期结束)=1110,CF-End(无竞争周期结束)+CF-ACK(无竞争周期确认)=1111,Block ACK=1001,控制帧的To DS至Order除Pwr.mgt.外必然为0Receiver Address :接收方地址Transmitter Address :发送发地址,CTS和ACK没有该字段Cheek sequenee :校验码(3)管理帧,Bytes 2 2 6 6 6 2 0-2312 4Bits 2 2 4 1 1 1 1 1 1 1 1Version :表明版本类型,现在所有帧里面这个字段都是0Type :指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype :指明数据帧的子类型,Association Request(关联请求)=0000,Association Response (关联响应)=0001,Reassociation Request(重关联请求)=0010,Reassociation Response(重关联响应)=0011,Probe Request(探测请求)=0100,Probe Response(探测响应)=0101 ,Beacon(信标帧)=1000,ATIM(通知传输指示信息)=1001,Disassociation(解除关联)=1010,Authentication(身份验证)=1011 ,Deauthentication(解除身份验证)=1100管理帧的To DS与From DS均为0,其余Frame Control字段意义与数据帧一致Desti nation Address :目的地址Source Address:源地址BSSID:基本服务集ID,用于过滤收到的MAC帧(在基础型网络里为工作站所关联的AP的MAC 地址)Sequenee:帧序列号Address Check seque nee :校验码4. 实验步骤1. 配置wireshark,启动monitor mode, 抓取wifi的数据包,如下图File Edit View Terminal HelpI taylor^utiuiintw $ sudo lw dev wLaine interface add v>onG type monitor (sudo] pas5word Tor taylcir:|taylor@ubuntu : sudo if conf Ig r>on& uptiriylorsiiubuntswd口wi reshark2. 分析抓取到的wifi数据包5. 实验结果及分析1.数据帧(1)数据帧■ 6 0 014S31120L2OU42K6 AaJd011JOS.174UM> 1172 fiowvt poffe 436€ 0»疳*1>才 |□訥 l-=m 」 i| FrdLriit 6: 1172 bytti ofi> wire (937€ biz). captured (937G biCs>) 旦 Radi d<tap h«a<d«r vO L Ltrgth 32■匚『d/iE Corltrci I; 0K OAO^ (NoriULl)Vtriion: 0"Type* MTa frane (?) 5ubi :yp@: 0 H FlagsOxA<.b b ■・IQ ■ DS II :KUI : Frir« from OS to 1 ST A via A P(T& DSd 0DS: 1) (0x02)« Mcire Fragirpmrs : T M^ is ths 1 asj ■frinir^nr -wiry: rraw Is b«1ng r^iransslTicdi —Pwft 擀右T; STA. WI 11 stay up =wor« Diti.: NO ixjff tred-Pr^trctcrl fl^g: &ar> 1s HOT prorecr^cl -order flag: MDI stricrly orderedDuration z ZUtMstlrLStlori addrtionnalpr_S*:>7:44 (00:^2;&e &7:44) ass id* :source address: uscinfor-CK }:£M :0a (0€:QG :ie 0D :G4:Da) Fragment ni^ribe 『;0 ,电勺 u 輕nt 电 ni/iib^r : aol :一 Fr^me tzh 创ck sequence: 0M?3041iL31 [cori eci][Good: Troe] [Bad: False]±j Loglcall-Llnk Lantrfll l±| IMMrl 軌 Preiieif &ll vtrslon 4fc srcsJ42. 16« O?a. 24? . IM) d DSC : 181.192.105.174 (113.1W. I DS. 174)71 U3^r Qatagra» Prot acQl B Src Port : 4166EKt Port ; IJSS-l (12^81)+1 Data (1076 bytd) Version , Type 和Subtype 的08H,即00001000,后两位00,表明协议版本为 0,倒数3、4位10表明这是一个数据帧,前四位0000是subtype 。

802.1X认证过程抓包级解析

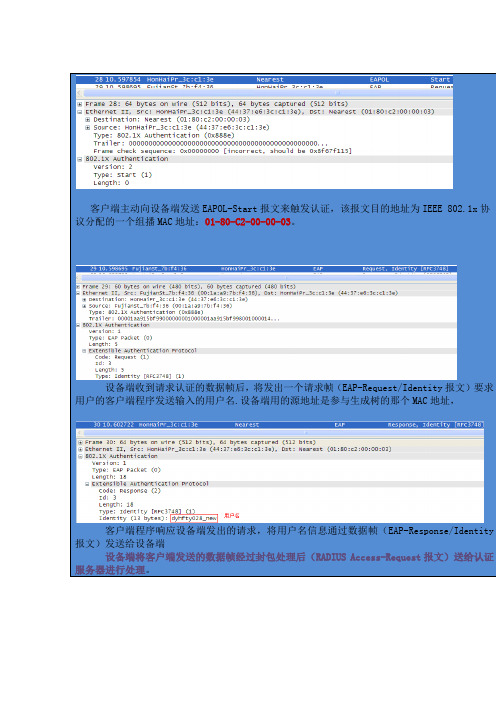

客户端主动向设备端发送EAPOL-Start报文来触发认证,该报文目的地址为IEEE 802.1x协议分配的一个组播MAC地址:01-80-C2-00-00-03。

设备端收到请求认证的数据帧后,将发出一个请求帧(EAP-Request/Identity报文)要求用户的客户端程序发送输入的用户名.设备端用的源地址是参与生成树的那个MAC地址,客户端程序响应设备端发出的请求,将用户名信息通过数据帧(EAP-Response/Identity 报文)发送给设备端设备端将客户端发送的数据帧经过封包处理后(RADIUS Access-Request报文)送给认证服务器进行处理。

(4)RADIUS服务器收到设备端转发的用户名信息后,将该信息与数据库中的用户名表对比,找到该用户名对应的密码信息,用随机生成的一个加密字对它进行加密处理,同时也将此加密字通过RADIUS Access-Challenge报文发送给设备端,由设备端转发给客户端程序。

(5)客户端程序收到由设备端传来的加密字(EAP-Request/MD5 Challenge报文)后,用该加密字对密码部分进行加密处理(此种加密算法通常是不可逆的,生成EAP-Response/MD5 Challenge 报文),并通过设备端传给认证服务器。

(6)RADIUS服务器将收到的已加密的密码信息(RADIUS Access-Request报文)和本地经过加密运算后的密码信息进行对比,如果相同,则认为该用户为合法用户,反馈认证通过的消息(RADIUS Access-Accept报文和EAP-Success报文)。

(7)设备收到认证通过消息后将端口改为授权状态,允许用户通过端口访问网络。

在此期间,设备端会通过向客户端定期发送握手报文,对用户的在线情况进行监测。

缺省情况下,两次握手请求报文都得不到客户端应答,设备端就会让用户下线,防止用户因为异常原因下线而设备无法感知。

抓取11ax 数据包的方法

抓取11ax 数据包的方法

随着Wi-Fi6(802.11ax)技术的广泛应用,越来越多的企业和个

人开始关注如何抓取Wi-Fi 6数据包进行网络分析和优化。

以下是抓取Wi-Fi 6数据包的一些方法:

1. 使用支持80

2.11ax的无线网卡:要抓取Wi-Fi 6数据包,首先需要使用支持802.11ax标准的无线网卡。

常见的支持802.11ax的无线网卡有Intel AX200、Killer AX1650、Broadcom BCM43684等。

2. 使用支持802.11ax的网络分析软件:目前市面上的网络分析软件对于802.11ax的支持还比较有限,因此需要使用支持802.11ax 的网络分析软件。

常见的支持802.11ax的网络分析软件有Wireshark、Omnipeek、AirMagnet等。

3. 选择正确的频道和带宽:在抓取数据包之前,需要选择正确

的频道和带宽以确保能够抓取到足够多的数据包。

对于802.11ax网络,建议选择160MHz的带宽,以获得更高的数据传输速率。

4. 通过AP抓取数据包:如果无法直接连接到Wi-Fi 6网络,可以尝试通过连接到AP来抓取数据包。

在连接到AP后,使用支持802.11ax的无线网卡和网络分析软件进行数据包抓取。

5. 使用专业的无线测试工具:除了常见的网络分析软件之外,

还可以使用专业的无线测试工具进行数据包抓取。

常见的无线测试工具有AirCheck G2、Ekahau Sidekick等。

通过以上方法,可以成功地抓取Wi-Fi 6数据包进行网络分析和优化,提高Wi-Fi 6网络的性能和稳定性。

利用OmniPeek进行空口抓包以及802.11报文分析

利用OmniPeek进行空口抓包以及802.11报文分析omnipeek是一款不错的网络报文扫描软件,他不仅可以扫描有线网络下的报文信息,还可以针对无线网卡进行监控和扫描。

通过该软件我们就可以更清晰更快捷的定位无线网络故障,根据扫描结果调整自己无线设备的位置和参数信息。

一、OmniPeek能做什么和其他sniffer工具一样OmniPeek可以针对自己网卡接收和发送的每个报文进行分析和保存,另外还可以针对一些广播报文进行分析,结合各种过滤规则可以让我们更清楚的了解当前网络中存在的问题。

当然和其他sniffer工具不同的是OmniPeek可以针对无线网卡进行监控,通过对无线报文的分析了解无线网络的运行状况,让用户可以清楚的知道无线网络使用的频段,信号强弱,SSID信息等内容。

二、安装OmniPeek软件第一步:下载后运行主程序将进行自解压操作,我们指定一个路径点“unzip”解压按钮即可。

第二步:到解压缩目录中找到可执行安装程序,运行后选择第一行的install OmniPe ek。

第三步:出现OmniPeek安装向导,我们点“NEXT”按钮继续操作。

第四步:经过注册步骤后同意安装许可协议。

第五步:在安装过程中会要求在本机安装.net framework 2.0程序,我们点YES即可自动安装。

第六步:软件会自动将.net framework 2.0安装到本地硬盘,大概需要几分钟的时间。

第七步:顺利安装.NET Framework 2.0后点完成按钮返回到OmniPeek安装向导。

第八步:选择安装类型,一般为了更好的分析网络我们选择“Complete”完全安装,点“NEXT”按钮继续。

第九步:接下来是选择安装的语言,只有英文和日文两种,对于我们大多数用户来说选择英文界面即可。

第十步:同样除了.NET Framework 2.0程序外我们还需要在本机安装Microsoft Visual C++ 2005程序,点确定开始安装。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

802.11抓包分析1.实验目的分析802.11协议,了解802.11的帧格式2.实验环境及工具操作系统:ubuntu实验工具:WireShark3.实验原理(1)802.11MAC层数据帧格式:Bytes 2 2 6 6 6 2 0-2312 4Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101,CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000,Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010,QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100,QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况:若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输若数据包To DS为0,From DS为1,表明该数据帧来自AP若数据包To DS为1,From DS为0,表明该数据帧发送往AP若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往APMore flag.:置1表明后面还有更多段Retry:置1表明这个以前发送一帧的重传Pwr mgt.:置1表明发送发进入节能模式More data:置1表明发送发还有更多的帧需要发送给接收方,当AP缓存了处于省电模式下的网络主机的数据包时,AP给该省电模式下的网络主机的数据帧中该位为1,否则为0Protected:置1表明该帧的帧体已经被加密Order:置1告诉接收方高层希望严格按照顺序来处理帧序列Duration:通告本帧和其确认帧将会占用信道多长时间Address 1:发送方地址 Address 2:接收地址 Address 3:远程端点Sequence:帧的编号Data:有效载荷,长度可达2312字节Check Sequence:CRC校验码(2)802.11控制帧,每种控制帧的帧格式不一样,以RTS帧为例说明Bytes 2 2 6 6 4Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Power Save(PS)-Poll(省电轮询)=1010,RTS=1011,CTS=1100,ACK=1101,CF-End(无竞争周期结束)=1110,CF-End(无竞争周期结束)+CF-ACK(无竞争周期确认)=1111,Block ACK=1001,控制帧的To DS 至Order除Pwr.mgt.外必然为0Receiver Address:接收方地址Transmitter Address:发送发地址,CTS和ACK没有该字段Check sequence:校验码(3)管理帧,Bytes 2 2 6 6 6 2 0-2312 4Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Association Request(关联请求)=0000,Association Response (关联响应)=0001,Reassociation Request(重关联请求)=0010,Reassociation Response(重关联响应)=0011,Probe Request(探测请求)=0100,Probe Response(探测响应)=0101,Beacon(信标帧)=1000,ATIM(通知传输指示信息)=1001,Disassociation(解除关联)=1010,Authentication(身份验证)=1011,Deauthentication(解除身份验证)=1100管理帧的To DS 与From DS均为0,其余Frame Control字段意义与数据帧一致Destination Address:目的地址Source Address:源地址BSSID:基本服务集ID, 用于过滤收到的MAC帧(在基础型网络里为工作站所关联的AP的MAC 地址)Sequence:帧序列号Address Check sequence:校验码4.实验步骤1.配置wireshark,启动monitor mode,抓取wifi的数据包,如下图2.分析抓取到的wifi数据包5.实验结果及分析1.数据帧(1)数据帧Version ,Type 和Subtype的08H,即00001000,后两位00,表明协议版本为0,倒数3、4位10 表明这是一个数据帧,前四位0000是subtype。

Frame control 后8位0AH,即00001010。

To DS=0,From DS=1,表明该数据帧来自AP。

More frag=0,表明这是该帧的最后一段,Retry=1,表明这是重传帧,Pwr. Mgt.=0,表明发送方没有进入节能模式;More data=0表明没有更多的帧,即No data buffered .Protected=0,表明没有加密,Order=0,表明没有严格的顺序要求。

Duration位为d500,低位为00,高位为d5,所以持续时间为00d5H=213微秒。

Address 1 =0022698ea744,接收方的MAC地址;Address 2= 0611b51a0a05,发送发地址,即AP地址;Address 3= 00005e00040a,远程远端地址;Sequence=3032,高位为32,低位为30,即 0011 0010 0011 0010,段号为0,帧号为0011 0010 0011B=803D,Check sequence=23093131H,检测结果为正确。

(2)上图帧紧接着的下一个数据帧每发出去一帧Sequence中的12位帧号递增,Address 1 =0022698ea744,接收方的MAC 地址;Address 2= 0611b51a0a05,发送发地址,即AP地址;Address 3= 00005e00040a,远程远端地址;这三个地址与上图中的帧一致,是同一发送方发送给同一接收方的连续两帧,帧号=804,帧号递增。

2.控制帧(1)RTS帧Version ,Type 和Subtype的b4H,即10110100,后两位00,表明协议版本为0,倒数3、4位01 表明这是一个控制帧,前四位1011是subtype,表明这是一个RTS;Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为6709,低位为67,高位为09,所以持续时间为096fH=2407微秒。

Receiver Address =00:22:69:8e:a7:44,接收方的MAC地址; Transmitter Address =06:11:b5:1a:0a:05,发送方地址;Check sequence=6e24f28cH,检测结果为正确。

(2)CTS帧3、4位01 表明这是一个控制帧,前四位1100是subtype,表明这是一个CTS.Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为6f09,低位为6f,高位为09,所以持续时间为096fH=2415微秒。

Receiver Address =70f1al496492,接收方的MAC地址;Check sequence=a1d1f7e5H,检测结果为正确。

(3)ACK帧Version ,Type 和Subtype的d4H,即11010100,后两位00,表明协议版本为0,倒数3、4位01 表明这是一个控制帧,前四位1101是subtype,表明这是一个ACK;Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为0000,所以持续时间为0微秒,ACK表明该帧的传送结束,所以持续时间为0,Receiver Address =00:22:69:8e:a7:44,接收方的MAC地址; Check sequence=6e24f28cH,检测结果为正确。

(4)Block ACK帧3、4位01 表明这是一个控制帧,前四位1001是subtype,表明这是一个Block Ack,这是一个块确定帧Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为9400,低位为94,高位为00,所以持续时间为0094H=148微秒。

Receiver Address =70f1al496492,接收方的MAC地址。

Transmitter Address =3822d67704d3,发送方的MAC地址,Check sequence=d2ed060f,检测结果为正确。

其余位与Block ACK该种帧有关,Block Ack Type=02H,compressed Block;Block Ack Control=0005H,Block Ack Starting Sequence Control=9320H.3. 管理帧Version ,Type 和Subtype的80H,即1000 0000,后两位00,表明协议版本为0,倒数3、4位00 表明这是一个管理帧,前四位1000是subtype,表明这是信标帧,AP每隔一段时间就会发出的 Beacon(信标)信号,用来宣布 802.11 网络的存在Frame control 后8位00H. To DS=0,From DS=0,管理帧这两位固定。

More frag=0,表明这是该帧的最后一段,Retry=0,表明这不是重传帧,Pwr. Mgt.=0,表明发送方没有进入节能模式,More data=0表明没有更多的帧,即No data buffered ,该位被置是因为有AP缓存了数据给在休眠中的主机,由于To DS=0,From DS=0,数据再主机之间传送,所以More data必定为0.Protected=0,表明没有加密,Order=0,表明没有严格的顺序要求。