802.11抓包分析

80211抓包分析

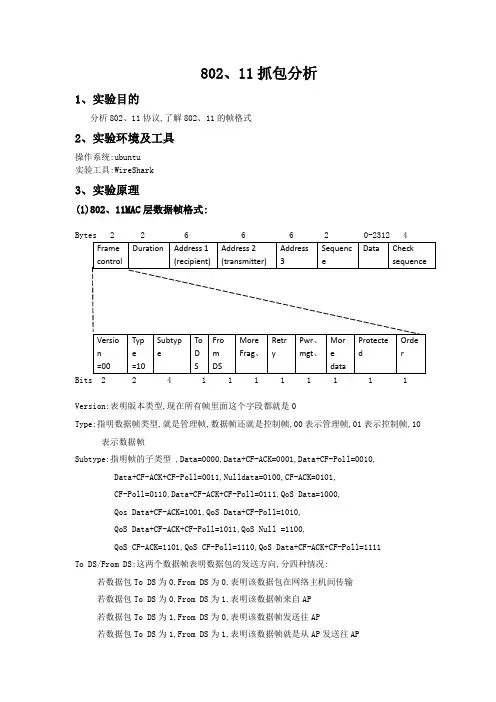

802、11抓包分析1、实验目的分析802、11协议,了解802、11的帧格式2、实验环境及工具操作系统:ubuntu实验工具:WireShark3、实验原理(1)802、11MAC层数据帧格式:Bytes 2 2 6 6 6 2 0-2312 4Version:表明版本类型,现在所有帧里面这个字段都就是0Type:指明数据帧类型,就是管理帧,数据帧还就是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101,CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000,Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010,QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100,QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况:若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输若数据包To DS为0,From DS为1,表明该数据帧来自AP若数据包To DS为1,From DS为0,表明该数据帧发送往AP若数据包To DS为1,From DS为1,表明该数据帧就是从AP发送往APMore flag、:置1表明后面还有更多段Retry:置1表明这个以前发送一帧的重传Pwr mgt、:置1表明发送发进入节能模式More data:置1表明发送发还有更多的帧需要发送给接收方,当AP缓存了处于省电模式下的网络主机的数据包时,AP给该省电模式下的网络主机的数据帧中该位为1,否则为0Protected:置1表明该帧的帧体已经被加密Order:置1告诉接收方高层希望严格按照顺序来处理帧序列Duration:通告本帧与其确认帧将会占用信道多长时间Address 1:发送方地址 Address 2:接收地址 Address 3:远程端点Sequence:帧的编号Data:有效载荷,长度可达2312字节Check Sequence:CRC校验码(2)802、11控制帧,每种控制帧的帧格式不一样,以RTS帧为例说明Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都就是0Type:指明数据帧类型,就是管理帧,数据帧还就是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Power Save(PS)-Poll(省电轮询)=1010,RTS=1011,CTS=1100,ACK=1101,CF-End(无竞争周期结束)=1110,CF-End(无竞争周期结束)+CF-ACK(无竞争周期确认)=1111,BlockACK=1001,控制帧的To DS 至Order除Pwr、mgt、外必然为0Receiver Address:接收方地址Transmitter Address:发送发地址,CTS与ACK没有该字段Check sequence:校验码(3)管理帧,Version:表明版本类型,现在所有帧里面这个字段都就是0Type:指明数据帧类型,就是管理帧,数据帧还就是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Association Request(关联请求)=0000,Association Response (关联响应)=0001,Reassociation Request(重关联请求)=0010,Reassociation Response(重关联响应)=0011,Probe Request(探测请求)=0100,Probe Response(探测响应)=0101,Beacon(信标帧)=1000,ATIM(通知传输指示信息)=1001,Disassociation(解除关联)=1010,Authentication(身份验证)=1011,Deauthentication(解除身份验证)=1100管理帧的To DS 与From DS均为0,其余Frame Control字段意义与数据帧一致Destination Address:目的地址Source Address:源地址BSSID:基本服务集ID, 用于过滤收到的MAC帧(在基础型网络里为工作站所关联的AP的MAC 地址)Sequence:帧序列号Address Check sequence:校验码4、实验步骤1、配置wireshark,启动monitor mode,抓取wifi的数据包,如下图2、分析抓取到的wifi数据包5、实验结果及分析1、数据帧(1)数据帧Version ,Type 与Subtype的08H,即00001000,后两位00,表明协议版本为0,倒数3、4位10 表明这就是一个数据帧,前四位0000就是subtype。

中国移动-WLAN抓包案例分析

– 室分合路一般采用大功率AP,形成了WLAN是一个上行受限 的系统,判断室分系统是否适合WLAN网络,在于是否满足 上行链路的要求

– 多天线对单天线的多径效应,产生的自身干扰

隐藏节点的存在

– 通过RTS/CTS机制解决隐藏节点问题。但问题是现在使用的 802.11g AP在默认配置下为关闭RTS/CTS 功能

4.27 1.00

20.0% 66.7%

5.72 21.91 50.0% 3.02 8.44 100.0%

Ping

成功率 (%)

95.0% 100.0%

FTP上传平 均速度 均速度 (kb/s) (kb/s)

RSSI (dBm)

载干比 C/I(db)

101.1 2435.9 -70.9

抓包分析如图例中是FTP下载慢问题,直观的可以看到直接原因为空口出现异 常的重传。

案例:下载速率低

第二步:查找重传的原因 报文正常,ACK正常,说明接收端正确接收 到

但发送端仍然有发出重传,则说明发送端 没有正确接收到ACK

结合WLAN设计方案及AP配置,发现AP配置了最低速率为11Mbps 导致了无线客户端的自动速率选择功能受到限制,无法采用 最佳速率来发送,以致产生过多的重传

调制技术

DSSS/CCK:802.11b

– 1,2,5.5,11Mbps

OFDM: 802.11a/g

– 6,9,12,18,24,36,48,54Mbps

改进的OFDM:802.11n

– 6.5, 13, 19.5, 26, 39, 52, 58, 65Mbps

OFDM概念

影响空口传输的原因

开放办公区 弱电井

仓库 会议室

IEEE802.11的载波侦听技术分析

IEEE 802.11的载波侦听技术分析摘要作为一种MAC层接入控制协议,载波侦听多路访问/冲突避免(Carrier Sense Multiple Access with Collision A void, CSMA/CA)协议已经成功应用在IEEE802.11无线局域网络(Wireless Local Area Network, WLAN)中。

CSMA协议最基本的行为就是载波侦听。

但是在无线局域网中,单纯在物理层难以实现有效侦听。

因此IEEE802.11采用物理载波侦听与虚拟载波侦听。

本文详细讨论后者的运行机制。

关键词IEEE802.11; 载波侦听; 网络分配向量ABSTRACT As a MAC layer Access control protocol, Carrier protected reliably against detective multi-channel Access/conflict Carrier Sense Multiple Access to Avoid (account and Collision, CSMA/CA) agreement has successfully applied in Wireless Local Area Network (IEEE802.11 Wireless Local Area in a Wireless local-area Network (WLAN).The most basic behavior of CSMA protocol is carrier sense.But in a Wireless local-area Network,the sense is difficult to be effective only in physical layer.Thus IEEE802.11 adopt physical sense and virtual sense.This paper discuss the latter how to work.KEYWORD IEEE802.11 Carrier Sense Network Allocation V ector1. IEEE802.111.1 IEEE802.11网络结构IEEE802.11规定了两种网络组成方式:Ad hoc模式与AP模式。

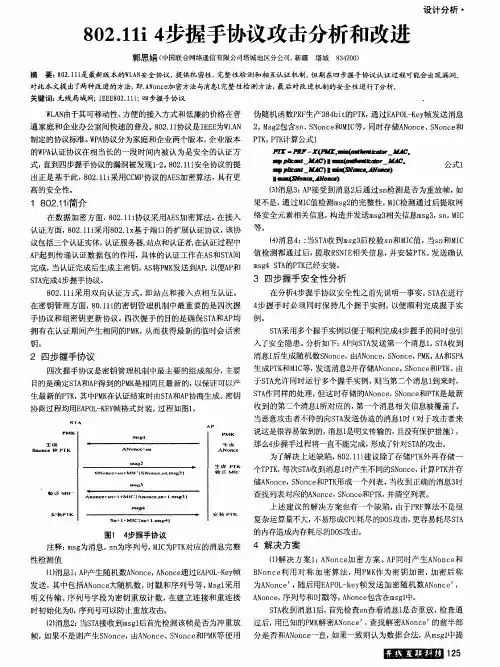

802.11i 4步握手协议攻击分析和改进

^“0 n0 * t

t } Al l O ) t  ̄  ̄. S t a 1 . m 尊 }

, 瘟4

上述 建议 的解 决方案也有一 个缺 陷, 由于P R F 算法不是很 复杂运算量不大 , 不易形成C P U 耗尽 的D O S 攻击, 更容易耗 尽S T A 的内存造成 内存耗尽 的D O S 攻击。

效 的避 免恶意攻击行为。 该方案只需对 随机 数产生部分做一定 很少, 对硬件部分没有 改变 , 具有很强的可行性。

的改进 , 加 密算法可 以采 用A E S 算法 加密, 对软件更 改要求较 少, 并不涉及硬件部分。

结论: I E E E 8 0 2 . 1 1 具有很好的安全 性, 在数据加密和认证 接入都 有不错 的表现 , 仅在4 步握手过程 中存 在漏洞, 使其 易受

用 已知 的P M K 解密A N o n c e ’ , 查找解 密A N o n c e ’ 的前半部 ( 2 ) 消息2 : 当S T A 接 收 ̄ l j m s g l 后首先检测该帧是否为冲重放 过 后,

帧, 如果不是则产 生S N o n c e , 由A N o n c e 、 S N o n c e 和P M K 等 使用 分是否和A N o n c e 一直, 如果一致则 认为数 据合法 , 从m s g l 中提

nt ÷ l・ l { 锄 -1 I t 聃船 雌

图1 4 步握手协议

注释 : m s g 为消息, s n 为序 列号, M I C 为P T K 对应 的消息完整 4 解 决 方案 性检测值 ( 1 ) 解 决方案 1 : A N o n c e 加 密方 案 。 A P 同时产 生A N o n c e 和

抓取11ax 数据包的方法

抓取11ax 数据包的方法

随着Wi-Fi6(802.11ax)技术的广泛应用,越来越多的企业和个

人开始关注如何抓取Wi-Fi 6数据包进行网络分析和优化。

以下是抓取Wi-Fi 6数据包的一些方法:

1. 使用支持80

2.11ax的无线网卡:要抓取Wi-Fi 6数据包,首先需要使用支持802.11ax标准的无线网卡。

常见的支持802.11ax的无线网卡有Intel AX200、Killer AX1650、Broadcom BCM43684等。

2. 使用支持802.11ax的网络分析软件:目前市面上的网络分析软件对于802.11ax的支持还比较有限,因此需要使用支持802.11ax 的网络分析软件。

常见的支持802.11ax的网络分析软件有Wireshark、Omnipeek、AirMagnet等。

3. 选择正确的频道和带宽:在抓取数据包之前,需要选择正确

的频道和带宽以确保能够抓取到足够多的数据包。

对于802.11ax网络,建议选择160MHz的带宽,以获得更高的数据传输速率。

4. 通过AP抓取数据包:如果无法直接连接到Wi-Fi 6网络,可以尝试通过连接到AP来抓取数据包。

在连接到AP后,使用支持802.11ax的无线网卡和网络分析软件进行数据包抓取。

5. 使用专业的无线测试工具:除了常见的网络分析软件之外,

还可以使用专业的无线测试工具进行数据包抓取。

常见的无线测试工具有AirCheck G2、Ekahau Sidekick等。

通过以上方法,可以成功地抓取Wi-Fi 6数据包进行网络分析和优化,提高Wi-Fi 6网络的性能和稳定性。

802.11的MAC与应用分析

802.11的MAC地址与应用分析学生姓名:李长林学号:2010013130009 老师:彭美娥摘要本文将会对MAC地址做一些简单的探讨和介绍。

文章的内容主要包括什么是MAC 地址、802.11 中的MAC帧的格式、MAC地址字段的应用案例。

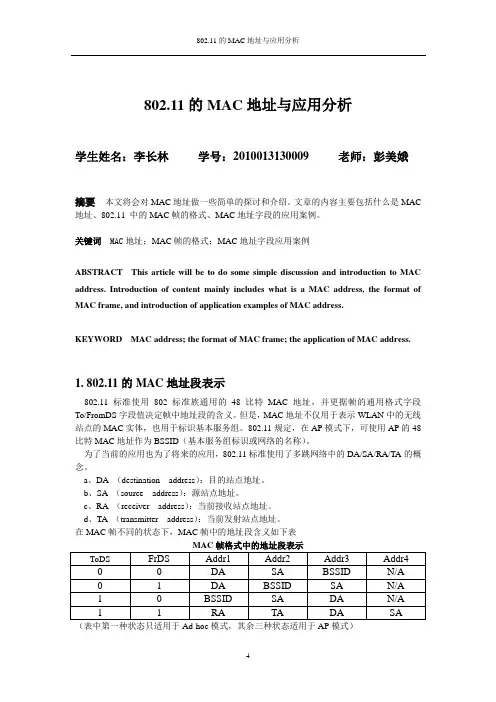

关键词 MAC地址;MAC帧的格式;MAC地址字段应用案例ABSTRACT This article will be to do some simple discussion and introduction to MAC address. Introduction of content mainly includes what is a MAC address, the format of MAC frame, and introduction of application examples of MAC address.KEYWORD MAC address; the format of MAC frame; the application of MAC address.1. 802.11的MAC地址段表示802.11标准使用802标准族通用的48比特MAC地址,并更据帧的通用格式字段To/FromDS字段值决定帧中地址段的含义。

但是,MAC地址不仅用于表示WLAN中的无线站点的MAC实体,也用于标识基本服务组。

802.11规定,在AP模式下,可使用AP的48比特MAC地址作为BSSID(基本服务组标识或网络的名称)。

为了当前的应用也为了将来的应用,802.11标准使用了多跳网络中的DA/SA/RA/TA的概念。

a、DA (destination address):目的站点地址。

b、SA (source address):源站点地址。

c、RA (receiver address):当前接收站点地址。

d、TA (transmitter address):当前发射站点地址。

利用OmniPeek进行空口抓包以及802.11报文分析

利用OmniPeek进行空口抓包以及802.11报文分析omnipeek是一款不错的网络报文扫描软件,他不仅可以扫描有线网络下的报文信息,还可以针对无线网卡进行监控和扫描。

通过该软件我们就可以更清晰更快捷的定位无线网络故障,根据扫描结果调整自己无线设备的位置和参数信息。

一、OmniPeek能做什么和其他sniffer工具一样OmniPeek可以针对自己网卡接收和发送的每个报文进行分析和保存,另外还可以针对一些广播报文进行分析,结合各种过滤规则可以让我们更清楚的了解当前网络中存在的问题。

当然和其他sniffer工具不同的是OmniPeek可以针对无线网卡进行监控,通过对无线报文的分析了解无线网络的运行状况,让用户可以清楚的知道无线网络使用的频段,信号强弱,SSID信息等内容。

二、安装OmniPeek软件第一步:下载后运行主程序将进行自解压操作,我们指定一个路径点“unzip”解压按钮即可。

第二步:到解压缩目录中找到可执行安装程序,运行后选择第一行的install OmniPe ek。

第三步:出现OmniPeek安装向导,我们点“NEXT”按钮继续操作。

第四步:经过注册步骤后同意安装许可协议。

第五步:在安装过程中会要求在本机安装.net framework 2.0程序,我们点YES即可自动安装。

第六步:软件会自动将.net framework 2.0安装到本地硬盘,大概需要几分钟的时间。

第七步:顺利安装.NET Framework 2.0后点完成按钮返回到OmniPeek安装向导。

第八步:选择安装类型,一般为了更好的分析网络我们选择“Complete”完全安装,点“NEXT”按钮继续。

第九步:接下来是选择安装的语言,只有英文和日文两种,对于我们大多数用户来说选择英文界面即可。

第十步:同样除了.NET Framework 2.0程序外我们还需要在本机安装Microsoft Visual C++ 2005程序,点确定开始安装。

802帧的抓取以及分析

802帧的抓取以及分析802.11帧是在无线网络中传输数据的基本单位,它包含了无线通信中的重要信息。

在进行802.11帧的抓取和分析时,我们可以深入了解无线网络的工作原理,探索网络中的问题和优化点。

本文将从802.11帧的基本结构开始介绍,然后讨论如何进行802.11帧的抓取和分析,最后对一些常见的问题进行分析与解决。

抓取802.11帧的四个步骤是:获取网卡并设置为监听模式、设置过滤器、开始抓取、分析捕获的数据。

首先,我们需要确保所使用的无线网卡支持监听模式,并将网卡设置为监听模式。

这样网卡就可以接收到周围的无线帧。

然后,我们可以设置过滤器,以便只捕获特定的帧类型或源地址。

接下来,我们可以开始抓取帧数据。

可以使用第三方工具,如Wireshark,来进行抓包。

最后,我们可以使用分析工具对捕获的数据进行解析和处理,以获取所需的信息。

在802.11帧的分析中,我们可以关注以下几个方面:信道利用率、数据速率、传输速率和错误检测。

首先,信道利用率是指信道在一段时间内的利用情况。

通过分析控制帧和数据帧的比例,我们可以了解到无线网络是否过载或信道分配是否合理。

其次,数据速率是指数据帧的传输速率。

通过分析数据帧的速率,我们可以了解网络中的传输质量和性能瓶颈。

传输速率是指数据帧的实际传输速率,它可能与数据速率不同。

通过分析数据速率和传输速率的差异,我们可以判断网络中可能存在的干扰或距离问题。

最后,错误检测是指帧的错误校验。

通过分析错误检测字段,我们可以了解到网络中是否存在数据传输错误的问题。

在分析802.11帧时,还需要注意一些常见的问题。

例如,隐藏节点问题是指当两个节点之间存在一个或多个节点时,无法进行直接通信。

通过分析帧字段,我们可以了解到隐藏节点问题是否存在。

另一个问题是干扰问题,即其他无线设备可能干扰到无线网络的信号。

通过分析帧字段以及信道利用率,我们可以判断是否存在干扰问题。

综上所述,802.11帧的抓取和分析是了解无线网络性能和瓶颈的重要方法。

802.11无线网络标准详解

802.11无线网络标准详解1990年,早期的无线网络产品Wireless LAN在美国出现,1997年IEEE802.11无线网络标准颁布,对无线网络技术的发展和无线网络的应用起到了重要的推动作用,促进了不同厂家的无线网络产品的互通互联。

1999年无线网络国际标准的更新及完善,进一步规范了不同频点的产品及更高网络速度产品的开发和应用。

一、1997年版无线网络标准1997年版IEEE802.11无线网络标准规定了三种物理层介质性能。

其中两种物理层介质工作在2400——2483.5 GHz无线射频频段(根据各国当地法规规定),另一种光波段作为其物理层,也就是利用红外线光波传输数据流。

而直序列扩频技术(DSSS)则可提供1Mb/S及2Mb/S工作速率,而跳频扩频(FHSS)技术及红外线技术的无线网络则可提供1Mb/S传输速率(2Mb/S作为可选速率,未作必须要求),受包括这一因素在内的多种因素影响,多数FHSS技术厂家仅能提供1Mb/S的产品,而符合IEEE802.11无线网络标准并使用DSSS直序列扩频技术厂家的产品则全部可以提供2Mb/S的速率,因此DSSS技术在无线网络产品中得到了广泛应用。

1.介质接入控制层功能无线网络(WLAN)可以无缝连接标准的以太网络。

标准的无线网络使用的是(CSMA/CA)介质控制信息而有线网络则使用载体监听访问/冲突检测(CSMA/CA),使用两种不同的方法均是为了避免通信信号冲突。

2.漫游功能IEEE802.11无线网络标准允许无线网络用户可以在不同的无线网桥网段中使用相同的信道,或在不同的信道之间互相漫游,如Lucent的WavePOINT II 无线网桥每隔100 ms发射一个烽火信号,烽火信号包括同步时钟、网络传输拓扑结构图、传输速度指示及其他参数值,漫游用户利用该烽火信号来衡量网络信道信号质量,如果质量不好,该用户会自动试图连接到其他新的网络接入点。

3.自动速率选择功能IEEE802.11无线网络标准能使移动用户(Mobile Client)设置在自动速率选择(ARS)模式下,ARS功能会根据信号的质量及与网桥接入点的距离自动为每个传输路径选择最佳的传输速率,该功能还可以根据用户的不同应用环境设置成不同的固定应用速率。

omnipeek无线空口抓包分析.

目录1. 目的 (2)2.认证方式 (2)1.WEB用户接入流程 (2)2. PEAP认证流程 (4)3. WEB认证抓包分析 (5)1.关联过程 (5)2.DHCP地址分配过程 (5)3.Portal推出以及WEB认证 (6)1.强制Portal (6)2.认证报文 (6)3下线报文 (7)4.PEAP认证抓包分析 (7)1. 用户关联 (7)2. 认证过程 (7)5.抓包建议 (9)1.过滤 (9)1) 抓包前的过滤 (9)2) 抓包后的过滤 (9)2.Omnipeek使用问题 (9)1.目的802.11协议工作在物理层和数据链路层,为STA和AP之间建立数据连接。

通过使用omnipeek来进行空口抓包能抓取到STA和AP之间802.11报文交互情况,快速的进行故障定位和分析。

本次主要是完成了WEB认证的抓包和PEAP认证的抓包,将两种认证方式的流程中STA 与AP之间数据交互信息进行了抓取分析。

2.认证方式WLAN现网主要的认证方式有1)WEB认证通过强制Portal的方式将用户的http请求重定向到Portal服务器,通过Portal页面上完成认证过程。

2)PEAP(Protected EAP)是EAP认证方法的一种实现方式,网络侧通过用户名/密码对终端进行认证,终端侧通过服务器证书对网络侧进行认证。

用户首次使用PEAP认证时,需输入用户名和密码,后续接入认证无需用户任何手工操作,由终端自动完成。

1.WEB用户接入流程2.PEAP认证流程3.W EB认证抓包分析1.关联过程一个完整的关联过程包括Probe request(探测请求)、Probe response(探测响应)、Authentication(身份验证)、Association request(关联请求)、Association response(关联响应)。

图1、关联过程1)Probe request和Probe response。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

802.11抓包分析1.实验目的分析802.11协议,了解802.11的帧格式2.实验环境及工具操作系统:ubuntu实验工具:WireShark3.实验原理(1)802.11MAC层数据帧格式:Bytes 2 2 6 6 6 2 0-2312 4Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101,CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000,Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010,QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100,QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况:若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输若数据包To DS为0,From DS为1,表明该数据帧来自AP若数据包To DS为1,From DS为0,表明该数据帧发送往AP若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往APMore flag.:置1表明后面还有更多段Retry:置1表明这个以前发送一帧的重传Pwr mgt.:置1表明发送发进入节能模式More data:置1表明发送发还有更多的帧需要发送给接收方,当AP缓存了处于省电模式下的网络主机的数据包时,AP给该省电模式下的网络主机的数据帧中该位为1,否则为0Protected:置1表明该帧的帧体已经被加密Order:置1告诉接收方高层希望严格按照顺序来处理帧序列Duration:通告本帧和其确认帧将会占用信道多长时间Address 1:发送方地址 Address 2:接收地址 Address 3:远程端点Sequence:帧的编号Data:有效载荷,长度可达2312字节Check Sequence:CRC校验码(2)802.11控制帧,每种控制帧的帧格式不一样,以RTS帧为例说明Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Power Save(PS)-Poll(省电轮询)=1010,RTS=1011,CTS=1100,ACK=1101,CF-End(无竞争周期结束)=1110,CF-End(无竞争周期结束)+CF-ACK(无竞争周期确认)=1111,Block ACK=1001,控制帧的To DS 至Order除Pwr.mgt.外必然为0Receiver Address:接收方地址Transmitter Address:发送发地址,CTS和ACK没有该字段Check sequence:校验码(3)管理帧,Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Association Request(关联请求)=0000,Association Response (关联响应)=0001,Reassociation Request(重关联请求)=0010,Reassociation Response(重关联响应)=0011,Probe Request(探测请求)=0100,Probe Response(探测响应)=0101,Beacon(信标帧)=1000,ATIM(通知传输指示信息)=1001,Disassociation(解除关联)=1010,Authentication(身份验证)=1011,Deauthentication(解除身份验证)=1100管理帧的To DS 与From DS均为0,其余Frame Control字段意义与数据帧一致Destination Address:目的地址Source Address:源地址BSSID:基本服务集ID, 用于过滤收到的MAC帧(在基础型网络里为工作站所关联的AP的MAC 地址)Sequence:帧序列号Address Check sequence:校验码4.实验步骤1.配置wireshark,启动monitor mode,抓取wifi的数据包,如下图2.分析抓取到的wifi数据包5.实验结果及分析1.数据帧(1)数据帧Version ,Type 和Subtype的08H,即00001000,后两位00,表明协议版本为0,倒数3、4位10 表明这是一个数据帧,前四位0000是subtype。

Frame control 后8位0AH,即00001010。

To DS=0,From DS=1,表明该数据帧来自AP。

More frag=0,表明这是该帧的最后一段,Retry=1,表明这是重传帧,Pwr. Mgt.=0,表明发送方没有进入节能模式;More data=0表明没有更多的帧,即No data buffered .Protected=0,表明没有加密,Order=0,表明没有严格的顺序要求。

Duration位为d500,低位为00,高位为d5,所以持续时间为00d5H=213微秒。

Address 1 =0022698ea744,接收方的MAC地址;Address 2= 0611b51a0a05,发送发地址,即AP地址;Address 3= 00005e00040a,远程远端地址;Sequence=3032,高位为32,低位为30,即 0011 0010 0011 0010,段号为0,帧号为0011 0010 0011B=803D,Check sequence=23093131H,检测结果为正确。

(2)上图帧紧接着的下一个数据帧每发出去一帧Sequence中的12位帧号递增,Address 1 =0022698ea744,接收方的MAC 地址;Address 2= 0611b51a0a05,发送发地址,即AP地址;Address 3= 00005e00040a,远程远端地址;这三个地址与上图中的帧一致,是同一发送方发送给同一接收方的连续两帧,帧号=804,帧号递增。

2.控制帧(1)RTS帧Version ,Type 和Subtype的b4H,即10110100,后两位00,表明协议版本为0,倒数3、4位01 表明这是一个控制帧,前四位1011是subtype,表明这是一个RTS;Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为6709,低位为67,高位为09,所以持续时间为096fH=2407微秒。

Receiver Address =00:22:69:8e:a7:44,接收方的MAC地址; Transmitter Address =06:11:b5:1a:0a:05,发送方地址;Check sequence=6e24f28cH,检测结果为正确。

(2)CTS帧Version ,Type 和Subtype的C4H,即11000100,后两位00,表明协议版本为0,倒数3、4位01 表明这是一个控制帧,前四位1100是subtype,表明这是一个CTS.Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为6f09,低位为6f,高位为09,所以持续时间为096fH=2415微秒。

Receiver Address =70f1al496492,接收方的MAC地址;Check sequence=a1d1f7e5H,检测结果为正确。

(3)ACK帧Version ,Type 和Subtype的d4H,即11010100,后两位00,表明协议版本为0,倒数3、4位01 表明这是一个控制帧,前四位1101是subtype,表明这是一个ACK;Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为0000,所以持续时间为0微秒,ACK表明该帧的传送结束,所以持续时间为0,Receiver Address =00:22:69:8e:a7:44,接收方的MAC地址; Check sequence=6e24f28cH,检测结果为正确。

(4)Block ACK帧Version ,Type 和Subtype的94H,即10010100,后两位00,表明协议版本为0,倒数3、4位01 表明这是一个控制帧,前四位1001是subtype,表明这是一个Block Ack,这是一个块确定帧Frame control 后8位00H,控制帧的这几位除Pwr.mgt.外必然是0. Pwr.mgt即发送方没有进入节能模式。

Duration位为9400,低位为94,高位为00,所以持续时间为0094H=148微秒。

Receiver Address =70f1al496492,接收方的MAC地址。

Transmitter Address =3822d67704d3,发送方的MAC地址,Check sequence=d2ed060f,检测结果为正确。

其余位与Block ACK该种帧有关,Block Ack Type=02H,compressed Block;Block Ack Control=0005H,Block Ack Starting Sequence Control=9320H.3. 管理帧Version ,Type 和Subtype的80H,即1000 0000,后两位00,表明协议版本为0,倒数3、4位00 表明这是一个管理帧,前四位1000是subtype,表明这是信标帧,AP每隔一段时间就会发出的 Beacon(信标)信号,用来宣布 802.11 网络的存在Frame control 后8位00H. To DS=0,From DS=0,管理帧这两位固定。