网络层数据包抓包分析

抓包分析报告

计算机通信与网络实验报告实验题目:抓包并进行分析班级:..姓名:..学号:..Wireshark抓包分析Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息,与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

一、安装软件并抓包1:安装并运行wireshark并打开捕获界面。

2、捕获选项图1捕获选项的设置3、开始抓包点击上图中的“Start”开始抓包几分钟后就捕获到许多的数据包了,主界面如图所示:图2 主界面显示如上图所示,可看到很多捕获的数据。

第一列是捕获数据的编号;第二列是捕获数据的相对时间,从开始捕获算为0.000秒;第三列是源地址,第四列是目的地址;第五列是数据包的信息。

选中第8个数据帧,然后从整体上看看Wireshark的窗口,主要被分成三部分。

上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。

二、分析UDP、TCP、 ICMP协议1、UDP协议UDP 是User Datagram Protocol的简称,中文名是用户数据包协议,是 OSI 参考模型中一种无连接的传输层协议,提供面向事务的简单不可靠信息传送服务。

它是IETF RFC 768是UDP的正式规范。

(1) UDP是一个无连接协议,传输数据之前源端和终端不建立连接,当它想传送时就简单地去抓取来自应用程序的数据,并尽可能快地把它扔到网络上。

在发送端,UDP传送数据的速度仅仅是受应用程序生成数据的速度、计算机的能力和传输带宽的限制;在接收端,UDP把每个消息段放在队列中,应用程序每次从队列中读一个消息段。

(2)由于传输数据不建立连接,因此也就不需要维护连接状态,包括收发状态等,因此一台服务机可同时向多个客户机传输相同的消息。

(3) UDP信息包的标题很短,只有8个字节,相对于TCP的20个字节信息包的额外开销很小。

数据包抓包分析

数据包抓包分析数据包抓包分析是一种网络通信分析技术,通过捕获网络数据包并对其进行详细的分析,可以深入了解网络流量的详细情况,发现网络通信中的各种问题、威胁和漏洞。

以下是关于数据包抓包分析的详细介绍。

一、数据包抓取数据包抓取是进行数据包分析的第一步,它通过截获网络数据包并将其记录下来,以便后续的分析和处理。

在网络数据包抓取过程中,通常使用一些专门的数据包抓取工具,如Wireshark、tcpdump等来实现。

这些工具可以通过旁路监听或者利用操作系统的数据包过滤功能等方式,截获网络数据包并记录下来。

二、数据包分析工具在进行数据包分析时,需要使用一些专门的数据包分析工具。

这些工具可以对截获的数据包进行详细的解析和处理,帮助分析人员更好地了解网络流量和通信情况。

常用的数据包分析工具包括Wireshark、tcpdump、Sniffer等。

其中,Wireshark是一款非常流行的开源网络协议分析工具,它可以捕获网络数据包并显示详细的层次结构和协议信息。

tcpdump则是一款常用的命令行网络分析工具,它能够以人类可读的格式输出数据包的详细信息。

三、数据包分析实践在进行数据包分析时,通常需要遵循一定的步骤。

首先,需要明确分析的目的和需求,确定需要抓取哪些数据包以及需要分析哪些协议和端口。

其次,选择合适的数据包抓取工具进行数据包的捕获,并将捕获到的数据包保存为文本或者二进制文件。

然后,使用数据包分析工具对捕获到的数据包进行分析和处理,根据需求过滤、查找和分析数据包中的各种信息。

最后,根据分析结果得出结论,解决问题或漏洞。

四、数据包分析应用数据包抓取和分析在网络通信领域有着广泛的应用。

例如,在日常网络管理中,可以使用数据包分析工具检测网络通信中的异常和故障,如网络延迟、丢包、断流等。

在网络安全领域,可以使用数据包分析工具检测网络攻击、病毒传播等安全威胁,及时发现并防范潜在的安全风险。

此外,在软件开发和调试过程中,可以使用数据包分析工具对软件产生的网络流量进行分析,帮助开发人员更好地了解软件的运行情况和通信机制。

计算机网络抓包实验报告

计算机网络抓包实验报告实验报告二计算开课程 网络 验室日 2013 年 4 月 期 22 日利 用 Wireshark 进行抓包分析上面的截图是抓取到的包, 下面分别针对其中的一个 TCP ,UDP 和 ICMP 进行分析 1.TCP学号 1040407105实验 项目TCP :Transmission Control Protocol 传输控制协议TCP 是一种面向连接(连接导向)的、可靠的、基于字节流的运输层(Transport(specified )。

在简化的计算机网络OSI 模型中,它完成第四层传输层所指定的功能。

在因特网协议族( Internet protocol suite )中,TCP 层是位于IP 层之上,应用层之下的中间层。

不同主机的应用层之间经常需要可靠的、像管道一样的连接,但是IP 层不提供这样的流机制,而是提供不可靠的包交换。

应用层向TCP 层发送用于网间传输的、用8 位字节表示的数据流,然后TCP 把数据流分割成适当长度的报文段(通常受该计算机连接的网络的数据链路层的最大传送单元(MTU) 的限制)。

之后TCP 把结果包传给IP 层,由它TCP 为了保证不发生丢包,就给每个字节一个序号,同时序号也保证了传送到接收端实体的包的按序接收。

然后接收端实体对已成功收到的字节发回一个相应的确认(ACK) ;如果发送端实体在合理的往返时延(RTT) 内未收到确认,那么对应的数据(假设丢失了)将会被重传。

TCP 用一个校验和函数来检验数据是否有错误;在发送和接收时都要计算校验和。

首先,TCP 建立连接之后,通信双方都同时可以进行数据的传输,其次,他是全双工的;在保证可靠性上,采用超时重传和捎带确认机制。

中规定,对于窗口内未经确认的分组需要重传在拥塞控制上,采用慢启动算法。

对于上面的抓包,选取其中的一个TCP进行分析Source:119.147.91.131Destination:180.118.215.175Length:56Info:http>500001[FIN,ACK]Seq=41,Ack=2877,win=66528 Len=0课计算机开课实日2013 年4 月程网络验室期22 日学号1040407105实验项目利用Wireshark 名进行抓包分析称1.1抓到的数据链路层中的帧Frame 211:56bytes 即所抓到的帧的序号为211,大小是56 字节Destination 程 网络 验室 期 22日学 号 1040407105 实验 项目 名 称利 用 Wireshark 进行抓包分析 对于上面的抓包,选取一个 UDP 进行分析 Source:121.232.137.43Destination:255.255.255.255Protocal:UDPLength:354Info:Source port:egsport:corel-vncadminChecksum:0xa18f 检验和(此处禁止检测)3.ICMPICMP协议是一种面向连接的协议,用于传输出错报告控制信息。

任务三计算机网络实验IP数据报捕获与分析

任务三计算机网络实验IP数据报捕获与分析一、实验目的本实验的目的是通过使用网络抓包工具捕获IP数据报,了解IP协议的工作过程,分析数据报的结构和内容。

二、实验设备和工具1.计算机2.网络抓包工具:Wireshark三、实验原理IP(Internet Protocol)是网络层的核心协议,在互联网中承担着数据包的传输任务。

IP协议负责将数据包从源主机传输到目标主机,保证数据在不同主机之间的正确传输。

IP数据报是IP协议传输的基本单位,由IP头和数据部分组成。

IP头部包含以下重要字段:1.版本(4位):表示IP协议的版本号,IPv4为4,IPv6为62.首部长度(4位):表示IP头部的长度,以32位的字节为单位。

3.区分服务(8位):用于标识优先级和服务质量等信息。

4.总长度(16位):指明整个IP数据报的长度。

5.标识(16位):用于标识同一个数据报的分片。

6.标志位(3位):标记是否进行数据报的分片。

7.片偏移(13位):表示数据报组装时的偏移量。

8.生存时间(8位):表示数据报在网络中的存活时间。

9.协议(8位):指明IP数据报中携带的数据部分所使用的协议,如TCP、UDP等。

10.头部校验和(16位):用于对IP头部的校验。

11.源IP地址(32位):指明数据报的发送者的IP地址。

12.目的IP地址(32位):指明数据报的目标IP地址。

四、实验步骤1.安装Wireshark软件。

2.打开Wireshark软件,选择需要进行抓包的网络接口。

3.点击“开始”按钮,开始抓包。

4.进行相关网络操作,产生数据包。

5.停止抓包。

6.选中其中一个数据包,进行分析。

五、数据包分析Wireshark软件可以对捕获到的数据包进行详细的分析,提供了丰富的信息和统计数据。

以下是对数据包的一些常规分析内容:1.源IP地址和目的IP地址:根据协议规定,每个IP数据报必须携带源IP地址和目的IP地址,通过分析这两个字段可以确定数据包的发送方和接收方。

电子科大网络安全实验2Wireshark抓包分析实验完整分析

电⼦科⼤⽹络安全实验2Wireshark抓包分析实验完整分析实验2 Wireshark抓包分析实验⼀、实验原理TCP三次握⼿准则介绍TCP是因特⽹中的传输层协议,使⽤三次握⼿协议建⽴连接。

当主动⽅发出SYN连接请求后,等待对⽅回答SYN,ACK。

这种建⽴连接的⽅法可以防⽌产⽣错误的连接,TCP使⽤的流量控制协议是可变⼤⼩的滑动窗⼝协议。

第⼀次握⼿:建⽴连接时,客户端发送SYN包(SEQ=x)到服务器,并进⼊SYN_SEND状态,等待服务器确认。

第⼆次握⼿:服务器收到SYN包,必须确认客户的SYN(ACK=x+1),同时⾃⼰也送⼀个SYN包(SEQ=y),即SYN+ACK包,此时服务器进⼊SYN_RECV状态。

第三次握⼿:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ACK=y+1),此包发送完毕,客户端和服务器进⼊Established状态,完成三次握⼿。

HTTP协议介绍HTTP协议⽤于在Internet上发送和接收消息。

HTTP协议是⼀种请求-应答式的协议 ——客户端发送⼀个请求,服务器返回该请求的应答,所有的请求与应答都是HTTP包。

HTTP协议使⽤可靠的TCP 连接,默认端⼝是80。

HTTP的第⼀个版本是HTTP/0.9,后来发展到了HTTP/1.0,现在最新的版本是HTTP/1.1。

HTTP/1.1由RFC 2616 定义。

⼆、实验⽬的1、了解并会初步使⽤Wireshark,能在所⽤电脑上进⾏抓包。

2、了解IP数据包格式,能应⽤该软件分析数据包格式。

3、了解HTTP请求中的三次握⼿准则,并能利⽤该软件对该过程进⾏简要分析。

三、实验内容(1)安装wireshark软件,并使⽤该软件捕获HTTP请求中的报⽂,分析该过程中TCP建⽴连接的握⼿过程以及报头各字段的含义,记录实验结果和数据。

(2)尝试利⽤wireshark软件捕获Ping请求中的报⽂,并分析报⽂中各字段的含义,记录实验结果和数据。

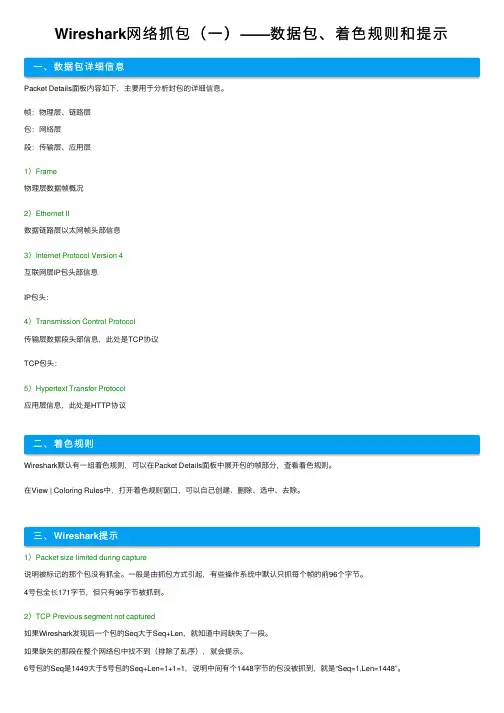

Wireshark网络抓包(一)——数据包、着色规则和提示

Wireshark⽹络抓包(⼀)——数据包、着⾊规则和提⽰⼀、数据包详细信息Packet Details⾯板内容如下,主要⽤于分析封包的详细信息。

帧:物理层、链路层包:⽹络层段:传输层、应⽤层1)Frame物理层数据帧概况2)Ethernet II数据链路层以太⽹帧头部信息3)Internet Protocol Version 4互联⽹层IP包头部信息IP包头:4)Transmission Control Protocol传输层数据段头部信息,此处是TCP协议TCP包头:5)Hypertext Transfer Protocol应⽤层信息,此处是HTTP协议⼆、着⾊规则Wireshark默认有⼀组着⾊规则,可以在Packet Details⾯板中展开包的帧部分,查看着⾊规则。

在View | Coloring Rules中,打开着⾊规则窗⼝,可以⾃⼰创建、删除、选中、去除。

三、Wireshark提⽰1)Packet size limited during capture说明被标记的那个包没有抓全。

⼀般是由抓包⽅式引起,有些操作系统中默认只抓每个帧的前96个字节。

4号包全长171字节,但只有96字节被抓到。

2)TCP Previous segment not captured如果Wireshark发现后⼀个包的Seq⼤于Seq+Len,就知道中间缺失了⼀段。

如果缺失的那段在整个⽹络包中找不到(排除了乱序),就会提⽰。

6号包的Seq是1449⼤于5号包的Seq+Len=1+1=1,说明中间有个1448字节的包没被抓到,就是“Seq=1,Len=1448”。

3)TCP ACKed unseen segment当Wireshark发现被Ack的那个包没被抓到,就会提⽰。

32号包的Seq+Len=6889+1448=8337,说明下⼀个包Seq=8337。

⽽我们看到的是35号包的Seq=11233,意味着8337~11232这段数据没抓到。

数据包抓包分析范文

数据包抓包分析范文一、数据包抓包的基本流程1. 安装Wireshark并启动。

2.选择所需的网络接口进行抓包。

3.设置相关过滤器,以过滤出需要的数据包。

4.开始抓包并观察捕获到的数据包。

5.对数据包进行分析,包括查看协议信息、源IP、目标IP等处理。

二、数据包分析的基本操作1. 过滤器的使用:在Wireshark的过滤器栏中输入相关的过滤规则,可以过滤出特定的数据包。

例如,可以使用过滤器"ip.addr==192.168.1.1"只显示源或目的IP地址为192.168.1.1的数据包。

2. 如何分析数据包的协议:Wireshark针对每个数据包提供了协议栈的信息,在Packet Details窗格中可以查看到每层协议的详细信息。

可以通过查看各层协议的信息,了解协议的使用情况,诊断网络问题。

3. 统计功能的使用:Wireshark提供了一些统计功能,如统计一些协议的使用情况、统计各个IP地址之间的通信量等。

这些统计信息可以帮助我们了解网络的负载情况,发现潜在的问题。

4.寻找网络延迟问题:通过查看数据包的时间戳和响应时间,可以找到网络延迟的问题。

例如,如果响应时间过长,可能是由于网络拥塞或服务器性能问题引起。

5. 分析TCP连接问题:Wireshark提供了TCP分析功能,可以分析TCP连接的建立、维护和中断过程。

通过查看TCP协议头部的相关信息,可以判断网络连接的状态、是否有丢包或重传等问题。

6.安全问题的分析:通过抓包分析,可以检测到一些安全问题,如密码明文传输、未加密的通信等。

通过查看数据包的内容,可以发现潜在的安全隐患,并及时采取措施进行修复。

三、数据包分析的实际案例1.分析HTTP请求:通过抓包分析HTTP请求,可以了解请求的具体内容和响应的状态码。

可以查看HTTP头部的信息,识别用户的操作行为,检查请求是否正常。

2.分析DNS查询:通过抓包分析DNS查询,可以了解域名解析过程的性能和可靠性。

网络层数据包抓包分析

网络层数据包抓包分析一.实验内容(1)使用Wireshark软件抓取指定IP包。

(2)对抓取的数据包按协议格式进行各字段含义的分析。

二.实验步骤(1)打开Wireshark软件,关闭已有的联网程序(防止抓取过多的包),开始抓包;(2)打开浏览器,输入/网页打开后停止抓包。

(3)如果抓到的数据包还是比较多,可以在Wireshark的过滤器(filter)中输入http,按“Apply”进行过滤。

过滤的结果就是和刚才打开的网页相关的数据包。

(4)在过滤的结果中选择第一个包括http get请求的帧,该帧用于向/网站服务器发出http get请求(5)选中该帧后,点开该帧首部封装明细区中Internet Protocol 前的”+”号,显示该帧所在的IP包的头部信息和数据区:(6)数据区目前以16进制表示,可以在数据区右键菜单中选择“Bits View”以2进制表示:(注意:数据区蓝色选中的数据是IP包的数据,其余数据是封装该IP包的其他层的数据)回答以下问题:1、该IP包的“版本”字段值为_0100_(2进制表示),该值代表该IP包的协议版本为:√IPv4□IPv62、该IP包的“报头长度”字段值为__01000101__(2进制表示),该值代表该IP包的报头长度为__20bytes__字节。

3、该IP包的“总长度”字段值为___00000000 11101110___ (2进制表示),该值代表该IP包的总长度为__238__字节,可以推断出该IP包的数据区长度为__218__字节。

4、该IP包的“生存周期”字段值为__01000000__ (2进制表示),该值代表该IP包最多还可以经过___64__个路由器5、该IP包的“协议”字段值为__00000110__ (2进制表示) ,该值代表该IP包的上层封装协议为__TCP__。

6、该IP包的“源IP地址”字段值为__11000000 1010100000101000 00110011__ (2进制表示) ,该值代表该IP包的源IP地址为_192_._168_._40_._51_。

网络层数据包抓包分析

网络层数据包抓包分析引言:在计算机网络中,网络层是由网络协议和路由器实现的一种协议层,用于在不同的网络之间进行数据传输。

网络层数据包抓包分析是一种技术,通过捕获网络流量来分析和诊断网络通信问题。

本文将介绍网络层数据包抓包分析的背景、工具和实际应用,帮助读者理解并运用该技术。

一、背景在计算机网络中,网络层是实现数据传输的核心部分。

网络层负责将传输层的数据分组打包成数据包,并根据网络地址将它们发送到目标主机或网络。

网络层数据包抓包分析可以帮助我们深入了解网络中的数据传输过程,以及定位和解决网络通信故障。

二、工具1. WiresharkWireshark是一款开源的网络协议分析工具,可以捕获和解析网络数据包。

它支持多种协议,包括Ethernet、IP、TCP和UDP等。

Wireshark可以在各种操作系统上运行,并且提供了丰富的过滤和统计功能,便于对网络流量进行分析和排查问题。

2. tcpdumptcpdump是一个命令行工具,用来捕获和分析网络数据包。

它可以在多种操作系统上使用,并且支持各种网络协议。

tcpdump可以通过命令行参数进行不同层次、不同协议的过滤,并将捕获的数据包保存到文件中,方便后续分析。

3. WinPcapWinPcap是一个Windows平台上的网络抓包库,它提供了一个对网络数据包进行捕获和处理的接口。

许多网络抓包工具都基于WinPcap开发,包括Wireshark和tcpdump等。

通过使用WinPcap,可以在Windows系统上进行网络数据包的抓包分析工作。

三、实际应用1. 诊断网络问题网络层数据包抓包分析可以帮助诊断网络通信问题,如网络延迟、丢包、带宽不足等。

通过捕获网络数据包,我们可以分析数据包的发送和接收时间、路径以及传输速率等信息,从而确定问题的原因,并采取相应的措施进行修复。

2. 监控网络流量网络层数据包抓包分析还可以用于监控网络流量,了解网络中不同主机之间的通信情况。

传输层数据包抓包分析

传输层数据包抓包分析传输层是计算机网络中的一个重要层次,负责实现可靠的数据传输。

在进行传输层数据包的抓包分析时,我们可以从以下几个方面来分析:1.数据包的协议首先,我们要确定抓到的数据包是属于哪个传输层协议的。

在互联网中,最常用的传输层协议是传输控制协议(TCP)和用户数据报协议(UDP)。

通过查看数据包的头部信息,我们可以确定数据包所使用的协议。

如果数据包的目的端口号是80或443,那么该数据包很可能是使用TCP协议进行HTTP或HTTPS通信的;而如果数据包的目的端口号是53,那么该数据包很可能是使用UDP协议进行域名解析的。

2.数据包的源和目的地址在抓包分析中,我们也要关注数据包的源地址和目的地址。

通过分析源地址和目的地址,我们可以了解到数据包的流向和通信的源和目的地。

同时,我们还可以通过比较源地址和目的地址的变化来追踪网络路径的变动。

3.数据包的序号和确认号对于TCP协议的数据包,我们还需要关注数据包的序号和确认号。

序号表示本次传输的数据包的序列号,而确认号表示已经成功接收的数据包的序号。

通过比较数据包的序号和确认号,我们可以了解到当前传输的数据包是否有丢失或重复。

4.数据包的负载最后,我们还需要关注数据包的负载。

数据包的负载是指传输层以上的数据部分,可以是应用层的数据、应用层头部信息或其他额外信息。

通过查看数据包的负载,我们可以了解到具体的应用层协议和数据内容。

抓包分析可以通过网络抓包工具来实现,比如Wireshark等。

在进行抓包分析时,可以按照以下步骤进行:1.配置网络抓包工具,选择合适的网卡和过滤规则。

2.开始抓包,进行数据传输操作。

3.停止抓包,保存抓到的数据包。

4.打开抓包文件,查看数据包的协议、源地址、目的地址、序号和确认号等信息。

5.对相关数据包进行分析,比如分析请求和响应的关系、数据包的流向和路径变动等。

6.根据具体需要,可以进一步分析数据包的负载,获取更详细的信息。

通过传输层数据包的抓包分析,我们可以了解到网络传输的细节,从而帮助我们定位和解决网络问题,提高网络的性能和可靠性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络层数据包抓包分析

一.实验内容

(1)使用Wireshark软件抓取指定IP包。

(2)对抓取的数据包按协议格式进行各字段含义的分析。

二.实验步骤

(1)打开Wireshark软件,关闭已有的联网程序(防止抓取过多的包),开始抓包;

(2)打开浏览器,输入/网页打开后停止抓包。

(3)如果抓到的数据包还是比较多,可以在Wireshark的过滤器(filter)中输入http,按“Apply”进行过滤。

过滤的结果就是和刚才打开的网页相关的数据包。

(4)在过滤的结果中选择第一个包括http get请求的帧,该帧用

于向/网站服务器发出http get请求

(5)选中该帧后,点开该帧首部封装明细区中Internet Protocol 前的”+”号,显示该帧所在的IP包的头部信息和数据区:

(6)数据区目前以16进制表示,可以在数据区右键菜单中选择“Bits View”以2进制表示:

(注意:数据区蓝色选中的数据是IP包的数据,其余数据是封装该IP包的其他层的数据)

回答以下问题:

1、该IP包的“版本”字段值为_0100_(2进制表示),该值代表该IP包的协议版本为:

√IPv4

□IPv6

2、该IP包的“报头长度”字段值为__01000101__(2进制表示),该值代表该IP包的报头长度为__20bytes__字节。

3、该IP包的“总长度”字段值为___00000000 11101110___ (2进制表示),该值代表该IP包的总长度为__238__字节,可以推断出该IP包的数据区长度为__218__字节。

4、该IP包的“生存周期”字段值为__01000000__ (2进制表示),该值代表该IP包最多还可以经过___64__个路由器

5、该IP包的“协议”字段值为__00000110__ (2进制表示) ,该值代表该IP包的上层封装协议为__TCP__。

6、该IP包的“源IP地址”字段值为__11000000 10101000

00101000 00110011__ (2进制表示) ,该值代表该IP包的源IP地址为_192_._168_._40_._51_。

7、该IP包的“目的IP地址”字段值为__01110111 10010010 01001010 00110000__(2进制表示) ,该值代表该IP包的目的IP地址为__119__.__146__.__74__.__48__。