rehadhat6配置svn实现AD身份验证

AD域用户同步实名审计和实名管理配置及使用 说明

AD域用户同步实名审计和实名管理 配置及使用说明北京百卓网络有限公司2010年1月29日目录1.实名审计和实名管理功能简介 (2)2.AD域服务器配置说明 (3)3.PatrolFlow设备配置说明 (8)4.实名同步使用说明 (9)4.1 静态分配IP时,一个域帐号登陆一台PC实名情况 (9)4.2 动态获取IP时,一个域帐号登陆一台PC实名情况 (10)4.3 多个域帐号登陆一台PC时实名情况 (10)4.4 多个域帐号登陆多台PC时实名情况 (12)5.故障诊断 (13)1.实名审计和实名管理功能简介AD域用户实名审计和实名管理是百卓网络PatrolFlow信息安全网关设备的一个功能,此功能是针对微软AD域环境,通过与域帐号进行同步,解决了用户的实名审计和实名管理的问题。

实名审计:通过与AD域帐号进行实名同步,可基于用户域帐号形式,实名记录用户的上网行为,以便于网管人员更直观查询用户行为。

实名管理:通过与AD域帐号进行实名同步,可基于用户域帐号对象,为各用户分别配置不同的上网策略,以便于网管人员更灵活的管理用户的上网行为。

AD域环境网络拓扑图工作原理简介:在微软域环境中,当客户端PC每次域登陆时,自动从域服务器上执行预先定义的组策略,该组策略向客户端PC推送登陆脚本,该脚本将PC的IP地址和域帐号推送到PatrolFlow设备,并进行用户名同步;当客户端PC域注销时,执行注销脚本,将该域帐号置为离线状态。

AD域帐号同步PatrolFlow设备界面2.AD域服务器配置说明第一步:单击“开始”,单击“管理工具”,单击“Active Directory 用户和计算机”,如下图。

第二步:点选域名,单击鼠标右键,选择“属性”,如下图。

第三步:在弹出的域属性窗口中,选择“组策略”标签,如下图。

第四步:点选“Default Domain Policy”后,单击“编辑”按钮,如下图。

第五步:用户配置→Windows设置→脚本(登陆/注销),在右侧窗口,点选“登陆”,单击“属性”,如下图。

4麒麟开源堡垒机LDAP及AD集成认证使用方式

麒麟开源堡垒机AD及L D AP集成说明

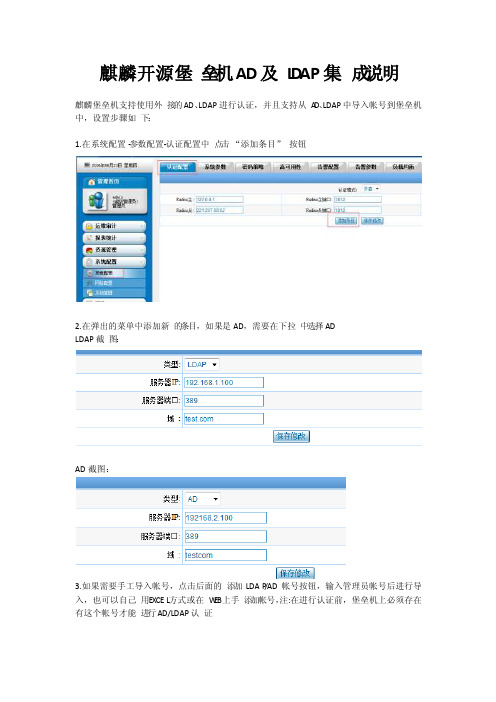

麒麟堡垒机支持使用外接的AD、LDAP进行认证,并且支持从A D、LDAP中导入帐号到堡垒机中,设置步骤如下:

1.在系统配置-参数配置-认证配置中点击“添加条目”按钮

2.在弹出的菜单中添加新的条目,如果是AD,需要在下拉中选择AD

LDAP截图:

AD截图:

3.如果需要手工导入帐号,点击后面的添加LDAP/AD帐号按钮,输入管理员帐号后进行导入,也可以自己用E XCEL方式或在W E B上手添加帐号,注:在进行认证前,堡垒机上必须存在有这个帐号才能进行AD/LDAP认证

4.编辑相应的帐号,在认证方式部分,勾上AD或L DAP认证,优先登录试,可以选择刚才设置的AD或LDAP认证

5.登录时,左侧选中相应的登录试,输入AD/LDAP密码即可以进行登录

注:目前AD/LDAP只支持WEB方式,不支持透明登录试,因此,如果非要用户登录,可以做如下设置:

1.在启用AD/LDAP登录时,将认证(使用本地密码认证)勾除,让用户在WE B登录时必须用LDAP/AD进行认证

2.勾上WEBPORTAL,如果勾上WE BPORT AL,用户在进行透明登录时,必须要WEB在线,即用户必须使用WEB通过AD/LDAP登录后才能用透明登录。

CentOS6下配置SVN

基本步骤:1、安装必需的subversion2、创建版本库3、配置用户和权限4、钩子和svn常用命令说明一、安装subversion在这里我们使用yum来安装subversion,使用以下命令即可完成。

[root@localhost ~]# yum -y install subversion二、创建版本库[root@localhost ~]# mkdir -p /home/svn/project01[root@localhost ~]# svnadmin create /home/svn/project01三、版本库管理配置进行刚才创建的版本库目录下的conf目录,可以看到有三个文件。

[root@localhost ~]# cd /home/svn/project01/conf[root@localhostconf]# lsauthzpasswdsvnserve.confsvnserve.conf这个是版本库的配置文件passwd这个是记录用户帐号密码的文件authz这个则是记录组、权限和身份验证的文件1、配置svnserve.conf文件这里需要设置以下几处anon-access = none 指定匿名权限,默认为可读,现设置匿名无权限auth-access = write 用户有写权限password-db = passwd账号密码文件的路径,psswd文件也可复制一份,命名为passwd.conf这样可以知道是配置文件,也可以放到其它目录下authz-db = authz同上注意去掉#注释以后配置一定要顶格写,下同。

[root@localhostconf]# visvnserve.confanon-access = noneauth-access = writepassword-db = passwdauthz-db = authz2、配置passwd该文件中记录svn用户名密码,以(帐号= 密码)或(帐号: 密码)的形式进行储存。

基于saslauthd构建AD验证的SVN服务器

AD验证的SVN服1206务器开始就有讲到SVN大致有一下3种验证方式:1. 明文记录conf/passwd文件2. subversion + Apache + mod_dav模块,Windows Server AD域验证3. subversion + Cyrus SASL,Windows Server AD域验证第一种是既不安全也不方便管理;第二种轻松简单就很容易整合AD验证,而且可以使用web的方式在线浏览svn库,支持较大规模的开发,缺点就是Apache大大增加了攻击面,对于公司软件代码就是公司机密。

访问使用http或者https协议第三种是通过独立服务器方式运行,svnserve相对apache轻量级,简单小巧。

使用svn://自己的一套协议进行通信。

AD验证的SVN服1206务器环境说明:本文假设已经安装并架设好Windows AD服务器,在此AD中有一个SVN的组织单位,并建有luke及jack两个用户以及一个LDAP查询账户svn<svn账户密码是svn123ab*>(如果在生产环境中LDAP查询账户最好设置密码永不过期及用户不能更改密码).SVN服务器配置之saslauthd配置:1.检查是否安装cryus-saslAD验证的SVN服1206务器[root@Node2 ~]# rpm -qa |grep cyrus-saslcyrus-sasl-lib-2.1.23-15.el6_6.1.x86_64cyrus-sasl-2.1.23-15.el6_6.1.x86_64#如果未安装可以使用yum方式进行安装[root@Node2 ~]# yum -y install cyrus-sasl cyrus-sasl-lib cyrus-sasl-plain2.检查saslauthd有几种验证方式[root@Node2 ~]# saslauthd -vsaslauthd 2.1.23authentication mechanisms: getpwent kerberos5 pam rimap shadow ldap#从以上可知,有以下6种方式getpwent、kerberos5、pam、rimap、shadow、ldap。

基于AD的统一身份认证服务技术实现和管理策略

AD 系统作为企业唯一账号库 ,其信息 的权威性取决于 准确性 、实时性 、规范 性 。信息 的初始化过程 如果能 够借助人 事管理及其信 息化项 目,将提高信 息 的权威

性 ,降低 初始化过程 的难度 。企业人力 资源管理 系统

3 4

信 息系统 工程 I 2 0 1 3 . 6 2 O

开发平台 、上线时间 、 用户数量存在差异。应用系统在上 线初期 ,建立 了独立的账号库 ,具有独立的身份认证功 能。然而,随着应用系统数量的增加 ,没有统一身份认证

到底使 用哪个认证 源 、使用何 种认 证方式来 认证 的。

通过采用Ke r b e r o s 认证模块 ,J AA S 规范 了认证 和授 权 的访 问接 口,实现与A D的集成 。S P N E G O 是 “ 简单 和 受保护 的协商机制 ”协议 ,是微软提 出基于GS S . AP I 认证机制的安全协议 。S P N E GO 扩展了Ke r b e r o s 协议 , 并于2 0 0 5 年被 国际技术标准化组织采用 为J A V A 应 用程序 提供通用的身份验证和授权服 务 。J AAS 对J A 、 应用程序 屏蔽 了底 层的认证 细节 , 使得应用程序可以只与J A AS 接 口打交道 ,而不用关 心

目前 ,各企事 业单位 的部署 多种应用 系统 ,如 : E R P 、O A、邮件 、门户等 。这些应用系统的部署模式 、

统统一身份认证及单点登录的目标越来越重要 。

二 、技术 实现

身份认证系统主要功能是对用户进行登录认证 ,生 成统一 的认证标志 ( T i c k e t ),对标志进行效验 。透过 多种应用的身份认 证系统 ,实现应用系统之 间互换认证

通过开发微软K e r b e r o s 安全服务提供程序( 简称S S P ) ,为 S A P 应用提供基于K e r b e r o s 协议的A J ] r 认证和网络通讯加密

dotnet core addauthentication 用法

dotnet core addauthentication 用法"dotnet core addauthentication 用法"是指在使用.NET Core开发应用程序时,通过添加身份验证功能来保护应用程序的访问权限。

本文将以答案的形式提供一步一步的指导,涵盖了从理解身份验证的基础知识到在.NET Core应用程序中实现身份验证的具体步骤。

1. 什么是身份验证?身份验证是一种确认用户身份的过程,通常涉及到验证用户提供的凭证(例如用户名和密码)的有效性。

通过身份验证,应用程序可以确定用户是否具有访问权限。

2. 为什么需要身份验证?身份验证是保护应用程序免受未经授权访问的关键方式之一。

通过身份验证,应用程序可以验证用户的身份,以确保只有经过授权的用户可以访问受保护的资源。

3. 如何在.NET Core应用程序中添加身份验证?在.NET Core应用程序中,可以使用内置的身份验证中间件和 Core Identity库来轻松地实现身份验证功能。

下面是一步一步的指导:第一步:创建一个新的.NET Core Web应用程序首先,打开命令行界面或使用Visual Studio创建一个新的.NET CoreWeb应用程序项目。

可以使用以下命令在命令行中创建一个新的.NET Core Web应用程序:dotnet new web -o MyAuthenticationApp这将在名为“MyAuthenticationApp”的目录中创建一个新的.NET Core Web应用程序项目。

第二步:安装Microsoft.AspNetCore.Authentication和Microsoft.AspNetCore.Identity接下来,需要安装`Microsoft.AspNetCore.Authentication`和`Microsoft.AspNetCore.Identity`包。

可以使用以下命令在命令行中安装这些包:dotnet add package Microsoft.AspNetCore.Authentication dotnet add package Microsoft.AspNetCore.Identity这些包将提供.NET Core身份验证和 Core Identity所需的必要功能。

微软ad 验证方法

微软ad 验证方法微软AD(Active Directory)验证方法在企业网络中,微软的AD(Active Directory)是一种常用的身份验证和访问控制解决方案。

它提供了一种集中管理用户、计算机和其他设备的方法。

为了确保网络安全,必须正确配置和验证AD。

本文将介绍微软AD的验证方法,以确保系统的安全性和稳定性。

一、用户验证用户验证是AD的基本功能之一。

在用户登录时,AD会验证用户的身份,以确保只有授权用户才能访问系统资源。

用户验证可以通过以下几种方式进行:1. 用户名和密码验证:用户输入用户名和密码后,AD会将其与存储在域控制器中的用户数据库进行比对。

如果匹配成功,则用户被授权访问系统资源。

2. 双因素认证:除了用户名和密码验证外,还可以使用双因素认证提高安全性。

双因素认证通常结合密码和硬件或软件令牌、生物识别等因素,以确保用户身份的准确性。

二、设备验证除了用户验证外,AD还提供了设备验证的功能。

设备验证可以通过以下方式进行:1. MAC地址过滤:可以在AD中配置MAC地址过滤规则,只允许特定MAC地址的设备连接到网络。

这种方式可以限制非授权设备的访问。

2. 证书认证:可以为设备颁发证书,并在AD中配置证书信任链。

只有携带有效证书的设备才能连接到网络。

三、访问控制AD还提供了强大的访问控制功能,可以对用户和设备的访问进行精细化管理。

以下是一些常用的访问控制方法:1. 用户组和权限:可以将用户分组,并为每个用户组分配不同的权限。

这样可以根据用户的职责和需求,将其授权访问特定的系统资源。

2. OU(组织单位)和GPO(组策略对象):可以通过OU和GPO 来管理用户和计算机的访问控制策略。

通过组织单位的层级结构和组策略对象的配置,可以实现对不同组织单位和计算机的不同访问控制策略。

四、监控和审计为了确保AD的安全性,需要对其进行监控和审计。

以下是一些常用的监控和审计方法:1. 安全日志记录:AD会记录用户登录、权限修改、访问拒绝等安全事件,并将其记录在安全日志中。

通用ERP软件AD身份认证的实现

能 实 现 对 于 不 同 用 户 的 访 问 控 制 和 记 录 。活 动 目 录(ci i c A t eDr - v e tr 1是 Widw 00 网络 体 系 结 构 中一 个 基 本 且 不 可 分 割 o 1[ ] y n o s2 0 的部 分 . 供 了一 套 为 分 布式 网 络 环 境 设 计 的 目录 服 务 。 活动 目 提 录 使 得 组 织 机 构 可 以 有 效 地 对 有 关 网络 资 源 和 用 户 信 息 进 行 共 享 和 管 理 。 目录 服务 在 网络 安 全 方 面 扮 演 着 中心 授 权 机 构 的 角 色 . 而使 操 作 系 统 可 以 轻 松 地 验 证 用 户 身 份 并 控 制 其 对 网 络 资 从

摘要 : 统 E 传 RP软 件 分散 的 身份 认 证 方 式 不利 于企 业 信 息 平 台 的 一体 化 建 设 。基 于 活动 目录服 务 和 HT P协 议 ,' 自定 义 的 身 T 4用 1

份认 证 组件 . 认 证 过 程 统 一 由 I t n t 将 n e e 目录服 务 器 完成 , 此 克服 了 多点 登 录 的 弊 端 。 r 由

本店资源来源于互联网版权为原作者所有请下载试用者二十四小时后删除试用后请购买正版的资源

维普资讯

・

研究开发・ ・ ・ ・ ・・

电 脑 知 识 与 技 术

通 用 E P软件 AD身份认证 的实现 R

罗 剑

( 江 经济 职 业技 术 学 院 经 济信 息 系 , 江 杭 州 3 0 1 ) 浙 浙 10 8

Ab ta tThe de tt ut n c to m od o r dton lER P s isrbutd, c e a an t he o tu to o n eprs nf r a o sr c: i n y a he t a n i i i e f ta i i a i d ti e whih go s g i s t c m r c n f e tr ie i o m t n i i fa e or M a n s fsl-d fn d I c m po n nd I e e rm w k. ki g u e o f e e A o e i ne ta nt m tAD e v ru t e I pr cesi c o pihe i e od bae s r e ,nii A o s sa c m ls d Thsm t v h s d on AD e - s F vc nd H TTP o oc ve c e e fu tm a e b u tpe—sg ie a pr t olo rom st a l d y m l i l in—o h n.

AD域认证配置集成数字证书(iTrusCA)

A D域认证配置集成数字证书(i T r u s C A) -CAL-FENGHAI.-(YICAI)-Company One1基于Windows 2008 R2搭建域控、域认证、智能卡登录部署说明北京天威诚信电子商务服务有限公司2011年8月文档属性文档变更目录一、安装DNS服务和安装IIS服务.................................................................错误!未定义书签。

二、配置活动目录............................................................................................错误!未定义书签。

三、安装证书服务............................................................................................错误!未定义书签。

四、配置证书服务............................................................................................错误!未定义书签。

五、申请注册代理证书....................................................................................错误!未定义书签。

六、在下配置、申请智能卡域用户证书到USBKey.......................................错误!未定义书签。

七、配置活动目录信任集成项说明................................................................错误!未定义书签。

SVN权限配置详解

SVN权限配置详解SVN权限详细配置本章将详细介绍SVN权限配置涉及的两个配置⽂件, svnserve.conf 和 authz.conf,通过对配置逐⾏的描述,来阐明其中的⼀些细节含义。

除此之外的其他配置、安装等内容,不是本⽂重点,读者若有什么疑问,请参考后⾯“参考⽂献”中列出的⼀些⽂档。

这⾥⾸先要注意⼀点,任何配置⽂件的有效配置⾏,都 **不允许存在前置空格** ,否则程序可能会出错,给你⼀个 ``Option expected``的提⽰。

也就是说,如果你直接从本⽂的纯⽂本格式中拷贝了相关的配置⾏过去,需要⼿动将前置的4个空格全部删除。

当然了,如果你觉得⼀下⼦要删除好多⾏的同样数⽬的前置空格是⼀件苦差使,那么也许 UltraEdit 的“Column Mode”编辑模式,可以给你很⼤帮助。

1、svnserve.conf``SVN\conf\svnserve.conf`` ⽂件,是 svnserve.exe 这个服务器进程的配置⽂件,我们逐⾏解释如下。

⾸先,我们告诉 svnserve.exe,⽤户名与密码放在passwd.conf ⽂件下。

当然,你可以改成任意的有效⽂件名,⽐如默认的就是 passwd::password-db = passwd.conf接下来这两⾏的意思,是说只允许经过验证的⽤户,⽅可访问代码库。

那么哪些是“经过验证的”⽤户呢?噢,当然,就是前⾯说那些在passwd.conf ⽂件⾥⾯持有⽤户名密码的家伙。

这两⾏的等号后⾯,⽬前只允许read write none 三种值,你如果想实现⼀些特殊的值,⽐如说“read-once”之类的,建议你⾃⼰动⼿改源代码,反正它也是⾃由软件::anon-access = noneauth-access = write接下来就是最关键的⼀句呢,它告诉 svnserve.exe,项⽬⽬录访问权限的相关配置是放在 authz.conf ⽂件⾥::authz-db = authz.conf当然,svn 1.3.2 引⼊本功能的时候,系统默认使⽤ authz ⽽不是 authz.conf 作为配置⽂件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2 安装 linux 服务器基本配置

2.1 安装 linux 服务器

安装过程省略

备注 域名

2.2 基本网络设置

配置 IP 地址修改 eth0 地址为 192.168.0.221 网关 192.168.0.50 [root@svn ~]# cat /etc/sysconfig/network-scripts/ifcfg-eth0 DEVICE="eth0" HWADDR="00:0C:29:02:01:AB" NM_CONTROLLED="yes" ONBOOT="yes"

collisions:0 txqueuelen:1000

RX bytes:178980 (174.7 KiB) TX bytes:48409 (47.2 KiB)

[root@svn ~]# route -n

Kernel IP routing table

Destination Gateway

Genmask

IPADDR=192.168.0.221

NETMAKS=255.255.255.0

GATEWAY=192.168.0.50

[root@svn ~]# ifconfig ehth0

ehth0: error fetching interface information: Device not found

| 1.9 kB 00:00

server/filelists

| 2.8 MB 00:00

server/primary

| 1.3 MB 00:00

server/other

| 1.1 MB 00:00

server/group_gz

| 1.1 kB 00:00

server

2679/2679

server

2679/2679

4.4 创建访问控制文件

暂时设置所有用户能读取 it 项目库,只有 admin 组能修改(以后细化) [root@svn conf.d]# cat /home/svn/.access [groups] admin = kangdebo,dengdongsheng net = zhangyunyu server = dengdongsheng,zhupeng,guoyang [/] * = rw [abc:/] *=r @admin=rw

Flags Metric Ref Use Iface

192.168.0.0 0.0.0.0

Hale Waihona Puke 255.255.255.0 U 1

0

0 eth0

配置 DNS 指向 192.168.0.210

[root@svn ~]# cat /etc/resolv.conf

# Generated by NetworkManager

5 访问测试

5.1 重启动 apache 服务

重新启动 apache 服务 [root@svn conf.d]# service httpd restart

5.2 使用浏览器访问

http://192.168.0.221/svn/it

6 上传项目库

客户端安装 TortoiseSVN 软件,通过 TortoiseSVN 管理 SVN 安装过程省略 上面导入项目到 svn 服务器,客户端 E:\it\SVN 为项目库备份

# DOMAIN=

nameserver=192.168.0.210

测试能否解析

[root@svn ~]# nslookup

Server:

192.168.0.210

Address:

[root@svn ~]# ifconfig eth0

eth0

Link encap:Ethernet HWaddr 00:0C:29:02:01:AB

inet addr:192.168.0.221 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe02:1ab/64 Scope:Link

Rehadhat6 配置 svn 实现 AD 身份验证

华通伟业系统网络部-邓东生 2011-2015

1 环境说明

SVN 安装 redhat6 系统,域控为 windows2008 域

服务器系统

服务器作用

服务器 IP

redhat6

SVN 服务器

192.168.0.221

windows2008

域控

192.168.0.210

4 基本 subversion 创建

4.1 创建 subversion 版本库

Subversion 基目录位于/home/svn,库名称为 it [root@svn ~]# mkdir -p /home/svn/it [root@svn ~]# svnadmin create --fs-type fsfs /home/svn/it [root@svn ~]# ls /home/svn/it conf db format hooks locks README.tx

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1656 errors:0 dropped:0 overruns:0 frame:0

TX packets:337 errors:0 dropped:0 overruns:0 carrier:0

192.168.0.210#53

Name: Address: 192.168.0.205 配置时间服务器同步时间 [root@svn ~]# ntpdate 10.0.0.1 15 Feb 19:06:29 ntpdate[3617]: step time server 10.0.0.1 offset -28787.229142 sec [root@svn ~]# date 2011 年 02 月 15 日 星期二 19:06:33 CST [root@svn ~]# which ntpdate /usr/sbin/ntpdate

进入/etc/yum.repos.d 创建 server.repo 文件

[root@svn ~]# cat /etc/yum.repos.d/server.repo

[server]

name=server

baseurl=ftp://pub:password@192.168.0.156/rhcl6/Packages

[root@svn ~]# echo "/usr/sbin/ntpdate 10.0.0.1" >> /etc/rc.d/rc.local 也可以使用 crontab 这里设置开机同步

2.3 配置 yum

网络中 yum 服务器为 ftp://ftp://pub:password@/rhcl6/Packages

4.5 调整权限

调整/home/svn 目录权限为 755,设置 apache 用户能完全控制/home/svn 目录 [root@svn conf.d]# chmod -R 755 /hoe/svn [root@svn conf.d]# setfacl -R -m apache:rwx /home/svn

#设置能连接域的用户和密码 AuthLDAPBindDN "CN=administrator,CN=Users,DC=shanxicoal,DC=cn" AuthLDAPBindPassword "********" #设置 LDAP 服务器位置配置如下 AuthLDAPURL "ldap://192.168.0.210:389/DC=shanxicoal,DC=cn?sAMAccountName?sub?(objectClass=*)" Require valid-user </Location>

server

2679/2679

Metadata Cache Created

3 安装 apache 和 subversion 软件

使用 yum 安装 subversion mod_dav_svn httpd

运行下面命令 [root@svn ~]# yum -y install subversion mod_dav_svn httpd 检查是否安装完成 [root@svn ~]# rpm -q subversion mod_dav_svn httpd subversion-1.6.11-2.el6.i686 mod_dav_svn-1.6.11-2.el6.i686 httpd-2.2.15-5.el6.i686 设置 apache 开机启动 [root@svn ~]# chkconfig httpd on

# No nameservers found; try putting DNS servers into your

# ifcfg files in /etc/sy

nameserver 192.168.0.210

# DNS1=xxx.xxx.xxx.xxx

nameserver=192.168.0.210

4.2 通过 svnlook 查看项目库的信息

[root@svn ~]# svnlook info /home/svn/it 2011-02-15 19:20:44 +0800 (二, 2011-02-15) 0 没有到导入数据,项目库为空

4.3 配置 apache

配置 Apache 模块 通过 web 来访问 subversion 版本库,修改/etc/httpd/conf.d/subversion.conf 修改前备份 subversion.conf root@svn ~]# cd /etc/httpd/conf.d [root@svn conf.d]# cp subversion.conf subversion.conf.bak 修改配置如下(注意这里配置和域连接) [root@svn conf.d]# cat subversion.conf #加载库模块 LoadModule dav_svn_module modules/mod_dav_svn.so LoadModule authz_svn_module modules/mod_authz_svn.so <Location /svn/> DAV svn #svn 目录 SVNParentPath /home/svn # SVNListParentPath On #控制文件位置后面编辑 AuthzSVNAccessFile /home/svn/.access AuthzLDAPAuthoritative off AuthType Basic AuthName "subversion server" #认证方式使用 LDAP AuthBasicProvider ldap