CheckPoint防火墙热备实施方案

“防火墙”实施方案

“防火墙”实施方案防火墙是网络安全的重要组成部份,它可以匡助阻挠未经授权的访问和恶意攻击,保护网络免受威胁。

为了有效地实施防火墙,需要制定详细的方案并严格执行。

本文将介绍防火墙的实施方案,匡助您更好地保护网络安全。

一、确定需求和目标1.1 确定网络规模和拓扑结构:了解网络规模和拓扑结构是实施防火墙的第一步,可以匡助确定需要保护的网络资源和关键节点。

1.2 确定安全策略和规则:根据实际需求确定安全策略和规则,包括允许和禁止的访问控制列表,以及应对各类攻击的应急预案。

1.3 确定预算和资源:评估实施防火墙所需的预算和资源,包括硬件设备、软件许可和人力支持等。

二、选择合适的防火墙设备2.1 硬件防火墙:硬件防火墙通常具有更高的性能和安全性,适合于大型企业或者高风险环境。

2.2 软件防火墙:软件防火墙通常安装在服务器或者终端设备上,适合于小型企业或者个人用户。

2.3 云防火墙:云防火墙可以提供弹性和灵便性,适合于需要动态调整防火墙策略的场景。

三、配置防火墙策略3.1 设置访问控制列表:根据安全策略和规则设置访问控制列表,限制不必要的网络访问。

3.2 启用入侵检测和谨防功能:配置防火墙的入侵检测和谨防功能,及时发现并阻挠恶意攻击。

3.3 定期更新防火墙规则:定期更新防火墙规则和软件版本,确保防火墙的有效性和安全性。

四、监控和审计防火墙运行状态4.1 实时监控网络流量:通过防火墙日志和监控工具实时监控网络流量,及时发现异常行为。

4.2 定期审计防火墙日志:定期审计防火墙日志,分析网络活动和安全事件,及时发现潜在威胁。

4.3 响应安全事件:根据监控和审计结果,及时响应安全事件,采取必要的应对措施,保护网络安全。

五、定期评估和优化防火墙策略5.1 定期安全漏洞扫描:定期进行安全漏洞扫描,发现潜在漏洞并及时修复。

5.2 优化防火墙策略:根据实际情况定期优化防火墙策略,提高网络安全性和性能。

5.3 培训和意识提升:定期组织网络安全培训和意识提升活动,提高员工对网络安全的重视和应对能力。

NGX_R70_CheckPoint_防火墙双机热备安装文档

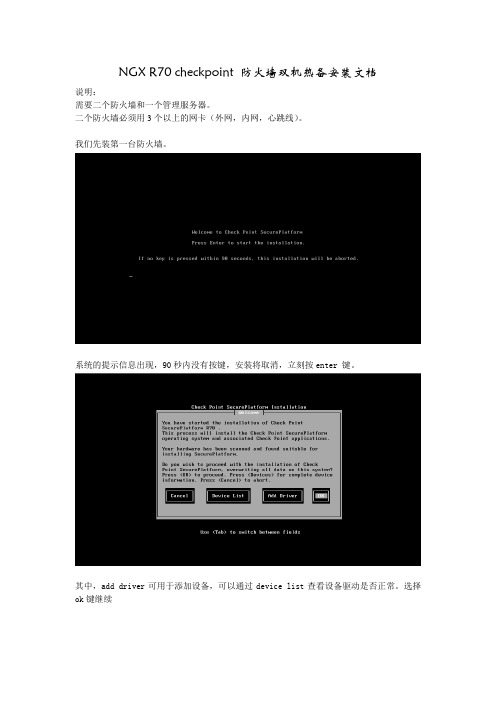

NGX R70 checkpoint 防火墙双机热备安装文档说明:需要二个防火墙和一个管理服务器。

二个防火墙必须用3个以上的网卡(外网,内网,心跳线)。

我们先装第一台防火墙。

系统的提示信息出现,90秒内没有按键,安装将取消,立刻按enter 键。

其中,add driver可用于添加设备,可以通过device list查看设备驱动是否正常。

选择ok键继续选择你要安装的软件刀片。

动态路由的选择,如果不需要就选第一个。

选择US 键盘。

配置。

配置第一个防火墙的IP和默认网关,为避免冲突我们把WEB https://192.168.1.254:4434/访问的端口改成4434格式化你的硬盘选择OK。

安装完成OK,重新启动。

第二台防火墙的安装,和第一台一样(IP不太一样)。

立即按回车90秒以内。

选择OK按自己的需求选择软件刀片选择路由是否需要动态路由。

不需要选第一个。

US键盘编辑第一端口方便进入WEB https://192.168.1.253:4434/进行配置。

配置IP和默认网关。

修改成4434端口。

格式化。

重新启动。

在IE浏览器输入https://192.168.1.254:4434/进行第一台防火强的环境配置。

默认帐号和密码都是admin输入一个新的密码。

下一步。

配置3个接口,外网,内网,和心跳线。

配置外网的默认网关。

配置对应的DNS。

修改一下防火强的名称。

时间配置。

下一步,所有人都人访问这个CLIENT。

集群中的checkpoint防火墙此界面只选择安全网关Security Gateway,不需要在每个集群成员中安装管理服务Security ManagementSecurity Management组件需要安装到一个独立的服务器上(Windows/liunx均可),以便统一管理集群中的各个网关成员我们要配置的防火墙集群,所以这里的网关类型选择“this gateway is a member of a cluster”(这个网关是一个集群的成员)。

checkpoint双机热备

checkpoint双机热备Cluster XL-----高可用性和负载均衡介绍Cluster XLCheck Point防火墙的ClusterXL功能是一个基于软件的高可用性和负载分担解决方案。

它能够在属于同一个ClusterXL群组里面的checkpoint网关上分配网络流量。

并且一个checkpoint网关出现故障不能工作的情况下,其他同组成员能过接替他的工作,保证网络能过正常、安全的为企业服务。

ClusterXL工作的条件是:Cluster 需要两台以上的checkpoint 防火墙,而且这两台防火墙的系统平台要一致,软件版本也要一致.拓扑图如下所示:群控制协议Cluster Control Protocol (CCP)将checkpoint网关加入的一个群组。

Ccp使用udp8116端口,群组内的设备使用此端口发送保活数据包报告他们的状态,同步成员时钟。

高可用性在故障切换期间能过保持所有链接的弹性安全,包括vpn链接。

如果一个主用网关不可用,所有的会话无需终端就可以安全的继续下去。

用户不需要重新连接和重新认证,也不需要知道备用网关接管了业务。

负载均衡通过负载均衡,在多个网关之见分配流量,ClusterXL可以扩展vpn的性能能力。

一个集群最多可以部署五个网关。

配置说明以两台checkpoint防火墙为例说明集群的配置过程。

实计环境如下:说明防火墙A、B使用三台交换机相连一台用于连入外网(outside)一台用于连入内网(inside)一台用于连接集群防火墙实现防火墙同步(心跳线)注意:若只有两台防火墙做集群心跳线可用网线直接相连1、新安装两台checkpoint防火墙(处不同地方均不在做说明)从ht tps登陆设备安装防火墙组件选择安装组件集群中的checkpoint防火墙此界面只选择安全网关VPN-1 Power,不需要在每个集群成员中安装管理服务Smartcenter。

Smartcenter组件需要安装到一个独立的服务器上(Windows/liunx均可),以便统一管理集群中的各个网关成员。

CheckPoint防火墙配置

C h e c k P o i n t防火墙配置公司内部编号:(GOOD-TMMT-MMUT-UUPTY-UUYY-DTTI-C h e c k P o i n t 防火墙配置╳╳╳╳-╳╳-╳╳发布 ╳╳╳╳-╳╳-╳╳实施S p e c i f i c a t i o n f o r C h e c k P o i n t F i r e W a l lC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:1.0.0中国移动通信有限公司网络部目录前言概述1.1适用范围本规范适用于中国移动通信网、业务系统和支撑系统的CHECKPOINT 防火墙设备。

本规范明确了设备的基本配置要求,为在设备入网测试、工程验收和设备运行维护环节明确相关配置要求提供指南。

本规范可作为编制设备入网测试规范,工程验收手册,局数据模板等文档的参考1.2内部适用性说明本规范是依据《中国移动防火墙配置规范》中配置类规范要求的基础上提出的CHECKPOINT防火墙配置要求规范,为便于比较,特作以下逐一比较及说明(在“采纳意见”部分对应为“完全采纳”、“部分采纳”、“增强要求”、“新增要求”、“不采纳”。

在“补充说明”部分,对于增强要求的情况,说明在本规范的相应条款中描述了增强的要求。

对于“不采纳”的情况,说明采纳的原因)。

内容采纳意见备注1.不同等级管理员分配不同账号,避免账号混用。

完全采纳2.应删除或锁定与设备运行、维护等工作无关的账号。

完全采纳3.防火墙管理员账号口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

完全采纳4.账户口令的生存期不长于90天。

部分采纳IPSO操作系统支持5.应配置设备,使用户不能重复使用最近5次(含5次)内已使用的口令。

部分采纳IPSO操作系统支持6.应配置当用户连续认证失败次数超过6次(不含6次),锁定该用户使用的账号。

推荐-CheckPoint网络安全解决方案技术版 精品

“可管理”的“应用级安全”,是防火墙发展的必然方向

Check Point解决方案概览

Check Point Total Security — 应对日益复杂企业应用安全环境和威胁

Web Security

Firewall

VPN

Unified IDGSateway

SPAM

IPS Data Leakage

这样的防火墙,还能够满足企业现在的安全需求吗?

我们需要什么样的“防火墙” (1)

Video 演示(1)

传统防火墙已经无法为服务器提供全面安全保护

我们需要什么样的“防火墙” (2)

Video 演示(2)

传统防火墙已经无法为客户端提供全面安全保护

我们需要什么样的“防火墙” (3)

用户的实际网络流量永远不会是 1,64B 2,UDP

Check Point 面向未来的网络安全解决方案

Mar 30, 2010

Agenda

我们需要什么样的“防火墙” 面向未来的安全解决方案概览 Check Point 安全网关技术特点 附录:Check Point 网关安全产品线介绍

我们需要什么样的“防火墙”?

吞吐量 NAT

连接数 VPN 路由 WEB管理

防火墙的测试工具和方法也在变化 1,SmartBit(3~4层测试); 2,Avalanche(应用层混合数据流测试)

我们需要什么样的“防火墙” (4)

WEB管理界面的确很简单

如果仅仅是限于配置“1台防火墙”的“访问控制规则”的话 ☺

但“配置规则”就意味着安全吗?

“配置规则”就是防火墙管理的核心内容吗?

IP 平台: 模块化&扩展性 高性能&高可靠性 适用于中、高端用户

CheckPoint防火墙操作手册

CheckPoint防火操作手册1 配置主机对象定义防火墙策略时,如需对I P 地址进行安全策略控制则需首先配置这个对象,下面介绍主机对象配置步骤,在“Network Objects”图标处,选择“Nodes”属性上点击右键,选择“Node”,点击“Host”选项,定义主机对象的名称,IP Address属性,同时可按照该主机的重要性定义颜色,配置完成后点击OK,主机对象创建完成。

2 配置网段对象定义防火墙策略时,如需对网段进行安全策略控制则需首先配置这个网络对象,配置步骤如下,在防火墙“Network”属性上点击右键,选择“Network”,选项,定义网段名称,比如DMZ,Internal,建议根据网段所处位置定义,配置网段地址和子网掩码,如有必要可以添加注释(Comment),配置完成后点击确认。

3 配置网络组对象如果需要针对单个I P 地址、IP 地址范围或者整个网段进行安全策略控制,可以将这些对象添加到网络组,如下在防火墙“Group”属性上点击右键,选择“Simple Group”选项,成后点击O K 即可4 配置地址范围对象除了配置I P 地址,网段,也可以指定地址范围(IP range),地址范围对象配置步骤是,如下在防火墙“Network”属性上点击右键,选择去掉“Do not show empty folders”选项,让I P Range 配置属性显示出来。

配置“Address Rage”,选择“Address Ranges”,如下图输入地址名称、起始IP地址与结束IP地址,完成后点击OK即可。

5 配置服务对象5.1 配置T CP 服务对象Check Point 防火墙内置了预定义的近千种服务,包括T CP、UDP、RPC、ICMP 等各种类型服务,通常在定义防火墙安全策略时,大多数服务已经识别并内置,因此无需额外添加,但也有很多企业自有开发程序使用特殊端口需要自行定义,下面介绍如何自定义服务,如下图所示,点击第二个模块标签,即S ervices,已经预定义多种类型服务,用户根据需要自定义新的服务类型,下面举例定义T CP 类型服务,右键点击“TCP”,选择“New TCP如下图,可以点以单个TCP服务端口服务对象,如果是一段端口,可以定义端口范围以上举例新建T CP 协议的端口服务,如需定义U DP 协议或其他协议类型按照同样流程操作即可。

Checkpoint防火墙安全配置手册V1.1

Checkpoint防⽕墙安全配置⼿册V1.1Checkpoint防⽕墙安全配置⼿册v1.1CheckPoint防⽕墙安全配置⼿册Version 1.1XX公司⼆零⼀五年⼀⽉第1页共41 页⽬录1 综述 (3)2 Checkpoint的⼏种典型配置 (4)2.1 checkpoint 初始化配置过程: (4)2.2 Checkpoint Firewall-1 GUI安装 (13)2.3 Checkpoint NG的对象定义和策略配置 (19)3 Checkpoint防⽕墙⾃⾝加固 (37)1综述本配置⼿册介绍了Checkpoint防⽕墙的⼏种典型的配置场景,以加强防⽕墙对⽹络的安全防护作⽤。

同时也提供了Checkpoint防⽕墙⾃⾝的安全加固建议,防⽌针对防⽕墙的直接攻击。

通⽤和共性的有关防⽕墙管理、技术、配置⽅⾯的内容,请参照《中国移动防⽕墙安全规范》。

2Checkpoint的⼏种典型配置2.1checkpoint 初始化配置过程:在安装完Checkpoint软件之后,需要在命令⾏使⽤cpconfig命令来完成Checkpoint 的配置。

如下图所⽰,SSH连接到防⽕墙,在命令⾏中输⼊以下命令:IP350[admin]# cpconfigWelcome to Check Point Configuration Program================================================= Please read the following license agreement.Hit 'ENTER' to continue...(显⽰Checkpoint License版权信息,敲回车继续,敲q可直接跳过该License提⽰信息)Do you accept all the terms of this license agreement (y/n) ?y(输⼊y同意该版权声明)Which Module would you like to install ?-------------------------------------------(1) VPN-1 & FireWall-1 Enterprise Primary Management and Enforcement Module(2) VPN-1 & FireWall-1 Enforcement Module(3) VPN-1 & FireWall-1 Enterprise Primary ManagementCheckpoint Firewall-1/VPN-1⽀持多种安装模式,Firewall-1/VPN-1主要包括三个模块:GUI:⽤户看到的图形化界⾯,⽤于配置安全策略,上⾯并不存储任何防⽕墙安全策略和对象,安装于⼀台PC机上;Management:存储为防⽕墙定义的各种安全策略和对象;Enforcement Module:起过滤数据包作⽤的过滤模块,它只与Managerment通信,其上的安全策略由管理模块下载;以上三个选项中如果Management与Enforcement Module安装于同⼀台设备上,则选择(1),如果Management与Enforcement Module分别安装于不同的设备上,则选择(2)或(3)。

CheckPoint防火墙配置

中国移动通信CHINA MOBILECheckPo int 防火墙配置Specificati on for CheckPo int FireWailCo nf i g u r a中国移n动通版信有限公司网络部n2 .Mo bileXXXX - XX - XX 发布XXXX - XX - XX 实施11.2内部适用性说明1 概述2 CHECKPOIN 防火墙设备配置要求 (7)冃U 言概述1.1适用范围本规范适用于中国移动通信网、业务系统和支撑系统的CHECKPOIN 防火墙设备。

本规范明确了设备的基本配置要求, 为在设备入网测试、工程验收和设备 运行维护环节明确相关配置要求提供指南。

本规范可作为编制设备入网测试规 范,工程验收手册,局数据模板等文档的参考本规范是依据《中国移动防火墙配置规范》中配置类规范要求的基础上提出目录1677的CHECKPOIN防火墙配置要求规范,为便于比较,特作以下逐一比较及说明(在2 2.2内部适用性说明数超过6次(不含6次),锁定 持“采纳意见”部分对应为“完全采纳”、“部分采纳”、“增强要求”、“新增要求”、 “不采纳”。

在“补充说明”部分,对于增强要求的情况,说明在本规范的相应 条款中描述了增强的要求。

对于“不采纳”的情况,说明采纳的原因)。

内容采纳意见备注1.不同等级管理员分配不同账完全采纳号,避免账号混用。

2.应删除或锁定与设备运行、维完全采纳护等工作无关的账号。

3.防火墙管理员账号口令长度至完全采纳少8位,并包括数字、小写字母、大与子母和特殊符号4类中至少2类。

4.账户口令的生存期不长于90部分采纳IPSO 操作系统支天。

持5.应配置设备,使用户不能重复部分采纳IPSO 操作系统支使用最近5次(含5次)内已持使用的口令。

该用户使用的账号。

6.应配置当用户连续认证失败次部分采纳IPSO 操作系统支7. 在设备权限配置能力内,根据用户的管理等级,配置其所需的最小管理权限。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CheckPoint防火墙热备实施方案目录第一章客户环境概述 (4)1.1概述 (4)1.2网络拓扑与地址分配表 (4)1.3安装前准备事宜 (6)第二章Nokia IP380安装与配置 (7)2.1概述 (7)2.2初始化nokia380 (7)2.3设置nokia基本信息 (8)2.3.1 Nokia 端口IP地址设定 (8)2.3.2设置网关路由 (8)2.3.3设置Nokia平台时间 (9)2.3.4设定Nokia高可用VRRP参数 (9)2.4初始化checkpoint (14)2.4.1在nokia平台上checkpoint的安装与卸载 (14)2.4.2初始化checkpoint (16)第三章管理服务器的安装与配置 (17)3.1checkpoint smartcenter的安装 (18)3.1.1安装前的准备 (18)3.1.2安装步骤 (18)3.2配置checkpoint对象和参数 (20)3.2.1 建立sic (20)3.2.2 定义防火墙对象拓扑结构 (21)3.2.3使用同样的步骤按照表1的参数建立IP380B checkpoint gateway对象。

(21)3.3基于nokia vrrp或者cluster的设置 (22)3.3.1基于Nokia VRRP的设置 (22)3.3.2为nokia vrrp定义策略 (22)3.3.3高可用性的检查 (23)3.4nokia cluster 的设置 (23)3.5暂时没有 (23)第四章策略设定 (24)4.1概述 (24)4.2 netscreen的策略 (24)4.3经过整理后转换成checkpoint的策略 (24)4.4 设定策略 (24)4.4.1 定义主机对象 (24)4.4.2 定义网络对象 (25)4.4.3定义组 (26)4.4.4 定义服务 (26)4.4.5 添加标准策略 (27)4.4.6 添加NAT策略 (27)第五章切换与测试 (29)5.1切换 (29)5.2测试 (29)5.3回退 (30)第六章日常维护 (31)6.1防火墙的备份与恢复 (31)6.1.1 nokia 防火墙的备份与恢复方法 (31)6.1.2 checkpoint management 上的备份与恢复 (33)第一章客户环境概述1.1概述XXXXXX公司因应企业内部的网络需求,对总部网络进行扩容改动,中心防火墙从原来的netscreen换成两台Nokia IP380,两台nokia互为热备。

维持原有的服务不变。

由于这次网络改动比较大,所以先离线进行安装和测试,最后再进行切换1.2网络拓扑与地址分配表XXXXXX改造前网络拓扑如下改动后,XXX将按照以下图进行实施给个设备及端口的地址分配入下表所示IP地址分配表(表1)1.3安装前准备事宜1.管理服务器硬件平台CPU 奔腾3 500以上内存128以上硬盘60M以上操作系统,windows 2000 server +SP4补丁2.网络连线3.Checkpoint及nokia管理软件Checkpoint NG AI R55 安装包for windowshotfix09或以上4.Nokia IP380设备两台内置IPSO3.8 build 39内置checkpoint NG AI R55安装包第二章Nokia IP380安装与配置2.1概述首先我们可以对两台Nokia IP380进行安装与配置,由于Nokia防火墙将会替代Netscreen,所以Nokia防火墙可以进行离线配置。

配置步骤如下。

2.2初始化nokia3801.使用nokia console线,连接nokia console口和管理pc的串行端口,并打开电源家电。

2.打开windows 超级终端按照下图设置3.Nokia IP380正常开机后填入防火墙的名字:IP380A 。

如下图4.输入默认管理员用户admin的密码并确认密码,这里密码填password,密码以后可以通过web界面进行修改。

如下图所示5.设定使用基于web的浏览器进行管理还是基于文本的浏览器进行管理,这里选择16.设定初始网络参数,这里需要设定一块网卡的IP地址,以方便进行基于web的管理,如下图所示,分别填入网卡号和IP地址,暂时不设定default route,并配置端口成100M全双工。

7.确认以上信息正确,由于网络上并没有VLAN设置,所以并不需要进行Vlan配置。

如下图2.3设置nokia基本信息主要设定nokia底层基本参数,包括IP地址,路由,时间,VRRP设定2.3.1 Nokia 端口IP地址设定1.使用网线连接管理机和nokia端口,打开IE浏览器,输入刚才定义的nokiaIP地址http://192.168.11.1 ,使用用户名admin,密码password登陆。

如下图所示。

2.登陆后点击config按钮,进入配置界面,如下图所示。

3.点击interface按钮后,进入interface配置界面。

点击逻辑端口Eth3c0配置Eth3的IP的,如下图所示。

在Active选项上选On,NewIPaddress框添上IP地址,NewMaskLength框填上子网掩码的长度,如下图所示。

4.Apply键。

5.配置网卡物理参数。

点击UP按钮,回到Interface configuration界面,点击物理端口号Eth3出现以下界面。

修改link speed的参数为100M,修改Duplex为Full。

6.Apply键和Save键,保存配置。

7.重复以上步骤,按照IP列表分配表(表1)中参数配置各个端口地址。

如下图(图略)2.3.2设置网关路由完成IP地址的设定以后,需要做的是设定默认网关和静态路由1.进入配置界面,点击Routing Configuration -> Static Route,进入下图所示在default 项选择On,next hop type选normal,然后点击apply2.在原来的参数下面会出现新一项参数Gateway Type,这里选择address,点击APPLY如下图所示:3.填上nokia的网关,然后点击apply后点击save,完成默认网关的设置。

如下图所示这里网关地址填:?????4.在new static route 填上要网段地址,在mask length填上网段掩码,next hop type 选上normal,gateway type选上address,并点击apply,如下图所示5.Apply后会出现gateway address 参数框,填入下一跳地址,点击apply,完成静态路由的添加。

如下图6.重复步骤4、5添加更多的静态路由,完成后按save保存这里需要设置的静态路由有???????2.3.3设置Nokia平台时间1.进入配置界面后,点击system configuration下的local time setup2.在secect city中选择China/HongKong,在manual set day and time 分别填上日期和时间,如下图,完成后点击apply,再点击save。

2.3.4设定Nokia高可用VRRP参数a.设定时间同步管理服务器与执行点之间必须做到时间同步,才可以成功建立安全连接(SIC),同时,再做VRRP时两个执行点之间的时间也必须做到同步,他们的状态表才能正常及时地交换。

所以,必须为设备设置NTP时间服务。

我们以IP380A作为时间的基准服务,IP380B作为作为客户段,进行参数配置。

1.在IP380A上点击Router Services下的NTP,进入NTP配置界面,在Enable NBT 上选yes在NTP Reference Clock 下的NTP Master选yes,Stratum填上3(这项填写范围为1-15),点击APPLY,再点击SAVE,这样IP380A便成为时间服务器。

2.在IP380B配置页面上点击Router Services下的NTP,进入NTP配置界面,在NTP Global Settings 上选yes,点击APPLY,如下图:在NTP servers 下add new server address 上添加IP380A的地址192.168.11.1。

点击APPLY,出现下图点击save保存配置,时间同步配置完毕。

注意,第一次时间同步时间比较长。

b.配置VRRP参数同一设备的某一端口监控另一端口,当发现被监控端口出现问题时(例如,端口断开),按照预先设定的规则,监控端口更改自身的优先级。

属于同一VRRP 组的成员共享一个虚拟IP地址,这个地址将作为终端设备的网关或者路由设备的下一跳地址使用。

一般来说,是高优先级的设备在本机故障的情况下降低自身的优先级,使得原来低优先级的设备接管工作,实现服务的高可用性。

本方案采用IP380A作为主防火墙。

配置步骤如下:1.选择VRRP monitored Circuit模式在IP380A,IP380B的配置页面上点击Router Service下的VRRP,进入VRRP 配置界面,点击Legacy VRRPConfiguration,在需要做VRRP的端口下选择Monitored Circuit,点击apply如下图,填上virtual router的数值。

注意,每个对应的子端口的virtural router值应该一样(例如IP380A的eth1c0的virtual router 和IP380B的eth1c0的virtual router值相同),这样才能保证这对端口在同一个vrrp 组里面。

VRRP协议主要可以防止网络中断造成的服务中断,提供接口方面的高可用性,因此需要选择VRRP Monitored Circuit模式,点击APPLY然后在Create Virtual Router中填写一个自定义的编号,这个编号用于识别同一网络内的高可用设备成员所属的高可用分组,因此两个防火墙属于同一网段的接口必须使用同一Virtual Router ID。

在本例中,分别使用81,82,83作为三个网段的virtual值,由于同步口并不用参与数据传输,所以同步端口并不用配置vrrp属性。

IP380AIP380B2.配置虚拟IP地址,MAC地址,监控接口,优先级,认证。

IP380A作为主用机使用,因此优先级较高,填写以下参数:外网:eth1c0 IP??Priority:254Hello interval:2Backup Address:IP????(虚拟IP地址)Monitor Interface:eth2c0(这里选择的是要监控的端口,即DMZ)Priority Delta:16点击APPLY,完成设定第一个监控端口Monitor Interface:eth3c0(这里选择要监控的端口,即内网) Priority Delta:16点击APPLY,点击SAVE完成设定第二个监控端口DMZ:eth2c0 IP??????Priority:254Hello interval:2Backup Address:??????? (虚拟IP地址)Monitor Interface:eth1c0(这里选择的是要监控的网口,即外网口) Priority Delta:16点击APPLY,完成设定第一个监控端口Monitor Interface:eth3c0(这里选择要监控的端口,即内网) Priority Delta:16点击APPLY,点击SAVE完成设定第二个监控端口内网:eth3c0 IP????Priority:254Hello interval:2Backup Address:IP ?????(虚拟IP地址)Monitor Interface:eth1c0(这里选择的是要监控的网口,即外网口) Priority Delta:16点击APPLY,完成设定第一个监控端口Monitor Interface:eth2c0(这里选择的是要监控的端口,即DMZ) Priority Delta:16点击APPLY,点击SAVE完成设定第二个监控端口IP380B作为主用机使用,因此优先级较低,填写以下参数:外网:eth1c0 IP??Priority:240Hello interval:2Backup Address:IP????(虚拟IP地址)Monitor Interface:eth2c0(这里选择的是要监控的端口,即DMZ) Priority Delta:16点击APPLY,完成设定第一个监控端口Monitor Interface:eth3c0(这里选择要监控的端口,即内网)Priority Delta:16点击APPLY,点击SAVE完成设定第二个监控端口DMZ:eth2c0 IP??????Priority:240Hello interval:2Backup Address:??????? (虚拟IP地址)Monitor Interface:eth1c0(这里选择的是要监控的网口,即外网口)Priority Delta:16点击APPLY,完成设定第一个监控端口Monitor Interface:eth3c0(这里选择要监控的端口,即内网)Priority Delta:16点击APPLY,点击SAVE完成设定第二个监控端口内网:eth3c0 IP????Priority:240Hello interval:2Backup Address:IP ?????(虚拟IP地址)Monitor Interface:eth1c0(这里选择的是要监控的网口,即外网口)Priority Delta:16点击APPLY,完成设定第一个监控端口Monitor Interface:eth2c0(这里选择的是要监控的端口,即DMZ)Priority Delta:16点击APPLY,点击SAVE完成设定第二个监控端口虚拟的MAC地址缺省情况下使用VRRP模式,设备会以VRRP Router ID为基础为虚拟IP分配一个虚拟的MAC地址3.测试与状态检测在Voyager的Monitor页面下的Routing Protocols下的VRRP里,可以检测当前设备的VRRP状态,如下图所示:IP380AIP380B2.4初始化checkpoint Nokia IP380出厂的时候就已经安装好checkpoint,所以在Nokia平台下新的机器并不需要重新安装checkpoint,只需把checkpoint初始化即可。