CheckPoint 防火墙 双机 HA 实施 方案

CheckPoint 防火墙基本操作及应急措施

防火墙基本操作及应急措施陈世雄安全工程师CCSE议程▪智能边界安全解决方案▪CheckPoint 配置基础▪常见问题及应急措施Check Point 简介▪最受信赖、最可依靠的互联网安全厂商–我们致力发展安全领域——并且比任何厂商更优秀!–全球财富100企业中,100%企业使用我们的产品–在防火墙和虚拟专用网络(VPN)市场中占有领导地位•在全球 VPN/防火墙软件市场销售额中占70%份额(Infonetics提供数据)•VPN/防火墙软件市场占有率超过 54% (IDC提供数据)•安全硬件设备市场份额中有 36% 为 Check Point 产品(由Infonetics 提供)▪以客为本的企业原则–业界领先的技术合作伙伴关系–强大且广泛的渠道合作伙伴关系状态检测 /FireWall-11993OPSEC 1997 VPN-11998Next Generation2001 SmartDefense2002 应用智能2003 Check Point:一直走在客户现实需求的前面创新历程1994 1995 19961999 2000Web 智能2004我们的策略2004上半年提供!▪ 安全远程访问 ▪ Web 服务器保护▪ 统一认证 ▪ 一致性策略管理▪ 市场领先▪ 十年的成功史 ▪ 最新发布- InterSpect 2.0 - Connectra 2.0 - Intergrity 6.0▪ Check Point InterSpect ▪ Zone LabsSMART 管理无忧保护边界深入检查智能 安全解决方案智能边界安全解决方案边界安全挑战边界的安全•攻击保护•分支机构之间的安全联接•远程员工的安全访问•能够控制的Internet 访问攻击保护必须能针对网络层和应用层的攻击必须能防范已知的和未知的攻击分支机构之间的安全联接高效地管理应用策略的一致性大规模地VPN部署远程员工的安全访问容易部署和配置客户端保护(即使不在办公室)能够控制Internet访问灵活地认证对新应用的支持PERIMETER防火墙的基本功能▪访问控制▪认证(可采用OPSEC智能卡:用来存储证书或用户名及密码)▪地址转换(多对一和一对一方式)Example FireWall-1 Security Policy▪内容的安全保护▪QoS带宽管理多层安全网关PERIMETER同时集成网络和应用层的功能提供全面的攻击防护和网络安全控制对Internet 网络资源的访问RPCP2PICMPDNSCIFS H.323 SIPSOAP IPSEC MGCPGTP TCP 序列 PERIMETERBitTorrentSkype重要的应用暴露Web 服务器邮件服务器FTP 服务器VoIP 网关DNSPeer-to-Peer黑客•拒绝为合法用户服务 ( DoS 攻击) •获取管理员权限访问服务器或客户端 •访问后台数据库•安装木马软件以避开安全检查•在服务器上安装 “嗅探” 软件以捕获用户名/口令黑客目标因特网安全策略通常 “允许”这些通信Microsoft 网络PERIMETER应用智能Application Intelligence 是一组高级功能– 被集成于Check Point FireWall-1 NG 和 SmartDefense 中 – 检测和避免应用层的攻击验证是否遵循标准 ✓ 验证协议是否符合预期用法✓ 阻止可疑数据 ✓ 控制应用的有害操作✓PERIMETERCIFS 支持–需求: 支持 Microsoft 环境–通常的解释: “安全的访问共享驱动器”–好处•安全: 你的用户可能使用Microsoft网络(很大的安全漏洞),而没有你的知识。

Checkpoint-管理服务器的HA

管理服务器(SmartCenter)的HA一.概述环境:一台设备是管理服务器+gateway(已经安装好),另一台设备只安装secondary 管理服务器(下面会显示安装和配置)。

这里只演示安装secondary管理服务器以及HA的配置。

Checkpoint的这个功能,不会自动切换的,需要手动进行切换。

二.安装Secondary Management光盘安装过程一样,仅仅在网页进行初始化的时候选择有不同。

在初始化只选择Security Management和选择secondary。

输入连接密码vpn123然后退出没配置HA的话是不能登录到Secondary的服务器上的。

三.配置Management HA登录到主Management的smartdashboard,右键新建一个Checkpoint的HOST类型的对象然后编辑这个对象,填上IP信息和management的相关属性打勾输入密码vpn123然后建立SIC建立成功然后在Topology里新建一个接口点击OK关闭编辑这个对象!这个时候这个对象就新建好了。

确认一下是否已经选择了自动同步(默认)然后在菜单栏选择Launch menu----policy----Install the Datebase将策略都下发到两个管理服务器上在菜单栏选择Launch menu----policy----Management High Availability查看同步状态:这里显示是Never Synchronization!等待变成Synchronization。

注意:记得添加防火墙规则,让GW和新的管理服务器能够互相通信四.如何切换如果要切换,直接点击“Change to Standby”(注意只开启dashboard,关闭其他smarconsole应用程序),让主服务器变成Standby状态。

点击YES,将会失去和主管理服务器的连接然后输入副服务器的IP连接到新的管理服务器上。

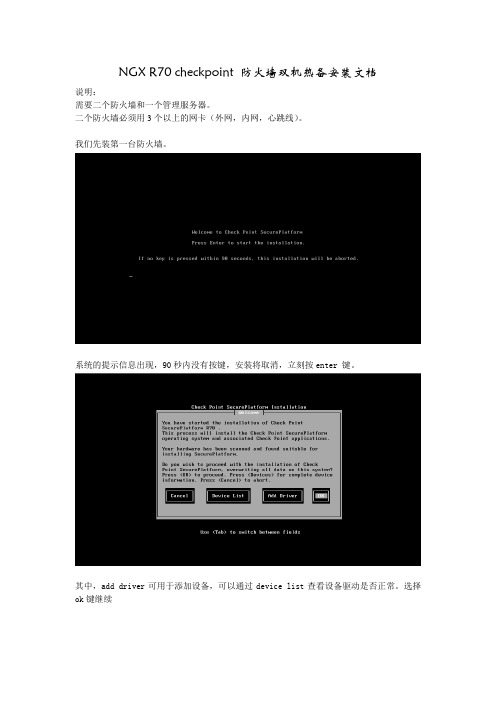

NGX_R70_CheckPoint_防火墙双机热备安装文档

NGX R70 checkpoint 防火墙双机热备安装文档说明:需要二个防火墙和一个管理服务器。

二个防火墙必须用3个以上的网卡(外网,内网,心跳线)。

我们先装第一台防火墙。

系统的提示信息出现,90秒内没有按键,安装将取消,立刻按enter 键。

其中,add driver可用于添加设备,可以通过device list查看设备驱动是否正常。

选择ok键继续选择你要安装的软件刀片。

动态路由的选择,如果不需要就选第一个。

选择US 键盘。

配置。

配置第一个防火墙的IP和默认网关,为避免冲突我们把WEB https://192.168.1.254:4434/访问的端口改成4434格式化你的硬盘选择OK。

安装完成OK,重新启动。

第二台防火墙的安装,和第一台一样(IP不太一样)。

立即按回车90秒以内。

选择OK按自己的需求选择软件刀片选择路由是否需要动态路由。

不需要选第一个。

US键盘编辑第一端口方便进入WEB https://192.168.1.253:4434/进行配置。

配置IP和默认网关。

修改成4434端口。

格式化。

重新启动。

在IE浏览器输入https://192.168.1.254:4434/进行第一台防火强的环境配置。

默认帐号和密码都是admin输入一个新的密码。

下一步。

配置3个接口,外网,内网,和心跳线。

配置外网的默认网关。

配置对应的DNS。

修改一下防火强的名称。

时间配置。

下一步,所有人都人访问这个CLIENT。

集群中的checkpoint防火墙此界面只选择安全网关Security Gateway,不需要在每个集群成员中安装管理服务Security ManagementSecurity Management组件需要安装到一个独立的服务器上(Windows/liunx均可),以便统一管理集群中的各个网关成员我们要配置的防火墙集群,所以这里的网关类型选择“this gateway is a member of a cluster”(这个网关是一个集群的成员)。

Checkpoint防火墙安全配置指南

Checkpoint防火墙安全配置指南中国联通信息化事业部2012年 12月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 (1)1.1目的 (1)1.2适用范围 (1)1.3适用版本 (1)1.4实施 (1)1.5例外条款 (1)第2章安全配置要求 (2)2.1系统安全 (2)2.1.1用户账号分配 (2)2.1.2删除无关的账号 (3)2.1.3密码复杂度 (3)2.1.4配置用户所需的最小权限 (4)2.1.5安全登陆 (5)2.1.6配置NTP (6)2.1.7安全配置SNMP (6)第3章日志安全要求 (7)3.1日志安全 (7)3.1.1启用日志功能 (7)3.1.2记录管理日志 (8)3.1.3配置日志服务器 (9)3.1.4日志服务器磁盘空间 (10)第4章访问控制策略要求 (11)4.1访问控制策略安全 (11)4.1.1过滤所有与业务不相关的流量 (11)4.1.2透明桥模式须关闭状态检测有关项 (12)4.1.3账号与IP绑定 (13)4.1.4双机架构采用VRRP模式部署 (14)4.1.5打开防御DDOS攻击功能 (15)4.1.6开启攻击防御功能 (15)第5章评审与修订 (16)第1章概述1.1 目的本文档规定了中国联通通信有限公司信息化事业部所维护管理的CheckPoint防火墙应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

1.2 适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

本配置标准适用的范围包括:中国联通总部和各省公司信息化部门维护管理的CheckPoint防火墙。

1.3 适用版本CheckPoint防火墙;1.4 实施本标准的解释权和修改权属于中国联通集团信息化事业部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

CheckPoint 防火墙 双机 HA 实施 方案

本文由no1moonboy贡献doc文档可能在WAP端浏览体验不佳。

建议您优先选择TXT,或下载源文件到本机查看。

双 CheckPoint 防火墙实施方案目录第一章客户环境概述…… 4 1.1 概述…… 4 1.2 网络拓扑与地址分配表…… 4 1.3 安装前准备事宜…… 6 第二章 Nokia IP380 安装与配置…… 7 2.1 概述…… 7 2.2 初始化 nokia380 …… 7 2.3 设置 nokia 基本信息…… 8 2.3.1 Nokia 端口 IP 地址设定…… 8 2.3.2 设置网关路由…… 8 2.3.3 设置 Nokia 平台时间…… 9 2.3.4 设定Nokia 高可用 VRRP 参数…… 9 2.4 初始化 checkpoint …… 14 2.4.1 在 nokia 平台上checkpoint 的安装与卸载…… 14 2.4.2 初始化 checkpoint …… 16 第三章管理服务器的安装与配置…… 17 3.1checkpoint smartcenter 的安装…… 18 3.1.1 安装前的准备…… 18 3.1.2 安装步骤…… 18 3.2 配置 checkpoint 对象和参数…… 20 3.2.1 建立 sic …… 20 3.2.2 定义防火墙对象拓扑结构…… 21 3.2.3 使用同样的步骤按照表 1 的参数建立 IP380B checkpoint gateway 对象。

…… 21 3.3 基于 nokia vrrp 或者cluster 的设置…… 22 3.3.1 基于 Nokia VRRP 的设置…… 22 3.3.2 为 nokia vrrp 定义策略…… 22 3.3.3 高可用性的检查…… 23 3.4nokia cluster 的设置…… 23 3.5 暂时没有…… 23 第四章策略设定…… 24 4.1 概述…… 24 4.2 netscreen 的策略……24 4.3 经过整理后转换成 checkpoint 的策略...... 24 4.4 设定策略...... 24 4.4.1 定义主机对象...... 24 4.4.2 定义网络对象...... 25 4.4.3 定义组...... 26 4.4.4 定义服务 (26)4.4.5 添加标准策略…… 27 4.4.6 添加 NAT 策略…… 27 第五章切换与测试……29 5.1 切换...... 29 5.2 测试...... 29 5.3 回退...... 30 第六章日常维护...... 31 6.1 防火墙的备份与恢复...... 31 6.1.1 nokia 防火墙的备份与恢复方法...... 31 6.1.2 checkpoint management 上的备份与恢复 (33)第一章客户环境概述1.1 概述XXXXXX 公司因应企业内部的网络需求,对总部网络进行扩容改动,中心防火墙从原来的 netscreen 换成两台 Nokia IP380,两台 nokia 互为热备。

checkpoint双机热备

checkpoint双机热备Cluster XL-----高可用性和负载均衡介绍Cluster XLCheck Point防火墙的ClusterXL功能是一个基于软件的高可用性和负载分担解决方案。

它能够在属于同一个ClusterXL群组里面的checkpoint网关上分配网络流量。

并且一个checkpoint网关出现故障不能工作的情况下,其他同组成员能过接替他的工作,保证网络能过正常、安全的为企业服务。

ClusterXL工作的条件是:Cluster 需要两台以上的checkpoint 防火墙,而且这两台防火墙的系统平台要一致,软件版本也要一致.拓扑图如下所示:群控制协议Cluster Control Protocol (CCP)将checkpoint网关加入的一个群组。

Ccp使用udp8116端口,群组内的设备使用此端口发送保活数据包报告他们的状态,同步成员时钟。

高可用性在故障切换期间能过保持所有链接的弹性安全,包括vpn链接。

如果一个主用网关不可用,所有的会话无需终端就可以安全的继续下去。

用户不需要重新连接和重新认证,也不需要知道备用网关接管了业务。

负载均衡通过负载均衡,在多个网关之见分配流量,ClusterXL可以扩展vpn的性能能力。

一个集群最多可以部署五个网关。

配置说明以两台checkpoint防火墙为例说明集群的配置过程。

实计环境如下:说明防火墙A、B使用三台交换机相连一台用于连入外网(outside)一台用于连入内网(inside)一台用于连接集群防火墙实现防火墙同步(心跳线)注意:若只有两台防火墙做集群心跳线可用网线直接相连1、新安装两台checkpoint防火墙(处不同地方均不在做说明)从ht tps登陆设备安装防火墙组件选择安装组件集群中的checkpoint防火墙此界面只选择安全网关VPN-1 Power,不需要在每个集群成员中安装管理服务Smartcenter。

Smartcenter组件需要安装到一个独立的服务器上(Windows/liunx均可),以便统一管理集群中的各个网关成员。

51CTO下载-Checkpoint SmartCenter HA方案

SmartCenter HA实施方案2012年10月目录1. 概述 (2)2.网络环境 (2)2.1 当前网络管理架构 (2)2.2 高可用管理架构 (3)3. 实施前准备 (3)4. 实施步骤 (4)4.1 安装Secondary SmartCenter (4)4.2 配置Secondary SmartCenter (4)4.3 HA配置 (5)4.4 Log server配置 (5)4.5 状态查看 (6)4.6 状态切换 (7)1. 概述大型网络中,当网络中只有一台管理服务器对防火墙进行管理时,一旦管理服务器出现故障,checkpoint设备将立刻变得不可管理,策略的变更以及设备状态的监控就无法实现。

当前网络中,有多台checkpoint安全设备,且目前只有一台管理服务器。

为了保障管理的高可靠性,需要两台管理服务器SmartCenter组成高可用的管理架构。

2.网络环境2.1 当前网络管理架构网络中只有一台Smart Center管理服务器,当服务器出现故障时,会导致所有checkpoint 设备无法管理。

2.2 高可用管理架构网络中同时有两台smart Center管理服务器,任何一台设备出现故障,另外一台将会变成主管理服务器。

每次主管理服务器保存配置或下发配置时,备管理服务器会自动从主管理服务器同步配置信息,从而实现配置的同步。

3. 实施前准备1. 确保新上线管理服务器软件版本和当前网络中的管理服务器一致。

2. 管理服务器网络基本配置:(1) IP地址(2) 网关(3) DNS3. 新管理服务器IP和当前管理服务器IP之间没有防火墙策略。

(建议两台设备IP在同一网段)4. 实施步骤4.1 安装Secondary SmartCenter在安装过程中直接选择Secondary SmartCenter,并且输入SIC值。

注意事项:最好与Primary SmartCenter同一网段必须与Primary SmartCenter安装相同的组件必须与Primary SmartCenter的操作系统相同4.2 配置Secondary SmartCenter登陆Primary SmartCenter,然后新建Host对象,注意主机名、IP、系统版本与安装的模块,然后同步SIC如下图:4.3 HA配置选择Policy Globle Properties Management High Ability ,配置SmartCenter同步的方式,选择点击Save时同步和下发策略时同步。

防火墙双机HA 方案模板

防火墙双机热备方案1目录前言 (4)第二章网络安全建设需求分析 (6)2.1 网络安全建设原则 (6)2.2 网络安全建设目标 (6)2.3网络结构分析 (6)第三章设备选型 (10)3.1 NSA E6500重要性能指标 (千兆安全过滤网关) (10)第四章防火墙功能实现 (13)4.1 免重组深度包检测防火墙 (13)4.2 强大的防御功能 (13)4.3 SonicWALL防火墙的售后服务 (13)4.4 SonicWALL 防火墙的操作系统 (14)4.5 支持动态IP(DHCP Client) (14)4.6 支持ADSL 接入 (14)4.7 支持DDN、PPTP或L2TP等多种上网方式 (15)4.8 NAT(Network Address Translation)地址转换 (15)4.9 反向地址映射 (16)4.10 面向对象可视化的规则编辑和管理工具 (16)4.11 支持DHCP服务器 (16)4.12 支持各种应用服务协议 (17)4.13 提供进出双方向的带宽管理服务 (17)4.14 虚拟专用网(VPN) (18)4.15 VPN 客户端(软件) (19)4.16 内容过滤(选项) (19)4.17 网络防病毒(选项) (20)4.18 监测、报告软件ViewPoint(选项) (21)4.19 全球管理系统(选项) (22)4.20 支持双机热备 (23)24.21 链路备份及负载均衡 (24)4.22 入侵防御服务 (IPS) (25)4.23 网关防病毒功能 (26)4.24 反间谍软件功能 (26)3前言随着计算机技术和通讯技术的飞速发展,网络正逐步改变着人们的工作方式和生活方式,成为当今社会发展的一个主题。

网络的开放性,互连性,共享性程度的扩大,特别是Internet的出现,使网络的重要性和对社会的影响也越来越大。

随着网络上电子商务,电子现金,数字货币,网络保险等新兴业务的兴起,网络安全问题变得越来越重要。

Checkpoint防火墙安全配置指南

C h e c k p o i n t防火墙安全配置指南This model paper was revised by the Standardization Office on December 10, 2020Checkpoint防火墙安全配置指南中国联通信息化事业部2012年 12月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述1.1目的本文档规定了中国联通通信有限公司信息化事业部所维护管理的CheckPoint防火墙应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

1.2适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

本配置标准适用的范围包括:中国联通总部和各省公司信息化部门维护管理的CheckPoint防火墙。

1.3适用版本CheckPoint防火墙;1.4实施本标准的解释权和修改权属于中国联通集团信息化事业部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

1.5例外条款欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交中国联通集团信息化事业部进行审批备案。

第2章安全配置要求2.1系统安全2.1.1用户账号分配2.1.2删除无关的账号2.1.3密码复杂度2.1.4配置用户所需的最小权限2.1.5安全登陆2.1.6配置NTP安全配置SNMP2.1.7第3章日志安全要求3.1日志安全3.1.1启用日志功能3.1.2记录管理日志3.1.3配置日志服务器3.1.4日志服务器磁盘空间第4章访问控制策略要求4.1访问控制策略安全4.1.1过滤所有与业务不相关的流量4.1.2透明桥模式须关闭状态检测有关项4.1.3账号与IP绑定4.1.4双机架构采用VRRP模式部署4.1.5打开防御DDOS攻击功能4.1.6开启攻击防御功能第5章评审与修订本标准由中国联通集团信息化事业部定期进行审查,根据审视结果修订标准,并颁发执行。

HA实施报告及双机安装[1]

售前现场实施报告关于HA4.0的输入正式license的步骤:cd /opt/RSIrsf/bin./hostid (例如6b63c176)获得hostid后,将License文件中与该hostid对应的License信息拷贝到/opt/RSIrsf/etc/license.$hostid文件中(如:license.6b63c176) 然后重新启动ha服务rfhactl stop (注意,这时候,因为另一台服务器上的服务状态为自动,所以,会自动接管对应的服务)rfhactl start 然后再另一台机器上执行相同的步骤(当都替换完整后,可以按原来的情况重新分配服务到各台机器上)··DB2双机安装过程. 建立共享卷组7133vg创建lv:db2inst1lv,db2fenc1lv,db2databa创建文件系统:/home/db2inst1,/home/db2fenc1,/db2log,/db2data2. 创建用户db2inst1和db2fenc1创建组db2iadm1,db2fgrp13. 安装数据库建立光驱文件系统mount /cdromcd /cdrom./db2setup安装过程中建立dasusr1用户和dasadm1组4. 将相关路径的权限设定到指定用户chown -R db2inst1:db2iadm1 /home/db2inst1chown -R db2fenc1:db2fgrp1 /home/db2fenc1chown -R db2inst1:db2iadm1 /db2datachown -R db2inst1:db2iadm1 /db2log5. 创建实例db2inst1cd /usr/opt/db2_08_01/instance./db2icrt -u db2fenc1 db2inst16. 创建数据库testdbsu - db2inst1db2startdb2 create database testdb on /db2datadb2 update db cfg for testdb using newlogpath /db2logdb2 terminatedb2stop7. unmount /home/db2inst1unmount /home/db2fenc1unmount /db2logunmount /db2datavaryoffvg 7133vg以下操作在B机完成:1. 同步共享卷组importvg -y 7133vg hdiskXmount /home/db2inst1mount /home/db2fenc1mount /db2logmount /db2data2. 创建用户db2inst1和db2fenc1创建组db2iadm1,db2fgrp1注意:以上用户和组的ID号都要和A机上的相同3. 安装数据库建立光驱文件系统mount /cdromcd /cdrom./db2setup安装过程中建立dasusr1用户和dasadm1组4. 创建实例db2inst1mv /home/db2inst1/sqllib /home/db2inst1/sqllib.acd /usr/opt/db2_08_01/instance./db2icrt -u db2fenc1 db2inst1rm -R /home/db2inst1/sqllibmv /home/db2inst1/sqllib.a /home/db2inst1/sqllibcp /home/db2inst1/sqllib/db2nodes.cfg.b /home/db2inst1/sqllib/db2nodes.cfg(在hacmp环境中把该命令加到ha的启动脚本里)5. 修改/etc/services文件对照A机的/etc/services文件添加db2的端口号,两台机的端口号要保持一致6. 启动数据库su - db2inst1db2startdb2 connect to testdb安装成功注意:db2nodes.cfg文件中的主机名必须和运行DB2的主机名保持一致,因此可以在两台机的本地保存一个db2nodes.cfg的备份在hacmp的脚本中加入用本地db2nodes.cfg文件覆盖/home/db2inst1/sqllib/db2nodes.cfg的命令以上安装过程省略了hacmp的安装配置过程A机db2nodes.cfg.a的内容为:0 H80a 0B机db2nodes.cfg.b的内容为:0 H80b 0。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本文由no1moonboy贡献doc文档可能在WAP端浏览体验不佳。

建议您优先选择TXT,或下载源文件到本机查看。

双 CheckPoint 防火墙实施方案目录第一章客户环境概述…… 4 1.1 概述…… 4 1.2 网络拓扑与地址分配表…… 4 1.3 安装前准备事宜…… 6 第二章 Nokia IP380 安装与配置…… 7 2.1 概述…… 7 2.2 初始化 nokia380 …… 7 2.3 设置 nokia 基本信息…… 8 2.3.1 Nokia 端口 IP 地址设定…… 8 2.3.2 设置网关路由…… 8 2.3.3 设置 Nokia 平台时间…… 9 2.3.4 设定Nokia 高可用 VRRP 参数…… 9 2.4 初始化 checkpoint …… 14 2.4.1 在 nokia 平台上checkpoint 的安装与卸载…… 14 2.4.2 初始化 checkpoint …… 16 第三章管理服务器的安装与配置…… 17 3.1checkpoint smartcenter 的安装…… 18 3.1.1 安装前的准备…… 18 3.1.2 安装步骤…… 18 3.2 配置 checkpoint 对象和参数…… 20 3.2.1 建立 sic …… 20 3.2.2 定义防火墙对象拓扑结构…… 21 3.2.3 使用同样的步骤按照表 1 的参数建立 IP380B checkpoint gateway 对象。

…… 21 3.3 基于 nokia vrrp 或者cluster 的设置…… 22 3.3.1 基于 Nokia VRRP 的设置…… 22 3.3.2 为 nokia vrrp 定义策略…… 22 3.3.3 高可用性的检查…… 23 3.4nokia cluster 的设置…… 23 3.5 暂时没有…… 23 第四章策略设定…… 24 4.1 概述…… 24 4.2 netscreen 的策略……24 4.3 经过整理后转换成 checkpoint 的策略...... 24 4.4 设定策略...... 24 4.4.1 定义主机对象...... 24 4.4.2 定义网络对象...... 25 4.4.3 定义组...... 26 4.4.4 定义服务 (26)4.4.5 添加标准策略…… 27 4.4.6 添加 NAT 策略…… 27 第五章切换与测试……29 5.1 切换...... 29 5.2 测试...... 29 5.3 回退...... 30 第六章日常维护...... 31 6.1 防火墙的备份与恢复...... 31 6.1.1 nokia 防火墙的备份与恢复方法...... 31 6.1.2 checkpoint management 上的备份与恢复 (33)第一章客户环境概述1.1 概述XXXXXX 公司因应企业内部的网络需求,对总部网络进行扩容改动,中心防火墙从原来的 netscreen 换成两台 Nokia IP380,两台 nokia 互为热备。

维持原有的服务不变。

由于这次网络改动比较大,所以先离线进行安装和测试,最后再进行切换1.2 网络拓扑与地址分配表XXXXXX 改造前网络拓扑如下改动后,XXX 将按照以下图进行实施改动后,给个设备及端口的地址分配入下表所示 IP 地址分配表(表 1)管理服务器参数 IP 地址防火墙各端口参数端口 Eth1 用途外网口 Eth2 Eth3 Eth4 ? DMZ 内网同步口gateway 静态路由172.16.100.5/30 172.16.100.6/30 172.16.100.1/30 10.101.1.101/24 10.101.1.102/24 10.101.1.1/24 192.168.11.1/24 192.168.11.2/24 Nokia380A Nokia380B 虚拟地址1.3 安装前准备事宜1.管理服务器硬件平台 CPU 奔腾 3 500 以上内存 128 以上硬盘 60M 以上操作系统,windows 2000 server +SP4 补丁2.网络连线 3.Checkpoint 及 nokia 管理软件 Checkpoint NG AI R55 安装包 for windows hotfix09 或以上4.Nokia IP380 设备两台内置 IPSO3.8 build 39 内置 checkpoint NG AI R55 安装包第二章 Nokia IP380 安装与配置2.1 概述首先我们可以对两台 Nokia IP380 进行安装与配置,由于 Nokia 防火墙将会替代Netscreen,所以 Nokia 防火墙可以进行离线配置。

配置步骤如下。

2.2 初始化 nokia3801.使用 nokia console 线,连接 nokia console 口和管理 pc 的串行端口,并打开电源家电。

2.打开 windows 超级终端按照下图设置3. Nokia IP380 正常开机后填入防火墙的名字:IP380A 。

如下图4.输入默认管理员用户 admin 的密码并确认密码,这里密码填 password,密码以后可以通过 web 界面进行修改。

如下图所示5.设定使用基于 web 的浏览器进行管理还是基于文本的浏览器进行管理,这里选择 1 6.设定初始网络参数,这里需要设定一块网卡的 IP 地址,以方便进行基于 web 的管理,如下图所示,分别填入网卡号和 IP 地址,暂时不设定 default route,并配置端口成100M 全双工。

7.确认以上信息正确,由于网络上并没有 VLAN 设置,所以并不需要进行 Vlan 配置。

如下图2.3 设置 nokia 基本信息主要设定 nokia 底层基本参数,包括 IP 地址,路由,时间,VRRP 设定2.3.1 Nokia 端口 IP 地址设定1.使用网线连接管理机和 nokia 端口,打开 IE 浏览器,输入刚才定义的 nokiaIP 地址 http://192.168.11.1 ,使用用户名 admin,密码 password 登陆。

如下图所示。

2.登陆后点击 config 按钮,进入配置界面,如下图所示。

3.点击 interface 按钮后,进入 interface 配置界面。

点击逻辑端口 Eth3c0 配置Eth3 的 IP 的,如下图所示。

在 Active 选项上选 On,NewIPaddress 框添上 IP 地址,NewMaskLength 框填上子网掩码的长度,如下图所示。

4. Apply 键。

5.配置网卡物理参数。

点击 UP 按钮,回到 Interface configuration 界面,点击物理端口号 Eth3 出现以下界面。

修改 link speed 的参数为 100M,修改 Duplex 为 Full。

6.Apply 键和 Save 键,保存配置。

7.重复以上步骤,按照 IP 列表分配表(表 1)中参数配置各个端口地址。

如下图(图略)2.3.2 设置网关路由完成 IP 地址的设定以后,需要做的是设定默认网关和静态路由 1.进入配置界面,点击 Routing Configuration -> Static Route,进入下图所示在 default 项选择 On,next hop type 选 normal,然后点击 apply 2.在原来的参数下面会出现新一项参数 Gateway Type,这里选择 address,点击 APPLY 如下图所示:3.填上 nokia 的网关,然后点击 apply 后点击 save,完成默认网关的设置。

如下图所示这里网关地址填:?????4.在 new static route 填上要网段地址,在 mask length 填上网段掩码,next hop type 选上 normal,gateway type 选上 address,并点击 apply,如下图所示5. Apply 后会出现 gateway address 参数框,填入下一跳地址,点击 apply,完成静态路由的添加。

如下图6.重复步骤 4、5 添加更多的静态路由,完成后按 save 保存这里需要设置的静态路由有???????2.3.3 设置 Nokia 平台时间1.进入配置界面后,点击 system configuration 下的 local time setup2.在 secect city 中选择 China/HongKong,在 manual set day and time 分别填上日期和时间,如下图,完成后点击 apply,再点击 save。

2.3.4 设定 Nokia 高可用 VRRP 参数 a.设定时间同步管理服务器与执行点之间必须做到时间同步,才可以成功建立安全连接(SIC),同时,再做 VRRP 时两个执行点之间的时间也必须做到同步,他们的状态表才能正常及时地交换。

所以,必须为设备设置 NTP 时间服务。

我们以 IP380A 作为时间的基准服务, IP380B 作为作为客户段,进行参数配置。

1.在 IP380A 上点击 Router Services 下的 NTP,进入 NTP 配置界面,在 Enable NBT 上选 yes在 NTP Reference Clock 下的 NTP Master 选 yes,Stratum 填上 3(这项填写范围为 1-15),点击 APPLY,再点击 SAVE,这样 IP380A 便成为时间服务器。

2.在 IP380B 配置页面上点击 Router Services 下的 NTP,进入 NTP 配置界面, NTP Global Settings 上选 yes,在点击 APPLY,如下图:在 NTP servers 下 add new server address 上添加 IP380A 的地址 192.168.11.1。

点击 APPLY,出现下图点击 save 保存配置,时间同步配置完毕。

注意,第一次时间同步时间比较长。

b.配置 VRRP 参数同一设备的某一端口监控另一端口,当发现被监控端口出现问题时(例如,端口断开),按照预先设定的规则,监控端口更改自身的优先级。

属于同一 VRRP 组的成员共享一个虚拟 IP 地址,这个地址将作为终端设备的网关或者路由设备的下一跳地址使用。

一般来说,是高优先级的设备在本机故障的情况下降低自身的优先级,使得原来低优先级的设备接管工作,实现服务的高可用性。

本方案采用 IP380A 作为主防火墙。

配置步骤如下: 1.选择 VRRP monitored Circuit 模式在 IP380A, IP380B 的配置页面上点击Router Service 下的 VRRP,进入 VRRP 配置界面,点击 Legacy VRRPConfiguration,在需要做 VRRP 的端口下选择 Monitored Circuit,点击 apply 如下图,填上 virtual router 的数值。