如何查看linux服务器访问登陆情况

如何在Linux终端中查看网络信息

如何在Linux终端中查看网络信息在Linux终端中查看网络信息的方法有很多。

本文将介绍几种常用的命令和工具,帮助用户实时查看和监控网络状态、IP地址、网络连接等信息。

一、查看IP地址和网络连接1. ifconfig命令:ifconfig命令用于显示、配置和管理网络接口。

在终端中输入以下命令可以查看当前系统上的网络接口和相应的IP地址:```ifconfig```2. ip命令:ip命令是一个功能强大的工具,可以用于网络接口的配置和管理。

输入以下命令可以查看网络接口和对应的IP地址:```ip addr```在输出结果中,找到类似于"inet"的行,即可找到相应的IP地址。

3. netstat命令:netstat命令用于显示网络连接、路由表和网络接口统计等信息。

输入以下命令可以查看当前系统上的网络连接:```netstat -a```此命令将显示所有网络连接的详细信息,包括本地地址、外部地址、状态等。

二、查看网络流量和速度1. iftop命令:iftop命令用于实时监控网络流量。

在终端中输入以下命令可以查看当前网络的流量情况:```iftop```该命令将以实时图表的形式显示网络流量,包括源IP地址、目标IP地址、发送速度、接收速度等。

2. nload命令:nload命令用于显示网络流量的实时统计信息。

输入以下命令可以查看当前网络的流量速度:```nload```该命令将以图表的形式显示当前网络接口的发送速度和接收速度。

三、Ping和Traceroute命令1. ping命令:ping命令用于测试主机与目标主机之间的连通性。

在终端中输入以下命令可以测试与目标主机的连通性,并查看网络延迟:```ping <目标主机IP地址>```该命令将发送一个ICMP回声请求并接收回应,同时显示往返时间和丢包率。

2. traceroute命令:traceroute命令用于跟踪数据包在网络中的路径。

linux中查看内存使用情况的命令

linux中查看内存使用情况的命令在Linux系统中,了解内存使用情况是非常重要的,可以帮助我们更好地监控系统的健康状态,及时发现问题并采取相应的措施。

本文将介绍几个常用的命令来查看内存使用情况。

1. free命令free命令是最简单直观的查看内存使用情况的方式。

在终端中输入"free"命令,即可显示系统当前的内存使用情况,包括总内存、已使用内存、空闲内存等信息。

通过这些信息,我们可以快速了解系统的内存占用情况,判断是否存在内存不足的问题。

2. top命令top命令是一个非常强大的系统监控工具,可以实时显示系统的各种性能数据,包括内存使用情况。

在终端中输入"top"命令,可以查看系统中各个进程的内存占用情况,以及总体的内存使用情况。

通过top命令,我们可以及时发现内存占用较高的进程,进而进行优化或调整。

3. vmstat命令vmstat命令可以显示系统的虚拟内存统计信息,包括内存使用情况、磁盘IO、CPU利用率等。

在终端中输入"vmstat"命令,可以查看系统当前的内存使用情况,以及内存的交换情况。

通过vmstat命令,我们可以全面了解系统的性能状况,及时调整系统配置。

4. sar命令sar命令是系统性能分析工具,可以收集、报告系统各种性能数据,包括内存使用情况。

在终端中输入"sar -r"命令,可以查看系统的内存使用情况,包括内存的总量、已用量、空闲量等信息。

sar命令还可以生成历史数据报告,帮助我们进行系统性能分析。

5. ps命令ps命令是一个常用的进程查看工具,可以显示系统当前运行的进程信息。

在终端中输入"ps aux"命令,可以查看系统中各个进程的详细信息,包括进程的内存占用情况。

通过ps命令,我们可以了解系统中各个进程的内存占用情况,及时调整或结束不必要的进程。

总结起来,通过以上几个常用的命令,我们可以方便地查看Linux 系统的内存使用情况,及时发现并解决内存相关的问题,保障系统的稳定运行。

查看Linux用户登陆日志

chyang pts/0 202.38.68.242 3:06pm 2:04 0.08s 0.04s -bash

ynguo pts/2 202.38.79.47 3:32pm 0.00s 0.14s 0.05 w

lewis pts/3 202.38.64.233 1:55pm 30:39 0.27s 0.22s -bash

acct/pacct 纪录用户命令

aculog 纪录MODEM的活动

btmp 纪录失败的纪录

lastlog 纪录最近几次成功登录的事件和最后一次不成功的登录

messages 从syslog中记录信息(有的链接到syslog文件)

sudolog 纪录使用sudo发出的命令

lewis pts/4 Aug 18 13:35

ynguo pts/7 Aug 18 14:12

ylou pts/8 Aug 18 14:15

如果指明了wtmp文件名,则who命令查询所有以前的纪录。命令who /var/log/wtmp把报告自从wtmp文件创建或删改以来的每一次登录。

在Linux系统中,有三个主要的日志子系统:

连接时间日志--由多个程序执行,把纪录写入到/var/log/wtmp和/var/run/utmp,login等程序更新wtmp和 utmp文件,使系统管理员能够跟踪谁在何时登录到系统。进程统计--由系统内核执行。当一个进程终止时,为每个进程往进程统计文件(pacct或acct)中写一个纪录。进程统计的目的是为系统中的基本服务提供命令使用统计。

每次有一个用户登录时,login程序在文件lastlog中察看用户的UID。如果找到了,则把用户上次登录、退出时间和主机名写到标准输出中,然后login程序在lastlog中纪录新的登录时间。在新的lastlog纪录写入后,utmp文件打开并插入用户的utmp纪录。该纪录一直用到用户登录退出时删除。utmp文件被各种命令文件使用,包括who、w、users和finger。

Linux命令高级技巧使用lsof命令进行进程和文件监控

Linux命令高级技巧使用lsof命令进行进程和文件监控Linux操作系统有许多强大的命令,用于管理和监控系统的各种资源。

其中,lsof(list open files)命令是一个非常有用的工具,它可以用来查看系统中打开的文件和相关的进程信息。

在本文中,我们将介绍lsof命令的高级技巧,以帮助您更好地监控和管理系统的进程和文件。

一、基本用法1. 查看所有打开的文件要查看系统中所有打开的文件,只需以root用户身份在终端执行以下命令:```$ sudo lsof```这将列出所有的文件和进程信息,包括文件描述符、进程ID、进程所有者等。

2. 查看指定进程的打开文件如果您只想查看某个特定进程正在打开的文件,您可以使用`-p`选项指定进程ID,例如:```$ sudo lsof -p 1234```其中,`1234`是您要查看的进程ID。

3. 查看指定文件的打开进程您还可以使用lsof命令来查看指定文件被哪些进程打开,使用以下命令格式:```$ sudo lsof /path/to/file```这将列出打开该文件的所有进程和相关信息。

二、高级技巧1. 列出网络连接您可以使用lsof命令来列出系统中的网络连接。

使用`-i`选项可以只显示网络连接相关的信息,例如:```$ sudo lsof -i```这将显示所有的网络连接,包括当前正在进行的连接以及已经关闭的连接。

2. 查找指定端口的进程要查找指定端口正在使用的进程,可以使用`-i`选项结合端口号进行过滤,例如:```$ sudo lsof -i :80```这将显示使用端口80的进程和相关信息。

如果没有任何输出,表示该端口没有被任何进程使用。

3. 查找特定用户的进程和文件您可以使用lsof命令来查找特定用户打开的文件或进程。

使用`-u`选项可以只显示特定用户相关的信息,例如:```$ sudo lsof -u username```其中,`username`是您要查找的用户名。

Linux命令高级技巧使用ps命令查看系统进程和资源占用情况

Linux命令高级技巧使用ps命令查看系统进程和资源占用情况在Linux系统中,ps命令是一个非常常用的命令,用于查看系统的进程和资源占用情况。

它可以显示正在运行的进程的详细信息,包括进程的PID(进程ID)、CPU占用率、内存占用率等。

本文将介绍一些ps命令的高级技巧,帮助您更好地使用ps命令查看系统进程和资源占用情况。

1. 使用ps命令查看所有进程要查看系统中所有的进程,可以使用以下命令:```ps -ef```该命令将显示所有正在运行的进程的详细信息,包括进程的PID、父进程的PID、进程的状态、CPU占用率、内存占用率等。

2. 使用ps命令按照进程ID排序有时候,我们需要按照进程ID的顺序查看进程信息。

可以使用以下命令:```ps -ef --sort=pid```该命令将按照进程ID的顺序显示进程信息。

3. 使用ps命令查看指定用户的进程如果您只想查看特定用户的进程信息,可以使用以下命令:```ps -u username```将`username`替换为您要查看的用户名。

该命令将只显示该用户运行的进程信息。

4. 使用ps命令查看特定进程的详细信息要查看特定进程的详细信息,可以使用以下命令:```ps -p pid -o pid,ppid,cmd,%cpu,%mem```将`pid`替换为您要查看的进程的PID。

该命令将显示该进程的PID、父进程的PID、命令行、CPU占用率和内存占用率等信息。

5. 使用ps命令显示进程树有时候,我们希望以树状结构显示进程信息,可以使用以下命令:```ps -ef --forest```该命令将以树状结构显示进程信息,方便我们查看进程之间的关系。

6. 使用ps命令查看进程的线程信息有些进程是多线程的,如果您想查看特定进程的线程信息,可以使用以下命令:```ps -T -p pid```将`pid`替换为您要查看的进程的PID。

该命令将显示该进程的线程信息,包括线程的ID、状态、CPU占用率和内存占用率等。

Linuxlog日志查看

Linux log 日志查看其实,可以说成是监控系统的记录,系统一举一动基本会记录下来。

这样由于信息非常全面很重要,通常只有 root 可以进行视察!通过登录文件(日志文件)可以根据屏幕上面的错误讯息与再配合登录文件的错误信息,几乎就可以解决大部分的 Linux 问题!所以日志文件异常重要,作为一个合格的linux 系统工程师,日志文件是必要熟练掌握的部分。

常见的几个登录文件有:/var/log/secure:记录登入系统存取数据的文件,例如 pop3, ssh, telnet, ftp 等都会被记录;/var/log/wtmp:记录登入者的讯息数据,由于本文件已经被编码过,所以必须使用last指令来取出文件的内容;/var/log/messages:尤为重要,几乎发生的错误讯息(或是重要信息)都会被记录在此;/var/log/boot.log:记录开机或者是一些服务启动的时候,所显示的启动或关闭讯息;/var/log/maillog 或 /var/log/mail/*:纪录邮件存取或往来( sendmail 与 pop3 )的使用者记录;/var/log/cron:记录 crontab 这个例行性服务的内容的。

/var/log/httpd, /var/log/news, /var/log/mysqld.log, /var/log/samba,/var/log/procmail.log:分别是几个不同的网络服务的记录文件!登录文件的纪录程序之一: syslogd通常经过 syslog 而记录下来的数据主要有:事件发生的日期与时间;发生此事件的主机名称;启动此事件的服务名称 (如 samba, xinetd 等) 或函式名称 (如 libpam ..);该讯息数据内容syslogd的daemon配置文件:/etc/syslog.conf内容语法是这样的:服务名称[.=!]讯息等级讯息记录的文件名或装置或主机# 例如底下: /var/log/maillog_info服务名称:该服务产生的讯息会被纪录的意思。

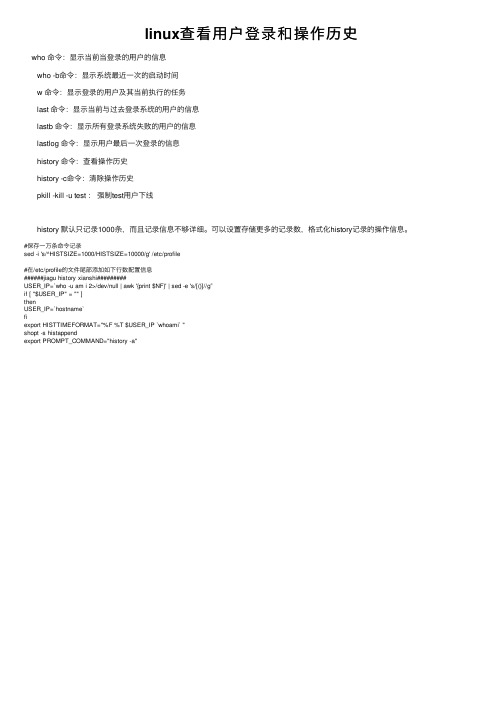

linux查看用户登录和操作历史

linux查看⽤户登录和操作历史

who 命令:显⽰当前当登录的⽤户的信息

who -b命令:显⽰系统最近⼀次的启动时间

w 命令:显⽰登录的⽤户及其当前执⾏的任务

last 命令:显⽰当前与过去登录系统的⽤户的信息

lastb 命令:显⽰所有登录系统失败的⽤户的信息

lastlog 命令:显⽰⽤户最后⼀次登录的信息

history 命令:查看操作历史

history -c命令:清除操作历史

pkill -kill -u test :强制test⽤户下线

history 默认只记录1000条,⽽且记录信息不够详细。

可以设置存储更多的记录数,格式化history记录的操作信息。

#保存⼀万条命令记录

sed -i 's/^HISTSIZE=1000/HISTSIZE=10000/g' /etc/profile

#在/etc/profile的⽂件尾部添加如下⾏数配置信息

######jiagu history xianshi#########

USER_IP=`who -u am i 2>/dev/null | awk '{print $NF}' | sed -e 's/[()]//g'`

if [ "$USER_IP" = "" ]

then

USER_IP=`hostname`

fi

export HISTTIMEFORMAT="%F %T $USER_IP `whoami` "

shopt -s histappend

export PROMPT_COMMAND="history -a"。

主机安全 - Linux操作系统基线检查指导书1.0版

1)在root权限下,使用命令

#cat /etc/pam.d/system-auth

查看该配置文件的内容,记录system-auth配置文件中的登录失败处理、限制非法登录次数和自动退出结束会话的配置项。

2)测试:

根据使用的登录失败处理方式,采用如下测试方法进行测试:

a)以超过系统规定的非法登陆次数登录操作系统,观察反应;

#cat /etc/audit/audit.rules

中是否准确记录日期和时间、类型、主体标识、客体标识、事件的结果等

审计记录包括事件的日期、时间、类型、主体标识、客体标识和结果等内容。

d)应能够根据记录数据进行分析,并生成审计报表;

手工检查:

1)检查audit日志文件,需要根据syslog.conf的定义查看对应的日志文件,确认是否记录了必要的审计要素;

2)若有第三方审计工具或系统,则查看其审计日志是否包括必要的审计要素;

3)检查审计日志记录、分析、生成报表情况。

能定期生成审计报表并包含必要审计要素。

e)应保护审计进程,避免受到未预期的中断;

检查:

检查对审计进程监控和保护的措施。

对审计进程已采取相关保护措施。

f)应保护审计记录,避免受到未预期的删除、修改或覆盖等。

检查:

要有哪些角色、每个角色的权限是否相互制约、每个系统用户是否被赋予相应的角色。

系统管理员、安全管理员、安全审计员由不同的人员和用户担当。至少应该有系统管理员和安全管理员,安全审计员在有第三方审计工具时可以不要求。

c)应实现操作系统和数据库系统特权用户的权限分离;

检查:

结合系统管理员的组成情况,判断是否实现了该项要求。

审计功能已开启,包括:用户的添加和删除、审计功能的启动和关闭、审计策略的调整、权限变更、系统资源的异常使用、重要的系统操作(如用户登录、退出)等设置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

查看及管理当前登陆用户

使用w命令查看登录用户正在使用的进程信息

W命令用于显示已经登陆系统的用户的名称,以及正在做的事。

该命令所使用的信息来源于/var/run/utmp文件。

W信息包括:

1 用户名称

2 用户的机器名称或tty号

3 远程主机地址

4 用户登录系统的时间

5 空闲时间(作用不大)

6 附加到tty终端的进程所用的时间(JCPU时间)

7 当前进程所用时间(PCPU时间)

8 用户当前正在使用的命令

root@ubuntu:~# w

17:40:26 up 7:08, 3 users, load average: 0.10, 0.04, 0.06

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

oracle pts/3 10.3.104.83 14:33 2:47m 1.42s 0.62s sqlplus as sysdba ubuntu-x pts/4 10.3.104.83 14:33 1.00s 2.88s 0.05s sshd: ubuntu-x64 [priv] ubuntu-x pts/5 10.3.104.83 14:33 3:06m 0.04s 0.04s -bash

root@ubuntu:~#

此外,可以通过who am I查看使用该命令的用户及进程,使用who查看所有登录用户进程信息,这些查看命令大同小异。

使用pkill强制退出登录的用户

使用pkill可以结束当前登陆用户的进程,从而强制退出用户登录,具体使用可以结合w 命令。

首先:使用w命令查看当前登陆的用户,注意tty所示登录进程的终端号;

其次:使用pkill -9 –t pts/1 结束pts/1进程所对应用户登录(可以根据from的ip地址或主机号来判断)

以下比较复杂,暂时没有亲自尝试。

后续再说。

2017年6月8日星期四1751 fengye

二、查看所有登录用户的操作历史

在linux系统的环境下,不管是root用户还是其它的用户只有登陆系统后用进入操作我们都可以通过命令history来查看历史记录,可是假如一台服务器多人登陆,一天因为某人误操作了删除了重要的数据。

这时候通过查看历史记录(命令:history)是没有什么意义了(因为history只针对登录用户下执行有效,即使root用户也无法得到其它用户histotry历史)。

那有没有什么办法实现通过记录登陆后的IP地址和某用户名所操作的历史记录呢?答案:有的。

通过在/etc/profile里面加入以下代码就可以实现:

PS1="`whoami`@`hostname`:"'[$PWD]'

history

USER_IP=`who -u am i 2>/dev/null| awk '{print $NF}'|sed -e 's/[()]//g'` if [ "$USER_IP" = "" ]

then

USER_IP=`hostname`

fi

if [ ! -d /tmp/dbasky ]

then

mkdir /tmp/dbasky

chmod 777 /tmp/dbasky

fi

if [ ! -d /tmp/dbasky/${LOGNAME} ]

then

mkdir /tmp/dbasky/${LOGNAME}

chmod 300 /tmp/dbasky/${LOGNAME}

fi

export HISTSIZE=4096

DT=`date "+%Y-%m-%d_%H:%M:%S"`

export HISTFILE="/tmp/dbasky/${LOGNAME}/${USER_IP} dbasky.$DT"

chmod 600 /tmp/dbasky/${LOGNAME}/*dbasky* 2>/dev/null

source /etc/profile 使用脚本生效

退出用户,重新登录

上面脚本在系统的/tmp新建个dbasky目录,记录所有登陆过系统的用户和IP地址(文件名),每当用户登录/退出会创建相应的文件,该文件保存这段用户登录时期内操作历史,可以用这个方法来监测系统的安全性。

root@zsc6:[/tmp/dbasky/root]ls

10.1.80.47 dbasky.2013-10-24_12:53:08

root@zsc6:[/tmp/dbasky/root]cat 10.1.80.47

dbasky.2013-10-24_12:53:08

查看在12:53:08从10.1.80.47登录的root用户操作命令历史。