背包公钥密码系统

基于随机背包的公钥密码

21 00年 7月

电

子

与

信

息

学

报

、0 . 2 . , 1 No 7 3 J 12 1 u. 00

J u n l fEl c r n c o r a e t o i s& I f r a i n T c n l g o n o m to e h o o y

c y o ys e an wihs and t t a k aunc ed by die ty s vi he unde l ng kna a k pr e ,i l n r pt s t m c t t he a t c s l h r c l ol ng t ryi ps c oblm ncudi g

e c y to n e r p i n s e s h g ;Th r p o y t m s c n t u t d b s d o a d m n p a k u o n r p i n a d d c y to pe d i i h e c y t s s e i o s r c e a e n r n o k a s c s b t n t e s —o s l e k a s c r b e s I sp o e h ti h e r tk y i o s e s d b h t a k r t e p o o e a y t — ov n p a k p o lm ; ti r v n t a ft e s c e e s n tpo s s e y t e a t c e , h r p s d

̄ l wi g a v n a e . l n d a t g s Th n r p i n a d d c y to n y n e d ii n a d mo u a i u p r to s S h o e e c y to n e r p i n o l e d a d to n d l r m n s o e a i n , O t e

公钥密码体制加密及签名的原理

公钥密码体制加密及签名的原理

公钥密码体制是一种基于非对称密码算法的密码体制,其中包括加密和签名两个过程。

加密原理:

1. 首先,生成一对密钥,即公钥和私钥。

公钥可以公开,供他人使用,而私钥只能由密钥的拥有者保密。

2. 使用公钥对要传输的明文进行加密。

公钥加密是一种单向操作,即使用公钥加密的数据只能使用相应的私钥进行解密。

3. 将加密后的密文发送给接收者。

4. 接收者收到密文后,使用自己的私钥进行解密,得到原始的明文。

签名原理:

1. 所发送的消息使用发送者的私钥进行加密生成签名。

加密操作可以确保除发送者外的其他人无法更改签名。

2. 发送签名和原始消息给接收者。

3. 接收者使用发送者的公钥对签名进行解密,得到原始的消息。

4. 接收者还可以使用发送者的公钥对原始的消息进行解密,以验证签名的真实性和完整性。

总结:

公钥密码体制通过使用非对称密钥对(公钥和私钥)进行加密和解密,实现了加密和签名的功能。

加密过程使用接收者的公钥对消息进行加密,只有接收者的私钥才能解密。

签名过程使用发送者的私钥对消息进行加密,接收者使用发送者的公钥对

签名进行解密,以验证签名的真实性和完整性。

这种体制保证了信息的机密性和完整性。

背包密码体制

背包密码体制作者: 指导老师:摘要背包公钥加密是第一个具体实现了的公钥加密的方案.本文主要分析背包公钥加密算法的数学理论基础,描述背包公钥加密算法的体制,讨论背包公钥加密算法的加密算法与解密算法的过程和原理。

采用MH法通过掩盖超递增背包序列,进而对背包公钥加密算法加以该进,用实例加以实现,并对它的安全性进行讨论和分析.关键字模逆; 同余式; 欧几里德算法; 超递增序列;掩盖超递增序列1 引言加密技术是一门古老而深奥的学科,它对一般人来说是陌生而神秘的,因为长期依赖,它只在很少的范围内,如军事、外交、情报等部门使用.计算机机密技术是研究计算机信息加密、解密及其变换科学,是数学和计算机的交叉学科,也是一门新兴的学科,但它已成为计算机安全主要的研究方向,也是计算机安全课程教学中主要内容.密码学(Cryptology)一词源自希腊语“krypto’s”及“logos”两词,意思为“隐藏”及“消息”.它是研究信息系统安全保密的科学.其目的为两人在不安全的信道上进行通信而不被破译者理解他们通信的内容.密码学根据其研究的范围可分为密码编码学和密码分析学.密码编码学研究密码体制的设计,对信息进行编码实现隐蔽信息的一门学问,密码分析学是研究如何破译被加密信息或信息伪造的学问.它们是相互对立、相互依存、相互促进并发展的.密码学的发展大致可以分为3个阶段:第一阶段是从几千年前到1949年.这一时期密码学还没有成为一门真正的科学,而是一门艺术.密码学专家常常是凭自己的直觉和信念来进行密码设计,而对密码的分析也多给予密码分析者(即破译者)的直觉和经验来进行的.第二阶段是从1949年到1975年.1949年,美国数学家、信息论的创始人Shannon,Claude Elwood发表了《保密系统的信息理论》一文,它标志这密码学阶段的开始.同时以这篇文章为标志的信息论为对称密钥密码系统建立了理论基础,从此密码学成为一门科学.由于保密的需要,这时人们基本上看不到关于密码学的文献和资料,平常人们是接触不到密码的.1976年Kahn出版了一本叫做《破译者》的小说,使人们知道了密码学.20世纪70年代初期,IBM发表了有关密码学的几篇技术报告,从而使更多的人了解了密码学的存在,但科学理论的产生并没有使密码学失去艺术的一面,如今,密码学仍是一门具有艺术性的科学.第三阶段为1976年至今.1976年,Diffie和Hellman发表了《密码学的新方向》一文,他们首次证明了在发送端和接受端不需要传输密码的保密通信的可能性,从而开创了公钥密码学的新纪元.该文章也成了区分古典密码和现代密码的标志.1977年,美国的数据加密标准(DES)公布.这两件事情导致了对密码学的空前研究.从这时候起,开始对密码在民用方面进行研究,密码才开始充分发挥它的商用价值和社会价值,人们才开始能够接触到密码学.这种转变也促使了密码学的空前发展.密码学发展至今,已有两大类密码系统:第一类为对称密钥(Symmetric Key)密码系统,第二类为非对称密钥(Public Key)密码系统.和RSA公钥体制一起,背包公钥体制被认为是两个著名的公钥体制之一.1978年Merkle 和Hellman首先提出了一个现在称为MH背包体制的密码体制,虽然它和其几个变形在20世纪80年代初被Shamir等人破译了,但是,它的思想和有关理论首先解释了公钥密码算法的本质,所以仍然具有深刻的理论研究价值.自从Merkle和Hellman提出第一个背包型公钥密码以来,许多陷门背包被提了出来.背包型公钥密码的设计极大地丰富了公钥密码,在陷门背包的发展过程中,人们使用了各种各样的技术来设计陷门背包.比如,使用加法背包的公钥加密,使用紧凑背包的公钥加密,使用二次背包即矩阵覆盖的公钥加密,使用模背包的公钥加密,使用丢翻图方程的公钥密码等.背包型公钥加密由于其加解速度快而备受关注,然而,现有的背包型公钥密码几乎都被证明是不安全的.陷门背包的设计思想是从一个简单的背包问题出发来进行构造:把易解的背包问题伪装成一个看似困难的背包问题,这易伪装的方法就是陷门信息.合法的接受者Alice由于掌握了陷门信息因而能够把该问题恢复成一个易解背包问题,通过求解该易解背包问题,Alice能够重构明文,而对于非法的接受者Eve来说,他从密文恢复明文就意味着求解一个困难的背包问题.2 背包公钥加密算法的数学理论2.1 素数与因式分解定义1:如果一个自然数m可以被另一个自然数n除尽,则称m整除n,记为:n|m.定义2:除1外,只能被1和其本身整除的自然数称为素数,不是1,且非素数的正整数称为合数.2.2 欧几里德算法2.2.1欧几里德算法的概述欧几里德(Euclid)算法是数论中的一个基本技术,是求两个正整数的最大公因子的简化过程。

公钥密码体制加密及签名的原理

公钥密码体制加密及签名的原理

公钥密码体制是一种使用公钥加密和私钥解密的密码体制。

它有两个主要的应用:加密和签名。

加密的原理:加密方使用接收方的公钥将明文加密,加密后的密文只能使用接收方的私钥进行解密。

这样,只有接收方才能解密得到明文,从而实现了加密和保护数据的目的。

签名的原理:签名方使用自己的私钥对消息进行签名,签名后的消息和签名一起传送给验证方。

验证方使用签名方的公钥对接收到的签名进行验证,如果验证成功,则说明消息的真实性和完整性得到了保证。

因为私钥是唯一的,只有签名方能够生成正确的签名,其他人无法伪造签名,因此可以使用签名来验证消息的身份和完整性。

公钥密码体制的安全性基于两个关键问题:一是计算性难题的难解性,例如大数分解问题和离散对数问题;二是公钥和私钥的关联性,即通过公钥无法计算出私钥。

公钥密码体制通过使用不同的数学原理和算法来实现加密和签名功能,常用的公钥密码体制包括RSA算法、椭圆曲线密码算法(ECC)和椭圆曲线数字签名算法(ECDSA)等。

这些算法利用数论、代数和椭圆曲线等数学原理,结合计算机算法的运算和模运算,在保证安全性的前提下,实现了公钥密码体制的加密和签名功能。

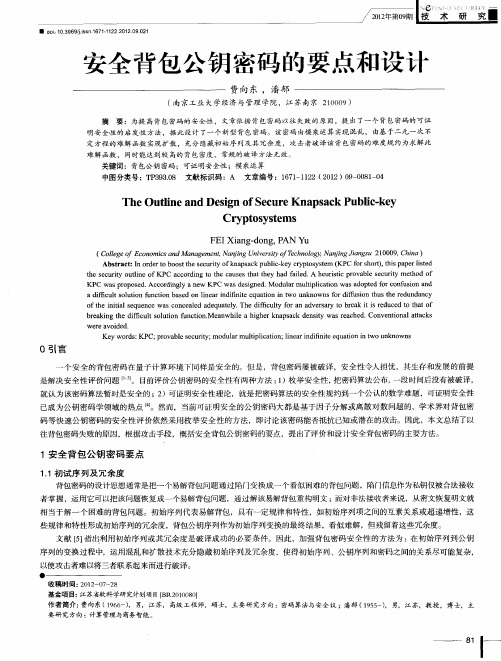

安全背包公钥密码的要点和设计

Cr p o y t m s y t s se

F a g d n . AN EIXi n . o g P YU

( o eefE o o i a d ngm n N ni n e i o Tcn l yN ni i gu20 0, h a C lg o cnmc n Maa e et aj gU i r t f ehoo , aj gJ ns 109C i ) l s , n v sy g n a n

1 安全 背包公钥密码 要点

11 . 初试序 列及 冗余度

背包密码 的设计思想通常是把一个易解 背包 问题通过 陷门变换成一个看似困难的背包 问题 ,陷门信息作为私钥仅被合法接 收

者掌握 ,运用它可以把该 问题恢复成一个易解背包问题 ,通 过解该 易解背包重构 明文 ; 而对非法接收者来说 ,从密文恢复明文 就

t e s c rt u l h e u i o ti ofKPC c o dig t h a e ha h y h d f ie . h u itc p o bl e u i eh f y ne a c r n o te c us st tte a a ld A e rsi r va e s c t m t od o r y KPC a r po e A c o d n l e KPC a e i n d. od lrm u t iai n wa d ptd frc nuso nd w sp o s d. c r i g y an w w sd sg e M u a li c to sa o e o o f i n a pl

计算机安全与保密-第5章

W=110101

正好是H矩阵中的第2列,所以可判定第2位出错 于是将第2位由0改为1,得到

• 纠错编码的分类

– – – – 检错码和纠错码 线性码与非线性码 分组码与非分组码(卷积码) 二进制码与多进制码

Hamming重量

m=m1m2…mn

a=a1,a2, ,an 1

n

w(m) mi

i 1

n

Hamming距离

b=b1,b2, ,bn 1

n

d (a,b) ai bi (ai bi )

1 1 0 1 0 1

0 0 0 0 1 1 1 1 信息 0 0 1 1 0 0 1 1 码字 0 1 0 1 0 1 0 1 0 0 0 0 1 1 1 1 0 0 1 1 0 0 1 1 0 1 0 1 0 1 0 1 0 1 0 1 1 0 1 0 0 0 1 1 1 1 0 0 0 1 1 0 0 1 1 0

I (s1 ,, sn , z )

s j si

i 1

j 1

xi s i z

i 1

n

“贪心”算法(Greedy Algorithm) r=z for k=n to 1 do if r≥s(k) then r=r-s(k) x(k)=1 else x(k)=0 if

x(k ) s (k ) z

引入生成矩阵来规范编码过程

G ( gij )l n

G1 g11 G2 g 21 Gl 1,1 gl 1,1 G g l l1 g11 g 21 ml ) gl 1,1 g l1

背包加密的工作原理

背包加密的工作原理

背包加密,也被称为id加密算法,是一种非对称加密算法。

它的工作原理如下:

1.生成密钥对:首先,需要生成一对公钥和私钥。

私钥只能由发送方拥有,而公钥则可以向任何人公开。

2.明文转换:将要加密的明文按照一定的规则进行转换,例如将明文中的每个字符转换为对应的ASCII码。

3.加密操作:将转换后的明文与公钥进行计算,得到密文。

计算公式为:密文= 明文* 公钥(mod n),其中n为一个大素数。

4.解密操作:将密文与私钥进行计算,得到解密后的明文。

计算公式为:明文= 密文* 私钥(mod n)。

在实际使用中,为了提高安全性,一般会选择一个非常大的素数n作为模数,并确保生成的公私钥对满足一定的条件,以保证加密和解密的正确性。

背包加密的安全性依赖于底层的数学难题,如素数分解问题和离散对数问题的困难性。

目前,由于量子计算的快速发展,背包加密算法已经不再被认为是安全的,因为量子计算能够有效地解决这些数学难题。

因此,在实际使用中,人们更倾向

于使用其他更安全的加密算法,如RSA算法。

密码技术竞赛试题库—单项选择题汇总

单项选择题密码攻击方法题1.根据密码分析者所掌握的信息多少,可将密码分析分为:选择密文攻击、已知明文攻击、选择明文攻击和()A.唯密文攻击B.唯明文攻击C.直接攻击D.已知密文攻击2.线性密码分析方法本质上是一种()的攻击方法A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击3.最佳放射逼近分析方法是一种()的攻击方法A.选择密文攻击B.唯密文攻击C.选择明文攻击D.已知明文攻击4.时间-存储权衡攻击是一种()的攻击方法A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击5.分别征服分析方法是一种()的攻击方法A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击6.时间-存储权衡攻击是由穷尽密钥搜索攻击和()混合而成A.强力攻击B.字典攻击C.查表攻击D.选择密文攻击7.()算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A.仿射密码B.维吉利亚密码C.轮转密码D.希尔密码8.下列攻击方法可用于对消息认证码攻击的是()A.选择密文攻击B.字典攻击C.查表攻击D.密钥推测攻击9.下列攻击方法可用于对消息认证码攻击的是()A.重放攻击B.字典攻击C.查表攻击D.选择密文攻击10.字母频率分析法对()算法最有效。

A.置换密码B.单表代换密码C.多表代换密码D.序列密码11.重合指数法对()算法的破解最有效。

A.置换密码B.单表代换密码C.多表代换密码D.序列密码12.根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是()。

A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击13.对DES的三种主要攻击方法包括强力攻击、差分密码分析和()A.字典攻击B.穷尽密钥搜索攻击C.线性密码分析D.查表攻击14.下列攻击方法属于对单项散列函数的攻击的是()A.生日攻击C.查表攻击D.选择密文攻击计算题1.在RSA算法中,取p=3,q=11,e=3,则d等于()。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(1)设序列b1 ,b2 ,...,bn是超递增序列: bi > ∑ b j (i = 2,3,..., n)

i− i−1 j =1

(2)选取m > 2bn作为模数

(3)ω和m互素,满足ωω=1(mod m) ω

Merkle-Hellman背包公钥算法 - 背包公钥算法

(5)假设已知: a1 m1 + a 2 m 2 + a3 m 3 + ... + a n m n = c c为m = m1m2 ...mn的密文,其中m1 , m2 ,..., mn是 n位0, 1符号串,则:

ωc = ωa1m1 + ωa 2 m 2 + ωa3 m 3 + ... + ωa n m n

≡ b1m1 + b2 m 2 + b3 m 3 + ... + bn m n

这是超递增序列的背包问题。

Merkle-Hellman背包公钥算法 - 背包公钥算法

例如: 1,3,7,13,26,65,119,267 是超递增序列 取:m=523, ω =467, ω = 28

ωω = 13076 = 1mod 523

明文: m1=10110110,m 2=11001001

分别加密得到密文: c1=28+11+8+51+43=141 c2=28+32+71+47=198

Merkle-Hellman背包公钥算法 - 背包公钥算法

问题: 问题:

如何解密? 如何解密?

Merkle-Hellman背包公钥算法 - 背包公钥算法

Merkle-Hellman背包公钥算法 - 背包公钥算法

接收方: 得到密文732后,乘以ω=28 mod 523得: cω=732 × 28=20496=99 mod 523 解超递增序列背包问题:

m1 + 3m2 + 7 m3 + 13m4 + 26m5 + 65m6 +119m7 + 267 m8 = cω=99 ∴ m1 = m3 = m5 = m6 = 1 m2 = m4 = m6 = m7 = 0 即得明文: 10101100

信息安全基础理论体系

Introduction of Information Security Fundamental Theory Architecture

电子科技大学计算机科学与工程学院 School of Computer Science And Technology, UESTC 2010

背包公钥密码系统

(4)做变换(Merkle − Hellman变化): ak = ωbk (mod m), k = 1, 2,..., n

Merkle-Hellman背包公钥算法 - 背包公钥算法

MH背包公钥算法的公钥和私钥 背包公钥算法的公钥和私钥

(1)得到的新序列{ai } 作为公钥

(2)满足ωω=1(mod m)的ω作为私钥

j =1 i −1

背包问题有多项式解法

超递增序列背包问题求解方法

例: 已知序列a1 ,a 2 ,...,a n是超递增序列:1,2,4,8,...,2n 求 x1 + 2 x2 + 4 x3 + 8 x4 + 16 x5 + 32 x6 = 43 背包问题的解

思路: 取值只可能为0或者 或者1;如果为0, 思路:xi取值只可能为 或者 ;如果为 ,表示不 能装入对应的物体,否则可以装入。 能装入对应的物体,否则可以装入。

超递增序列背包问题求解方法

(1)对于体积为32的物体,因为43<32,所以x6 =(可以选) 1

(2)带入x1 + 2 x2 + 4 x3 + 8 x4 + 16 x5 + 32 x6 = 43: x1 + 2 x2 + 4 x3 + 8 x4 + 16 x5 = 11

(3)因为11 < 16, 所以有x5 = (不能选) 0

背包问题数学描述

求x i=0或1,i = 1, 2,..., n, 使其满足:

n

∑a x

i =1

i i

= b,

其中a1 , a2 ,..., an和b都是整数

背包问题求解

背包问题属于NP完备类(NP问题中难度最大的一类) 对这一问题没有有效算法

但是,如果序列a1 ,a 2 ,...,a n是超递增序列: ai > ∑ a j (i = 2,3,..., n)

背包问题

背包问题: 背包问题:

已知一长度为B的背包,及长度分别为 已知一长度为 的背包,及长度分别为a1,a2,...,an 的背包 个物品。 的n个物品。假定这些物品的半径和背包相同,若 个物品 假定这些物品的半径和背包相同, 从这n个物品中选出若干个正好装满这个背包 个物品中选出若干个正好装满这个背包。 从这 个物品中选出若干个正好装满这个背包。现 在反过来问:究竟是哪些物品? 在反过来问:究竟是哪些物品?

(2)利用公钥加密如下: c=a1m1Байду номын сангаас+ a2 m2 + ... + an mn

(3)从密文c求明文m1m2 ...mn等价于背包问题

Merkle-Hellman背包公钥算法 - 背包公钥算法

例如: 已知: a1=28,a2=32,a3=11,a4=08 a5=71,a6=51,a7=43,a8=67

Merkle-Hellman背包公钥算法 - 背包公钥算法

a1 = 467 ×1 = 467 mod 523 a2 = 467 × 3 = 355 mod 523 a3 = 467 × 7 = 131mod 523 a4 = 437 ×13 = 318 mod 523 a5 = 467 × 26 = 113mod 523 a6 = 467 × 65 = 21mod 523 a7 = 467 ×119 = 135 mod 523 a8 = 467 × 267 = 215 mod 523

(4)带入x1 + 2 x2 + 4 x3 + 8 x4 + 16 x5 = 11: x1 + 2 x2 + 4 x3 + 8 x4 = 11

(5)继续上述过程,可得: x1=x2=x4=x6=1 x1=x2=0

Merkle-Hellman背包公钥算法 - 背包公钥算法

(1)选取一组正整数a1 , a2 ,..., an , 作为公钥予以公布 m = m1m2 ...mn是n位0,1明文符号串。

Merkle-Hellman背包公钥算法 - 背包公钥算法

变换后得到的序列 (467,355,131,318,113, 21,135, 215) 作为公钥予以公布

ω=28作为私钥保密

Merkle-Hellman背包公钥算法 - 背包公钥算法

发送方: 对于明文m=10101100 加密得到密文: c=a1 + a3 + a5 + a6 = 732