6.RSAC2015创新沙盒产品技术分析

CES2015上的科技潮品

CES2015上的科技潮品电子消费产业从未停止过创新发展的脚步,每一天我们都惊讶于新技术的问世,每一秒钟都在刷新着我们对世界的认知。

它的快速发展,不仅是我们前瞻未来生活方式的最佳映镜,也是创新科技得以不断试验和摸索的最大成果。

2015年1月6~9日,被业界看作是指引电子消费领域未来“风向标”的CES(国际消费类电子产品展览会)如约而至,各个品牌和创新先驱们为我们带来了一场融合科技革新和时尚态度的科技酷品盛宴。

Moms:婴儿车一键折叠你是否遇到过想把一辆婴儿车折叠起来的经历?是否像做外科手术一样手忙脚乱?甚至有可能最后还把自己弄伤了。

4 Moms开发了一款能够自动折叠的婴儿车,只要按下一个按键,一切都顺利搞定了。

这款名为Origami Stroller 的婴儿车自带发电机、智能手机充电器、杯架和液晶显示屏,该产品将在今年晚些时候上市。

基本上,它甚至会比你的第一辆汽车更好用。

Ditto:不错过重要电话Ditto是一款需要与iOS或Android设备配套使用的设备,它的主要功能是来电通知。

当用户预先设定的联系人打来电话时,它就会发出震动提示。

如果你出门时忘了带手机,它也会向你发出警报。

这款产品很快就会上市,售价为39.95美元。

你可能会想:“嘿,我的智能手机已经能够震动了。

”是的,但是这款产品的电池续航时间长达4到6个月,而且它还是防水的。

如果你在游泳、洗澡、给手机充电或者在外面散步而没有随身携带手机时,你可以将Ditto夹在衣服上,这样当有人打来电话时,你马上就能知道。

用户还可以根据不同的联系人定制不同的振动强度。

例如,领导的来电强度可以设定为最强,能保证即使在半夜也能把你从睡梦中叫醒,不会错过领导的电话,同时又不会影响到你的舍友。

LG G Flex2:可弯曲90度的酷炫屏幕今年的CES展会是曲面屏的天下,到处都能看到曲面屏的身影。

LG也不例外,它今年在CES展会上发布了第二代曲面屏手机LG G Flex2。

TRIZ理论的总体概述1

3

你身边的问题…… • 雨伞的麻烦

如何解决西瓜在搬运中 占用空间大的问题?

赵 新 军 © all right reserved 2015

赵 新 军 © all right reserved 2015

(b)心理惯性

心理惯性说明了众所周知的“抗拒变化”的现 象,人们常常局限在“一个固定的轨道上”, 不能跳出“笼子”之外去进行思考。

赵 新 军 © all right reserved 2015

阿道夫.希特勒

是谁赢得巨额奖金?

• 英 国 一 家 报纸举办一项高额奖金的征答活动。 • 题 目 : 在 一个充气不足的热气球上,载着三位关系人类兴亡的科 学家,热气球即将坠毁,必须丢出一个人减轻载重。

A,环保科学家,他的研究可拯救无数生命因环境污染 而身陷死亡的噩运

赵 新 军 © all right reserved 2015

长期太穷太累,人会变傻! —“稀缺头脑模式”

研究进一步解释:长期的资源稀缺培养出了“稀缺头 脑模式”,导致失去决策所需要的心力——穆来纳森教 授称之为“带宽”。 一个穷人,为了满足生活所需,不得不精打细算,没 有任何“带宽”来考虑投资和发展事宜。 一个过渡忙碌的人,为了赶截止日期,不得不被看上 去最紧急的任务拖累,而没有“带宽”去安排更长远的 发展。 即便是他们摆脱了这种稀缺状态,也会被这种“稀缺 头脑模式”纠缠很久

把五只猴子关在一个笼子里,笼子上头有一串 香蕉,实验人员装了一个自动装置,若是装置 侦查到有猴子要去拿香蕉,马上就会有水喷向 笼子,这五只猴子马上会被淋湿…

后来慢慢的一只一只的,所有的旧猴子都换成 了新猴子了,但是,猴子都不敢去动那个香蕉 ,只知道去动香蕉会被海扁。

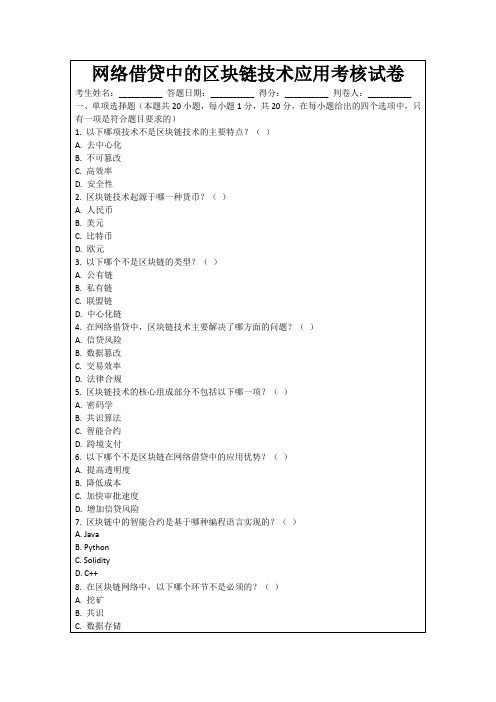

网络借贷中的区块链技术应用考核试卷

C.法律合规的适应性

D.用户界面的人性化

19.以下哪些是区块链促进网络借贷透明度的手段?()

A.交易历史的不可篡改性

B.智能合约的自动执行

C.贷款流程的标准化

D.所有贷款活动的实时公开

20.以下哪些是区块链技术可能对网络借贷行业带来的变革?()

A.改善信贷评估流程

A.挖掘加密货币

B.共识算法计算

C.数据存储

D.数据传输

15.以下哪个组织不是全球知名的区块链技术联盟?()

A. R3

B. Hyperledger

C. Enterprise Ethereum Alliance

D. Alibaba Cloud

16.以下哪个不是我国在区块链领域的主要政策导向?()

A.支持区块链技术创新

()

2.分析区块链技术如何解决网络借贷中的信用评估问题,并讨论其潜在的挑战和局限性。(10分)

()

3.描述私有链与公有链在网络借贷应用中的区别,并给出两种场景,分别说明它们各自适合的应用环境。(10分)

()

4.讨论区块链技术在网络借贷中面临的技术和法律挑战,并提出可能的解决方案。(10分)

()

标准答案

A.任何人都可以加入网络

B.节点之间无需信任

C.交易数据公开透明

D.通常拥有较高的交易速度

4.区块链的哪些特点有助于提高网络借贷的安全性?()

A.不可篡改性

B.加密算法的应用

C.去中心化结构

D.智能合约的自动执行

5.以下哪些是私有链的特点?()

A.控制节点加入,限制访问

B.交易速度通常较快

C.提供了一定程度的隐私保护

D.与公有链相比,更易被篡改

技术创新产品的市场风险与营销对策

技术创新产品的市场风险与营销对策【字体:大中小】【打印本稿】【关闭】技术创新产品的主要风险是市场风险。

市场风险是指由于创新产品不适应市场需求及其变化而导致的未被市场充分有效接受的可能性。

本文全面深入地分析了技术创新产品的八大市场风险因素,并在此基础上提出了控制其市场风险的营销对策。

一、技术创新产品的主要风险是市场风险一项创新成果(包括消费品、产业品)从开发到稳固地占领市场,需要经过许多环节,如孕育、调查、预测、决策、立项、计划、设计、试验、鉴定、试生产、标准、计量、质量、工艺、设备、营销、服务、评价、改进提高等,几乎每一个环节都有失败的可能性,即风险。

美国罗斯格说,在美国大约每年开发的一万项新产品中,有80%夭折于初期,而剩下的二千项新产品,也仅有一百项能真正取得技术和经济的成功。

[1]因此,进行技术创新,开发新产品,必须十分重视其中的风险,及早防范。

技术含量不同的创新产品,市场风险也会不同。

一般来说,技术含量高的创新产品,需要花大力气开拓市场和对付竞争者的介入、替代,市场风险较大。

据美国学者曼斯菲尔德对美国大公司的抽样调查表明,高技术创新的成功率仅为12%[2]。

技术创新的风险有技术风险、财务风险和市场风险等。

本文主要研究技术创新的市场风险。

市场风险是指由于创新产品不适应市场需求或其变化而导致的未被市场充分有效接受的可能性。

据研究,产品创新中大约有35%即1/3的项目是由于商业上的失败而中止。

因此,市场风险是技术创新的最大风险。

当然,不同性质的创新产品,市场风险的大小不一。

开发难度大、市场需求变化快的创新产品,市场风险必然较大。

一般来说,有形的消费品开发难度较大,市场需求变化较快,市场风险最大;产业品尽管开发难度大,但市场需求变化较慢,风险次之;新的服务项目的开发通常较易,但服务的市场需求变化较快,与产业品的市场风险难分伯仲。

美国学者研究发现,开发消费新产品的失败率(风险)为40%,产业品为20%,服务为18%。

绿盟RSAS-V6.0产品介绍

– 我们的领导——愤怒、指责、无奈 – 我们的员工——委屈、焦虑、劳累

风险猛于虎

层出不穷的漏洞

为什么受伤的总是我?

为什么受伤的总是 我 !

• 怒吼一声后的扪心自问:

有风险才会被攻陷

– 您的服务器都打补丁了么? – 您的应用服务程序都修补漏洞了么? – 您的系统有弱口令么? – 各种安全加固都做了么 – 您定期进行风险评估么? – 您了解您系统的综合风险情况么?

修补效 果验证

远程安 全评估

管理员 追责

评估结 果分发

丰富的漏洞扫描插件

• 丰富的系统漏洞扫描插件

– 超过10000条系统漏洞扫描插件

– 涵盖所有主流网络对象

• 基础架构:操作系统、数据库、中间件、通信协议 • 应用系统:常用软件、应用系统、虚拟化系统 • 硬件设备:网络设备、安全设备、办公自动化产品

系统配置风险管理

• 对系统进行基线管理、合规管理

– 针对国家标准、行业标准、企业标准制作基线模板 – 满足合规管理要求

• 绿盟科技安全配置核查模板 • 中国移动网络部模板 • 中国移动业务支撑部模板 • 中国电信网络运行维护事业部模板 • ……

风险分析与展现

• 综合的风险分析和展现

– 系统漏洞风险与系统配置风险综合分析。

绿盟远程安全评估系统

——安全风险管理

© 2014 绿盟科技

1 企业中存在的安全问题 2 绿盟科技的研究与积累 3 绿盟远程安全评估系统 4 典型客户与资质荣誉

目录

企业中存在的安全问题

——亡羊补牢不如防患于未然

• 安全问题无小事

– 我们的系统——崩溃、篡改、利用 – 我们的信息——盗取、泄漏、删除

电子沙盘系统方案设计

电子沙盘技术方案目录1.概述 .................................................................................................................- 1 -2.建设目标 .........................................................................................................- 2 -3.解决方案组成 .................................................................................................- 3 -4.军用智能交互式电子沙盘软件子系统 .........................................................- 4 -4.1电子沙盘软件基础平台( SimVIZ 可视化仿真软件平台) ...............- 4 -4.1.1平台组成 .......................................................................................- 4 -4.1.2平台功能 .......................................................................................- 5 -4.1.3平台特性 .......................................................................................- 6 -4.1.4平台优势 .......................................................................................- 6 -4.1.5核心组件和工具 ...........................................................................- 7 -4.2电子沙盘软件子系统组成 .....................................................................- 8 -4.3软件功能 .................................................................................................- 8 -4.3.1基础地理信息 ...............................................................................- 8 -4.3.2态势显示 .......................................................................................- 9 -4.3.3兵力部署 .......................................................................................- 9 -4.3.4军标标绘(服务器版本) ...........................................................- 9 -4.3.5地图标注(服务器版本) ...........................................................- 9 -4.3.6兵要地志信息查询(服务器版本) ...........................................- 9 -4.3.7视频监控功能 ...............................................................................- 9 -4.3.8GPS、北斗目标监控功能 ...........................................................- 9 -4.3.9热点功能 (10)4.3.10沙盘互动 (10)4.3.11最佳路径搜索 (10)4.3.12联动报警 (10)4.3.13电子白板 (10)4.3.14地图输出 (10)4.3.15语音通讯(服务器版本) (10)5. 军用智能交互式电子沙盘硬件子系统 (12)5.1硬件子系统组成 (12)5.2桌面交互式电子沙盘 (12)5.2.1融合机 (12)5.3多点触摸电子沙盘 (14)5.3.1液晶显示屏 (15)5.3.2多点触摸屏 (15)5.3.3多点触摸沙盘图形工作站 (15)5.3.4桌面交互式电子沙盘图形工作站 (15)6. 部分案例 (17)6.1武警部队某部智能交互式电子沙盘 (17)6.2某安保指挥中心指挥调度系统 ................................错误!未定义书签。

C#2015 RSA文件加密软件的设计与实现2

摘要分析RSA算法的应用现状,论证文件加密应用RSA算法的可行性和意义。

设计一套完整实用的RSA文件加密解决方案,具体编码实现。

对RSA算法进行研究,从常规RSA算法出发,用C++实现RSA加密算法类库,并在32位windows平台封装成组件。

在.Net平台引用此组件,实现可以对任意文件进行RSA加密操作的窗体应用程序。

经过加密的文件以及密钥文件都是文本文件。

给出关键类类图、整个应用程序的结构描述文档、关键模块流程图、较详细的接口文档、所有源代码。

对应用程序进行测试,对测试结果进行分析研究,进而对应用程序进行改进,对关键算法进行尽可能的优化,最终得到一个在windows运行的可以用指定密钥对任意文件进行RSA加密并可解密的完整应用程序,和一些相关的可移植组件。

关键词RSA RSA算法文件加密加密成文本AbstractDo research about the application area of RSA encryption and reason that RSA can be used for file encryption. Design a RSA file-encrypt solution and complete an application on Microsoft Windows™. Design a C++ class based on normal RSA algorithm. And make a DLL module based on the class. Then complete a .Net Framework™ window-application using that DLL. The application can encrypt any file and decrypt them. The file after encryption can be saved as a text file. And the encryption-keys also can be saved as text.Provide pivotal classes chart, project description, core algorithm flowchart, all source code, and module interfaces document. Do application performance test and record the performance data. Analyze the result then optimize core algorithm and improve the application. Finally, create a practical application using RSA algorithm that can encrypt and decrypt any file. And several modules in the project can be reuse by other applications. For instance, the C++ class can be cross-compiled for handheld devices, the DLL can be referenced by other win32 applications, and the .Net class can be easily referenced by web server applications or web services.Keywords RSA RSA algorithm file encryption encrypt to text目录前言 .............................................................................. 错误!未定义书签。

从RSA2019创新沙盒“十强”看网络安全技术动向

计算机与网络防火墙RSA2018的热度似乎还未褪尽,2019年的RSA又于3月4日在美国旧金山开幕。

进入RSAC创新沙盒比赛十强的公司都是安全行业中最大胆的创新者。

在过去五年中,前十名决赛选手已经获得20.5亿美元以上的投资。

Arkose Labs特长:金融欺诈防御官网:主要为全球大型机构提供网络防欺诈服务,通过极具创新性的全球遥感技术、用户行为风险评估技术和专利保护服务,帮助用户解决网络欺诈难题,规避每年上百万的经济损失。

Arkose Labs号称能够在不影响用户体验和业务开展的情况下事先阻断欺诈和滥用行为,客户行业包括电商、旅游、金融、社交媒体与网络游戏等。

AXONIUS特长:网络安全资产管理官网:AXONIUS总部在美国纽约,研发中心位于以色列特拉维夫。

主打产品是网络安全资产管理平台。

2019年2月中旬刚刚获得1300万美元A轮融资的Axonius的确来势汹汹。

网络安全资产管理平台主要帮助用户梳理工作网络中存在哪些资产和设备,确认是否符合该单位的安全保护要求。

尽管是初创企业,但已收获了纽约时报、AppsFlyer和Natera等大咖客户。

Capsule8特长:Linux中的攻击检测与响应官网:Capsule8总部在美国纽约,主打产品是安全行业首个零日攻击实时检测平台,主动保护整个Linux生产环境。

该平台能够为用户提供实时的攻击检测服务、高精确度的告警服务以及可操作的攻击情报。

定制化的策略配置也能最大程度地降低误报率,帮助客户自动切断攻击者的连接、重启工作负载并向安全人员发出告警,另外该平台也能与SIEM、日志分析工具和取证工具等实现集成。

CloudKnox特长:混合云环境中的身份权限管理官网:cloudknox.ioCloudKnox总部位于美国加州,通过行为分析进行访问授权,在混合云环境中管理人类与机器的身份权限,赋能安全人员持续检测和缓解身份权限所带来的安全风险,解决无意或恶意的证书滥用问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

• 亮点:基于可信度-威胁度的二维资产风 险评估

FortScale:机器学习+日志分析

• 数据源:操作系统、应用程序日志 • 技术路线

– 专注于检测来源于内部的攻击,如身份仿 冒、越权访问敏感数据 – 为每个用户建立一个完备的行为模型,并 利用实时数据对模型进行动态更新 – 异常判断原则:自己同自己的行为模型比 ;自己与同组其它用户比 – 基于Hadoop平台处理大数据

创新沙盒的发展趋势

1. 大数据安全分析是初创公司扎堆的热点领域

2. 基于机器学习的可疑行为检测技术成为研究焦点

3. 从客户环境中采集数据、汇总到云端提炼安全情报,再 共享到客户环境中,成为安全情报产生和使用的重要情景 4. 以轻量级代理 + 弹性计算平台的方式提供安全能力,成 为初创公司青睐的业务模式,硬件盒子出现的越来越少 5. 众包模式作为一种新兴的生产组织形式,开始出现在网 络安全服务中

大会热点

1 asd-w04-containers-vs-vms-forsecure-cloud-applications.pdf

威胁情报、云安全、数据失陷、身份识别、移动安全

IT变革

数据中心

云数据中心

SDN、无线 物联网、工控互联网

传统网络 固定办公

移动办公

安全变革

独立

共享合作

硬件 网络安全

软件与服务

Nexdefense:工控安全

• 技术路线:工控IDS+工控FlowEye

– 旁路监听获取工控设备间流量 – 已知威胁检测:针对已知的工控漏洞,形 成漏洞利用数据特征并进行检测 – 未知威胁检测:建立工控设备间连接关系 的正常轮廓模型,对于偏离模型的连接进 行报警 – 连接关系3D可视化

Bugcrowd:众测管理平台

冠军:Waratek

• 技术路线:RASP(Runtime Application Self Protection运行时应用 自我防护)

– 工作于Java虚拟机内部,为每个Java应用 又封装了一个Java虚拟容器层,这个虚拟 容器层能够监控到应用程序的所有行为, 跟踪用户输入参数利用过程中的各个环节

RSA2015 创新沙盒产品技术分析

2015年6月

RSA 2015 概览

大会主题

Change

——Challenges

today's security thinking. 参加人员 30000+

Байду номын сангаас

参展厂商 500+

专题报告 100+ 专题论坛 23

Keynote 15

产业报告 50

分析与取证、应用安全与DevOps、工控安全、数据安全与隐私、 身份安全、高级威胁、黑客技术、移动安全、 云安全与虚拟化、加密、治理/风险/合规、法律等专题

应用与数据安全

RSA创新沙盒10年回顾

RSA2015创新沙盒入围名单

创新沙盒入围企业分布

• 大数据安全分析:3家

– Fortscale,Securitydo,VECTRA

• 终端安全:2家

– cybereason,Sentinelone

• • • • •

众包测试平台:bugcrowd 工控安全:Nexdefense 身份认证:ticto 源代码审计:Trustinsoft 应用安全:waratek

谢 谢!

• 技术路线

– 应用于安全测试服务的众包管理平台 – 走群众路线:超过16000名安全研究人员利 用该平台提供有偿的安全测试服务

• 优势

– 能力覆盖面广:注册用户擅长的平台、熟 悉的应用软件各不相同,比任何一家独立 的安全公司都有更全面的安全测试能力 – 按效果收费:按照检测出的可成功利用的 脆弱点数量收费的服务模式

– 终端代理仅采集数据(每天每台主机大约 产生500MB数据) – 大数据平台进行实时关联分析和异常行为 挖掘 – 自动关联与一次攻击相关的数据,降低对 分析人员的能力要求

Sentinelone:终端检测+云端情报

• 技术路线

– 检测能力在终端安全代理中实现 – 基于行为而非静态特征的检测 – 将与异常行为相关的特征数据(包括文件 层、网络层、注册表等)上传到云端,以 便进行情报搜集和共享、入侵取证分析 – 云端情报中心维护了恶意文件列表和文件 白名单列表

冠军:Waratek

• 基于预定义的规则实现虚拟补丁、0day 攻击检测、攻击可视化和取证等功能 • SQL注入检测举例

亚军:Ticto

• 技术路线:基于群体识别的可视化身份 认证

– 认证成功后同一群组的人会显示相同的图 像且定期变化

VECTRA:机器学习+流量分 析

• 数据源:网络流

– 来自自身的流量传感器,从流量中提取元 数据,内容比Netflow丰富

Securitydo:快速检索工具

• 数据源:日志+自身产生的Flow(可选 ) • 技术路线

– 异构数据关联查询、全文检索 – 只做数据的聚合,提供检索能力,本身不 做任何安全分析

Cybereason:终端采集+大数据分析

• 数据源:终端行为数据,包括进程信息 、内存数据、网络连接行为数据等 • 技术路线