电子商务 ----复习

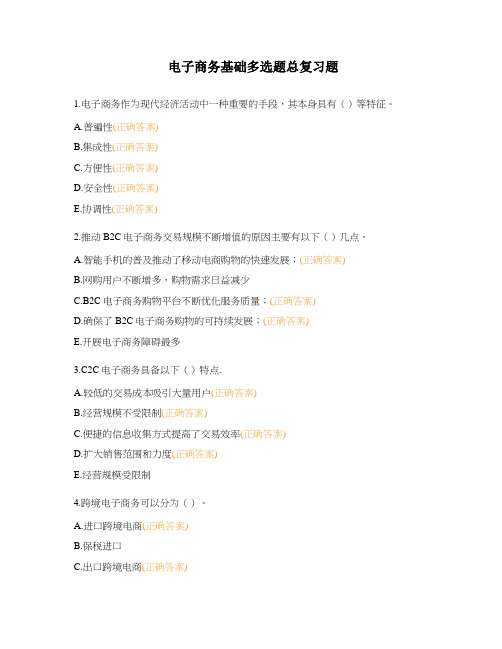

电子商务基础多选题总复习题

电子商务基础多选题总复习题1.电子商务作为现代经济活动中一种重要的手段,其本身具有()等特征。

A.普遍性(正确答案)B.集成性(正确答案)C.方便性(正确答案)D.安全性(正确答案)E.协调性(正确答案)2.推动B2C电子商务交易规模不断增值的原因主要有以下()几点。

A.智能手机的普及推动了移动电商购物的快速发展;(正确答案)B.网购用户不断增多,购物需求日益减少C.B2C电子商务购物平台不断优化服务质量;(正确答案)D.确保了B2C电子商务购物的可持续发展;(正确答案)E.开展电子商务障碍最多3.C2C电子商务具备以下()特点.A.较低的交易成本吸引大量用户(正确答案)B.经营规模不受限制(正确答案)C.便捷的信息收集方式提高了交易效率(正确答案)D.扩大销售范围和力度(正确答案)E.经营规模受限制4.跨境电子商务可以分为()。

A.进口跨境电商(正确答案)B.保税进口C.出口跨境电商(正确答案)D.海外直邮5.阿里巴巴集团2011年将旗下淘宝公司拆分为()三个独立公司。

A.1688B.京东C.淘宝商城(正确答案)D.淘宝网(正确答案)E.一淘网(正确答案)6.()属于B2C电子商务平台。

A)阿里巴巴(正确答案)B)唯品会(正确答案)C)天猫商城(正确答案)D)小米商城(正确答案)E)淘宝网7.()属于O2O电子商务平台。

A.唯品会B.美团(正确答案)C.饿了么(正确答案)D.京东E.百度外卖(正确答案)8.数字技术驱动电子商务产业创新是电子商务发展的趋势之一,具体包含()方面。

A.完全电子商务B.大数据(正确答案)C.人工智能(正确答案)E.虚拟现实(正确答案)9.网络是连接电子商务系统各要素的纽带,是开展电子商务活动的中心,包括()。

A.企业外部网(正确答案)B.企业内部网(正确答案)C.全球电子商务D.远程电子商务E.互联网(正确答案)10、电子商务的影响有哪些()。

A.改变了商务活动的方式(正确答案)B.改变了人们的消费方式(正确答案)C.改变了企业的生产方式(正确答案)D.改变了政府的行为方式(正确答案)E.带来了一个全新的金融业(正确答案)11.现阶段我国B2B电子商务的盈利模式主要有()。

电子商务复习

电子商务复习第一篇:电子商务复习狭义的电子商务也称为电子交易,主要是指利用web提供的通信手段在网上进行的交易活动,包括通过internet买卖产品和提供服务。

E-Commerce的功能具有广告宣传、咨询洽谈、网上订购、网上支付、电子账户、服务传递、意见征询、交易管理等各项功能。

广义的电子商务包括电子交易在内的利用web进行的全部商业活动,不仅包括狭义的电子商务的“交易”的概念包括市场分析、客户联系、物资调配、企业内部商务活动,以及企业间的商务活动。

电子商务的技术特点1信息化 2虚拟化 3集成性 4可扩展性5安全性6系统性电子商务的应用特性1商务性2服务性3协调性 4社会性 5全球性电子商务的优点1降低交易成本2减少库存3缩短生产周期4增加商机5减轻对物资的依赖6减少中间环节电子商务按应用服务的领域范围分类1企业与消费者之间的电子商务(B2C)2企业与企业之间的电子商务(B2B)3企业与政府方面的电子商务(B2G)4公民对政府机构的电子商务(C2G)5消费者对消费者的电子商务(C2C)EDI既“电子数据交换”,俗称“无纸贸易”。

电子商务周期模型,电子商务战略实施的过程可以划分为以下五个阶段:1商务分析阶段2系统规划与模型转变阶段3设计开发阶段4整合运行阶段5资源利用阶段电子商务面临的安全威胁主要有以下几个方面1在网络的传输过程中信息被截获2传输的文件可能被篡改3假冒他人身份4不承认或抵赖已经做过的交易电子商务对安全控制的要求1内部网的严密性 2完整性 3保密性 4不可修改性 5交易者身份的确定性 6交易的无争议和不可抵赖性7有效性8授权合法性网络路由的安全性通常可由防火墙来保证。

加密技术是最基本的安全技术,是实现信息保密性的一种重要的手段。

数字加密技术分为 1对称式密钥加密技术(使用同一把密钥对信息加密和解密)2公开密钥密码体制(有公开密钥和私有密钥)3数字摘要基本认证技术分为1数字签名2数字信封3数字时间戳4数字证书数字证书数字证书是用电子手段来证实一个用户的身份和网络资源访问的权限。

电子商务总结

电商商务导论复习总结第一章1、电子商务的定义狭义的电子商务(E—commerce):主要是指运用Internet开展的商务交易或与商务交易直接相关的活动。

广义的电子商务(E—Business):是指运用IT技术对整个商务活动实现电子化。

E—Business 是指利用Internet、Intranet和Extranet等各种不同形式的网络以及其他信息技术进行的所有企业活动。

2、电子商务的特点:时间无限化、交易虚拟化、市场全球化、交易透明化、交易简易化、贸易智能化、服务个性化传统的电子商务特点:时间局限性、交易真实性、交易成本高、交易效率低、市场受地域限制、统一服务3、电子商务的类型(常用):B2B(企业与企业间电子商务)、B2C(企业与消费者间电子商务)、C2C(消费者与消费者间电子商务)4、电子商务研究的主要内容:1)电子商务基础理论的研究2)电子商务实现技术的研究3)电子商务网站建设与管理的研究4)电子商务环境下企业管理的研究5)电子商务剪辑理论与政策的研究6)电子商务法律法规的研究7)具体行业电子商务的研究1、电子商务概念模型电子商务实体(简称EC或交易实体):能够从事电子商务活动的客观对象,可以是企业、银行、商店、政府机构、科研教育机构和个人等。

交易事务:指EC实体之间所从事的具体商务活动内容,包括交易前的询价、报价、广告宣传等准备活动;交易中的磋商、签订合同、办理手续、合同的履行、转账支付;交易后的商品运输等。

电子市场:EC实体从事商品和服务交换的场所,是由各种各样的商务活动参与者,利用各种通信装置,通过网络连接成一个虚拟的,统一的经济整体。

商流:商品在购销之间进行交易和所有权转移的运动过程;物流:主要指商品和服务的配送和传输渠道,包括运输、装卸、存储、加工、保管等功能;资金流:主要指资金的转移过程,包括付款、转账、兑换等过程;信息流:信息的转系过程。

2、电子商务运作框架示意图P323、电子商务的几种基本模式P374、B2B的分类按领域内容范围的不同分为:水平型B2B和垂直型B2B水平型B2B(横向电子商务市场):服务于不同的行业,或定位于跨行业的横向应用,为买卖双方提供跨行业的普通商品和服务交易平台。

电商考试复习题

电商考试复习题一、选择题1. 电子商务的定义是什么?A. 通过互联网进行的商业活动B. 仅指在线购物C. 仅指在线支付D. 通过电子邮件进行的商务沟通2. 以下哪个不是电子商务的类型?A. B2B(企业对企业)B. B2C(企业对消费者)C. C2C(消费者对消费者)D. G2G(政府对政府)3. 电子商务的优势有哪些?A. 降低成本B. 提高效率C. 扩大市场范围D. 所有以上选项4. 电子商务的支付方式主要包括哪些?A. 货到付款B. 在线支付C. 银行转账D. 所有以上选项5. 以下哪个不是电子商务的安全问题?A. 信息泄露B. 网络诈骗C. 物流延迟D. 黑客攻击二、填空题6. 电子商务的缩写是______。

7. 电子数据交换(EDI)是一种用于企业之间进行______的电子方式。

8. 电子商务的物流配送方式包括快递、______和自提等。

9. 电子商务中的客户关系管理(CRM)系统可以帮助企业______。

10. 电子商务法律法规的制定,旨在保护消费者权益、______和维护市场秩序。

三、简答题11. 简述电子商务与传统商务的区别。

12. 描述电子商务中供应链管理的重要性。

13. 阐述电子商务中客户服务的作用和重要性。

14. 解释电子商务中的个性化营销策略。

15. 讨论电子商务中数据安全和隐私保护的重要性。

四、论述题16. 论述电子商务对现代企业运营模式的影响。

17. 分析电子商务在全球化背景下的发展机遇与挑战。

18. 探讨电子商务在促进中小企业发展中的作用。

19. 论述电子商务在消费者行为分析中的应用。

20. 讨论电子商务法律法规对电子商务健康发展的促进作用。

结束语:通过以上复习题的练习,希望能够帮助同学们更好地掌握电子商务的基本概念、运作模式、优势与挑战,以及相关的法律法规。

电子商务作为现代商业活动的重要组成部分,其重要性日益凸显。

希望同学们能够在考试中取得优异的成绩,并在未来的学习和工作中,将电子商务的理论与实践相结合,发挥其最大的潜力。

电子商务概述复习题及参考答案

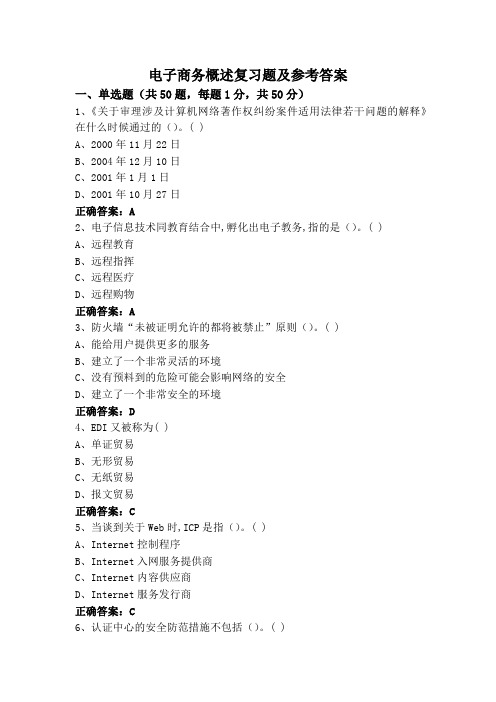

电子商务概述复习题及参考答案一、单选题(共50题,每题1分,共50分)1、《关于审理涉及计算机网络著作权纠纷案件适用法律若干问题的解释》在什么时候通过的()。

( )A、2000年11月22日B、2004年12月10日C、2001年1月1日D、2001年10月27日正确答案:A2、电子信息技术同教育结合中,孵化出电子教务,指的是()。

( )A、远程教育B、远程指挥C、远程医疗D、远程购物正确答案:A3、防火墙“未被证明允许的都将被禁止”原则()。

( )A、能给用户提供更多的服务B、建立了一个非常灵活的环境C、没有预料到的危险可能会影响网络的安全D、建立了一个非常安全的环境正确答案:D4、EDI又被称为( )A、单证贸易B、无形贸易C、无纸贸易D、报文贸易正确答案:C5、当谈到关于Web时,ICP是指()。

( )A、Internet控制程序B、Internet入网服务提供商C、Internet内容供应商D、Internet服务发行商正确答案:C6、认证中心的安全防范措施不包括()。

( )A、假冒的防范B、认证人员违规的防范C、私钥的安全防范D、违约的防范正确答案:D7、将批发、零售商场需要的订货数据输入计算机,通过商业增值网络中心将资料传递至总公司批发商、商品供( )货商或制造商的是()。

A、电子售前系统B、电子订货系统C、电子销售系统D、电子售后系统正确答案:C8、在电子商务环境下,企业机构重组的主要目的是()。

( )A、解决销售网点和配送网络的问题B、打破产销分离的障碍C、调查企业内部结构的扁平化D、降低成本正确答案:B9、电子证书是一个()。

( )A、数字签名B、公开密钥C、数字文件D、IC签名正确答案:A10、互联网时代C2C电子商务平台()、拍拍网、易趣网形成了三足鼎立的局面。

( )A、叮当网B、唯品会C、淘宝网D、京东网正确答案:C11、我国使用的EDI标准是()。

( )A、ANSIASCX12B、ODETTEC、UN/EDIFACTD、RosettaNet正确答案:C12、以下叙述正确的是()。

电子商务复习题及答案

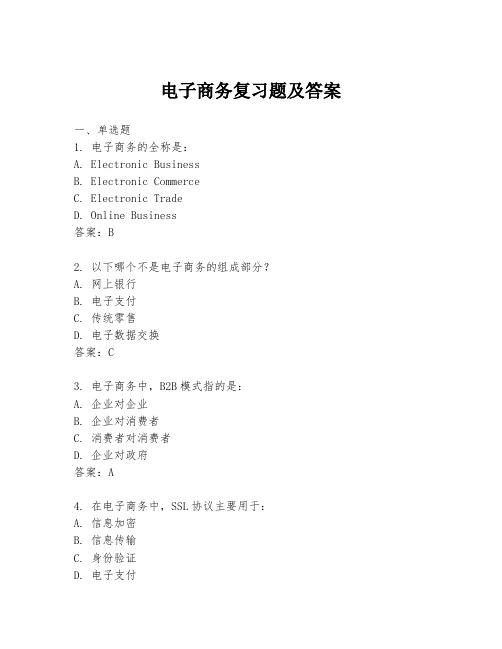

电子商务复习题及答案一、单选题1. 电子商务的全称是:A. Electronic BusinessB. Electronic CommerceC. Electronic TradeD. Online Business答案:B2. 以下哪个不是电子商务的组成部分?A. 网上银行B. 电子支付C. 传统零售D. 电子数据交换答案:C3. 电子商务中,B2B模式指的是:A. 企业对企业B. 企业对消费者C. 消费者对消费者D. 企业对政府答案:A4. 在电子商务中,SSL协议主要用于:A. 信息加密B. 信息传输C. 身份验证D. 电子支付答案:A5. 以下哪个不是电子商务的优势?A. 降低交易成本B. 提高交易效率C. 增加交易风险D. 扩大市场范围答案:C二、多选题1. 电子商务的类型包括:A. B2BB. B2CC. C2CD. G2C答案:A, B, C, D2. 电子商务中常用的支付方式有:A. 电子钱包B. 信用卡C. 银行转账D. 现金支付答案:A, B, C3. 电子商务面临的挑战包括:A. 安全问题B. 隐私保护C. 法律法规D. 技术限制答案:A, B, C, D三、判断题1. 电子商务只能通过互联网进行交易。

(错误)2. 电子商务可以减少企业的库存成本。

(正确)3. 所有电子商务交易都需要使用电子支付。

(错误)4. 电子商务中的消费者只能购买实物商品。

(错误)5. 电子商务可以提高企业的市场竞争力。

(正确)四、简答题1. 简述电子商务与传统商务的区别。

2. 描述电子商务中消费者保护的措施。

3. 阐述电子商务对环境的潜在影响。

4. 讨论电子商务中数据安全的重要性。

五、案例分析题阅读以下电子商务案例,并回答问题:案例描述:某电子商务平台因安全漏洞导致大量用户信息泄露。

问题:分析该案例中电子商务平台可能面临的法律风险和商业风险,并提出相应的防范措施。

电子商务复习题及答案

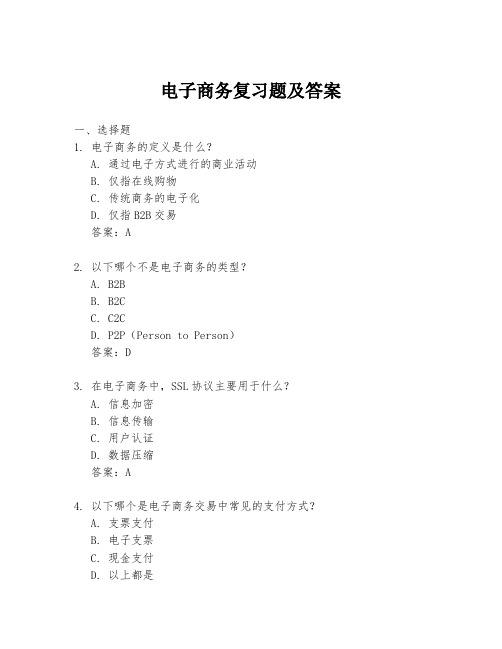

电子商务复习题及答案一、选择题1. 电子商务的定义是什么?A. 通过电子方式进行的商业活动B. 仅指在线购物C. 传统商务的电子化D. 仅指B2B交易答案:A2. 以下哪个不是电子商务的类型?A. B2BB. B2CC. C2CD. P2P(Person to Person)答案:D3. 在电子商务中,SSL协议主要用于什么?A. 信息加密B. 信息传输C. 用户认证D. 数据压缩答案:A4. 以下哪个是电子商务交易中常见的支付方式?A. 支票支付B. 电子支票C. 现金支付D. 以上都是答案:B5. 电子商务中,EDI代表什么?A. 电子数据交换B. 电子文档接口C. 电子设备接口D. 电子设备驱动答案:A二、简答题1. 简述电子商务的优势。

答案:电子商务具有多种优势,包括成本效益高、交易速度快、覆盖范围广、客户服务更个性化、易于实现24/7全天候服务等。

2. 描述电子商务中网络安全的重要性。

答案:网络安全在电子商务中至关重要,因为它涉及到交易的安全性和数据保护。

没有有效的网络安全措施,消费者和企业都可能面临欺诈、数据泄露和其他风险。

三、案例分析题阅读以下案例,并回答问题:某电子商务平台在“双十一”期间推出大量促销活动,吸引了大量消费者。

然而,由于平台的服务器处理能力不足,导致许多订单无法及时处理,引发了消费者的不满。

问题:如果你是该平台的运营负责人,你将如何改进以避免类似情况再次发生?答案:作为运营负责人,我会采取以下措施:1. 提前进行压力测试,评估服务器的最大承载能力。

2. 根据测试结果,升级服务器硬件或增加服务器数量。

3. 优化网站和应用程序的代码,提高处理效率。

4. 实施负载均衡,分散服务器压力。

5. 制定应急预案,以应对突发流量高峰。

6. 加强与消费者的沟通,及时更新订单处理状态。

四、论述题论述电子商务对传统商业模式的影响。

答案:电子商务对传统商业模式产生了深远的影响。

首先,它改变了消费者的购物习惯,使得购物更加便捷和快速。

电子商务概论复习重点

电子商务概论复习重点电子商务概论复习重点:电子商务是指利用互联网和信息技术进行商务活动的方式。

它通过电子方式进行商务交流、电子商务平台的搭建和电子支付等手段,促进了商务活动的便捷性和效率。

一、电子商务的定义和特点电子商务的定义:电子商务是指通过互联网和信息技术进行商业交流活动的行为。

电子商务的特点:1.全球化:通过互联网,商业交流活动不再受地理位置的限制,可以实现全球范围的商务合作。

2.实时性:电子商务活动可以实时进行,在线商店和在线支付等方式大大缩短了交易时间。

3.便捷性:顾客可以随时随地进行购物,商家也可以灵活经营,节省了时间和成本。

4.个性化:电子商务平台可以根据用户的购买记录和兴趣推荐相关产品,实现个性化的购物体验。

二、电子商务的分类电子商务可以根据不同的商务模式进行分类,常见的分类有:1. B2C电子商务:即商家与个人之间的交易,如网购、在线支付等。

2. B2B电子商务:即企业与企业之间的交易,如电子商务平台上的供应链管理。

3. C2C电子商务:即个人与个人之间的交易,如二手交易平台。

4. O2O电子商务:即线上到线下的交易,如在线预订餐厅、酒店等。

三、电子商务的发展趋势1. 移动电子商务的兴起:随着智能手机的普及,移动电子商务成为发展的重点,通过移动应用程序实现购物和支付已经成为一种主流趋势。

2. 人工智能的应用:人工智能可以帮助电子商务平台更好地了解用户需求,实现个性化推荐和客户服务。

3. 跨境电子商务的发展:随着跨境贸易的增加,跨境电子商务将成为未来的发展趋势,为各国商家提供了更大的商机。

4. 电子商务平台的多元化发展:电子商务平台不仅仅局限于购物,还可以提供各种增值服务,如金融服务、物流配送等。

四、电子商务的挑战与机遇1. 信息安全:电子商务活动涉及到大量的个人信息和支付信息,保障信息安全成为重要的挑战和机遇。

2. 商业模式创新:随着电子商务的快速发展,创新商业模式将是获取竞争优势的关键。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第一章 电子商务概述第一节 传统商务与电子商务第二节 电子商务的定义及分类 电子商务是利用现代信息技术所从事的新型商业交易活动。

(广义)商务是核心内容,电子是辅助工具。

Doing commerce in electronic way(through modern information technology) 1. 电子商务的分类 按照交易对象分类 ①企业与消费者之间的电子商务, 即Business to Consumer (BtoC )电子商务。

亚马逊、当当、卓越 ; ; ②企业与企业之间的电子商务,即Business to Business (BtoB )电子商务。

包括非特定企业间的电子商务和特定企业间的电子商务。

; ③通过上述两种电子商务的基本形式,可以派生出若干种形式,如CtoC (Consumer to Consumer )淘宝 、 BtoG (Business to Government )握奇信安网 等。

第五节 电子商务主要盈利模式Revenue Models 网络广告 会员服务费交易前的准备 贸易磋商过程 合同与执行 支付过程传统商务商品信息的发布、查询和匹配,通过传统方式来完成 口头磋商或纸面贸易单证的传递过程。

工具:电话、传真、邮寄等 书面形式签订具有法律效应的商务合同(纸面合同) 方式:支票、现金 电子商务通过交易双方的网址和网络主页完成 电子化的记录、文件和报文在网络上传递 电子合同,同样可具有法律效力 方式:网上支付(信用卡、电子支票、电子现金、电子钱包等)网络交易费搜索竞价排名其他第六章电子商务安全技术Electronic Commerce Security第一节电子商务的安全要求1.电子商务的主要安全问题表现窃取信息(Interception)篡改信息(Modification)伪造信息(Fabrication)交易抵赖(The transaction denies )2.电子商务安全要求信息的保密性信息的完整性身份的认证性(真实性)不可抵赖性3.电子商务安全体系技术保障(技术保障、交易安全技术)第二节计算机网络安全技术病毒防范技术——查杀病毒身份识别技术——访问识别防火墙技术——隔离和过滤数据虚拟专用网技术——安全通信1.病毒防范技术3.蠕虫Worm (n.):病毒的子类。

通常,蠕虫传播无需用户操作,并可通过网络分发它自己的完整副本(可能有改动)。

蠕虫会消耗内存或网络带宽,从而可能导致计算机崩溃。

病毒:以自我复制为明确目的编写的代码。

病毒附着于宿主程序,然后试图在计算机之间传播。

在没有人员操作的情况下,病毒不会传播。

必须通过某个人共享文件和发送电子邮件来将它一起移动,它可能损坏硬件、软件和信息。

Virus(病毒)-a progarm that attaches itself to another program and can cause damage when the host program is activated.特洛伊木马(简称木马),英文叫做“Trojan horse”,其名称取自希腊神话的特洛伊木马记。

木马是目前比较流行的病毒文件,它通过将自身伪装吸引用户下载执行,甚至远程操控电脑,具有隐蔽性和非授权性的特点。

恶意网站:恶意网站是指以获经济利益为主要目的,故意在计算机系统上执行恶意任务的、以合法网站为载体的病毒、蠕虫或木马,或伪造合法网站的非法网站(钓鱼网站)。

钓鱼网站最多的类型分别为:假冒银行类、假冒中奖或低价信息类、假冒购物网站类。

例如:中国银行假冒网址4.身份识别技术用户身份识别技术可通过三种基本方式或其组合方式实现:(1)用户通过某个秘密信息,例如通过口令访问系统资源。

(2)用户知道的某个秘密信息,并且利用包含这一秘密信息的载体访问系统资源,例如通过智能卡访问系统。

(3)用户利用自身所具有的某些生物学特征,如指纹、声音、DNA图案、视网膜扫描等。

5.防火墙技术Firewall technologiesa.防火墙(firewall是加强外部网与内部网之间安全防范的一个或一组软件和硬件系统。

A firewall is a hardware and software combination that is intalled at the Internet entry point, and provide a defense—sometimes the first line of defense—between inside networks (trusted) and outside networks (untrusted).软件防火墙:如windows自带的防火墙系统硬件防火墙:如华为、思科等品牌推出的防火墙b.防火墙的功能隔离和过滤:控制外部用户对企业内部网的访问,防止外部入侵控制企业内部对外部的访问执行安全管制,记录所有可疑事件c.防火墙的工作原理(两个逻辑关系:yes or no)“凡是未被允许的就是禁止的”防火墙封锁所有信息流,然后对希望提供的服务逐项开放。

这种方法可以创造十分安全的环境,但用户使用的方便性、服务范围受到限制。

“凡是未被禁止的就是允许的”防火墙转发所有信息流,然后逐项屏蔽有害的服务。

这种方法构成了更为灵活的应用环境,可为用户提供更多的服务。

但在日益增多的网络服务面前,网管人员的疲于奔命可能很难提供可靠的安全防护。

Security Policy of firewallBasic Policy of Firewall :All services not listed as permitted access are forbidden;All services not prohibited to access are allowed .d.防火墙的主要实现技术数据包过滤技术代理服务技术数据包过滤(也称分组过滤)技术是在网络层对数据包中的IP地址过滤。

如果防火墙设定某一IP地址不适宜访问的话,从这个地址来的所有信息都会被防火墙屏蔽掉。

常用的攻击方法:IP地址欺骗代理服务是针对数据包过滤技术存在的不足而引入的新型防火墙技术。

代理服务不像前一种技术在通过验证后内外的计算机直接连接通信,而是在内部与外部的系统之间加一层服务器,用该服务器来做中间代理功能。

由于代理访问的中间作用,攻击的也只是代理服务器,而不会是网络内部的系统资源。

6.防火墙的局限性:(1)防火墙无法防范内部用户的攻击(2)防火墙无法防范不通过它的连接(3)防火墙很难防范病毒(4)防火墙不能防备新的网络安全问题(5)防火墙不能防止数据驱动式攻击7.虚拟专用网(VPN)技术定义:VPN即虚拟专用网,是在一个公用网络(通常是因特网)上建立一个逻辑的、点对点的连接(称之为建立一个隧道),使分布在不同地方的网络在不可信任的公共网络上实现安全通信的网络技术。

第三节交易安全技术1.加密技术认证技术安全认证协议2.密码技术Data Encryption technologies(数据加密技术)密码技术的基本思想是伪装信息,隐藏信息的真实内容,以使未授权者不能理解信息的真正含义,达到保密的作用。

具体的就是对信息进行一组可逆的数学变换。

3.密码技术组成要素伪装前的信息称为明文,伪装后的信息称为密文,将信息伪装的过程称为加密,将密文再还原为明文的过程称为解密,解密是在解密密钥(key)的控制下进行的,用于解密的这组数学变换称为加解密算法。

4.两种密码体制:1、对称密钥密码体制Symmetric encryption technology2、非对称密钥密码体制Asymmetric encryption technology5.对称密钥密码体系对称密钥密码体系(Symmetric Cryptography)又称单密钥密码体制(One-key System )。

在对数据加密的过程中,使用同样的密匙进行加密和解密。

常见密匙算法:DES、IDEASymmetric encryption(对称加密)In this encryption scheme,the same key is used by a sender for encryption(加密) and a receiver for decryption(解密).The program that transforms normal text, called plain text(明文), into cipher text (密文,the unintelligible string of characters) is called an encryption program. Otherwise known as an decryption program.The most widely accepted algorithm(算法) for symmetric encryption is the Data Encryption Standard (DES).优点:对称密钥密码体系加密、解密速度很快(高效) 。

缺点:1、安全性能差;2、密钥难于管理6.非对称密钥密码体系非对称密钥密码体系(Asymmetric Cryptography)也称双密钥密码体制(Two-key System )。

数据加密的过程中,使用两把钥匙:一个是可以公开的密钥(常称公钥);另一个则是秘密保存的密钥(常称私钥)。

常见密匙算法:RSAAsymmetric encryption(非对称加密)Uses two different keys: a public key(公钥) and a private key(私钥). The public key is known to all authorized users, but the private key is known only to one person—its owner.The most popular algorithm with asymmetric encryption is the RSA. This algorithm has never been broken by hacker, so it is seen as the safest encryption method known to date.优点:非对称密钥密码体系安全性能高,使用方便灵活缺点:加密、解密速度慢。

7.认证技术a.数字摘要技术数字摘要是采用单向Hash函数对文件中若干重要元素进行某种加密变换运算得到固定长度(128字节)的摘要码(数字指纹),并在传输信息时将之加入文件一同传送给接收方,接收方收到文件后,用相同的方法进行变换运算,若得到的结果与发送来的摘要码相同,则可断定文件未被篡改,反之亦然。