基本ACL配置实例

实训八 标准ACL配置与调试

实训八标准ACL配置与调试1.实训目标在这个实训中,我们将在思科路由器上配置标准ACL。

通过该实训我们可以进一步了解ACL的定义和应用,并且掌握标准ACL的配置和调试。

2.实训拓扑实训的拓扑结构如图1所示。

图1 ACL实训拓扑结构3.实训要求根据图1,设计标准ACL,首先使得PC1所在的网络不能通过路由器R1访问PC2所在的网络,然后使得PC2所在的网络不能通过路由器R2访问PC1所在的网络。

本实训各设备的IP地址分配如下:⑴路由器R1:s0/0:192.168.100.1/24fa0/0:10.1.1.1/8⑵计算机PC1:IP:10.1.1.2/8网关:10.1.1.1⑶路由器R2:s0/0:192.168.100.2/24fa0/0:172.16.1.1/16⑷计算机PC2:IP:172.16.1.2/16网关:172.16.1.14.实训步骤在开始本实训之前,建议在删除各路由器的初始配置后再重新启动路由器。

这样可以防止由残留的配置所带来的问题。

在准备好硬件以及线缆之后,我们按照下面的步骤开始进行实训。

⑴按照图1进行组建网络,经检查硬件连接没有问题之后,各设备上电。

⑵按照拓扑结构的要求,给路由器各端口配置IP地址、子网掩码、时钟(DCE端),并且用“no shutdown”命令启动各端口,可以用“show interface”命令查看各端口的状态,保证端口正常工作。

⑶设置主机A和主机B的 IP地址、子网掩码、网关,完成之后,分别ping自己的网关,应该是通的。

⑷为保证整个网络畅通,分别在路由器R1和R2上配置rip路由协议:在R1和R2上查看路由表分别如下:①R1#show ip routeGateway of last resort is not setR 172.16.0.0/16 [120/1] via 192.168.100.2, 00:00:08, Serial0/0C 192.168.100.0/24 is directly connected, Serial0/0C 10.0.0.0/8 is directly connected, FastEthernet0/0②R2#show ip routeGateway of last resort is not setC 192.168.100.0/24 is directly connected, Serial0/0R 10.0.0.0/8 [120/1] via 192.168.100.1, 00:00:08, Serial0/0C 172.16.0.0/16 is directly connected, FastEthernet0/0⑸ R1路由器上禁止PC2所在网段访问:①在路由器R1上配置如下:R1(config)#access-list 1 deny 172.16.0.0 0.0.255.255R1(config)# access-list 1 permit anyR1(config)#interface s0/0R1(config-if)#ip access-group 1 in【问题1】:为什么要配置“access-list 1 permit any”?②测试上述配置:此时在PC2上ping路由器R1,应该是不同的,因为访问控制列表“1”已经起了作用,结果如图2所示:图2 在PC2上ping路由器R1的结果【问题2】:如果在PC2上ping PC1,结果应该是怎样的?③查看定义ACL列表:R1#show access-listsStandard IP access list 1deny 172.16.0.0, wildcard bits 0.0.255.255 (26 matches) check=276permit any (276 matches)④查看ACL在s0/0作用的方向:R1#show ip interface s0/0Serial0/0 is up, line protocol is upInternet address is 192.168.100.1/24Broadcast address is 255.255.255.255Address determined by setup commandMTU is 1500 bytesHelper address is not setDirected broadcast forwarding is disabledMulticast reserved groups joined: 224.0.0.9Outgoing access list is not setInbound access list is 1Proxy ARP is enabled【问题3】:如果把ACL作用在R1的fa0/0端口,相应的配置应该怎样改动?【问题4】:如果把上述配置的ACL在端口s0/0上的作用方向改为“out”,结果会怎样?⑹成功后在路由器R1上取消ACL,转为在R2路由器上禁止PC1所在网段访问:①在R2上配置如下:R2(config)#access-list 2 deny 10.0.0.0 0.255.255.255R2(config)# access-list 2 permit anyR2(config)#interface fa0/0R2(config-if)#ip access-group 2 out②测试和查看结果的操作和步骤⑸基本相同,这里不再赘述。

ACL简单的配置

ACL简单的配置ACL(Access Control List,访问控制列表),简单说就是包过滤,根据数据包的报头中的ip地址、协议端口号等信息进行过滤。

利用ACL可以实现安全控制。

编号:1-99 or 1300-1999(standard IP),100-199 or 2000-2699(Extended IP)。

ACL并不复杂,但在实际应用中的,要想恰当地应用ACL,必需要制定合理的策略。

Router 销售部:Router(config)#router ripRouter(config-router)#network 192.168.3.0 Router(config-router)#network 172.17.0.0 Router(config-router)#network 172.18.0.0Router 财务处:Router(config)#router ripRouter(config-router)#network 192.168.2.0 Router(config-router)#network 172.16.0.0 Router(config-router)#network 172.17.0.0 Router 人事处:Router(config)#router ripRouter(config-router)#network 192.168.1.0 Router(config-router)#network 172.16.0.0 Router(config-router)#network 172.18.0.0三、配置简单的ACL1、配置ACL限制远程登录到路由器的主机caiwuchu#conf tcaiwuchu(config)#enable password 123caiwuchu(config)#access-list 1 permit 192.168.2.2 0.0.0.0caiwuchu(config)# access-list 1 deny any \\隐含为拒绝其他主机,这句可以不写caiwuchu(config)#line vty 0caiwuchu(config-line)#password ciscocaiwuchu(config-line)#logincaiwuchu(config-line)#access-class 1 in \\路由器caiwuchu 只允许192.168.2.2远程登录(telnet)测试:只有192.168.2.2的主机pc2可以telnet到192.168.2.1,即财务处的路由器,其他主机均被拒绝。

ACL配置实例

ACL配置实例拓扑图如下:实验一:标准访问控制列表1、设置访问控制列表1,禁止192、168、2、2这台主机访问192、168、1、0/24这个网段中得服务器,而192、168、2、0/24这个网段中得其它主机可以正常访问。

设置访问控制列表如下:R1(config)#access-list 1 deny host 192、168、2、2R1(config)#access-list 1 permit any将访问控制列表应用到接口F0/0得出站方向上R1(config)#int f0/0R1(config-if)#ip access-group 1 out2、设置访问控制列表2,只允许192、168、2、0/24这个网段中得主机可以访问外网,192、168、1、0/24这个网段得主机则不可以。

设置访问控制列表R1(config)#access-list 2 permit 192、168、2、0 0、0、0、255将访问控制列表应用到S0/0得出站方向上R1(config)#int serial 0/0R1(config-if)#ip access-group 2 out3、设置访问控制列表3,只允许192、168、2、3这台主机可以使用telnet连接R1。

4、查瞧访问控制列表2 match(es)这些信息显示就是过滤包得数据,可以使用clear access-list counters命令来清除。

5、查瞧配置在接口上得访问控制列表6、删除访问控制列表删除访问控制列表要从两个方面入手,一就是删除访问控制列表,二就是取消访问控制列表有接口上得应用。

R1(config)#no access-list 1R1(config)#int f0/0R1(config-if)#no ip access-group 1 out实验二:扩展访问控制列表扩展访问控制列表得语法:access-list [100-199] [permit/deny] 协议源IP 源IP反码目标IP 目标IP 反码条件[eq] [具体协议/端口号]1、在SERVER上搭建、DNS服务如下:2、测试从三台PC中就是否可以正常访问各种服务。

ACL原理及配置实例

本次内容(补充) 本次内容(补充)

理解ACL的基本原理 的基本原理 理解 会配置标准ACL 会配置标准 会配置扩展ACL 会配置扩展 会配置ACL对网络进行控制 会配置 对网络进行控制 理解NAT 理解 会配置NAPT 会配置

需求需求22访问控制列表访问控制列表aclaclaclacl概述概述基本基本aclacl配置配置扩展扩展aclacl配置配置访问控制列表概述访问控制列表acl读取第三层第四层包头信息根据预先定义好的规则对包进行过滤ip报头tcp报头数据源地址目的地址源端口目的端口访问控制列表利用这4个元素定义的规则访问控制列表的工作原理访问控制列表在接口应用的方向访问控制列表的处理过程拒绝拒绝允许允许允许允许允许允许到达访问控制组接口的数据包匹配第一条目的接口隐含的拒绝丢弃丢弃匹配下一条拒绝拒绝拒绝拒绝拒绝拒绝匹配下一条访问控制列表类型标准访问控制列表扩展访问控制列表命名访问控制列表定时访问控制列表10标准访问控制列表配置31创建aclrouterconfigaccesslistaccesslistnumber删除aclrouterconfigaccesslistaccesslistnumber允许数据包通过应用了访问控制列表的接口拒绝数据包通过11标准访问控制列表配置32应用实例routerconfigaccesslistpermit19216810000255routerconfigaccesslistpermit192168220000允许1921681024和主机19216822的流量通过隐含的拒绝语句routerconfigaccesslistdeny0000255255255255关键字hostany12hostanyhost19216822192168220000any0000255255255255r1configaccesslistdeny192168220000r1configaccesslistpermit0000255255255255r1configaccesslistdenyhost19216822r1configaccesslistpermitany相同13标准访问控制列表配置33将acl应用于接口routerconfigifipaccessgroupaccesslistnumberout在接口上取消acl的应用routerconfigifipaccessgroupaccesslistnumberout14标准访问控制列表配置实例15实验编号的标准ip访问列表

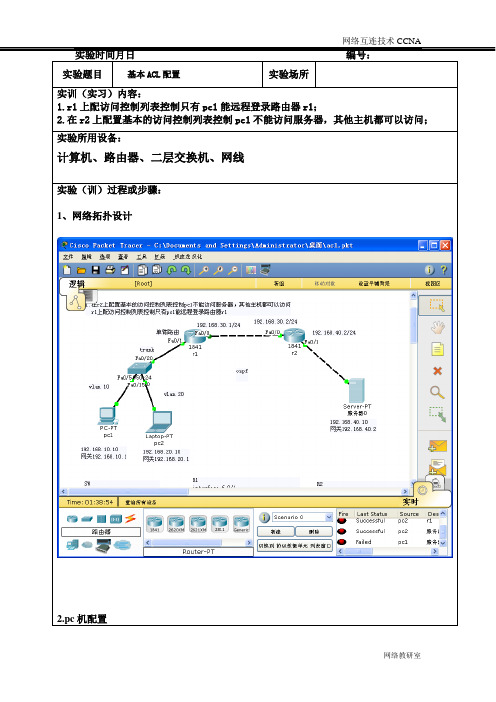

基本ACL配置

实验时间月日编号:实验题目基本ACL配置实验场所实训(实习)内容:1.r1上配访问控制列表控制只有pc1能远程登录路由器r1;2.在r2上配置基本的访问控制列表控制pc1不能访问服务器,其他主机都可以访问;实验所用设备:计算机、路由器、二层交换机、网线实验(训)过程或步骤:1、网络拓扑设计2.pc机配置3.交换机配置Switch>enableSwitch#configSwitch(config)#ho swsw(config)#vlan 10sw(config-vlan)#exisw(config)#vlan 20sw(config-vlan)#exisw(config)#interface fastEthernet 0/5 sw(config-if)#switchport access vlan 10 sw(config-if)#exisw(config)#interface fastEthernet 0/15 sw(config-if)#switchport access vlan 20 sw(config-if)#exisw(config)#interface fastEthernet 0/20 sw(config-if)#switchport mode trunk sw(config-if)#exi4.路由器配置Router>enableRouter#configRouter(config)#ho r1r1(config)#interface fastEthernet 0/1r1(config-if)#no shutdownr1(config-if)#exir1(config)#interface fastEthernet 0/1.10r1(config-subif)#encapsulation dot1Q 10r1(config-subif)#ip address 192.168.10.1 255.255.255.0 r1(config-subif)#exir1(config)#interface fastEthernet 0/1.20r1(config-subif)#ip address 192.168.20.1 255.255.255.0 r1(config-subif)#exir1(config)#interface fastEthernet 0/0r1(config-if)#ip address 192.168.30.1 255.255.255.0r1(config-if)#exir1(config)#router ospf 100r1(config-router)#network 192.168.10.0 0.0.0.255 area 0 r1(config-router)#network 192.168.20.0 0.0.0.255 area 0 r1(config-router)#network 192.168.30.0 0.0.0.255 area 0 r1(config-router)#exir1(config)#interface fastEthernet 0/0r1(config-if)#no shutdownr1(config-if)#exir1(config)#r1(config)#enable password 326r1(config)#line vty 0 15r1(config-line)#password 508r1(config-line)#loginr1(config-line)#exir1(config)#access-list 2 permit host 192.168.10.10r1(config)#line vty 0 15r1(config-line)#access-class 2 inr1(config-line)#exir1(config)#Router>enRouter#configRouter(config)#ho r2r2(config)#interface fastEthernet 0/1r2(config-if)#no shutdownr2(config-if)#ip address 192.168.30.2 255.255.255.0r2(config-if)#exir2(config)#interface fastEthernet 0/0r2(config-if)#ip address 192.168.30.2 255.255.255.0r2(config-if)#no shutdownr2(config-if)#exir2(config)#interface fastEthernet 0/1r2(config-if)#ip address 192.168.40.2 255.255.255.0 r2(config-if)#no shutdownr2(config-if)#exir2(config)#access-list 1 deny 192.168.10.0 0.0.0.255 r2(config)#access-list 1 permit anyr2(config)#interface fastEthernet 0/1r2(config-if)#ip access-group 1 outr2(config-if)#exir2(config)#5.测试验证实验(训)总结:基本ACL与扩展ACL的区别?1、标准ACL只检查数据包的源地址; 扩展ACL既检查数据包的源地址,也检查数据包的目的地址,同时还可以检查数据包的特定协议类型、端口号等。

第8章 ACL典型配置案例

日期: 杭州华三通信技术有限公司 版权所有,未经授权不得使用与传播

基本ACL典型配置案例

组网需求: 组网需求:

Host A和Host B通过端口 GigabitEthernet 1/0/1接入交换机 (以S5500-EI为例),Host A的IP地址 为10.1.1.1。要求配置基本IPv4 ACL, 实现在每天8:00~18:00的时间段内, 只允许Host A发出的IP报文通过,拒 绝其它的IP报文通过。

高级ACL典型配置案例

组网需求: 组网需求:

公司企业网通过交换机(以S5500-EI 为例)实现各部门之间的互连。要求 配置高级IPv4 ACL,禁止研发部门和 市场部门在上班时间(8:00至18:00) 访问工资查询服务器(IP地址为 192.168.4.1),而总裁办公室不受限 制,可以随时访问。

(1)

定义工作时间段

# 定义8:00至18:00的周期时间段。 <Switch> system-view [Switch] time-range trname 8:00 to 18:00 working-day (2) 定义到工资查询服务器的访问规则 # 定义研发部门到工资查询服务器的访问规则。 [Switch] acl number 3000 [Switch-acl-adv-3000] rule deny ip source 192.168.2.0 0.0.0.255 destination 192.168.4.1 0 time-range trname [Switch-acl-adv-3000] quit # 定义市场部门到工资查询服务器的访问规则。 [Switch] acl number 3001 [Switch-acl-adv-3001] rule deny ip source 192.168.3.0 0.0.0.255 destination 192.168.4.1 0 time-range trname [Switch-acl-adv-3001] quit

实验6标准ACL的配置

实验6标准ACL的配置

一、实验目的

熟悉标准ACL的配置方法及配置指令、验证ACL的工作原理。

二、实验内容及屏幕截图

1、实验6-1:在如图6.1的网络拓扑结构中,配置ACL。

要求:允许主机1访问Router1,拒绝主机1外的10.1.1.0网段访问Router1,允许其他流量访问R1,先在整个网络上配置RIP,使整个网络可以通信,再配置标准ACL,并验证。

图6.1 网络拓扑图

配置与验证过程,如截图6-1所示:

R1路由器端口配置:

R1路由协议配置:

R1路由器ACL配置:

R2路由器端口配置:

R2路由协议配置:

R2路由器ACL配置:

ACL验证:

2、实验6-2:在如图6.2的网络拓扑结构中,配置ACL。

在如下图所示的网络中,要求在61.128.64.0这个网段上只允许主机61.128.64.1访问网段2,网段3(172.16.0.0)可以访问网段2,其他的任何主机对网段2的访问均被拒绝。

图6.2 网络拓扑图

配置与验证过程,如截图6-2所示:

三、实验分析与结论

1. in与out参数的含义?

2. ACL表如何绑定到端口上?

3. ACL的工作原理?

4. 实验结论。

ACL典型配置举例

1.1 ACL典型配置举例1.1.1 组网需求●公司企业网通过设备Router实现各部门之间的互连。

●要求正确配置ACL,禁止其它部门在上班时间(8:00至18:00)访问工资查询服务器(IP地址为129.110.1.2),而总裁办公室(IP地址为129.111.1.2)不受限制,可以随时访问。

1.1.2 组网图图1-1配置ACL组网图1.1.3 配置步骤(1) 定义上班时间段# 定义8:00至18:00的周期时间段。

<Sysname> system-view[Sysname] time-range trname 8:00 to 18:00 working-day(2) 定义到工资服务器的ACL# 进入高级访问控制列表视图,编号为3000。

[Sysname] acl number 3000# 定义总裁办公室到工资服务器的访问规则。

[Sysname-acl-adv-3000] rule 1 permit ip source 129.111.1.2 0.0.0.0destination 129.110.1.2 0.0.0.0# 定义其它部门到工资服务器的访问规则。

[Sysname-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.20.0.0.0 time-range trname[Sysname-acl-adv-3000] quit(3) 应用ACL# 将ACL 3000用于Ethernet1/0出方向的包过滤。

[Sysname] firewall enable[Sysname] interface ethernet 1/0[Sysname-Ethernet1/0] firewall packet-filter 3000 outbound。

基本ACL的配置

致力于提供IT专业 全教学生命周期解决方案

【例3-11】资产负债率的计算与分析

天马股份管理当局想了解公司近两年资本结构及其债 务水平的变化,拟为其未来筹资决策提供依据。

请问哪项指标能满足企业分析要求?

期末资产负债率=(184 574÷653 698)×100%=28.23% 期初资产负债率=(181 758÷584 104)×100%=31.11%

当企业的资产报酬率大于借入资金成本率时,举债经营有 利于提高企业的经营业绩。

企业应结合获利能力来评价产权比率的合理性。

致力于提供IT专业 全教学生命周期解决方案

【例3-12】产权比率的计算与分析

天马股份管理当局通过资产负债率了解公司的资金来 源结构后,该想进一步了解自有资金对债务资金的保 障程度,以便于对财务结构的稳健性做出评价。

《局域网交换机和路由器的配置与管理》

网络互联设备基础实验

基本ACL的配置

1.基本ACL的配置

基本ACL的配置

1.1 实验目的: 掌握基本访问列表规则及配置,实现网段间互相访问的安全控制。

基本ACL的配置

1.2 实验设备: 在华为eNSP模拟器中拖放1台S5700三层交换机,3台S3700交换机,PC 3台,直通线若干。

基本ACL的配置

1.3 实验拓扑图:

2.速动比率

速动比率是企业一定时期的速动资产同流 动负债的比率。

速动比率=(速动资产÷流动负债)×100%

由于剔除了流动资产中变现力差且不稳定的项目后, 该指标能更加准确、可靠地反映企业实际的短期债务 偿还能力。

力于提供IT专业 全教学生命周期解决方案

ACL访问控制列表配置实例分享

ACL访问控制列表配置实例分享ACL(Access Control List)访问控制列表是用于控制网络设备的数据流动和访问权限的一种重要网络安全技术。

通过配置ACL,我们可以限制特定IP地址或IP地址段的访问,实现对网络资源的精细化控制。

本文将分享ACL访问控制列表的配置实例,以帮助读者更好地理解和应用ACL技术。

一、ACL基础知识回顾在介绍ACL的配置实例之前,先回顾一下ACL的基础知识。

ACL分为标准ACL和扩展ACL两种类型。

标准ACL仅能根据源IP地址进行过滤,而扩展ACL则可以根据源IP地址、目的IP地址、端口号等多种条件进行过滤。

根据实际应用场景选择合适的ACL类型进行配置。

ACL配置中使用的关键字有:permit(允许通过),deny(拒绝通过),any(任意),host(主机),eq(等于),range(范围),log (记录日志)等。

具体配置过程根据不同网络设备和操作系统的差异而有所差异,本文以常见网络设备为例进行实例分享。

二、标准ACL配置实例标准ACL适用于仅按照源IP地址进行过滤的场景,下面是一个标准ACL配置的实例:配置步骤:1. 进入网络设备配置界面。

2. 创建一个标准ACL,命名为“ACL_Standard”。

3. 指定允许或拒绝访问的源IP地址段,例如192.168.1.0/24。

4. 应用ACL到指定的接口,例如应用到GigabitEthernet0/0接口。

5. 保存配置并退出。

三、扩展ACL配置实例扩展ACL可根据源IP地址、目的IP地址、端口号等多种条件进行过滤,适用于更为复杂的网络环境。

以下是一个扩展ACL配置的实例:配置步骤:1. 进入网络设备配置界面。

2. 创建一个扩展ACL,命名为“ACL_Extended”。

3. 指定允许或拒绝访问的源IP地址、目的IP地址、端口号等条件,例如允许源IP为192.168.1.0/24的主机访问目的IP为10.0.0.1的主机的HTTP服务(端口号为80)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基本ACL配置实例

作者:阎婷李晖徐莎莎刘晶

来源:《考试与评价》2016年第06期

【摘要】ACL的主要应用场合包括数据包过滤、路由控制、包过滤防火墙、网络地址转换、服务质量和按需拨号等方面,对于提高网络安全性有很好的效果。

ACL配置分为两类,一类是基本ACL,一类是高级(扩展)ACL。

本文主要介绍基本ACL的配置方法,用具体的拓扑给出配置要求,对实验原理进行分析,最后给出配置命令和验证方法。

【关键词】基本ACL 扩展ACL 源端口目的端口

一、配置要求

基本访问控制列表只根据报文的源IP地址信息制定访问规则。

本实验配置H3C路由器上的基本ACL,并开启防火墙功能,实现基于源地址的数据包过滤。

1.实验目的

通过本实验,可以掌握以下技能。

(1)配置H3C路由器基本ACL及包过滤防火墙配置。

(2)熟悉ACL查看、监测和调试的相关命令。

2.实验拓扑

本实验的拓扑结构和设备命名如图所示。

3.实验说明

本实验的配置说明如下。

第一,把用于调试的PC通过Console电缆连接到路由器的Console端口上。

第二,使用1条双绞线跳线将路由器H3C-R1的E0/0接口和H3C-R2的E0/0接口连接起来。

使用2条双绞线跳线分别把PC1和PC2连接到路由器H3C-R1和H3C-R2的E0/1接口上。

第三,在路由器上通过配置和应用基本ACL来拒绝PC1的IP地址192.168.1.2访问PC2的IP地址192.168.3.2。

第四,查看及监测ACL配置和匹配情况。

本实验的配置准备数据见下表。

二、配置原理

本实验主要是完成基本ACL(访问控制列表)的配置,访问控制列表用来实现数据流识别功能。

为了在网络设备上过滤报文,需要配置一系列的匹配条件来对报文进行分类,这些条件可以是报文的源地址、目的地址、端口号等。

当设备的端口接收到报文后,即根据当前端口上应用的ACL规则对报文的字段进行分析,在识别出特定的报文之后,根据预先设定的策略允许或禁止该报文通过。

基本ACL配置时,为了防止过滤掉必要的数据包,要将应用放到离源端口近的位置,而扩展ACL配置时,要将应用放到离目的端较近的位置。

三、实验配置及测试结果

连接好所有设备,给各设备加电后,开始进行实验。

1.配置基本ACL实现包过滤

在开始ACL相关配置之前,需要先进行路由器的基本配置,如设备命名、接口配置等,同时需要配置PCI、PC2的IP地址、默认网关等参数。

接下来在H3C-R1上配置基本ACL,在E0/1接口上应用ACL,并在H3C-R1上开启包过滤防火墙功能。

2.测试ACL配置正确性

在PC1上使用Ping命令:C:\>ping 192.168.3,2,结果所有数据包全部丢失。

更改

PC1上的IP地址信息为192.168.1.3,子网掩码为24。

使用Ping命令访问PC2的IP地址192.168.3.2,结果没有数据丢失。

经过两次连通性的测试,可以看到当PC1使用的IP地址信息是192.168.1.2时不能访问到PC2,表示在H3C-R1的E0/0上设置的包过滤防火墙生效,阻止了数据包通过,当更改PC1的IP地址信息为192.168.1.3时,在H3C-R1上的ACL允许通过,则PC1能够访问到 PC2。

也可用display acl number命令在H3C-R1上查看IPv4 ACL的配置和运行情况,用display firewall-statistics all命令在在H3C-R1上查看IPv4防火墙的过滤报文统计信息。

四、小结

本文用特定案例对配置提出要求,根据ACL的原理分析配置方法,用具体的配置命令给出实现拓扑图要求的配置方法,并采用常用命令查看结果,验证了配置的正确性。

参考文献

[1]沈向余.H3C路由交换机配置实验指南[J].西安通信学院,2014,12

[2]沈向余.H3C路由交换机配置技术[J].西安通信学院,2014,7

[3]周海军,毕发社,邹顺.网络协议原理[J].西安通信学院,2008,6。