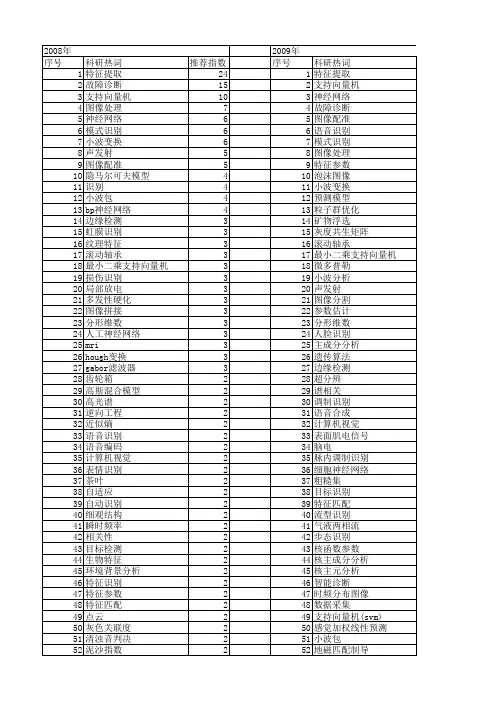

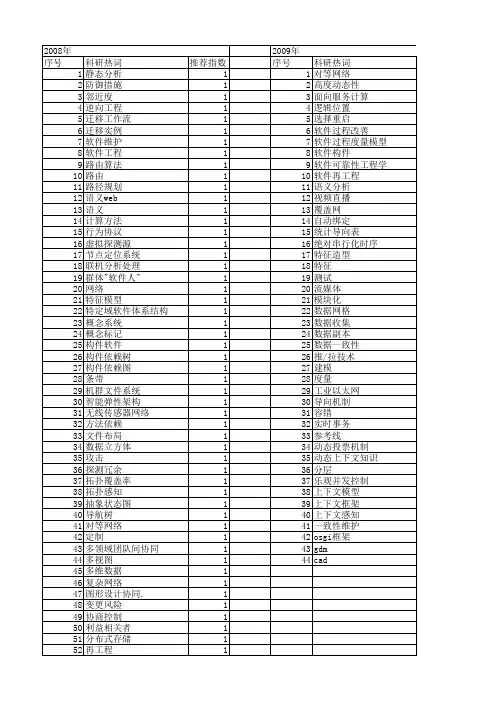

【计算机科学】_社会工程学_期刊发文热词逐年推荐_20140726

高中校园内的社会工程学攻击和防范初探

高中校园内的社会工程学攻击和防范初探作者:郑晓夏来源:《科教导刊》2015年第26期摘要社会工程学是一种通过对被攻击者的心理弱点、本能反应以及好奇心、信任、贪婪等心理陷阱进行的主要以网络攻击为主要途径的攻击手段。

社会工程学入侵不单单是利用计算机系统本身的漏洞,而是利用人的弱点来突破信息安全防御措施。

这种手段越来越被利用在实际入侵的案例中。

本文介绍了在高中校园利用社会工程学进行网络攻击的各种手段并提出了相应的防御策略。

关键词社会工程学高中校园攻击防范中图分类号:TP393.08 文献标识码:A ; ; DOI:10.16400/ki.kjdkz.2015.09.068Social Engineering Attack and PreventionResearch in High School CampusZHENG Xiaoxia(Yiling High School, Yichang, Hubei 443005)Abstract Social engineering is a kind of network attack means by using psychological trap such as the victim's psychological weakness, instinct, curiosity, trust, and greed. Social engineering invasion is not just to make use of the computer system itself, but to take advantage to people's weakness to break through the information security defense measures. This technique is more and more used in the case of actual invasion. This paper introduces network attack techniques by using social engineering in high school campus and put forward the corresponding defensive strategy.Key words Social Engineering; High School Campus; Attack?自人类进入二十一世纪以来,计算机技术与互联网技术获得了高速发展,信息全球化已成为人类发展的趋势,这是人类科学史上的一大进步,但是随之而来的计算机网络所受的攻击呈显著的增长趋势,网络世界的安全问题正引起人们的广泛关注。

【国家自然科学基金】_特征参数提取_基金支持热词逐年推荐_【万方软件创新助手】_20140730

2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106

科研热词 特征提取 故障诊断 支持向量机 图像处理 神经网络 模式识别 小波变换 声发射 图像配准 隐马尔可夫模型 识别 小波包 bp神经网络 边缘检测 虹膜识别 纹理特征 滚动轴承 最小二乘支持向量机 损伤识别 局部放电 多发性硬化 图像拼接 分形维数 人工神经网络 mri hough变换 gabor滤波器 齿轮箱 高斯混合模型 高光谱 逆向工程 近似熵 语音识别 语音编码 计算机视觉 表情识别 茶叶 自适应 自动识别 细观结构 瞬时频率 相关性 目标检测 生物特征 环境背景分析 特征识别 特征参数 特征匹配 点云 灰色关联度 清浊音判决 泥沙指数

107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160

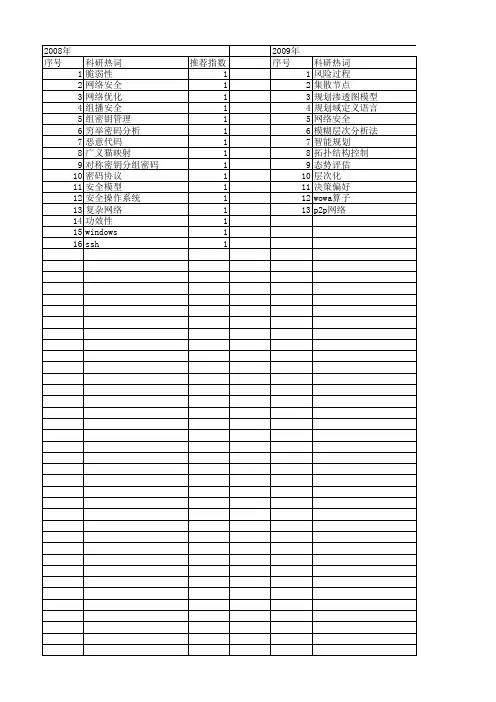

【计算机科学】_计算机脆弱性_期刊发文热词逐年推荐_20140725

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27

科研热词 鲁棒性 节点失效 自动测试 自动机 脆弱性测试 脆弱性 符号化执行 测试用例 构件规约 服务组合 攻防对抗信息 攻防对抗 攻击图 抽象机 实时评估 安全评估 复杂网络 可视化 变异算子 原子服务 原型系统 动态攻击图 供应链 传递攻击 web服务 soap消息 cbd过程

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

科研热词 量化评估 连续数据保护 贝叶斯网 脆弱性分析 脆弱性 索引日志 生命周期 文件视图 数据恢复 工业控制系统 安全评估 威胁 大规模分布式系统 变量消元 半马尔可夫模型 信息安全

推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 科研热词 鲁棒性 运动矢量 脆弱性 交流系数 防空信息网络 软件脆弱性 评估 脆弱性分析 网络攻击 网络建模 纵深防御 特征提取 版权保护 模糊理论 数字水印 攻击者建模 攻击图 影响 危险程度 内容鉴定 "舒特"系统 推荐指数 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2014年 序号 1 2 3 4 5 6 7 8 9 10

2014年 科研热词 脆弱性分析 脆弱性 网络安全 电力网络 态势评估 态势熵 复杂网络 基础设施保护 关键组件 ds证据理论 推荐指数 1 1 1 1 1 1 1 1 1 1

2008年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

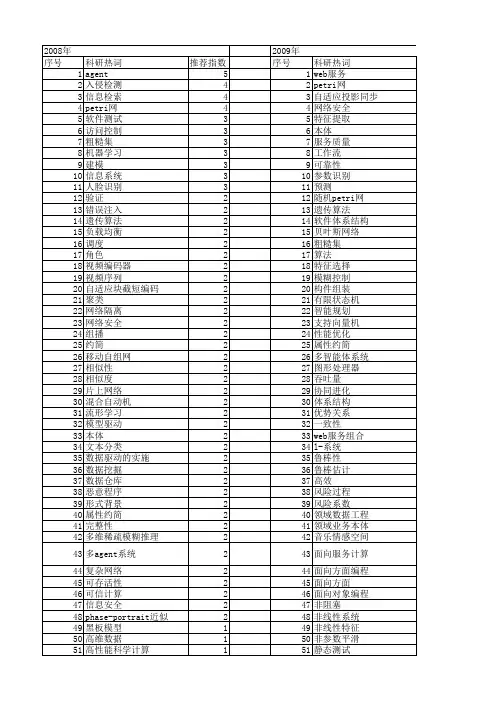

【计算机科学】_系统方法_期刊发文热词逐年推荐_20140726

预测模型 项目管理 顶级前缀 面向服务体系结构 面向服务 面向对象集成测试 面向对象 面向内容 非协作 静态分析 集成方法 集对分析 隐蔽 隐形传态 隐式调用 随机模型 限制容差优势关系 降维算法 降维 阴性选择算法 问题理解 问答系统 钩子函数 量子通信 量子调制 重构模型 重构操作 重构串 重名分析 邮件过滤 遵守型 遗留系统 逻辑运算 通讯功耗 通用性开发方法 通信系统 通信矩阵 通信代价 逆向工程 连接结构 近似算法 近似支持向量机 近似度算法 运动检索 运动捕获 输出规则 软硬件协同设计 软件维护 软件工程 软件复用 软件可靠性 转移精化网 转换算法 路由

107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160

科研热词 agent 入侵检测 信息检索 petri网 软件测试 访问控制 粗糙集 机器学习 建模 信息系统 人脸识别 验证 错误注入 遗传算法 负载均衡 调度 角色 视频编码器 视频序列 自适应块截短编码 聚类 网络隔离 网络安全 组播 约简 移动自组网 相似性 相似度 片上网络 混合自动机 流形学习 模型驱动 本体 文本分类 数据驱动的实施 数据挖掘 数据仓库 恶意程序 形式背景 属性约简 完整性 多维稀疏模糊推理 多agent系统 复杂网络 可存活性 可信计算 信息安全 phase-portrait近似 黑板模型 高维数据 高性能科学计算 风险管理

社会工程学的几个简单技巧

作者:3ystem来源:社工研究组社交工程已经成为目前最盛行的攻击方式之一,而且在一些较大的数据泄漏案例中也总是出现。

例如,2011年RSA breach就遭遇了定向钓鱼和加载了漏洞的Excel文件。

因此,对于有能力模拟真实攻击的企业而言,社工渗透测试应该成为每个渗透测试工具包的强制性策略。

社工行为非常依赖心理学,有很多非常可疑的诱饵,可以让社工人员劝服人们从事某项操作。

例如,Robert Cialdini在其著作《影响力:说服心理学》(Influence: The Psychology of Persuasion)中描述了六种刺激人们行为的动机:1、互惠:因为某人帮助了你而感到歉疚;2、社交认同:向其他人学习如何进行行为操作;3、承诺/一致性:发展行为模式并使之成为习惯;4、喜好:人更容易被有好感的人说服;5、权威:对权威人物所提要求的默许;6、短缺:当某个东西的供应受限或仅供专用时,对这个东西的需求就会增加渗透测试员在执行社工评估的时候可以利用这些刺激因素。

有四种社工技巧可供渗透测试员测试企业的信息安全,分别是钓鱼、假托、介质投放和追尾社工渗透安全测试:钓鱼攻击钓鱼是指向用户发送邮件以便说服用户进行某项操作。

在渗透测试中,大多数钓鱼邮件的目的只是诱导用户点击某个东西,然后记录下这一行为或是为稍后更大规模的渗透测试安装一个程序。

这之后,就可以利用客户端软件的某个特定漏洞,如浏览器和动态内容/媒体插件和软件成功实施钓鱼攻击的关键是个性化!向目标用户发送特制邮件,如从受信任的邮箱地址发出此邮件,可以增加用户阅读该邮件或是遵照邮件提示操作的几率。

一名好的渗透测试员一般都会仔细检查邮件中的拼写和语法错误;一封内容比较少的邮件,如果措辞得体,可能会让人觉得更具可信度创建钓鱼攻击最常用的工具可能是开源社工工具包(SET)。

通过菜单驱动的邮件和攻击创建系统,它成为了最简单的钓鱼方式之一。

而PhishMe Inc.公司的PhishMe和Wombat Security的PhishGuru也很有用社工渗透安全测试:假托(Pretexting)假托(Pretexting)是指打电话给攻击目标,试图从目标对象那里套取信息。

【计算机科学】_维护系统_期刊发文热词逐年推荐_20140726

53 54

2011年 科研热词 面向对象 随机petri网 防空信息网络 适应性建模 软件维护 软件测试 语义web 网络攻击 组合服务演化 组合服务 纵深防御 程序理解 知识点 生命期 测试用例集约简 测试用例集最小化 方法调用 数据通道标识 操作转换 拓扑特征 执行行为 情景驱动 异步 开源软件 并行化 对等网络 多维查询 复杂网络 复杂查询 在线仿真 回归测试 可靠性 动态分配 副本冗余 切片 分析工具 分布式实时系统 分布式哈希表 关键类 依赖图 人工任务 产品全生命周期管理 业务流程 wimax p2p存储系统 owl-s openmp h指数 ess4cs em4cs dpid服务器 cscl 推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

科研热词 静态分析 防御措施 邻近度 逆向工程 迁移工作流 迁移实例 软件维护 软件工程 路由算法 路由 路径规划 语义web 语义 计算方法 行为协议 虚拟探测源 节点定位系统 联机分析处理 群体"软件人" 网络 特征模型 特定域软件体系结构 概念系统 概念标记 构件软件 构件依赖树 构件依赖图 条带 机群文件系统 智能弹性架构 无线传感器网络 方法依赖 文件布局 数据立方体 攻击 探测冗余 拓扑覆盖率 拓扑感知 抽象状态图 导航树 对等网络 定制 多领域团队间协同 多视图 多维数据 复杂网络 图形设计协同. 变更风险 协商控制 利益相关者 分布式存储 再工程

科研热词 对等网络 高度动态性 面向服务计算 逻辑位置 选择重启 软件过程改善 软件过程度量模型 软件构件 软件可靠性工程学 软件再工程 语义分析 视频直播 覆盖网 自动绑定 统计导向表 绝对串行化时序 特征造型 特征 测试 流媒体 模块化 数据网格 数据收集 数据副本 数据一致性 推/拉技术 建模 度量 工业以太网 导向机制 容错 实时事务 参考线 动态投票机制 动态上下文知识 分层 乐观并发控制 上下文模型 上下文框架 上下文感知 一致性维护 osgi框架 gdm cad

信息安全领域中的社会工程学研究

说 ,企业 的垃 圾 堆 往 往蕴 含着 大量 有 用信 息 。 T e h LAN Ti s列出了下列可能在垃圾堆中找出的危害 me 安全 的信息 :“ 司的 电话 本 ,机构表格 ,备忘录 ,公 公

司 的规 定 手 册 ,会 议 时 间安 排 表 ,事 件 和 假 期 , 系统

客 还 可 以让 目标 人 物相 信 由于 某种 行 为 而造成 的后 果 并 不 是 他 一 个 人 的 责 任 ,从 而 减 低 他 的 责 任 感 。 例 如 :冒充管理 人 员 的黑客 使某 个雇 员相 信他 已从 其它

时 ,他 可 能 会毫 不怀 疑地 打 开携 带病 毒 或 者是木 马 的 附件 ,潜 伏 的 木马会 把 受害 人 的信 息 发送 给黑客 。 邮 件 病 毒 往往 加 上 一 个 诱 人 的标 题 以提 高 成功 的机 率 。 例如:2 0 0 0年肆虐的 “ 爱虫(o e u ) l v b g ”病毒 ,从技 术上 来说 它 并没 有 多 大新 意 ,但它 利用 人 们 的好 奇心

互联网陷阱。人们在网络聊天,填写网站注册资料时都 会无意中泄露一点 自身信息,比如名字,生 日,电话号码,身

本文的第二小节结合利用社会工程学手段人侵的案例 , 分析了几种黑客收集信息的渠道 ,第三小节分析了在社会工

程学攻击中常用的心理学手段 ,第四小节根据攻击实施的方

份证号码,银行账号,邮件地址,书写习惯等等,一个善于推 理的人侵者可以通过这些信息破译受害者使用的密码。根据 一般用户( 甚至包括一些系统管理人员) 的心理,他们在设置密 码时一般 是 用 跟 自己有 关 的有 特殊 含 义 的字母 数 字组

算机 网络 。最 后 是废 旧硬 件 ,特 别是硬 盘 :黑 客可 以 对 它进 行恢 复 来 获取 有用 信息 。这 些都 有 可能被 用 来 当作 进 一 步 设 置 社 会 工 程 学 陷 阱 的 辅 助 资 料 。 反 向社 会 工程 学 。获得 非法 信 息 更 为高级 的手段

社会工程学

社会工程学什么是社会工程学?定义:社会工程学是关于建立理论通过自然的、社会的和制度上的途径并特别强调根据现实的双向计划和设计经验来一步一步地解决各种社会问题。

总体上来说,社会工程学就是使人们顺从你的意愿、满足你的欲望的一门艺术与学问。

它并不单纯是一种控制意志的途径,但它不能帮助你掌握人们在非正常意识以外的行为,且学习与运用这门学问一点也不容易。

它同样也蕴涵了各式各样的灵活的构思与变化着的因素。

无论任何时候,在需要套取到所需要的信息之前,社会工程学的实施者都必须:掌握大量的相关知识基础、花时间去从事资料的收集与进行必要的如交谈性质的沟通行为。

与以往的的入侵行为相类似,社会工程学在实施以前都是要完成很多相关的准备工作的,这些工作甚至要比其本身还要更为繁重。

你也许会认为我们现在的论点只是集中在证明“怎样利用这种技术也能进行入侵行为”的一个突破口上。

好了,其实这样够公平的了。

无论怎么说,“知道这些方法是如何运用的”也是唯一能防范和抵御这类型的入侵攻击的手段了。

从这些技术中提取而得出的知识可以帮助你或者你的机构预防这类型的攻击。

在出现社会工程学攻击这类型攻击的情况下,像CERT发放的、略带少量相关信息的警告是毫无意义的。

它们通常都将简单地归结于:“有的人通过…假装某些东西是真的‟的方式去尝试访问你的系统。

不要让他们得逞。

”然而,这样的现象却常有发生。

那又如何呢?社会工程学定位在计算机信息安全工作链路的一个最脆弱的环节上。

我们经常讲:最安全的计算机就是已经拔去了插头(网络接口)的那一台(“物理隔离”)。

真实上,你可以去说服某人(使用者)把这台非正常工作状态下的、容易受到攻击的有漏洞的机器连上网络并启动提供日常的服务。

也可以看出,“人”这个环节在整个安全体系中是非常重要的。

这不像地球上的计算机系统,不依赖他人手动干预、人有自己的主观思维。

由此意味着这一点信息安全的脆弱性是普遍存在的,它不会因为系统平台、软件、网络又或者是设备的年龄等因素不相同而有所差异。

社会工程学 案例

以下案例很详尽的讲述了一些典型的“社会工程学”攻击的过程。

请狼入室李小姐是某个大公司的经理秘书,她工作的电脑上存储着公司的许多重要业务资料,所以属于公司着重保护的对象,安全部门设置了层层安全防护措施,可以说,她的电脑要从外部攻破是根本不可能的事情。

为了方便修改设置和查杀病毒,安全部门可以直接通过网络服务终端对李小姐的电脑进行全面设置。

也许是贪图方便,维护员与李小姐的日常联系是通过QQ 进行的。

这天,李小姐刚打开QQ,就收到维护员的消息:“小李,我忘记登录密码了,快告诉我,有个紧急的安全设置要做呢!”因为和维护员很熟了,李小姐就把密码发了过去。

一夜之间,公司的主要竞争对手掌握了公司的业务,在一些重要生意上以低于公司底价的竞争手段抢去了大客户,令公司蒙受损失。

经过调查才知道是公司的业务资料被对方拿到了,公司愤然起诉对手,同时也展开了内部调查,李小姐自然成了众矢之的。

最后焦点集中在那个QQ消息上。

维护员一再声称自己没发过那样的消息,但是电脑上的记录却明明白白的显示着……随着警方的介入以及犯罪嫌疑人的招供,一宗典型的“社会工程学”欺骗案件浮出水面。

社会工程学(Social Engineering),一种通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段,取得自身利益的手法,近年来已成迅速上升甚至滥用的趋势。

那么,什么算是社会工程学呢?它并不能等同于一般的欺骗手法,社会工程学尤其复杂,即使自认为最警惕最小心的人,一样会被高明的社会工程学手段损害利益。

李小姐正是出于对维护员的信任,所以被对方欺骗了。

因为那个在QQ上出现的维护员根本不是公司的维护员本人,而是对手盗取了维护员的QQ,再利用一个小小的信任关系,就轻易取得了登录密码,公司的业务资料自然落入对方手中。

这能否算作入侵案件呢?对方并没有用任何技术手段对公司电脑进行扫描、漏洞渗透,密码也是公司员工自己告知的,因此出现了有趣的矛盾:对方是在未经授权的情况下登录了受害者机器并盗取了具有经济价值的资料,这已经属于入侵,那么这个人就属于入侵者;但是对方登录的密码却不是通过非法手段取得的,而是受害者方面告知的,那这个人又可以称为合法登录者?最终还是警方有能耐,结案为:被告通过欺骗手段骗取受害者公司员工的登录密码,并在未经授权的情况下登录受害者机器盗取业务资料,此案虽然未涉及技术手段,然而被告利用社会工程学手段进行偷窃已经证据确凿,仍然属于非法入侵,此外还涉及诈骗……公司终于通过法律手段挽回了损失,但是“社会工程学”的可怕已经在每个人的心里挥之不去了……形同虚设的密码现在把焦点转向那个维护员。

社会工程学入门

这里是曾经发生的一个示例。几年前,马杰 去一家不动产公公司在管理员离开之后的安全性。 当他走到管理员的办公桌前他发现了几张马匹的 照片,马杰猜想他一定拥有其中的一些马匹,就 故意对旁边的小隔间大声感叹,“哇,多么漂亮 的马呀!,这是他的马吗?”在得到了肯定之后,马 杰问“他们叫什么名字?”果然,网络管理员使用 的口令是这些马匹的名字之一。

3、末端用户假冒、客户假冒、反 向社会工程

一、末端用户假冒 如果你能够进入到企业办公楼中,你可以假冒末端用户打电话 给支持中心。从找到 一台未用的工作站开始。当它引导起来后, 工作站通常显示最后一个使用它的用户的名称。按下来,多次在 密码提示框中键入一些伪造的口令。正常情况下这将导致该账户 被锁起来并要求出系统管理员解锁。 打电话给支持中心,并假装你就是那个用户。告诉IT工作人员 你忘记了口令,并且已经把自己锁在了网络之外。之后他会解锁 你的账户并向你提供一个新的口令。现在你就以那个用户置录到 网络上。你会为这个伎俩成功的概率之高感到吃惊。

在这个简短的示倒中,你能够发现防火墙的类型及它的一些配置。 你会了解到,该公司或许阻塞或限制了ICMP协议,Smurf、和Ping Of Death攻击使用了这个协议。你还知道电子邮件系统使用的TCP端口 25 不能通过互联网访问。这样就节省了扫描这些协议的大量时间,减少了 被发现的风险。

第三方假冒的另一个示例是你假装为某个贸易杂志 的记者,你正在做公司产品的评论。绝大多数员工期待 知道他们会在杂志中出现。在他们的热功期待中,经常 会送出免费产品,泄露不应该与外界分享的内部信息。 这就是为什么公关人员应该出现在会面中.样品产品只 应该在验证了访问者的身份之后才能够发放的原因。 你或许会发现,当IT经理认为他正在面谈有关他的数 据安伞时.他愿意泄露什么的信息。