数字取证技术-湖南大学

计算机犯罪取证技术

怎么办?

• 针对计算机系统或网络的犯罪活动以及利用计 算机和网络从事各种犯罪活动的人越来越多, 由此造成的经济损失令人触目惊心,引发的社 会问题也越来越突出。 • 遏制这种日益严重的计算机犯罪形势,就必须 将犯罪分子绳之以法,以法律的威慑力量来减 少计算机犯罪的发生。

解决方案

• 要解决这种民事纠纷,打击计算机犯罪就需要 找到充分、可靠、有说服力的证据。计算机在 相关的犯罪案例中可以扮演黑客入侵的目标、 作案的工具和犯罪信息的存储器这3 种角色。 无论作为哪种角色,通常计算机(连同它的外设) 中都会留下大量与犯罪有关的数据,进而可以 依据有关科学与技术的原理与方法找到证明某 个事实的证据。因此,计算机和法学的交叉学 科——计算机取证(computer forensics)受到了越 来越多的关注。

课程内容

• • • • • • • • 计算机取证概论 计算机取证基础 计算机取证的法学问题 计算机取证技术 Windows/Linux系统 系统 网络环境下的计算机取证 取证案例分析 计算机取证课程实验

背景

• 计算机和网络的技术的广泛应用,正改变着人 们的生活,生产方式。 • 计算机与网络已成为社会经济生活重要的组成 部分。 • 网民大约是4.2亿,互联网普及率升至31.8%

电子邮件官司

• 1996年7月9日,北京市海淀区法院接受了一场历史性的诉讼,开庭审理了我 年 月 日 北京市海淀区法院接受了一场历史性的诉讼, 国第一起电子函件破坏、侵权案。 国第一起电子函件破坏、侵权案。 • 此案原告、被告均为北京大学心理系 级女研究生。 此案原告、被告均为北京大学心理系93级女研究生 级女研究生。 • 1996年4月9日,原告薛燕戈收到美国密执安大学通过因特网发来的电子函件, 年 月 日 原告薛燕戈收到美国密执安大学通过因特网发来的电子函件, 密执安大学接受其留学申请,并为其提供18000美元奖学金。因为这是她所 美元奖学金。 密执安大学接受其留学申请,并为其提供 美元奖学金 联系获得的唯一一所为其提供奖学金、接受其留学的美国名牌大学, 联系获得的唯一一所为其提供奖学金、接受其留学的美国名牌大学,她非常 高兴,但此后,她便兴奋地等待密执安大学的正式通知,可很长时间也无音 高兴,但此后,她便兴奋地等待密执安大学的正式通知, 于是便委托在美国的朋友去密执安大学查询。 月 日朋友来信告知 日朋友来信告知, 讯。于是便委托在美国的朋友去密执安大学查询。4月27日朋友来信告知, 密执安大学收到一封北京时间1996年4月2日上午 时16分发出的,署名薛燕 日上午10时 分发出的 分发出的, 密执安大学收到一封北京时间 年 月 日上午 戈的电子函件。称其已经接受了其他学校的邀请,表示拒绝该校的邀请。 戈的电子函件。称其已经接受了其他学校的邀请,表示拒绝该校的邀请。因 密执安大学已将原拟给薛燕戈的奖学金转给他人。 而,密执安大学已将原拟给薛燕戈的奖学金转给他人。 • 在法庭陈述中,薛燕戈称密执安大学通过因特网发来的电子函件,是她和被 在法庭陈述中,薛燕戈称密执安大学通过因特网发来的电子函件, 告张男一起去北京大学认知心理学实验室看到的,并且,存放在张男的电子 告张男一起去北京大学认知心理学实验室看到的,并且, 邮箱内。薛燕戈认定, 日上午10时 分 邮箱内。薛燕戈认定,在1996年4月12日上午 时16分,是本案被告张男冒 年 月 日上午 用她的名义,向密执安大学发去一封电子函件, 用她的名义,向密执安大学发去一封电子函件,谎称她已经接受其他大学的 邀请,从而拒绝了密执安大学,使其失去了去该校深造的机会。 邀请,从而拒绝了密执安大学,使其失去了去该校深造的机会。薛燕戈还从 北京大学计算机中心取得了4月 日的电子函件记录 日的电子函件记录, 北京大学计算机中心取得了 月12日的电子函件记录,与美国取证回来的材 料完全吻合。因此,薛燕戈向法院提出诉讼请求:要求被告承认错误并公开 料完全吻合。因此,薛燕戈向法院提出诉讼请求: 道歉,由被告承担原告的调查取证、 道歉,由被告承担原告的调查取证、与美国大学交涉的费用以及精神赔偿费 15000元。 元 • 此案开庭后,由于证据不足(电子证据本身的有效性是一个目前尚待解决的 此案开庭后,由于证据不足( 问题),审理并无结果。但法庭休庭之后,被告终于向原告承认, ),审理并无结果 问题),审理并无结果。但法庭休庭之后,被告终于向原告承认,该电子函 件系她所为,并愿意向原告道歉,赔偿损失。此案终于得以调解了结。 件系她所为,并愿意向原告道歉,赔偿损失。此案终于得以调解了结。

取证-FAS7900培训会用

现勘是目前网安的基本工作。

产品主要应用场景:

根据《公安机关办理刑事案件电子数据取证规则(2019.2.1执行)》规则中指出,满足以下条件的, 应对现场电子数据进行现场收集和提取:

1、原始存储介质不便封存的

2、提取计算机内存数据、网络传输数据等不是存储在存储介质上的电子数据的

3、案件情况紧急,不立即提取电子数据可能会造成电子数据灭失或者其他严重后果的

FAS7900-内存镜像功能:

通过内存镜像功能可将当前操作系统下的进程和线程,恶意软件,包括rootkit技术、网络socket,URL、IP地 址。 被打开的文件、用户生成的密码,cache、加密键值。硬件和软件的配置信息, 操作系统的事件日志和注 册表等信息进行固化并生成镜像文件。

FAS7900-内存镜像功能:

现勘单兵采用“便携易用”“功能集成”的设计理念。以固定提取为核心,采用多种数据提取方式, 支持跨平台现场取证。为刑侦和网安的现场勘验提供实用性的工具。

效率源FAS7900现场勘验取证系统

物件名称 数量

免拆机取证 6 U盘

单位 说明

个 容量256GB,内含FAS7900现场勘验 取证系统软件,可启动的Windows10 操作系统

备注信息功能页,软件会读取当前系统的基本软硬件信息,用户可自行添加案例信息。

谢谢大家!

产品市场定位:

现勘单兵主要定位于现场勘查和对易丢失数据的提取,使用群体主要为公安机关、单位的刑侦、网安, 或者是需要对现场勘验进行取证的其他职能部门。

1、县级刑事技术部门

刑侦

现场提取分析

刑侦在大力推进让一线刑侦人员掌握基本的勘验技能, 并大力推进刑侦的电子数据现勘工作。

2、区县网安部门

网安

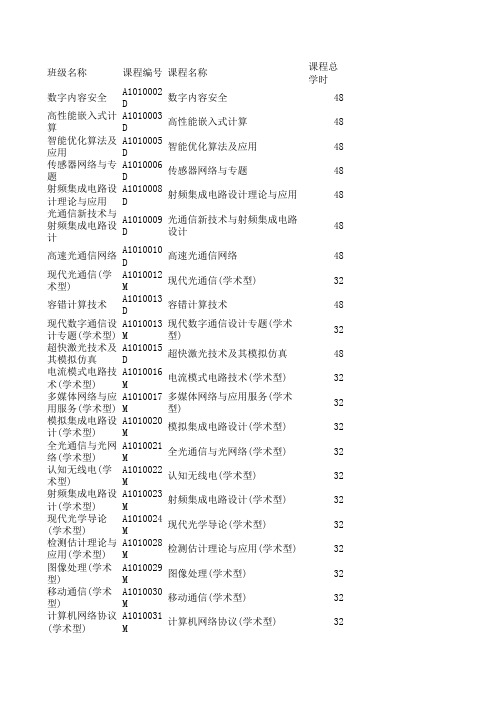

2013年湖南大学计算机研究生课程表

班级名称课程编号课程名称课程总学时数字内容安全A1010002D数字内容安全 48高性能嵌入式计算A1010003D高性能嵌入式计算 48A1010005D智能优化算法及应用 48智能优化算法及应用传感器网络与专题A1010006D传感器网络与专题 48A1010008D射频集成电路设计理论与应用 48射频集成电路设计理A1010009D光通信新技术与射频集成电路设计48光通信新技术与射频高速光通信网络A1010010D高速光通信网络 48现代光通信(学术型A1010012M现代光通信(学术型) 32容错计算技术A1010013D容错计算技术 48A1010013M现代数字通信设计专题(学术型) 32现代数字通信设计专A1010015D超快激光技术及其模拟仿真 48超快激光技术及其模电流模式电路技术(A1010016M电流模式电路技术(学术型) 32多媒体网络与应用服A1010017M多媒体网络与应用服务(学术型) 32模拟集成电路设计(A1010020M模拟集成电路设计(学术型) 32全光通信与光网络(A1010021M全光通信与光网络(学术型) 32认知无线电(学术型A1010022M认知无线电(学术型) 32射频集成电路设计(A1010023M射频集成电路设计(学术型) 32现代光学导论(学术A1010024M现代光学导论(学术型) 32检测估计理论与应用A1010028M检测估计理论与应用(学术型) 32图像处理(学术型)A1010029M图像处理(学术型) 32移动通信(学术型)A1010030M移动通信(学术型) 32计算机网络协议(学A1010031M计算机网络协议(学术型) 32无线传感网络(学术A1010034M无线传感网络(学术型) 32互联网络(学术型)A1010035M互联网络(学术型) 32嵌入式计算系统(学A1010036M嵌入式计算系统(学术型) 32A1010037M并行计算机体系结构(学术型) 32并行计算机体系结构智能控制(学术型)A1010038M智能控制(学术型) 32模式识别(学术型)A1010039M模式识别(学术型) 32系统建模与仿真(学A1010040M系统建模与仿真(学术型) 32天线与电波(学术型A1010042M天线与电波(学术型) 32数字语音信号处理(A1010044M数字语音信号处理(学术型) 32现代谱估计(学术型A1010045M现代谱估计(学术型) 32矩阵理论(学术型)A1010046M矩阵理论(学术型) 32A1010047M计算机通信网络设计(学术型) 32计算机通信网络设计数字图像处理(学术A1010048M数字图像处理(学术型) 32可重构计算系统(学A1010057M可重构计算系统(学术型) 32A1010062M软件体系结构与设计(学术型) 32软件体系结构与设计中间件技术(学术型A1010063M中间件技术(学术型) 32面向Agent的软件开A1010064M面向Agent的软件开发(学术型) 32计算机视觉(学术型A1010065M计算机视觉(学术型) 32数据挖掘(学术型)A1010066M数据挖掘(学术型) 32传感器网络(学术型A1010067M传感器网络(学术型) 32网络计算(学术型)A1010068M网络计算(学术型) 32网络安全(学术型)A1010069M网络安全(学术型) 32数字取证(学术型)A1010070M数字取证(学术型) 32互联网信息搜索(学A1010071M互联网信息搜索(学术型) 32数字内容安全(学术A1010072M数字内容安全(学术型) 32信息隐藏(学术型)A1010073M信息隐藏(学术型) 32智能计算(学术型)A1010076M智能计算(学术型) 32高等人工智能(学术A1010077M高等人工智能(学术型) 32智能优化算法(学术A1010078M智能优化算法(学术型) 32虚拟现实技术(学术A1010079M虚拟现实技术(学术型) 32A1010080M智能agent 原理与技术(学术型) 32智能agent 原理与技计算机图形学(学术A1010081M计算机图形学(学术型) 32A1010082M高性能并行式系统优化(学术型) 32高性能并行式系统优网络信息安全技术A1024005D网络信息安全技术 48A1024009D嵌入式软件优化技术 48嵌入式软件优化技术A1024011D压缩感知与小波方法 48压缩感知与小波方法嵌入式计算系统(专B1010014M嵌入式计算系统(专业型) 32可重构计算系统(专B1010015M可重构计算系统(专业型) 32并行计算机体系结构B1010017M并行计算机体系结构(专业型) 32B1010018M软件体系结构与设计(专业型) 32软件体系结构与设计软件设计与测试(专B1010019M软件设计与测试(专业型) 32面向Agent的软件开B1010020M面向Agent的软件开发技术(专业型32中间件技术(专业型B1010021M中间件技术(专业型) 32互联网络(专业型)B1010023M互联网络(专业型) 32互联网信息搜索(专B1010024M互联网信息搜索(专业型) 32传感器网络(专业型B1010025M传感器网络(专业型) 32网络计算(专业型)B1010026M网络计算(专业型) 32网络安全(专业型)B1010027M网络安全(专业型) 32数字内容安全(专业B1010028M数字内容安全(专业型) 32信息隐藏(专业型)B1010030M信息隐藏(专业型) 32数字取证技术(专业B1010031M数字取证技术(专业型) 32图像处理(专业型)B1010032M图像处理(专业型) 32智能优化算法(专业B1010033M智能优化算法(专业型) 32数据挖掘技术(专业B1010034M数据挖掘技术(专业型) 32模式识别技术(专业B1010035M模式识别技术(专业型) 32系统建模与仿真(专B1010036M系统建模与仿真(专业型) 32智能控制(专业型)B1010037M智能控制(专业型) 32B1010038M高性能并行式系统优化(专业型) 32高性能并行式系统优上课时段主讲教师教室容纳人数第1-16周; 星期二-上午1 上午2 上午3杨高波四合院101会议室50第1-16周; 星期五-上午1 上午2 上午3李仁发基地一会议室30第1-16周; 星期五-下午5 下午6 下午7骆嘉伟基地二会议室20第1-16周; 星期五-下午5 下午6 下午7林亚平软件大楼51710第1-16周; 星期三-下午5 下午6 下午7王春华四合院101会议室50第1-16周; 星期三-下午5 下午6 下午7文双春软件大楼002100第1-16周; 星期五-下午5 下午6 下午7陈林软件大楼002100第1-11周; 星期二-晚上9 晚上10 晚上11傅喜泉软件大楼002100第1-16周; 星期三-下午5 下午6 下午7邝继顺基地一会议室30第1-11周; 星期二-晚上9 晚上10 晚上11罗志年继教楼10240第1-16周; 星期二-上午1 上午2 上午3傅喜泉软件大楼01520第1-11周; 星期一-下午5 下午6 下午7何海珍四合院101会议室50第1-16周; 星期一-上午1 上午2余小游成教楼40130第1-16周; 星期一-上午1 上午2郭小蓉综合楼418113第1-11周; 星期一-晚上9 晚上10 晚上11陈林软件大楼002100第1-11周; 星期三-晚上9 晚上10 晚上11曾凡仔基地一会议室30第1-11周; 星期三-下午5 下午6 下午7王春华四合院101会议室50第1-16周; 星期一-上午3 上午4杨华软件大楼002100第1-16周; 星期二-上午3 上午4何选森成教楼40130第1-11周; 星期一-下午5 下午6 下午7张汗灵成教楼40530第1-16周; 星期二-上午3 上午4肖玲基地一会议室30第1-16周; 星期五-上午1 上午2孙晶茹四合院101会议室50第1-11周; 星期二-晚上9 晚上10 晚上11骆坚综合楼403137第1-11周; 星期三-下午5 下午6 下午7许莹综合楼414186第12-22周; 星期四-晚上9 晚上10 晚上11徐成综合楼414186第1-11周; 星期五-晚上9 晚上10 晚上11彭蔓蔓综合楼403137第1-11周; 星期二-晚上9 晚上10 晚上11张英杰综合楼401124第1-16周; 星期三-上午3 上午4朱宁波综合楼412(没电脑)35第1-11周; 星期四-晚上9 晚上10 晚上11杨超综合楼414186第1-11周; 星期四-晚上9 晚上10 晚上11文建国软件大楼002100第1-11周; 星期四-下午5 下午6 下午7赵欢基地一会议室30第1-16周; 星期四-上午1 上午2何松华继教楼10240第1-16周; 星期四-上午3 上午4马双武综合楼404134第1-11周; 星期五-下午5 下午6 下午7黄生叶综合楼403137第1-11周; 星期一-晚上9 晚上10 晚上11张汗灵成教楼40530第1-16周; 星期四-上午1 上午2任小西综合楼40892第1-16周; 星期二-上午3 上午4胡军综合楼41987第1-16周; 星期二-上午1 上午2杨圣洪综合楼41987第1-16周; 星期一-上午1 上午2文佳宝综合楼41987第1-11周; 星期五-下午5 下午6 下午7李实英基地一会议室30第1-16周; 星期一-上午3 上午4陈湘涛综合楼41987第1-16周; 星期四-上午3 上午4肖玲综合楼41987第1-16周; 星期四-上午1 上午2王东综合楼41987第1-11周; 星期一-下午5 下午6 下午7唐卓综合楼41987第1-16周; 星期四-上午3 上午4彭飞四合院101会议室50第1-11周; 星期四-下午5 下午6 下午7刘钰峰综合楼41987第1-11周; 星期一-晚上9 晚上10 晚上11罗纲四合院101会议室50第1-11周; 星期四-下午5 下午6 下午7罗纲四合院101会议室50第1-11周; 星期三-下午5 下午6 下午7朱宁波综合楼415(没电脑)36第1-11周; 星期四-下午5 下午6 下午7李智勇综合楼418113第1-16周; 星期二-上午3 上午4杨圣洪综合楼417113第1-16周; 星期一-上午3 上午4谭光华基地一会议室30第1-11周; 星期二-下午5 下午6 下午7胡军继教楼10240第1-16周; 星期三-上午3 上午4谭光华基地一会议室30第1-16周; 星期二-上午1 上午2殷树综合楼404134第1-8周; 星期一-晚上9 晚上10 晚上11 星期二秦拯软件大楼50640第6-11周; 星期三-上午1 上午2 上午3 星期四金敏软件大楼5165第1-16周; 星期四-晚上9 晚上10 晚上11周四望软件大楼50640第12-22周; 星期四-晚上9 晚上10 晚上11徐成综合楼414186第1-16周; 星期四-上午2任小西综合楼40892第1-11周; 星期五-晚上9 晚上10 晚上11彭蔓蔓综合楼403137第1-16周; 星期二-上午3 上午4胡军综合楼41987第1-11周; 星期三-晚上9 晚上10 晚上11李军义继教楼10340第1-16周; 星期一-上午1 上午2文佳宝综合楼41987第1-16周; 星期二-上午1 上午2杨圣洪综合楼41987第1-11周; 星期三-下午5 下午6 下午7许莹综合楼414186第1-11周; 星期四-下午5 下午6 下午7刘钰峰综合楼41987第1-16周; 星期四-上午3 上午4肖玲综合楼41987第1-16周; 星期四-上午1 上午2王东综合楼41987第1-11周; 星期一-下午5 下午6 下午7唐卓综合楼41987第1-11周; 星期一-晚上9 晚上10 晚上11罗纲四合院101会议室50第1-11周; 星期四-下午5 下午6 下午7罗纲四合院101会议室50第1-16周; 星期四-上午3 上午4彭飞四合院101会议室50第1-11周; 星期一-下午5 下午6 下午7张汗灵成教楼40530第1-16周; 星期二-上午3 上午4杨圣洪综合楼417113第1-16周; 星期一-上午3 上午4陈湘涛综合楼41987第1-16周; 星期三-上午3 上午4朱宁波综合楼412(没电脑)35第1-11周; 星期四-晚上9 晚上10 晚上11杨超综合楼414186第1-11周; 星期二-晚上9 晚上10 晚上11张英杰综合楼401124第1-16周; 星期二-上午1 上午2殷树综合楼404134选课人数开课方式修改删除0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0网上选课0人工安排0网上选课0网上选课。

电子数据取证智慧树知到答案章节测试2023年山东政法学院

第一章测试1.根据洛卡德物质交换(转移)原理,下列说法正确的是()。

A:嫌疑人会获取所侵入计算机中的电子数据;另一方面他也会在所侵入计算机系统中留下有关自己所使用计算机的电子“痕迹”。

B:两个对象接触时,物质不会在这两个对象之间产生交换或者转移。

C:网络犯罪过程中,嫌疑人使用的电子设备同被害者使用的电子设备、网络之间的电子数据不存在相互交换。

D:网络犯罪中的电子数据或“痕迹”都是自动转移或交换的结果,受人为控制,不仅保存于作为犯罪工具的计算机与处于被害地位的计算机中,而且在登录所途经的有关网络节点中也有保留。

答案:A2.电子数据作为证据使用的基本特性包括( )。

A:客观性、合法性、电子性B:客观性、真实性、电子性C:客观性、合法性、关联性D:客观性、虚拟性、关联性答案:C3.电子数据取证架构包括下列哪些()组成。

A:技术层B:对象层C:证据层D:基础层答案:ABCD4.电子数据取证与应急响应在哪些方面存在不同()。

A:过程B:使用的方法和技术C:实施主体D:目标答案:ACD5.要做好电子数据取证,不仅要掌握电子数据的物理存储知识,还必须掌握电子数据的逻辑存储知识。

()A:对B:错答案:A第二章测试1.通常使用()来保障电子证据的“真实性”与“有效性”。

A:数据恢复技术B:数据获取技术C:数字校验技术D:克隆技术答案:C2.物理修复包括()。

A:物理故障修复B:固件修复C:文件级修复D:芯片级修复答案:ABD3.以下属于FAT32文件系统逻辑结构的是()。

A:MFTB:FATC:DBRD:FDT答案:BCD4.电子数据存储介质按照存储原理分为磁存储、电存储和光存储。

()A:对B:错答案:A5.下列属于常见外部存储介质接口的是()。

A:IDEB:SCSIC:SATAD:USB答案:ABCD第三章测试1.下列说法哪个是正确的()。

A:视听资料就是电子数据B:电子数据与视听资料二者有本质区别。

一是电子数据范围更广,不但包含了视听资料的一部分,还涵盖网络数据、文本数据等诸多范围。

计算机取证技术及发展趋势

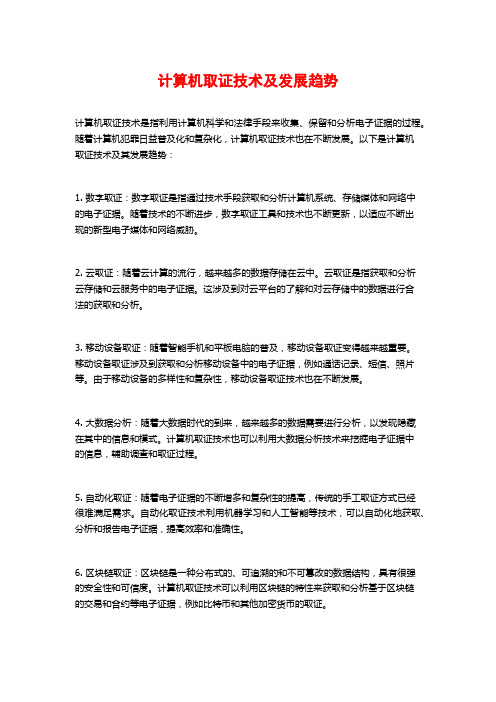

计算机取证技术及发展趋势计算机取证技术是指利用计算机科学和法律手段来收集、保留和分析电子证据的过程。

随着计算机犯罪日益普及化和复杂化,计算机取证技术也在不断发展。

以下是计算机取证技术及其发展趋势:1. 数字取证:数字取证是指通过技术手段获取和分析计算机系统、存储媒体和网络中的电子证据。

随着技术的不断进步,数字取证工具和技术也不断更新,以适应不断出现的新型电子媒体和网络威胁。

2. 云取证:随着云计算的流行,越来越多的数据存储在云中。

云取证是指获取和分析云存储和云服务中的电子证据。

这涉及到对云平台的了解和对云存储中的数据进行合法的获取和分析。

3. 移动设备取证:随着智能手机和平板电脑的普及,移动设备取证变得越来越重要。

移动设备取证涉及到获取和分析移动设备中的电子证据,例如通话记录、短信、照片等。

由于移动设备的多样性和复杂性,移动设备取证技术也在不断发展。

4. 大数据分析:随着大数据时代的到来,越来越多的数据需要进行分析,以发现隐藏在其中的信息和模式。

计算机取证技术也可以利用大数据分析技术来挖掘电子证据中的信息,辅助调查和取证过程。

5. 自动化取证:随着电子证据的不断增多和复杂性的提高,传统的手工取证方式已经很难满足需求。

自动化取证技术利用机器学习和人工智能等技术,可以自动化地获取、分析和报告电子证据,提高效率和准确性。

6. 区块链取证:区块链是一种分布式的、可追溯的和不可篡改的数据结构,具有很强的安全性和可信度。

计算机取证技术可以利用区块链的特性来获取和分析基于区块链的交易和合约等电子证据,例如比特币和其他加密货币的取证。

总之,计算机取证技术将随着技术的不断进步和犯罪形式的不断演变而不断发展。

趋势包括数字取证、云取证、移动设备取证、大数据分析、自动化取证和区块链取证等。

电子证据的数字取证技术研究

电子证据的数字取证技术研究随着人们生活越来越离不开电子设备和网络,以及社会对数字化的要求越来越高,电子证据的价值和重要性也变得不可忽视。

作为一种权威有效的证据形式,电子证据越来越得到了司法机关和公众的认可。

但是,电子证据的获取和呈现相对传统证据要复杂得多,如何确保电子证据的真实性和完整性,成为取证过程中的关键问题。

而数字取证技术,就是为了解决这些问题而出现的。

首先,什么是数字取证技术?数字取证技术(Digital Forensics)是指通过科学技术手段,对一些数字化的证据物进行寻找、收集、分析和保护的一系列操作。

数字取证技术主要针对的是数字化设备和储存媒介,如计算机、手机、存储卡等。

数字取证技术的目的是通过收集、保护和分析储存在这些设备和媒介中的证据信息,以便为司法机构和其他调查机构提供证据支持。

数字取证技术的主要应用领域包括:网络取证、计算机取证、移动设备取证、存储设备取证等。

这些应用非常广泛,例如在刑事案件中查明罪犯的违法证据、在公司调查中找出泄密者,或者在金融案件中检查数据错误等。

而电子证据是指一些通过电子形式储存的、可供证明案件事实的信息或资料,例如电子邮件、通话记录、短信、照片、视频、声音等。

与传统证据相比,电子证据具备信息量大、准确性高、时效性好等特点。

因此,随着互联网和电子设备的不断发展,电子证据在诉讼过程中的地位越来越重要。

但是,由于电子证据的数字化特点,其取证和呈现过程要比传统证据复杂得多。

比如,如果处理不当,很容易造假、被篡改、遗漏部分信息或文件完整性被破坏等。

因此,在电子证据调查中应用数字取证技术来确保取证过程的可追溯性、可重现性、可证据性等非常重要。

数字取证技术包括以下三个方面的内容:1. 数据采集:数字取证技术通过各种手段将储存在设备或媒介中的证据数据获取出来,包括通过软件获取数据、通过硬件设备获取数据等。

2. 数据处理:数字取证技术将采集来的证据数据进行分析、整理和还原,使其更符合电子证据呈现的要求。

公安本科院校电子取证新兴交叉专业建设的探索与实践

公安本科院校电子取证新兴交叉专业建设的探索与实践

公安本科院校电子取证新兴交叉专业建设的探索与实践周建华;史伟奇

【期刊名称】《湖南警察学院学报》

【年(卷),期】2011(023)005

【摘要】电子取证专业是新生事物,是我国公安高等教育改革发展过程中的重大探索。

在专业建设和人才培养中应重视学生实践能力培养,注重多学科知识的交叉渗透融合,加强优秀教学团队建设,重视核心课程的整合,增强专业教学监督力度,构建适应公安网监业务需求的立体人才培养模式。

【总页数】5页(P.139-143)

【关键词】电子取证;特色专业建设;人才培养;学科交叉融合;立体实践教学

【作者】周建华;史伟奇

【作者单位】湖南警察学院,湖南长沙410138

【正文语种】英文

【中图分类】D631.15

【相关文献】

1.公安本科院校电子取证新兴交叉专业建设的探索与实践 [J], 周建华; 史伟奇

2.新建应用型本科院校专业建设实践探索——以西安航空学院机械电子工程专业为例 [J], 张广良

3.新建应用型本科院校专业建设实践探索——以西安航空学院机械电子工程专业为例 [J], 张广良

4.应用型本科院校电子与电气信息类专业建设的探索[C], 袁金光; 陈东娅

5.新建地方本科院校专业建设和人才培养的实践探索——以滁州学院为例[C],。

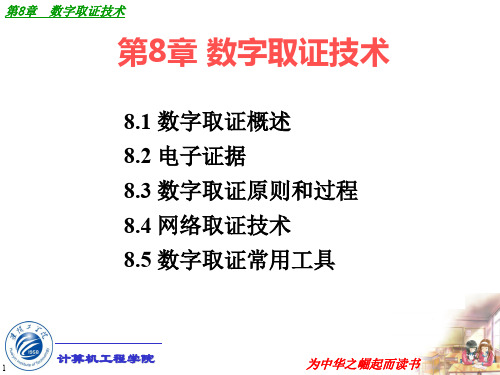

数字取证技术

计算机工程学院

13

为中华之崛起而读书

第8章 数字取证技术

3.电子证据的分析 具体包括:文件属性分析技术;文件数字摘要分析

技术;日志分析技术;密码破译技术等。分析阶段首先 要确定证据的类型,主要可分为三种:

(1)使人负罪的证据,支持已知的推测; (2)辨明无罪的证据,同已知的推测相矛盾; (3)篡改证据,以证明计算机系统已被篡改而无法 用来作证。

数字取证的过程一般可划分为四个阶段:电子证据的 确定和收集、电子证据的保护、电子证据的分析、展示阶 段。 1.电子证据的确定和收集

要保存计算机系统的状态,避免无意识破坏现场,同 时不给犯罪者破坏证据提供机会,以供日后分析。包括封 存目标计算机系统并避免发生任何的数据破坏或病毒感染, 绘制计算机犯罪现场图、网络拓扑图等,在移动或拆卸任 何设备之前都要拍照存档,为今后模拟和还原犯罪现场提 供直接依据。在这一阶段使用的工具软件由现场自动绘图 软件、检测和自动绘制网络拓扑图软件等组成。

计算机犯罪取证(数字取证)也被称为计算机法医学, 是指把计算机看做犯罪现场,运用先进的辨析技术,对电 脑犯罪行为进行法医式的解剖,搜寻确认罪犯及其犯罪证 据,并据此提起诉讼。它作为计算机领域和法学领域的一 门交叉科学,正逐渐成为人们关注的焦点。

计算机工程学院

2

为中华之崛起而读书

第8章 数字取证技术

计算机工程学院

5

为中华之崛起而读书

第8章 数字取证技术

8.2 电子证据

8.2.1 电子证据的特点 电子证据以文本、图形、图像、动画、音频、视频

等多种信息形式表现出来。证据一经生成,会在计算机 系统、网络系统中留下相关的痕迹或记录并被保存于系 统自带日志或第三方软件形成的日志中,客观真实地记 录了案件事实情况。但由于计算机数字信息存储、传输 不连续和离散,容易被截取、监听、剪接、删除,同时 还可能由于计算机系统、网络系统、物理系统的原因, 造成其变化且难有痕迹可寻。刑事电子证据的特点要求 数字取证应遵循电子证据的特点,严格执行证据规则, 客观、真实、合法,利用专门工具、专业人士取证保证, 司法活动合法、高效、公正。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

地形、地貌

建筑布局与建筑机构

涉密场所本身泄密

办公自动化设备的泄密 音响设备的泄密

无线话筒、扩音机等设备 音响设备的一些设备元件

4

3.2 物理场所保密技术

场所保密的主要技术

场所安全防盗技术

场所防窃照技术 防窃听技术

人员身份识别技术

5

屏蔽体的结构

电磁屏蔽体的形状选择标准应以减少接缝和避免腔体谐振为准 一般可使电磁波衰减60dB-140dB 屏蔽室建造价格过高

电磁吸收体技术

电磁吸收体的作用机理遵循多重反射理论

电磁波吸收材料要求无发射以及吸收频带尽可能的宽

目前实用化的吸收体结构包括单层结构和多层结构

19

防窃听、侦听技术

防激光窃听 防微型录音机窃听 防窃听材料

12

3.3 电磁信号安全保密技术

电磁信号泄密途径

何为电磁泄漏?

电子设备的杂散(寄生)电磁能量通过导线或空间向外扩散 任何处于工作状态的电磁信息设备都存在不同程度的电磁泄漏 泄漏途径:显示器/计算机主机/打印机电磁辐射泄密,电源线传

减少可能辐射的电磁波能量

在传输途径上屏蔽电磁波 降低被保护的设备或部件对不需要的有害电磁波的接受能力

14

3.3 电磁信号安全保密技术

电磁信号保密技术概述

电磁信号保密技术

15

3.3 电磁信号安全保密技术

防辐射干扰技术

是一种主动式信息泄漏防护技术

把干扰器发射出来的电磁波和计算机设备辐射出来的电磁波混合

磁盘、磁带上的信息即使消磁十余次后,仍有一定的剩余信息!

删除文件操作并未真正删除或覆盖文件,极易恢复!

21

3.4 载体安全保密技术

载体保密技术概述

22

3.4 载体安全保密技术

载体防盗技术

按保护对象分类

涉密场所的防盗技术 涉密载体的防盗技术

按作用分类

防盗报警技术 防盗监控技术

3.3 电磁信号安全保密技术

Tempest技术

处理敏感信息设备和系统的电子辐射信息泄漏问题

Tempest技术抑制电磁泄漏的两个途径

电子隐蔽技术:干扰、调频

物理抑制技术:屏蔽或从线路及设备入手,抑制信息外泄。包括

隔离法、包容法和抑源法

Tempest技术的主要技术措施

采用低辐射设备;利用噪声干扰源;采用屏蔽技术

导辐射泄密

红信号:与设备处理或传输的信息有关的信号 黑信号:与设备处理或传输的信息无关的信号 通信系统和计算机的保密是保密工作的重点

13

3.3 电磁信号安全保密技术

电磁信号保密技术概述

电磁泄漏信息只有在强度和信噪比满足一定条件时才能

被截获和还原

解决电磁场辐射泄漏和干扰的三个思路和途径

智能卡技术 生物访问控制技术

环境场景防窃照技术

遮障 伪装 造假

10

3.2 物理场所保密技术

场所反窃听、侦听技术

反窃听、侦听技术

全波接收机 场强计 金属探测器 非线性结探测器 X光机 频谱分析仪

11

3.2 物理场所保密技术

场所反窃听、侦听技术

载体防盗技术

条形码技术/RFID技术/压力感应技术/网络监控技术

23

3.4 载体安全保密技术

纸质载体防复制技术

文件载体防复印技术:安全防伪纸,加膜层等

使用防复印设备 常见的文件窃密手段和防复印技术

文件微缩卡;全息显微点;特种纸张加网点

在一起,以掩盖原泄漏信息的内容和特征等,使窃密者即使截获 这一混合信号也无法提取其中的信息

干扰器分类

白噪声干扰器(优点:结构简单、成本低;缺点:加扰信号与辐

射信号不相关,易分离;加扰信号功率大,会造成电磁污染)

计算机视频辐射相关干扰器:保护能力更强

16

3.3 电磁信号安全保密技术

电磁辐射抑制技术

第3章 物理安全保密技术

彭 飞

湖南大学国家保密学院

eepengf@

1

内容提要

物理场所泄密途径 物理场所保密技术 电磁信号安全保密技术 载体安全保密技术

2

涉密场所,是党政部门保密工作的重点保 护对象之一,因此必须要加强涉密途径

3.2 物理场所保密技术

6

3.2 物理场所保密技术

物理场所防盗技术

加锁防盗技术

报警防盗技术

窗户贴

玻璃破碎传感报警器

绷紧线 门磁窗磁开关

门禁技术

7

3.2 物理场所保密技术

物理场所防盗技术

运动物体检测防盗技术

8

3.2 物理场所保密技术

物理场所防盗技术

视频监控技术(CCTV)

接地与搭接技术:抑制传导泄漏的有效方法

电磁屏蔽技术

利用屏蔽体来阻挡或减少电磁能传输,既可限制内部辐

射泄漏,又可以防止外来辐射进入

屏蔽的原理与类型

原理:利用屏蔽体对电磁能量的发射、吸收和引导作用,屏蔽电

磁信号,包括静电屏蔽、静磁屏蔽、电磁屏蔽

18

3.3 电磁信号安全保密技术

电磁屏蔽技术

前端视频采集、视频传输、视频记录、控制和显示

单头单尾型。在一处连续监控一个固定区域

单头多尾型。在多处监控一个固定区域

多头单尾型。在一处监控多个固定区域 多头多尾型。在多处监控多个固定区域

电视监控防盗技术数字化、网络化、智能化

9

3.2 物理场所保密技术

人员访问控制技术

内存令牌技术

通过对电路和印制板的布局精心设计降低电磁辐射强度

基本做法

选择合适的数字元器件

限制辐射谱密度的截止频率

减少数字电路环路面积 降低共模辐射

相互的引线应尽可能短

保持良好接地,接地电阻尽可能小

17

3.3 电磁信号安全保密技术

电磁辐射抑制技术

滤波技术:抑制传导泄漏的主要方法之一

“红”“黑”隔离;滤波技术;布线与元器件选择;光纤传输

20

3.4 载体安全保密技术

何为涉密载体?

以文字、数据、符号、图形、图像、声音等方式记载各类秘密信

息的纸介质、磁介质、光盘等各类物品。

磁介质载体应用广泛,包括计算机硬盘、软盘、录音带、录像带

载体泄密途径

纸质载体(文件、色带或蜡纸)的泄密途径 存储载体的泄密途径:剩磁效应