基于可有效计算双射的通用加密存储方案

物联网讲义-第7章 物联网安全

28 31 3 4

17 10 9 25

DES的S-盒

在前面函数f的图示中,8个S-盒 {S1,S2,S3,S4,S5,S6,S7,S8}的定义见书中的表。每个S-盒

Si(i=1,2,…,8)均以6bit作为输入,而输出4bit,用下例

来说明其计算过程。 求:S1(010011)的值:

0 1 2 3 0 14 0 4 15 1 4 15 1 12 2 13 7 14 8 3 1 4 8 2 4 2 14 13 4 5 15 2 6 9 6 11 13 2 1 7 8 1 11 7 8 3 10 15 5 9 10 6 12 11 10 6 12 9 3 11 12 11 7 14 12 5 9 3 10 13 9 5 10 0 14 0 3 5 6 15 7 8 0 13

DES的密钥变换

密钥扩展. 各轮迭代一共使用16个加密子密钥K1,K2, …,K16,它们依 据所给56bit主密钥K按下述扩展算法产生:

K(56bit)

P1

(选择置换)

其中,循环左移的位数

C0(28bit) D0(28bit)

LS1 LS1

1, i 1,2,9,16 LSi 2, 其它

E (重排:有重复)

E(X) (48bit)

+

Z1 Z2 Z3 Z4 Z5 Z6 Z7 Z8

S1 S2 S3 S4 S5 S6 S7 S8

U1 U2 U3 U4 U5 U6 U7 U8

P

f(X ,Ki)

-扩展置换E和置换P

扩展置换E的定义为:

32 4 8 12 16 20 24 28

1 5 9 13 17 21 25 29

第三方C(窃听或截取)发方AxFra biblioteky 加密器

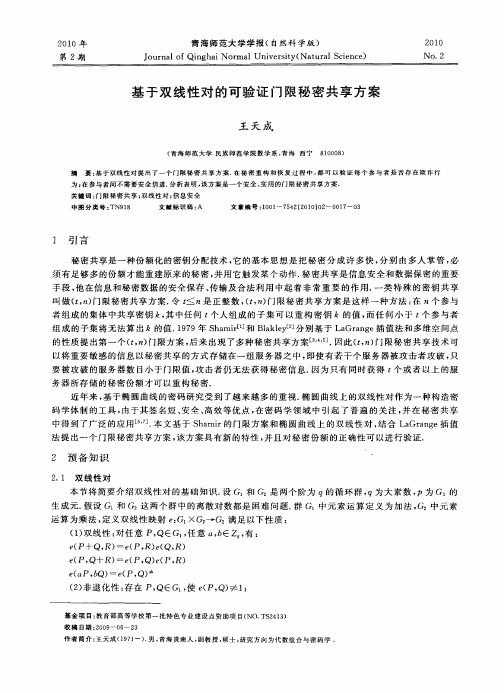

基于双线性对的可验证门限秘密共享方案

1 8

青海师 范大学 学报 ( 自然 科 学 版 )

21 0 0卑

() 3 可计算 性 : 任意 P, 对 Q∈G1存在一 个有效 算法计 算 eP, ) , ( Q.

利用 椭 圆曲线上 的 We 对可 以构造 满足 以上 条件 的双线性 对. i l

2 2 椭 圆 曲线 上 的计算 困难性 问题 .

2 0丘 01

青海 师范 大学学 报 ( 自然 科 学 版 )

J u n l f n h i r lUnv r i ( t r l ce c ) o r a g a o Qi No ma ie s O1 No .2

第 2期

基 于 双 线 性 对 的 可 验 证 门 限 秘 密 共 享 方 案

王 天 成

( 海 师 范 大学 民 族 师范 学 院数 学 系 , 青 青海 西 宁

摘

800) 10 8

要 : 于双 线 性 对 提 出 了一 个 门 限秘 密 共 享 方 案. 秘 密 重 构 和 恢 复 过 程 中 , 可 以 验 证 每 个 参 与 者 是 否 存 在 欺 诈 行 基 在 都

为; 在参与者阀不需要安全信道. 分析表 明, 该方案是一个安全 、 实用的门限秘密共享方案.

关 键 词 : 限秘 密共 享 ; 线性 对 ; 息 安 全 门 双 信

中图 分 类 号 : N9 8 T 1 文献 标 识 码 : A 文章 编 号 : 0 1 5 2 2 1 ) 2 0 1 — 0 1 0 —7 4 ( 0 0 0 — 0 7 3

() 2 非退化 性 : 在 P, 存 Q∈G , e P, ) 1 。使 ( Q ≠ ;

基金 项 目 : 育 部 高 等学 校 第 一 批 特 色 专 业 建 设点 资助 项 目( . 2 1) 教 NO TS 4 3

基于可信计算的保密计算技术研究

基于可信计算的保密计算技术研究随着云计算和大数据技术的快速发展,数据安全和隐私保护面临着越来越大的挑战。

在云环境中,数据的存储和计算往往需要依靠第三方云服务提供商来完成,这使得数据面临着泄露和篡改的风险。

因此,研究如何在不牺牲计算效率的前提下保护数据的安全和隐私成为了云计算领域的一个重要研究方向。

基于可信计算的保密计算技术应运而生。

可信计算技术主要关注的是如何在计算过程中对数据进行保密和保护。

它依赖于硬件和软件的联合实现,确保计算过程中的数据不被恶意篡改或泄露。

在可信计算的保密计算技术中,常见的实现方式之一是使用硬件安全模块(Hardware Security Modules,HSM)。

HSM是一个专门设计用于保护和处理敏感数据和密钥的物理设备。

它通过提供对敏感数据的加密和解密功能,并且将处理密钥的操作限制在硬件边界内来保护数据的机密性。

借助HSM,用户可以对数据进行安全的加密,并实现在云环境中进行计算的保密计算操作。

除了HSM,可信计算的保密计算技术还包括基于可信执行环境(Trusted Execution Environment,TEE)的方案。

TEE是一种通过硬件和软件的合作来保护计算环境的机制。

它通过在CPU中创建一个安全的执行环境,与操作系统和应用程序隔离,确保计算过程中的数据不被恶意程序和攻击者获取。

在基于TEE的保密计算技术中,数据在计算过程中被加密,并由TEE执行计算操作,保证了数据的安全和隐私。

另外,基于可信计算的保密计算技术还可以借助多方计算(Secure Multiparty Computation,SMC)协议来实现。

SMC 协议是一种在多个参与方之间共同进行计算的协议,在计算过程中不会泄露各个参与方的私有输入。

SMC协议通过使用密码学技术和数学算法,将数据的计算分解为多个部分,并由不同的参与方分别进行计算,最后合并结果,确保了计算过程的安全和私密性。

总体而言,基于可信计算的保密计算技术为云计算环境中的数据安全和隐私保护提供了重要的解决方案。

基于双线性对的可验证可更新的秘密分享方案

题 , 够有 效避免 参与 者欺骗 。 能

关键 词 :秘 密共享 ;双线 性对 ;密钥 更新

中 图 分 类 号 :T 3 9 P0 文 献 标 志 码 :A 文 章 编 号 : 10 —6 5 2 1 ) 9 3 1 — 3 0 1 3 9 ( 0 1 0 — 5 9 0

d i1 .9 9 ji n 10 —6 5 2 1 .9 0 9 o :0 3 6 / .s .0 13 9 .0 1 0 .8 s

1 基 于双线 性对 的可 验证 秘密 分享 方 案

柏钦 玺 等 人 提 出 的 方 案 不 具 备 防 止 秘 密 分 发 者 欺 骗 以

收 稿 日期 :2 1 -2 2 ;修 回 日期 :2 1 -3 2 0 10 —3 0 10 — 9

a 分 发 者 随 机 选 择 一 个 次 数 为 t 的 秘 密 多 项 式 _ )= ) 一1 厂 (

i g t et g u h q ai n w ih wa e f d b oh t e d a e n h atcp n s t e s h me c u d ie t y te v l i n s t n p t ee u t h c sv r e y b t h e lra d t e p r i a t , c e o l d n i h a i t o i o i i i h f dy

XI AO n pig, DU e —ha o o p tr C mm nct nE gne n C lg l fC m u & o u i i n ier g,C agh nvrt Si c e ao i h nsaU i syo c ne& Tcn l y h n sa4 0 1 ,C i t ei f e e oo ,C agh 1 14 hr ) h g u

【计算机研究与发展】_全局数据_期刊发文热词逐年推荐_20140727

2012年 序号 1 2 3 4 5 6 7 8 9 10

科研热词 高速低功耗 用户磁盘配额 对等存储模式 同步转异步 单节点失效 动态调整 分布式存储系统 准延时无关 全局异步局部同步 fifo

推荐指数 1 1 1 1 1 1 1 1 1 1

云计算 不确定数据 不平衡数据分类 mapreduce

科研热词 频繁模式树 集成学习 降低通信开销 闭三角链表 连通点集 连续极值查询 近邻自适应尺度 资源分类 谱聚类 谱图理论 网络环境 缓冲 粗糙集 移动数据库 直方图 滑动窗口 查询处理 机器学习 最大频繁项集 数据挖掘 数据垂直划分 快速算法 局部噪声点集 安全性 多连接 可有效计算双射 加密存储方案 分布式环境 分布式数据流 分布式数据挖掘 分布式数据库 内容过滤 信息推荐 信息储存 top-k fp-树 bloomfilter

53 54 55 56

2011年 科研热词 缓存管理 频繁项集 车载网 路由 资产租约模型 调度算法 表算法 虚拟网络 虚拟电器 虚拟机群 网络负载 网络编码 网格 缓存分区 空间索引 空间查询处理 空间数据库 移动代理 目标跟踪 机会路由 朴素贝叶斯 最大距离可分码 最优最差 无线传感器网络 数据流 数据仓库 数据互联 推理引擎 扫描线算法 截止时间 性能隔离 并行推理 工作流 封闭数据立方 媒体传输 多播路由 变异 发现概率 双动态门限 区分服务 动态负载 动态描述逻辑 分布式动态描述逻辑 分区 凌云 共享存储 公平性 全局最近邻查询 元数据 信号强度 传输级别 代价敏感 推荐指数 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

【计算机研究与发展】_随机数据_期刊发文热词逐年推荐_20140728

推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2008年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23

2008年 科研热词 鲁棒性 马尔可夫性 面向用户 随机行为网 随机性 随机分解 量化模型 部分可观察markov决策 超混沌序列密码 策略迭代 智能体 数字水印 彩色图像 延时分析 广义henon映射 小波变换 容错 可用性 决策算法 值迭代 休假排队模型 lyapunov指数 dtn 推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

推荐指数 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33

科研热词 相似性查询 序列数据 随机网络编码 随机游走 采样 近似查询 过滤顺序 过滤方法 过滤器 距离分布 负载平衡 负载均衡 虚拟计算 虚拟空间 聚类 系统调用 系统安全 移动传感器网络 社区发现 社会网络 相似性度量 汉语基本块 汉语功能块 条件随机场模型 机会转发 时序片段 无线传感网络 无线传感器网络 数据查询 数据收集 数据库 数据存储 数据分配 数据中心存储 振荡轨迹 度量空间 序列预测 序列标注 容迟容断网络 在线聚集 可靠性 句法分析 动态分片 冗余度 入侵容忍 date

2005年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14

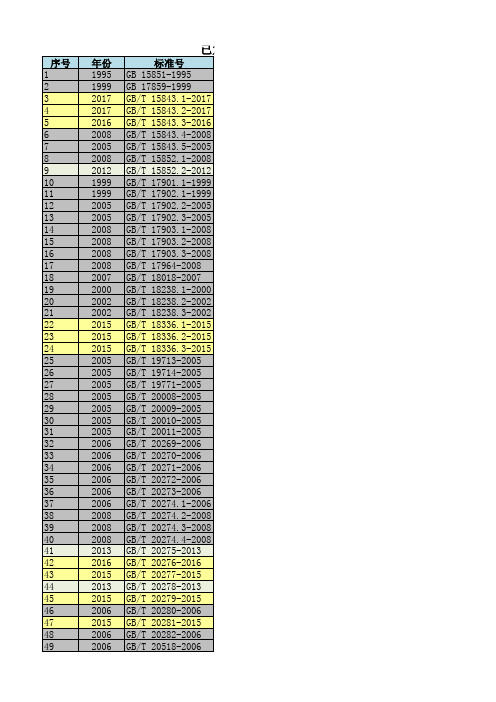

已发布网络安全国标-2018

序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 年份 1995 1999 2017 2017 2016 2008 2005 2008 2012 1999 1999 2005 2005 2008 2008 2008 2008 2007 2000 2002 2002 2015 2015 2015 2005 2005 2005 2005 2005 2005 2005 2006 2006 2006 2006 2006 2006 2008 2008 2008 2013 2016 2015 2013 2015 2006 2015 2006 2006 标准号 GB 15851-1995 GB 17859-1999 GB/T 15843.1-2017 GB/T 15843.2-2017 GB/T 15843.3-2016 GB/T 15843.4-2008 GB/T 15843.5-2005 GB/T 15852.1-2008 GB/T 15852.2-2012 GB/T 17901.1-1999 GB/T 17902.1-1999 GB/T 17902.2-2005 GB/T 17902.3-2005 GB/T 17903.1-2008 GB/T 17903.2-2008 GB/T 17903.3-2008 GB/T 17964-2008 GB/T 18018-2007 GB/T 18238.1-2000 GB/T 18238.2-2002 GB/T 18238.3-2002 GB/T 18336.1-2015 GB/T 18336.2-2015 GB/T 18336.3-2015 GB/T 19713-2005 GB/T 19714-2005 GB/T 19771-2005 GB/T 20008-2005 GB/T 20009-2005 GB/T 20010-2005 GB/T 20011-2005 GB/T 20269-2006 GB/T 20270-2006 GB/T 20271-2006 GB/T 20272-2006 GB/T 20273-2006 GB/T 20274.1-2006 GB/T 20274.2-2008 GB/T 20274.3-2008 GB/T 20274.4-2008 GB/T 20275-2013 GB/T 20276-2016 GB/T 20277-2015 GB/T 20278-2013 GB/T 20279-2015 GB/T 20280-2006 GB/T 20281-2015 GB/T 20282-2006 GB/T 20518-2006

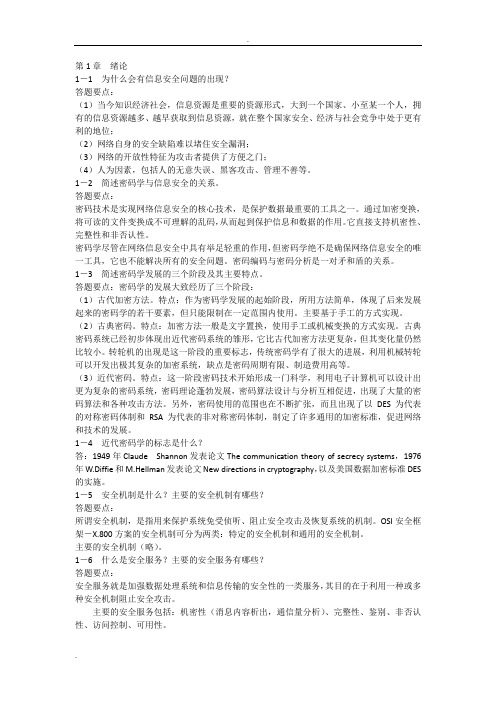

《应用密码学》胡向东版习题和思考题答案

第1章绪论1-1为什么会有信息安全问题的出现?答题要点:(1)当今知识经济社会,信息资源是重要的资源形式,大到一个国家、小至某一个人,拥有的信息资源越多、越早获取到信息资源,就在整个国家安全、经济与社会竞争中处于更有利的地位;(2)网络自身的安全缺陷难以堵住安全漏洞;(3)网络的开放性特征为攻击者提供了方便之门;(4)人为因素,包括人的无意失误、黑客攻击、管理不善等。

1-2简述密码学与信息安全的关系。

答题要点:密码技术是实现网络信息安全的核心技术,是保护数据最重要的工具之一。

通过加密变换,将可读的文件变换成不可理解的乱码,从而起到保护信息和数据的作用。

它直接支持机密性、完整性和非否认性。

密码学尽管在网络信息安全中具有举足轻重的作用,但密码学绝不是确保网络信息安全的唯一工具,它也不能解决所有的安全问题。

密码编码与密码分析是一对矛和盾的关系。

1-3简述密码学发展的三个阶段及其主要特点。

答题要点:密码学的发展大致经历了三个阶段:(1)古代加密方法。

特点:作为密码学发展的起始阶段,所用方法简单,体现了后来发展起来的密码学的若干要素,但只能限制在一定范围内使用。

主要基于手工的方式实现。

(2)古典密码。

特点:加密方法一般是文字置换,使用手工或机械变换的方式实现。

古典密码系统已经初步体现出近代密码系统的雏形,它比古代加密方法更复杂,但其变化量仍然比较小。

转轮机的出现是这一阶段的重要标志,传统密码学有了很大的进展,利用机械转轮可以开发出极其复杂的加密系统,缺点是密码周期有限、制造费用高等。

(3)近代密码。

特点:这一阶段密码技术开始形成一门科学,利用电子计算机可以设计出更为复杂的密码系统,密码理论蓬勃发展,密码算法设计与分析互相促进,出现了大量的密码算法和各种攻击方法。

另外,密码使用的范围也在不断扩张,而且出现了以DES为代表的对称密码体制和RSA为代表的非对称密码体制,制定了许多通用的加密标准,促进网络和技术的发展。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

王泽辉等 : 基于可有效计算双射的通用加密存储方案

统级的文件存取, 都必须对存取的数据采用现代密 码学中诸如 AES , RSA, ECC 等成熟算法进行加密 和解密操作, 这使得数据的存取操作变得麻烦和效

文件, 读回成一维仍以 wa 格式保存. 其他的数据 v 文件方式都可采用类似方法重排为以二维 P x P 的

, 山 学 学 算 计 机应 系 广 510275 (中 大 科 计 与 算 用 州 )

2( 中i 大学计算机科学系 广州 510275) J l

( mc w h@mail u.e u .c ) sz d n

A CryPtogr aPhic Storage Model Based on Eff ctively ComPutabIe Bi ection e j

案适用于一般 的数据文件.

关健词 信息储存;安全性;加密存储方案; 可有效计算双射;快速算法

中图法分类号 T P 09 3

在网络计算环境中, 保证数据的安全是一个十 分困难的问题. 人侵者往往利用 网络连接、 远程文 件存取等系统部件进人系统去访问机密的数据存 储. 为了保证网络环境下数据的机密性, 密码技术被

收稿日期:2006一 16 11一

应用于网络传输和网络存储中. 加密存储文件系统

(cr pto ra一 stor眼e file sy tem)是其中最主要的 y g phi。 s 方法和技术[’ 一 41 . 在加密存储文件系统中, 无论是应用级别或系

甚金项目:广东省工业攻关计划基金项目(2006B15401009)

s ys t e m s .

Ke words y algor thm i

data storage ; s curity ; cryptogr Phic stor ge system ; effectively c mPutable b ection ; quick e a a o j l

摘 要 基于可有效计算双射的概念, 构造了从有限集到 自身的快速双射算法, 建立了一个高效的数据 加密存储方案. 其快速双射算法的时间只是愉入长度的多项式时间, 而破译过程需要指数时间; 可以引 入随机密钥与固定密钥 , 算法可完全会开; 可以依据密级调整加密轮数、 密钥生成和管理简单;可以抵御 选择明文攻击等强力破译算法. 另外, 其可有效计算双射不改变原数据格式, 并且可以在映射数据上直 接进行局部或全局数据操作而不用恢复整体数据 , 使数据存取效率大大提 高. 这种数据的加密存储方

Abstra t A quick bi ection algorithm on finite set is constructed based on the c ncept of the effectively c j o o c mputable bi ection ,and an efficient crypt姐raphic storage s lution is pr posed . The quick bi ection j o o j algorithm has the 卯lyn ial time complexity in pr portion to the le雌th of the input while the code m o o cracki吃 pr ces takes the ex卯nential time c mplexity. The enc叮ption algorithm can be published with the o s o pr babilistic or fixed keys. And the nu ber of encryption iterations can be ad ustable according to the o m j security level required. The key gener tion and man眼ement can be very easy. The s lution en ure the a o s s e s curity o preventi呢 cho en plaintext attacks and other brute一 rce cr cks. Besides,the effectively f s o f a m o c putable bi ection does not change the original data f rmat ,and the l cal or gf bal operation on j o o o s encrypted data set can be easily implemented without recovering the wh le data set . A a r sult , data o s e the operations become much m r ef icient . This s lution is suitable f r the gener l crypt眼r phic storage o e t o o a a

计算机研究与发展

Journal o Cbm训ter Re f a e s rch and L绝 veloPme t n

IS N 1000一 S 1239l CN l l一 1777/ TP

44(Suppl. ) : 240一244 , 2007

基于可有效计算双射的通用加密存储方案 .

王 辉 张 国 泽 , 治2

w ang Zehui, Zhang zhigu and Z o

1( 肠加r m朋t o &i nt叮 t f e 介肠m如t t蜘 an 肠m娜t Ap li ti ns , y t一 U £ it , a ” a d r e p c o a Sun a s n 朴 y Gu 9动0“510275) n e 2( 介你t ment o o m如t &£ e , zr f r e enc Sun y t一 饰1 艺 , a s n e ~ t Guangzhou 51o275) y