oracle权限及角色

oracle的grant用法

oracle的grant用法GRANT是一个Oracle数据库的SQL命令,用于向用户或角色授予特定的系统权限或对象权限。

语法如下:GRANT privilege_name [, privilege_name]...TO user_name [, user_name]...[WITH ADMIN OPTION][ROLE role_name [, role_name]...];其中,- privilege_name 表示要授予的权限,可以是一个或多个权限,例如SELECT、INSERT、UPDATE、DELETE等。

- user_name 表示要授予权限的用户,可以是一个或多个用户,例如SCOTT、HR等。

- WITH ADMIN OPTION表示授予权限的用户能够将这些权限再授予给其他用户。

- ROLE role_name表示要授予的角色,可以是一个或多个角色。

以下是一些示例:1. 授予用户SCOTT对表EMP的SELECT权限:GRANT SELECT ON EMP TO SCOTT;2. 授予用户HR对表DEPT的SELECT和INSERT权限,并允许其将这些权限再授予其他用户:GRANT SELECT, INSERT ON DEPT TO HR WITH ADMINOPTION;3. 授予角色MANAGER对表EMP的SELECT权限,并授予用户SCOTT该角色:GRANT SELECT ON EMP TO MANAGER;GRANT MANAGER TO SCOTT;4. 授予用户SYSDBA管理员权限:GRANT SYSDBA TO SYS;5. 授予用户DBA所有系统权限:GRANT ALL PRIVILEGES TO DBA;以上只是GRANT命令的一些常见用法示例,实际应用中可以根据具体需求灵活使用。

oracle数据库管理人员权限设置及分配表

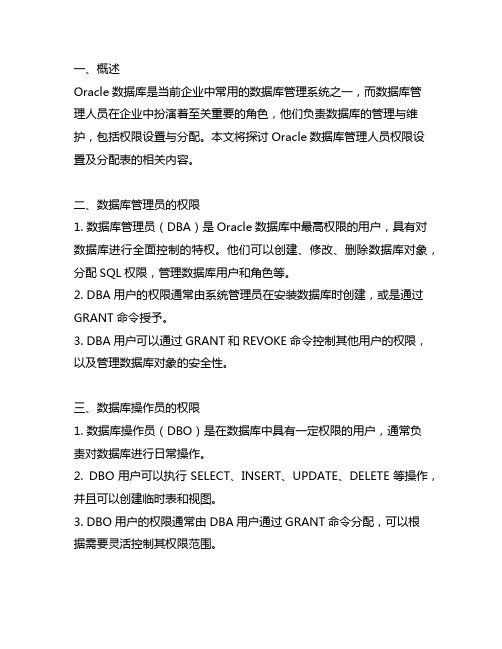

一、概述Oracle数据库是当前企业中常用的数据库管理系统之一,而数据库管理人员在企业中扮演着至关重要的角色,他们负责数据库的管理与维护,包括权限设置与分配。

本文将探讨Oracle数据库管理人员权限设置及分配表的相关内容。

二、数据库管理员的权限1. 数据库管理员(DBA)是Oracle数据库中最高权限的用户,具有对数据库进行全面控制的特权。

他们可以创建、修改、删除数据库对象,分配SQL权限,管理数据库用户和角色等。

2. DBA用户的权限通常由系统管理员在安装数据库时创建,或是通过GRANT命令授予。

3. DBA用户可以通过GRANT和REVOKE命令控制其他用户的权限,以及管理数据库对象的安全性。

三、数据库操作员的权限1. 数据库操作员(DBO)是在数据库中具有一定权限的用户,通常负责对数据库进行日常操作。

2. DBO用户可以执行SELECT、INSERT、UPDATE、DELETE等操作,并且可以创建临时表和视图。

3. DBO用户的权限通常由DBA用户通过GRANT命令分配,可以根据需要灵活控制其权限范围。

四、权限设置的最佳实践1. 了解业务需求:在设置数据库用户的权限之前,需要充分了解企业的业务需求,确保每个用户都能够在权限范围内完成工作。

2. 分配最小权限原则:根据最小权限原则,应该仅分配用户所需的最低权限,以降低数据泄露和操作错误的风险。

3. 定期审计权限:定期对数据库用户的权限进行审计,及时发现和修复不合理的权限设置,保障数据库的安全性。

五、权限分配表的编制数据库管理人员需要编制一份权限分配表,清晰地记录每个用户的权限范围,确保权限设置的合理性与一致性。

权限分配表通常包括以下内容:1. 用户名称:列出数据库中所有的用户名称。

2. 权限说明:对用户的权限进行详细说明,包括SELECT、INSERT、UPDATE、DELETE等操作的权限范围。

3. 是否受限:记录是否对用户的权限进行了限制,比如是否禁止用户执行DROP TABLE等危险操作。

oracle 查看用户、权限、角色

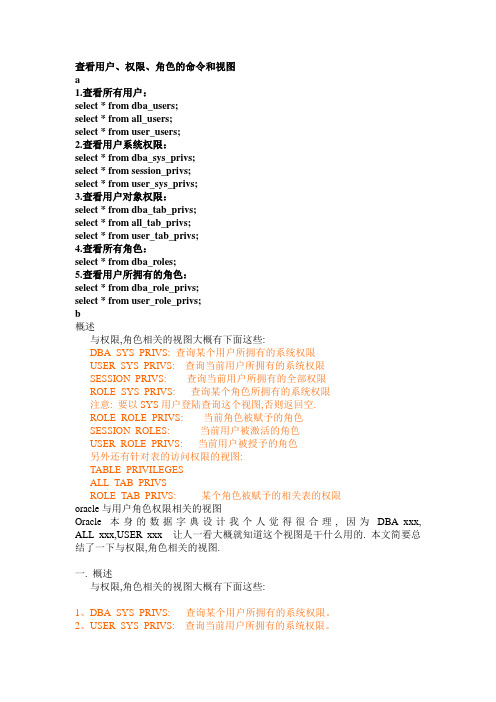

查看用户、权限、角色的命令和视图a1.查看所有用户:select * from dba_users;select * from all_users;select * from user_users;2.查看用户系统权限:select * from dba_sys_privs;select * from session_privs;select * from user_sys_privs;3.查看用户对象权限:select * from dba_tab_privs;select * from all_tab_privs;select * from user_tab_privs;4.查看所有角色:select * from dba_roles;5.查看用户所拥有的角色:select * from dba_role_privs;select * from user_role_privs;b概述与权限,角色相关的视图大概有下面这些:DBA_SYS_PRIVS: 查询某个用户所拥有的系统权限USER_SYS_PRIVS: 查询当前用户所拥有的系统权限SESSION_PRIVS: 查询当前用户所拥有的全部权限ROLE_SYS_PRIVS:查询某个角色所拥有的系统权限注意: 要以SYS用户登陆查询这个视图,否则返回空.ROLE_ROLE_PRIVS: 当前角色被赋予的角色SESSION_ROLES: 当前用户被激活的角色USER_ROLE_PRIVS: 当前用户被授予的角色另外还有针对表的访问权限的视图:TABLE_PRIVILEGESALL_TAB_PRIVSROLE_TAB_PRIVS: 某个角色被赋予的相关表的权限oracle与用户角色权限相关的视图Oracle 本身的数据字典设计我个人觉得很合理, 因为DBA_xxx, ALL_xxx,USER_xxx 让人一看大概就知道这个视图是干什么用的. 本文简要总结了一下与权限,角色相关的视图.一. 概述与权限,角色相关的视图大概有下面这些:1、DBA_SYS_PRIVS: 查询某个用户所拥有的系统权限。

Oracle用户,角色,权限等

Oracle⽤户,⾓⾊,权限等Oracle ⽤户,⾓⾊,权限等权限管理是 Oracle 系统的精华,不同⽤户登录到同⼀数据库中,可能看到不同数量的表,拥有不同的权限。

Oracle 的权限分为系统权限和数据对象权限,共⼀百多种,如果单独对⽤户授权,很囧,有⼀些⽤户需要的权限是相同的,就把这些⽤户归为同⼀类——某种⾓⾊,通过设⽴⼀些有预定权限的⾓⾊简化和明确授权操作,⾓⾊出现的动机也就是为了简化权限管理,它是权限的集合。

⼀般做法是:系统把权限赋给⾓⾊,然后把⾓⾊赋给⽤户,当然也可以直接把某权限赋给⽤户。

Oracle 提供细粒度的权限,可以对表的某⼀列单独设置权限,可以对某⽤户查询某表⾃动增添 where 限制条件。

权限允许⽤户访问属于其它⽤户的对象或执⾏程序,ORACLE系统提供三种权限:Object 对象级、System 系统级、Role ⾓⾊级。

这些权限可以授予给⽤户、特殊⽤户public或⾓⾊,如果授予⼀个权限给特殊⽤户"Public"(⽤户public是oracle预定义的,每个⽤户享有这个⽤户享有的权限),那么就意味作将该权限授予了该数据库的所有⽤户。

对管理权限⽽⾔,⾓⾊是⼀个⼯具,权限能够被授予给⼀个⾓⾊,⾓⾊也能被授予给另⼀个⾓⾊或⽤户。

⽤户可以通过⾓⾊继承权限,除了管理权限外⾓⾊服务没有其它⽬的。

权限可以被授予,也可以⽤同样的⽅式撤销。

Oracle 的⾓⾊存放在表 dba_roles 中,某⾓⾊包含的系统权限存放在 dba_sys_privs 中,包含的对象权限存放在 dba_tab_privs 中。

下⾯是“⾓⾊”、“⽤户”和“权限”的互查:1. ⽤户例:@>conn system/888888Connected.SYSTEM@userdata>create user user50 identified by user50;User created.SYSTEM@userdata>grant connect,resource to user50;Grant succeeded.查看当前登录⽤户拥有的所有⾓⾊和系统权限USER50@userdata>select*from session_privs;PRIVILEGE------------------------------------------------------------------------------------------------------------------------CREATE SESSIONUNLIMITED TABLESPACECREATE TABLECREATE CLUSTERCREATE SEQUENCECREATE PROCEDURECREATE TRIGGERCREATE TYPECREATE OPERATORCREATE INDEXTYPE10 rows selected.USER50@userdata>select*from role_sys_privs;ROLE PRIVILEGE ADMIN_OPT---------------- ------------------------ ---------RESOURCE CREATE SEQUENCE NORESOURCE CREATE TRIGGER NORESOURCE CREATE CLUSTER NORESOURCE CREATE PROCEDURE NORESOURCE CREATE TYPE NOCONNECT CREATE SESSION NORESOURCE CREATE OPERATOR NORESOURCE CREATE TABLE NORESOURCE CREATE INDEXTYPE NO9 rows selected.查看某⼀⽤户所拥有的⾓⾊和系统权限SYSTEM@userdata>select*from dba_role_privs where GRANTEE='USER50';GRANTEE GRANTED_ROLE ADMIN_OPT DEFAULT_R------------------------------ -------------------- --------- ---------USER50 RESOURCE NO YESUSER50 CONNECT NO YESSYSTEM@userdata>select*from dba_sys_privs where GRANTEE='USER50';GRANTEE PRIVILEGE ADMIN_OPT------------------------------ ------------------------------ ---------USER50 UNLIMITED TABLESPACE NO查看某⼀⽤户拥有的对象权限SYSTEM@userdata>grant select on scott.emp to user50;SYSTEM@userdata>select*from dba_tab_privs where GRANTEE='USER50';GRANTEE OWNER TABLE_NAME GRANTOR PRIVILEGE GRANTABLE HIERARCHY-------------------- --------------- --------------- --------------- --------------- --------- ---------USER50 SCOTT EMP SCOTT SELECT NO NO2. 权限系统权限:系统规定⽤户使⽤数据库的权限。

oracle 的 grant role to role例子

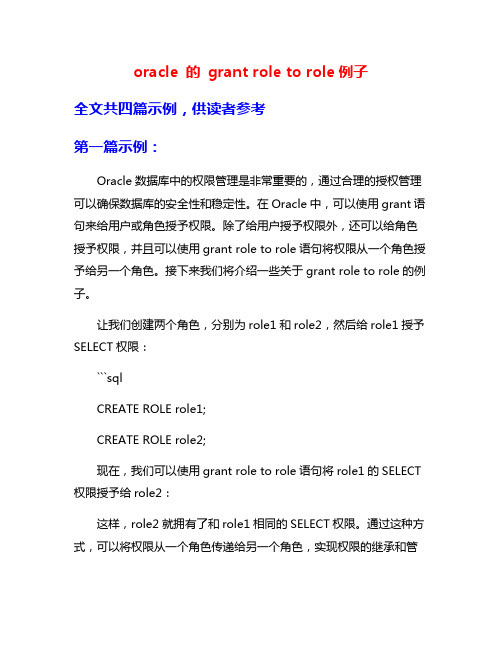

oracle 的grant role to role例子全文共四篇示例,供读者参考第一篇示例:Oracle数据库中的权限管理是非常重要的,通过合理的授权管理可以确保数据库的安全性和稳定性。

在Oracle中,可以使用grant语句来给用户或角色授予权限。

除了给用户授予权限外,还可以给角色授予权限,并且可以使用grant role to role语句将权限从一个角色授予给另一个角色。

接下来我们将介绍一些关于grant role to role的例子。

让我们创建两个角色,分别为role1和role2,然后给role1授予SELECT权限:```sqlCREATE ROLE role1;CREATE ROLE role2;现在,我们可以使用grant role to role语句将role1的SELECT 权限授予给role2:这样,role2就拥有了和role1相同的SELECT权限。

通过这种方式,可以将权限从一个角色传递给另一个角色,实现权限的继承和管理。

这在管理大型数据库系统中非常有用,可以减少权限管理的工作量,提高系统的安全性和可维护性。

可以利用role继承的特性来简化权限管理工作。

我们可以创建一个专门用于管理财务数据的角色finance_role,然后给它授予所有访问财务数据的权限。

然后再创建一个财务系统管理员的角色finance_admin_role,将finance_role授予给finance_admin_role,这样finance_admin_role就具有了所有访问财务数据的权限,而且可以管理其他财务系统管理员的权限。

下面是具体的实现步骤:-- 给finance_role授予访问财务数据的权限GRANT SELECT, INSERT, UPDATE, DELETE ON finance_table TO finance_role;-- 将finance_role授予给finance_admin_roleGRANT finance_role TO finance_admin_role;```通过这种方式,可以将权限细化到不同的角色中,将数据库对象的访问权限和管理权限分离开来,提高了系统的安全性和可管理性。

oracle赋权方法

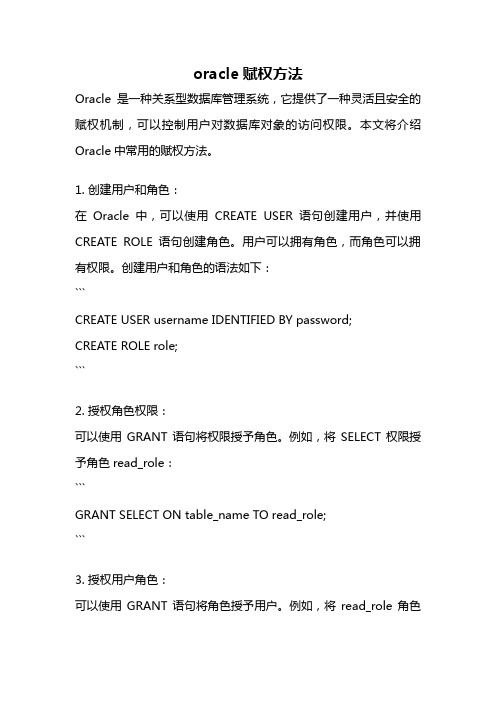

oracle赋权方法Oracle是一种关系型数据库管理系统,它提供了一种灵活且安全的赋权机制,可以控制用户对数据库对象的访问权限。

本文将介绍Oracle中常用的赋权方法。

1. 创建用户和角色:在Oracle中,可以使用CREATE USER语句创建用户,并使用CREATE ROLE语句创建角色。

用户可以拥有角色,而角色可以拥有权限。

创建用户和角色的语法如下:```CREATE USER username IDENTIFIED BY password; CREATE ROLE role;```2. 授权角色权限:可以使用GRANT语句将权限授予角色。

例如,将SELECT权限授予角色read_role:```GRANT SELECT ON table_name TO read_role;```3. 授权用户角色:可以使用GRANT语句将角色授予用户。

例如,将read_role角色授予用户username:```GRANT read_role TO username;```4. 授予用户直接权限:可以使用GRANT语句将权限直接授予用户。

例如,将SELECT权限直接授予用户username:```GRANT SELECT ON table_name TO username;```5. 撤销角色权限:可以使用REVOKE语句撤销角色的权限。

例如,撤销read_role角色的SELECT权限:```REVOKE SELECT ON table_name FROM read_role;```6. 撤销用户角色:可以使用REVOKE语句撤销用户的角色。

例如,撤销用户username的read_role角色:```REVOKE read_role FROM username;```7. 撤销用户直接权限:可以使用REVOKE语句撤销用户的直接权限。

例如,撤销用户username的SELECT权限:```REVOKE SELECT ON table_name FROM username;```8. 查看用户权限:可以使用SELECT语句查询用户拥有的权限。

Oracle创建用户、角色、授权、建表

Oracle创建⽤户、⾓⾊、授权、建表Oracle创建⽤户、⾓⾊、授权、建表Devin01213 2019-05-16 10:21:49 21510 收藏 32分类专栏: Oracle版权oracle数据库的权限系统分为系统权限与对象权限。

系统权限( database system privilege )可以让⽤户执⾏特定的命令集。

例如,create table权限允许⽤户创建表,grant any privilege 权限允许⽤户授予任何系统权限。

对象权限( database object privilege )可以让⽤户能够对各个对象进⾏某些操作。

例如delete权限允许⽤户删除表或视图的⾏,select权限允许⽤户通过select从表、视图、序列(sequences)或快照(snapshots)中查询信息。

每个oracle⽤户都有⼀个名字和⼝令,并拥有⼀些由其创建的表、视图和其他资源。

oracle⾓⾊(role)就是⼀组权限(privilege)(或者是每个⽤户根据其状态和条件所需的访问类型)。

⽤户可以给⾓⾊授予或赋予指定的权限,然后将⾓⾊赋给相应的⽤户。

⼀个⽤户也可以直接给其他⽤户授权。

⼀、登录sqlplus sys/sys as sysdba;1、创建⽤户create user test identified by test;这样就创建了⼀个⽤户名密码都为test的⽤户但这个时候test还是不能登陆成功的,我们需要赋予相应的权限2、赋予create session 的权限grant create session to test;这样test⽤户就能成功登录进去赋予⽤户创建表的权限grant create table to test;赋予相应的权限grant unlimited tablespace to test;这个时候⽤户就拥有了创建表的权限由于表是⽤户test的,相应的他就拥有了对创建的表的增删查改的权限了3、撤销权限revoke create table from test;⼆、删除⽤户drop user ⽤户名;若⽤户拥有对象,则不能直接删除,否则将返回⼀个错误值。

Oracle中connect权限

Oracle中connect,resource角色权限connect resource权限grant connect,resource to user;执行上面的sql语句后用户包括的权限:CONNECT角色:--是授予最终用户的典型权利,最基本的ALTER SESSION --修改会话CREATE CLUSTER --建立聚簇CREATE DATABASE LINK --建立数据库链接CREATE SEQUENCE --建立序列CREATE SESSION --建立会话CREATE SYNONYM --建立同义词CREATE VIEW --建立视图RESOURCE角色:--是授予开发人员的CREATE CLUSTER --建立聚簇CREATE PROCEDURE --建立过程CREATE SEQUENCE --建立序列CREATE TABLE --建表CREATE TRIGGER --建立触发器CREATE TYPE --建立类型从dba_sys_privs里可以查到:SQL> select grantee,privilege from dba_sys_privs where grantee='RESOURCE' order by privilege;GRANTEE PRIVILEGE------------ ----------------------RESOURCE CREATE CLUSTERRESOURCE CREATE INDEXTYPERESOURCE CREATE OPERATORRESOURCE CREATE PROCEDURERESOURCE CREATE SEQUENCERESOURCE CREATE TABLERESOURCE CREATE TRIGGERRESOURCE CREATE TYPE已选择8行。

1.查看所有用户:select * from dba_users;select * from all_users;select * from user_users;2.查看用户或角色系统权限:select * from dba_sys_privs;select * from user_sys_privs;3.查看用户对象权限:select * from dba_tab_privs;select * from all_tab_privs;select * from user_tab_privs;4.查看所有角色:select * from dba_roles;5.查看用户或角色所拥有的角色:select * from dba_role_privs;select * from user_role_privs;注意:1、以下语句可以查看Oracle提供的系统权限select name from sys.system_privilege_map2、查看一个用户的所有系统权限(包含角色的系统权限)select privilege from dba_sys_privs where grantee='DATAUSER'union select privilege from dba_sys_privs where grantee in (select granted_role from dba_role_privs where grantee='DATAUSER' );。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

角色是相关权限的集合,使用角色能够简化权限的管理。

简而言之就是oracle 可以事先把一系列权限集中在一起(角色),打包赋予给用户,那么用户就具有了角色的一系列权限。

oracle预定义角色有25种,它是oracle提供的角色。

经常用到的角色有connect、resource、dba三种角色。

建一个用户,多数情况下,只要给用户赋予connect和resource角色就够了。

connect角色具有一般应用开发人员需要的大部分权限,connect角色具有的系统权限如下:

alter session

create cluster

create database link

create session

create table

create view

create sequence

resource角色具有开发人员需要的其他权限,如建立存储过程、触发器等,resource角色等,resource角色隐含了unlimited tablespace系统权限(无限制表空间),resource的系统权限有:

create cluster

create indextype

create table

create sequence

create type

create procedure

create trigger

dba角色具有所有系统权限及with admin option选项,默认dba用户为sys和system,它们可以将任何系统权限授予给其他用户。

但是dba角色不具备sysdba 和sysoper的权限,即启动和关闭数据库。

select*from tab;

--查询所有的用户

select*from dba_users;

--查询所有的角色

select*from dba_roles;

-- 权限有140多种,要赋值给用户,使用sql grant sql语句,太麻烦,产生角色概念(23种角色),先把权限赋值给角色,比如说connect

角色(包含7中权限)

--,把角色赋值给用户

-- 创建xiaoming用户(使用的是sys账户)

-- create user xiaoming identified by 123456;

--目前的小名是无法登陆的oracle ,提示没有session权限

-- grant create session to xiaoming; 把session登陆数据库的权限给小名(权限140多种)

--connect 角色包含了sesison权限和另外的6种权限

--把connect 角色赋值给xiaoming xiaoming就可以登陆数据库,在吧resource 角色赋值给xiaoming,可以创建表触发器、存储过程等等

--grant connect,resource to xiaoming;

-- 目前 xiaoming与 scott 同处在users表空间下面,但是不能相互访问

-- 可以通过sys 或者scott用户给xiaoming 赋值查询的权限

-- grant select on emp to xiaoming;

-- 登陆xiaoming 查询 scott,下面的emp表

-- select * from scott.emp;。