JAVA权限管理及其实现思路

JAVA权限管理及其实现思路

JAVA权限管理及其实现思路Java是一种面向对象的编程语言,它提供了很多机制来实现权限管理。

权限管理是保护系统资源和数据的重要措施,它可以控制用户对系统的访问权限,保证系统的安全性和可靠性。

在Java中,实现权限管理通常涉及以下几个方面:身份认证、访问控制、角色与权限管理和审计日志。

首先,身份认证是权限管理的基础。

在Java中,可以通过使用用户名和密码进行身份认证。

通常情况下,用户会提供用户名和密码来验证其身份。

可以使用Java中的加密技术对用户的密码进行加密储存,以保证密码的安全性。

身份认证可以通过数据库、LDAP服务器或其他第三方身份验证服务来实现。

其次,访问控制是实现权限管理的关键。

它可以通过在代码中添加访问控制语句、使用访问修饰符或使用自定义注解来实现。

Java中的访问修饰符(public、private、protected)可以限制对类、方法和变量的访问权限。

访问控制还可以使用自定义注解来定义特定的权限,然后在代码中使用注解处理器来处理这些注解,以实现细粒度的访问控制。

角色与权限管理是权限管理的核心。

它将用户分为不同的角色,每个角色具有不同的权限。

具体来说,在Java中可以使用角色和权限表来实现。

角色与权限表包含了角色和权限的对应关系,可以通过查询表来确定用户是否具有一些权限。

可以使用数据库或配置文件来存储角色与权限表。

最后,审计日志是权限管理的补充。

它可以记录用户的操作行为,包括登录情况、访问情况和权限变更情况。

通过分析审计日志,可以及时发现系统中的异常操作,保证系统的安全性和可靠性。

在Java中,可以使用日志框架如log4j来实现审计日志。

总结来说,Java权限管理的实现思路主要包括身份认证、访问控制、角色与权限管理和审计日志。

通过合理地运用这些机制,可以实现系统的权限管理,保证系统的安全性和可靠性。

同时,可以根据具体的需求,使用不同的存储方式和技术来实现权限管理,以满足系统的特定需求。

java权限管理思路

java权限管理思路在Java权限管理系统中,实现权限管理的思路通常包括以下几个核心步骤和组件:1. 实体定义:用户表(user):记录每个用户的基本信息,包含用户ID(如userId)等。

角色表(role):存储不同角色的信息,例如角色ID(roleId)、角色名称等。

菜单/资源表(menu 或resource):定义系统中的菜单、按钮或其他可操作资源,包括资源ID(menuId)、资源路径或名称等。

角色菜单权限表(role_menu):记录角色与菜单之间的关联关系以及对应的权限级别,如增删改查等操作权限。

2. 权限分配:在给用户分配角色时,通过角色菜单权限表批量赋予用户相关的菜单权限。

对于更细粒度的权限控制,如按钮级别的权限,可能需要额外的中间表来表示用户对具体功能点的操作权限,如user_menu 表。

3. 权限控制逻辑:在后端服务中,设计一个权限校验机制,根据当前登录用户的ID查询其拥有的角色及对应权限,并在执行敏感操作前进行权限检查。

可以采用访问控制列表(ACL, Access Control List)的方式,其中每条记录代表一个用户对特定资源的操作权限。

ACL可以通过位运算进行优化,例如使用int类型的32位来表示多个权限状态,不同的位代表不同的操作权限。

4. 动态权限加载:系统支持动态权限加载,即在用户登录时加载其角色及权限,并缓存至用户会话中,减少实时查询数据库带来的性能损耗。

5. 权限变更处理:当用户的角色发生变更时,需要及时更新用户的权限集合,确保权限数据的同步。

6. 前端展示:根据用户权限,在前端界面隐藏或显示相应的菜单和按钮,实现界面级别的权限控制。

基于java的权限管理系统的设计与实现

一、概述权限管理系统是一个在网络环境下进行用户身份认证、访问控制和资源保护的重要组成部分。

随着互联网的迅猛发展,各种网络应用的出现和普及,对权限管理系统的要求也越来越高。

本文旨在探讨基于Java的权限管理系统的设计与实现,为构建安全可靠、高效灵活的权限管理系统提供参考。

二、需求分析1. 用户管理:包括用户的添加、删除、修改和查看等操作;2. 角色管理:定义各种角色,并为角色赋予相应的权限;3. 权限管理:管理系统中的各项功能和资源的访问权限;4. 访问控制:对用户对各项功能和资源的访问进行控制;5. 日志管理:记录用户的操作日志,用于追踪和审计。

三、系统架构设计1. 技术选型:采用Java语言作为开发主要语言,采用Spring框架作为系统的核心框架,使用Spring Security对用户访问进行安全控制,使用MyBatis作为持久层框架;2. 模块划分:将系统划分为用户管理模块、角色管理模块、权限管理模块、访问控制模块和日志管理模块,便于系统的扩展和维护;3. 数据库设计:设计用户表、角色表、权限表、用户角色关联表、角色权限关联表等数据库表,确保数据的完整性和安全性。

四、系统实现1. 用户管理模块实现用户的增删改查功能的实现,包括用户信息的录入、修改、删除和查询等功能;2. 角色管理模块实现角色的定义及权限分配功能的实现,包括角色的添加、修改、删除和权限分配等功能;3. 权限管理模块实现系统的各项功能和资源的访问权限的管理,包括权限的添加、修改、删除和查询等功能;4. 访问控制模块实现对用户对各项功能和资源的访问进行控制,确保用户的访问符合系统的安全策略;5. 日志管理模块实现记录用户的操作日志,用于追踪用户的操作和进行审计。

五、系统测试系统测试是保证权限管理系统质量的关键环节。

包括单元测试、集成测试、系统测试和验收测试等多个阶段,通过测试保证系统的功能完整和安全可靠。

六、总结与展望基于Java的权限管理系统的设计与实现是一个复杂而又重要的系统工程。

JAVA实现用户的权限管理

⼀:权限管理简介做系统时肯定遇到最常见的就是不同的⽤户的需求是不⼀样的,就拿登陆来说,⼀个办公管理系统,不同部门的⼈肯定要求的功能和权限都是不⼀样的,那你不可能对每⼀个部⼆:数据表的设计根据⾓⾊授权的思想,我们需要涉及五张表(简单⼀写,没写约束,凑活看吧)三:使⽤Shiro整合Spring进⾏管理权限四:Shiro在Web项⽬中的使⽤ 实战中shiro的应⽤很多,⼏乎都要⽤到,这⾥举⼀个Blog的登陆的例⼦,更好的理解和使⽤。

本博客是采⽤spring+springMVC+Mybatis实现的。

<P style="padding: 30px 0px 10px; position: relative;"><SPAN class="u_logo"></SPAN><INPUT id="userName" name="userName" class="ipt" type="text" placeholder="请输⼊⽤户名" value="${erName }"></P><P style="position: relative;"><SPAN class="p_logo"></SPAN><INPUT id="password" name="password" class="ipt" type="password" placeholder="请输⼊密码" value="${blogger.password }"></P><DIV style="height: 50px; line-height: 50px; margin-top: 30px; border-top-color: rgb(231, 231, 231); border-top-width: 1px; border-top-style: solid;"><P style="margin: 0px 35px 20px 45px;"><span><font color="red" id="error">${errorInfo }</font></span><SPAN style="float: right;"><input type="submit" style="background: rgb(0, 142, 173); padding: 7px 10px; border-radius: 4px; border: 1px solid rgb(26, 117, 152); border-image: none; color: rgb(255, 255, 255); font-weigh </SPAN></P></DIV></DIV></form>package com.xqc.controller;/*** 博主Controller层**/@Controller@RequestMapping("/blogger")public class BloggerController {@Resourceprivate BloggerService bloggerService;/*** ⽤户登录* @param blogger* @param request* @return*/@RequestMapping("/login")public String login(Blogger blogger,HttpServletRequest request){Subject subject=SecurityUtils.getSubject();UsernamePasswordToken token=new UsernamePasswordToken(blogger.getUserName(), CryptographyUtil.md5(blogger.getPassword(), "xqc"));try{subject.login(token); // 登录验证return "redirect:/admin/main.jsp";}catch(Exception e){e.printStackTrace();request.setAttribute("blogger", blogger);request.setAttribute("errorInfo", "⽤户名或密码错误!");return "login";}}}<!-- Shiro过滤器 --><bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean"><!-- Shiro的核⼼安全接⼝,这个属性是必须的 --><property name="securityManager" ref="securityManager"/><!-- ⾝份认证失败,则跳转到登录页⾯的配置 --><property name="loginUrl" value="/login.jsp"/><!-- Shiro连接约束配置,即过滤链的定义 --><property name="filterChainDefinitions"><value>/login=anon/admin/**=authc</value></property></bean>package com.xqc.realm;import javax.annotation.Resource;import org.apache.shiro.SecurityUtils;import org.apache.shiro.authc.AuthenticationException;import org.apache.shiro.authc.AuthenticationInfo;import org.apache.shiro.authc.AuthenticationToken;import org.apache.shiro.authc.SimpleAuthenticationInfo;import org.apache.shiro.authz.AuthorizationInfo;import org.apache.shiro.realm.AuthorizingRealm;import org.apache.shiro.subject.PrincipalCollection;import com.xqc.entity.Blogger;import com.xqc.service.BloggerService;/*** ⾃定义Realm**/public class MyRealm extends AuthorizingRealm{@Resourceprivate BloggerService bloggerService;/*** 为当限前登录的⽤户授予⾓⾊和权*/@Overrideprotected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {return null;}/*** 验证当前登录的⽤户*/@Overrideprotected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException { String userName=(String)token.getPrincipal();Blogger blogger=bloggerService.getByUserName(userName);if(blogger!=null){SecurityUtils.getSubject().getSession().setAttribute("currentUser", blogger); // 当前⽤户信息存到session中AuthenticationInfo authcInfo=new SimpleAuthenticationInfo(blogger.getUserName(),blogger.getPassword(),"xx"); return authcInfo;}else{return null;}}}package com.xqc.util;import org.apache.shiro.crypto.hash.Md5Hash;/*** 加密⼯具**/public class CryptographyUtil {/*** Md5加密* @param str* @param salt* @return*/public static String md5(String str,String salt){return new Md5Hash(str,salt).toString();}}分⾓⾊赋予不同的权利啦!分⾓⾊回显不同的信息啦!。

JAVA实现权限管理的两种方式六

JAVA实现权限管理的两种方式六第一种方式:利用filter、xml文件和用户信息表配合使用来实现权限管理。

1.过滤器filterackage .aaa.bbb.filter;imort java.io.IOExcetion;imort java.io.InutStream;imort java.util.HashMa;imort java.util.Iterator;imort java.util.List;imort java.util.Ma;imort javax.servlet.Filter;imort javax.servlet.FilterChain;imort javax.servlet.FilterConfig;imort javax.servlet.ServletContext;imort javax.servlet.ServletExcetion;imort javax.servlet.ServletRequest;imort javax.servlet.ServletResonse;imort javax.servlet.htt.HttServletRequest; imort javax.servlet.htt.HttServletResonse; imort mons.logging.Log;imort mons.logging.LogFactory;imort org.dom4j.Document;imort org.dom4j.Element;imort org.dom4j.io.SAXReader;imort er;imort .aaa.bbb.util.HttUtils;/*** 过滤:后台管理的模块授权。

根据:配置文件xml根据当前session 中用的管理员信息。

* 注:不用再访问数据库。

也不需要再使用什么bean 去判断。

直接在这个类里就可以判断。

* author cuiguangqiang**/ublic class ManagerAuthFilter imlements Filter {rotected static final Log logger = LogFactory.getLog(ManagerAuthFilter.class);ublic static final String MAING_FILE = "/WEB-INF/managerauthmaing.xml";rivate ServletContext context = null;rivate Ma actions = new HashMa();ublic void init(FilterConfig filterConfig) throws ServletExcetion {context = filterConfig.getServletContext();if(context==null){logger.error("unable to init as servlet context is null");return;}loadConf();("ManagerAuthFilter configure success.");}rivate void loadConf() {InutStream inutStream = context.getResourceAsStream(MAING_FILE); if (inutStream == null) {("unable find auth maing file " + MAING_FILE); } else {actions = arseConf(inutStream);}}rivate Ma arseConf(InutStream inutStream) {try {SAXReader reader = new SAXReader(); Document document = reader.read(inutStream); return createActionMa(document);} catch (Excetion e) {(e.getMessage());e.rintStackTrace();}return new HashMa();}rivate Ma createActionMa(Document document) { Ma ma = new HashMa();Element root = document.getRootElement();//处理XML读入JAVA Object对象中。

JAVA权限管理及其实现思路

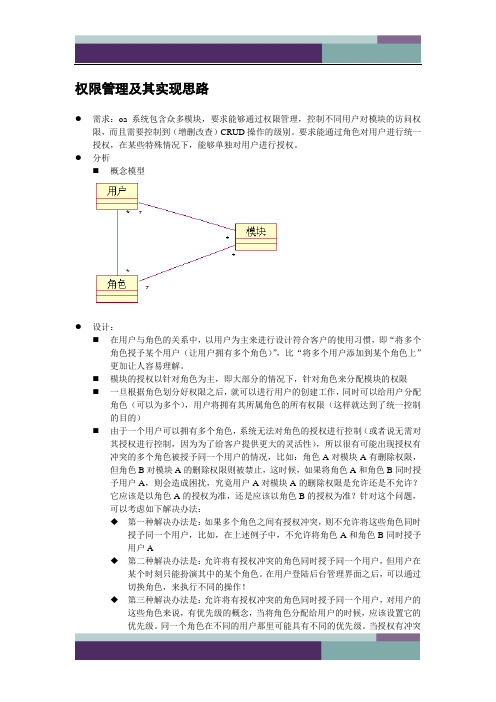

权限管理及其实现思路●需求:oa系统包含众多模块,要求能够通过权限管理,控制不同用户对模块的访问权限,而且需要控制到(增删改查)CRUD操作的级别。

要求能通过角色对用户进行统一授权,在某些特殊情况下,能够单独对用户进行授权。

●分析⏹概念模型●设计:⏹在用户与角色的关系中,以用户为主来进行设计符合客户的使用习惯,即“将多个角色授予某个用户(让用户拥有多个角色)”,比“将多个用户添加到某个角色上”更加让人容易理解。

⏹模块的授权以针对角色为主,即大部分的情况下,针对角色来分配模块的权限⏹一旦根据角色划分好权限之后,就可以进行用户的创建工作,同时可以给用户分配角色(可以为多个),用户将拥有其所属角色的所有权限(这样就达到了统一控制的目的)⏹由于一个用户可以拥有多个角色,系统无法对角色的授权进行控制(或者说无需对其授权进行控制,因为为了给客户提供更大的灵活性),所以很有可能出现授权有冲突的多个角色被授予同一个用户的情况,比如:角色A对模块A有删除权限,但角色B对模块A的删除权限则被禁止,这时候,如果将角色A和角色B同时授予用户A,则会造成困扰,究竟用户A对模块A的删除权限是允许还是不允许?它应该是以角色A的授权为准,还是应该以角色B的授权为准?针对这个问题,可以考虑如下解决办法:◆第一种解决办法是:如果多个角色之间有授权冲突,则不允许将这些角色同时授予同一个用户,比如,在上述例子中,不允许将角色A和角色B同时授予用户A◆第二种解决办法是:允许将有授权冲突的角色同时授予同一个用户,但用户在某个时刻只能扮演其中的某个角色。

在用户登陆后台管理界面之后,可以通过切换角色,来执行不同的操作!◆第三种解决办法是:允许将有授权冲突的角色同时授予同一个用户,对用户的这些角色来说,有优先级的概念,当将角色分配给用户的时候,应该设置它的优先级。

同一个角色在不同的用户那里可能具有不同的优先级。

当授权有冲突的时候,以优先级更高的角色授权为准。

JAVA实现权限管理的两种方式

public static final String MAPPING_FILE = "/WEB-INF/managerauthmapping.xml";

private ServletContext context = null;

private Map actions = new HashMap();

import mons.logging.LogFactory;

import org.dom4j.Document;

import org.dom4j.Element;

import org.dom4j.io.SAXReader;

import er;

}

}

private Map parseConf(InputStream inputStream) {

try {

SAXReader reader = new SAXReader();

Document document = reader.read(inputStream);

import .aaa.bbb.util.HttpUtils;

/**

* 过滤:后台管理的模块授权。根据:配置文件xml,根据当前session中用的管理员信息。

* 注:不用再访问数据库。也不需要再使用什么 bean 去判断。直接在这个类里就可以判断。

//(1)得到此次用户的提交请求

String url = req.getServletPath();

//(2)只有在配置文件中存在的 action 才进行处理

String method = req.getParameter("method");

java数据列权限设计思路

在Java中,设计数据列权限控制需要考虑以下几个步骤:

1.确定权限需求:首先,需要明确系统对数据列权限的需求。

例如,哪些用户需要访

问哪些数据列,以及他们需要执行哪些操作(如读取、修改、删除等)。

2.定义角色和权限:根据需求,定义不同的角色,并为每个角色分配相应的权限。

例

如,管理员角色可以拥有所有权限,而普通用户可能只拥有读取权限。

3.设计数据模型:在数据库中设计数据模型时,需要考虑权限控制的需求。

可以为数

据表添加一个权限字段,用于标识哪些用户可以访问该数据列。

4.实现数据层面的权限控制:在查询数据时,根据用户的角色和权限,对数据进行过

滤和限制。

例如,只有具有读取权限的用户才能查询到数据列的值。

5.业务逻辑层面的权限控制:在业务逻辑中,也需要对数据进行权限控制。

例如,在

更新数据时,需要检查用户是否具有修改权限。

6.界面层面的权限控制:在界面上,也需要根据用户的角色和权限来显示或隐藏相应

的数据列。

需要注意的是,数据列权限控制是一个复杂的过程,需要考虑多个方面。

因此,在实际开发中,建议采用成熟的框架或库来实现权限控制,如Spring Security、Shiro等。

这些框架提供了丰富的功能和灵活的配置选项,可以大大简化权限控制的设计和实现过程。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

统一控制;如果有效,则角色对此模块的授权将无法影响到拥有这个角色的用 户的授权。

实现 权限管理模块在实现上,有多个用例需要实现:管理模块信息、管理用户信息、管 理角色信息、给用户分配角色、给角色授权、给用户授权、获取用户授权列表、判 断用户对某个模块的某操作是否有允许授权 其中比较重要的是:授权、获取用户授权列表以及判断用户对某个模块的某操作是 否有允许授权 授权:可针对用户或角色授权,在授权界面上,根据系统现有模块,列出授权 树,可选择其中的某些模块和某些操作进行授权。因为鉴于授权界面的复杂性, 采取 DWR 来辅助实现授权界面。 获取用户授权列表:在用户登陆系统之后,需要根据用户的授权情况,获得用 户的授权列表,并根据用户的授权列表,在后台界面的导航菜单上显示出用户 拥有权限的模块,允许用户对这些模块进行操作。 判断用户对某个模块的某操作是否有允许授权:为了控制用户对模块的增删改 查操作,需要根据用户的授权情况,决定是否显示“增加”、“删除”、“修改” 等按钮或链接。我们采取自定义 JSTL 函数的方式来控制界面的显示!如:

权限管理及其实现思路

需求:oa 系统包含众多模块,要求能够通过权限管理,控制不同用户对模块的访问权 限,而且需要控制到(增删改查)CRUD 操作的级别。要求能通过角色对用户进行统一 授权,在某些特殊情况下,能够单独对用户进行授权。

分析 概念模型

设计: 在用户与角色的关系中,以用户为主来进行设计符合客户的使用习惯,即“将多个 角色授予某个用户(让用户拥有多个角色)”,比“将多个用户添加到某个角色上” 更加让人容易理解。 模块的授权以针对角色为主,即大部分的情况下,针对角色来分配模块的权限 一旦根据角色划分好权限之后,就可以进行用户的创建工作,同时可以给用户分配 角色(可以为多个),用户将拥有其所属角色的所有权限(这样就达到了统一控制 的目的) 由于一个用户可以拥有多个角色,系统无法对角色的授权进行控制(或者说无需对 其授权进行控制,因为为了给客户提供更大的灵活性),所以很有可能出现授权有 冲突的多个角色被授予同一个用户的情况,比如:角色 A 对模块 A 有删除权限, 但角色 B 对模块 A 的删除权限则被禁止,这时候,如果将角色 A 和角色 B 同时授 予用户 A,则会造成困扰,究竟用户 A 对模块 A 的删除权限是允许还是不允许? 它应该是以角色 A 的授权为准,还是应该以角色 B 的授权为准?针对这个问题, 可以考虑如下解决办法: 第一种解决办法是:如果多个角色之间有授权冲突,则不允许将这些角色同时 授予同一个用户,比如,在上述例子中,不允许将角色 A 和角色 B 同时授予 用户 A 第二种解决办法是:允许将有授权冲突的角色同时授予同一个用户,但用户在 某个时刻只能扮演其中的某个角色。在用户登陆后台管理界面之后,可以通过 切换角色,来执行不同的操作! 第三种解决办法是:允许将有授权冲突的角色同时授予同一个用户,对用户的 这些角色来说,有优先级的概念,当将角色分配给用户的时候,应该设置它的 优先级。同一个角色在不同的用户那里可能具有不同的优先级。当授权有冲突 的时候,以优先级更高的角色授权为准。

客户要求在特殊的情况下,能够直接对用户进行授权。意思是不管其角色的授权如 何,始终采取针对用户的授权来作为最终的授权。而且,要求控制到的粒度是模块 (即可以针对某个模块设置给某用户单独的授权)。当然,在设置好授权之后,可

பைடு நூலகம்

以在适当的时候再开放给用户使用。因此,这里有一个针对用户的授权是否有效的 问题。可采取添加另外一个 int 类型的状态位(aclTriState)的办法来满足这种需求。 这个额外状态位用-1 表示针对用户的授权无效;用 0 表示针对用户的授权有效。 之所以使用-1 和 0 来表示无效/有效,是因为-1 代表了一个 32 位全 1 的 int 类型值; 而 0 则代表了一个 32 位全 0 的 int 类型值。此设计隐含的意思是:aclTriState 的位 与 aclState 的位一致,而且某个位所表示的操作也是一致的,取 1 表示无效,取 0 表示有效(用 0 还是 1 来表示有效,这是无关紧要的事情)。这种设计是为了将来 可能扩展的需要。现在的需求是能对模块的授权控制其有效/无效即可,将来有可 能需要对模块的操作(增删改查)的授权控制其有效/无效。这种控制粒度更细。 如果要控制到更细的粒度,那么,aclTriState 可以取更多的状态值,来表示操作级 别的有效/无效。 有效/无效的意思是:如果无效,则用户对此模块的授权将受到其所属角色的

第一种解决办法限制太死,不够灵活;第二种解决办法,客户的反馈是不够方 便(需要不断切换);因此本设计方案将采取第三种解决办法

至此,用户与角色之间的设计思路便清晰起来:

再来看授权,可以把模块的增删改查操作授予某个角色或用户,并设置为允许或禁 止此操作。我们可以考虑使用授权控制列表来存储授权信息。现有需求下,授权的 主要要素是:一个是角色或用户;一个是模块;一个是操作;一个是允许/禁止。 这也就是授权控制列表(ACL)的主要要素。

<!-- login.id 表示当前登陆用户,’person’表示模块标识,3 代表删除操作 --> <c:if test="${my:hasPermission(login.id,'person',3) }">

<a href="#" onclick="del('person.do?method=del&id=${person.id }');">删除</a> </c:if>