视觉密码技术

一种安全的随机网格视觉密码方案_林宏伟

(上接第 117 页) 种,串行编程方式是通过 AVR 芯片本身的 SPI 或 JTAG 串行口 来实现的,由于编程时只需要占用比较少的外围引脚,所以可 以实现芯片的在线编程(In System Programmable),不需要将芯 片从 PCB 板上取下来。因此串行编程方式也是最方便和最常用 的编程方式。

算法 1: 输入:底片 S1 (假设欺骗者为 P1 和 P2) P1 选择一伪秘密图像 FI ,生成 FS 的过程如下: 步骤 1:若 FI 中某一位置像素为白色,则将 S1 中相应位 置的像素直接复制到 FS 的相应位置 步骤 2:若 FI 中某一位置像素为黑色,则 FS 中相应位置 的像素变为黑色。 重复步骤 1 和步骤 2,直到 FS 中所有的像素被处理完毕 为止。 以下就对比度和底片的不可分辨性两个方面给出基于随机 网格的 (n,n) 视觉密码欺骗方案的证明。

0 引言 本文首先提出一种通用的针对随机网格的 (n,n) 视觉密码

体制的欺骗防案。这种方案表明:在基于随机网格的视觉密码 方案中,非法参与者的欺骗行为同样存在。针对以上结论,又 给出了一种无条件安全的 (n,n + 1) 随机网格视觉密码方案。该 方案只额外增加了一张底片,却极大的提高了随机网格视觉密 码的安全性。

一种安全的随机网格视觉密码方案 林宏伟,等

一种安全的随机网格视觉密码方案*

林宏伟,杨雪松,王书文 (西北民族大学电气工程学院 甘肃兰州,730000)

摘 要:随机网格视觉密码体制与传统视觉密码体制相比,其数据量得到极大的降低。但这种视觉密码的安全性能却不

像素不扩展的MSM视觉密码方案

mu t-i e s a a e ie n x a d d M S v s a r p o r p y s he a e n p o o e , Th liln c n b s d px lu e p n e M iu lc y tg a h c me h s b e r p s d e s he a r s l e o h p o lms o o l t t h o n a b t e ihb rng r go s s c me h s e ov d utt e r b e n t n y ha t e b u d r y ewe n neg o i e i n i d m ,b ta s h t g a lrt s m u h l r e , a d h s i c e s d fiinc , Ex e m e tl r s ls i u lo t a r nua y i i c ag r n a n r a e efce y p r i n a e u t

十共享份相应的像素黑白设定为的第叫刊第行无紊所表示的像素黑白将向世的分量作随机重排当前像棠分亨结束圈对单十像素分享的标记分享法流程图由图可以得出采用标记分享法对像素分享时各个连通区域中像素的分享相对独立进行且每个连通区域中连续分享的个像素刚好采用了相应基本矩阵的列分享

视觉密码在交互式身份认证中的应用研究

身份 认证按 照实施 的密码 技术 环境划 分可以分为两种 : 对称 密钥环境下 的身份认 证方案和公 钥环境 下的身份 认证方案 [ 1 1 , 而认证协议 还可划 分为 : 单向身 份认证和双 向身份认证 。视觉密码 技术 的使用使得计算机 系统与用户双方所 持有 的信息都是 无意义 的图形,只有在这 些图形份经过 正确 的组合后,经过 人眼 的解密,才会得 出有意义 的结 果 。这样不仅使访 问验 证 的鲁 棒 性大 大增 强 , 同时也维护了数 据机 密性 , 从两方面都保证 了通信的安 全性 。本文将视觉密码技术融入 到身份 认证方 案中,充 分发挥 视觉 密码 便捷 和安全 的优势 ,设 计_ 了 _ 一个交 互式 的挑战一 响应方案 。

a d v a n t a g e o f t h e p s e u d o d a r a c t e r i s t i c s t o e n s u r e t h e a u t h e n t i c a t i o n s e s s i o n i s n o t r e u s e d , a n d d o e s n ’ t u s e c o mp l e x

1 视觉密码 的基础理 论

传 统密码技 术采用密码算 法和密钥进行加解 密运算 。与传统 密码 技术 不同,视觉密码 技术利用 基础矩阵生成 秘密共享份 , 这 就等 同于加密的过程 ; 在解 密时,主要利用人的视觉系统进行 解密 】 。以 V C S 方案为例 ,其中 0 代表白像 素,1 代表黑像素,

基于视觉密码的物联网身份认证技术研究

视觉密码是 一种新型的密码技术 ,它与传统密码不 同,所需加 密设备要求没有传统密码,解密 时只需利用人类 视觉识别秘 密信息,并且具有 “ 一次一密”的安全性和秘密恢复的简单性,因此 N o 和 S a r a r h mi在提出视觉密码概念后引起了广大学者的重 视和研究兴趣 ,他们同时给出了一种具有普遍意义的 (,) kn 门限方案的构造方法 。Sisn提出的通用存取 结构视觉密码方案 ,将 t o n 参 与者组合 的集合分为授权者和非授权者,只有授权者的共享份 经过叠加后才可以解密出秘 密信息 ] 。

h p cf s a a s r a h n iai c me t es e i cviu lp sw od ute tc t n she . i o Ke ywor : eI ene ft igs Pe c p inlye ; s a r p o r p y; ds t ntr to n ; r e to a r Viu l y t g a h Aute tc to h h c h n iain

Vi i n ba e s w o d A u h n i a i n Th ng s o - s d Pa s r t e tc to i s

DU — u . Yi n YAN e g h a F NG in c u n k Ch n — u . E Ja h a (ntu Eet n nier gN vl nvri E gnei , u a u e40 3,hn Is te f l r ieg ei , aa i syo n i r gW h n bi3 03C ia) i to co c n n U e tf e n H

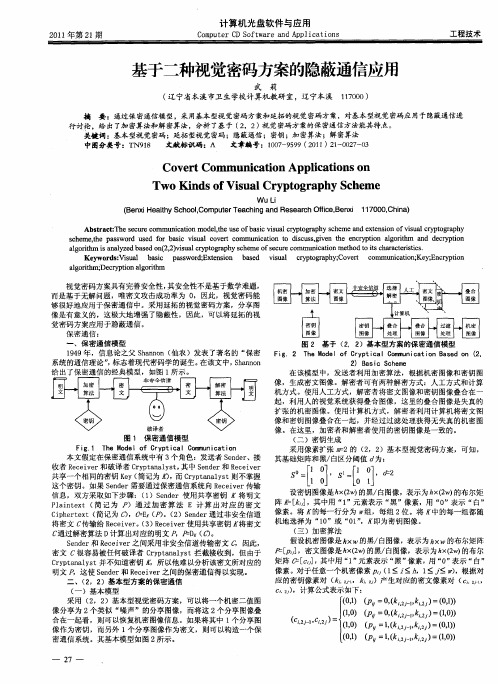

基于二种视觉密码方案的隐蔽通信应用

TwoKi d f s a y t g a h c e e n so u l Vi Cr p o r p y S h m

W u L i

(e x H a h c o l o ue e c iga dR s ac fc ,e x 17 0 ,h a B n i e l yS h o, mp tr a h n e e rhOf eB n i 0 0C i ) t C T n i 1 n

s h met e p swo d u e o ai iu l c v r c mmu ia in t ic s ,i e e e c y t n ag rtm n e r p in c e , a s r s d f r b sc v s a o e t o h n c t o d s u sgv n t n r p i lo i o h o h a d d cy t o

a oi mi aaye ae (, vsa c po ah hme feue o u i t n t doi aat iis l rh lzd sd n2 )i lr t pys e cr cmm nc i h s hr e sc. g t sn b o 2 u y g r c os a o me o t tc c r t

Abs r c : e s c r omm u i ain m o e,h S fba i iu lcy o a y s h m ea d e tnso fviua r p o a h t a tTh e u e c n c to d l eU eo scv s a r ptgrph c e n xe in o s lc y t g p y t r

、

在 该模 型 中,发送 者 利用 加密 算法 ,根 据机 密 图像 和密 钥 图 像 ,生成 密文 图像 。解 密 者可 有两 种解 密方 式 :人 工方 式和 计算 机 方式 。使 用人 工方 式 ,解密 者将 密 文 图像和 密钥 图像 叠合 在 一 起 ,利用 人 的视觉 系 统获 得叠 合 图像 ,这 里的 叠合 图像 是 失真 的 扩 张 的机密 图像 。使 用计 算机 方式 ,解 密 者利 用计 算机 将密 文 图 像 和密 钥 图像 叠 合在 一起 ,并 经过 过滤 处 理获 得无 失真 的机 密 图 像 。在 这里 ,加 密者和 解 密者 使用 的密 钥 图像 是一致 的 。

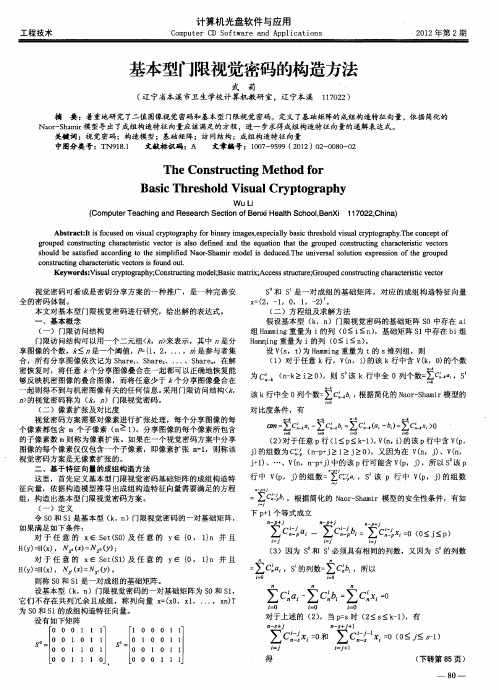

基本型门限视觉密码的构造方法

假设 基本 型 ( ,n k )门 限视觉 密码 的基 础矩 阵 s O中存在 a i 组 H m ig 量 为 i的列 ( ≤ i ) am n 重 O ≤n ,基础矩 阵 s 中存在 b 组 l i Ha mi g重量 为 i 列 ( ≤i m n 的 0 ≤n 。 )

.

设 V S ) Hm ig (,t 为 am n 重量 为 t的 S 列组 ,则 维 ( )对 于任 意 k行 ,V n i 的该 k行 中含 V k ) 1 (, ) ( ,0 的个 数

为 C i

, 卜

(— i ) s该 k 全 0列个数= — , nk o,则 面 一 ∑c 根据简化的No-hmr arSai模型的

对 比度 条 件 ,有

n- k

=

n-k

i I - ̄

n- k

∑c 一 t = 口 b : t > Zc b ∑c 。 Ec 0 — -) 一

( ) 于任 意 P行 ( P - ) Vn i的 该 P 中含 VP 2对 1 ≤k 1, (, ) 行 (, j 的组数 为 c ) (— + ≥i ≥0 ,又 因为在 V n ) (, n pj ≥J ) (,J 、V n j 1、 …、Vn — +) 的该 P行可 能含 VP ) +) (,np j中 (,j ,所 以 S该 P 。

The Co tuc i eho f r nsr tngM t d o

Ba i scThr s o d Viu l y t g a h e h l s a Cr p o r p y

W u L i

( o ue e c iga dR s ac e t no e x H at S h o。e X 1 0 2Ch a C mp tr a hn n ee rhS co f n i e l c o l n i 2 , i ) T i B h B 1 7 n

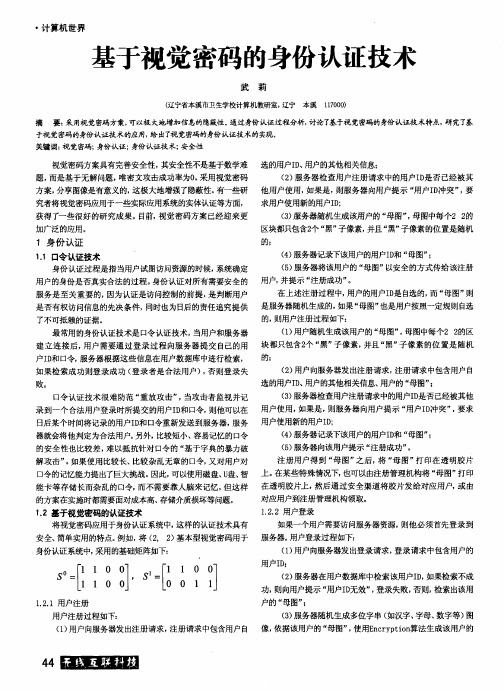

基于视觉密码的身份认证技术

了不可抵赖 的证据。 最常用的身份认证技 术是 口令认证技术 , 当用户和服务器 户I和 口 服务器根据这些 信息在用户数据库 中进行检索 , D 令,

如 果检索成功 则登录成 功 ( 登录者是 合法用户) 否则登录失 , 败。 口令认证技 术很难 防范 “ 重放攻击 ” 当攻击者监视 并记 ,

的;

1 身 份 认证

1 . 1口令认证技术

身份 认证 过程是指 当用户试 图访 问资源 的时候 , 系统确定

( 服务器记录下该用户的用户I和 “ 图” 4 ) D 母 ;

() 务器 将该用户的 “ 5服 母图”以安全的方式传给该注册

并提 示 “ 册成功 ” 注 。 用户的身份是 否真 实合法 的过程 。 身份认证对所有需要安全 的 用户, 在上述 注册过程 中, 用户的用户I 是 自选的, “ 图”则 D 而 母 服 务是至关 重要的, 因为认证是访问控 制的前提 , 是判 断用户 如果 “ 图” 母 也是用户按照一定规则自选 是否有权访问信息 的先决条件 , 同时也为日后的责任 追究提供 是服务器 随机生成 的。

关键词: 视觉密码; 身份认证 ; 身份认证技术; 安全性

视觉密码方案具有完善安全 性, 其安全 性不是基于数学难 选 的用户I、 D 用户的其他相关信息; 题, 而是基于无 解问题 , 唯密文攻击 成功率为0 采用视觉密码 。 ( ) 务器检查 用户注册请求 中的用户I 是 否 已经被其 2服 D 方案 , 分享 图像是有意义的, 这极大地增强了隐蔽性。 有一些研 他 用户使 用, 如果是 , 则服 务器向用户提 示 “ 用户I冲 突” 要 D ,

器就会将他判定为合法用户。 另外, 比较 短小 、 易记忆的 口 容 令

的安全性也 比较差 , 难以抵抗针对 口令 的 “ 于字典的暴力破 基

数字图像加密技术研究与应用

数字图像加密技术研究与应用一、前言在数字化时代,人们对于信息安全的需求和重视程度越来越高。

图像是信息传递的重要形式之一,因此数字图像的加密技术显得尤为重要。

本文将从理论研究和实际应用方面,介绍数字图像加密技术的研究现状和发展趋势。

二、数字图像加密技术的概述1. 加密技术的定义与分类数字图像加密技术是对传输和存储的数字图像数据进行加密和解密的技术,以保证数据传输和存储的安全。

常见的加密技术包括对称加密和非对称加密。

2. 对称加密技术对称加密技术指加密和解密使用的密钥相同的技术。

这种加密方式的优势是加密和解密速度快,但是相应的安全性较低。

常见的对称加密算法包括DES、AES等。

3. 非对称加密技术非对称加密技术指加密和解密使用不同密钥的技术。

这种加密方式的优势是安全性高,但是加密和解密速度慢。

常见的非对称加密算法包括RSA、DSA等。

4. 数字图像加密技术的应用领域数字图像加密技术在军事、政务、金融、医疗等领域有着广泛应用。

特别是在网络传输中,数字图像加密技术不仅可以保证图像传输的隐私和安全,也可以保证传输的完整性和可靠性。

三、数字图像加密技术的研究现状1. 数字图像加密技术的研究方向数字图像加密技术的研究主要集中在以下方面:(1)加密算法的研究,如对称加密算法、非对称加密算法等。

(2)水印技术的研究,如数字水印、鲁棒水印等。

(3)图像压缩与加密技术的结合研究,如JPEG加密等。

(4)量子加密技术的研究,如基于量子密钥分发协议的图像加密技术等。

2. 数字图像加密技术的难点数字图像加密技术的研究还存在一些难点,如抗攻击能力差、速度慢、不稳定性等问题。

另外,数字图像加密技术还需要考虑图像的保真性,即对于图像加密处理后,图像保持原有的特征和内容。

四、数字图像加密技术的应用案例1. 图像加密技术在传统媒体中的应用在传统媒体上,数字图像加密技术可以用于图片、视频的保密传输和存储。

例如,对于政府机关、客户数据等敏感信息的传输和存储,数字图像加密技术有着广泛应用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

·

谢谢聆听

接下来我们将每一个像素细分成四个子像素。我们需要用阴影遮罩(涂黑) 这四个子像素以画出案例中的图片,之后主观得将他们分发到需要创建的两 张密码图片上。

下面是一些(3×3)子元素阵的例子,他们可以用来将一张图片分发到四张 密码图片上。还原原图片需要全部四张的结合。

每一张单独图片精确拥有五个黑色子像素 任意两张图的重叠精确拥有七个黑色子像素 任意三张图片的重叠精确拥有八个黑色子像素 当每行的四张图片结合时,第一行的结果包含九个黑色像素(全黑) ,而第二行的结果只包含八个(使得有亮度透出来为图片的可读性制 造必要的对比度)。

采用混合半色调方法是因为它吸收了调幅加网和调频加网各自的优点(调幅加 网在中间部分的色调可以产生平稳过度,调频加网能够完美再现图像低频和高频部分 的细节),使产生的半色调图像质量更好,有利于视觉加密技术的信息加密。

• 调频加网技术(应用误差扩散的方法) • 调幅加网技术(聚集态网点加网技术)

下面我将展示如何实现把一个机密信息分解为两个组件。这两个组件对重建和揭示此机 密都十分重要,但独立开它们却毫无用处。 两个看似随机的点阵矩形。其中一个被固定在了背景的中心,另外一个你可随意拖动。 当两矩形相交时,它们中的图像也合并了。如果你将两个矩形完美的重合在一起,一张 隐藏的图片将会出现。

视觉密码技术 Visual Cryptography

日期:2015年9月17日 汇报人:任龙飞 指到老师:郭凌华教授

什么是视觉密码技术?

视觉密码是一种通过编码系统将文件(图像、文本、图表)加密且可 由裸眼来解密的技术,不需要复杂的密码算法,它不需要一台计算机来解 码。

视觉加密技术是将加密图像分解成多份,把加密信息分布在各拆分文 件中,通过最小部分的重合(重叠或叠加)就可以再现视觉可见的隐藏信 息

视觉密码技术实施步骤?

原始 图像

颜色 组成

分成 多份

混合 加网

加密加密Biblioteka 隐藏图像的混合半色调化(Hybrid Halftoning)

The main significance of this technique comes from another fact which can be observed in black and white visual cryptography.