第三讲(一):密码学的信息论基础

现代密码学总结汇总

现代密码学总结第一讲绪论•密码学是保障信息安全的核心•安全服务包括:机密性、完整性、认证性、不可否认性、可用性•一个密码体制或密码系统是指由明文(m或p)、密文(c)、密钥(k)、加密算法(E)和解密算法(D)组成的五元组。

•现代密码学分类:•对称密码体制:(又称为秘密密钥密码体制,单钥密码体制或传统密码体制)密钥完全保密;加解密密钥相同;典型算法:DES、3DES、AES、IDEA、RC4、A5 •非对称密码体制:(又称为双钥密码体制或公开密钥密码体制)典型算法:RSA、ECC第二讲古典密码学•代换密码:古典密码中用到的最基本的处理技巧。

将明文中的一个字母由其它字母、数字或符号替代的一种方法。

(1)凯撒密码:c = E(p) = (p + k) mod (26) p = D(c) = (c –k) mod (26)(2)仿射密码:明文p ∈Z26,密文c ∈Z26 ,密钥k=(a,b) ap+b = c mod (26)(3)单表代换、多表代换Hill密码:(多表代换的一种)——明文p ∈(Z26)m,密文c ∈(Z26)m,密钥K ∈{定义在Z26上m*m的可逆矩阵}——加密c = p * K mod 26 解密p = c * K-1 mod 26Vigenere密码:查表解答(4)转轮密码机:•置换密码•••:将明文字符按照某种规律重新排列而形成密文的过程列置换,周期置换•密码分析:•统计分析法:移位密码、仿射密码和单表代换密码都没有破坏明文的频率统计规律,可以直接用统计分析法•重合指数法• 完全随机的文本CI=0.0385,一个有意义的英文文本CI=0.065• 实际使用CI 的估计值CI ’:L :密文长。

fi :密文符号i 发生的数目。

第三讲 密码学基础第一部分 密码学的信息论基础• Shannon 的保密通信系统模型发送者接收者信源分析者加密解密安全信道无噪信道安全信道MM MCK K密钥源发送者接收者信源分析者加密解密无噪信道安全信道MM MC KK ’密钥源无噪信道•一个密码体制是一个六元组:(P, C, K 1, K 2, E, D )P--明文空间 C--密文空间 K 1 --加密密钥空间K2 --解密密钥空间E --加密变换D --解密变换对任一k∈K1,都能找到k’∈K2,使得D k’ (E k (m))=m,m M. •熵和无条件保密•)(1log)()(≥=∑i iaixpxpXH设随机变量X={xi | i=1,2,…,n}, xi出现的概率为Pr(xi) ≧0, 且, 则X的不确定性或熵定义为熵H(X)表示集X中出现一个事件平均所需的信息量(观察前);或集X中每出现一个事件平均所给出的信息量(观测后).•设X={x i|i=1,2,…,n}, x i出现的概率为p(x i)≥0,且∑i=1,…,n p(x i)=1;Y={y i|i=1,2,…,m}, y i出现的概率为p(y i)≥0,且∑i=1,…,m p(y i)=1;则集X 相对于集Y的条件熵定义为•X视为一个系统的输入空间,Y视为系统的输出空间,通常将条件熵H(X|Y)称作含糊度,X和Y之间的平均互信息定义为:I(X,Y)=H(X)-H(X|Y)表示X熵减少量。

信息论基础

信息论基础什么是信息论?信息论是一门研究信息处理和通信系统的数学理论。

它主要关注如何使用数学模型表达、传输和处理信息,以及信息的性质和限制。

信息的衡量在信息论中,信息的衡量是基于信息的不确定性来进行的。

当我们获取到一个消息时,如果它是非常常见的或者容易预测的,那么它包含的信息量就会很少。

相反,如果一个消息是非常不寻常的或者很难预测的,那么它包含的信息量就会很大。

信息的单位在信息论中,信息的单位被称为比特(bit),它表示一个二进制位。

当一个事件发生时,如果它有两种可能的结果,那么它所包含的信息量可以用一个比特来表示。

信息的衡量公式信息的衡量公式被称为香农熵(Shannon entropy),用于计算一个随机变量的平均信息量。

香农熵可以通过以下公式来计算:equationequation其中,H(X)表示随机变量X的香农熵,p(x_i)表示X取值为x_i的概率,n表示X可能取值的个数。

信息传输与编码信息论研究了如何通过编码将信息传输到接收方。

编码可以将原始数据转换为具有更高效率的形式,以便在传输过程中节省带宽或存储空间。

噪声与信道容量在信息传输过程中,信号可能会受到噪声的干扰,导致接收方收到的信息不完整或错误。

信道容量是一个衡量信道传输能力的指标,它表示在给定噪声条件下,信道所能传输的最大有效信息量。

奈奎斯特定理奈奎斯特定理是信息论中的重要定理之一,它描述了在理想信道条件下,最大传输速率和信道带宽之间的关系。

奈奎斯特定理可以表示为:equation2equation2其中,C表示信道的容量(单位为比特/秒),B表示信道的带宽(单位为赫兹),M表示信号的离散级别。

编码理论编码理论研究了如何设计有效的编码方案来提高信息传输的效率和可靠性。

常见的编码方案包括霍夫曼编码、汉明码和高斯码等。

信息压缩与数据压缩信息压缩是指通过消除冗余信息来减少数据的存储空间或传输带宽。

数据压缩算法基于信息论的概念和方法,通过寻找数据中的重复模式或统计规律来实现数据压缩。

密码学专业主干课程

密码学专业主干课程摘要:一、引言二、密码学概述1.密码学定义2.密码学发展历程三、密码学专业主干课程1.密码学基础课程2.密码学进阶课程3.密码学应用课程四、课程举例与介绍1.密码学基础课程举例与介绍2.密码学进阶课程举例与介绍3.密码学应用课程举例与介绍五、结论正文:【引言】密码学是一门研究信息加密与解密、保证信息安全的学科,随着信息化时代的到来,密码学在信息安全、电子商务等领域具有重要的应用价值。

密码学专业因此应运而生,培养具备密码学理论基础和实践能力的高级人才。

本文将介绍密码学专业的主干课程,以帮助大家了解该专业的学习内容。

【密码学概述】密码学是研究加密与解密方法、破译与防护手段的一门学科。

其发展历程可追溯到古代的密码传递,如古希腊的斯巴达加密法。

随着科技的发展,现代密码学涉及到数字、编码、序列、图像等多个领域。

【密码学专业主干课程】密码学专业主干课程可以分为三类:密码学基础课程、密码学进阶课程和密码学应用课程。

【密码学基础课程】密码学基础课程主要包括:1.数学基础:高等数学、线性代数、概率论与数理统计等。

2.计算机科学基础:计算机原理、数据结构、算法分析等。

3.密码学基础:密码学原理、对称加密、非对称加密、哈希函数等。

【密码学进阶课程】密码学进阶课程主要包括:1.密码学分支:分组密码、序列密码、公钥密码、量子密码等。

2.安全协议:身份认证、加密协议、签名协议等。

3.密码学理论:信息论、复杂度理论、密码学数学基础等。

【密码学应用课程】密码学应用课程主要包括:1.网络安全:网络攻防、入侵检测、安全体系结构等。

2.应用密码学:数字签名、电子商务、移动通信安全等。

3.密码学实践:密码学实验、密码算法实现、安全系统设计等。

【课程举例与介绍】【密码学基础课程举例与介绍】1.高等数学:为密码学提供必要的数学基础,如代数、微积分等。

2.密码学原理:介绍密码学基本概念、加密解密方法等。

【密码学进阶课程举例与介绍】1.分组密码:研究将明文分成固定长度组进行加密的方法。

现代密码学_第三讲 密码学基本知识

Pr[ p]Pr[c | p] { k : p d ( c )} Pr[ p | c] Pr[k ]Pr[ p d k (c)] Pr[c] { k :cC ( k )}

k

Pr[ p ]

Pr[ k ]

密 钥

Pr[c | p ]

解密算法

{k : p d k ( c )}

Pr( y

j 1

m

j

) 1

16

密码体制组成部分熵的基本关系

设(P,C,K,E,D)是一个密码体制,那么,

H(K|C)=H(K)+H(P)-H(C) 证明:首先,有H(K,P,C)=H(C|K,P)+H(K,P)。因为密钥和明 文唯一决定密文,所以,H(C|K,P)=0。又K和P是统计独立的,

所以,H(K,P)=H(P)+H(K)。 可得, H(K,P,C)=H(K,P)=H(P)+H(K) 。 同样,密钥和密文唯一决定明文,得H(P|K,C)=0,因此有

H(K,P,C)=H(K,C)。 所以,H(K|C)=H(K,C)-H(C) =H(K,P,C)-H(C) =H(K)+H(P)-H(C)

可得, H(K|C)= H(K)+ H(P) - H(C) ≈ 0.46

18

相关性(举例)

猜字母。假设收到便条“I lo_e you”,请问残缺的字母应 该是什么?在英语中符合lo_e结构的所有单词,其部分如下:

lobe lode loge lone lope lore lose love

17

举例说明(续)

根据题意,易得:

假设P={a,b}满足Pr[a]=1/4,Pr[b]=3/4。设 K={k1,k2,k3} 满足Pr[k1]=1/2, Pr[k2]=1/4, Pr[k3]=1/4。设C={1,2,3,4},加密函数定义 为ek1(a)=1, ek1(b)=2, ek2(a)=2, ek2(b)=3, ek3(a)=3, ek3(b)=4。

1_密码学基础

➢ 1967年David Kahn的《The Codebreakers》 ➢ 1971-73年IBM Watson实验室的Horst Feistel等的几篇技

33

密码学基础

破译分析I: 尝试全部可能

使用简单替代(移n位) 密钥未知 已知密文: CSYEVIXIVQMREXIH 如何找到密钥? 仅有26个可能密钥 尝试全部的可能!看哪个能找到合

理的含义 穷举搜索 答案: 密钥 = 4

34

密码学基础

更复杂的替代

密钥是一些字母的组合 不一定是移位 例如:

明文:Caesar was a great soldier 密文:Fdhvdu zdv d juhdw vroglhu

第12页

2.3.1 形形色色的密码技术

二战著名的(ENIGMA)密码 ➢ 德国人Arthur Scheribius人发明 ➢ 德国人将其改装为军用型,使之更为复杂可靠 ➢ 1933年,纳粹最高统帅部通信部决定将“ENIGMA”作为德

➢ 经验告诉我们一个秘密的算法在公开时就很容易破解了 ➢ 密码的算法不可能永远保持隐秘 ➢ 理想的情况是在密码算法被破解之前找到算法的弱点

5

密码学基础

黑盒子密码系统

密钥

密钥

明文 加密

密文

解密

密码的通用方式

密码学基础

明文

6

密码发展历史

形形色色的密码技术 密码发展史

第7页

2.3.1 形形色色的密码技术

第三阶段:1976年以后,密码学的新方向——公钥密 码学。公钥密码使得发送端和接收端无密钥传输的保 密通信成为可能。

密码学基础知识

密码学基础知识密码学是一门研究数据的保密性、完整性以及可用性的学科,广泛应用于计算机安全领域、网络通信以及电子商务等方面。

密码学的基础知识是研究密码保密性和密码学算法设计的核心。

1. 对称加密和非对称加密在密码学中,最基本的加密方式分为两类:对称加密和非对称加密。

对称加密通常使用一个密钥来加密和解密数据,同时密钥必须保密传输。

非对称加密则使用一对密钥,分别为公钥和私钥,公钥可以公开发布,任何人都可以用它来加密数据,但只有私钥持有人才能使用私钥解密数据。

2. 散列函数散列函数是密码学中常用的一种算法,它将任意长度的消息压缩成一个固定长度的摘要,称为消息摘要。

摘要的长度通常为128位或更长,主要用于数字签名、证书验证以及数据完整性验证等。

常见的散列函数有MD5、SHA-1、SHA-256等。

3. 数字签名数字签名是一种使用非对称加密技术实现的重要保密机制,它是将发送方的消息进行加密以保证消息的完整性和真实性。

发送方使用自己的私钥对消息进行签名,然后将消息和签名一起发送给接收方。

接收方使用发送方的公钥来验证签名,如果消息被篡改或者签名无法验证,接收方将拒绝接收消息。

4. 公钥基础设施(PKI)PKI是一种包括数字证书、证书管理和证书验证的基础设施,用于管理数字证书和数字签名。

数字证书是将公钥与其拥有者的身份信息结合在一起的数字文件,它是PKI系统中最重要的组成部分之一。

数字证书通过数字签名来验证其真实性和完整性,在通信和数据传输中起着至关重要的作用。

总之,密码学是计算机科学中重要的领域之一,其应用广泛,影响深远。

掌握密码学基础知识非常有必要,对于安全性要求较高的企业和组织来说,更是至关重要。

信息论基础

信息论基础

信息论是一门研究信息传输和处理的科学。

它的基础理论主要有以下几个方面:

1. 信息的定义:在信息论中,信息被定义为能够消除不确定性的东西。

当我们获得一条消息时,我们之前关于该消息的不确定性会被消除或减少。

信息的量可以通过其发生的概率来表示,概率越小,信息量越大。

2. 熵:熵是一个表示不确定性的量。

在信息论中,熵被用来衡量一个随机变量的不确定性,即随机变量的平均信息量。

熵越大,表示随机变量的不确定性越高。

3. 信息的传输和编码:信息在传输过程中需要进行编码和解码。

编码是将消息转换为一种合适的信号形式,使其能够通过传输渠道传输。

解码则是将接收到的信号转换回原始消息。

4. 信道容量:信道容量是指一个信道能够传输的最大信息量。

它与信道的带宽、噪声水平等因素相关。

信道容量的

计算可以通过香浓定理来进行。

5. 信息压缩:信息压缩是指将信息表示为更为紧凑的形式,以减少存储或传输空间的使用。

信息压缩的目标是在保持

信息内容的同时,尽可能减少其表示所需的比特数。

信息论还有其他一些重要的概念和理论,如互信息、信道

编码定理等,这些都是信息论的基础。

信息论的研究不仅

在信息科学领域具有重要应用,还在通信、计算机科学、

统计学等领域发挥着重要作用。

信息论基础

信息论基础信息论是研究信息传输和处理的一门科学,它由克劳德·香农在1948年提出。

信息论基础围绕着信息的度量、传输和压缩展开,从而揭示了信息的本质和特性。

信息论的应用领域非常广泛,包括通信系统、数据压缩、密码学、语言学、神经科学等。

信息论的核心概念是信息熵。

信息熵是对不确定性的度量,表示在某个概率分布下,所获得的平均信息量。

如果事件发生的概率越均匀分布,则信息熵越大,表示信息的不确定性程度高。

相反,如果事件发生的概率越集中,则信息熵越小,表示信息的不确定性程度低。

通过信息熵的概念,我们可以衡量信息的含量和重要性。

在信息论中,信息是通过消息来传递的,消息是对事件或数据的描述。

信息熵越大,需要的消息量就越多,信息的含量就越大。

在通信系统中,信息传输是其中一个重要的应用。

信息的传输需要考虑噪声和信号的问题。

噪声是指干扰信号的其他噪音,而信号是携带着信息的载体。

通过信息论的方法,我们可以优化信号的传输和编码方式,从而能够在尽可能少的传输成本和带宽的情况下,达到最高的信息传输效率。

数据压缩是信息论的另一个重要应用。

在现代社会中,我们产生的数据量越来越大,如何高效地存储和传输数据成为了一个迫切的问题。

信息论提供了一种压缩算法,能够在保证信息不丢失的情况下,通过减少冗余和重复数据,从而达到数据压缩的目的。

除了通信系统和数据压缩,信息论还在其他领域得到了广泛的应用。

在密码学中,信息论提供了安全性的度量,并通过信息熵来评估密码强度。

在语言学中,信息论用来研究语言的结构和信息流动。

在神经科学中,信息论提供了一种理解大脑信息处理和编码方式的框架。

总结起来,信息论基础是一门重要的科学,它揭示了信息的本质和特性,为各个领域提供了一种理解和优化信息传输、处理和压缩的方法。

通过对信息的度量和研究,我们能够更好地应用信息技术,提高通信效率、数据存储和传输效率,甚至能够理解和模拟人脑的信息处理过程。

信息论的发展必将在现代社会发挥重要的作用,为我们带来更加便利和高效的信息科技。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

4

Shannon通信保密系统 Shannon通信保密系统

Shannon的保密通信系统模型

5

Shannon通信保密系统 Shannon通信保密系统

非对称密码体制

无噪信道

Shannon通信保密系统 Shannon通信保密系统

一个密码体制 密码体制是一个六元组: 密码体制 (P, C, K1, K2, E, D ) 其中, P --明文空间 C --密文空间 K1 --加密密钥空间 K2 --解密密钥空间 E --加密变换 D --解密变换

15

分组密码设计思想

分组

E: pi^ki = ci

Ci与pj和kj (j=1,…,5,i≠j) 无关

分组密码:密文的每一比特与明文每一比特和密钥 分组密码: 每一比特相关

分组密码设计思想

迭代结构(乘积密码) 一 迭代结构(乘积密码)

17

分组密码设计思想

如果密码体制不是幂等的(F2≠F), 那么多 次迭代有可能提高密码体制的安全性. 采用迭代结构的优点:软、硬件实现节省 了代码(硬件)资源.

19

分组密码设计思想 思想 分组密码

扩散:明文/密钥的每一个比特都影响密文 三 扩散:明文 密钥的每一个比特都影响密文 的每一个比特

WHY? ?

分组密码设计思想

E: pi^ki = ci D: ci^ki = pi 已知明密文比特:pi^ci = ki

密钥不可重复使用

分组密码设计思想

事例: 事例:珍珠港事件

日本人偷袭珍珠港得手以后,山本五十六又制订了中途岛作战计划。 美军太平洋舰队新任司令尼米兹的手里有一个密码破译小组,虽然有 些情报还不能够完全破译,但是这个小组发现当日军开始向中途岛进 发的时候,在日军来往的电报中,经常出现的“AF”这两个字母,究竟 AF” 指什么?一时难以敲定。初步的判断,这可能是日军下一步要进攻的 目标,但是究竟是哪呢?也有人猜出来是中途岛,但是不能确定。 美军情报官让中途岛的美军,给太平洋舰队的总部发一份电报,内容 是 “本岛淡水设备发生故障。” 日军截获并破译了这封电报,同时向 它的司令部大本营报告。美军截获日军法网大本营的电报 “AF很可能 缺少淡水。” 于是确认了美军的判断——AF就是中途岛。 推论得到证实以后,太平洋舰队司令官尼米兹将军命令整个舰队严阵 以待,6月4日中途岛大战爆发,美军以损失一艘航空母舰的代价,一 举击沉了日本四艘航空母舰,而且都全是它的重型航空母舰,使日本 的联合舰队,遭受了空前的灭顶之灾。

22

分组密码设计思想

“中途岛很可能缺少淡水” “AF很可能缺少淡水” 若其他字符影响密文的每一字符,则“中途 岛”不再被加密为“AF”,上述危险不出现 。

主要知识点小结

Shannon的通信保密系统 熵和无条件保密 分组密码的设计思想

作业

1 设明文空间共含有5个信息mi,1 ≤ i ≤ 5

Pr(m1 ) = Pr(m2 ) = 1/ 4, Pr(m3 ) = 1/ 8, Pr(m4 ) = P保密

一次一密系统:设n是大于等于1的正整数, 一次一密系统 P=C=K={0,1}n,对于密钥K∈K,, K={k1,k2,…,kn}. 设明文P={p1, p2,…, pn},密文C={c1,c2,…,cn}. 加密: EK(P)=(p1⊕k1, p2⊕k2,…,pn⊕kn), 解密: DK(C)=(c1⊕k1, c2⊕k2,…, cn⊕kn).

熵和无条件保密

定义:设 X={xi|i=1,2,…,n}, xi出现的概率为 p(xi) ≥0,且∑i=1,…,n p(xi)=1; Y={yi|i=1,2,…,m}, yi出现的概率为 p(yi) ≥0,且∑i=1,…,m p(yi)=1; 则集X相对于集Y的条件熵定义为

H (X | Y) = ∑ p( yi ) H (X | y j ) = −∑∑ p( yi ) p( xi | y j ) log 2 p( xi | y j )

18

分组密码设计思想 思想 分组密码

混淆:明文/密钥和密文之间的关系复杂 二 混淆:明文 密钥和密文之间的关系复杂

WHY? ? 设算法为凯撒密码(即密文和密钥及明文成 线性关系): Ek(m)= m+k (mod 26) , ∀m∈M ;

则已知一对明密文字符,密钥信息即得

Ek(m)= (m+k)*k (mod 26) , ∀m∈M ;

《现代密码学》第三讲 现代密码学》

密码学的信息论基础

1

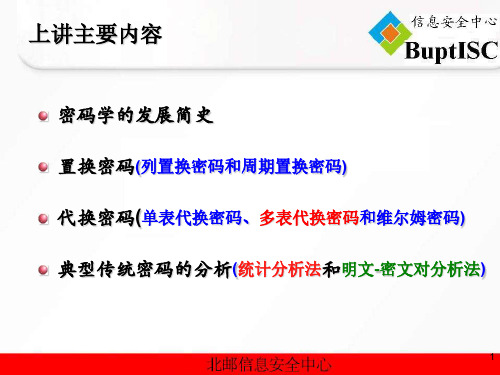

上讲内容回顾

代换密码 置换密码 Hill密码 转轮密码 古典密码的惟密文攻击方法

本章主要内容

Shannon的通信保密系统 Shannon的通信保密系统 熵和无条件保密 分组密码设计思想

Shannon通信保密系统 Shannon通信保密系统

C.E. Shannon(香农)----信息论之父 1948, A mathematical theory of communication, 奠定了现代信息论的基础. 1949, Communication theory of secrecy systems, 定义了保密系统的数学 模型, 将密码学由艺术转化为一门科学.

艺术 科学

假设攻击者有无限计算资源,仍然不能从密 文得到明文任何信息.

一次一密算法由Gilbert Vernam于1917年用于报文 一次一密算法由Gilbert Vernam于1917年用于报文 消息的自动加密和解密,30年后由Shannon证明它 年后由Shannon 消息的自动加密和解密,30年后由Shannon证明它 不可攻破. 不可攻破.

THE END! !

27

1 H ( X ) = ∑ p ( xi ) log a ≥0 p ( xi ) i .

熵H(X)表示集X中出现一个事件平均所需的信息量 (观察前);或集X中每出现一个事件平均所给出的 信息量(观测后).

10

熵和无条件保密

从编码的角度来考虑, 从编码的角度来考虑,熵可以理解成用最优的二 进制编码形式表示X 进制编码形式表示X所需的比特数 规定log 0=0,采用以2为底的对数时, 规定log2 0=0,采用以2为底的对数时,相应的信 息单位称作比特 若集X为均匀分布时,即p(xi)=1/n, n≧i ≧1, 则 H(X)=log2n, 且若 H(X) ≧ 0, 当X为确定性的事件 时, 即X概率分布为Pr(X=a)=1, 则H(X) =0.

8

Shannon通信保密系统 Shannon通信保密系统

重要原则: 重要原则: 对任一k∈K1,都能找到k’ ∈K2,使得 k K k’ K D k’ (E k (m))=m,∀m∈M.

9

熵和无条件保密

定义 设随机变量X={xi | i=1,2,…,n}, xi出现 n 的概率为Pr(xi) ≧0, 且 ∑ i =1 P r( x i ) = 1 , 则X的 不确定性或熵定义为

j =1 j =1 i =1 m m n

12

熵和无条件保密

若将X视为一个系统的输入空间,Y视为系统 的输出空间,在通信中,通常将条件熵 H(X|Y)称作含糊度,X和Y之间的平均互信 息定义为: I(X,Y)=H(X)-H(X|Y) 它表示X熵减少量。

熵和无条件保密

定义 完善保密的(无条件保密的)密码 系统(P,C,K,E,D)系统满足 H (P | C) = H (P) 或 .

求H(M).

作业

2 考虑一个密码体制 M = {a, b, c}, K = {k1 , k2 , k3}, C = {1, 2,3, 4}. 加密矩阵为 a b c k1 2 3 4 k2 3 4 1 k3 1 2 3 已知密钥的概率分布 Pr(k1 ) = Pr(k2 ) = 1/ 4, Pr(k3 ) = 1/ 2, 明文的概率分布 Pr(a) = 1/ 3, Pr(b) = 8 /15, Pr(c) = 2 /15, 计算 H ( M ), H ( K ), H (C ), H ( M | C ), H ( K | C ).

7

Shannon通信保密系统 Shannon通信保密系统

一个加密变换 加密变换是一个下列形式的映射: 加密变换 E: M×K1 → C 一般对于给定的k∈K1,把E(*,k)记为Ek; 一个解密变换 解密变换是一个与加密E变换相对 解密变换 应的映射: D: C×K2 → M 对于给定的k’∈K2,也把D(*,k’)记为Dk’.