05年网络工程师试题3

2005年上半年网络工程师上午试卷(解析)

全国计算机技术与软件专业技术资格(水平)考试2005年上半年网络工程师上午试卷(考试时间9:00—11:30 共150分钟)请按下述要求正确填写答题卡1.在答题卡的指定位置上正确写入你的姓名和准考证号,并用正规2B铅笔在你写入的准考证号下填涂准考证号。

2.本试卷的试题中共有75个空格,需要全部解答,每个空格1分,满分75分。

3.每个空格对应一个序号,有A、B、C、D四个选项,请选择一个最恰当的选项作为解答,在答题卡相应序号下填涂该选项。

4.解答前务必阅读例题和答题卡上的例题填涂样式及填涂注意事项。

解答时用正规2B 铅笔正确填涂选项,如需修改,请用橡皮擦干净,否则会导致不能正确评分。

例题●2005年上半年全国计算机技术与软件专业技术资格(水平)考试日期是(88)月(89)日。

(88)A.4 B.5 C.6 D.7(89)A.27 B.28 C.29 D.30因为考试日期是“5月29日”,故(88)选B,(89)选C,应在答题卡序号88下对B填涂,在序号89下对C填涂(参看答题卡)。

●在计算机中,最适合进行数字加减运算的数字编码是(1),最适合表示浮点数阶码的数字编码是(2)(1)A.原码B.反码C补码D.移码(2)A.原码B.反码C补码D.移码【解析】(1)C (2)D●如果主存容量为16M字节,且按字节编址,表示该主存地址至少应需要(3)位。

(3)A.16 B.20 C.24 D.32【解析】16M=2^24 选C●操作数所处的位置,可以决定指令的寻址方式。

操作数包含在指令中,寻址方式为(4);操作数在寄存器中,寻址方式为(5);操作数的地址在寄存器中,寻址方式为(6)(4)立即寻址B.直接寻址C寄存器寻址D寄存器间接寻址(5)A.立即寻址B.相对寻址C寄存器寻址n寄存器间接寻址(6)A.相对寻址B.直接寻址C寄存器寻址D.寄存器间接寻址【解析】微机系统有七种基本的寻址方式:1操作数作为指令的一部分而直接写在指令中,这种操作数称为立即数,这种寻址方式也就称为立即数寻址方式。

2005年上半年网络工程师上午下午试题含答案详解(DOC)

2005年上半年网络工程师上午试题●在计算机中,最适合进行数字加减运算的数字编码是_____(1)_____,最适合表示浮点数阶码的数字编码是____(2)____。

(1)A.原码B.反码C.补码D.移码(2)A.原码B.反码C.补码D.移码●如果主存容量为16M字节,且按字节编址,表示该主存地址至少应需要_____(3)____位。

(3)A.16 B.20 C.24 D.32●操作数所处的位置,可以决定指令的寻址方式。

操作数包含在指令中,寻址方式为___(4)___;操作数在寄存器中,寻址方式为_____(5)_____;操作数的地址在寄存器中,寻址方式为____(6)_____。

(4)A.立即寻址B.直接寻址C.寄存器寻址D.寄存器间接寻址(5)A.立即寻址B.相对寻址C.寄存器寻址D.寄存器间接寻址(6)A.相对寻址B.直接寻址C.寄存器寻址D.寄存器间接寻址●两个部件地可靠度R均为0.8,由这个部件串联构成地系统地可靠度为___(7)___;由这个部件并构成地系统可靠度为___(8)___。

(7)A.0.80 B.0.64 C.0.90 D.0.96(8)A.0.80 B.0.64 C.0.90 D.0.96●在计算机系统中,构成虚拟存储器___(9)____。

(9)A.只需要一定的硬件资源便可实现B.只需要一定的软件即可实现C.既需要软件也需要硬件方可实现D.既不需要软件也不需要硬件●两个公司希望通过Internet进行安全通信,保证从信息源到目的地之间的数据传输以密文形式出现,而且公司不希望由于在中间节点使用特殊的安全单元增加开支,最合适的加密方式是____(10)____,使用的会话密钥算法应该是____(11)____。

(10)A.链路加密B.节点加密C.端—端加密D.混合加密(11)A.RSA B.RC-5 C.MD5 D.ECC●我国著作权法中,__(12)__系指同一概念。

网络工程师考试2005年下半年上午试题解析

网络工程师考试2005年下半年上午试题解析● 阵列处理机属于(1)计算机。

(1)A.SISD B.SIMD C.MISD D.MIMD试题解析:∙SISD(Single Instruction Single Datastream,单指令流单数据流):单处理器计算机,对保存在单一存储器中的数据进行操作。

∙SIMD(Single Instruction Multiple Datastream,单指令流多数据流):同一条指令控制多个处理器的运行。

∙MISD(Multiple Instruction Single Datastream,多指令流单数据流):单个数据流被传送到一组处理器上,每个处理器执行不同的指令序列。

∙MIMD(Multiple Instruction Multiple Datastream,多指令流多数据流):其中每个处理器取用自己的指令并对自己的数据进行操作。

按照指令流和数据流的分类法,并行处理机、阵列处理机、流水线处理机都属于SIMD 计算机,而多处理机属于MIMD计算机。

答案:B● 采用(2)不能将多个处理机互连构成多处理机系统。

(2)A.STD 总线B.交叉开关C.PCI 总线D.Centronic 总线试题解析:Centronic 总线是用于打印机等外设与计算机连接,不能将多个处理机互联构成多处理机系统。

答案:D● 某计算机系统的可靠性结构是如下图所示的双重串并联结构,若所构成系统的每个部件的可靠度为0.9 ,即R=0.9 ,则系统的可靠度为(3)。

在线代理|网页代理|代理网页|(3)A.0.9997 B.0.9276 C.0.9639 D.0.6561试题解析:两个部件串联的可靠性R2=R×R=0.81,再将两组串联部件并联的可靠性是:1-(1-R2)(1-R2)=1-0.19×0.19=0.9639。

答案:C● 若每一条指令都可以分解为取指、分析和执行三步。

2004-2013软考网络工程师历年试题答案及详解

软考--网络工程师历年试题答案及详解(2004-2013)目录2004年下半年网络工程师上午试卷 (3)2004年下半年网络工程师下午试卷 (15)2005年上半年网络工程师上午试卷 (24)2005年上半年网络工程师下午试卷 (39)2005年下半年网络工程师上午试卷 (47)2005年下半年网络工程师下午试卷 (65)2006年上半年网络工程师上午试卷 (74)2006年上半年网络工程师下午试卷 (93)2006年下半年网络工程师上午试卷 (105)2006年下半年网络工程师下午试卷 (122)2007年上半年网络工程师上午试卷 (134)2007年上半年网络工程师下午试卷 (151)2007年下半年网络工程师上午试卷 (163)2007年下半年网络工程师下午试卷 (182)2008年上半年网络工程师上午试卷 (194)2008年下半年网络工程师下午试卷 (213)2008年下半年网络工程师上午试卷 (226)2008年下半年网络工程师下午试卷 (242)2009年上半年网络工程师上午试卷 (255)2009年上半年网络工程师下午试卷 (269)2009年下半年网络工程师上午试卷 (283)2009年下半年网络工程师下午试卷 (305)2010年上半年网络工程师上午试卷 (318)2010年上半年网络工程师下午试卷 (345)2011年上半年网络工程师上午试卷 (378)2011年上半年网络工程师下午试卷 (391)2011年下半年网络工程师上午试卷 (402)2011年下半年网络工程师下午试卷 (410)2012年上半年网络工程师上午试卷 (419)2012年上半年网络工程师下午试卷 (430)2012年下半年网络工程师上午试卷 (43047)2012年下半年网络工程师下午试卷 (43055)2013年上半年网络工程师上午试卷 (43063)2012年下半年网络工程师上午试卷 (442)2012年下半年网络工程师下午试卷 (450)2013年上半年网络工程师上午试卷 (458)2013年上半年网络工程师上午试卷 (485)2004年下半年网络工程师上午试卷●内存按字节编址,地址从A4000H到CBFFFH,共有(1)个字节。

计算机网络工程师2005年考题

④服务器返回D H C P O F F E R 报文; 客户收到的数据包中应包含客户的( 7 ) 地址, 后面跟着服务器能提供的I P 地址、 子网 掩码、租约期限以及D H C P 服务器的( 8 ) 地址。客户进行A R P 检测,如果觉得有问题, 发送D H C P D E C L I N E 报文;如果觉得没有问题,就接受这个配置参数。 将文中①~④按照应答过程重新排序。( 2 分) 习题 2 0 0 4 . 1 1 阅读以下说明,回答问题1 和问题2 ,将解答填入答题纸对应的解答栏内。 【说明】 二层隧道协议L 2 T P (L a y e r 2 T u n n e l i n g P r o t o c o l )是一种基于点对点协议P P P 的 二层隧道协议。某网络机构如图5 - 1 所示,采用L 2 T P 来实现网络安全。

[ 问题4 ] ( 3 分) I E E E 8 0 2 .1 1 中定义了哪两种拓扑结构? 简述这两种拓扑结构的结构 特点。图1 - 2 中“O p e r a t i n g M o d e ”属性的值是什么? [ 问题5 ] ( 2 分) 选项“E S S I D ” ( 扩展服务集标识符) 的值如何配置? [ 问题6 ] ( 3 分) 图1 - 2 中“E n c r y p t i o n L e v e l ”选项用以配置W E P 。W E P 采用的加密技 术是什么? “值”选项中应包含两种长度为多少的密钥?

2005年下半年网络工程师下午试题答案

全国计算机技术与软件专业技术资格(水平)考试2005年下半年网络工程师下午试卷答案试题一问题1(1) AP_2 (2) AP_3 (3) Switch (4) WNC问题2(5) SSL 修改密文协议 (6) SSL 记录协议 (7) TCP问题3SSL实现信息传输过程中的实现信息的加密,RADIUS则实现对远端拨入用户的身份验证服务。

问题4基于用户帐号进行计费。

因为无线部分采用DHCP方式动态分配IP地址,同一地址不同时间分配给不同用户,因此无法基于IP地址进行计费。

问题5(8) ipconfig/release或 A试题二问题1181 个问题2网关:192.168.1.254域名:DNS服务器:192.168.1.1 和192.168.1.2问题3为网卡的MAC地址是“00:A0:78:8E:9E:AA”的客户端主要所分配固定IP地址:192.168.1.22。

为该客户分配主要域名:“”。

问题4在此界面中客户端点选“自动获得IP地址”选项。

问题5ipconfig试题三问题1(1) AH问题2(2) 自动密钥分配 (3) 手工密钥分配手工密钥分析的优点是简单,缺点是安全性低。

问题3(4) NIC2 (5) NIC3 (6) NIC1 (7) NIC4问题4(8) B (9) A (10) C问题5IPSec VPN 工作在第三层(IP层),L2TP VPN工作在第二层(数据链路层)。

试题四问题1(1) 192.168.0.1(2) 255.255.255.0(3) 202.117.12.37(4) 255.255.255.252问题2(5) 202.117.12.37(6) 255.255.255.252(7) 192.168.0.0(8) 255.255.255.0问题3(9) 0.0.0.0(10) 0.0.0.0问题4(11) any(12) www问题5firewall(config)#access-list 101 deny tcp any 192.168.0.10 255.255.255 eq ftp试题五问题1交换机和交换机之间采用双绞线形式交换机和计算机之间采用直连线形式问题2(1) Server1 (2) vtp pruning (3) vtp status (4) vtp client问题3(5) 设置当前端口为Trunk模式问题4(6) 创建一个VLAN3,并命名为vlan3问题5(7) 设置端口为静态VLAN访问模式。

2005上半年网络工程师试题与答案

全国计算机技术与软件专业技术资格(水平)考试该文档汇总历年的考试试题和精辟讲解,希望对积极备战中的同仁们起到帮助作用!2005年上半年网络工程师下午试卷试题一(15分)阅读以下说明,回答问题1~6,将解答填入答题纸对应的解答栏内。

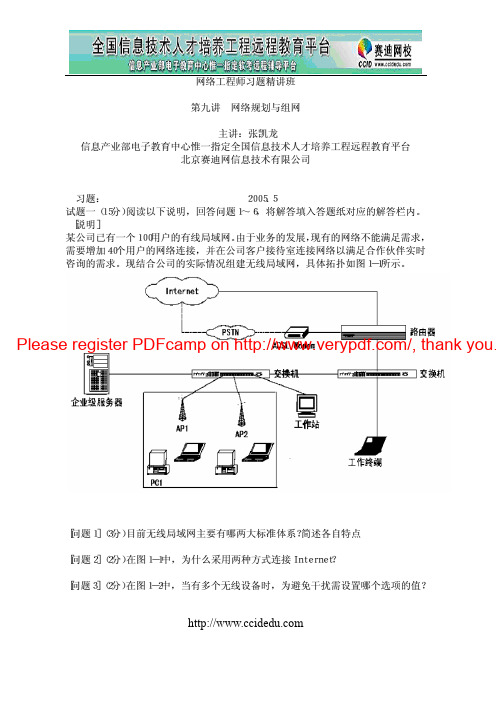

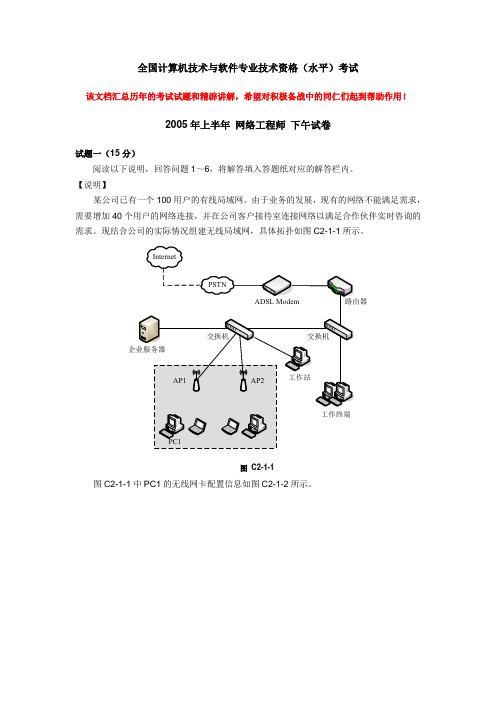

【说明】某公司已有一个100用户的有线局域网。

由于业务的发展,现有的网络不能满足需求,需要增加40个用户的网络连接,并在公司客户接待室连接网络以满足合作伙伴实时咨询的需求。

现结合公司的实际情况组建无线局域网,具体拓扑如图C2-1-1所示。

图C2-1-1图C2-1-1中PC1的无线网卡配置信息如图C2-1-2所示。

图C2-1-2【问题1】(3分)目前无线局域网主要有哪两大标准体系?简述各自特点。

答案:无线局域网主要分为两大阵营:IEEE802.11标准体系和欧洲邮电委员会(CEPT)制定大HIPERLAN(High Performance Radio LAN)标准体系。

IEEE802.11标准是由面向数据的计算机局域网发展而来,网络采用无连接的协议;HIPERLAN标准是基于连接的无线局域网,致力于面向语言的蜂窝电话。

【问题2】(2分)在图C2-1-1中,为什么采用两种方式连接Internet?答案:增加备份连接,提高连接的可靠性;同时也提高了用户连接Internet的速率。

【问题3】(2分)在图C2-1-2中,当有多个无线设备时,为避免干扰需设置哪个选项的值?答案:“Channel(频道)”【问题4】(3分)IEEE 802.11中定义了哪两种拓扑结构?简述这两种拓扑结构的结构特点。

图C2-1-2中“Operating Mode”属性的值是什么?答案:一种是基础设施网络(Infrastructure Networking),另一种是特殊网络(Ad Hoc Networking)。

在基础设施网络中,无线终端通过接入点(Access Point,AP)访问骨干网上的设备,或者互相访问。

2005年上半年网络工程师上午试题与答案

2005年上半年网络工程师上午试题●在计算机中,最适合进行数字加减运算的数字编码是_____(1)_____,最适合表示浮点数阶码的数字编码是____(2)____。

(1)A.原码B.反码C.补码D.移码(2)A.原码B.反码C.补码D.移码●操作数所处的位置,可以决定指令的寻址方式。

操作数包含在指令中,寻址方式为___(4)___;操作数在寄存器中,寻址方式为_____(5)_____;操作数的地址在寄存器中,寻址方式为____(6)_____。

(4)A.立即寻址B.直接寻址C.寄存器寻址D.寄存器间接寻址(5)A.立即寻址B.相对寻址C.寄存器寻址D.寄存器间接寻址(6)A.相对寻址B.直接寻址C.寄存器寻址D.寄存器间接寻址●在计算机系统中,构成虚拟存储器___(9)____。

(9)A.只需要一定的硬件资源便可实现B.只需要一定的软件即可实现C.既需要软件也需要硬件方可实现D.既不需要软件也不需要硬件●两个公司希望通过Internet进行安全通信,保证从信息源到目的地之间的数据传输以密文形式出现,而且公司不希望由于在中间节点使用特殊的安全单元增加开支,最合适的加密方式是____(10)____,使用的会话密钥算法应该是 ____(11)____。

(10)A.链路加密B.节点加密C.端—端加密D.混合加密(11)A.RSA B.RC-5 C.MD5 D.ECC●我国著作权法中,__(12)__系指同一概念。

(12)A.出版权与版权B.著作权与版权C.作者权与专有权 D.发行权与版权●由我国信息产业部批准发布,在信息产业部门范围内统一使用的标准,称为___(13)___。

(13)A.地方标准B.部门标准C.行业标准D.企业标准●某软件设计师自行将他人使用C程序语言开发的控制程序转换为机器语言形式的控制程序,并固化在芯片中,该软件设计师的行为____(14)____。

(14)A.不构成侵权,因为新的控制程序与原控制程序使用的程序设计语言不同B.不构成侵权,因为对原控制程序进行了转换与固化,其使用和表现形式不同C.不构成侵权,将一种程序语言编写的源程序转换为另一种程序语言形式,属于一种“翻译”行为D.构成侵权,因为他不享有原软件作品的著作权● 下列叙述中,与提高软件可移植性相关的是___(18)____(18)A.选择时间效率高的算法B.尽可能减少注释C.选择空间效率高的算D.尽量用高级语言编写系统中对效率要求不高的部分● 在系统转换的过程中,旧系统和新系统并行工作一段时间,再由新系统代替旧系统的策略称为___(19)____;在新系统全部正式运行前,一部分一部分地代替旧系统的策略称为_____(20)_____。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

试题1从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

在网络中使用的5类UTP作为传输介质,单段UTP的最长长度为_(1)_米,采用EIA568A布线标准时,可以达到的最高数据率是_(2)_Mbps.STP与UTP的主要区别是_(3)_。

一般而言,单模光纤比多模光纤的主要不同是_(4)_,但为充分利用其容量,都可以使用_(5)_,技术同时传输多路信号。

(1): A.100 B.185 C.300 D.1000(2): A.1 B.10 C.100 D.1000(3): A.地线 B.线的直径 C.屏蔽层 D.防护层(4): A.直径小,容量小 B.直径小,容量大C.直径大,容量大D.直径大,容量小(5): A.TDM B.FDM C.WDM D.ATDM答案:A C C B C试题2从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

分组交换可以采用虚电路方式或_(1)_方式实现,虚电路方式在通信前需建立一条虚电路,其路径由_(2)_决定。

每条虚电路都有虚电路号码,该号码_(3)_。

虚电路建立后,各数据分组_(4)_到达目的地,然后_(5)_。

(1): A.线路交换 B.报文交换 C.数据报 D.分组(2): A.拥塞控制算法 B.流量控制算法 C.路由算法 D.网管算法(3): A.全程不变 B.中途可以改变 C.只能改变一次 D.只由源结点确定(4): A.经不同虚电路 B.经同一虚电路C.经自己选择的路径D.经任意路径(5): A.排序后装配 B.无需排序直接装配C.排序后交高层装配D.交高层排序装配答案:C C B B B试题3从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

物理层的电气特性有多种标准,其中非平衡型标准规定_(1)_,电缆最大长度为_(2)_米。

新的非平衡标准规定_(3)_,距离为10 米是的最高数据率为_(4)_。

在多种标准中,数据率最高的是新的平衡型标准,近距离传输其最高数据率可达_(5)_。

(1): A. 发送器采用非平衡式方式工作,接收器采用平衡式方式工作B. 发送器采用平衡式方式工作,接收器采用非平衡式方式工作C. 发送器和接收器都采用非平衡式方式工作D. 发送器和接收器采用平衡式方式工作(2): A.3 B.5 C.15 D.100(3): A. 发送器采用非平衡式方式工作,接收器采用平衡式方式工作B. 发送器采用平衡式方式工作,接收器采用非平衡式方式工作C. 发送器和接收器都采用非平衡式方式工作D. 发送器和接收器采用平衡式方式工作(4): A.56kbps B.64 kbps C.144 kbps D.300 kbps(5): A.384 kbps B.2.048 Mbps C.10 Mbps D.34 Mbps答案:C C A D C试题4从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

为实现差错控制,需对所传送的数据附加校验和。

在计算机网络中广泛使用的校验方式是_(1)_。

当网络采用CRC校验方式时,校验码合法的生成多项式是_(2)_,按该生成多项式产生的校验码有_(3)_位,其检错能力为_(4)_。

接收发现错误后采取的纠错措施是_(5)_。

(1): A.奇偶校验 B.海明校验 C.格雷校验 D.循环冗余校验(2): A.X16+X15+X2+1 B. X16+X15+X+1C. X16+X15+X3+1D. X16+X14+X2+1(3): A.2 B.4 C.16 D.32(4): A.发现所有1位错 B.发现所有不多于2位的错误C.发现所有不多于5位的错误D.发现所有不多于16位的错误(5): A.找出错误位并改正 B.根据校验码重新生成原始数据C.请求发送端重传D.询问用户如何处理答案:D A C B C试题5从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

在OSI参考模型当中,物理层通过物理连接在_(1)_之间提供比特流的传输;数据链路层通过数据链路在_(2)_之间提供数据链路服务单元透明传输;网络通过网络连接在_(3)_之间交换网络服务数据单元;传输实体向_(4)_提供面向连接的传输服务。

在应用层提供的公共应用服务元素CASE、特定应用服务元素 SASE 和用户元素UE中,作为系统与用户进程交互手段的是_(5)_。

(1): A.应用层实体 B.数据链路层实体 C.表示层实体 D.传输层实体(2): A.物理层实体 B.数据链路层实体 C.网络层实体 D.传输层实体(3): A.传输层实体 B.表示层实体 C.网络层实体 D.应用层实体(4): A.网络层实体 B.会话层实体 C.表示层实体 D.应用层实体(5): A.SASE B.CASE C.UE D.CASE和UE答案:BCABC试题6从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

在基于TCP/IP的互联网服务中,传输层的UDP协议提供进程之间_(1)_报文传输服务,TCP协议提供进程之间_(2)_报文传送服务;TCP使用三次握手协议建立连接,传输报文,使用修改的三次握手协议来关闭连接。

关闭连接时,设甲乙两方发送报文的序号分别为X和Y,甲方发送_(3)_的报文给乙方,乙方先发送一个_(4)_确认报文给甲方,并通知应用指示后再发送一个_(5)_的报文给甲方,最后甲方回送一个ACKY+1确认报文。

(1): A.可靠的面向连接的 B.不可靠的面向连接的C.可靠的无连接的D.不可靠的无连接的(2): A.可靠的面向连接的 B.不可靠的面向连接的C.可靠的无连接的D.不可靠的无连接的(3): A.FIN=1,序号=X B.FIN=1,序号=X,ACKY+1=1C.序号=X,ACKY+1D.ACKy+1(注:ACK的下标为捎带的序号)(4): A.FIN=1,序号=Y,ACKX+1=1 B. ACKX+1C.序号=Y,ACKX+1D.ACKy+1(5): A.FIN=1,序号=Y B.序号=Y,ACKX+1C. ACKX+1D. FIN=1,序号=Y,ACKX+1=1答案:DAABD试题7从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

FDDI中采用 _(1)_编码技术,使编码效率提高到_(2)_,这对于100Mbps的光纤网,意味着只需要125MHz元件就可以实现。

为了得到足够的同步信息, FDDI 实际采用二进制编码方法,即先按_(1)_编码后,再用_(3)_。

为了消除环网中数据的时钟偏移,FDDI使用了_(4)_,并规定进入站点缓冲器的数据时钟按照输入信号的时钟确定,而从缓冲器输出的时钟信号是根据_(5)_确定。

(1): A.4B/5B B.5B/6B C.8B6T D.MLT-3(2): A.25% B.80% C.125% D.50%(3): A.曼切斯特编码 B.差分曼切斯特编码C.NRZD.NRZI(4): A.带锁向环电路的分布式时钟方案 B. 带锁向环电路的集中式时钟方案 C. 带弹性缓冲器的分布式时钟方案 D. 带弹性缓冲器的集中式时钟方案(5): A.站点的时钟 B.输入信号的时钟C.信号固有的时钟D.环上固有的时钟答案:ABDCA试题8从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

ICMP是 Internet控制协议报文协议,它允许主机或路由器报告_(1)_和提供有关异常情况的报告。

它是_(2)_的组成部分,其报文格式包括报文头和数据区两部分,其中报文头部分是由_(3)_等三个字段组成,个字段长度分别为_(4)_。

ICMP 可作为询问报文,用来测试目的站是否可达,以及了解其有关状态,常用_(5)_命令来进行这种测试。

(1): A.差错情况 B.流量情况 C.路由情况 D.丢弃情况(2): A.TCP报文 B.IP分组 C.外部网关协议EGP D.内部网关协议IGP(3): A.长度、类型和指针 B.类型、指针和代码C.类型、代码和检验D.类型、代码和长度(4): A.8位、8位和16位 B. 8位、8位和8位C. 16位、8位和16位D. 16位、8位和8位(5): A.telnet B.mesg C.trace D.ping答案:ABCAD试题9从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

ATM 协议将网络分为多个功能层,信元生成由_(1)_层完成,汇聚子层属于_(2)_层。

对OC-12接口标准,ATM网络的有效数据率(去掉信元中的开销位)约为_(3)_Mbps。

A类服务是指_(4)_。

在ATM网络内部(NNI中),允许的虚电路数为_(5)_。

(1): A.物理层 B.ATM层 C.AAL层 D.高层(2): A.物理层 B.ATM层 C.AAL层 D.高层(3): A.140 B.560 C.2240 D.9000(4): A.实时、恒定比特率、面向连接 B. 实时、可变比特率、面向连接 C. 非实时、恒定比特率、无连接 D. 非实时、恒定比特率、面向连接(5): A.256 B.1024 C.4096 D.65536答案:BCBAC试题10从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。

ISO7498-2从体系结构的观点描述了可选的安全服务、特定的安全机制和普遍性的安全机制分别是_(1)_种。

可信计算机系统评估准则(TCSEC)共分4类7级:_ (2)_;我国发布的GB17895-1999计算机信息系统安全保护等级划分准则规定了计算机信息系统安全保护能力的_(3)_个等级,计算机系统可信计算机满足访问控制器需求的等级是_(4)_级。

完整的信息安全保障体系应包括_(5)_。

(1): A.5、8、5 B.8、5、5 C.5、5、8 D.8、6、5(2): A.D,C1,C2,C3,B1,B2,A1B.D,C1,C2,B1,B2,B3,A1C.D1,D2,C1,C2,B1,B2,A1D.D,C1,C2,B1,B2,A1,A2(3): A.7 B.6 C.5 D.4(4): A.结构化保护 B. 系统审计保护 C.安全标记保护 D. 访问验证保护(5): A.加密、鉴别、访问控制、防火墙B.保护、检测、响应、恢复C.鉴别、访问控制、抗否认、抗病毒D.保密性、完整性、坚固性、可用性答案:ABCDB试题11从选择的答案中,选出应填入下面的叙述中_?_内的最确切的解答,把相应的编号写在答卷的对应栏内。