利用HTML实现限制ip的投票网站作弊方案

详解Html页面中内容禁止选择、复制、右键的实现方法

详解Html页⾯中内容禁⽌选择、复制、右键的实现⽅法有的时候,我们不希望⾃⼰⽹页中所呈现的内容不被别有⽤⼼盗取,就需要在⽹页中加上⼀个禁⽌复制的功能,⽽⼀般的浏览器在禁⽌复制后还可以⽤复制为纯⽂本,并不能完全杜绝此问题,此时就需要我们在页⾯中完全禁⽌右键和复制。

实现起来其实很简单,只需要在⽹页中加⼊以下标签(注意是紧随body后):<body topmargin="0" oncontextmenu="return false" ondragstart="return false" onselectstart ="return false" onselect="document.selection.empty()" oncopy="document.selection.empty()" onbeforecopy="return false" onmouseup="document.selection.empty()">这只是⼀个最初步的⽅法,也很容易被⼈破解,怕⽹页被别⼈另存为本地⽂件,可以再加上以下代码防⽌别⼈保存:<noscript><iframe src="*.htm"></iframe></noscript>最后,有的站长可能只需要⼀个禁⽌复制的功能,并不需要禁⽌右键,则在<body>中加⼊以下代码即可:<body onmousemove=/HideMenu()/ oncontextmenu="return false" ondragstart="return false" onselectstart ="return false" onselect="document.selection.empty()" oncopy="document.selection.empty()" onbeforecopy="return false" onmouseup="document.select 以上就是本⽂的全部内容,希望对⼤家的学习有所帮助,也希望⼤家多多⽀持。

用vbs实现的利用ADSL拨号变ip刷投票的代码

朋友让我帮刷投票,我看了看,那个投票系统只是限制ip,考虑的不是很全面,可以刷。

以前写过一个利用ADSL拨号变ip刷流量的vbs,只要把刷新的页面稍微改一下(添加个自动提交的js)就是了,可是怎么找都找不到了,没法重新写。

还有种办法就是vbs直接提交,可是写了半天,怎么也没运行起,以后改好了在贴出来。

写的时候遇到了点问题,就是利用网页的js提交的时候,会跳转跳显示投票成果的页面,会弹出个投票成功的对话框,这会影响下面的打开网页。

又没法屏蔽,所以采用了个折衷办法,每次结束浏览器进程,在刷后面的页面。

代码如下:Const ForAppending = 8Const ForReading = 1Const FileName = "iplog.txt"Set objFSO = CreateObject("Scripting.FileSystemObject")Set objTextFile = objFSO.OpenTextFile(FileName, ForAppending, True)objTextFile.WriteLine "------------------利用ADSL拨号变ip刷投票-----------------"objTextFile.WriteLine " " & NowobjTextFile.CloseFor i=1 To 300 '刷多少票Do'----------------------------拨号---------------------------------Set pp = WScript.CreateObject("WScript.Shell")pp.run "rasdial 外网/DISCONNECT",0wscript.sleep 2000pp.run "rasdial 外网LAN245561315 11811",0Set pp = Nothingwscript.sleep 2000'----------------------------读取IP-------------------------------strComputer = "."Set objWMIService = GetObject("winmgmts:\\" & strComputer & "\root\cimv2") Set IPConfigSet = objWMIService.ExecQuery("Select IPAddress from Win32_NetworkAdapterConfiguration where IPEnabled=TRUE")For Each IPConfig in IPConfigSetIf IPConfig.IPAddress(0)<>"169.254.1.232" Then 'adsl的本地连接IPAddress = IPConfig.IPAddress(0)End IfNext'----------------------------判断IP是否重复-----------------------Set objFSO = CreateObject("Scripting.FileSystemObject")Set objTextFile = objFSO.OpenTextFile(FileName, ForReading)Do Until objTextFile.AtEndOfStreamstrIP = objTextFile.ReadlinearrIPList = Split(strIP , ",")If arrIPList(0) = IPAddress ThenIsSame = TrueExit DoElseIsSame = FalseEnd IfLoopobjTextFile.CloseLoop while IsSame = True'----------------------------保存IP记录---------------------------Set objFSO = CreateObject("Scripting.FileSystemObject")Set objTextFile = objFSO.OpenTextFile(FileName, ForAppending, True)objTextFile.WriteLine IPAddress &","& NowobjTextFile.Close'----------------------------打开浏览器开始刷---------------------Set ie=WScript.CreateObject("InternetExplorer.Application")ie.visible=1 '1浏览器可见0不可见ie.navigate "/" '解决网通重定向问题(网通这好烦哦)wscript.sleep 3000'提交的修改过的表单,本地也行,需要把ie安全设置低点,不然每次都会提示的。

刷票方案范文

刷票方案刷票方案1. 引言刷票是指通过使用技术手段来非法操纵投票结果,以获取不公平的竞争优势或扭曲真实的民意表达。

在网络时代,刷票行为更加普遍和隐蔽,给选举和民主制度带来了严重的损害和威胁。

本文将介绍几种常见的刷票方案和对策,以帮助人们更好地了解并防范这一问题。

2. IP刷票IP刷票是最常见的刷票方式之一。

通过使用代理服务器,刷票者可以隐藏自己的真实IP地址,从而多次投票。

为了应对这个问题,网站可以使用IP封禁、限制每个IP的投票次数等措施来防止刷票行为。

3. Cookie刷票Cookie刷票是另一种常见的刷票方式。

当用户在网站上投票时,网站会在用户的计算机上保存一个Cookie,以记录用户的投票行为。

刷票者可以通过删除或修改Cookie来绕过网站的限制,实现多次投票的目的。

为了防止Cookie刷票,网站可以加密Cookie、限制Cookie的过期时间等。

4. 恶意脚本刷票恶意脚本刷票是一种更高级的刷票方式。

刷票者通过编写恶意脚本,自动模拟用户操作进行刷票,从而实现大规模的投票操作。

为了对抗这种刷票行为,网站可以增强登录验证机制、设置人机验证等安全措施。

5. 社交媒体刷票随着社交媒体的普及,社交媒体刷票成为一种频繁出现的现象。

刷票者通过购买或租赁大量的社交媒体账号,利用这些账号进行虚假的点赞、分享或评论,以提高自己的曝光度或影响力。

防止社交媒体刷票的方法包括增强账号验证机制、识别和清除虚假账号等。

6. 防范刷票方案- 加强安全措施:网站应增强登录验证机制,如使用双因素身份验证、短信验证码等。

此外,增加人机验证环节,例如图像识别、滑块验证码等,可以有效遏制恶意脚本刷票行为。

- 用户信息验证:网站应在用户进行投票前,对用户进行身份验证,包括手机号码验证、社交媒体账号验证等,以确保每个用户只能投一次票。

- 数据分析和异常检测:通过对投票数据进行分析,建立模型来检测异常投票行为。

例如,检测相同IP地址下短时间内多个账号的投票行为,或检测虚假社交媒体账号的投票行为等。

+互联网SEO优化过程中常见的四种作弊手段

+互联网SEO优化过程中常见的四种作弊手段SEO优化是一个比较缓慢的过程,需要长期的坚持。

有些网站站长为了快速获得效果,常常会使用一些作弊手段获得短期的利益,这种做法对网站是相当不利的,更不利于长期的发展。

下面是SEO优化过程中常见的四种作弊手段。

1、网页劫持作弊网页劫持作弊:网页劫持也就是我们经常所说的Page jacking,是将别人的网站内容或者整个网站全面复制下来,偷梁换柱放在自己的网站上。

这个黑帽SEO方法是对网页内容极其匮乏的站长有吸引力的,但是,这个做法是相当冒险的,更是不齿的。

搜索引擎的专利技术能从多个因素上来判断这个被复制的网页或者网站不是原创,而不予以收录。

2、隐藏文本作弊隐藏文本作弊:一般常见的就是把一些关键词设置成与网站背景一样的颜色,从而达到让浏览用户看不到的效果。

还有就是把字体放小,一般我们用眼睛根本没办法发现。

这种作法一般蜘蛛是可以看到的,主要作法也是提高关键词的密度但是又不影响用户体验。

3、桥页作弊桥页作弊是一种SEO作弊方式,常见的是用软件自动生成大量包含关键词的网页,然后从这些网页做自动转向到主页。

目的是希望这些以不同关键词为目标的桥页在搜索引擎中得到好的排名。

当用户点击搜索结果的时候,会自动转到主页。

有的时候是在桥页上放上一个通往主页的链接,而不自动转向。

大部分情况下,这些桥页都是由软件生成的。

你可以想象,生成的文字是杂乱无章,没有什么逻辑的。

如果是由人写出来的真正包含关键词的文章,就不是桥页了。

4、关键词堆砌SEO作弊关键词堆砌一般是指在网站的某个页面,出现大量与网站内容相关性不高的关键词,这些关键词一般是重复出现多次。

一般这种作法就是提高关键词密度,目前好像用的人很少,因为这个也是搜索引擎最反感的。

在线广告作弊手段都有些什么?

在线广告作弊手段都有些什么?

这里提到的在线广告作弊手段是指媒体为了刷广告流量而进行的作弊。

他们的作弊手段很多,这里介绍常见的几种。

iframe是广告作弊最常用的技巧,就是在自己的网页上嵌入iframe, 大小为0乘以0或1乘以1,也就是用户不可见。

通过iframe打开其他页面,在用户看不见的情况下刷流量。

别看iframe简单,里面花样很多。

页面内嵌入本站页面的iframe

iframe打开和当前页一样的页面地址,或本站的其他页面。

这样用户的一个浏览行为,很轻松就从1个pv翻倍变成2个pv。

如果嵌入iframe多点,就能翻3倍,4倍。

但使用这个方法很容易被发现,广告投放方,通过分析UV,独立IP等很容易就发现异常。

这是很老的方法,不过还是有些网站乐此不疲。

两个站点间互相嵌入对方站点页面的iframe

这是比较巧妙的作弊技巧,UV,独立IP等分析方法是不能发现异常的。

双层iframe。

作弊版使用流程(使用之前请先阅读)

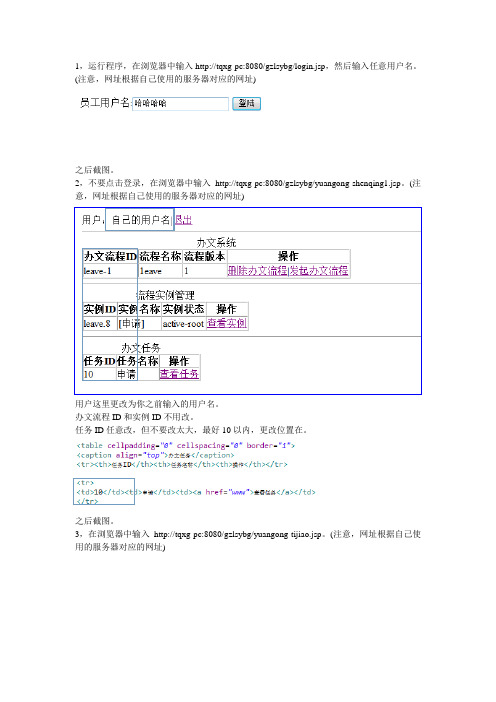

1,运行程序,在浏览器中输入http://tqxg-pc:8080/gzlsybg/login.jsp,然后输入任意用户名。

(注意,网址根据自己使用的服务器对应的网址)之后截图。

2,不要点击登录,在浏览器中输入http://tqxg-pc:8080/gzlsybg/yuangong-shenqing1.jsp。

(注意,网址根据自己使用的服务器对应的网址)用户这里更改为你之前输入的用户名。

办文流程ID和实例ID不用改。

任务ID任意改,但不要改太大,最好10以内,更改位置在。

之后截图。

3,在浏览器中输入http://tqxg-pc:8080/gzlsybg/yuangong-tijiao.jsp。

(注意,网址根据自己使用的服务器对应的网址)填写相关的需要的,任意填写,最后选择一个zip文件,不要点击提交,之后截图。

4,之后在浏览器输入http://tqxg-pc:8080/gzlsybg/login.jsp这里的用户名填写kezhang,其他的也可以,但记得在后面一个页面的用户处修改,输入kezhang则不用改。

在这里截图。

5,在浏览器中输入http://tqxg-pc:8080/gzlsybg/kezhang-shenpi.jsp同上一个,只需要改任务ID,但是一定要比上一个任务ID大。

截图。

6,在浏览器中输入http://tqxg-pc:8080/gzlsybg/kezhang-shenpi1.jsp按之前写的进行更改,然后截图。

7,之后在浏览器输入http://tqxg-pc:8080/gzlsybg/login.jsp这里的用户名填写chuzhang,其他的也可以,但记得在后面一个页面的用户处修改,输入chuzhang则不用改。

在这里截图。

8,在浏览器中输入http://tqxg-pc:8080/gzlsybg/chuzhang-shenpi.jsp同上一个,只需要改任务ID,但是一定要比上一个任务ID大。

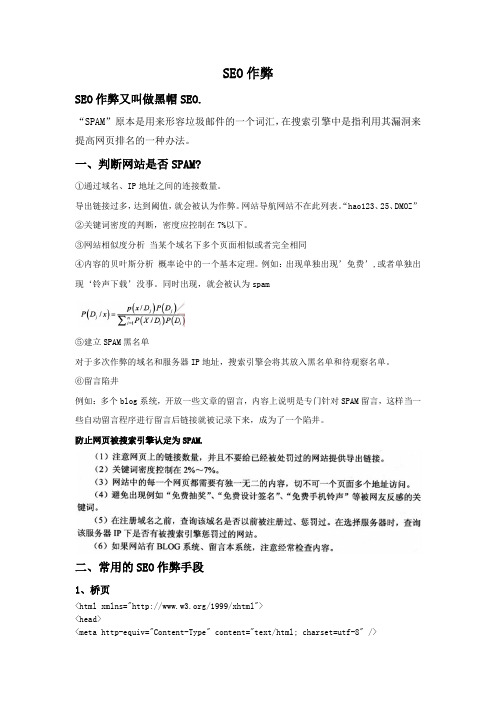

SEO作弊的手法

SEO作弊SEO作弊又叫做黑帽SEO.“SPAM”原本是用来形容垃圾邮件的一个词汇,在搜索引擎中是指利用其漏洞来提高网页排名的一种办法。

一、判断网站是否SPAM?①通过域名、IP地址之间的连接数量。

导出链接过多,达到阈值,就会被认为作弊。

网站导航网站不在此列表。

“hao123、25、DMOZ”②关键词密度的判断,密度应控制在7%以下。

③网站相似度分析当某个域名下多个页面相似或者完全相同④内容的贝叶斯分析概率论中的一个基本定理。

例如:出现单独出现’免费’,或者单独出现‘铃声下载’没事。

同时出现,就会被认为spam⑤建立SPAM黑名单对于多次作弊的域名和服务器IP地址,搜索引擎会将其放入黑名单和待观察名单。

⑥留言陷井例如:多个blog系统,开放一些文章的留言,内容上说明是专门针对SPAM留言,这样当一些自动留言程序进行留言后链接就被记录下来,成为了一个陷井。

防止网页被搜索引擎认定为SPAM.二、常用的SEO作弊手段1、桥页<html xmlns="/1999/xhtml"><head><meta http-equiv="Content-Type" content="text/html; charset=utf-8" /><title>标题文档</title><meta name="keywords" content="标题文档" /><meta name="description" content="标题文档 " /><meta http-equiv="refresh" content="0;url=" /></head><body></body></html>当用户打开页面,立即跳转其他指定网址,搜索引擎发现不了,用户正常访问。

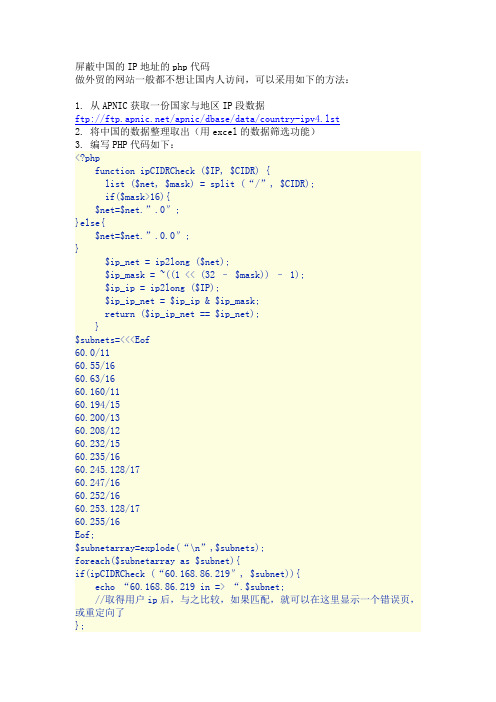

屏蔽中国的IP地址的php代码

屏蔽中国的IP地址的php代码做外贸的网站一般都不想让国内人访问,可以采用如下的方法:1. 从APNIC获取一份国家与地区IP段数据ftp:///apnic/dbase/data/country-ipv4.lst2. 将中国的数据整理取出(用excel的数据筛选功能)3. 编写PHP代码如下:<?phpfunction ipCIDRCheck ($IP, $CIDR) {list ($net, $mask) = split (“/”, $CIDR);if($mask>16){$net=$net.”.0″;}else{$net=$net.”.0.0″;}$ip_net = ip2long ($net);$ip_mask = ~((1 << (32 – $mask)) – 1);$ip_ip = ip2long ($IP);$ip_ip_net = $ip_ip & $ip_mask;return ($ip_ip_net == $ip_net);}$subnets=<<<Eof60.0/1160.55/1660.63/1660.160/1160.194/1560.200/1360.208/1260.232/1560.235/1660.245.128/1760.247/1660.252/1660.253.128/1760.255/16Eof;$subnetarray=explode(“\n”,$subn ets);foreach($subnetarray as $subnet){if(ipCIDRCheck (“60.168.86.219″, $subnet)){echo “60.168.86.219 in => “.$subnet;//取得用户ip后,与之比较,如果匹配,就可以在这里显示一个错误页,或重定向了};}?>程序执行时间平均20毫秒,篇幅有限,仅列出部分IP段,完整的请自行获取。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用HTML实现限制ip的投票网站作弊方案

对限制ip的投票网站作弊方案,这个方法利用了投票网站监测远程ip的一些漏洞来实现,并没有真正的伪造ip地址,http是建立的tcp之上的第七层,是不可能伪造真实ip地址的最近朋友需要一个投票软件,我最近也就研究了一下这个投票网站,这个投票网站有验证码,每个IP限制为一票,看起来是标准的投票网站。

我先研究了一下验证码:

这个投票网站的验证码开始很简单,标准位置的标准四个数字,很好识别。

后来变态到位数不一定,而且还有字母,而且还位置上下不一定,这下验证码的识别,不但是软件很难识别,就连人工识别都困难。

山穷水尽疑无路,柳暗花明又一村,请看下段分解!

在我不断的分析和研究发现他的验证码检查有漏洞,发现了这个漏洞,这个验证码已经形同虚设,无需识别,无需验证码,直接就绕过去了,因为他只在投票选项页设置检查验证码是否为空的js代码,js代码是运行在客户端,这种验证的效果为零,一般JS这种验证只是为了方便用户来使用的,做为投票网站只使用这一种验证方式,在投票处理动态页面竟然不检查验证码是否为空,实在是不敢恭维,给网站的安全带来极大的隐患。

对于验证码的问题,我已经了解了破解方法,只要在投票的时候不直接访问验证码文件,那么验证码就是为空,既然他的动态页面不检查验证码是否为空,所以只要在post的时候验证码参数为空就可以了。

那么还有一个问题就是这个投票网站检查IP,限制一个IP只允许投票一次,那么只有使用代理,或者通过不停的断网和拨号才能实现。

我实在想不到其他好办法,后来这个朋友找到了一个可以极速在这个网站投票的程序,我对这个程序的IP解决方案很好奇就问朋友要来想分析一下。

首先我是采取对这个投票软件进行抓包的方式来研究,准备好了之后,打开投票程序“刷!提示软件冲突!”晕,不会吧,那我就关掉一些程序,都关完了只留一个抓包程序还提示冲突,呵呵,原来这个程序竟然还知道有人可能会分析他的软件,竟然遍历进程名称,检查是否有可疑的程序,如果有程序对他进行分析或者抓包,他就拒绝运行。

呵呵,目前我知道他限制的软件有易语言编程软件,还有WSockExpert_Cn 抓包软件。

呵呵,关了易语言,把WSockExpert_Cn 名称改一下,顺利通过软件的自身安全检测,运行成功。

以下是我在使用过程中他投票是的数据包:

XML/HTML Code复制内容到剪贴板

POST /vote/view.php?sid=33act=vote HTTP/1.1

Accept: */*

Referer: /vote/vote.php

Content-Type: application/x-www-form-urlencoded

X-Forwarded-For: 218.20.218.200

CLIENT_IP: 218.20.218.200

VIA: 218.20.218.200

REMOTE_ADDR: 218.20.218.200

Accept-Language: zh-cn

Accept-Encoding: text

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.0; SLCC1; .NET CLR 2.0.50727; .NET CLR 3.0.04506)

Host:

Cookie: PHPSESSID=pldjnb6scereodjm5niqb9q990

Content-Length: 49

Connection: Close

-Forwarded-For 发现了这个http头参数后面跟着IP,呵呵,这个参数肯定有来头,原来我一直不知道,呵呵,赶紧百度一下。

下面是百度后的一篇说明文章,说得很好,大家看看。

伪造HTTP头中的X-Forwarded-For字段来伪造IP百度了一下X-Forwarded-For的原理,这东西出来好长时间了.我还第一次听说X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。

它不是RFC中定义的标准请求头信息,在squid缓存代理服务器开发文档中可以找到该项的详细介绍。

标准格式如下:

X-Forwarded-For: client1, proxy1, proxy2

从标准格式可以看出,X-Forwarded-For头信息可以有多个,中间用逗号分隔,第一项为真实的客户端ip,剩下的就是曾经经过的代理或负载均衡的ip地址,经过几个就会出现几个。

wiki 的X-Forwarded-For解释/wiki/X-Forwarded-For分析:

既然是要伪造客户端IP,那我们先看看一般是怎样获取客户端IP地址的(以php为例).这段代码是在百度搜索到的.大部分网站可能都用这段代码。

XML/HTML Code复制内容到剪贴板

$user_IP = ($_SERVER["HTTP_VIA"]) ? //是否使用了代理

$_SERVER["HTTP_X_FORWARDED_FOR"] : $_SERVER["REMOTE_ADDR"];

//获取失败则从REMOTE_ADDR获取

$user_IP = ($user_IP) ? $user_IP : $_SERVER["REMOTE_ADDR"];

?>

首先判断HTTP_VIA头是否存在,HTTP_VIA头代表是否使用了代理服务器.如果没有那就从REMOTE_ADDR字段获取客户端的IP地址,如果有那就从X-Forwarded-For获

取客户端IP我估计很多程序员都是从百度来的代码吧.asp也类似.

然后我们来测试一下.

服务端代码:

XML/HTML Code复制内容到剪贴板

//输出HTTP_X_FORW ARDED_FOR

echo "HTTP_X_FORWARDED_FOR:".$_SERVER["HTTP_X_FORW ARDED_FOR"];

//输出REMOTE_ADDR echo "REMOTE_ADDR:". $_SERVER["REMOTE_ADDR"];

?>

可以看到获取到的客户端ip地址是不一样的.REMOTE_ADDR为真实地址.

所以一个网站如果是从X-Forwarded-For来判断客户端IP地址的话,那么我们就可以利用这个逻辑漏洞刷票。