统一身份认证简单说明与优秀设计

统一身份认证设计方案

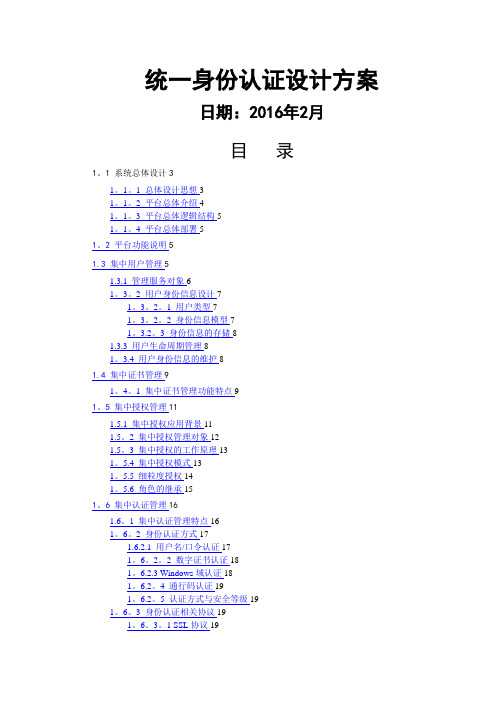

统一身份认证设计方案目录1.1 系统总体设计 (4)1.1.1 总体设计思想 (4)1.1.2 平台总体介绍 (4)1.1.3 平台总体逻辑结构 (6)1.1.4 平台总体部署 (6)1.2 平台功能说明 (7)1.3 集中用户管理 (7)1.3.1 管理服务对象 (8)1.3.2 用户身份信息设计 (9)1.3.2.1 用户类型 (9)1.3.2.2 身份信息模型 (10)1.3.2.3 身份信息的存储 (11)1.3.3 用户生命周期管理 (11)1.3.4 用户身份信息的维护 (12)1.4 集中证书管理 (12)1.4.1 集中证书管理功能特点 (12)1.5 集中授权管理 (14)1.5.1 集中授权应用背景 (14)1.5.2 集中授权管理对象 (15)1.5.3 集中授权的工作原理 (16)1.5.4 集中授权模式 (16)1.5.5 细粒度授权 (17)1.5.6 角色的继承 (17)1.6 集中认证管理 (19)1.6.1 集中认证管理特点 (19)1.6.2 身份认证方式 (20)1.6.2.1 用户名/口令认证 (20)1.6.2.2 数字证书认证 (20)1.6.2.3 Windows域认证 (21)1.6.2.4 通行码认证 (21)1.6.2.5 认证方式与安全等级 (22)1.6.3 身份认证相关协议 (22)1.6.3.1 SSL协议 (22)1.6.3.2 Windows 域 (22)1.6.3.3 SAML协议 (23)1.6.4 集中认证系统主要功能 (25)1.6.5 单点登录 (25)1.6.5.1 单点登录技术 (25)1.6.5.2 单点登录实现流程 (28)1.7 集中审计管理 (31)1.1 系统总体设计为了加强对业务系统和办公系统的安全管控,提高信息化安全管理水平,我们设计了基于PKI/CA技术为基础架构的统一身份认证服务平台。

1.1.1 总体设计思想为实现构建针对人员帐户管理层面和应用层面的、全面完善的安全管控需要,我们将按照如下设计思想为设计并实施统一身份认证服务平台解决方案:在内部建设基于PKI/CA技术为基础架构的统一身份认证服务平台,通过集中证书管理、集中账户管理、集中授权管理、集中认证管理和集中审计管理等应用模块实现所提出的员工帐户统一、系统资源整合、应用数据共享和全面集中管控的核心目标。

统一身份认证CAS简单说明与设计方案

统一身份认证(CAS)简洁说明和设计方案(转)1. 单点登录概述所谓单点登录(SSO),只当企业用户同时访问多个不同(类型的)应用时,他们只须要供应自身的用户凭证信息(比如用户名/密码)一次,仅仅一次。

SSO解决方案(比如,CAS)负责统一认证用户,假如须要,SSO也可以完成用户的授权处理。

可以看出,当企业用户在不同的应用间切换时,他们不用再重复地输入自身的用户凭证了。

在实施SSO后,所用的认证操作都将交给SSO认证中心。

现有的SSO解决方案特殊多,比如微软的MSN Passport便是典型的SSO解决方案,各Java EE容器都供应了自身的专有SSO实力。

2. CAS的总体架构1. CAS简介CAS(中心认证服务)是建立在特殊开放的协议之上的企业级SSO解决方案。

诞生于2001年,在2002年发布了CAS2.0协议,这一新的协议供应了Proxy(代理)实力,此时的CAS2.0支持多层SSO实力。

到2005年,CAS成为了JA-SIG旗下的重要子项目。

由于CAS2.0版本的可扩展实力不是特殊完备,而且他的架构设计也不是很卓越,为了使得CAS能够适用于更多场合,JA-SIG打算开发出同时遵循CAS1.0和CAS2.0协议的CAS3.X版本。

现在的CAS3全面拥抱Spring技术,比如Spring DI容器和AOP技术、Spring Web MVC、Spring Web Flow、Spring Ldap Template等。

通常,CAS3由两部分内容构成:CAS3服务器和CAS客户端。

由于CAS2.0协议借助于XML数据结构和客户进行交互,因此开发者可以运用各种语言编写的CAS3客户和服务器进行通信。

CAS3服务器接受纯Java开发而成,它要求目标运行环境实现了Servlet2.4+规范、供应Java SE 1.4+支持。

假如宿主CAS3服务器的目标Java EE容器仅仅实现了Servlet2.3-规范,则在对CAS3服务器进行少量的改造后,CAS3也能运行其中。

统一身份认证设计方案(最终版)

统一身份认证设计方案日期:2016年2月目录1。

1 系统总体设计31。

1。

1 总体设计思想31。

1。

2 平台总体介绍41。

1。

3 平台总体逻辑结构51。

1。

4 平台总体部署51。

2 平台功能说明51.3 集中用户管理51.3.1 管理服务对象61。

3。

2 用户身份信息设计71。

3。

2。

1 用户类型71。

3。

2。

2 身份信息模型71。

3.2。

3 身份信息的存储81.3.3 用户生命周期管理81。

3.4 用户身份信息的维护81.4 集中证书管理91。

4。

1 集中证书管理功能特点91。

5 集中授权管理111.5.1 集中授权应用背景111.5。

2 集中授权管理对象121.5。

3 集中授权的工作原理131。

5.4 集中授权模式131。

5.5 细粒度授权141。

5.6 角色的继承151。

6 集中认证管理161.6。

1 集中认证管理特点161。

6。

2 身份认证方式171.6.2.1 用户名/口令认证171。

6。

2。

2 数字证书认证181。

6.2.3 Windows域认证181。

6.2。

4 通行码认证191。

6.2。

5 认证方式与安全等级191。

6。

3 身份认证相关协议191。

6。

3。

1 SSL协议191。

6。

3.2 Windows 域201.6。

3.3 SAML协议211.6.4 集中认证系统主要功能221.6。

5 单点登录231.6.5.1 单点登录技术231。

6.5.2 单点登录实现流程25 1。

7 集中审计管理27为了加强对业务系统和办公系统的安全管控,提高信息化安全管理水平,我们设计了基于PKI/CA技术为基础架构的统一身份认证服务平台。

1.1.1 总体设计思想为实现构建针对人员帐户管理层面和应用层面的、全面完善的安全管控需要,我们将按照如下设计思想为设计并实施统一身份认证服务平台解决方案:在内部建设基于PKI/CA技术为基础架构的统一身份认证服务平台,通过集中证书管理、集中账户管理、集中授权管理、集中认证管理和集中审计管理等应用模块实现所提出的员工帐户统一、系统资源整合、应用数据共享和全面集中管控的核心目标。

统一身份认证设计方案(最终版)

统一身份认证设计方案(最终版)统一身份认证设计方案日期:2016年2月目录1.1 系统总体设计 (5)1.1.1 总体设计思想51.1.2 平台总体介绍61.1.3 平台总体逻辑结构71.1.4 平台总体部署8 1.2 平台功能说明 (8)1.3 集中用户管理 (9)1.3.1 管理服务对象101.3.2 用户身份信息设计111.3.2.1 用户类型111.3.2.2 身份信息模型121.3.2.3 身份信息的存储131.3.3 用户生命周期管理131.3.4 用户身份信息的维护14 1.4 集中证书管理 (15)1.4.1 集中证书管理功能特点15 1.5 集中授权管理 (17)1.5.1 集中授权应用背景171.5.2 集中授权管理对象181.5.3 集中授权的工作原理191.5.4 集中授权模式191.5.5 细粒度授权201.5.6 角色的继承21 1.6 集中认证管理 (22)1.6.1 集中认证管理特点221.6.2 身份认证方式231.6.2.1 用户名/口令认证241.6.2.2 数字证书认证241.6.2.3 Windows域认证241.6.2.4 通行码认证251.6.2.5 认证方式与安全等级251.6.3 身份认证相关协议251.6.3.1 SSL协议261.6.3.2 Windows 域261.6.3.3 SAML协议271.6.4 集中认证系统主要功能291.6.5 单点登录291.6.5.1 单点登录技术301.6.5.2 单点登录实现流程32 1.7 集中审计管理 (36)为了加强对业务系统和办公系统的安全管控,提高信息化安全管理水平,我们设计了基于PKI/CA技术为基础架构的统一身份认证服务平台。

1.1.1 总体设计思想为实现构建针对人员帐户管理层面和应用层面的、全面完善的安全管控需要,我们将按照如下设计思想为设计并实施统一身份认证服务平台解决方案:在内部建设基于PKI/CA技术为基础架构的统一身份认证服务平台,通过集中证书管理、集中账户管理、集中授权管理、集中认证管理和集中审计管理等应用模块实现所提出的员工帐户统一、系统资源整合、应用数据共享和全面集中管控的核心目标。

统一身份认证(CAS)简单说明与设计方案

统一身份认证()简单说明与设计方案(转)1. 单点登录概述所谓单点登录(),只当企业用户同时访问多个不同(类型的)应用时,他们只需要提供自身的用户凭证信息(比如用户名/密码)一次,仅仅一次。

解决方案(比如,)负责统一认证用户,如果需要,也可以完成用户的授权处理。

可以看出,当企业用户在不同的应用间切换时,他们不用再重复地输入自身的用户凭证了。

在实施后,所用的认证操作都将交给认证中心。

现有的解决方案非常多,比如微软的便是典型的解决方案,各容器都提供了自身的专有能力。

2. 的总体架构1. 简介(中央认证服务)是建立在非常开放的协议之上的企业级解决方案。

诞生于2001年,在2002年发布了2.0协议,这一新的协议提供了(代理)能力,此时的2.0支持多层能力。

到2005年,成为了旗下的重要子项目。

由于2.0版本的可扩展能力不是非常完美,而且他的架构设计也不是很卓越,为了使得能够适用于更多场合,打算开发出同时遵循1.0和2.0协议的3版本。

现在的3全面拥抱技术,比如容器和技术、、、等。

通常,3由两部分内容构成:3服务器和客户端。

由于2.0协议借助于数据结构与客户进行交互,因此开发者可以使用各种语言编写的3客户与服务器进行通信。

3服务器采用纯开发而成,它要求目标运行环境实现了2.4+规范、提供 1.4+支持。

如果宿主3服务器的目标容器仅仅实现了2.3-规范,则在对3服务器进行少量的改造后,3也能运行其中。

运行时,3服务器仅仅是一个简单的应用,使用者只需要将直接丢到目标容器后,即完成了3的部署。

2. 词汇概念( ) 受权的票据证明( ) 密钥发放中心() 服务票据,由的发放。

任何一台都需要拥有一张有效的才能访问域内部的应用() 。

如果能正确接收,说明在之间的信任关系已经被正确建立起来,通常为一张数字加密的证书() 票据授权票据,由的发放。

即获取这样一张票据后,以后申请各种其他服务票据() 便不必再向提交身份认证信息( 准确术语是) 。

统一身份认证介绍

01

定义

加密与安全协议是用于确保数据传输和存储的安全性的一 组技术。

02 03

工作原理

通过使用加密算法和协议(如SSL/TLS、HTTPS等),对 传输的数据进行加密,确保数据在传输过程中不被窃取或 篡改。同时,使用安全协议(如OAuth、OpenID Connect等)来保护用户的个人信息和授权管理。

系统集成

将各个组件集成在一起,实现 统一身份认证的功能。

维护与优化

对系统进行日常维护和优化, 确保系统的稳定性和性能。

解决方案的优缺点

优点

提高安全性、便利性和工作效率 ,降低管理成本和维护成本,增 强用户体验和满意度。

缺点

实施难度较大,需要投入大量的 人力、物力和财力资源,同时需 要各个应用系统的配合和支持。

统一身份认证介绍

• 统一身份认证概述 • 统一身份认证的原理与技术 • 统一身份认证的解决方案 • 统一身份认证的案例分析 • 未来发展与挑战

01

统一身份认证概述

定义与特点

01

02

03

04

定义

统一身份认证是一种基于单一 账户和密码,实现跨多个应用 或平台登录的身份验证方式。

方便性

用户只需记住一个账号和密码 ,即可访问多个应用或平台。

提高用户体验,减少用户因遗忘密码而产生的困扰,增强 安全性。

令牌传递

定义

优势

令牌传递是一种基于令牌的身份验证 机制,其中令牌是用户已通过身份验 证的凭证。

提高安全性,减少中间人攻击的风险。

工作原理

用户通过身份验证后,系统会生成一个令牌 并将其发送给用户。用户在访问其他应用或 服务时,需出示该令牌以证明其已通过身份 验证。

单点登录(SSO)

企业统一身份认证平台的分析与设计

综 合考虑了计算环境 、 织结 构的管理 以及 身份认证的方 增加备份认证服 务器的方法应对攻击 。 组 身份认证 平台设计的 目标 是把 所有用 户和 We b应用资源 的信 息集中在 一个 中心认证服务器上 , 用户通过 中心认证服 务 器的认证 , 即可访 问授权范 围内所有受 保护资源 。恶意攻 击者 在用户和身份认证平台交互时 , 一旦得到了合法用 户的账 号和 口令 , 就可 以伪装成合法用户 , 取得合法用户的一切授权 。 要提升整个平台的安全性 ,必须保证 用户身份的合法性 。 解决的方法可 以采用安全性较 高的强认证方式 ,如数字证 书 、

112 用户 身份 的安 全 性 ..

节。 现有的身份认证方式简单 。 ()用户多次登录 , 2 工作效率低 。 ()身份管理模块重复开发。 3

因此 , 企业需要一个具有安全控制性能较好 的统 一身份认

1身 份认证 平 台的设 计分 析

11 安 全性 问题 .

统 一身份认证平 台是企业信 息资源 安全体系 的第一道 屏 障 , We 为 b应用资源 的集 中统 一认证提供标 准 , 它提供 的用户 认证和授权信息 是访问其他 We 应 用资源的重要凭证 ,其安 b 全性能是我们首先要考虑的问题 。

证 平台 , 以保证 数据 一致 、 安全 、 使用和管理方便 。 式等多种因素 , 我们认为统 一身份认证平台应具有以下特性 : ()安全可靠 。企业 的所有应 用都可以通过该统一身份认 1 证平台的访 问 , 因此该平台的安全性必须处在首要的位置 。 ()方便使 用。能够尽可能地利用现有系统的身份认证模 2

CVGI Gr phc l o l a d m a e P: a ia M des n I g Pr c si , a 19 o e sngM y 93, 55

统一身份认证设计方案(最终版)

统一身份认证设计方案(最终版)统一身份认证设计方案日期:2016年2月目录1.1 系统总体设计1.1.1 总体设计思想本文介绍的是一个统一身份认证系统的设计方案。

该系统的总体设计思想是将用户的身份信息集中管理,实现用户在不同应用系统中的一次认证即可访问多个应用系统。

1.1.2 平台总体介绍该系统采用分布式架构,包括认证服务器、授权服务器和应用系统。

认证服务器负责用户身份认证,授权服务器负责用户权限管理,应用系统通过接入认证和授权服务器实现用户身份认证和权限控制。

1.1.3 平台总体逻辑结构该系统的逻辑结构包括用户管理、证书管理、授权管理和认证管理四个模块。

用户管理模块负责集中管理用户信息,证书管理模块负责集中管理数字证书,授权管理模块负责集中管理用户权限,认证管理模块负责实现用户身份认证。

1.1.4 平台总体部署该系统的部署包括认证服务器、授权服务器和应用系统的部署。

认证服务器和授权服务器部署在专用服务器上,应用系统可以通过接入认证和授权服务器实现用户身份认证和权限控制。

1.2 平台功能说明该系统的功能包括用户管理、证书管理、授权管理和认证管理四个方面。

用户管理模块负责集中管理用户信息,证书管理模块负责集中管理数字证书,授权管理模块负责集中管理用户权限,认证管理模块负责实现用户身份认证。

1.3 集中用户管理1.3.1 管理服务对象该模块管理的服务对象是系统中的用户信息。

1.3.2 用户身份信息设计1.3.2.1 用户类型该系统支持内部用户和外部用户两种类型。

内部用户是指公司内部员工,外部用户是指公司外部合作伙伴。

1.3.2.2 身份信息模型该系统的身份信息模型包括用户基本信息、用户账号信息、用户角色信息和用户权限信息。

1.3.2.3 身份信息的存储该系统的身份信息存储在认证服务器的数据库中。

1.3.3 用户生命周期管理该系统支持用户的新增、修改、删除和禁用等操作,实现用户的生命周期管理。

1.3.4 用户身份信息的维护该系统支持用户身份信息的维护,包括密码修改、账号解锁等操作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

统一身份认证简单说明与优秀设计

统一身份认证(Central Authentication Service,CAS)是一种开

源的单点登录协议,其主要作用是为用户提供一次登录,多次访问的便利。

CAS是网络应用的身份认证与授权解决方案,它为用户提供了一个安全、

方便、统一的登录界面,并且可以节省用户的登录时间。

CAS的工作原理如下:

1.用户访问一个需要身份认证的应用,比如网上银行。

2.应用将用户重定向到CAS服务器上的登录页面。

3.用户输入用户名和密码进行身份认证。

4. CAS服务器对用户的身份进行核实,如果验证通过,则生成一个

票据(Ticket),并将票据发送回应用服务器。

5.应用服务器将票据发送给CAS服务器进行验证,验证通过后,应用

服务器将用户信息写入会话,用户便可以正常访问该应用。

CAS的优秀设计主要体现在以下几个方面:

1.单点登录:CAS实现了单点登录的功能,用户只需要登录一次,就

可以访问多个应用,无需为每个应用都单独登录。

这样可以减少用户的登

录次数,提高用户体验。

2.安全性和可靠性:CAS使用了加密算法对用户的密码进行保护,在

传输过程中采用了HTTPS加密技术,确保用户的登录信息的安全。

此外,CAS还使用了票据机制来保证用户身份的有效性,避免了一些常见的安全

问题,如跨站点脚本攻击和重放攻击。

3.可扩展性:CAS是一个基于网络协议的身份认证系统,它使用了标

准的HTTP和HTTPS协议进行数据传输,这样可以与各种各样的应用进行

集成。

CAS还提供了拓展点,可以根据具体应用的需求进行自定义扩展,

非常灵活。

4.模块化设计:CAS使用了模块化的设计方式,将不同的功能分离成

独立的模块,比如认证模块、授权模块、票据管理模块等,这样可以方便

地进行功能的扩展和组合。

同时,模块化的设计也提高了代码的可维护性

和可重用性。

5.高性能:CAS采用了缓存机制,将用户的登录状态存储在缓存服务

器中,减少了对数据库的访问,提高了系统的性能。

此外,CAS还支持集

群部署,可以通过添加更多的服务器来提供更高的并发处理能力。

尽管CAS具有以上优点,但它也存在一些缺点。

首先,CAS仍然需要

用户进行多次的重定向,这可能会对用户的体验造成一定的影响。

其次,CAS的部署和配置相对复杂,对于一些非技术人员来说,可能需要一定的

学习和配置成本。

综上所述,CAS作为一种单点登录协议,具有许多优秀的设计。

它实

现了单点登录的功能,提高了用户的登录便利性和安全性。

CAS的模块化

设计和可扩展性使其适用于各种应用场景,并且它还具有高性能和可靠性。

然而,CAS的部署和配置相对复杂,需要一定的学习和配置成本。

对于一

些小型应用来说,可能并不适用。