Linux内核调试技术

Linux操作系统内核性能测试与调优

Linux操作系统内核性能测试与调优操作系统是计算机系统中最核心的软件之一,它负责协调和管理计算机硬件资源以及提供统一的用户界面。

Linux操作系统因其开放源代码、稳定性和安全性而备受欢迎。

然而,在大规模和高负载的环境中,Linux操作系统的性能可能会出现瓶颈。

因此,进行内核性能测试与调优是非常重要的。

一、性能测试的重要性在处理大量数据和并发用户请求时,操作系统的性能会成为瓶颈。

通过性能测试,我们可以了解操作系统在不同负载情况下的表现,进而定位和解决性能瓶颈。

性能测试有助于提高系统的响应时间、吞吐量和并发性能,从而确保系统的稳定运行。

二、性能测试的分类1. 压力测试:通过模拟实际用户行为或产生大量虚拟用户,并观察系统在负载增加的情况下的响应时间和吞吐量。

常用的压力测试工具包括Apache JMeter和Gatling等。

2. 负载测试:通过模拟实际业务场景,并且能够测试系统在高负载情况下的响应能力和稳定性。

这种测试方法可以帮助我们发现系统在繁忙时是否仍然能够正常工作,并识别可能存在的性能瓶颈。

3. 并发测试:通过模拟多个并发用户并行执行相同或不同的操作,以验证系统在并发访问下的性能表现。

这种测试方法可以评估系统的并发处理能力和资源利用率。

三、内核性能调优的重要性Linux操作系统的性能与其内核配置息息相关。

对内核的性能调优可以提高系统的响应速度、降低延迟和提高吞吐量。

通过调整内核参数和优化内核模块,可以使操作系统更好地适应特定的工作负载。

四、内核性能调优的方法1. 内核参数调整:根据系统的工作负载特点,适当调整内核参数。

例如,可以通过修改TCP/IP堆栈参数来提高网络性能,或者通过修改文件系统参数来提高磁盘I/O性能。

2. 内核模块优化:优化内核使用的模块,选择性加载和卸载不必要的模块,以减少内核的资源占用和启动时间。

3. 中断处理优化:通过合理分配和调整中断处理的优先级,减少中断处理的开销,提高系统的性能。

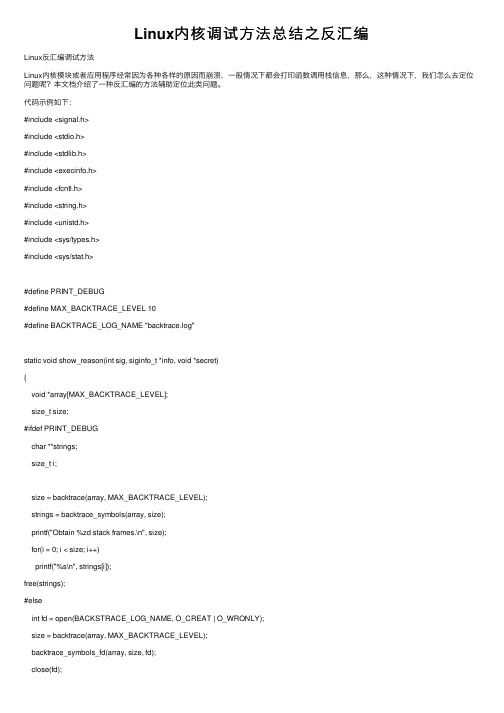

Linux内核调试方法总结之反汇编

Linux内核调试⽅法总结之反汇编Linux反汇编调试⽅法Linux内核模块或者应⽤程序经常因为各种各样的原因⽽崩溃,⼀般情况下都会打印函数调⽤栈信息,那么,这种情况下,我们怎么去定位问题呢?本⽂档介绍了⼀种反汇编的⽅法辅助定位此类问题。

代码⽰例如下:#include <signal.h>#include <stdio.h>#include <stdlib.h>#include <execinfo.h>#include <fcntl.h>#include <string.h>#include <unistd.h>#include <sys/types.h>#include <sys/stat.h>#define PRINT_DEBUG#define MAX_BACKTRACE_LEVEL 10#define BACKTRACE_LOG_NAME "backtrace.log"static void show_reason(int sig, siginfo_t *info, void *secret){void *array[MAX_BACKTRACE_LEVEL];size_t size;#ifdef PRINT_DEBUGchar **strings;size_t i;size = backtrace(array, MAX_BACKTRACE_LEVEL);strings = backtrace_symbols(array, size);printf("Obtain %zd stack frames.\n", size);for(i = 0; i < size; i++)printf("%s\n", strings[i]);free(strings);#elseint fd = open(BACKSTRACE_LOG_NAME, O_CREAT | O_WRONLY);size = backtrace(array, MAX_BACKTRACE_LEVEL);backtrace_symbols_fd(array, size, fd);close(fd);#endifexit(0);}void die() {char *str1;char *str2;char *str3;char *str4 = NULL;strcpy(str4, "ab");}void let_it_die() {die();}int main(int argc, char **argv){struct sigaction act;act.sa_sigaction = show_reason;sigemptyset(&act.sa_mask);act.sa_flags = SA_RESTART | SA_SIGINFO;sigaction(SIGSEGV, &act, NULL);sigaction(SIGUSR1, &act, NULL);sigaction(SIGFPE, &act, NULL);sigaction(SIGILL, &act, NULL);sigaction(SIGBUS, &act, NULL);sigaction(SIGABRT, &act, NULL);sigaction(SIGSYS, &act, NULL);let_it_die();return 0;}在该⽰例中,我们通过⾃定义的信号处理函数,在程序异常时通过调⽤backtrace()和backtrace_symbols()函数获取并打印函数调⽤栈信息。

内核调试器kdb代码分析

这是一个很冷门的话题,它受关注的程度永远也比不上陈冠希老师的摄影作品.不过人在江湖身不由己,因为工作原因我不得不接触它,不得不了解一点kdb的代码.Kdb,也叫kernel debugger.是Linux系统的内核调试器,它是一个开源工具,乃是SGI公司开发的.kdb适用于调试内核空间的程序代码,譬如进行设备驱动程序调试,内核模块的调试.Official的Linux kernel并不包含kdb,所以我们必须从sgi的网站上去下载kdb.关于如何安装如何使用kdb,并非本系列文章的重点.实际上,关于kdb的入门,关于kdb的应用,许多年前,当我还在复旦念书的时候,当我才刚学会几个简单的Unix 命令的时候,我就注意到网络上有人发表过这类文章了,所以介绍kdb,推广kdb,并不是我写此文的目的.我所写的是针对kdb本身的分析,针对的是kdb的源代码,或者说kdb的实现.Linux内核每隔一段时间就会发布一个最新的版本,而kdb则会相应的发布与之匹配的补丁.比如你Linux发布了2.6.10的kernel,那么我sgi这边就发布针对2.6.10的kernel的补丁.你发布了2.6.20的kernel,我就发布针对你2.6.20的补丁.比如我之前为了看2.6.22.1的kernel,我就下载了针对2.6.22.1的补丁,或者叫做patch.一共有三个patch:localhost:/usr/src # ls kdb-v4.4-2.6.22-*kdb-v4.4-2.6.22-common-1 kdb-v4.4-2.6.22-i386-1 kdb-v4.4-2.6.22-x86_64-1这三个patch有多长呢:localhost:/usr/src # wc -l kdb-v4.4-2.6.22-*17943 kdb-v4.4-2.6.22-common-114753 kdb-v4.4-2.6.22-i386-114249 kdb-v4.4-2.6.22-x86_64-146945 total我的神,46945行.第一个patch是最基本的patch.第二个patch是针对i386的.第三个patch是针对x86_64的.如果你只对i386感兴趣,那么只关注前两个patch就可以了.首先我们就来看一下这个common的patch.这个patch开门见山的介绍了它对内核中哪些文件进行了修改,或者增加了哪些文件.---Documentation/kdb/kdb.mm | 492 +++++Documentation/kdb/kdb_bp.man | 197 ++Documentation/kdb/kdb_bt.man | 228 ++Documentation/kdb/kdb_env.man | 46Documentation/kdb/kdb_ll.man | 134 +Documentation/kdb/kdb_md.man | 136 +Documentation/kdb/kdb_ps.man | 96Documentation/kdb/kdb_rd.man | 170 +Documentation/kdb/kdb_sr.man | 68Documentation/kdb/kdb_ss.man | 109 +Documentation/kdb/slides | 1382 ++++++++++++++Makefile | 1drivers/char/keyboard.c | 10drivers/hid/usbhid/hid-core.c | 20drivers/hid/usbhid/usbkbd.c | 15drivers/serial/8250.c | 53drivers/serial/8250_early.c | 34drivers/serial/sn_console.c | 73drivers/usb/host/ohci-hcd.c | 47drivers/usb/host/ohci-pci.c | 10drivers/usb/host/ohci-q.c | 62fs/proc/mmu.c | 16fs/proc/proc_misc.c | 114 +include/linux/console.h | 5include/linux/dis-asm.h | 347 +++include/linux/kdb.h | 166 +include/linux/kdbprivate.h | 485 +++++include/linux/sysctl.h | 1init/main.c | 32kdb/ChangeLog | 1672 +++++++++++++++++kdb/Makefile | 28kdb/kdb_bp.c | 619 ++++++kdb/kdb_bt.c | 179 +kdb/kdb_cmds | 32kdb/kdb_id.c | 236 ++kdb/kdb_io.c | 671 ++++++kdb/kdbmain.c | 4034 ++++++++++++++++++++++++++++++++++++++++++kdb/kdbsupport.c | 1134 +++++++++++kdb/modules/Makefile | 14kdb/modules/kdbm_pg.c | 645 ++++++kdb/modules/kdbm_sched.c | 57kdb/modules/kdbm_task.c | 199 ++kdb/modules/kdbm_vm.c | 841 ++++++++kdb/modules/kdbm_x86.c | 1096 +++++++++++kdb/modules/kdbm_xpc.c | 1105 +++++++++++kernel/exit.c | 3kernel/kallsyms.c | 22kernel/module.c | 19kernel/printk.c | 14kernel/sched.c | 79kernel/signal.c | 49mm/hugetlb.c | 19mm/swapfile.c | 2253 files changed, 17330 insertions(+), 8 deletions(-)Kdb一个很突出的特点就是它牵涉的模块倍儿多.很明显,这其中有两个文件可能是我们故事的起点.一个是init/main.c,一个是kdb/kdbmain.c.我们先看这个patch对init/main.c的修改.4909 Index: linux/init/main.c4910 =================================================================== 4911 --- linux.orig/init/main.c4912 +++ linux/init/main.c4913 @@ -66,6 +66,10 @@4914 #include <asm/smp.h>4915 #endif49164917 +#ifdef CONFIG_KDB4918 +#include <linux/kdb.h>4919 +#endif /* CONFIG_KDB */4920 +4921 /*4922 * This is one of the first .c files built. Error out early if we have compiler4923 * trouble.4924 @@ -187,6 +191,26 @@ static const char *panic_later, *panic_p49254926 extern struct obs_kernel_param __setup_start[], __setup_end[];49274928 +#ifdef CONFIG_KDB4929 +static int __init kdb_setup(char *str)4930 +{4931 + if (strcmp(str, "on") == 0) {4932 + kdb_on = 1;4933 + } else if (strcmp(str, "on-nokey") == 0) {4934 + kdb_on = 2;4935 + } else if (strcmp(str, "off") == 0) {4936 + kdb_on = 0;4937 + } else if (strcmp(str, "early") == 0) {4938 + kdb_on = 1;4939 + kdb_flags |= KDB_FLAG_EARLYKDB;4940 + } else4941 + printk("kdb flag %s not recognised/n", str);4942 + return 0;4943 +}4944 +4945 +__setup("kdb=", kdb_setup);4946 +#endif /* CONFIG_KDB */4947 +4948 static int __init obsolete_checksetup(char *line)4949 {4950 struct obs_kernel_param *p;4951 @@ -606,6 +630,14 @@ asmlinkage void __init start_kernel(void4952 pgtable_cache_init();4953 prio_tree_init();4954 anon_vma_init();4955 +4956 +#ifdef CONFIG_KDB4957 + kdb_init();4958 + if (KDB_FLAG(EARLYKDB)) {4959 + KDB_ENTER();4960 + }4961 +#endif /* CONFIG_KDB */4962 +4963 #ifdef CONFIG_X864964 if (efi_enabled)4965 efi_enter_virtual_mode();很明显,增加了两个函数kdb_setup()和kdb_init().kdb_setup()的作用是让你在启动的时候可以传递一个类似于”kdb=on”或者”kdb=off”的内核参数,换言之,它相当于一个开关,给你提供了一种选择,在启动系统的时候你就可以选择打开kdb或者索性关掉kdb.如果你选择了kdb=off,那么就相当于艳照门事件之前陈冠希老师把他的硬盘格式化掉,后面所有的故事都不可能再发生了.来看另一个函数kdb_init(),显然这个函数就是整个kdb的入口,或者说初始化函数.12393 +12394 +/*12395 + * kdb_init12396 + *12397 + * Initialize the kernel debugger environment.12398 + *12399 + * Parameters:12400 + * None.12401 + * Returns:12402 + * None.12403 + * Locking:12404 + * None.12405 + * Remarks:12406 + * None.12407 + */12408 +12409 +void __init12410 +kdb_init(void)12411 +{12412 + kdb_initial_cpu = smp_processor_id();12413 + /*12414 + * This must be called before any calls to kdb_printf.12415 + */12416 + kdb_io_init();12417 +12418 + kdb_inittab(); /* Initialize Command Table */12419 + kdb_initbptab(); /* Initialize Breakpoint Table */12420 + kdb_id_init(); /* Initialize Disassembler */12421 + kdba_init(); /* Architecture Dependent Initialization */12422 +12423 + /*12424 + * Use printk() to get message in log_buf[];12425 + */12426 + printk("kdb version %d.%d%s by Keith Owens, Scott Lurndal. "/12427 + "Copyright SGI, All Rights Reserved/n",12428 + KDB_MAJOR_VERSION, KDB_MINOR_VERSION, KDB_TEST_VERSION);12429 +12430 + kdb_cmd_init(); /* Preset commands from kdb_cmds */12431 + kdb_initial_cpu = -1; /* Avoid recursion problems */12432 + kdb(KDB_REASON_CPU_UP, 0, NULL); /* do kdb setup on boot cpu */12433 + kdb_initial_cpu = smp_processor_id();12434 + atomic_notifier_chain_register(&panic_notifier_list, &kdb_block);12435 + register_cpu_notifier(&kdb_cpu_nfb);12436 +12437 +#ifdef kdba_setjmp12438 + kdbjmpbuf = vmalloc(NR_CPUS * sizeof(*kdbjmpbuf));12439 + if (!kdbjmpbuf)12440 + printk(KERN_ERR "Cannot allocate kdbjmpbuf, no kdb recovery will be possible/n");12441 +#endif /* kdba_setjmp */12442 +12443 + kdb_initial_cpu = -1;12444 + kdb_wait_for_cpus_secs = max(10, 2*num_online_cpus());12445 +}kdb究竟有多复杂,从这个初始化函数就可见一斑.说实话Linux Kernel中光初始化就这么复杂的模块还真的不多.一共五个名字里带”init”的函数.咱们一个一个来看:1.kdb_io_init()8377 +/*8378 + * kdb_io_init8379 + *8380 + * Initialize kernel debugger output environment.8381 + *8382 + * Parameters:8383 + * None.8384 + * Returns:8385 + * None.8386 + * Locking:8387 + * None.8388 + * Remarks:8389 + * Select a console device. Only use a VT console if the user specified8390 + * or defaulted console= /^tty[0-9]*$/8391 + *8392 + * FIXME: 2.6.22-rc1 initializes the serial console long after kdb starts,8393 + * so booting with 'console=tty console=ttyS0' does not create the console8394 + * entry for ttyS0 in time. For now simply assume that we have a working8395 + * console, until a better solution can be found.8396 + */8397 +8398 +void __init8399 +kdb_io_init(void)8400 +{8401 + /*8402 + * Select a console.8403 + */8404 + struct console *c = console_drivers;8405 + int vt_console = 0;8406 +8407 + while (c) {8408 +#if 0 /* FIXME: we don't register serial consoles in time */8409 + if ((c->flags & CON_CONSDEV) && !kdbcons)8410 + kdbcons = c;8411 +#else8412 + if (!kdbcons)8413 + kdbcons = c;8414 +#endif8415 + if ((c->flags & CON_ENABLED) &&8416 + strncmp(c->name, "tty", 3) == 0) {8417 + char *p = c->name + 3;8418 + while (isdigit(*p))8419 + ++p;8420 + if (*p == '/0')8421 + vt_console = 1;8422 + }8423 + c = c->next;8424 + }8425 +8426 + if (kdbcons == NULL) {8427 + printk(KERN_ERR "kdb: Initialization failed - no console. kdb is disabled./n");8428 + KDB_FLAG_SET(NO_CONSOLE);8429 + kdb_on = 0;8430 + }8431 + if (!vt_console)8432 + KDB_FLAG_SET(NO_VT_CONSOLE);8433 + kdb_input_flush();8434 + return;8435 +}所谓的vt_console就是tty0到tty9这些个.console_drivers是一个全局变量,各种各样的console drivers通过调用register_console()来向这个变量注册.比如drivers/serial目录下面各种串口的驱动都有调用这一函数,像8250串口驱动就是注册了一个serial8250_console.kdbcons也是全局变量.它将被赋予console_drivers的第一个console,比如tty0,比如ttyS0.kdb_input_flush()就是延时0.5s.2.kdb_inittab()12212 +/*12213 + * kdb_inittab12214 + *12215 + * This function is called by the kdb_init function to initialize12216 + * the kdb command table. It must be called prior to any other12217 + * call to kdb_register_repeat.12218 + *12219 + * Inputs:12220 + * None.12221 + * Outputs:12222 + * None.12223 + * Returns:12224 + * None.12225 + * Locking:12226 + * None.12227 + * Remarks:12228 + *12229 + */12230 +12231 +static void __init12232 +kdb_inittab(void)12233 +{12234 + int i;12235 + kdbtab_t *kp;12236 +12237 + for(i=0, kp=kdb_commands; i < kdb_max_commands; i++,kp++) {12238 + kp->cmd_name = NULL;12239 + }12240 +12241 + kdb_register_repeat("md", kdb_md, "<vaddr>", "Display Memory Contents, also mdWcN, e.g. md8c1", 1, KDB_REPEAT_NO_ARGS);12242 + kdb_register_repeat("mdr", kdb_md, "<vaddr> <bytes>", "Display Raw Memory", 0, KDB_REPEAT_NO_ARGS);12243 + kdb_register_repeat("mdp", kdb_md, "<paddr> <bytes>", "Display Physical Memory", 0, KDB_REPEAT_NO_ARGS);12244 + kdb_register_repeat("mds", kdb_md, "<vaddr>", "Display Memory Symbolically", 0, KDB_REPEAT_NO_ARGS);12245 + kdb_register_repeat("mm", kdb_mm, "<vaddr> <contents>", "Modify Memory Contents", 0, KDB_REPEAT_NO_ARGS);12246 + kdb_register_repeat("id", kdb_id, "<vaddr>", "Display Instructions", 1, KDB_REPEAT_NO_ARGS);12247 + kdb_register_repeat("go", kdb_go, "[<vaddr>]", "Continue Execution", 1, KDB_REPEAT_NONE);12248 + kdb_register_repeat("rd", kdb_rd, "", "Display Registers", 1, KDB_REPEAT_NONE);12249 + kdb_register_repeat("rm", kdb_rm, "<reg> <contents>", "Modify Registers", 0, KDB_REPEAT_NONE);12250 + kdb_register_repeat("ef", kdb_ef, "<vaddr>", "Display exception frame", 0, KDB_REPEAT_NONE);12251 + kdb_register_repeat("bt", kdb_bt, "[<vaddr>]", "Stack traceback", 1, KDB_REPEAT_NONE);12252 + kdb_register_repeat("btp", kdb_bt, "<pid>", "Display stack for process <pid>", 0, KDB_REPEAT_NONE);12253 + kdb_register_repeat("bta", kdb_bt, "[DRSTCZEUIMA]", "Display stack all processes", 0, KDB_REPEAT_NONE);12254 + kdb_register_repeat("btc", kdb_bt, "", "Backtrace current process on each cpu", 0, KDB_REPEAT_NONE);12255 + kdb_register_repeat("btt", kdb_bt, "<vaddr>", "Backtrace process given its struct task address", 0, KDB_REPEAT_NONE);12256 + kdb_register_repeat("ll", kdb_ll, "<first-element> <linkoffset> <cmd>", "Execute cmd for each element in linked list", 0, KDB_REPEAT_NONE);12257 + kdb_register_repeat("env", kdb_env, "", "Show environment variables", 0, KDB_REPEAT_NONE);12258 + kdb_register_repeat("set", kdb_set, "", "Set environment variables", 0, KDB_REPEAT_NONE);12259 + kdb_register_repeat("help", kdb_help, "", "Display Help Message", 1, KDB_REPEAT_NONE);12260 + kdb_register_repeat("?", kdb_help, "", "Display Help Message", 0, KDB_REPEAT_NONE);12261 + kdb_register_repeat("cpu", kdb_cpu, "<cpunum>","Switch to new cpu", 0, KDB_REPEAT_NONE);12262 + kdb_register_repeat("ps", kdb_ps, "", "Display active task list", 0, KDB_REPEAT_NONE);12263 + kdb_register_repeat("pid", kdb_pid, "<pidnum>", "Switch to another task", 0, KDB_REPEAT_NONE);12264 + kdb_register_repeat("reboot", kdb_reboot, "", "Reboot the machine immediately", 0, KDB_REPEAT_NONE);12265 +#if defined(CONFIG_MODULES)12266 + kdb_register_repeat("lsmod", kdb_lsmod, "", "List loaded kernel modules", 0, KDB_REPEAT_NONE);12267 +#endif12268 +#if defined(CONFIG_MAGIC_SYSRQ)12269 + kdb_register_repeat("sr", kdb_sr, "<key>", "Magic SysRq key", 0, KDB_REPEAT_NONE);12270 +#endif12271 + kdb_register_repeat("dmesg", kdb_dmesg, "[lines]", "Display syslog buffer", 0, KDB_REPEAT_NONE);12272 + kdb_register_repeat("defcmd", kdb_defcmd, "name /"usage/" /"help/"", "Define a set of commands, down to endefcmd", 0, KDB_REPEAT_NONE);12273 + kdb_register_repeat("kill", kdb_kill, "<-signal> <pid>", "Send a signal to a process", 0, KDB_REPEAT_NONE);12274 + kdb_register_repeat("summary", kdb_summary, "", "Summarize the system", 4, KDB_REPEAT_NONE);12275 + kdb_register_repeat("per_cpu", kdb_per_cpu, "", "Display per_cpu variables", 3, KDB_REPEAT_NONE);12276 +}这个函数究竟在干嘛呢?就看见它在不停的调用kdb_register_repeat()函数.如果你使用过kdb,熟悉它的那些个命令,你就会发现,每个命令都在这个函数中出现过,很显然,kdb_register_repeat()不干别的,就为了注册每个命令,kdb_register_repeat()的第二个参数就是与该命令相关的函数,比如dmesg,对应kdb_dmesg,这就意味着一旦你执行dmesg命令,背后真正会被调用的函数就是kdb_dmesg().所有的命令最终被加入到一个全局变量kdb_commands中,这相当于一张表.它默认的大小是50,换言之,你可以定义50个命令,当然你也可以定义更多,有一个变量记录了最大的命令数,这就是kdb_max_commands.8540 + /*8541 + * kdb_commands describes the available commands.8542 + */8543 +static kdbtab_t *kdb_commands;8544 +static int kdb_max_commands;3.kdb_id_init()7724 +/*7725 + * kdb_disinit7726 + *7727 + * Initialize the disassembly information structure7728 + * for the GNU disassembler.7729 + *7730 + * Parameters:7731 + * None.7732 + * Outputs:7733 + * None.7734 + * Returns:7735 + * Zero for success, a kdb diagnostic if failure.7736 + * Locking:7737 + * None.7738 + * Remarks:7739 + */7740 +7741 +void __init7742 +kdb_id_init(void)7743 +{7744 + kdb_di.stream = NULL;7745 + kdb_di.application_data = NULL;7746 + kdb_di.symbols = NULL;7747 + kdb_di.num_symbols = 0;7748 + kdb_di.flags = 0;7749 + kdb_di.private_data = NULL;7750 + kdb_di.buffer = NULL;7751 + kdb_di.buffer_vma = 0;7752 + kdb_di.buffer_length = 0;7753 + kdb_di.bytes_per_line = 0;7754 + kdb_di.bytes_per_chunk = 0;7755 + kdb_di.insn_info_valid = 0;7756 + kdb_di.branch_delay_insns = 0;7757 + kdb_di.data_size = 0;7758 + kdb_di.insn_type = 0;7759 + kdb_di.target = 0;7760 + kdb_di.target2 = 0;7761 +}最没技术含量的一个函数.这其中kdb_di是定义在kdb/kdb_id.c中的一个结构体变量:7544 +disassemble_info kdb_di;一个全局变量.4.kdba_init()kdb后面带个a,a表示arch,说明这个函数是体系结构相关的.换言之,那三个patch中的后两个都会包含这个函数.i386需要它自己的这个函数,x86_64需要属于它的同一个函数.我们来看i386的.8604 +/*8605 + * kdba_init8606 + *8607 + * Architecture specific initialization.8608 + *8609 + * Parameters:8610 + * None.8611 + * Returns:8612 + * None.8613 + * Locking:8614 + * None.8615 + * Remarks:8616 + * None.8617 + */8618 +8619 +void __init8620 +kdba_init(void)8621 +{8622 + kdba_arch_init(); /* Need to register KDBENTER_VECTOR early */8623 + kdb_register("pt_regs", kdba_pt_regs, "address", "Format struct pt_regs", 0);8624 + kdb_register("stackdepth", kdba_stackdepth, "[percentage]", "Print processes using >= stack percentage", 0);8625 +8626 + return;8627 +}这里有包含两个函数.kdba_arch_init().8592 +static int __init8593 +kdba_arch_init(void)8594 +{8595 +#ifdef CONFIG_SMP8596 + set_intr_gate(KDB_VECTOR, kdb_interrupt);8597 +#endif8598 + set_intr_gate(KDBENTER_VECTOR, kdb_call);8599 + return 0;8600 +}原来是设置两个中断门.这里涉及了两个中断向量.KDB_VECTOR和KDBENTER_VECTOR.与之想绑定的分别是两个函数,kdb_interrupt和kdb_call.而kdb_register()其实就是kdb_register_repeat()的另一版本.等于说这里又注册了pt_regs和stackdepth这两个命令.12139 +/*12140 + * kdb_register12141 + *12142 + * Compatibility register function for commands that do not need to12143 + * specify a repeat state. Equivalent to kdb_register_repeat with12144 + * KDB_REPEAT_NONE.12145 + *12146 + * Inputs:12147 + * cmd Command name12148 + * func Function to execute the command12149 + * usage A simple usage string showing arguments12150 + * help A simple help string describing command12151 + * Outputs:12152 + * None.12153 + * Returns:12154 + * zero for success, one if a duplicate command.12155 + * Locking:12156 + * none.12157 + * Remarks:12158 + *12159 + */12160 +12161 +int12162 +kdb_register(char *cmd,12163 + kdb_func_t func,12164 + char *usage,12165 + char *help,12166 + short minlen)12167 +{12168 + return kdb_register_repeat(cmd, func, usage, help, minlen, KDB_REPEAT_NONE);12169 +}Linux内核中像这种注册或者说登记的函数到处都是,从本质上来说,无非就是有一张表,然后同一类型的变量或者数据或者函数或者指针都登记到这张表里去,便于统一管理.这种思想应用到现实中来,就好比北京市公安局打着迎奥运的名义,要求外来人口去办暂住证一样,都办了暂住证,为奥运操心的公仆们就能很好的管理我们这些刁民,贱民和草民了.5.kdb_cmd_init()12278 +/*12279 + * kdb_cmd_init12280 + *12281 + * This function is called by the kdb_init function to execute any12282 + * commands defined in kdb_cmds.12283 + *12284 + * Inputs:12285 + * Commands in *kdb_cmds[];12286 + * Outputs:12287 + * None.12288 + * Returns:12289 + * None.12290 + * Locking:12291 + * None.12292 + * Remarks:12293 + *12294 + */12295 +12296 +static void __init12297 +kdb_cmd_init(void)12298 +{12299 + int i, diag;12300 + for (i = 0; kdb_cmds[i]; ++i) {12301 + if (!defcmd_in_progress)12302 + kdb_printf("kdb_cmd[%d]: %s", i, kdb_cmds[i]);12303 + diag = kdb_parse(kdb_cmds[i]);12304 + if (diag)12305 + kdb_printf("command failed, kdb diag %d/n", diag);12306 + }12307 + if (defcmd_in_progress) {12308 + kdb_printf("Incomplete 'defcmd' set, forcing endefcmd/n");12309 + kdb_parse("endefcmd");12310 + }12311 +}这又是初始化什么呢?kdb_cmds是一个数组.所有的命令都被添加到这里.35 extern char *kdb_cmds[]; char __initdata *kdb_cmds[]它有许许多多个成员,每一个成员表示一条命令,当然你也可以说每一个成员表示一个字符串.defcmd_in_progress是一个全局变量,默认当然是0.而kdb_parse()将解析这个命令,如果这个命令能够在kdb_commands这张表里面找到,那么与这个命令相关的函数将会执行.比如说你执行dmesg命令,那么kdb_dmesg()函数就会被调用.初始化基本上要好了,咱们调用kdb()函数.这个函数是kdb中最核心的函数之一.这个函数我们以后会有大把的机会和它打交道.这里由于传递进来的参数比较特别,实际上它不会做什么事情.紧接着, atomic_notifier_chain_register是注册一个notifier chain.kdb_block.notifier chain是一种通知机制,我们不去深究它,事实上要深究也没问题,网上关于notifier chain的文章也不少.这里我们只想说,我们通过这行代码实际上绑定了一个kdb_panic()函数,在系统崩溃的时候,这个函数会被调用,从而进入kdb.kdb_panic以及kdb_block的定义都在下面:12313 +/*12314 + * kdb_panic12315 + *12316 + * Invoked via the panic_notifier_list.12317 + *12318 + * Inputs:12319 + * None.12320 + * Outputs:12321 + * None.12322 + * Returns:12323 + * Zero.12324 + * Locking:12325 + * None.12326 + * Remarks:12327 + * When this function is called from panic(), the other cpus have already12328 + * been stopped.12329 + *12330 + */12331 +12332 +static int12333 +kdb_panic(struct notifier_block *self, unsigned long command, void *ptr)12334 +{12335 + KDB_FLAG_SET(CATASTROPHIC); /* kernel state is dubious now */12336 + KDB_ENTER();12337 + return 0;12338 +}12339 +12340 +static struct notifier_block kdb_block = { kdb_panic, NULL, 0 };以后我们会看到KDB_ENTER()这个宏将引领我们进入kdb.只是此刻我想,kernel崩溃了,可以进入kdb,看代码的我崩溃了,找谁去?再然后是register_cpu_notifier,这又是注册啥呢?暂时不得而知.接下来,kdbjmpbuf,很明显,这是一个setjmp buffer,用于异常处理.setjmp和longjmp通常组合起来用,前者用于保存程序的运行时的堆栈环境,后者则用来恢复先前保存的程序堆栈环境.这二者一起使用就能提供传说中那种在程序中实现非本地跳转的机制(non-local goto).关于setjmp和longjmp,网上相关的文章那是比阿娇的艳照还要多,这里就不多说了.(当然,阿娇的照片之所以少,主要是警察叔叔有功!)与kdbjmpbuf相对应的setjmp函数我们以后会看到,叫做kdba_setjmp(),与之相对应的longjmp函数则叫做kdba_longjmp.简而言之,我们会先调用kdba_setjmp()来初始化kdbjmpbuf,或者说将CPU中大部分影响到程序执行的寄存器存入kdbjmpbuf,而日后等我们使用kdba_longjmp()函数之后,能够使程序再次跳转会kdba_setjmp()的位置.需要多说一句,从这里的申请内存时使用的NR_CPUS我们知道,这个buffer实际上是为每个CPU都准备了一个.最后,kdb_initial_cpu设置为-1.kdb_wait_for_cpus_secs也赋了一个值,如果你是单cpu那么这个变量就被设置为10.你可以用kdb察看一下.比如下面我的机器里看到的那样:kdb> md kdb_wait_for_cpus_secs0xffffffff8062db18 000000000000000a 0000000000000000 ................0xffffffff8062db28 0000000000000000 0000000000000000 ................0xffffffff8062db38-0xffffffff8062db87 zero suppressed0xffffffff8062db88 0000000000000000 0000000000000000 ................0a当然就是10.这样,kdb的初始化就算是完成了.Linux中有些模块,你看明白它怎么初始化的你基本上就能明白它是怎么工作了,比如usb-storage,以及usb hub driver,但有些模块就没有这么简单了,就比如uhci/ehci,就比如kdb.初始化完了之后故事才刚刚拉开帷幕,如果拿近期百家讲坛热播的纪连海老师讲的李连英的故事对比,那么现在也就相当于李连英公公刚刚进宫,刚刚开始他那伟大的太监生涯.像usb-storage那样的模块,你可以很清楚它的结构,从哪里开始到哪里结束,整个就是一条直线.而kdb就不一样了,它初始化完成了之后,就将准备应对多种情况了,比如你进入kdb,这就有多种情形,你可以直接调用相关的宏进入kdb,也可以设置断点来进入kdb,你可以按pause键进入kdb,也可以在serial console上按ctrl-a进入kdb,还可能是系统崩溃了自动进入kdb.总而言之有诸多的可能,所以就要有相应的代码来应付.下面我们首先就先来看一下,从串行终端上按了ctrl-a之后,为什么就可以进入kdb.很明显,这里牵涉到了serial console的驱动,更准确地说其实是Intel 8250串口芯片驱动.虽然串口芯片很多,但是Intel 8250无疑是最有名的,大多数服务器上的串口都是8250芯片.kdb-v4.4-2.6.22-common-1这个patch中说了,以下四个文件是作了修改的.17 drivers/serial/8250.c | 5318 drivers/serial/8250_early.c | 3419 drivers/serial/sn_console.c | 7325 include/linux/console.h | 5很长一段时间我一直困惑,计算机怎么知道我按了”control-a”呢,后来才明白,键盘上的control-a实际上对应的是ASCII码中的001.(control-b对应002,control-c对应003,…另外,control-@对应000)所以从键盘驱动来说,它就把这个组合键当作一个字符来处理.而kdb的patch在drivers/serial/8250.c中加了这么一段:3295 Index: linux/drivers/serial/8250.c3296 =================================================================== 3297 --- linux.orig/drivers/serial/8250.c3298 +++ linux/drivers/serial/8250.c3299 @@ -45,6 +45,19 @@3300 #include <asm/irq.h>33013302 #include "8250.h"3303 +#include <linux/kdb.h>3304 +#ifdef CONFIG_KDB3305 +/*3306 + * kdb_serial_line records the serial line number of the first serial console.3307 + * NOTE: The kernel ignores characters on the serial line unless a user space3308 + * program has opened the line first. To enter kdb before user space has opened3309 + * the serial line, you can use the 'kdb=early' flag to lilo and set the3310 + * appropriate breakpoints.3311 + */3312 +3313 +static int kdb_serial_line = -1;3314 +static const char *kdb_serial_ptr = kdb_serial_str;3315 +#endif /* CONFIG_KDB */33163317 /*3318 * Configuration:3319 @@ -1287,6 +1300,20 @@ receive_chars(struct uart_8250_port *up,33203321 do {3322 ch = serial_inp(up, UART_RX);3323 +#ifdef CONFIG_KDB3324 + if ((up->port.line == kdb_serial_line) && kdb_on == 1) {3325 + if (ch == *kdb_serial_ptr) {3326 + if (!(*++kdb_serial_ptr)) {3327 + atomic_inc(&kdb_8250);3328 + kdb(KDB_REASON_KEYBOARD, 0, get_irq_regs());3329 + atomic_dec(&kdb_8250);3330 + kdb_serial_ptr = kdb_serial_str;3331 + break;3332 + }3333 + } else3334 + kdb_serial_ptr = kdb_serial_str;3335 + }3336 +#endif /* CONFIG_KDB */3337 flag = TTY_NORMAL;3338 up->port.icount.rx++;3339这里的kdb_serial_str其实就是control-a,或者说用ascii码的形式表示为”/001”.这里的receive_char很明显,就是串行终端接收字符时调用的函数.ch就是接收到的字符,如果它是control-a,那么3328添加的代码就会执行,换言之,kdb()函数会被调用.不过这里我们需要注意的是,当我还是青春期的时候,当我还在看琼瑶剧的时候,当我还迷恋快乐大本营的时候,人们要从串行终端进入kdb得按control-a键,但后来人们发现control-a进入不了kdb了,要进入kdb得按另外的键,这就是escape键后接KDB.关于这一点,原因是kdb_serial_str这个字符串经过了修改,曾几何时,它是被定义为/001,但现在你会发现,这个字符串被定义为”/eKDB”,”/e”实际上对应你敲击的键盘就是escape键.关于这个字符串的定义,我们可以从patch里面找到:8639 +/*8640 + * kdb_serial_str is the sequence that the user must enter on a serial8641 + * console to invoke kdb. It can be a single character such as "/001"8642 + * (control-A) or multiple characters such as "/eKDB". NOTE: All except the8643 + * last character are passed through to the application reading from the serial8644 + * console.8645 + *8646 + * I tried to make the sequence a CONFIG_ option but most of CML1 cannot cope8647 + * with '/' in strings. CML2 would have been able to do it but we lost CML2.8648 + * KAO.8649 + */8650 +const char kdb_serial_str[] = "/eKDB";8651 +EXPORT_SYMBOL(kdb_serial_str);所以结合上面的代码来看,kdb_serial_str表示一个const的字符串,而kdb_serial_ptr则是一个char型指针,指针开始指向kdb_serial_str,然后不停的游荡,每次串行终端上有输入,换言之,ch有值,就拿它和kdb_serial_ptr所指向的字符相比较,如果相同就令kdb_serial_ptr指向下一个字符,然后接着如果你继续输入,就继续比较,直到比较完了以后发现,你输入的恰恰就是<escape>KDB,那么调用kdb(),从而进入kdb.下面是效果图:(在串行终端上K和B都没有回显出来,只有D回显了.)[root@localhost ~]# DEntering kdb (current=0xffffffff805563a0, pid 0) due to Keyboard Entrykdb>不过像我这种习惯了按control-a进kdb的人,一般会把这里/eKDB手工改为/001.知道了serial console这边是如何进入kdb的,我们再来看本地键盘,在这里只要你按Pause键就可以进入kdb,这又是为什么呢?看人家的patch改了什么:3182 Index: linux/drivers/char/keyboard.c3183 =================================================================== 3184 --- linux.orig/drivers/char/keyboard.c3185 +++ linux/drivers/char/keyboard.c3186 @@ -40,6 +40,9 @@3187 #include <linux/sysrq.h>3188 #include <linux/input.h>3189 #include <linux/reboot.h>3190 +#ifdef CONFIG_KDB3191 +#include <linux/kdb.h>3192 +#endif /* CONFIG_KDB */31933194 extern void ctrl_alt_del(void);31953196 @@ -1138,6 +1141,13 @@ static void kbd_keycode(unsigned int key3197 if (keycode < BTN_MISC && printk_ratelimit())3198 printk(KERN_WARNING "keyboard.c: can't emulate rawmode for keycode %d/n", keycode);31993200 +#ifdef CONFIG_KDB3201 + if (down && !rep && keycode == KEY_PAUSE && kdb_on == 1) {3202 + kdb(KDB_REASON_KEYBOARD, 0, get_irq_regs());3203 + return;3204 + }3205 +#endif /* CONFIG_KDB */3206 +3207 #ifdef CONFIG_MAGIC_SYSRQ /* Handle the SysRq Hack */3208 if (keycode == KEY_SYSRQ && (sysrq_down || (down == 1 && sysrq_alt))) {3209 if (!sysrq_down) {很显然,就是修改drivers/char/keyboard.c,这就是键盘驱动,我们看到会比较keycode与KEY_PAUSE,如果相同,就说明你输入的是pause键,于是3202行这里我们看到kdb()再一次被调用.这样我们就明白了为什么从串行终端按control-a以及从本地键盘按pause键会触发kdb了.但这些方式都太直接了,而且是你主动要进kdb,颇有一种纸上谈兵的味道.须知有的时候,进入kdb并不是你主观上期望的,往往是系统崩溃的时候自动进入的,这又是怎么回事儿呢?来看一个关键的函数,来自kernel/panic.c:60 NORET_TYPE void panic(const char * fmt, ...)61 {62 long i;63 static char buf[1024];64 va_list args;65 #if defined(CONFIG_S390)66 unsigned long caller = (unsigned long) __builtin_return_address(0);67 #endif6869 /*70 * It's possible to come here directly from a panic-assertion and not71 * have preempt disabled. Some functions called from here want72 * preempt to be disabled. No point enabling it later though...73 */74 preempt_disable();7576 bust_spinlocks(1);77 va_start(args, fmt);78 vsnprintf(buf, sizeof(buf), fmt, args);79 va_end(args);80 printk(KERN_EMERG "Kernel panic - not syncing: %s/n",buf);81 bust_spinlocks(0);8283 /*84 * If we have crashed and we have a crash kernel loaded let it handle85 * everything else.86 * Do we want to call this before we try to display a message?87 */88 crash_kexec(NULL);8990 #ifdef CONFIG_SMP91 /*92 * Note smp_send_stop is the usual smp shutdown function, which93 * unfortunately means it may not be hardened to work in a panic94 * situation.95 */96 smp_send_stop();97 #endif9899 atomic_notifier_call_chain(&panic_notifier_list, 0, buf);100101 if (!panic_blink)102 panic_blink = no_blink;103104 if (panic_timeout > 0) {105 /*106 * Delay timeout seconds before rebooting the machine.107 * We can't use the "normal" timers since we just panicked..108 */109 printk(KERN_EMERG "Rebooting in %d seconds..",panic_timeout);110 for (i = 0; i < panic_timeout*1000; ) {111 touch_nmi_watchdog();112 i += panic_blink(i);113 mdelay(1);114 i++;115 }116 /* This will not be a clean reboot, with everything117 * shutting down. But if there is a chance of118 * rebooting the system it will be rebooted.119 */120 emergency_restart();121 }122 #ifdef __sparc__。

如何在Linux终端中调试程序

如何在Linux终端中调试程序在Linux系统中,终端是开发者和系统管理员经常使用的重要工具。

通过终端,我们可以执行各种命令和操作,包括程序的编译、运行和调试。

本文将介绍在Linux终端中如何进行程序调试的方法和技巧。

一、安装调试工具要在Linux终端中进行程序调试,首先需要安装相应的调试工具。

常用的调试工具包括GDB (GNU调试器)和LLDB (LLVM调试器)。

这两个工具都是开源的,可以通过包管理器来安装。

1. 使用GDB进行程序调试GDB是Linux中最常用的调试工具之一。

下面是GDB的安装方法:```$ sudo apt-get install gdb```安装完成后,可以通过以下命令来验证安装是否成功:```$ gdb --version```2. 使用LLDB进行程序调试LLDB是一个高级的调试工具,它可以用于多种编程语言,包括C、C++和Objective-C。

下面是LLDB的安装方法:```$ sudo apt-get install lldb```安装完成后,可以通过以下命令来验证安装是否成功:```$ lldb --version```二、编译程序时的调试选项在Linux终端中调试程序时,为了方便跟踪问题和定位错误,可以在编译程序时添加调试选项。

常用的调试选项包括-g(生成调试信息)、-Wall(显示警告信息)和-O0(禁用优化)。

例如,使用gcc编译C程序时可以使用以下命令:```$ gcc -g -Wall -O0 program.c -o program```三、使用GDB进行程序调试1. 启动GDB调试器通过以下命令启动GDB调试器,并加载需要调试的程序:```$ gdb program```2. 设置断点在GDB中,可以使用break命令设置断点,以便在程序执行到指定位置时暂停。

例如,要在函数的第10行设置断点,可以使用以下命令:```(gdb) break 10```3. 执行程序使用run命令执行程序,并在断点处停止:```(gdb) run```4. 调试程序一旦程序在断点处停止,可以使用以下命令进行调试:- 继续执行:使用continue命令继续执行程序。

Linux2.6下内核调试技术的改进与研究

安 装 自己的新 内核 . 是 为 了在 内核 代 码 中加 入 以 这

收 稿 日期: 0 5 0 — 9 20— 80 基 金 项 目: 安 部 金 盾 工 程 资 助 项 目 (1 A 2W0 3 公 JG B 3 1 )

Ab ta t Ac o dn h iu d l c a im n e ied e ’ lme t. hsp p ra ay e e k re e sr c : cr igt te Ln xmo ue me h ns a dd vc dv rsee ns ti a e lBst e l - o n h n d b gp be i ed vc r e ’ e eo me tpo e s n d rsac e e k r e e u c n lg o gd , a - u r lm n t e ied v rsd v lp n rc s,a ee rh st en l b gt h oo yt mu lyme o h i h d e h n w i ,rp ssa mp o e ou o b u mo alc t nma a e n d ac s ntek r e. hl p o oe i rv dslt n a o t e n i me w l ai , n g me ta ce si e 1 o o n h n Ke r s Ln x26 De u e h oo y K o d ywo d : iu ., b g tc n lg , ig

YANG o Ma ,DAIZib n - i

( stt o lc o i T cn lg,h L fr ai n ier g nvri , hnzo 5 0 4C ia I tue f et nc eh o y teP AI om t nE g ei i sy Z e ghu4 0 0 hn ) ni E r o n o n nU e t

内核卡死调试方法-概述说明以及解释

内核卡死调试方法-概述说明以及解释1.引言1.1 概述内核卡死是指操作系统的内核无法继续执行下去,在特定的情景下,系统停止响应并无法正常运行。

这可能会导致系统崩溃、程序无法执行或者无法正常操作。

内核卡死调试方法是帮助我们解决这类问题的一种重要工具。

在本文中,我们将讨论内核卡死调试的方法和技巧,帮助读者更好地定位和解决内核卡死的问题。

首先,我们将介绍内核卡死的原因,包括硬件故障、软件错误和不兼容性等。

然后,我们将探讨内核卡死的常见表现,例如系统停止响应、屏幕冻结和错误信息等。

接着,我们将强调内核卡死调试的重要性。

内核卡死不仅会影响系统的稳定性和性能,还可能导致数据丢失和未完成的任务。

因此,在及时发现和解决内核卡死问题的同时,可以提高系统的可靠性和用户的体验。

最后,我们将总结内核卡死调试的方法和技巧。

这些方法包括使用系统日志和调试工具来分析和追踪系统状态,以及查找和修复可能的错误。

我们还将介绍一些常用的内核卡死调试工具和技术,如调试模式和堆栈跟踪。

通过本文的阅读,读者将能够更好地理解内核卡死调试的重要性和方法,使其能够快速解决内核卡死的问题,并提高系统的稳定性和可靠性。

1.2 文章结构文章结构是指对文章主要内容进行整体的组织和安排,以便读者能够清晰地了解文章的层次结构和脉络。

在讲述内核卡死调试方法的长文中,文章结构应该包括以下几个主要部分:1. 引言:在引言部分,我们将对内核卡死调试方法的重要性和必要性进行概述。

解释为什么需要调试内核卡死问题,以及通过本文能够掌握哪些相关的调试方法。

2. 内核卡死的原因:该部分将详细介绍导致内核卡死的各种原因,如硬件故障、软件错误、驱动冲突等。

通过对这些原因的分析,读者能够更好地理解内核卡死的根本问题。

3. 内核卡死的常见表现:在这一部分,我们将列举内核卡死的一些常见表现,如系统崩溃、黑屏、任务无响应等。

通过对这些表现的描述,读者能够判断出系统是否卡死,并能更好地定位具体问题。

使用 ftrace 调试 Linux 内核,第 2 部分

使用ftrace 调试Linux 内核,第 2 部分ftrace 操作概述使用ftrace 提供的跟踪器来调试或者分析内核时需要如下操作:切换到目录/sys/kernel/debug/tracing/ 下查看available_tracers 文件,获取当前内核支持的跟踪器列表关闭ftrace 跟踪,即将0 写入文件tracing_enabled激活ftrace_enabled ,否则function 跟踪器的行为类似于nop;另外,激活该选项还可以让一些跟踪器比如irqsoff 获取更丰富的信息。

建议使用ftrace 时将其激活。

要激活ftrace_enabled ,可以通过proc 文件系统接口来设置:echo 1 > /proc/sys/kernel/ftrace_enabled将所选择的跟踪器的名字写入文件current_tracer将要跟踪的函数写入文件set_ftrace_filter ,将不希望跟踪的函数写入文件set_ftrace_notrace。

通常直接操作文件set_ftrace_filter 就可以了激活ftrace 跟踪,即将 1 写入文件tracing_enabled。

还要确保文件tracing_on 的值也为1,该文件可以控制跟踪的暂停如果是对应用程序进行分析的话,启动应用程序的执行,ftrace 会跟踪应用程序运行期间内核的运作情况通过将0 写入文件tracing_on 来暂停跟踪信息的记录,此时跟踪器还在跟踪内核的运行,只是不再向文件trace 中写入跟踪信息;或者将0 写入文件tracing_enabled 来关闭跟踪查看文件trace 获取跟踪信息,对内核的运行进行分析调试接下来将对跟踪器的使用以及跟踪信息的格式通过实例加以讲解。

回页首fucntion 跟踪器function 跟踪器可以跟踪内核函数的调用情况,可用于调试或者分析bug ,还可用于了解和观察Linux 内核的执行过程。

linux kernel中的技巧

linux kernel中的技巧

Linux内核是一个非常强大且灵活的操作系统内核,它提供了许多技巧和功能,以帮助用户更好地管理和优化系统。

以下是一些在Linux内核中使用的技巧:

1. 内核参数调整,Linux内核允许用户通过/sys和/proc文件系统来动态地调整内核参数。

例如,可以通过修改

/proc/sys/kernel/中的参数来调整内核的行为,如调整内存管理、网络配置等。

2. 模块加载和卸载,Linux内核支持模块化的设计,允许用户在运行时加载和卸载内核模块。

这使得用户可以根据需要动态地扩展内核功能,而无需重新编译整个内核。

3. 调试和性能分析工具,Linux内核提供了丰富的调试和性能分析工具,如strace、perf、gdb等,可以帮助用户定位和解决系统性能问题。

4. 内核优化,Linux内核的源代码是开放的,用户可以根据自己的需求对内核进行定制和优化,以提高系统的性能和稳定性。

5. 内核模块编程,用户可以编写自己的内核模块,以实现特定的功能或扩展内核的功能。

内核模块编程需要对内核的理解和熟练掌握C语言。

6. 内核版本管理,随着Linux内核的不断更新和演进,用户可以选择合适的内核版本来满足自己的需求,例如选择稳定版本或者最新版本。

总之,Linux内核提供了丰富的技巧和功能,用户可以根据自己的需求和水平来灵活地使用和定制内核,以获得更好的系统性能和稳定性。

希望以上信息能够帮助你更好地了解Linux内核中的技巧。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

操作系统最大的优势在于其源码的开放性,人们Linux 可以根据应用的需要对其内核进行必要的裁剪或修改,但是由于操作系统内核是整个计算机软件系统的基础,其开发和调试方法与普通用户程序有很大的不同。

普通用户程序一般通过调试程序就可以完成调试,但是却不能直接利用GDB 来调试内核,因为的正常运行是以内核GDB Linux GDB Linux 为基础的。

为了有效地调试内核,人们采用了很多方Linux 法,下面介绍几种常用的内核调试方法。

Linux 常用的内核调试方法1 利用打印信息调试1.1 最一般的调试技术是监视,就是在应用程序内部适当的地方加上调用。

调试内核代码的时候,可以用完printf printk 成这个任务,这样就可以对内核中的变量进行监视,进而推断错误所在。

利用文件系统调试1.2 /proc 中的文件系统与任何设备都没有关系,Linux /proc /proc中的文件都是在被读取时由核心创建的。

这些文件都是普通的文本文件,它们基本上可被普通人理解,也可被工具程序理解。

例如,对于大多数的实现而言,都是通过读Linux ps 取文件系统获得进程表信息的。

利用文件系统可/proc /proc 以查询到很多有用的内核信息。

通过监视工具调试1.3 通过监视一个用户程序的运行情况,了解用户程序与内核的交互过程也可以为我们提供很多有用的调试信息。

命令就是一个功能非常强大的系统监视工具,它可以strace 监视用户程序所进行的所有系统调用。

不仅可以显示调用,而且还能显示调用的参数,以符号方式显示返回值。

当系统调用失败时,错误的符号值如,和对应的字串(ENOMEM)同时显示。

还有许多命令行选项;最(Out of Memory)strace 常用的是,它用来显示调用发生的时间,显示调用所花-t -T 费的时间,以及将输出重定向到一个文件中。

默认情况-o 下,将所有跟踪信息打印到上。

strace stderr 从内核接收信息,这意味着一个程序无论是否按strace 调试方式编译用的选项或是被去掉了符号信息都可以(gcc -g )被跟踪。

与调试器可以连接到一个运行进程并控制它类似,利用还可以跟踪一个已经运行的进程。

strace 跟踪信息通常用来生成错误报告提供给应用开发人员,但是对内核编程人员来说也一样非常有用。

我们可以看到系统调用是如何执行内核代码的,允许检查每一次调用strace 输入输出的一致性。

利用消息调试1.4 Oops 大部分错误都是指针引用或使用其他不正确的指NULL 针数值。

这些错误通常会导致一个消息。

Oops 由于处理器使用的地址都是“虚”地址,而且通过一个复杂的称为页表的结构映射为物理地址。

当引用一个非法指针时,页面映射机制就不能将“虚”地址映射到物理地址,因此处理器向操作系统发出一个“页面失效”。

如果地址确实是非法的,内核就无法从失效地址上“换页”;如果此时处理器工作在超级用户态,系统就会产生一个“”消Oops 息。

显示故障时的处理器状态,模块寄存器内Oops CPU 容,页描述符表的位置,以及其他较为难以理解的信息。

利用工具可以将这些十六进制数据解析为内核符ksymoops 号,然后再进一步判断错误的所在。

利用远程调试内核2 KGDB linux 介绍2.1 KGDB 上述几种内核调试方法的优点在于简单方便,只要有环境就可以使用,不需要太复杂的设置,但是它们都Linux 只能对内核进行监控,查询内核的状态,并且获得的信息很有限,做不到真正意义上的“调试”,例如用户无法动态地修改系统的各种变量,或者在内核中进行断点设定、单步执行等操作。

内核调试技术Linux 张磊,王学慧国防科技大学计算机学院,长沙;国防科技大学机电工程与自动化学院,长沙(1. 410073 2.410073)摘要: 开发应用时经常需要对内核进行裁剪或修改,由于操作系统内核的特殊性,不能用调试普通用户程序的方法调试内核。

Linux Linux 该文首先介绍了常用的内核调试方法,分析了其优缺点,然后详细讲解了一种利用的远程内核调试技术。

Linux KGDB Linux 关键词:;;内核;调试Linux KGDB Linux Kernel Debugging TechniqueZHANG Lei 1,WANG Xuehui 2;(1. Department of Computer Science, National University of Defence Technology, Changsha 4100732.Department of Electromechanical Engineering and Automation, National University of Defence Technology, Changsha 410073)【】Abstract It is necessary to cut or modify the Linux kernel in the course of Linux application development, because of the particularity of the operating system kernel, it is unpossible to debug the kernel just like debugging a normal user application. This paper first introduces the Linux kernel debugging methods in common use, analyzes their respective advantages and disadvantages, then explains a remote Linux kernel debugging method using KGDB in detail.【】Key words ;;;Linux KGDB Kernel Debug第卷 第期2910№Vol.29 10计 算 机 工 程Computer Engineering年月20036 June 2003・软件技术与数据库・中图分类号: TP311.52文章编号:———10003428(2003)10 008103文献标识码:A就是为了解决这一问题而出现的,它通过对KGDB内核进行部分修改,利用两台主机完成对内核的调Linux试。

使用调试内核与调试普通的应用程序非常KGDB Linux相似,用户可以在源代码的任意一行设置断点,也可以单步执行,并且可以实时地观察或修改内核中的各种变量。

其工作示意图见图。

1图调试内核示意图1 KGDB Linux利用进行内核调试需要两台机器:一台开发机和KGDB一台测试机,两台机器通过一条串口线连接在一起。

被调试的内核运行在测试机上,调试器运行在开发机上可以是基(于命令行的,也可以是的图形前端程序,如GDB GDB DDD 等。

开发机上运行的通过串口与被调试的内核通信,)GDB控制内核的运行。

并不是一个独立运行的程序,它本质上是一个内KGDB核补丁,通过对内核的一部分代码进行修改来支持远程调试,它主要由个部分构成:3是的核心,它用来处理开发机上的(1)gdb stub: gdb stub KGDB发出的调试命令,并且完全控制着测试机上内核的运行。

GDB异常处理:对内核的异常处理进行了修改,使(2)KGDB Linux得它能在系统出现不希望的错误或异常时获得系统的控制权,这样就可以调试内核中各种无法预料的错误。

串口通信程序:利用内核中的串口驱动程序与(3)KGDB Linux开发机进行通信,串口通信程序主要完成与串口驱动程序gdb stub的接口。

必须与一起使用才能构成完整的调试环境。

KGDB GDB由于的正常运行需要内核的支持,一旦内核进入GDB Linux断点暂时停止运行时就会影响的运行,因此不能GDB GDB与运行在同一台机器上,通过其远程调试接口能KGDB GDB够与进行交互控制内核的执行。

KGDB可以在上免费下载,注意下载的KGDB 版本号应与被调试的内核版本号一致。

内核调试环境的构建2.2 KGDB软硬件需求(1)利用进行内核调试前首先需要构建软硬件环境,KGDB硬件方面需要两台主机,一条接口的串口交叉线,PC DB9交叉线的内部连接如下:Connector 1 pins Connector 2 pins2 (TxD)3 (RxD)3 (RxD) 2 (TxD)7 (GND)7 (GND)开发机的软件系统应该是完整的开发环境,包括Linux操作系统、各种编程开发工具、调试器、源代码Linux Linux树等等。

我们以发行版为例进行介绍。

首先Redhat Linux7.2在开发机上安装操作系统,磁盘空间允许的话Redhat Linux最好选择否则至少应安装环install everything,X Windows 境、编译器、调试器、开发工具、内核源gcc gdb make Linux代码、库等。

glib测试机主要用来运行被调试的内核,因此不需要太多其它的开发软件,选择必要的组件进行最小安装,使得它能够启动并运行控制台命令即可。

测试机可以是一台完整的机器,开发人员分别在开发机和测试机协调运行各种调试命令,控制两台机器的运行;也可以是一台无盘工作站,测试机通过网络从开发机上远程启动,然后开发机利用远程登录命令为测试机在本地创建一个控制台窗口,对两台机器的控制全部转移到一台机器上运行。

相比之下,后者更适合于内核的调试,不仅是因为对两台机器的控制更为方便,而且当系统调试过程中死机或挂起后,测试机重新启动时无须检测硬盘,能够节省大量的时间。

此外,无盘工作站对硬件性能要求也较低,一台、的机器就能够很P133 CPU64MB RAM好地运行。

编译被调试内核(2)假定要调试的内核源代码在开发机上,首先要将Linux补丁应用到被调试的内核源代码中,转到内核KGDB Linux源代码所在目录,运行如下命令:$make clean$patch -p1 < ~/linux-2.4.6-kgdb.patch上述命令运行成功后,此时的内核源代码已经包含了调试功能,然后运行:KGDB$make xconfig在对话框中选择kernel hacking remote (serial) kernel,打开内核的调试功能。

debugging with gdb KGDB再按照正常的内核编译过程运行如下命令:$make dep$make bzImage内核编译成功后,生成了两个内核文件:一个是;一个是。

是在测试机上运行的被bzImage vmlinux bzImage调试内核,将其拷贝到测试机的目录,假定名字为/boot,修改测试机的文件,并添加如下vmlinuz-kgdb/etc/lilo.conf的代码:image=/boot/vmlinuz-kgdblabel=linux-kgdbread-only根据根目录所在的分区适当进行修改 root=/dev/hda3 (Linux) append="gdb gdbttyS=1 gdbbaud=115200"最后的一行是传递给的参数,代表所用lilo kgdb gdbttyS的串口编号,代表串口通信的波特率,可以根据需gdbbaud要进行修改。