环上基于属性的全同态加密体制设计

具有循环安全性的同态加密方案设计

环 安 全 性的 同态 加 密 方案 ,就 是在 现有 同态 加密 的 基础 之 上 ,针 云 计算 和 互 联 网行 业 虽然 迫切 的 想 要具 有循 环 安 全 性 的 同态 加

对 其 漏洞 进行 补充 之 后的 构 造出 来的 一 类重 线性 化 设计 过 程 。 密 方案 设 计很 多不 根 据 自身 的 情况 加 以改进 就 应 用于 实 际 当中,

随 着 社 会科 技 的不 断发 展 ,各 种 精密 的 仪 器 都 在 不 断 的 开

而 全 同态 加 密 算 法 能够 很 好 的解 决 上 述 问题 ,是 具 有循 环 发 和 研 究 过 程 当 中。具 有循 环 安 全 性 的 同 态 加 密 方案 设 计 同样

安 全 性 的 同态 加 密 方 案 设 计 的 核心 部 位 。全 同态 加 密算 法颠 覆 也 在不 断 的 实 验 和 完 善 的 过 程 当中。科学 家们 都 在 尽 自己 最 大

要 求 逐 年提 高 。对 于加 密 文件 的 检 索和 处 理 ,安 全 隐 患 的排 查 , 效 果 ,具 有 很 好 的应 用价 值 。

计算机病毒 的清理 等等 ,已经成为了云计算和互联网继续解决

3具 有 循 环 安全 性 的 同态 加 密 方案 设 计 的1l誊量展 望

的问 题 。

2.2理 想格 全同态加 密算 法的实用I}生不 强 具 有 循 环 安 全 性 的 同态 加 密 方 案 设 计 中 ,理 想 化 的 全 同 态

ห้องสมุดไป่ตู้

出的 突 出作用 ,拥 有 着重 要 的应 用价 值 。本 文着 重研 究的 具 有 循 加 密算 法的 复 杂度 很 高 ,而 且 密文 数 据 的扩 张得 不 到 有效 解 决 。

一种NTRU格上基于身份全同态加密体制设计

一种NTRU格上基于身份全同态加密体制设计段然;顾纯祥;祝跃飞;郑永辉;陈莉【摘要】全同态加密可以用来解决云计算环境中的隐私保护问题,然而现有体制具有系统参数大、效率低的缺点.针对现有攻击技术,首先设计了一种高效的NTRU格上的基于身份公钥加密体制,无需借助额外的安全性假设,具有更高的安全性和更小的系统参数.之后,基于近似特征向量技术,构造了一种高效的全同态加密转化方式.通过将以上两种方法结合,给出了一种高效的基于身份全同态加密体制.和现有体制相比,除了不需要计算密钥、实现了真正意义上的基于身份特性以外,还减小了密钥、密文尺寸,提高了计算和传输效率.【期刊名称】《电子学报》【年(卷),期】2018(046)010【总页数】8页(P2410-2417)【关键词】全同态加密;基于身份加密;环上带错学习问题;NTRU格;近似特征向量【作者】段然;顾纯祥;祝跃飞;郑永辉;陈莉【作者单位】信息工程大学四院,河南郑州450002;数学工程与先进计算国家重点实验室,江苏无锡214125;信息工程大学四院,河南郑州450002;数学工程与先进计算国家重点实验室,江苏无锡214125;信息工程大学四院,河南郑州450002;信息工程大学四院,河南郑州450002;数学工程与先进计算国家重点实验室,江苏无锡214125;河南财经政法大学网络信息安全研究所,河南郑州450046【正文语种】中文【中图分类】TP309.71 引言全同态加密(FHE,Fully Homomorphic Encryption)是一种新型加密技术,除了满足一般公钥加密性质,还可以通过对密文进行运算操作,实现对相应明文的相应运算.该技术可以用于实现隐私保护,进行安全多方计算等.2009年,Gentry基于理想格上的困难问题给出了第一个全同态加密体制[1].在此以后,学术界又提出了基于不同代数结构的全同态体制[2~5],对相关领域的研究也在不断发展[6~13]. 目前,全同态体制存在的一个较大的问题是密钥尺寸较大,从而在密钥管理上的开销较大,影响体制的效率.通过引入基于身份加密(IBE,Identity-Based Encryption)的理念,用户公钥可以通过身份标识信息计算获得,可以有效解决这一问题.目前基于身份的全同态体制(IBFHE,Identity-Based Fully Homomorphic Encryption)的构造方式主要分为两类:第一类以光焱等人在2014年提出的体制[14,15](记作GZF体制)为代表,体制在密文运算中需要引入运算密钥防止密文尺寸不断增大.该密钥须使用用户私钥产生,并非真正意义上的IBFHE体制,且这类体制的运算密钥尺寸较大.第二类以Gentry等人在2013年利用近似特征向量技术提出的体制[16](记作GSW体制)为代表,体制的最大特点是无需运算密钥,但体制的密文尺寸较大.NTRU算法由Hoffstein等人提出[17],被认为具有与求解特定格上困难问题难度相当的安全性[18,19].2014年,Ducas等人提出了一种基于NTRU的IBE体制(记作DLP体制)[20],具有较小的密文尺寸和较高的计算效率.但为了保证安全性,体制在进行加解密过程中使用了密钥封装技术,从而使密文不具有同态性,无法构造FHE体制.本文首先提出了一个高效的NTRU格上的IBE体制,与DLP体制相比,密钥、密文尺寸减小了52.13%,且安全性更高.之后,基于近似特征向量技术,本文构造了一种将IBE体制转化为IBFHE体制的方法,与GSW体制中的转化方式相比,密文尺寸减小了83.28%.通过将两种思路结合,本文给出了基于NTRU格的IBFHE 体制.与现有体制相比,密钥、密文尺寸显著减小.在随机谕示模型下,基于环上带错学习问题(RLWE,Learning With Errors over Rings)和NTRU问题困难性,体制在选择明文和适应性选择身份攻击下具有不可区分性(IND-ID-CPA安全).2 预备知识2.1 符号定义本文符号统一如下:,,,q分别表示整数集,有理数集,实数集,整数模q剩余类环.对于n次多项式f(x),R表示多项式环[x]/f(x),R′表示多项式环[x]/f(x),Rq表示环q[x]/f(x).定义n维向量a的长度为其欧几里德范定义向量集S的长度表示从概率分布D中随机选取变量表示从集合A中随机均匀选取变量x.向量可表示为a=(a1,…,an);多项式b∈Rq可表示为b=(b1,…,bn),Rq上的多项式和上的向量可以通过系数对应的方式相互转化.矩阵C的第i行用ci表示,In表示n维单位矩阵.φ(·)表示欧拉函数.对于多项式b,c∈R,定义b*c=bcmod(xn+1).logn表示log2n.除了常用的计算复杂度符号以外,本文还定义了poly(·):如果存在常数c使得f(n)=O(nc),则f(n)可表示为poly(n).2.2 NTRU格NTRU格在密码学中具有广泛的应用,具有结构较为特殊和运算效率较高等特点. 定义1[21] 对于m维欧氏空间m,给定n个线性无关向量b1,b2,…,bn∈m,由这些向量作为格基生成的格Λ,记作L(b1,b2,…,bn)或L(B),定义为对于格基B,定义B*为B的格拉姆施密特正交化矩阵.这两个矩阵满足其中对于格L(B),将格Λ⊥(B)定义为Λ⊥(B)={e∈m|B·e=0modq}.定义2[22] 对于正整数n,q,令f,g,F,G∈R满足f*G-g*F=q.由f,g,F,G生成的NTRU格是指将如下矩阵的列向量作为格基生成的格其中M(·)是n×n维的反循环矩阵,如2.3 环上带错学习问题RLWE问题是一种格上困难问题,最早由Lyubashevsky等人于2010年提出.该问题的判定性问题记作DRLWE问题(Decisional-RLWE).对于正整数m,在中添加m次本原单位根ξm所得到的域扩张K=(ξm)称为m次分圆数域.令n=φ(m),当m为2的方幂时,n=m/2,此时K上的整数环[ξm]≅[x]/(xn+1).定义3[14] 对于正整数n,令Λ∈n为n维格.对于n上的任意向量c及任意实数σ>0,定义ρσ,c(Λ)=∑x∈Λρσ,c(x)将格Λ上以c为中心,参数为σ的离散高斯分布DΛ,σ,c (·)表示为∀当c=0时,该分布简写为DΛ,σ ,也可称作n上的错误分布,记作χ.下面给出与RLWE问题相关的定义.定义4[18] 对于正整数n,q=poly(n),“秘密值”s∈Rq,以及n上的误差分布χ,RLWE分布定义为在Rq×Rq上的满足(a,a·s+e)形式的概率分布As,χ,其中称为RLWE分布的一个实例.在给出l个实例的情况下求解s的问题称为l-RLWEq,n,χ问题.定义5[18] 对于正整数n,q=poly(n),以及n上的误差分布χ,DRLWE q,n,χ 问题的目标是区分如下两个分布.分布1:输出(a,b)←As,χ∈Rq×Rq.分布2:输出如果存在在给出l个实例的情况下以不可忽略的优势求解DRLWE q,n,χ 问题的多项式时间算法,那么称l-DRLWE q,n,χ 问题是简单的;否则认为问题是困难的.如果该问题是困难的,那么称l-DRLWE q,n,χ 假设成立.Lyubashevsky等人在文献[18,23]中给出了从理想格上近似最短向量问题(Approx SVP,Approximate Shortest Vector Problem)的最坏情况到DRLWE问题一般情况的量子归约.2.4 离散高斯采样函数Lyubashevsky等人于2015年提出了一种高效的从离散高斯分布上采样的算法[22].定理1[22] 存在可以进行如下运算的多项式时间算法CGS:输入格基B={b1,…,bn},中心c,以及高斯参数σ,输出从DΛ(B),σ,c 上采样的结果z.该算法的输出满足如下命题:命题1[24] 对于任意的ε<2-λ/(4n),如果那么CGS算法的输出与分布DΛ(B),σ,c 的统计距离不超过2-λ.3 高效的NTRU上基于身份的公钥加密体制设计本节通过对Ducas等人提出的IBE体制[20]中的加解密算法进行修改,提出了参数更小、效率更高的基于NTRU体制的IBE体制.3.1 体制设计我们首先给出DLP体制的参数生成和私钥提取算法.定义x′∈R′满足M(x′)=M(x)T.参数生成算法DLP.Keygen(n,q).输入多项式环的次数n和模数q,输出主公钥h和主私钥B,以及哈希函数算法过程如下:步骤1 计算步骤2 从分布Dn,ρf,σc中采样f,g←Dn,ρf,σc,如果则重新进行采样;步骤3 使用扩展欧几里德算法,计算rf,rg∈R,Rf,Rg∈使得rf·f=Rfmod(xn+1),rg·g=Rgmod(xn+1).如果GCD(Rf,Rg)≠1或GCD(Rf,q)≠1,则返回步骤2;步骤4 计算tf,tg∈使得tf·Rf+tg·Rg=1;步骤5 计算X=qtgrg,Y=-qtfrg,k=+0.5∈R,F=X-k*f,G=Y-k*g;步骤6 计算主公钥h=g*f-1modq,主私钥私钥提取算法DLP.Extract(B,id).输入主私钥B和用户身份id∈{0,1}*,输出用户私钥skid:首先检查输入id是否在存储列表中.如果存在,则返回与id对应的skid.否则,计算用户公钥t←H(id),调用CGS算法采样(s1,s2)←(t,0)-CGS(B,(t,0)),此时s1,s2满足s1+s2*h=t.将s2作为用户私钥和id存储在列表中,然后输出s2.Ducas等人指出[20],DLP.Extract(B,id)算法得到的(s1,s2)与的分布Dn,σ3是统计不可区分的.然后我们构造如下的IBE体制,记作NE体制.体制包含参数生成算法、私钥提取算法、加密算法和解密算法四个多项式时间算法.参数生成算法NE.Setup(n,q).输入多项式环的次数n和模数q,调用DLP.Keygen(n,q)算法输出主公钥h和主私钥B.私钥提取算法NE.Extract(B,id).输入主私钥B和用户身份id∈{0,1}*,调用DLP.Extract(B,id)算法得到用户私钥skid.加密算法NE.Enc(id,μ).算法输入用户身份id和明文μ∈R2,输出用户公钥t对μ加密的密文c:计算t←H(id).从{-1,0,1}n上均匀随机选取r,e1,从参数为σ的离散高斯分布χ上选取e2,从{0,1}n上均匀随机选取k,计算u=r*h+e1∈Rq,v=r*t+e2+⎣q/2」·k∈Rq.输出c=(u,v,μ⊕H′(k))∈Rq×Rq×R2.解密算法NE.Dec(skid,c):算法输入用户私钥skid和明文μ对应的密文c=(u,v,w),计算w′=v-u*skid,k=⎣2w′/q+0.5」,输出明文μ=w⊕H′(k).解密正确性:由于s1+s2*h=t,所以有v-u*s2=r*t+e2-(r*h+e1)*s2=⎣q/2」·k+(r*s1+e2-e1*s2)当w′的所有系数都在区间(-q/4,q/4)以内时,解密算法可以正确得到k,从而恢复明文.系统参数的具体取值将在3.3节进行分析.体制安全性:与DLP体制类似,体制的安全性有如下结论.命题2[18] 设系统参数n=poly(λ),q=poly(λ)为安全参数λ的多项式,如果NTRU问题是困难的,1-DRLWEq,n,χ1和1-DRLWEq,n,χ2假设成立,且H′为安全级别不低于λ比特的抗碰撞哈希函数,那么NE体制在随机谕示模型下是IND-ID-CPA安全的.3.2 高效的不使用密钥封装技术的基于身份公钥加密体制我们在本小节中对体制的密钥、密文结构和加解密流程进行修改,以得到可以通过GSW方式转化为IBFHE体制的IBE体制(记作NE2体制).与DLP体制通过类似方式修改得到的体制(记作DLP2体制)相比,体制的参数更小,效率更高.NE2体制包含参数生成、私钥提取、加密和解密四个多项式时间算法.参数生成算法NE2.Setup(n,q).输入维数n和模数q,调用DLP.Keygen(n,q)算法输出主公钥h和主私钥B.私钥提取算法NE2.Extract(B,id).输入主私钥B和用户身份id∈{0,1}*,调用DLP.Keygen(n,q)算法得到(s1,s2),用户私钥加密算法NE2.Enc(id,μ).算法输入用户身份id和要加密的明文信息μ∈R2,输出用户公钥t对μ加密的密文c:计算t←H(id).从参数为σ1的离散高斯分布χ1上选取r,e2,从参数为σ2的离散高斯分布χ2上选取e1,计算u=r*h+e1∈Rq,v=r*t+e2+⎣q/2」·μ∈Rq.输出解密算法NE2.Dec(skid,c).输入用户私钥skid和明文μ对应的密文c=(u,v),计算w=<skid,c>,输出明文μ=⎣2w/q+0.5」.解密正确性与NE体制相同.我们通过如下定理证明体制的IND-ID-CPA安全性.定理3 设系统参数n=poly(λ),q=poly(λ)为安全参数λ的多项式,如果NTRU问题是困难的,1-DRLWEq,n,χ1,1-DRLWEq,n,χ2,1-DRLWEq,n,χ3假设均成立,那么NE2体制在随机谕示模型下是IND-ID-CPA安全的.证明根据NTRU问题困难性,主公钥h与上的均匀分布不可区分.如果攻击者可以破坏体制的IND-CPA安全性,那么攻击者就可以区分(h,t,u,v)和上的均匀分布.从私钥提取算法和加密算法的过程可以看出,区分(h,t)和上的均匀分布、(h,u)和上的均匀分布、(t,v)和上的均匀分布分别等价于求解1-DRLWEq,n,χ3、1-DRLWEq,n,χ1、1-DRLWEq,n,χ2问题.因此如果1-DRLWEq,n,χ1,1-DRLWEq,n,χ2,1-DRLWEq,n,χ3假设均成立,那么NE2体制是IND-CPA安全的.又因为NE2体制的参数生成算法、私钥提取算法、以及用户公钥的生成方法均与DLP体制相同,因此可以用与该体制相同的方法证明NE2体制在随机谕示模型下的IND-ID-CPA安全性.3.3 参数选取和效率对比在本小节中,我们对NE、NE2体制的进行参数选取.命题2、定理3给出了体制IND-ID-CPA安全的结论,下面我们结合目前对格上密码体制和格上困难问题求解算法的研究进展[25~27],利用根式埃尔米特因子对体制的安全性进行刻画,确定体制的参数.与DLP体制相似,攻击本文体制的方法为攻击主公钥、用户私钥以及体制的IND-CPA安全性.除了对于NE2体制的IND-CPA安全性我们选用了效率更高的Lindner等人提出的解码攻击[28,29]外,其他攻击方法的分析与文献[20]中相同.对于解码攻击,令攻击的优势ε=2-32.安全参数是在使用基于“极限裁剪”技术的枚举算法[30]和“最近邻居搜索”技术的筛法[31]的BKZ2.0算法[32]和PBKZ算法[33]作为格基约减算法时的结果[34].令解密错误率不超过2-60.我们使用CPU为i7-4790(3.6GHz)、内存为16GB的台式计算机对基于NTL库和GMP库的算法的效率进行评估.这两个库可以对文中参数选取条件下的所有体制进行有效实现.我们用mpk,skid,ci,evk,enc,dec表示主公钥尺寸、用户私钥尺寸、密文尺寸、运算密钥尺寸、加密时间、解密时间.表1 IBE体制效率对比体制nlogqmpkskidciencdecλDLP5122311.5KB11.5KB23.5KB214μs173μs83NE25 6225.5KB5.5KB11.25KB98μs79μs91DLP210244141KB41KB82KB506μs412μs 107NE25124020KB20KB40KB237μs189μs111从表1可知,NE、NE2体制的密钥、密文尺寸、加解密时间比DLP、DLP2体制小52.13%~54.35%,安全性高4~8比特,因此在各方面均优于Ducas等人的体制.利用NE2体制,我们可以构造具有较小参数的IBFHE体制.下面给出利用Gentry等人的构造方式[16]对两种IBE体制进行转化所得的IBFHE体制进行参数对比(如表2所示).表2 基于不同IBE的IBFHE体制效率对比体制nlogqmpkskidciencdecDLP2409697388KB776KB147.02MB354ms132msNE 2204893186KB372KB67.57MB159ms61ms与基于DLP2的IBFHE体制相比,使用NE2体制优势明显.4 高效的基于近似特征向量技术的全同态加密转化方法设计Gentry等人于2013年提出了一种基于近似特征向量技术和LWE问题的IBFHE 体制[16],体制的最大特点是在同态运算中无需使用运算密钥,但密文尺寸较大.本节通过对后一体制作适当修改,提出的一种使得密文尺寸更小的将IBE体制转化为IBFHE体制的方法,记作NF体制.该体制还可以通过与NE2体制结合进一步优化系统参数、提高效率.4.1 体制设计首先,我们定义如下几个函数.对于上的向量a,b,p为2的方幂,l=「logq/logp⎣,N=kl.将向量a的分量ai 以p进制形式表示为其中ai,j∈p,函数pDecompt(a)的结果为N维向量定义函数pDecompt-1(a′)=(∑pj·a0,j,…,∑pj·ak-1,j).定义函数pFlatten(a′)=pDecompt(pDecompt-1(a′)).定义函数powersofp(b)=(b1,pb1,…,pl-1b1,…,bk,pbk,…,pl-1bk).NF体制的具体描述如下.参数生成算法NF.Setup(n,q,d).输入维数n、模数q和最大计算深度d,调用IBE体制的参数生成算法生成并输出主公钥mpk和主私钥msk.私钥提取算法NF.Extract(msk,id).输入主私钥msk和用户身份id,调用IBE体制的私钥提取算法生成并输出用户私钥skid.加密算法NF.Enc(id,μ).输入用户身份id和明文μ∈{0,1},通过如下操作输出密文C:调用IBE体制的加密算法得到N=2l个对0进行加密的密文,以这N个密文为列向量得到N×N的矩阵C′,输出密文C=pFlatten(μ·IN+pDecomp(C′)).解密算法NF.Dec(skid,C).输入用户私钥skid和明文μ对应的密文C,令sid=powerofp(skid),输出明文μ=⎣2〈cN-1,sid〉/q+0.5」.同态加法算法NF.Add(C1,C2).输入密文C1,C2,输出同态加法后的密文C=pFlatten(C1+C2).同态乘法算法NF.Mult(C1,C2).输入密文C1,C2,输出同态加法后的密文C=pFlatten(C1·C2).4.2 正确性和安全性分析对于体制的正确性和安全性,与原转化方法相似,我们用如下定理刻画.定理4 如果所基于的IBE体制满足如下三条性质,则NF体制是IND-CPA安全的IBFHE体制:(1)对于用户id,用户私钥skid和加密所得的密文cid是上的向量,且skid的第二项为1;(2)正确性:如果c是使用id对应的公钥对0加密所得的密文,令E = n·((N-1)·p/2 + 21+logqmod logp) + 1,那么|〈c,skid〉|·4p(E+1)d<q;(3)安全性:对0进行加密所得的密文与上的均匀分布是不可区分的.证明通过加解密流程,有C·skid=μ·pDecompt-1(skid)+C′·skid.如果满足性质2,那么在进行d次同态运算后,|C′·skid|的所有分量均被限制在q/4p以内,通过对倒数第二列解密即可保证体制解密的正确性.如果存在破坏NF体制CPA安全的攻击者,则表明该攻击者可以区分c和上的均匀分布.所以,如果所基于的IBE体制满足性质3,那么NF体制具有IND-CPA的安全性.下面我们对DLP2体制和NE2体制是否满足定理4.1中的三条性质进行检验.根据密钥生成算法,体制的私钥满足性质1.对于加密0所得的密文c,只要令性质2就可以得到满足.因为这两个体制是IND-ID-CPA安全的,因此满足性质3.所以本转化方式可以将以上两个IBE体制转化为IND-ID-CPA安全的IBFHE体制.4.3 效率对比本小节首先利用GSW和NF这两种转化方法将DLP2体制转化为IBFHE体制,并进行效率对比,结果如表3所示.表3 基于不同转化方法的IBFHE效率对比方法nlogqlogpmpkskidciencdecGSW4096971388KB776KB147.02MB354ms132 msNF409613113524KB1.02MB24.58MB49ms23ms可以看出,与GSW中基于RLWE的转化方法相比,NF的密钥尺寸增加了35.05%,密文尺寸减小了83.28%,加解密时间减少了82.40%~86.11%.这是由于两种转化方式的主公钥尺寸均为nlogq比特,用户私钥尺寸均为2nlogq比特,GSW转化方式的密文尺寸为4nlog2q比特,NF转化方式的密文尺寸为4nl2logp比特.由于体制的密钥尺寸较小、密文尺寸较大,且在应用中密钥只需生成、传输一次,而全同态加密需要多个密文参与,因此总体上可以较大的提升传输效率、减小存储空间.此外,Gentry等人提出[16],GSW转化方法可以通过将加密算法中的明文空间由μ∈{0,1}改为μ∈p而实现多比特加密,但会相应使得logq的值增大.与该方法相比,本文提出的转化方式可以在不增加系统参数的情况下实现多比特加密.这一改动会使得定理4.1中第二条性质里的E变为E = n·((N-1)·p/2 +21+logqmodlogp) + p,而在本文的参数选取条件下对logq的影响忽略不计.下面给出在加密13比特时两种转化方法的效率对比(如表4所示).可以看出,在加密13比特的条件下,与GSW转化方法相比,NF的密钥尺寸不变,密文尺寸减小了90.83%,加解密时间减少了90.33%~91.18%,优势更加明显.我们利用将NE体制与NF转化方式结合,得到NFE体制(如表5所示),并与现有的IBFHE体制进行效率对比,主要包括:①光焱等人提出的基于带错学习问题的GZF体制[15];②辛丹等人提出的基于RLWE问题的XGZ体制[35];③Gentry等人提出的基于带错学习问题的GSW体制[16];④通过MP环上陷门采样函数[36]将GSW体制转换为基于RLWE问题的体制;⑤康元基等人提出的基于任意分圆环技术和RLWE问题的KGZ体制[37];⑥通过DLP基于NTRU格的陷门采样函数[20]将GSW体制转化为基于RLWE问题和NTRU问题的体制.对于NFE体制,取logp=11.表4 多比特加密条件下不同转化方式的IBFHE效率对比方法nlogqlogpmpkskidciencdecGSW409613113524KB1.02MB268.14MB557ms2 41msNF409613113524KB1.02MB24.58MB49ms23ms根据表5可以看出,表中的前四种体制由于运算密钥尺寸或密文尺寸过大,因此效率远低于NFE体制.与后两种体制相比,NFE体制的主公钥、用户私钥、密文尺寸以及加解密时间减少均有不同程度减小,且安全性不低于这两种体制.因此,在保证安全性相当的前提下,NFE体制的系统参数更小、效率更高.表5 IBFHE体制效率对比体制nlogqmpkskidcievkencdecλ(1)21467548.25GB46.05MB23.02MB162.74EB--120(2)20488226.27MB26.43MB26.27MB28.30TB--104(3)16595817.25GB10.64MB113.31TB0--120(4)1024576.35MB6.40MB40.98GB0--61(5)1708621.01MB1.11MB757.63MB01.84s678ms120(6)409697388KB776 KB147.02MB0354ms132ms127NFE2048122244KB488KB12.38MB025ms12 ms1275 总结对全同态加密体制而言,在不降低安全性的条件下减小密钥密文尺寸、提高效率可以有效提升体制的实用性.本文首先设计了一种高效的NTRU格上的IBE体制,无需借助额外的安全性假设,密钥、密文尺寸和运算时间与现有体制相比显著减小,且安全性也有所提高.之后,本文提出了一种基于近似特征向量技术的将环上IBE 体制转化为IBFHE体制的方法,与现有转化方法相比,密钥尺寸略有增加,密文尺寸大幅减小.通过将两种方法结合,可以进一步减小密文尺寸,且无需运算密钥. 参考文献【相关文献】[1] Gentry C.Fully homomorphic encryption using ideal lattices[A].Proceedings of the 41st Annual ACM Symposium on Theory of Computing[C].New york:ACM,2009.169-178. [2] Brakerski Z,Vaikuntanathan V.Fully homomorphic encryption from ring-LWE and security for key dependent messages[A].Proceedings of the 31st Annual International Cryptology Conference[C].Berlin:Springer,2011.505-524.[3] Brakerski Z,Vaikuntanathan V.Efficient fully homomorphic encryption from (standard) LWE[J].SIAM Journal on Computing,2014,43(2):831-871.[4] Brakerski Z,Gentry C,Vaikuntanathan V.(Leveled) Fully homomorphic encryption without bootstrapping[J].ACM Transactions on Computation Theory,2011,18(3):169-178.[5] 汤殿华,祝世雄,王林,等.基于RLWE的全同态加密方案[J].通信学报,2014,35(1):173-182. TANG DH,ZHU SX,WANG L,et al.Fully homomorphic encryption scheme fromRLWE[J].Journal of Communications,2014,35(1):173-182.(in Chinese)[6] Zhang P,Yu JP,Wang T.A homomorphic aggregate signature scheme based onlattice[J].Chinese Journal of Electronics,2012,21(4):701-704.[7] Gentry C,Groth J,Ishai Y,et ing fully homomorphic hybrid encryption to minimize non-interative zero-knowledge proof[J].Journal of Cryptology,2015,28(4):820-843. [8] Ducas L,Micciancio D.FHEW:Bootstrapping homomorphic encryption in less than a second[A].Proceeding of the 34th Annual International Conference on the Theory and Applications of Cryptographic Techniques[C].Berlin:Springer,2015.617-640.[9] Gorbunov S,Vaikuntanathan V,Wichs D.Leveled fully homomorphic signatures from standard lattices[A].Proceedings of the 47th Annual ACM on Symposium on Theory of Computing[C].New york:ACM,2015.469-477.[10] Peikert C,Shiehian S.Multi-key FHE from LWE,revisited[A].Proceedings of the 13th IACR Theory of Cryptography Conference[C].Berlin:Springer,2016.217-238.[11] Benhamouda F,Lepoint T,Mathieu C,et al.Optimization of bootstrapping incircuits[A].Proceedings of the 28th Annual ACM-SIAM Symposium on Discrete Algorithms[C].New york:ACM,2017.2423-2433.[12] 陈振华,李顺东,王道顺,等.集合成员关系的安全多方计算及其应用[J].电子学报,2017,45(5):1109-1116.CHEN ZH,LI SD,WANG DS,et al.Secure multiparty computation of set membership and its applications[J].Acta Electronica Sinica,2017,45(5):1109-1116.(in Chinese)[13] Chen H,Hu YP,Lian ZZ.Properties of SV-style homomorphic encryption and their application[J].Chinese Journal of Electronics,2017,26(5):926-932.[14] Regev O.On lattices,learning with errors,random linear codes,andcryptography[J].Journal of the ACM,2009,56(6):34.[15] 光焱,祝跃飞,费金龙,等.利用容错学习问题构造基于身份的全同态加密体制[J].通信学报,2014,35(2):111-117.Guang Y,Zhu YF,Fei JL,et al.Identity-based fully homomorphic encryption from learning with error problem[J].Journal of Communications,2014,35(2):111-117.(in Chinese) [16] Gentry C,Sahai A,Waters B.Homomorphic encryption from learning witherrors:Conceptually-simpler,asymptotically-faster,attribute-based[A].Proceedings of the 33rd Annual International Cryptology Conference[C].Berlin:Springer,2013.75-92.[17] Hoffstein J,Pipher J,Silverman JH.NTRU:A ring-based public keycryptosystem[A].Proceeding of the 3rd International Algorithmic Number Theory Symposium[C].Berlin:Springer,1998.267-288.[18] Lyubashevsky V,Peikert C,Regev O.On ideal lattices and learning with errors over rings[J].Journal of the ACM,2013,60(6):43.[19] Stehlé D,Steinfeld R.Making NTRU as secure as worst-case problems over ideal lattices[A].Proceedings of the 30th Annual International Conference on the Theory and Applications of Cryptographic Techniques[C].Berlin:Springer,2011.27-47.[20] Ducas L,Lyubashevsky V,Prest T.Efficient identity-based encryption over NTRU lattices[A].Proceedings of the 20th Annual International Conference on the Theory and Application of Cryptology and Information Security[C].Berlin:Springer,2014.22-41. [21] Peikert C.A decade of lattice cryptography[J].Foundations and Trends in Theoretical Computer Science,2016,10(4):283-424.[22] Lyubashevsky V,Prest T.Quadratic time,linear space algorithms for gram-schmidt orthogonalization and gaussian sampling in structured lattices[A].Proceedings of the 34th Annual International Conference on the Theory and Applications of Cryptographic Techniques[C].Berlin:Springer,2015.789-815.[23] Lyubashevsky V,Peikert C,Regev O.A toolkit for ring-LWEcryptography[A].Proceedings of the 32nd Annual International Conference on the Theory and Applications of Cryptographic Techniques[C].Berlin:Springer,2013.35-54.[24] Ducas L,Nguyen PQ.Faster gaussian lattice sampling using lazy floating-point arithmetic[A].Proceedings of the 18th Annual International Conference on the Theory and Application of Cryptology and Information Security[C].Berlin:Springer,2012.415-432. [25] Kirchner P,Fouque PA.An improved BKW algorithm for LWE with applications to cryptography and lattices[A].Proceedings of the 35th Annual International Cryptology Conference[C].Berlin:Springer,2015.43-62.[26] Lepoint T,Naehrig M.A comparison of the homomorphic encryption schemes FV,and YASHE[A].Proceedings of the 7th International Conference on Cryptology inAfrica[C].Berlin:Springer,2014.318-335.[27] Gama N,Nguyen PQ.Predicting lattice reduction[A].Proceedings of the 27th Annual International Conference on the Theory and Applications of Cryptographic Techniques[C].Berlin:Springer,2008.31-51.[28] Micciancio D,Regev ttice-Based Cryptography[M].Berlin:Springer,2011.713-715.[29] Lindner R,Peikert C.Better key sizes (and attacks) for LWE-basedencryption[A].Proceedings of the 11th International Conference on Topics in Cryptology[C].Berlin:Springer,2011.319-339.[30] Gama N,Nguyen PQ,Regev ttice enumeration using extremepruning[A].Proceedings of the 29th Annual International Conference on the Theory and Applications of Cryptographic Techniques[C].Berlin:Springer,2010.257-278.[31] Becker A,Ducas L,Gama N,et al.New directions in nearest neighbor searching with applications to lattice sieving[A].Proceedings of the 27th Annual ACM-SIAM Symposium on Discrete Algorithms[C].New york:ACM,2016.10-24.[32] Chen Y,Nguyen PQ.BKZ 2.0:Better lattice security estimates[A].Proceeding of the 17th International Conference on the Theory and Application of Cryptology and Information Security[C].Berlin:Springer,2011.1-20.[33] Aono Y,Wang YT,Hayashi T,et al.Improved progressive BKZ algorithms and their precise cost estimation by sharp simulator[A].Proceedings of the 35th Annual International Conference on the Theory and Applications of Cryptographic Techniques[C].Berlin:Springer,2016.789-819.[34] Albrecht MR,Player R,Scott S.On the concrete hardness of learning witherrors[J].Journal of Mathematical Cryptology,2015,9(3):169-203.[35] 辛丹,顾纯祥,郑永辉,等.利用 RLWE 构造基于身份的全同态加密体制[J].电子学报,2016,44(12):2887-2893.XIN D,GU CX,ZHENG YH,et al.Identity-based fully homomorphic encryption from ring learning with errors problem[J].Acta Electronica Sinica,2016,44(12):2887-2893.(in Chinese) [36] Micciancio D,Peikert C.Trapdoors forlattices:Simpler,tighter,faster,smaller[A].Proceedings of the 31th Annual International Conference on the Theory and Applications of CryptographicTechniques[C].Berlin:Springer,2012.700-718.[37] 康元基,顾纯祥,郑永辉,等.利用特征向量构造基于身份的全同态加密体制[J].软件学报,2016,27(6):1487-1497.KANG YJ,GU CX,ZHENG YH,et al.Identity-based fully homomorphic encryption from eigenvector[J].Journal of Software,2016,27(6):1487-1497.(in Chinese)。

基于环上容错学习和GSW的层次型全同态加密方案

基于环上容错学习和GSW的层次型全同态加密方案作者:王曌丁勇王会勇来源:《计算机应用》2016年第04期摘要:针对目前全同态加密方案效率不高的问题,对GSW同态加密方案进行改进,提出基于环上容错学习和GSW的层次型全同态加密方案。

首先,构造基于环上容错学习困难问题的基本公钥加密方案,利用近似特征向量方法使其具有加法、乘法同态性,进一步为简化噪声增长过程的分析而引入随机化函数技术;其次,证明了基本加密方案的正确性、安全性,并详细分析了同态加法、同态乘法和同态与非门操作的正确性;最后,根据密文对应噪声项的增长情况及困难问题的安全性设置方案安全参数,并利用快速傅里叶变换降低多项式乘法运算的计算复杂度,构造出层次型(Leveled)全同态加密方案。

与GSW方案相比,新方案具有更小的公钥尺寸,且同态计算每个与非门的复杂度从((nL)2.37)降低到(nL2)。

关键词:全同态加密;环上容错学习;随机化函数;噪声增长;层次型全同态中图分类号:TP309.7 文献标志码:A0引言云存储与云计算平台的快速发展使用户可以外包存储、计算自身的数据,这样用户就能够节省投资费用,简化复杂的设置和管理任务。

然而,私密信息、有价值的商业数据泄露成为其发展的一大障碍。

全同态加密方案的提出为解决这个问题提供了一个途径。

但目前的全同态加密方案复杂度较高,并不实用,这就要求提出效率更高更加实用的全同态加密方案。

全同态加密可以使接收到加密数据的第三方服务器(即云端)在加密数据上进行任意计算,而所得结果进行解密恰为加密数据对应明文进行相应计算的结果。

2009年Gentry[1]提出了第一个基于理想格全同态的构想蓝图,在理论上实现了全同态;但构造复杂,效率很低。

2010年van Dijk等[2]在Gentry的构造框架下,利用压缩解密电路技术提出基于整数的全同态加密方案——DGHV(DjikGentryHaleviVaikuntanathan),公钥长度为(λ10),复杂度较高。

基于整数多项式环的多对一全同态加密算法

基于整数多项式环的多对一全同态加密算法王彩芬;赵冰;刘超;成玉丹;许钦百【摘要】针对传统公钥加密模式多数只能由单发送方将消息发送给单接收方的限制,基于整数全同态加密方案,设计一种基于整数多项式环的一对一全同态加密算法.在此基础上,通过修改一对一全同态加密算法的密钥生成方式,扩展加密方个数,提出基于整数多项式环的多方加密一方解密的全同态加密算法.给出该算法的正确性和同态性证明,并在随机预言机模型下,基于离散子集求和问题和近似最大公因子问题证明该算法的安全性.性能比较结果表明,该算法可扩展加密方个数,提高解密方效率.【期刊名称】《计算机工程》【年(卷),期】2019(045)004【总页数】6页(P130-135)【关键词】整数多项式环;多对一全同态加密方案;离散子集求和问题;近似最大公因子问题;随机预言机模型【作者】王彩芬;赵冰;刘超;成玉丹;许钦百【作者单位】西北师范大学计算机科学与工程学院,兰州730070;西北师范大学计算机科学与工程学院,兰州730070;西北师范大学计算机科学与工程学院,兰州730070;西北师范大学计算机科学与工程学院,兰州730070;西北师范大学计算机科学与工程学院,兰州730070【正文语种】中文【中图分类】TP309.70 概述随着科学技术的发展,特别是互联网+和云计算的兴起,人们对加密数据的关注和需求越来越高。

与此同时,可以解决云计算中数据隐私保护的同态加密方法越来越受到人们的重视。

文献[1]提出隐私同态,它可以确保被操作数据的隐私性,能够在不知晓明文的前提下,对密文直接操作然后进行解密,其结果和对明文进行同样操作得到的数据一致。

利用该特性明显的同态性质,将加密数据交付给不可信的第三方进行处理就不会泄露隐私。

随后,很多学者对全同态加密进行了深入的研究,并提出多种同态加密方案。

IBM公司的成员Gentry[2]研究出第一个可以定义为全同态加密的机制,文献[3]给出了其正确性证明,Gentry的方案是基于理想格进行运算的,实施起来比较困难。

循环安全的同态加密方案

DOI : 10.7544/issnl000-1239.2020.2020042257(10): 2117 2124, 2020计算机研究与发展Journal of Computer Research and Development循环安全的同态加密方案赵秀凤付雨宋巍涛(信息工程大学密码工程学院郑州450001)(zhao_xiu_feng@ )Circular Secure Homomorphic Encryption SchemeZhao Xiufeng, Fu Yu, and Song Weitao(College of Cryptography Engineering , Information Engineering University , Zhengzhou 450001)Abstract Homomorphic encryption allows evaluation on encrypted data, and it is an importantencryption technique to realize data privacy security in cloud computing, big data and machinelearning. Constructions of fully homomorphic encryption employ a “bootstrapping" technique, which enforces the public key of the scheme to grow linearly with the maximal depth of evaluated circuits. This is a major bottleneck with regards to the usability and the efficiency of the scheme. However, thesize of the public key can be made independent of the circuit depth if the somewhat homomorphic scheme can securely encrypt its own secret key. Achieving circular secure somewhat homomorphicencryption has been an interesting problem which is worth studying. This paper presents a circularsecure public key homomorphic encryption scheme using noise flooding technique , and gives the security proof and parameter setting ; furthermore , by introducing the refuse sampling technique, an optimized circular secure public key homomorphic encryption scheme is given, and the systemparameters are reduced from the super polynomial level to the polynomial level , which greatly reduces the public key and ciphertext size. And then the computational complexity of ciphertext evaluation can be effectively improved and the performance of homomorphic encryption scheme be improved.Key words homomorphic encryption ; circular secure ; learning with errors problem ; noise floodingtechnique; reject sampling摘要全同态加密可以对密文进行有效计算,是实现云计算、大数据以及机器学习中数据隐私安全的一项重要密码技术.利用“自举”技术可以构造全同态加密方案,但是使得运算密钥随着运算电路的深度 线性增长,这是全同态加密方案实用性的一个主要瓶颈.然而,如果同态加密方案满足循环安全性,即可以对方案的私钥进行安全的加密,则可以使得运算密钥的规模独立于运算电路的深度.因此,满足循环安全性的同态加密方案是值得研究的一个问题.基于噪声淹没技术,给出了循环安全的公钥同态加密方 案,并给出了安全性证明和参数设置;进一步,通过引入拒绝采样技术,给出了优化的循环安全公钥同态加密方案,在增加部分采样算法的代价下,将系统参数从超多项式级降低到多项式级,大大约减方案公钥和密文规模,从而可以有效改善密文运算的计算复杂性,提升同态加密方案的性能.收稿日期:2019-06-10;修回日期=2020-07-24基金项目:国家自然科学基金项目(61601515,61702578,61902428);河南省自然科学基金项目(162300410332);军事类研究生资助课题(JYKT910372019307)This work was supported by the National Natural Science Foundation of China (61601515, 61702578, 61902428) , the NaturalScience Foundation of Henan Province of China (162300410332) , and the Military Graduate Project (JYKT910372019307).2118计算机研究与发展2020,57(10)关键词同态加密;循环安全;错误学习问题;噪声淹没技术;拒绝采样中图法分类号TP391当今世界,大数据、云计算等蓬勃发展,使互联网时代迈上一个新台阶.然而,云计算和大数据所具有的数据集中、资源共享、高度互联、全面开放等特点,一方面打破了传统IT领域的信息孤岛,另一方面也带来了更严峻的安全问题.云计算模式的核心是数据,本质是服务,特点是“零信任”,因此,“数据在不可信环境下的安全计算(服务)”成为解决云计算安全的一个关键问题.2009年IBM实验室的Gentry首次给出了"全同态加密"(fully homomorphic encryption,FHE)方案[12].全同态加密可以在不解密的情况下对密态数据进行各种运算,其结果在解密后与对明文进行相应运算的结果是一样的.全同态加密不仅能够对密文进行任意的盲操作,而且还能够对计算/操作行为本身进行加密的密码算法,因此,全同态加密真正从根本上解决了将数据及操作委托给第三方时的保密问题,使人们既可以充分利用云计算强大的计算和存储能力为用户提供海量密文处理服务,又可以自己管理保证数据安全的密钥,实现了“数据在不可信环境下安全计算(服务)”.Gentry给出的FHE框架中利用bootstrapping 技术实现了"全同态"特性,bootstrapping技术的关键环节是在服务器端对同态计算的密文实施周期性的重加密操作,即对密文进行刷新,从而实现降低噪声的目的.为此需要对私钥s的每一位进行加密,所得结果作为重加密的公钥.为了周期性实施重加密操作,需要引入公私钥链,公钥链(pk1,pk2,•", pk t1)以及加密后的私钥链(sk1,sk2,,sk i),其中sk,=Encpk,15sk,),i=1,2,--,l,密钥链的长度l随着运算电路的深度线性增长.对于加密方案而言,只有加密方案满足密钥独立消息(key dependent message,KDM)安全,才可以保证加密方案在加密私钥相关消息的情况下也是安全的.因此,设计满足KDM的同态加密方案可以使得密钥链的长度与运算电路的深度无关,从而有效实现FHE方案公钥与密文规模约减,提高FHE方案的运算效率.本文的主要贡献包括2个方面:1)给出了满足循环安全性的公钥同态加密方案,并给出了安全性证明和参数设置分析;2)通过引入拒绝采样技术,对上述满足循环安全性的同态加密方案进行了优化,将方案参数从超多项式级降低到多项式级,大大约减了参数规模,有效提升了方案的效率.1相关工作关于循环安全的加密方案已有一些研究成果. Boneh等人基于无随机Oracle的DDH假设构造了一个循环安全的公钥加密方案[3].Applebaum等人根据基于错误学习(learning with error,LWE)问题的Regev加密方案[,构造了循环安全的有效密码体制[5].在循环安全的同态加密方面,杨晓元等人⑷基于LWE问题的变形给出了一个对私钥的线性函数满足循环安全的FHE方案,但是这个困难假设并不是一个标准的困难假设.Zhao等人7给出了矩阵GSW方案8满足循环安全性的一个充分条件,但是缺乏必要性证明.2011年美国密码学年会, Brakerski和Vaikuntanathan9基于环LWE问题给出了一个循环安全的同态加密方案,称为BV方案.BV方案实现循环安全性的基本思路是利用“噪声淹没技术"(noise flooding technique),即在原加密方案的基础上,再引入一个“宽高斯”分布的噪声,从而使得对密钥加密的密文与对普通明文加密的密文不可区分.由高斯分布的叠加性和不可区分性,保证挑战者模拟私钥的密文.本文给出的循环安全的公钥同态加密方案,通过引入拒绝采样技术有效约减了密文模的规模,提升了同态运算的效率.该研究成果可以为同态加密方案设计与实现提供理论参考.2基础知识本节主要介绍本文用到的基本定义和重要的引理.2.1离散高斯分布标准方差为中心为c的高斯分布定义为对于V x,c€",离散高斯的分布概率密文函数定义为P。

多属性环境下基于容错学习的全同态加密方案

多属性环境下基于容错学习的全同态加密方案白平;张薇【摘要】Learning With Errors (LWE)-based fully homomorphic encryption scheme was presented by Gentry,Sahai and Waters (GENTRY C,SALAHAI A,WATERS B.Homomorphic encryption from learning witherrors:conceptually-simpler,asymptotically-faster,attribute-based[C] // Proceedings of the 33rd Annual CryptologyConference.Berlin:Springer,2013:75-92),namely GSW scheme,can only work under single-attribute settings.Aiming at this problem and introducing the concept of fully system,a fully homomorphic encryption scheme under multi-attribute settings was constructed.In the proposed scheme,whether a user was legitimate was determined through a conditional equation.Then,a new ciphertext matrix that meeting the requirements of GSW13 was constructed by using ciphertext expansion algorithm.Finally fuzzy system technology was used to complete the construction.INDistinguishability-X-Chosen Plain Attack (IND-X-CPA) security was proved under the standard model.The advantage of the proposed scheme lies in that it can be used in multi-attribute environment.The disadvantage is that the computational complexity is increased.%针对Gentry、Sahai和Waters提出的基于容错学习(LWE)问题全同态加密方案(GENTRY C,SALAHAI A,WATERS B.Homomorphic encryption from learning with errors:conceptually-simpler,asymptotically-faster,attribute-based[C]//Proceedings of the 33rd Annual Cryptology Conference.Berlin:Springer,2013:75-92)中只能在单个属性环境下工作的问题,通过借鉴“模糊系统”技术,构造了多属性环境下基于LWE的全同态加密方案.首先根据条件等式判断是否为合法用户,然后利用密文扩展算法构造新的密文矩阵,最后采用“模糊系统”技术进行方案构造.在标准的基于X不可区分的选择明文攻击(IND-X-CPA)安全游戏中证明了安全性.所提方案优点是可以将满足一定属性的基于属性加密(ABE)方案转换成多属性环境下的全同态加密方案,缺陷是运算复杂度有所增加.【期刊名称】《计算机应用》【年(卷),期】2018(038)005【总页数】6页(P1377-1382)【关键词】全同态加密;模糊系统;隐私保护;属性加密;容错学习问题【作者】白平;张薇【作者单位】武警工程大学密码工程学院,西安710086;武警工程大学密码工程学院,西安710086;武警工程大学信息安全保密重点实验室,西安710086【正文语种】中文【中图分类】TP309.70 引言近年来,随着云计算技术[1]快速发展,大量用户将个人隐私数据存放或运行在外部云服务器上,然而,用户在获得便利的同时,数据共享、隐私保护等相关一系列问题逐渐凸显出来。

基于属性密码的代理重加密方案

3

生成代理密钥

根据用户属性信息和密码体制,生成代理密钥。

代理重加密过程

确定重加密密钥

由代理密钥生成中心或其他可信第三方生成 。

加密明文数据

使用重加密密钥对明文数据进行加密,得到 密文数据。

传输密文数据

将密文数据传输给需要解密的接收方。

解密过程

确定解密密钥

由接收方自己或由可信第三方生成。

解密密文数据

增强安全性证明

02

在方案的设计过程中,应注重安全性证明的严密性和完整性,

确保方案在各种攻击情况下的安全性。

防范潜在威胁

03

针对潜在的威胁和攻击,应采取有效的防范措施,如防止密钥

泄露、抵御恶意攻击等。

优化执行效率

优化加密和解密过程

代理重加密方案的执行效率受到加密和 解密过程的影响,应采取有效的优化措 施,如减少计算复杂度、优化算法实现 等,提高方案的执行效率。

03

代理重加密的应用场景

代理重加密广泛应用于云计算、物联网、社交网络等领域,支持数据共

享、访问控制等应用场景。

基于属性密码的代理重加密算法

基于属性密码的代理重加密算法定义

基于属性密码的代理重加密算法是一种结合了属性密码和代理重加密技术的密码算法,它 利用属性密码的特性实现代理重加密的过程。

基于属性密码的代理重加密算法的优点

相关工作

国内外学者在代理重加密技术方 面进行了大量研究性密码的代理重加密方案 是近年来研究的热点,具有广阔

的应用前景。

目前,已有的方案存在一些问题 ,如安全性不足、灵活性不够等

,需要进一步改进和完善。

02

基于属性密码的代理重加 密方案概述

方案定义与特点

同态加密方案

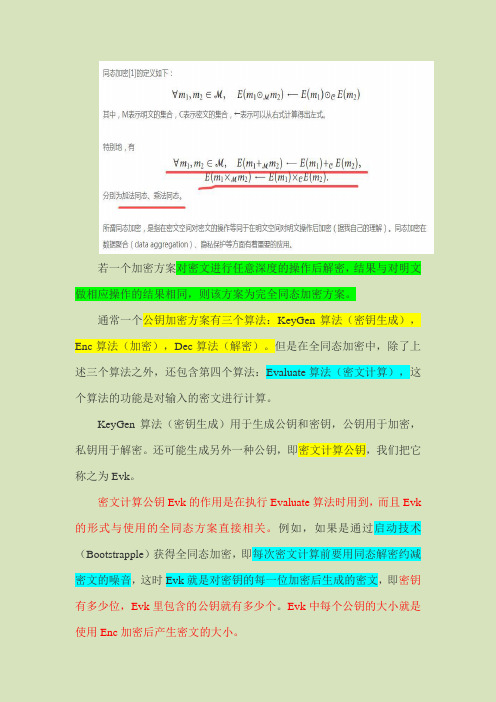

若一个加密方案对密文进行任意深度的操作后解密,结果与对明文做相应操作的结果相同,则该方案为完全同态加密方案。

通常一个公钥加密方案有三个算法:KeyGen算法(密钥生成),Enc算法(加密),Dec算法(解密)。

但是在全同态加密中,除了上述三个算法之外,还包含第四个算法:Evaluate算法(密文计算),这个算法的功能是对输入的密文进行计算。

KeyGen算法(密钥生成)用于生成公钥和密钥,公钥用于加密,私钥用于解密。

还可能生成另外一种公钥,即密文计算公钥,我们把它称之为Evk。

密文计算公钥Evk的作用是在执行Evaluate算法时用到,而且Evk 的形式与使用的全同态方案直接相关。

例如,如果是通过启动技术(Bootstrapple)获得全同态加密,即每次密文计算前要用同态解密约减密文的噪音,这时Evk就是对密钥的每一位加密后生成的密文,即密钥有多少位,Evk里包含的公钥就有多少个。

Evk中每个公钥的大小就是使用Enc加密后产生密文的大小。

当然还有其他情况,例如,如果使用密钥交换与模交换技术获得全同态加密,典型代表就是BGV方案。

这时Evk中包含的就是L–1个矩阵,L是方案中电路的深度,该矩阵用于密钥转换。

每次密文计算后,都需要使用Evk中的公钥将维数扩张的密文向量转换成正常维数的密文向量。

当然还有一种情况就是不需要Evk,例如在Crypto13会议的论文GSW13中,Gentry使用的密文是矩阵(方阵),所以密文乘积或相加不会产生密文维数改变的事情,所以在密文计算时没有用到公钥,这也是该论文可以产生基于身份或基于属性全同态加密方案的根本原因。

Enc算法(加密)和我们平常意义的加密是一样的,但是在全同态加密的语境里,使用Enc算法加密的密文,一般称之为新鲜密文,即该密文是一个初始密文,没有和其他密文计算过。

所以新鲜密文的噪音称之为初始噪音。

Dec算法(解密)不仅能对初始密文解密,还能对计算后的密文解密。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

摘

要 :全同态加密在云计算的数据和隐私安全领域有重要应用 ,但现有全 同态加密体 制普 遍存 在密钥、密文 尺

寸偏大的弊端 ,严重制约其实用性 。为此 ,以环上容错学习 问题为基础 ,提 出环上重编码体制与基于属性加密体 制,并与全 同态 加密体制结合,构造基 于属 性的全同态加密体制 ,该体制无需公钥证书 ,可实现对加密数据细粒

2 . S t a t e Ke y La b o r a t o r y o f Ma t h e ma i t c a l En g i n e e r i n g a n d Ad v a n c e d Co mp u t i n g , Wu x i 21 4 1 2 5 , Ch i n a ;

Z H E NG Y o n g . h u i , K ANG Y u a n - j i , GU C h u n — x i a n g , DO NG Hu i

( 1 . I n f o r ma t i o n E n g i n e e i r n g U n i v e r s i t y , Z h e n g z h o u 4 5 0 0 0 2 , C h i n a ;

环上基 于属性 的全同态加密体制设计

郑永辉 , 一 ,康元基 ,顾 纯祥 , - ,董辉

( 1 .信 息工 程大 学 ,河南 郑 州 4 5 0 0 0 2 ;2 .数 学工程 与先 进 计算 国家 重 点实验 室 ,江 苏 无锡 2 1 4 1 2 5 ; 3 .中 国人 民解 放 军 6 6 1 3 6部 队,北 京 1 0 0 0 4 3 )

o f c l o u d c o mp u t i n g , b u t he t s i z e o f s e c r e t k e y s a n d c i p h e r t e x t i n mo s t o f c u r r e n t h o mo mo r p h i c e n c r y p t i o n s c h e me s we r e t o o l rg a e , wh i c h r e s t r i c t e d i t s p r a c t i c a 1 . T o i mp r o v e he t s e d r a wb a c k s , a r e c o d i n g s c h e me nd a a a t t r i b u t e - b a s e d e n c r y p t i o n s c h e me b a s e d o n l e a r n i n g wi t h e r r o r s p r o b l e m o v e r r i n g s we r e p r o v i d e d , t h e n a a t t r i b u t e - b a s e d ul f l y h o mo mo r p h i c e n - c r y p t i o n wa s c o n s t r u c t e d . T h e n e w s c h e me o v e r c a me he t a b o v e me n t i o n e d ra d wb a c k s , b e c a u s e i t d i d ’ t n e e d p u b l i c k e y c e r t i ic f a t e , me n wh a i l e , i t C n a a c h i e v e t h e i f n e - g r a i n e d a c c e s s c o n t r o l t o he t c i p h e r t e x t .Co mp re a d wi t h s i mi l r a r e s u l t s , p r o p o s e d me ho t d d e c r e a s e s he t s i z e o f k e y s nd a c i p h e r t e x t re g a t l y . Ke y wo r d s : RL W E p r o b l e m, r e c o d e , a t t r i b u t e — b a s e d e n c r y p t i o n , ul f l y h o mo mo r p h i c e n c r y p t i o n

3 . 6 6 1 3 6 T r o o p o f P L A, Be O ng i 1 0 0 0 4 3 , C h i n a )

Ab s t r a c t : Th e f u l l y h o mo mo r p h i c e n c r y p t i o n h a s i mp o r t a n t a p p l i c a t i o ns i n t h e a r e a o f d a t a s e c u r i t y a n d p r i v a c y s e c u r i y t

第3 8卷第 4期

2 0 1 7年 4月

通Hale Waihona Puke 信学报 Vo l _ 3 8 No . 4 Ap il r 2 0 1 7

J o u r n a l o n Co mmu n i c a t i o n s

d o i : 1 0 . 1 1 9 5 9 / j . i s s n . 1 0 0 0 - 4 3 6 x . 2 0 1 7 0 7 7

度 访问控制,与 已有同类成果相 比,大大缩短 了密钥与密文尺寸 。 关键 词:R L WE问题;重编码;基于属性加密 ;全 同态加密 中图分类号:T P 3 0 9 文献标识码 :A

At t r i b u t e ・ ・ ba s e d f u l l y h o mo mo r p h i c e n c r y p t i o n s c h e me o v e r r i n g s