linux rsyslog 发日志

Linux操作系统下syslog日志函数使用的方法,超级有用

Linux下syslog日志函数使用许多应用程序需要记录它们的活动。

系统程序经常需要向控制台或日志文件写消息。

这些消息可能指示错误、警告或是与系统状态有关的一般信息。

例如,su程序会把某个用户尝试得到超级用户权限但失败的事实记录下来。

通常这些日志信息被记录在系统文件中,而这些系统文件又被保存在专用于此目的的目录中。

它可能是/usr/adm或/var/log目录。

对一个典型的Linux安装来说,文件/var/log/messages 包含所有系统信息,/var/log/mail包含来自邮件系统的其他日志信息,/var/log/debug可能包含调试信息。

你可以通过查看/etc/syslog.conf文件来检查系统配置。

下面是一些日志信息的样例:这里,我们可以看到记录的各种类型的信息。

前几个是Linux内核在启动和检测已安装硬件时自己报告的信息。

接着是任务安排程序cron报告它正在启动。

最后,su程序报告用户neil 获得了超级用户权限。

查看日志信息可能需要有超级用户特权。

有些UNIX系统并不像上面这样提供可读的日志文件,而是为管理员提供一些工具来读取系统事件的数据库。

具体情况请参考系统文档。

虽然系统消息的格式和存储方式不尽相同,可产生消息的方法却是标准的。

UNIX规范为所有程序提供了一个接口,通过syslog函数来产生日志信息:syslog函数向系统的日志工具发送一条日志信息。

每条信息都有一个priority参数,该参数是一个严重级别与一个设施值的按位或。

严重级别控制日志信息的处理,设施值记录日志信息的来源。

定义在头文件syslog.h中的设施值包括LOG_USER(默认值)——它指出消息来自一个用户应用程序,以及LOG_LOCAL0、LOG_LOCAL1直到LOG_LOCAL7,它们的含义由本地管理员指定。

严重级别按优先级递减排列,如表4-6所示。

表4-6优先级说明LOG_EMERG紧急情况LOG_ALERT高优先级故障,例如数据库崩溃LOG_CRIT严重错误,例如硬件故障LOG_ERR错误LOG_WARNING警告LOG_NOTICE需要注意的特殊情况LOG_INFO一般信息LOG_DEBUG调试信息根据系统配置,LOG_EMERG信息可能会广播给所有用户,LOG_ALERT信息可能会EMAIL给管理员,LOG_DEBUG信息可能会被忽略,而其他信息则写入日志文件。

syslog使用方法

syslog使用方法一、什么是syslogsyslog是一种系统日志记录协议,用于在计算机网络上发送、接收和存储系统日志消息。

它可以帮助系统管理员监控和分析系统运行状态,诊断和解决问题,以及进行安全审计。

syslog可以用于各种操作系统和设备,如Unix、Linux、Windows、路由器、交换机等。

二、syslog的基本原理syslog的基本原理是通过网络传输日志消息。

它由三个主要组件组成:发送方(syslog client)、接收方(syslog server)和日志消息(syslog message)。

1. 发送方(syslog client):发送方负责收集系统日志消息并将其发送到接收方。

发送方可以是操作系统的日志服务,也可以是应用程序或设备的日志功能。

2. 接收方(syslog server):接收方是用于接收和存储日志消息的服务器。

它通常由系统管理员设置并运行在网络中的一台服务器上。

接收方可以收集来自多个发送方的日志消息,并对其进行存储、过滤和分析。

3. 日志消息(syslog message):日志消息是由发送方生成的系统日志。

它包含了记录的事件、时间戳、设备信息、日志级别等重要信息。

日志消息可以根据不同的设备和应用程序进行格式化。

三、syslog的配置和使用步骤1. 配置发送方(syslog client):- 在发送方上找到并编辑syslog配置文件,通常是/etc/syslog.conf或/etc/rsyslog.conf。

- 添加或修改配置项以指定syslog服务器的IP地址和端口号。

例如:*.* @192.168.1.100:514。

- 保存配置文件并重启syslog服务,使配置生效。

2. 配置接收方(syslog server):- 在接收方上安装syslog服务器软件,如rsyslog、syslog-ng 等。

- 打开syslog服务器的配置文件,通常是/etc/syslog.conf或/etc/rsyslog.conf。

syslog详解及配置远程发送日志和远程日志分类

syslog详解及配置远程发送⽇志和远程⽇志分类syslog详解及配置远程发送⽇志和远程⽇志分类1、⽇志协议syslog# 1.1、syslog简介 完善的⽇志分析系统应该能够通过多种协议(包括syslog等)进⾏⽇志采集并对⽇志分析,因此⽇志分析系统⾸先需要实现对多种⽇志协议的解析。

其次,需要对收集到的海量⽇志信息进⾏分析,再利⽤数据挖掘技术,发现隐藏再⽇志⾥⾯的安全问题。

Syslog再UNIX系统中应⽤⾮常⼴泛,它是⼀种标准协议,负责记录系统事件的⼀个后台程序,记录内容包括核⼼、系统程序的运⾏情况及所发⽣的事件。

Syslog协议使⽤UDP作为传输协议,通过514端⼝通信,Syslog使⽤syslogd后台进程,syslogd启动时读取配置⽂件/etc/syslog.conf,它将⽹络设备的⽇志发送到安装了syslog软件系统的⽇志服务器,Syslog⽇志服务器⾃动接收⽇志数据并写到指定的⽇志⽂件中。

# 1.2、syslog⽇志格式syslog标准协议如下图: Syslog消息并没有对最⼩长度有所定义,但报⽂的总长度必须在1024字节之内。

其中PRI部分必须有3个字符,以‘<’为起始符,然后紧跟⼀个数字,最后以‘>’结尾。

在括号内的数字被称为Priority(优先级),priority值由Facility和severity两个值计算得出,这两个值的级别和含义见表1-1和表1-2。

下⾯是⼀个例⼦:<30>Oct 1020:30:10 fedora auditd [1780]: The audit daemon is exiting▶“<30>”是PRI部分,即Priority(优先级),取值范围0~191。

▶“Oct 10 20:30:10 fedora”是HEADER(报头部分)。

▶“auditd [1780]: The audit daemon is exiting”是MSG(信息)部分。

syslog转发audit日志

Syslog转发Audit日志1. 简介在计算机系统中,日志记录是一项重要的任务,它可以帮助管理员了解系统的运行状况,监控和审计系统活动。

其中,Audit日志是一种特殊的日志,用于记录系统的安全相关事件,如用户登录、文件访问等。

Syslog是一种用于日志记录和传输的标准协议,它可以将日志信息从一个设备传输到另一个设备。

本文将介绍如何将系统的Audit日志通过Syslog协议进行转发,以便集中管理和分析。

2. 安装和配置Auditd在开始之前,我们需要确保Auditd(Audit Daemon)已经安装并正确配置。

Auditd是一个Linux系统上的审计框架,负责收集和记录系统的安全事件。

2.1 安装Auditd可以使用系统的包管理工具(如apt、yum)安装Auditd。

以下是在Ubuntu和CentOS上安装Auditd的命令:在Ubuntu上:sudo apt-get install auditd在CentOS上:sudo yum install audit2.2 配置Auditd安装完成后,我们需要对Auditd进行一些基本的配置。

配置文件通常位于/etc/audit/auditd.conf。

以下是一些常见的配置选项:•log_file:指定Audit日志文件的路径,默认为/var/log/audit/audit.log。

•log_format:指定日志的格式,通常选择RAW以便于后续处理。

•flush:指定日志刷新的频率,可以根据需要进行调整。

•priority_boost:指定日志记录的优先级,较高的优先级可以提高日志记录的速度。

完成配置后,需要重启Auditd服务使配置生效:在Ubuntu上:sudo service auditd restart在CentOS上:sudo systemctl restart auditd3. 配置Syslog转发一旦Auditd已经正确配置,我们可以开始配置Syslog以将Audit日志转发到远程服务器。

linux日志转发给syslog

在Linux中,将日志转发到Syslog是一种常见的日志管理策略,它可以帮助你集中管理和分析系统日志。

Syslog是一个标准的日志系统,可以用于记录各种类型的信息,如系统事件、错误消息、应用程序日志等。

以下是将Linux日志转发到Syslog的步骤:1. 确保你的Linux系统已经安装了Syslog服务器。

大多数Linux发行版默认已经安装了Syslog。

如果没有安装,可以使用包管理器进行安装。

2. 配置Syslog服务器以接收日志。

通常,Syslog服务器会监听一个特定的端口(如514),用于接收来自其他系统的日志消息。

打开Syslog服务器的配置文件(通常是/etc/syslog.conf 或/etc/rsyslog.conf),添加适当的规则以将日志消息转发到目标系统。

3. 配置目标系统将日志发送到Syslog服务器。

目标系统通常是一个syslog客户端,它需要配置以将日志消息发送到指定的Syslog服务器。

可以使用syslogd或其他日志管理工具来完成此配置。

4. 确保目标系统和Syslog服务器之间的网络连接是可用的。

如果目标系统和Syslog服务器位于不同的网络中,需要配置适当的网络设置以确保它们可以相互通信。

5. 测试日志转发功能。

通过检查Syslog服务器的日志输出或使用适当的工具(如grep)来搜索目标系统的日志消息,以确保它们已被正确转发到Syslog服务器。

下面是一个简单的示例,演示如何将Linux系统的日志转发到Syslog服务器:目标系统(syslog客户端):1. 确保已安装并启动了syslogd或类似的日志管理工具。

2. 编辑syslogd的配置文件(通常是/etc/syslog.conf或/etc/rsyslog.conf),添加适当的规则以将日志消息转发到Syslog服务器。

例如,将所有系统日志消息重定向到名为“system.log”的文件:```bash# 将所有系统日志消息转发到Syslog服务器*.* /var/log/system.log```3. 保存并关闭配置文件。

RSYSLOG中央日志服务器配置

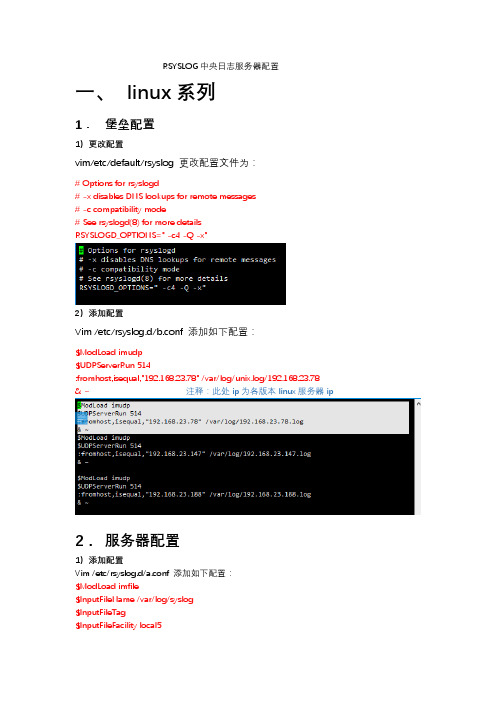

RSYSLOG中央日志服务器配置一、linux系列1.堡垒配置1)更改配置vim/etc/default/rsyslog更改配置文件为:# Options for rsyslogd# -x disables DNS lookups for remote messages# -c compatibility mode# See rsyslogd(8) for more detailsRSYSLOGD_OPTIONS=" -c4 -Q -x"2)添加配置Vim /etc/rsyslog.d/b.conf添加如下配置:$ModLoad imudp$UDPServerRun 514:fromhost,isequal,"192.168.23.78" /var/log/unix.log/192.168.23.78 & ~注释:此处ip为各版本linux服务器ip2.服务器配置1)添加配置Vim /etc/rsyslog.d/a.conf添加如下配置:$ModLoad imfile$InputFileName /var/log/syslog$InputFileTag$InputFileFacility local5$InputFileSeverity info$InputFileStateFile ssologs.log_state $InputFilePollInterval 1 $InputFilePersistStateInterval 1 $InputRunFileMonitor @192.168.23.77:514注释:此处ip为堡垒ip2)追加配置echo “*.* @192.168.23.77”>>/etc/rsyslog.conf注释:此处ip为堡垒ip二、windows系列1.server 20031)将evtsys.dll evtsys 两个文件放置在c:\windows\System32\2)打开cmd终端3)执行安装命令evtsys.exe –i –h192.168.23.77-p 514注释:此处为堡垒ip4)启动服务net start evtsys5)堡垒设置vim /etc/rsyslog.d/b.conf添加配置$ModLoad imudp$UDPServerRun 514:fromhost,isequal,”192.168.23.159”/var/log/win.log/aaa/192.168.23.159&~注释:此处ip为2003服务器ip6)重启服务/etc/init.d/rsyslog restart2.sever 2008/server 20121)解压evtsys.rar 到D:2重命名evtsys_4.5.1 64bit.exe 为evtsys.exe3)打开cmd终端4)移动到D:5)执行安装命令evtsys –i –h 192.168.23.77 –p 514注释:此处ip为堡垒ip6)启动服务net start evtsys7)堡垒设置vim /etc/rsyslog.d/b.conf添加配置$ModLoad imudp$UDPServerRun 514:fromhost,isequal,”192.168.23.219”/var/log/win.log/bbb/192.168.23.219&~注释:此处ip为2008/2012服务器ip8)重启服务/etc/init.d/rsyslog restart三、网络设备系列1、H3C,华为系列1)h3c,华为配置talnet进入h3c设备root@fort1:~# telnet 192.168.23.202注释:此处ip为h3c设备ip<202schem>system-view[202schem]info-center enable[202schem]info-center loghost 192.168.23.77注释:此处ip为堡垒ip[202schem]info-center timestamp log date[202schem]q<202schen>save2)堡垒配置vim /etc/rsyslog.d/b.conf添加配置$ModLoad imudp$UDPServerRun 514:fromhost,isequal,”192.168.23.202”/var/log/net/log/192.168.23.202&~注释:此处ip为h3c,华为服务器ip8)重启服务/etc/init.d/rsyslog restart。

syslog转发audit日志

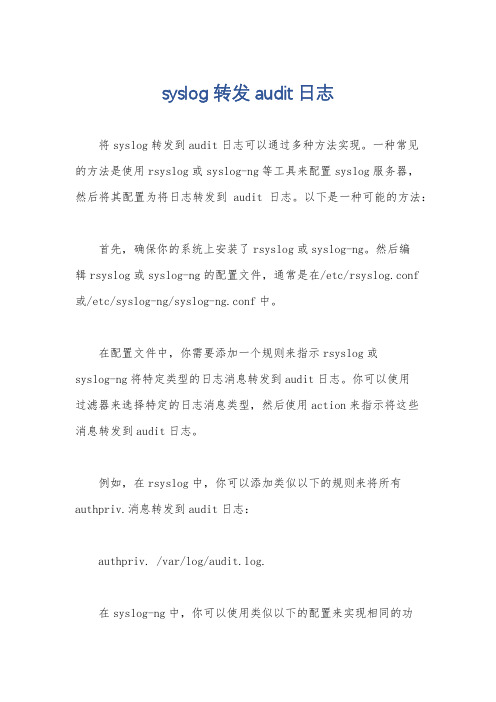

syslog转发audit日志将syslog转发到audit日志可以通过多种方法实现。

一种常见的方法是使用rsyslog或syslog-ng等工具来配置syslog服务器,然后将其配置为将日志转发到audit日志。

以下是一种可能的方法:首先,确保你的系统上安装了rsyslog或syslog-ng。

然后编辑rsyslog或syslog-ng的配置文件,通常是在/etc/rsyslog.conf或/etc/syslog-ng/syslog-ng.conf中。

在配置文件中,你需要添加一个规则来指示rsyslog或syslog-ng将特定类型的日志消息转发到audit日志。

你可以使用过滤器来选择特定的日志消息类型,然后使用action来指示将这些消息转发到audit日志。

例如,在rsyslog中,你可以添加类似以下的规则来将所有authpriv.消息转发到audit日志:authpriv. /var/log/audit.log.在syslog-ng中,你可以使用类似以下的配置来实现相同的功能:filter f_authpriv { facility(auth, authpriv); };destination d_audit { file("/var/log/audit.log"); };log { source(s_src); filter(f_authpriv);destination(d_audit); };请注意,这只是一个示例配置,实际的配置取决于你的系统和需求。

确保在修改配置文件之前备份它们,并且在修改后重新加载rsyslog或syslog-ng以使更改生效。

另外,你还需要确保audit日志已经配置并启用。

你可以使用auditctl命令来配置audit规则,并使用auditd服务来启用audit 日志记录。

总之,将syslog转发到audit日志需要对rsyslog或syslog-ng进行配置,并确保audit日志已经配置和启用。

Linux系统日志管理工具介绍使用rsyslog和syslogng

Linux系统日志管理工具介绍使用rsyslog和syslogngLinux系统日志管理工具介绍使用rsyslog和syslog-ngLinux系统日志对于系统管理和故障排除非常重要。

为了帮助管理员更有效地管理系统日志,Linux提供了多个日志管理工具。

本文将介绍两个主要的Linux系统日志管理工具:rsyslog和syslog-ng。

一、rsyslogrsyslog是Linux上的默认系统日志守护进程。

它是标准syslog守护进程的升级版本,提供了更强大的功能和灵活性。

以下是rsyslog的一些主要特点:1. 高度可配置:rsyslog提供了丰富的配置选项,允许管理员灵活地定义日志记录规则和目标。

2. 支持统一的远程日志管理:rsyslog可以将日志发送到远程服务器,方便集中管理和分析。

3. 强大的过滤功能:rsyslog提供了强大的过滤功能,可以根据不同的条件过滤日志条目,以便更好地跟踪和分析特定事件。

4. 可靠性和高性能:rsyslog被广泛用于生产环境中,具有良好的稳定性和高性能。

二、syslog-ngsyslog-ng是另一个流行的Linux系统日志管理工具。

它是syslog的替代品,提供了更多的功能和配置选项。

以下是syslog-ng的一些主要特点:1. 灵活的日志收集和路由:syslog-ng允许管理员从多个源收集日志,并根据配置规则将日志路由到指定的目标。

2. 多种日志格式支持:syslog-ng支持多种常见的日志格式,例如JSON、CSV等,方便管理员的日志分析和处理。

3. 可扩展性:syslog-ng提供了插件机制,可以扩展其功能,例如添加新的日志源或目标。

4. 多平台支持:syslog-ng支持多个操作系统平台,包括Linux、Unix和Windows。

在实际使用中,rsyslog和syslog-ng都可以满足大多数日志管理需求。

管理员可以根据自己的具体情况选择合适的工具。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

linux rsyslog 发日志

rsyslog 是Linux 系统上常用的日志系统,它能够收集、处理和转发系统日志,并且支持多种协议和格式。

在rsyslog 中,日志消息被解析并组织成结构化的数据,以便于搜索、分析和可视化。

以下是一些关于如何在Linux 上使用rsyslog 发送日志的步骤:

1. 安装rsyslog

在大多数Linux 发行版中,rsyslog 已经预装了。

如果没有预装,可以使用包管理器安装它。

例如,在Ubuntu/Debian 上可以使用以下命令安装rsyslog:```sql

sudo apt-get update

sudo apt-get install rsyslog

```

2. 配置rsyslog

rsyslog 的主要配置文件是`/etc/rsyslog.conf`。

这个文件定义了日志的输入、输出和过滤规则。

你可以使用文本编辑器打开这个文件并对其进行配置。

在配置文件中,你可以定义日志的输入源、日志格式、日志存储位置以及日志过滤规则。

例如,以下配置将syslog 守护进程作为输入源,将日志写入到/var/log/syslog 文件中,并使用默认的日志格式:

```bash

# /etc/rsyslog.conf

# Global configuration

global {

# 设置默认日志格式

# 使用默认的日志格式,输出内容如下:

# [local0]:33654 Aug 29 14:29:11 server01 /var/log/syslog defaultNetstreamDriver gtls # use gtls driver for encrypted syslog defaultNetstreamDriverParms "sec=隐私级别=TLSv1.2" # TLS security setup

}

# Rules for logging messages to syslog

# 在这里定义日志过滤规则,将符合规则的日志消息写入到syslog 文件中

if $fromhost-ip (ip("X.X.X.X") and port(514)) then { # 从指定IP 地址发送的日志消息被转发到syslog 文件

action(type="omfwd" target="127.0.0.1" port="514" protocol="udp") # 将日志消息转发到本地主机上的syslogd 服务

} else if $fromhost-ip (ip("Y.Y.Y.Y") and port(514)) then { # 从另一个指定IP 地址发送的日志消息被转发到syslog 文件

action(type="omfwd" target="127.0.0.1" port="514" protocol="udp") # 将日志消息转发到本地主机上的syslogd 服务

} else { # 其他情况下的日志消息不会被转发到syslog 文件

}

```。